Аутентификация транзакции на основе жетона

Иллюстрации

Показать всеИзобретение относится к средствам аутентификации транзакции на основе жетона. Технический результат заключается в повышении защищенности в канале аутентификации. Эмитент, торговцы и сеть обработки платежей генерируют уникальные жетоны или ключи для аутентификации сообщений между ними и для аутентификации субъекта-отправителя или потребителя при их перенаправлении между субъектами. Жетоны используются только для идентификации конкретного потока аутентификации, с которым связано сообщение или субъект-отправитель. Аутентификация субъекта-отправителя происходит по каналу на основе всемирной паутины или каналу на основе мобильной связи. 3 н. и 17 з.п. ф-лы, 5 ил.

Реферат

ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Настоящая непредварительная заявка притязает на приоритет, согласно 35 U.S.C. §119(e), предварительной патентной заявки США № 61/296385, под названием “PROTOCOL FOR ACCESS CONTROL SERVER”, поданной 19 января 2010 года, раскрытие которой в полном объеме включено в данное описание изобретения посредством ссылки для любых целей.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

[0002] Онлайновые и мобильные платежи часто подвергаются высокому уровню риска, поскольку платежную карту нельзя физически представлять торговцу. Различные типы транзакции, например, мобильные платежи или денежные переводы, могут требовать дополнительного взаимодействия между эмитентами, торговцами, сетями обработки платежей и субъектами-отправителями, что привносит дополнительный риск. Для снижения риска, сопряженного с различными типами транзакций, субъекты-отправители могут аутентифицироваться эмитентом. Однако аутентификация субъекта-отправителя может требовать перенаправления субъекта отправителя между торговцем и эмитентом, и может предусматривать отправку сообщений проверки между множественными субъектами.

[0003] Фрагментированный процесс аутентификации между различными субъектами с множественными перенаправлениями делает систему уязвимой для атак инжекции, когда злонамеренные лица могут выдавать себя за действительный субъект для сбора существенных данных, перехвата транзакции, или иного нарушения транзакции или компрометации защиты данных. Торговец, эмитент и сеть обработки платежей также могут одновременно обрабатывать множественные транзакции, потенциально, друг с другом, что может потребовать отчетливо идентифицировать субъекта-отправителя и принятые сообщения в отношении конкретного экземпляра процесса аутентификации.

[0004] Таким образом, в уровне техники существует необходимость в системе аутентификации транзакции на основе жетона для решения вышеупомянутых проблем. Варианты осуществления изобретения решают эти и другие проблемы, по отдельности и совместно.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0005] Раскрытые здесь варианты осуществления изобретения включают в себя системы, техническую архитектуру систем и способы для системы аутентификации транзакции на основе жетона. Систему аутентификации транзакции на основе жетона можно реализовать с использованием одного или более компьютерных устройств и баз данных.

[0006] Один вариант осуществления изобретения относится к способу отправки сообщения, содержащего первый ссылочный идентификатор платежа, торговцу, приема от торговца второго ссылочного идентификатора платежа, платежного псевдонима потребителя и ключа торговца, определения, совпадает ли второй ссылочный идентификатор платежа с первым ссылочным идентификатором платежа, анализа платежного псевдонима потребителя для определения эмитента, передачи эмитенту сообщения, содержащего первый ссылочный идентификатор платежа, ключ торговца и платежный псевдоним потребителя, приема от эмитента адреса аутентификации, ключа эмитента и третьего ссылочного идентификатора платежа, и определения, совпадает ли третий ссылочный идентификатор платежа с первым ссылочным идентификатором платежа.

[0007] Другой вариант осуществления изобретения относится к способу отправки торговцу адреса аутентификации, ключа эмитента, ключа торговца и первого ссылочного идентификатора платежа, в котором торговец отправляет адрес аутентификации, ключ эмитента, ключ торговца и первый ссылочный идентификатор платежа субъекта-отправителя и перенаправляет субъекта-отправителя по адресу аутентификации, при этом субъект-отправитель аутентифицируется перед эмитентом, предоставляя ключ эмитента и код-пароль, причем эмитент определяет, совпадает ли ключ эмитента, принятый от субъекта-отправителя, с ключом эмитента, отправленным эмитентом, и после того, как субъект-отправитель перенаправляется к торговцу с первым ссылочным идентификатором платежа и субъект-отправитель аутентифицируется перед торговцем, предоставляя ключ торговца, торговец определяет, совпадает ли ключ торговца, принятый от субъекта-отправителя, с ключом торговца, отправленным торговцем.

[0008] Другой вариант осуществления изобретения относится к способу приема ключа торговца от торговца и ключа эмитента от эмитента и генерации ссылочного идентификатора платежа, отправки торговцу сообщения, содержащего ключ торговца, ключ эмитента и ссылочный идентификатор платежа, где торговец отправляет субъекту-отправителю ключ торговца, ключ эмитента и ссылочный идентификатор платежа и перенаправляет субъекта-отправителя к эмитенту, где субъект-отправитель аутентифицируется перед эмитентом, предоставляя ключ эмитента, после чего эмитент перенаправляет субъекта-отправителя к торговцу, где субъект-отправитель аутентифицируется перед торговцем, предоставляя ключ торговца.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

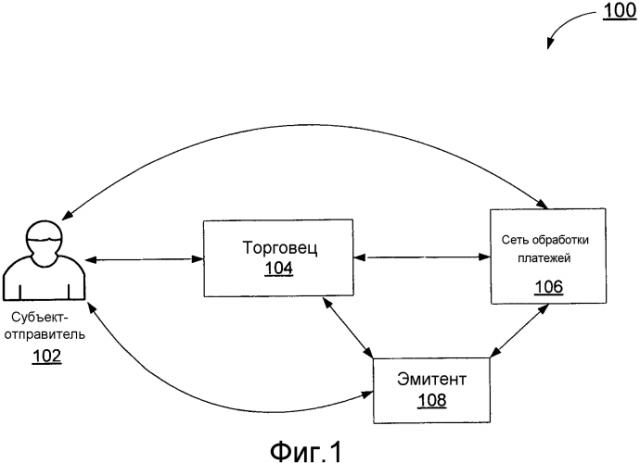

[0009] Фиг.1 - система аутентификации транзакции на основе жетона, согласно иллюстративному варианту осуществления.

[0010] Фиг.2 - более подробная блок-схема системы аутентификации транзакции на основе жетона, согласно иллюстративному варианту осуществления.

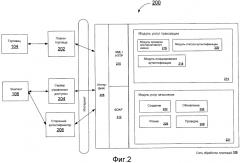

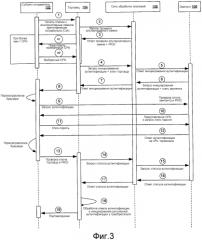

[0011] Фиг.3 - схема обмена данными процесса аутентификации на основе Всемирной паутины (web), согласно иллюстративному варианту осуществления.

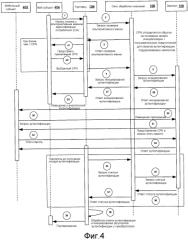

[0012] Фиг.4 - схема обмена данными процесса аутентификации на основе мобильной связи, согласно иллюстративному варианту осуществления.

[0013] Фиг.5 - схема компьютерного устройства, согласно иллюстративному варианту осуществления.

ПОДРОБНОЕ ОПИСАНИЕ

[0014] Варианты осуществления изобретения относятся к системам, архитектурам систем и способам проведения аутентификации транзакции на основе жетона.

[0015] В определенных вариантах осуществления, система аутентификации транзакции на основе жетона аутентифицирует транзакции и денежные переводы. При перенаправлении субъекта-отправителя между торговцем, эмитентом и сетью обработки платежей, в ходе процесса аутентификации, и когда эти субъекты сообщаются друг с другом для аутентификации субъекта-отправителя и для проверки аутентификации, уникальные жетоны, или ключи, генерируются сетью обработки платежей, торговцем и эмитентом для аутентификации субъекта-отправителя, сообщений между субъектами, и для идентификации потока аутентификации. Используемый здесь термин “поток аутентификации” может представлять конкретный экземпляр процесса аутентификации.

[0016] В нижеприведенном описании употребляется термин “торговец”. Торговец может служить примером понятия “участник”. Другие примеры участников могут включать в себя субъекты, которые принимают информацию от субъекта-отправителя, например, альтернативное имя или другую информацию идентификации. Эти субъекты могут возвращать информацию средства платежа, которая хранится локально или получается путем опрашивания сети обработки платежей. Участник может отправлять и принимать информацию портативного устройства потребителя субъекта-отправителя, и может оперативно осуществлять связь с торговцем.

[0017] В нижеприведенном описании употребляется термин “эмитент”. Эмитент может служить примером понятия “авторизующий субъект”. Авторизующий субъект может быть субъектом, которая может авторизовать транзакцию денежного перевода. Другие примеры авторизующего субъекта могут включать в себя субъекты, которые управляют или владеют счетами субъектов-отправителей, например, поставщик учетных записей онлайнового хранилища ценной информации, банк или служба денежных переводов.

[0018] Процесс аутентификации может поддерживать, и может предварять, транзакции, проводимые между субъектами-отправителями, например, потребителем, и торговцем, где субъект-отправитель использует портативное устройство потребителя для отправки фондов торговцу. “Портативным устройством потребителя” может быть кредитная карта, дебетовая карта, мобильный телефон, предоплаченная карта, мобильное приложение, средство платежа, или любое портативное устройство или программное приложение, способное перечислять денежные средства. Например, перечисление денежных средств может происходить со счета, связанного с кредитной картой субъекта-отправителя на счет в коммерческом банке торговца, и могут требовать авторизации транзакции со стороны эмитента. Примеры такого перевода денежных средств могут включать в себя использование кредитной карты для совершения покупок у онлайнового торговца.

[0019] Система аутентификации транзакции на основе жетона также может поддерживать, и может предварять, денежные переводы между портативными устройствами потребителя. В иллюстративном варианте осуществления, денежный перевод является транзакцией, которая переводит денежные средства с одного счета, связанного с портативным устройством потребителя на другой счет, связанный с другим портативным устройством потребителя. В иллюстративном варианте осуществления, денежный перевод может переводить денежные средства с одного кредитного счета на другой кредитный счет. В другом варианте осуществления, счета могут быть связаны с мобильным устройством, например, мобильным телефоном или смарт-картой. В иллюстративном варианте осуществления, счета могут быть связаны с сетью обработки платежей и/или поддерживаться эмитирующими субъектами или банками.

[0020] В иллюстративном варианте осуществления, процесс аутентификации субъекта-отправителя может использовать канал аутентификации на основе всемирной паутины, где информация платежа и аутентификации передается через всемирную паутину. В еще одном варианте осуществления, процесс аутентификации субъекта-отправителя может использовать канал аутентификации на основе мобильной связи, где информация платежа и аутентификации передается согласно протоколу связи мобильного устройства, например, SMS, мобильное приложение, мобильную паутину или USSD2.

[0021] Система аутентификации транзакции на основе жетона может облегчать аутентификацию субъектов-отправителей, участвующих в транзакциях и денежных переводах. В иллюстративном варианте осуществления, портативные устройства потребителя могут быть связаны с существенной информацией, например, датой окончания срока действия кредитной карты, CVV2 или основным номером счета (“PAN”), также именуемым постоянным номером счета или номером лицевого счета. В иллюстративном варианте осуществления, альтернативные имена, также известные как “альтернативные имена, идентифицирующие потребителя” (“CIA”), можно использовать для идентификации субъекта-отправителя для сохранения конфиденциальности и снижения вероятности подделки, связанной с распространение существенной информации. В иллюстративном варианте осуществления, альтернативное имя может представлять собой буквенно-цифровое значение, например, имя пользователя. В еще одном варианте осуществления, альтернативное имя может представлять собой проверяемое значение, например, номер телефона или адрес электронной почты. Например, транзакция денежного перевода может отправлять деньги на альтернативное имя ted@ted.com, а не на кредитную карту или номер банковского счета. “Платежный псевдоним потребителя” (“CPN”) можно использовать для идентификации портативных устройств потребителя. CPN может представлять собой псевдоним, заданный субъектом отправителем, например, “My Green Card”, “My Yellow Card” и т.д. CPN может включать в себя любую комбинацию букв, цифр и знаков, может представлять собой буквенно-числовую строку, жетон, или может быть статическим или динамическим. CPN можно использовать для идентификации портативного устройства потребителя и для защиты идентифицирующих данных PAN. Например, данные CPN могут использоваться совместно с торговцем, когда субъект-отправитель не хочет раскрывать данные PAN. В иллюстративном варианте осуществления, определенные CPN могут аутентифицироваться только через определенные каналы аутентификации. Например, может быть CPN, который может аутентифицироваться через всемирную паутину, но не через сеть мобильной связи.

[0022] Система аутентификации транзакции на основе жетона может содержать субъект-отправитель, торговца, сеть обработки платежей и эмитента. В иллюстративном варианте осуществления, субъект-отправитель может осуществлять связь через веб-субъект и мобильный субъект. В иллюстративном варианте осуществления, субъект-отправитель инициирует транзакцию с торговцем. Субъект-отправитель может осуществлять связь с торговцем через канал на основе всемирной паутины, канал мобильной связи или другой канал связи. Например, субъект-отправитель может инициировать транзакцию на веб-сайте торговца. Субъект-отправитель может идентифицировать себя, предоставляя торговцу альтернативное имя для идентификации потребителя. Затем торговец может опрашивать сеть обработки платежей для проверки действительности CIA и его связи с портативным устройством потребителя. Сеть обработки платежей, в ответ на запрос торговца может осуществлять поиск CIA и возвращать список CPN, связанных с CIA, т.е. CPN, представляющих портативные устройства потребителя, которые субъект-отправитель может использовать для оплаты товаров торговца. В иллюстративном варианте осуществления, субъект-отправитель регистрирует CIA в сети обработки платежей, и сеть обработки платежей может обращаться к регистрационной информации. CIA может быть связано с один или более CPN. Сеть обработки платежей также может анализировать список CPN и возвращать только те CPN, которые могут аутентифицироваться через канал аутентификации, используемый субъектом-отправителем для инициирования транзакции. Сеть обработки платежей также может отправлять торговцу ссылочный идентификатор платежа (“PRID”).

[0023] Используемый здесь термин “ссылочный идентификатор платежа” может включать в себя любую комбинацию букв, цифр и знаков, может представлять собой буквенно-числовую строку, жетон, или может быть статическим или динамическим. PRID может идентифицировать конкретную транзакцию, инициируемую субъектом-отправителем и может генерироваться сетью обработки платежей. В иллюстративном варианте осуществления, PRID является уникальным в течение десятилетнего периода и генерируются с использованием случайного или псевдослучайного процесса. В иллюстративном варианте осуществления, PRID состоит из компонента метки времени, компонента порядкового номера и компонента хэша. Компонент метки времени может идентифицировать время до ближайшей 1/100 секунды. Компонент порядкового номера может быть коротким целым числом для идентификации стадии или состояния конкретной транзакции. Компонент хэша может быть хэшем метки времени и порядкового номера, или другого участка PRID, для подтверждения, что сообщение отправлено легальным лицом в разумных пределах.

[0024] PRID может передаваться между субъектом отправителем, торговцем, сетью обработки платежей и эмитентом для идентификации конкретного потока аутентификации. Поскольку торговец, эмитент и сеть обработки платежей могут одновременно обрабатывать множественные аутентификации, PRID может идентифицировать конкретный поток аутентификации. Используемый здесь термин “поток аутентификации” означает конкретный экземпляр процесса аутентификации для конкретной транзакции. Например, PRID может указывать, что конкретное сообщение или запрос относится к конкретному потоку аутентификации, начавшемуся в момент времени X, с торговцем Y, от субъекта-отправителя Z и т.д. Поток аутентификации также может идентифицировать конкретную стадию или состояние транзакции, например, что транзакция находится на стадии, когда субъект-отправитель должен аутентифицироваться непосредственно у эмитента. Это может помогать, когда субъект-отправитель, торговец, сеть обработки платежей и эмитент участвуют в множественных одновременных транзакциях. Использование PRID также защищает от атак инжекции, поскольку очень маловероятно, что злонамеренные субъекты определят значение PRID. Сеть обработки платежей может хранить и помнить значение PRID и сопоставлять его с потоком аутентификации.

[0025] Если с предоставленным CIA связано более одного CPN, торговец может представить субъекту-отправителю список CPN. Список CPN может отправляться субъекту-отправителю через всемирную паутину, SMS, IVR или через другую сеть связи. Затем субъект-отправитель выбирает один CPN из списка CPN для использования в процессе аутентификации и отправляет этот выбор торговцу. Если с предоставленным CIA не связано ни одного CPN, то процесс аутентификации может прекратиться. Если с предоставленным CIA связан только один CPN, то используется этот CPN и субъекту-отправителю можно не представлять никакого списка CPN.

[0026] После того, как торговец определит один CPN для использования в процессе аутентификации, торговец отправляет сообщение в сеть обработки платежей для инициирования запроса аутентификации. Торговец может запрашивать у сети обработки платежей адрес, по которому может перенаправляться субъект-отправитель для аутентификации. В иллюстративном варианте осуществления, торговец также может возвращать сети обработки платежей PRID с одним CPN, и сеть обработки платежей может использовать PRID для аутентификации сообщения и идентификации потока аутентификации. Торговец также может отправлять в сеть обработки платежей ключ торговца.

[0027] Используемый здесь термин “ключ торговца” может включать в себя любую комбинацию букв, цифр и знаков, может представлять собой буквенно-числовую строку, жетон, или может быть статическим или динамическим. Ключ торговца может идентифицировать торговца или может идентифицировать поток аутентификации со стороны торговца. Ключ торговца может генерироваться торговцем. Торговец хранит и помнит значение ключа торговца и PRID и может аутентифицировать сообщения и идентифицировать поток аутентификации с помощью ключа торговца.

[0028] Сеть обработки платежей может анализировать CIA для определения соответствующего эмитента. Эмитент может предоставлять субъекту-отправителю услуги аутентификации. В другом варианте осуществления, эмитентом может быть банк-эмитент, эмитировавший субъекту-отправителю портативное устройство потребителя. В еще одном варианте осуществления, эмитент может эмитировать портативное устройство потребителя, связанное с CIA, используемым в транзакции. Сеть обработки платежей может отправлять эмитенту PRID, ключ торговца и CPN. В иллюстративном варианте осуществления, сеть обработки платежей также может отправлять эмитенту PAN, связанный с CPN.

[0029] Приняв из сети обработки платежей PRID, ключ торговца и CPN, эмитент может проверить, обработан ли уже PRID. Если PRID обработан уже эмитентом, сообщение из сети обработки платежей можно игнорировать. Если PRID не обработан, то эмитент может анализировать PRID и CPN/PAN для определения адреса аутентификации. Адресом аутентификации может служить URL, IP-адрес, ссылка или данные, направляющие пользователя в новое(ую) местоположение, систему или приложение. Адрес аутентификации может указывать сервер аутентификации, эксплуатируемый эмитентом. Затем эмитент отправляет PRID, адрес аутентификации и ключ эмитента в сеть обработки платежей.

[0030] Используемый здесь термин “ключ эмитента” может включать в себя любую комбинацию букв, цифр и знаков, может быть буквенно-числовой строкой или жетоном, или может быть статическим или динамическим. Ключ эмитента может идентифицировать эмитента или может идентифицировать транзакцию со стороны эмитента. Ключ эмитента может генерироваться эмитентом. Затем эмитент может запоминать, что адрес аутентификации был обеспечен для PRID. Ключ эмитента также может предоставляться субъекту-отправителю, чтобы при перенаправлении субъекту-отправителю к эмитенту для аутентификации, ключ эмитента мог возвращаться к эмитенту для аутентификации и идентификации потока аутентификации.

[0031] Сеть обработки платежей принимает от эмитента адрес аутентификации, ключ эмитента и PRID. Приняв данные, сеть обработки платежей может анализировать PRID, чтобы убедиться в его действительности и чтобы отобразить его в поток аутентификации. Затем сеть обработки платежей может предоставить торговцу адрес аутентификации, PRID, ключ эмитента и ключ торговца. Приняв данные, торговец может анализировать PRID для аутентификации сообщения и его сопоставления с потоком аутентификации. Кроме того, торговец также может анализировать ключ торговца для аутентификации сообщения и сопоставлять его с потоком аутентификации. Затем торговец может передать субъекту-отправителю адрес аутентификации, ключ эмитента, PRID и ключ торговца. Торговец также может перенаправить субъекта-отправителя по адресу аутентификации. В иллюстративном варианте осуществления, браузер субъекта-отправителя направляется с веб-сайта торговца по адресу аутентификации. Адрес аутентификации может указывать веб-страницу аутентификации, находящуюся в распоряжении эмитента.

[0032] После перенаправления субъекта-отправителя по адресу аутентификации/к эмитенту, субъект-отправитель может предоставлять эмитенту ключ эмитента и PRID. Ключ эмитента и/или PRID можно использовать для аутентификации сообщения и субъекта-отправителя и идентификации потока аутентификации. Проанализировав ключ эмитента/PRID, эмитент может представить субъекту-отправителю CPN/PAN и запросить код-пароль. Субъект-отправитель может предоставить эмитенту код-пароль через интернет, мобильный телефон, SMS или другой канал связи. Если код-пароль аутентифицирует субъекта-отправителя, эмитент может выдать команду перенаправления субъекта-отправителя обратно к торговцу.

[0033] После перенаправления субъекта-отправителя к торговцу, субъект-отправитель предоставляет торговцу ключ торговца и PRID. Ключ торговца и/или PRID можно использовать для аутентификации сообщения и идентификации потока аутентификации. Затем торговец может проверить, успешно ли субъект-отправитель аутентифицирован у эмитента. Затем торговец отправляет сообщение запроса статуса аутентификации в сеть обработки платежей. Сообщение запроса статуса аутентификации может содержать PRID, ключ торговца и ключ эмитента. Сеть обработки платежей может аутентифицировать сообщение с использованием PRID и идентифицировать поток аутентификации и затем отправлять эмитенту запрос статуса аутентификации. Запрос статуса аутентификации может включать в себя PRID. Эмитент отвечает сети обработки платежей, аутентифицирован ли субъект-отправитель для этой комбинации PRID/ключа эмитента, и может анализировать PRID для аутентификации сообщения и идентификации потока аутентификации. Затем сеть обработки платежей отправляет ответ эмитента торговцу. Если субъект-отправитель аутентифицировался у эмитента, то торговец извещает субъекта-отправителя об успешной аутентификации. Затем торговец может осуществлять связь с сетью обработки платежей и эмитентом для проведения транзакции или денежного перевода. Если субъекту-отправителю не удалось успешно аутентифицироваться, торговец может предложить субъекту-отправителю повторно аутентифицироваться, продолжить транзакцию в любом случае или отменить транзакцию.

[0034] Другие конкретные примеры вариантов осуществления изобретения описаны ниже в дополнительных подробностях.

I. Системы

[0035] На фиг.1 показана система аутентификации транзакции на основе жетона, согласно иллюстративному варианту осуществления. Система 100 аутентификации транзакции на основе жетона содержит субъект-отправитель 102, торговца 104, сеть 106 обработки платежей и эмитента 108. Хотя показаны только один субъект-отправитель 102, один торговец 104, одна сеть 106 обработки платежей и один эмитент 108, в системе 100 аутентификации транзакции на основе жетона может присутствовать любое подходящее количество любых из этих субъектов.

[0036] Субъектом-отправителем 102 может быть потребитель, который использует портативное устройство потребителя для проведения транзакции или денежного перевода, и может дополнительно эксплуатировать одно или более пользовательских устройств, в том числе, мобильное устройство, которое может содержать мобильный телефон.

[0037] Используемый здесь термин торговец 104 может относиться к любому подходящему субъекту или субъектам, способным проводить транзакцию с субъектом-отправителем. Торговец 104 может иметь физическое местоположение, где осуществляется продажа товаров и услуг пользователю. Торговец 104 может пользоваться услугами предприятия электронной коммерции, позволяющее торговцу проводить транзакцию через интернет. Другие примеры торговца 104 включают в себя универсальный магазин, бензозаправочную станцию, аптеку, бакалейный магазин, или другие подходящие предприятия.

[0038] Сеть 106 обработки платежей означает сеть подходящих субъектов, обладающих информацией, связанной со счетом, связанным с портативным устройством потребителя. Эта информация включает в себя данные, связанные со счетом, на портативном устройстве потребителя, например, информацию профиля, данные, и другую подходящую информацию.

[0039] Сеть 106 обработки платежей может иметь или эксплуатировать компьютер-сервер и может включать в себя базу данных. База данных может включать в себя любое оборудование, программное обеспечение, программно-аппаратное обеспечение (firmware) или комбинацию вышеперечисленного для сохранения и облегчения извлечения информации. Кроме того, база данных может использовать любую из различных структур данных, конфигураций и компиляций для сохранения и облегчения извлечения информации. Компьютер-сервер может быть подключен к базе данных и может включать в себя любое оборудование, программное обеспечение, другую логику, или комбинацию вышеперечисленного для обслуживания запросов от одного или более компьютеров-клиентов. Компьютер-сервер может использовать любую из различных вычислительных структур, конфигураций и компиляций для обслуживания запросов от одного или более компьютеров-клиентов.

[0040] Сеть 106 обработки платежей может включать в себя подсистемы, сети и операции обработки данных, используемые для поддержки и доставки услуг авторизации, услуг стоп-листа и услуг клиринга и расчета. Иллюстративная сеть обработки платежей может включать в себя VisaNet™. Сети, включающие в себя VisaNet™, способны обрабатывать транзакции по кредитной карте, транзакции по дебетовой карте и другие типы коммерческих транзакций. VisaNet™, в частности, включает в себя систему VIP (систему Visa Integrated Payments), которая обрабатывает запросы авторизации и систему Base II, которая осуществляет услуги клиринга и расчета. Сеть 106 обработки платежей может использовать любую подходящую проводную или беспроводную сеть, включая интернет.

[0041] Эмитент 108 означает любой подходящий субъект, который может открывать и поддерживать счет, связанный с портативным устройством потребителя, используемым субъектом-отправителем. Некоторые примеры эмитентов 108 могут включать в себя банк, коммерческий субъект, например розничный магазин, или государственный субъект.

[0042] Субъект-отправитель 102 поддерживает связь с торговцем 104. В иллюстративном варианте осуществления, торговец 104 может эксплуатировать компьютерное устройство торговца, которое может представлять собой физическое хранилище, совокупность серверов, субъект электронной торговли или логическое представление онлайнового субъекта, состоящего из веб-страницы, поддерживаемых серверами. В иллюстративном варианте осуществления, торговец 104 может быть онлайновым торговцем, с которым субъект-отправитель 102 осуществляет связь через интернет или сеть мобильной связи. Субъект-отправитель 102 может осуществлять связь с торговцем 104 через веб-сайт торговца (не показан), например веб-сайт онлайновой электронной торговли. Субъект-отправитель 102 может осуществлять связь с торговцем 104 через интернет, мобильный телефон, сеть мобильной связи, или любую сеть связи. Субъект-отправитель 102 может осуществлять связь с торговцем 104 для обеспечения CIA, CPN, для перенаправления на сервер аутентификации, и для приема квитирования успешной аутентификации.

[0043] Субъект-отправитель 102 также может поддерживать связь с эмитентом 108. В иллюстративном варианте осуществления, эмитент 108 может эксплуатировать компьютерное устройство эмитент, может представлять собой физический банк, совокупность серверов, онлайновый банк или логическое представление онлайнового субъекта, состоящего из функций и услуг аутентификации, доступных из всемирной паутины. В еще одном варианте осуществления, эмитентом может быть банк с доступными услугами аутентификации. В иллюстративном варианте осуществления, субъект-отправитель 102 может аутентифицироваться у эмитента 108, предоставляя CPN и код-пароль. В иллюстративном варианте осуществления, портативное устройство потребителя субъекта-отправителя (не показано) может выпускаться эмитентом 108 субъекта-отправителя 102.

[0044] Торговец 104 и эмитент 108 могут поддерживать связь с сетью 106 обработки платежей для определения CPN, связанных с CIA, для определения эмитента, связанного с CPN, для приема различных ключей и жетонов, необходимых для аутентификации субъекта-отправителя 102, и для определения, успешно ли субъект-отправитель 102 аутентифицировался у эмитента 108. Сеть 106 обработки платежей может осуществлять связь с эмитентом 108 для определения адреса аутентификации, по которому следует перенаправить субъект-отправитель 102 и для последующей проверки, что субъект-отправитель 102 успешно аутентифицировалась в отношении эмитента 108. Сеть 106 обработки платежей может отправлять сообщения транзакции пополнения счета/транзакции первичного кредитования эмитенту 108 и банку торговца для осуществления денежного перевода. Сеть 106 обработки платежей также может отправлять сообщения дебетования и депонирования эмитенту 108/банку торговца 106 для осуществления транзакции по кредитной/дебетовой карте.

[0045] Субъект-отправитель 102 также может осуществлять связь с сетью 106 обработки платежей. Субъект-отправитель 102 может осуществлять связь с сетью 106 обработки платежей после процесса аутентификации для проведения транзакции и также может осуществлять связь с сетью 106 обработки платежей до аутентификации для регистрации/зачисления для услуг аутентификации. В иллюстративном варианте осуществления, субъект-отправитель 102 может осуществлять связь с сетью 106 обработки платежей в ходе процесса аутентификации для предоставления и приема аутентификационных данных.

[0046] Торговец 104 также может осуществлять связь с эмитентом 108. В иллюстративном варианте осуществления, торговец 104 может принимать от эмитента 108 статус запроса аутентификации.

[0047] Связь между субъектами в системе 100 аутентификации транзакции на основе жетона может осуществляться через всемирную паутину, сеть мобильной связи, интрасеть, SMS/IVR, систему обычной телефонной связи, электронную почту, USSD-2, API, специализированные сообщения, специализированное приложение или сеть связи.

[0048] На фиг.2 показана более подробная блок-схема системы 200 аутентификации транзакции на основе жетона, согласно иллюстративному варианту осуществления. В этой блок-схеме, торговец 104 может осуществлять связь с сетью 106 обработки платежей через плагин 202 торговца. Плагин 202 торговца может представлять собой программное обеспечение, установленное с системой торговца 104, которое реализует логику для поддержки протокола аутентификации, например, протокола, описанного на фиг.3. Плагин 202 торговца может осуществлять связь с сетью 106 обработки платежей через интернет и интерфейс 208 сети обработки платежей.

[0049] Эмитент 108 может осуществлять связь с интерфейсом 208 сети обработки платежей через сервер 204 управления доступом или стороннего аутентификатора 206. Сервер 204 управления доступом может содержать сервер, эксплуатируемый или поддерживаемый эмитентом 108, который может аутентифицировать держателей портативных устройств потребителя. Сторонний аутентификатор 306 может использоваться эмитентом 108 для осуществления операций аутентификации, если эмитент 108 не владеет сервером 204 управления доступом или непосредственно не поддерживает аутентификацию. Сторонним аутентификатором 306 может быть сервер или поставщик услуг, который может осуществлять этапы аутентификации для эмитента 108. Сервер 204 управления доступом и сторонний аутентификатор 206 могут осуществлять связь с сетью 106 обработки платежей через интернет и через интерфейс 208 сети обработки платежей.

[0050] Интерфейс 208 сети обработки платежей может владеть модулями, которые поддерживают различные протоколы связи. Интерфейс 208 сети обработки платежей может владеть модулем 210 XML/HTTP и модулем 212 SOAP (простого протокола доступа к объектам) для приема, разложения и анализа сообщений, переданных через XML, HTTP и SOAP. Модуль 210 XML/HTTP и модуль 212 SOAP также может упаковывать и создавать исходящие сообщения в их соответствующих форматах.

[0051] Сеть 106 обработки платежей может содержать модуль 214 услуг транзакции и модуль 221 услуг зачисления. Модуль 214 услуг транзакции может поддерживать обработку транзакций через сеть 106 обработки платежей.

[0052] Модуль 214 услуг транзакции может содержать модуль 216 проверки альтернативного имени. Модуль 216 проверки альтернативного имени может содержать логику для приема сообщения для проверки альтернативного имени или CIA. В иллюстративном варианте осуществления, модуль 214 проверки альтернативного имени может принимать CIA и определять CPN, связанные с CIA. Модуль 216 проверки альтернативного имени также может отправлять сообщение ответа, состоящее из обнаруженных CPN. В иллюстративном варианте осуществления, модуль 214 проверки альтернативного имени анализирует и отправляет сообщение запроса проверки альтернативного имени и сообщение ответа проверки альтернативного имени. В еще одном варианте осуществления, сообщения отправляются торговцу 104 и от него или на плагин 202 торговца и из него.

[0053] Модуль 214 услуг транзакции также может содержать модуль 218 инициирования аутентификации. Модуль 218 инициирования аутентификации может содержать логику для приема сообщения для инициирования аутентификации, отправки запроса аутентификации на аутентифицирующий субъект, приема ответа аутентификации от аутентифицирующего субъекта, и пересылки ответа аутентификации. В иллюстративном варианте осуществления, модуль 218 инициирования аутентификации принимает запрос для инициирования аутентификации. Запрос для инициирования аутентификации может включать в себя CPN и ключ торговца. Модуль 218 инициирования аутентификации может анализировать CPN и определять соответствующий PAN и эмитент 108. Затем модуль 218 инициирования аутентификации может отправлять эмитенту 108 сообщение запроса инициирования аутентификации и принимать сообщение ответа инициирования аутентификации эмитента 108. Затем модуль 218 инициирования аутентификации может анализировать сообщение ответа эмитента и отправлять торговцу 104 сообщение ответа инициирования аутентификации. В иллюстративном варианте осуществления, эмитент 108 может возвращать ключ эмитента в сообщении ответа инициирования аутентификации, и ключ эмитента может отправляться торговцу 104. В иллюстративном варианте осуществления, модуль 218 инициирования аутентификации анализирует и отправляет сообщение запроса инициирования аутентификации и сообщение ответа инициирования аутентификации. В еще одном варианте осуществления, сообщения отправляются торговцу 104 и от него или на плагин 202 торговца и из него.

[0054] Модуль 214 услуг транзакции также может содержать модуль 220 статуса аутентификации. Модуль 220 статуса аутентификации может содержать логику для приема сообщения для определения статуса аутентификации, отправки сообщения для определения статуса аутентификации на аутентифицирующий субъект, приема ответа статуса аутентификации от аутентифицирующего субъекта и пересылки ответа статуса аутентификации. В иллюстративном варианте осуществления, модуль 220 статуса аутентификации может принимать запрос статуса аутентификации от торговца 104, может отправлять запрос статуса аутентификации эмитенту 108, может принимать ответ статуса аутентификации от эми