Удаленная проверка атрибутов в сети связи

Иллюстрации

Показать всеИзобретение относится к области беспроводной связи. Технический результат изобретения заключается в расширении функциональных возможностей сетевых узлов за счет удаленной проверки атрибутов в сети связи. Устройство включает в себя средства проверки свойств, соответствует ли информация о свойствах запрашивающей стороны, полученная от устройства запрашивающей стороны, заранее заданному атрибуту запрашивающей стороны; средства получения для получения результата, который является положительным, только если упомянутая информация о свойствах запрашивающей стороны соответствует упомянутому заранее заданному атрибуту запрашивающей стороны при проверке упомянутыми средствами проверки свойств; средства формирования ключа для формирования первого промежуточного ключа запрашивающей стороны на основе заранее заданного постоянного ключа запрашивающей стороны, хранимого в упомянутом устройстве; средства предоставления для предоставления в упомянутое устройство запрашивающей стороны упомянутого первого промежуточного ключа запрашивающей стороны с использованием защищенного протокола. 13 н. и 24 з.п. ф-лы, 11 ил.

Реферат

Область техники

Настоящее изобретение относится к устройству, способу, системе и компьютерному программному продукту, связанным с удаленной проверкой атрибутов в сети связи. А именно, настоящее изобретение относится к устройству, способу, системе и компьютерному программному продукту для удаленной проверки атрибутов ретрансляционного узла в сети связи.

Предпосылки создания изобретения

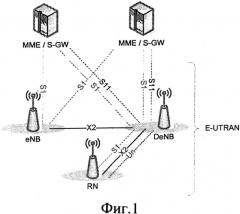

Стандарт эволюционированной пакетной системы (Evolved Packet System, EPS) более известен под названием «сеть долгосрочной эволюции» (long term evolution, LTE). Он включает стандарты сети радиодоступа Е-UTRAN и эволюционированного пакетного ядра (Evolved Packet Core, EPC). На сегодняшний день Консорциум третьего поколения (3rd generation partnership program, 3GPP) находится в процессе внесения в стандарт эволюционированной пакетной системы дополнений, которые позволят ввести в ее архитектуру так называемые ретрансляционные узлы (Relay Nodes, RN). Архитектура EPS, включающая ретрансляционные узлы, получила название «архитектура (EPS) с ретрансляционными узлами». Один из вариантов архитектуры EPS с ретрансляционными узлами был выбран 3GPP для детальной проработки. Этот вариант архитектуры задокументирован в технической спецификации (technical specification, TS) 3GPP 36.806 (см. ftp://ftp.3gpp.org/'Specs/html-info/36806.htm), где он назван «альтернативой №2». Дополнительная документация находится в технической спецификации 3GPP TS 36.300, (см ftp://ftp.3gpp.org/Specs/html-info/36300.htm). Общий вид этой архитектуры проиллюстрирован на фиг.1, которая взята из документа 3GPP TS 36.300 v10.0.0 (фиг.4.7.2-1), ее описание приведено ниже:

Ретрансляционный узел (RN) представляет собой базовую станцию, ретранслирующую трафик между абонентским оборудованием (User Equipment, UE) и другой базовой станцией - эволюционированным узлом В (evolved NodeB, eNB), которую называют донорской базовой станцией (donor base station, DeNB). Как интерфейс Uu между абонентским оборудованием и ретрансляционным узлом, так и интерфейс Un между ретрансляционным узлом и DeNB являются радиоинтерфейсами. Интерфейсы Uu и Un во многом схожи. Интерфейс Uu между абонентским оборудованием и eNB в архитектуре EPS без ретрансляционных узлов идентичен интерфейсу Uu между UE и ретрансляционным узлом, т.е. абонентское оборудование не знает о существовании ретрансляционного узла.

Ретрансляционный узел играет одновременно две роли: с абонентским оборудованием он взаимодействует в качестве eNB; а с DeNB он взаимодействует как абонентское оборудование. Если соединение по радиоинтерфейсу Un устанавливается во время так называемой фазы запуска ретрансляционного узла, то в этой процедуре играют роль, в частности, характеристики ретрансляционного узла как абонентского оборудования (см. http://www.3gpp.org/ftp/tsgran/WG2RL2/TSGR269bis/Docs/R2-102085.zip). Подключение ретрансляционного узла к сети и формирование радиоканалов по интерфейсу Un между ретрансляционным узлом и его DeNB осуществляется тем же образом, что и подключение к сети абонентского оборудования и формирование радиоканалов по интерфейсу Uu между абонентским оборудованием и eNB.

Далее, имеется объект управления мобильностью (mobility management entity, MME), который воспринимает ретрансляционный узел в роли абонентского оборудования и активен, в основном, в течение упомянутой фазы запуска ретрансляционного узла. Такой MME называют MME ретрансляционного абонентского оборудования, или сокращенно ММЕ-RN. Упомянутый MME-RN выполняет аутентификацию ретрансляционного узла во время фазы его запуска и в этих целях, как правило, взаимодействует с сервером домашних абонентов (home subscriber server, HSS). Сервер HSS содержит данные о подписке ретрансляционного узла, выступающего в роли абонентского оборудования.

Как и любое другое абонентское оборудование, для обеспечения возможности аутентификации ретрансляционный узел RN имеет универсальный модуль идентификации абонента (universal subscriber identity module, USIM), который находится на универсальной карте с интегральной схемой (universal integrated circuit card, UICC). Чтобы отличать данный USIM от входящих в состав системы комплектов абонентского оборудования, будем называть его USIM-RN (не показано на фиг.1). При этом ключи шифрования для защиты сигнализации и плоскости пользователя по интерфейсу Un, а также для защиты сигнализации слоя без доступа (non-access stratum, NAS) между ретрансляционным узлом и MME-RN могут вычисляться в соответствии с определением стандарта EPS без ретрансляционных узлов, или могут быть соответствующим образом модифицированы.

Введение ретрансляционных узлов в архитектуру EPS создает новые угрозы безопасности. Ход дискуссии 3GPP по вопросам безопасности отражен в документе 3GPP S3-100896, который доступен по адресу: http://www.3gpp.mobi/ftp/tsg_sa/WG3_Securitv/TSGS3_60_Montreal/Docs/.

Когда ретрансляционный узел (RN) подключается к донорской базовой станции (DeNB) в сети E-UTRAN, объект управления мобильностью для ретрансляционных узлов (MME-RN) в ЕРС, который управляет данным DeNB, должен проверить, принадлежит ли объект, запрашивающий подключение, к классу ретрансляционных узлов и удовлетворяет ли он заданным свойствам (атрибутам), которые должен иметь ретрансляционный узел, а именно он должен быть способен выполнять определенные функции, относящиеся к ретрансляционным узлам, в безопасной среде, которая должна существовать на данном ретрансляционном узле, и должен гарантировать целостность платформы ретрансляционного узла (т.е. иметь корректное аппаратное обеспечение (Hardware, HW) и программное обеспечение (Software, SW)).

Однако в соответствии с существующими на сегодняшний день техническими спецификациями MME-RN не имеет средств для непосредственной проверки требуемых атрибутов ретрансляционного узла.

Одним из возможных путей решения данной проблемы является расширение функциональности соответствующих сетевых узлов, например DeNB и MME-RN, - введение в них функциональности, которая позволит им выполнять проверку упомянутых атрибутов ретрансляционного узла непосредственно. Подобное решение опубликовано 3GPP в документе S3-100896, доступном по адресу: http://www.3gpp.mobi/ftp/tsgsa/WG3Security/TSGS360Montreal/Docs/). В соответствии с документом S3-100896, DeNB и MME-RN могут быть оснащены специальной функциональностью, которая подразумевает использование сертификатов.

Еще одним решением проблемы, в соответствии с неопубликованной заявкой PCT/EP 2010/058749, является усовершенствование решения, описанного в разделе 7.5 документа S3-100896, которое заключается в том, что ключи для защиты слоя доступа интерфейса Un получают от USIM-RN через защищенный канал.

Сущность изобретения

Целью настоящего изобретения является усовершенствование существующего уровня техники.

А именно, было достигнуто понимание того, что с точки зрения миграции сетей желательно, чтобы сетевые объекты оставались преимущественно такими же, какими они являются в современных сетях LTE.

Это возможно, если необходимую проверку атрибутов ретрансляционного узла будет выполнять объект, находящийся вблизи этого ретрансляционного узла, и если для передачи информации о факте успешной проверки в MME-RN и DeNB будут использоваться существующие на сегодняшний день стандарты.

Соответственно, задача, описанная в контексте расширенной ретрансляторами EPS, может встречаться в любых сетях связи.

В соответствии с первым аспектом настоящего изобретения предложено устройство, включающее средства проверки свойств, сконфигурированные для проверки, соответствует ли информация о свойствах запрашивающей стороны, полученная от оборудования запрашивающей стороны, заранее заданному атрибуту запрашивающей стороны; средства получения, сконфигурированные для получения результата, который является положительным, только если упомянутая информация о свойствах запрашивающей стороны соответствует упомянутому заранее заданному атрибуту запрашивающей стороны при проверке упомянутыми средствами проверки свойств; средства формирования ключа, сконфигурированные для формирования первого промежуточного ключа запрашивающей стороны на основе заранее заданного постоянного ключа запрашивающей стороны, хранимого в упомянутом устройстве; средства предоставления, сконфигурированные для предоставления в упомянутое устройство запрашивающей стороны упомянутого первого промежуточного ключа запрашивающей стороны с использованием защищенного протокола, при этом упомянутые средства формирования ключа и/или упомянутые средства предоставления сконфигурированы, соответственно, для формирования и для предоставления упомянутого первого промежуточного ключа запрашивающей стороны, только если упомянутый результат является положительным.

В упомянутом устройстве упомянутый защищенный протокол может представлять собой криптографический протокол, основанный на сертификате.

Упомянутое устройство может включать также средства проверки сертификата, сконфигурированные для проверки, является ли упомянутый сертификат достоверным, при этом упомянутые средства получения могут быть дополнительно сконфигурированы для получения упомянутого положительного результата, только если упомянутый сертификат является достоверным.

В упомянутом устройстве упомянутая информация о свойствах запрашивающей стороны может входить в состав упомянутого сертификата.

Упомянутое устройство может включать также средства безопасного хранения, сконфигурированные для безопасного хранения ключа упомянутого защищенного протокола и/или упомянутого постоянного ключа запрашивающей стороны таким образом, что упомянутый безопасно хранимый ключ не может быть извлечен из упомянутого устройства без соответствующей авторизации.

В упомянутом устройстве упомянутые средства формирования ключа могут быть сконфигурированы для формирования упомянутого первого промежуточного ключа запрашивающей стороны с использованием протокола аутентификации и согласования ключей.

В соответствии со вторым аспектом настоящего изобретения предложен защищенный от несанкционированного вмешательства модуль, включающий устройство в соответствии с упомянутым первым аспектом изобретения.

В соответствии с третьим аспектом настоящего изобретения предложено устройство, включающее средства предоставления информации о свойствах, сконфигурированные для предоставления информации о свойствах запрашивающей стороны из упомянутого устройства в оценивающее устройство с использованием защищенного протокола;

средства установления, сконфигурированные для установления связи с исполняющим устройством, которое является отличным от упомянутого оценивающего устройства, на основе действующего сеансового ключа запрашивающей стороны, при этом упомянутый действующий сеансовый ключ запрашивающей стороны основан на первом промежуточном ключе запрашивающей стороны, принятом от упомянутого оценивающего устройства.

В упомянутом устройстве упомянутый защищенный протокол может представлять собой криптографический протокол, основанный на сертификате.

В упомянутом устройстве упомянутая информация о свойствах запрашивающей стороны может входить в состав упомянутого сертификата.

В упомянутом устройстве упомянутая информация о свойствах запрашивающей стороны может включать информацию о том, выполнен или нет по меньшей мере один из следующий пунктов: наличие средств безопасного хранения в упомянутом устройстве, при этом упомянутые средства безопасного хранения конфигурированы для безопасного хранения ключа упомянутого защищенного протокола таким образом, что упомянутый ключ не может быть извлечен из упомянутого устройства без соответствующей авторизации; способность выполнять автономную валидацию платформы, гарантирующую целостность аппаратного и программного обеспечения упомянутого устройства; и заранее заданная функциональность, помимо упомянутого наличия и упомянутой способности, обеспечиваемая упомянутым устройством.

Упомянутое устройство может включать также средства формирования ключа, сконфигурированные для формирования действующего сеансового ключа запрашивающей стороны на основе упомянутого первого промежуточного ключа запрашивающей стороны, при этом упомянутые средства установления могут быть сконфигурированы для установления связи с упомянутым проверяющим устройством с использованием упомянутого действующего сеансового ключа запрашивающей стороны.

Упомянутое устройство может быть сконфигурировано для защиты упомянутой связи с упомянутым исполняющим устройством на основе упомянутого действующего сеансового ключа запрашивающей стороны.

В соответствии с четвертым аспектом настоящего изобретения предложен ретрансляционный узел, включающий устройство в соответствии с третьим аспектом настоящего изобретения.

В соответствии с пятым аспектом настоящего изобретения предложено устройство, включающие средства проверки, сконфигурированные для проверки, соответствует ли принятая информация о классе устройства заранее заданному классу устройства; средства получения, сконфигурированные для получения результата, который является положительным, только если упомянутая информация о классе устройства соответствует упомянутому заранее заданному классу устройства при проверке упомянутыми средствами проверки; средства формирования ключа, сконфигурированные для формирования второго сеансового ключа запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в упомянутом устройстве; средства предоставления, сконфигурированные для предоставления упомянутого второго сеансового ключа и упомянутого результата в исполняющее устройство, при этом упомянутые средства формирования ключа и/или упомянутые средства предоставления сконфигурированы, соответственно, для формирования и для предоставления упомянутого второго сеансового ключа запрашивающей стороны, только если упомянутый результат является положительным.

В соответствии с шестым аспектом настоящего изобретения предложено устройство, включающее средства установления, сконфигурированные для установления, с запрашивающей стороной, связи, которая требует, чтобы второй сеансовый ключ запрашивающей стороны, принятый от проверяющего устройства, соответствовал действующему сеансовому ключу запрашивающей стороны, при этом упомянутое проверяющее устройство является отличным от упомянутой запрашивающей стороны, и средства разрешения, сконфигурированные для разрешения доступа к ресурсу связи упомянутой запрашивающей стороне, только если результат, принятый от упомянутого проверяющего устройства, является положительным и если упомянутые средства установления установили упомянутую связь.

Упомянутое устройство может включать также средства формирования ключа, сконфигурированные для формирования третьего сеансового ключа запрашивающей стороны на основе упомянутого второго сеансового ключа запрашивающей стороны, при этом упомянутая связь может требовать, чтобы упомянутый третий сеансовый ключ запрашивающей стороны совпадал с упомянутым действующим сеансовым ключом запрашивающей стороны.

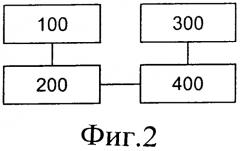

В соответствии с седьмым аспектом настоящего изобретения, предложена система, включающая оценивающее устройство, включающее устройство в соответствии с упомянутым первым аспектом изобретения; устройство запрашивающей стороны, включающее устройство в соответствии с упомянутым третьим аспектом изобретения; проверяющее устройство и исполняющее устройство; при этом упомянутое оценивающее устройство, упомянутое устройство запрашивающей стороны и упомянутое проверяющее устройство являются взаимно отличными друг от друга; упомянутое исполняющее устройство является отличным от упомянутого оценивающего устройства и упомянутого устройства запрашивающей стороны; и упомянутое проверяющее устройство включает средства формирования ключа, сконфигурированные для формирования второго сеансового ключа запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в упомянутом проверяющем устройстве, и средства предоставления, сконфигурированные для предоставления упомянутого второго сеансового ключа запрашивающей стороны в упомянутое исполняющее устройство; при этом упомянутое исполняющее устройство включает средства установления, для установления, с запрашивающей стороной, связи, которая требует, чтобы второй сеансовый ключ запрашивающей стороны, принятый от проверяющего устройства, соответствовал действующему сеансовому ключу запрашивающей стороны, и средства разрешения, сконфигурированные для разрешения доступа к ресурсу связи упомянутой запрашивающей стороне, только если упомянутые средства установления установили упомянутую связь; при этом упомянутое устройство запрашивающей стороны включает оборудование запрашивающей стороны из упомянутого оценивающего устройства; при этом упомянутое оценивающее устройство включает оценивающее оборудование из упомянутого устройства запрашивающей стороны; при этом упомянутая информация о свойствах запрашивающей стороны, предоставляемая упомянутым устройством запрашивающей стороны, соответствует упомянутой информации о свойствах запрашивающей стороны, принятой упомянутым оценивающим устройством; при этом упомянутый первый промежуточный ключ запрашивающей стороны, предоставляемый упомянутым оценивающим устройством, соответствует упомянутому первому промежуточному ключу запрашивающей стороны, принятому упомянутым устройством запрашивающей стороны; при этом упомянутый защищенный протокол упомянутого оценивающего устройства является тем же самым, что и упомянутый защищенный протокол упомянутого устройства запрашивающей стороны.

В упомянутой системе может выполняться по меньшей мере одно из следующего: упомянутое проверяющее оборудование включает устройство в соответствии с упомянутым пятым аспектом изобретения, и/или упомянутое исполняющее оборудование включает устройство в соответствии с упомянутым шестым аспектом изобретения.

В соответствии с восьмым аспектом настоящего изобретения предложен способ, включающий проверку, соответствует ли информация о свойствах запрашивающей стороны, принятая от устройства запрашивающей стороны, заранее заданному атрибуту запрашивающей стороны; получение результата, который является положительным, только если упомянутая информация о свойствах запрашивающей стороны соответствует упомянутому заранее заданному атрибуту запрашивающей стороны при проверке на упомянутом шаге проверки; формирование первого промежуточного ключа запрашивающей стороны на основе заранее заданного постоянного ключа запрашивающей стороны, хранимого в устройстве, которое исполняет данный способ; предоставление в упомянутое устройство запрашивающей стороны упомянутого первого промежуточного ключа запрашивающей стороны с использованием защищенного протокола, при этом упомянутый шаг формирования и/или упомянутый шаг предоставления выполняют, только если упомянутый результат является положительным.

В упомянутом способе упомянутый защищенный протокол может представлять собой криптографический протокол, основанный на сертификате.

Упомянутый способ может включать также проверку, является ли упомянутый сертификат достоверным, при этом упомянутый результат упомянутого шага получения может быть положительным, только если упомянутый сертификат является достоверным.

В упомянутом способе упомянутая информация о свойствах запрашивающей стороны может входить в состав упомянутого сертификата.

Упомянутый способ может включать также безопасное хранение ключа упомянутого защищенного протокола и/или упомянутого постоянного ключа запрашивающей стороны таким образом, что упомянутый безопасно хранимый ключ не может быть извлечен из упомянутого устройства без соответствующей авторизации.

В упомянутом способе на упомянутом шаге формирования упомянутого первого промежуточного ключа запрашивающей стороны может быть использован протокол аутентификации и согласования ключей.

Упомянутый способ может быть способом оценки.

В соответствии с девятым аспектом настоящего изобретения предложен способ, включающий предоставление информации о свойствах запрашивающей стороны устройством, выполняющим данный способ, в оценивающее устройство с использованием защищенного протокола;

установление соединения с исполняющим устройством, отличным от упомянутого оценивающего устройства, на основе действующего сеансового ключа запрашивающей стороны, при этом упомянутый действующий сеансовый ключ запрашивающей стороны основан на первом промежуточном ключе запрашивающей стороны, принятом от упомянутого оценивающего устройства.

В упомянутом способе упомянутый защищенный протокол может представлять собой криптографический протокол, основанный на сертификате.

В упомянутом способе упомянутая информация о свойствах запрашивающей стороны может входить в состав упомянутого сертификата.

В упомянутом способе упомянутая информация о свойствах запрашивающей стороны может включать информацию о том, выполнен или нет по меньшей мере один из следующий пунктов: наличие средств безопасного хранения в упомянутом устройстве, при этом упомянутые средства безопасного хранения конфигурированы для безопасного хранения ключа упомянутого защищенного протокола таким образом, что упомянутый ключ не может быть извлечен из упомянутого устройства без соответствующей авторизации; способность выполнять автономную валидацию платформы, гарантирующую целостность аппаратного и программного обеспечения упомянутого устройства; и заранее заданная функциональность, помимо упомянутого наличия и упомянутой способности, обеспечиваемая упомянутым устройством.

Упомянутый способ может включать также формирование действующего сеансового ключа запрашивающей стороны на основе упомянутого первого промежуточного ключа запрашивающей стороны, при этом на упомянутом шаге установление может быть использован упомянутый действующий сеансовый ключ запрашивающей стороны для установления упомянутой связи с упомянутым исполняющим устройством.

Упомянутый способ может включать также защиту упомянутой связи с упомянутым исполняющим устройством на основе упомянутого действующего сеансового ключа запрашивающей стороны.

Упомянутый способ может быть способом запрашивающей стороны.

В соответствии с десятым аспектом настоящего изобретения предложен способ, включающий проверку, соответствует ли принятая информация о классе устройства заранее заданному классу устройства; получение результата, который является положительным, только если упомянутая информация о классе устройства соответствует упомянутому заранее заданному классу устройства при проверке на упомянутом шаге проверки; формирование второго сеансового ключа запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в устройстве, выполняющем данный способ; предоставление упомянутого второго сеансового ключа и упомянутого результата в исполняющее устройство, при этом упомянутые шаги формирования и/или предоставления выполняют, только если упомянутый результат является положительным.

Упомянутый способ может быть способом проверки. В соответствии с одиннадцатым аспектом настоящего изобретения предложен способ, включающий установление, с запрашивающей стороной, связи, которая требует, чтобы второй сеансовый ключ запрашивающей стороны, принятый от проверяющего устройства, соответствовал действующему сеансовому ключу запрашивающей стороны, при этом упомянутое проверяющее устройство является отличным от упомянутой запрашивающей стороны, и разрешение доступа к ресурсу связи упомянутой запрашивающей стороне, только если результат, принятый от упомянутого проверяющего устройства, является положительным и если упомянутая связь установлена.

Упомянутый способ может включать также формирование третьего сеансового ключа запрашивающей стороны на основе упомянутого второго сеансового ключа запрашивающей стороны, при этом упомянутая связь может требовать, чтобы упомянутый третий сеансовый ключ запрашивающей стороны совпадал с упомянутым действующим сеансовым ключом запрашивающей стороны.

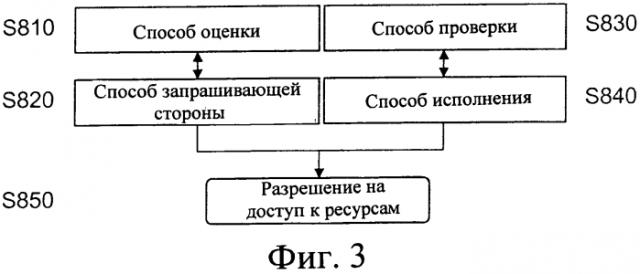

Упомянутый способ может представлять собой способ исполнения. В соответствии с двенадцатым аспектом настоящего изобретения предложен способ, включающий выполнение оценивающим устройством способа оценки, включающего способ в соответствии с упомянутым восьмым аспектом изобретения; выполнение устройством запрашивающей стороны способа запрашивающей стороны, включающего способ в соответствии с упомянутым девятым аспектом изобретения; выполнение способа проверки проверяющим устройством и выполнение способа исполнения исполняющим устройством; при этом упомянутое оценивающее устройство, упомянутое устройство запрашивающей стороны и упомянутое проверяющее устройство являются взаимно отличными друг от друга; упомянутое исполняющее устройство является отличным от упомянутого оценивающего устройства и упомянутого устройства запрашивающей стороны; и упомянутый способ проверки включает формирование второго сеансового ключа запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в упомянутом проверяющем устройстве, и предоставление упомянутого второго сеансового ключа запрашивающей стороны в упомянутое исполняющее устройство; при этом упомянутый способ исполнения включает установление, с запрашивающей стороной, связи, которая требует, чтобы второй сеансовый ключ запрашивающей стороны, принятый от проверяющего устройства, соответствовал действующему сеансовому ключу запрашивающей стороны, и разрешение доступа к ресурсу связи упомянутой запрашивающей стороне, только если упомянутая связь установлена; при этом упомянутый способ оценки включает упомянутое оценивающее устройство из упомянутого способа запрашивающей стороны; упомянутая информация о свойствах запрашивающей стороны, предоставляемая упомянутым устройством запрашивающей стороны, соответствует упомянутой информации о свойствах запрашивающей стороны, принятой упомянутым оценивающим устройством; упомянутый первый промежуточный ключ запрашивающей стороны, предоставляемый упомянутым оценивающим устройством, соответствует упомянутому первому промежуточному ключу запрашивающей стороны, принятому упомянутым устройством запрашивающей стороны; и упомянутый защищенный протокол упомянутого оценивающего устройства является тем же самым, что и упомянутый защищенный протокол устройства запрашивающей стороны.

В упомянутом способе может выполняться по меньшей мере одно из следующего: упомянутый способ проверки включает способ в соответствии с упомянутым десятым аспектом изобретения, и/или упомянутый способ исполнения включает способ в соответствии с упомянутым одиннадцатым аспектом изобретения.

Упомянутый способ может представлять собой способ удаленной проверки.

В соответствии с тринадцатым аспектом настоящего изобретения предложен компьютерный программный продукт, включающий машиноисполняемые компоненты, исполнение которых при запуске программы на компьютере обеспечивает выполнение операций способа в соответствии с любым из упомянутых аспектов изобретения с восьмого по одиннадцатый.

Упомянутый компьютерный программный продукт может быть реализован в виде машиночитаемого носителя для хранения данных.

В соответствии с четырнадцатым аспектом настоящего изобретения предложено устройство, включающее процессор проверки свойств, сконфигурированный для проверки, соответствует информация о свойствах запрашивающей стороны, полученная от устройства запрашивающей стороны, заранее заданному атрибуту запрашивающей стороны; процессор получения, сконфигурированный для получения результата, который является положительным, только если упомянутая информация о свойствах запрашивающей стороны соответствует упомянутому заранее заданному атрибуту запрашивающей стороны при проверке упомянутым процессором проверки свойств; процессор формирования ключа, сконфигурированный для формирования первого промежуточного ключа запрашивающей стороны на основе заранее заданного постоянного ключа запрашивающей стороны, хранимого в упомянутом устройстве; процессор предоставления, сконфигурированный для предоставления в упомянутое устройство запрашивающей стороны упомянутого первого промежуточного ключа запрашивающей стороны с использованием защищенного протокола, при этом упомянутый процессор формирования ключа и/или процессор предоставления сконфигурированы, соответственно, для формирования и для предоставления упомянутого первого промежуточного ключа запрашивающей стороны, только если упомянутый результат является положительным.

В упомянутом устройстве упомянутый защищенный протокол может представлять собой криптографический протокол, основанный на сертификате.

Упомянутое устройство может включать также процессор проверки сертификата, сконфигурированный для проверки, является ли упомянутый сертификат достоверным, при этом упомянутый процессор получения может быть дополнительно сконфигурирован для получения упомянутого положительного результата, только если упомянутый сертификат является достоверным.

В упомянутом устройстве упомянутая информация о свойствах запрашивающей стороны может входить в состав упомянутого сертификата.

Упомянутое устройство может включать также процессор безопасного хранения, сконфигурированный для безопасного хранения ключа упомянутого защищенного протокола и/или упомянутого постоянного ключа запрашивающей стороны таким образом, что упомянутый безопасно хранимый ключ не может быть извлечен из упомянутого устройства без соответствующей авторизации.

В упомянутом устройстве упомянутый процессор формирования ключа может быть сконфигурирован для формирования упомянутого первого промежуточного ключа запрашивающей стороны с использованием протокола аутентификации и согласования ключей.

В соответствии с пятнадцатым аспектом настоящего изобретения предложен защищенный от несанкционированного вмешательства модуль, включающий устройство в соответствии с упомянутым четырнадцатым аспектом изобретения.

В соответствии с шестнадцатым аспектом настоящего изобретения предложено устройство, включающее процессор предоставления информации о свойствах, сконфигурированный для предоставления информации о свойствах запрашивающей стороны из упомянутого устройства в оценивающее устройство с использованием защищенного протокола; процессор установления, сконфигурированный для установления связи с исполняющим устройством, которое является отличным от упомянутого оценивающего устройства, на основе действующего сеансового ключа запрашивающей стороны, при этом упомянутый действующий сеансовый ключ запрашивающей стороны основан на первом промежуточном ключе запрашивающей стороны, принятом от упомянутого оценивающего устройства.

В упомянутом устройстве упомянутый защищенный протокол может представлять собой криптографический протокол, основанный на сертификате.

В упомянутом устройстве упомянутая информация о свойствах запрашивающей стороны входит в состав упомянутого сертификата.

В упомянутом устройстве упомянутая информация о свойствах запрашивающей стороны может включать информацию о том, выполнен или нет по меньшей мере один из следующий пунктов: наличие средств безопасного хранения в упомянутом устройстве, где упомянутый процессор безопасного хранения сконфигурирован для безопасного хранения ключа упомянутого защищенного протокола таким образом, что упомянутый ключ не может быть извлечен из упомянутого устройства без соответствующей авторизации; способность выполнять автономную валидацию платформы, гарантирующую целостность аппаратного и программного обеспечения упомянутого устройства; и заранее заданная функциональность, помимо упомянутого наличия и упомянутой способности, обеспечиваемая упомянутым устройством.

Упомянутое устройство может включать также процессор формирования ключа, сконфигурированный для формирования действующего сеансового ключа запрашивающей стороны на основе упомянутого первого промежуточного ключа запрашивающей стороны, при этом упомянутый процессор установления может быть сконфигурирован для установления связи с упомянутым проверяющим устройством с использованием упомянутого действующего сеансового ключа запрашивающей стороны.

Упомянутое устройство может быть сконфигурировано для защиты упомянутой связи с упомянутым исполняющим устройством на основе упомянутого действующего сеансового ключа запрашивающей стороны.

В соответствии с семнадцатым аспектом настоящего изобретения предложен ретрансляционный узел, включающий устройство в соответствии с шестнадцатым аспектом настоящего изобретения.

В соответствии с восемнадцатым аспектом настоящего изобретения предложено устройство, включающее процессор проверки, сконфигурированный для проверки, соответствует ли принятая информация о классе устройства заранее заданному классу устройства; процессор получения, сконфигурированный для получения результата, который является положительным, только если упомянутая информация о классе устройства соответствует упомянутому заранее заданному классу устройства при проверке упомянутым процессором проверки; процессор формирования ключа, сконфигурированный для формирования второго сеансового ключа запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в упомянутом устройстве; процессор предоставления, сконфигурированный для предоставления упомянутого второго сеансового ключа и упомянутого результата в исполняющее устройство, при этом упомянутый процессор формирования ключа и/или упомянутый процессор предоставления сконфигурирован, соответственно, для формирования и для предоставления упомянутого второго сеансового ключа запрашивающей стороны, только если упомянутый результат является положительным.

В соответствии с девятнадцатым аспектом настоящего изобретения предложено устройство, включающее процессор установления, сконфигурированный для установления, с запрашивающей стороной, связи, которая требует, чтобы второй сеансовый ключ запрашивающей стороны, принятый от проверяющего устройства, соответствовал действующему сеансовому ключу запрашивающей стороны, при этом упомянутое проверяющее устройство является отличным от упомянутой запрашивающей стороны, и процессор разрешения, сконфигурированный для разрешения доступа к ресурсу связи упомянутой запрашивающей стороне, только если результат, принятый от упомянутого проверяющего устройства, является положительным, и если упомянутый процессор установления установил упомянутую связь.

Упомянутое устройство может включать также процессор формирования ключа, сконфигурированный для формирования третьего сеансового ключа запрашивающей стороны на основе упомянутого второго сеансового ключа запрашивающей стороны, при этом упомянутая связь может требовать, чтобы упомянутый третий сеансовый ключ запрашивающей стороны совпадал с упомянутым действующим сеансовым ключом запрашивающей стороны.

В соответствии с двадцатым аспектом настоящего изобретения предложена система, включающая оценивающее устройство, включающее устройство в соответствии с упомянутым четырнадцатым аспектом изобретения; устройство запрашивающей стороны, включающее устройство в соответствии с упомянутым пятнадцатым аспектом изобретения; проверяющее устройство и исполняющее устройство; при этом упомянутое оценивающее устройство, упомянутое устройство запрашивающей стороны и упомянутое проверяющее устройство являются взаимно отличными друг от друга; упомянутое исполняющее устройство является отличным от упомянутого оценивающего устройства и упомянутого устройства запрашивающей стороны; и упомянутое проверяющее устройство включает процессор формирования ключа, сконфигурированный для