Способ доступа к службам, системам и устройствам на основе аутентификации доступа wlan

Иллюстрации

Показать всеИзобретение относится к области радиосвязи. Технический результат - защита доступа к прикладным системам за счет аутентификации пользователя. Способ сервисного доступа на основе аутентификации доступа к беспроводной сети, которая включает в себя: в процессе выполнения аутентификации доступа к беспроводной сети сервер портала беспроводной локальной сети передает первый cookie-файл на терминал, прошедший проверку подлинности доступа к беспроводной сети, терминал запрашивает доступ к службе прикладной системы и сервисный центр аутентификации, связанный с прикладной системой, определяет, что терминал прошел аутентификацию доступа к беспроводной сети в соответствии с первым cookie-файлом; связанный сервисный центр аутентификации передает полученный идентификационный маркер терминала на прикладную систему; и в соответствии с идентификационным маркером терминала прикладная система обеспечивает услугу доступа для терминала. 3 н. и 17 з.п. ф-лы, 17 ил.

Реферат

Область применения изобретения.

Настоящее изобретение относится к области радиосвязи и, в особенности, к способам доступа к службам, системам и устройствам на основе аутентификации доступа через беспроводную локальную вычислительную сеть (БЛВС) (англ. Wireless local Area Network (WLAN).

Предпосылки

В ходе развития технологий радиосвязи и информатизации общества увеличилось число требований в отношении доступа к прикладным системам, обеспечивающим дополнительные услуги через WLAN, с одной стороны, и в отношении увеличения количества прикладных систем, способных предоставлять доступ к службам, с другой стороны.

Фиг.1 иллюстрирует структуру системы 1 аутентификации доступа через WLAN, которая может включать пользовательское оборудование 11, точку доступа (AP) 12, контроллер доступа (AC) 13, сервер аутентификации доступа 14 сервер портала 15. В системе 1, точка доступа 12 может обеспечивать радиодоступ пользовательского оборудования 11. Контроллер доступа 13 управляет доступом пользовательского оборудования 11 к WLAN. Контроллер доступа 13, сервер аутентификации доступа 14 и сервер портала 15 совместно действуют для выполнения аутентификации доступа Пользовательского оборудования 11. Данный способ аутентификации доступа через WLAN подробно описан в находящейся на рассмотрении в Китае заявке на патент №200610169785.0 (Публикация №CN 101212297 A) настоящего заявителя, и включен в настоящую заявку во всей полноте посредством ссылки и в дальнейшем более не будет здесь описан.

Фиг.2 иллюстрирует сосредоточенную систему регистрации 2, активирующую пользовательское оборудование для подключения служб множества прикладных систем посредством одного процесса службы аутентификации. Система 2 может включать прикладные системы, центры службы аутентификации и базы данных пользовательского оборудования. Прикладные системы могут быть разделены на прикладную систему первого уровня 21 и прикладную систему второго уровня 22, которые связаны с центром аутентификации первого уровня 23 и центром аутентификации второго уровня 24 соответственно. Прикладная система может запросить соответствующий маркер идентичности пользовательского оборудования через связанный центр службы аутентификации и предоставить пользовательскому оборудованию доступ к службам в соответствии с маркером идентичности пользовательского оборудования. Каждый центр службы аутентификации второго уровня 24 связан с базой данных пользовательского оборудования 25, в которой записывается множество информации пользовательского оборудования. Данная сосредоточенная система регистрации подробно описана в неопубликованной, находящейся на рассмотрении в Китае, заявке на патент №200810116578.8 настоящего заявителя, и включена в настоящую заявку во всей полноте посредством ссылки и в дальнейшем более не будет здесь описана.

Тем не менее, поскольку аутентификация доступа через WLAN производится отдельно от услуги аутентификации сосредоточенной системы регистрации, пользовательскому оборудованию, прошедшему аутентификацию доступа WLAN, необходимо выполнить, по крайней мере, один процесс службы аутентификации для предоставления прикладной системой доступа к службе. Такая повторная аутентификация затрудняет работу пользователя и увеличивает количество служебных сигналов прикладной системы, поскольку она должна поддерживать данные пользовательского оборудования необходимые для службы аутентификации.

Технический результат.

Чтобы решить вышеизложенную проблему повторной аутентификации на известном уровне техники, предлагается вариант осуществления изобретения по доступу к услугам при помощи способа на основе аутентификации доступа через беспроводную локальную вычислительную сеть WLAN, который включает: сервер портала WLAN, передающий первые куки-файлы на пользовательское оборудование, прошедшее аутентификацию доступа WLAN посредством аутентификации доступа WLAN пользовательского оборудования; центр службы аутентификации, связанный с прикладной системой, определяющей, что пользовательское оборудование прошло аутентификацию доступа WLAN по первому куки-файлу, на пользовательском оборудовании, прошедшее аутентификацию доступа WLAN, когда пользовательское оборудование запрашивает доступ к службе прикладной системы; связанный центр службы аутентификации, запрашивающий маркер идентичности пользовательского оборудования, использущего первый куки-файл; связанный центр службы аутентификации, передающий запрошенный маркер идентичности пользовательского оборудования прикладной системе; и прикладную систему, предоставляющую пользовательскому оборудованию доступ к службам в соответствии с маркером идентичности пользовательского оборудования.

Данное приложение предоставляет доступ к службам систем на основе аутентификации доступа через беспроводную локальную вычислительную сеть, WLAN, что включает:

Сервер портала WLAN конфигурированный для передачи первого куки-файла на пользовательское оборудование, прошедшее аутентификацию доступа WLAN при аутентификации доступа пользовательского оборудования через WLAN;

связанный центр службы аутентификации, конфигурированный для определения того, что пользовательское оборудование прошло аутентификацию доступа WLAN после получения первого куки-файла, отправленного на пользовательское оборудование, прошедшее аутентификацию доступа WLAN; запроса маркера идентичности пользовательского оборудования, используя первый куки-файл и передачи запрошенного маркера идентичности пользовательского оборудования прикладной системе, когда пользовательское оборудование запрашивает доступ к службе прикладной системы; а также

прикладную систему, конфигурированную для предоставления пользовательскому оборудованию доступа к услугам в соответствии с маркером идентичности пользовательского оборудования.

Данное приложение обеспечивает устройство доступа к услугам на основе аутентификации доступа по беспроводной локальной вычислительной сети, WLAN, что включает:

определяющий модуль, конфигурированный для определения того, что пользовательское оборудование прошло аутентификацию доступа WLAN по первому куки-файлу, отправленному на пользовательское оборудование, прошедшее аутентификацию доступа WLAN, при которой первый куки-файл передается с сервера портала WLAN на пользовательское оборудование, прошедшее аутентификацию доступа пользовательского оборудования через WLAN;

запрашивающий модуль, конфигурированный для запроса маркера идентичности пользовательского оборудования для пользовательского оборудования, используя первый куки-файл; а также

первый передающий модуль, конфигурированный для передачи запрошенного маркера идентичности пользовательского оборудования прикладной системе.

Данное приложение обеспечивает устройство доступа к службам на основе аутентификации доступа по беспроводной локальной вычислительной сети, WLAN, что включает:

генерирующий модуль, конфигурированный для генерирования при аутентификации доступа пользовательского оборудования через WLAN первого куки-файла для пользовательского оборудования, прошедшего аутентификацию доступа WLAN; а также

второй передающий модуль, конфигурированный для передачи первого куки-файла на пользовательское оборудование, прошедшее аутентификацию доступа WLAN, чтобы пользовательское оборудование, при запросе доступа к службе прикладной системы получало маркер идентичности пользовательского оборудования для пользовательского оборудования, использующего первый куки-файл.

Посредством вышеизложенного способа пользовательскому оборудованию, прошедшему аутентификацию доступа через WLAN, может быть предоставлен доступ к службам множеством прикладных систем, минуя службу аутентификации, таким образом, улучшая работу пользователя и снижая количество служебных сигналов прикладных систем.

Краткое описание чертежей

Фиг.1 является принципиальной структурной схемой системы аутентификации доступа через WLAN;

Фиг.2 является принципиальной структурной схемой сосредоточенной системы регистрации;

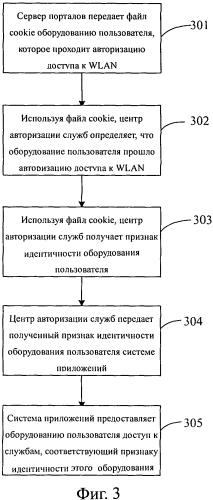

Фиг.3 является блок-схемой доступа к службам на основании аутентификации доступа через WLAN в соответствии с первым решением согласно внедрению изобретения;

Фиг.4 является блок-схемой доступа к службам на основании аутентификации доступа через WLAN в соответствии со вторым решением согласно внедрению изобретения;

Фиг.5 является блок-схемой доступа к службам на основании аутентификации доступа через WLAN в соответствии с третьим решением согласно внедрению изобретения;

Фиг.6 является блок-схемой доступа к службам на основании аутентификации доступа через WLAN в соответствии с четвертым решением согласно внедрению изобретения;

Фиг.7 является блок-схемой доступа к службам на основании аутентификации доступа через WLAN в соответствии с пятым вариантом изобретения;

Фиг.8 является блок-схемой процесса доступа к службам на основании аутентификации доступа через WLAN по демонстрационному сценарию применения согласно изобретения;

Фиг.9 является блок-схемой процесса доступа к службам на основании аутентификации доступа через WLAN по другому демонстрационному сценарию применения согласно изобретения;

Фиг.10 является блок-схемой доступа к службам на основании аутентификации доступа через WLAN в соответствии с первым решением согласно внедрению изобретения;

Фиг.11 является блок-схемой доступа к службам на основании аутентификации доступа через WLAN в соответствии со вторым решением согласно внедрению изобретения;

Фиг.12 является блок-схемой доступа к службам на основании аутентификации доступа через WLAN в соответствии с третьим решением согласно внедрению изобретения;

Фиг.13 является блок-схемой доступа к службам на основании аутентификации доступа через WLAN в соответствии с четвертым решением согласно внедрению изобретения;

Фиг.14 является блок-схемой процесса доступа к службам на основании аутентификации доступа через WLAN по специальному сценарию применения согласно изобретения;

Фиг.15 является принципиальной структурной схемой доступа к службам системы на основе аутентификации доступа через беспроводную локальную вычислительную сеть (WLAN) в соответствии с изобретением;

Фиг.16 является принципиальной структурной схемой устройства доступа к службе на основе аутентификации доступа через беспроводную локальную вычислительную сеть (WLAN) в соответствии с изобретением; а также

Фиг.17 является принципиальной структурной схемой другого устройства доступа к службе на основе аутентификации доступа через беспроводную локальную вычислительную сеть (WLAN) в соответствии с изобретением.

Подробное описание изобретения.

В соответствии с изобретением, когда пользовательское оборудование инициирует запрос на доступ к службе прикладной системы при прохождении пользовательским оборудованием аутентификации доступа через WLAN, прикладная система может запросить маркер идентичности пользовательского оборудования через центр службы аутентификации, связанный с пользовательским оборудованием, и предоставить пользовательскому оборудованию доступ к службам в соответствии с маркером идентичности пользовательского оборудования, минуя службу аутентификации. Специалисты в данной области могут понять, что маркер идентичности пользовательского оборудования является информацией, необходимой для прикладной системе для предоставления пользовательскому оборудованию доступа к службам, например, номеру международной мобильной станции ISDN (MSISDN) пользовательского оборудования, тарифной информации, и т.д.

При существующем способе доступа сервер портала может передавать страницу результатов аутентификации доступа на пользовательское оборудование. В соответствии с вариантом осуществления изобретения, кроме передачи на пользовательское оборудование, прошедшее аутентификацию доступа WLAN, страницы результатов аутентификации доступа, сервер портала может передавать на него куки-файл. Данный куки-файл является текстовым файлом, хранящемся на пользовательском оборудовании, а содержание куки-файла, переданное с сервера портала на пользовательское оборудование, может включать идентификатор пользовательского оборудования и индикатор прохождения аутентификации доступа. В соответствии с вариантами изобретения идентификатор пользовательского оборудования - это идентификационный код, являющийся уникальным идентификатором пользовательского оборудования, например, номер MSISDN пользовательского оборудования, и т.д. Индикатор прохождения аутентификации доступа может представлять собой информацию различного рода, указывающую, что пользовательское оборудование прошло аутентификацию доступа WLAN, идентификатор сервера портала (например, имя или адрес сервера портала и т.д.) в качестве примера, не имеющего ограничительного характера. Как можно понять, сервер портала может передавать на пользовательское оборудование куки-файл вместе со страницей результатов аутентификации доступа, любо передавать куки-файл на пользовательское оборудование отдельно, до или после того, как будет передана страница результатов аутентификации доступа.

Доступ к службам на основании аутентификации доступа через WLAN в соответствии с изобретением будет описан ниже со ссылкой на Фиг.3-7, где система, обеспечивающая доступ к службам, имеет двухуровневую архитектуру, как показано на Фиг.2. Первый процесс в соответствии с способом показанный на Фиг.3-7 (процесс 301 на Фиг.3, процесс 401 на Фиг.4, процесс 501 на Фиг.5, процесс 601 на Фиг.6 и процесс 701 на Фиг.7), может представлять собой процесс, описанный выше, при котором сервер портала передает куки-файл на пользовательское оборудование, прошедшее аутентификацию доступа WLAN. Как можно понять, после того, как пользовательское оборудование передает запрос о доступе к службам на прикладную систему, прикладная система может проверить наличие маркера идентичности пользовательского оборудования, и в случае его наличия она может предоставить пользовательскому оборудованию непосредственный доступ к службам. Поэтому процессы, следующие в соответствии с способом после первого процесса, как показано на Фиг.3-7, при которых сервер портала передает куки-файл на пользовательское оборудование, прошедшее аутентификацию доступа WLAN, выполняются только в случае, если маркер идентичности пользовательского оборудования, запрашивающего доступ к службам отсутствует в прикладной системе.

По способу в соответствии с первым решением согласно внедрению изобретения, показанному на Фиг.3, когда пользовательское оборудование инициирует запрос на доступ к службе прикладной системы после процесса 301, центр службы аутентификации, связанный с прикладной системой, может определить по куки-файлу пользовательского оборудования прошло ли оно аутентификацию доступа WLAN (процесс 302). В этот момент прикладная система перенаправляет запрос о доступе к службам в центр службы аутентификации, связанный с прикладной системой. Например, если пользовательское оборудование должно получить доступ к службе прикладной системы первого уровня, центр службы аутентификации первого уровня определяет, прошло ли пользовательское оборудование аутентификацию доступа WLAN; а если пользовательское оборудование должно получить доступ к службе прикладной системы второго уровня, центр службы аутентификации второго уровня, связанный с прикладной системой второго уровня, определяет, прошло ли пользовательское оборудование аутентификацию доступа WLAN. Как описано выше, во время аутентификации доступа пользовательского оборудования через WLAN, сервер портала передает на пользовательское оборудование, прошедшее аутентификацию доступа через WLAN, куки-файл, включающий идентификатор пользовательского оборудования и индикатор прохождения аутентификации доступа. Таким образом, центр службы аутентификации может определить по индикатору прохождения аутентификации доступа, включенному в куки-файл пользовательского оборудования, что пользовательское оборудование прошло аутентификацию доступа через WLAN.

После этого центр службы аутентификации может запросить соответствующий маркер идентичности пользовательского оборудования, использующего куки-файл (процесс 303). После его получения центр службы аутентификации передает маркер идентичности пользовательского оборудования на прикладную систему (процесс 304), а прикладная система может предоставить пользовательскому оборудованию доступ к службам в соответствии с маркером идентичности пользовательского оборудования (процесс 305). Как можно понять, в качестве альтернативы в процессе 304, когда центр службы аутентификаций передает маркер идентичности пользовательского оборудования на прикладную систему, центр службы аутентификации может сначала передать маркер идентичности пользовательского оборудования на пользовательское оборудование, которое, в свою очередь, передает его на прикладную систему, после чего приложение может предоставить пользовательскому оборудованию доступ к необходимым службам.

В соответствии со вторым решением внедрения изобретения, как показано на Фиг.4, сервер портала передает куки-файл на пользовательское оборудование, прошедшее аутентификацию доступа WLAN по процессу 401. После того как центр службы аутентификации определит по куки-файлу пользовательского оборудования, что оно прошло аутентификацию доступа через WLAN (процесс 402), центр службы аутентификации может запросить маркер идентичности пользовательского оборудования, используя куки-файл таким образом, что центр службы аутентификации может запросить идентификатор пользовательского оборудования из куки-файла и маркер идентичности пользовательского оборудования из центра службы аутентификации второго уровня, который является для пользовательского оборудования домашним в соответствии с его идентификатором (процесс 403). После получения маркера идентичности пользовательского оборудования центр службы аутентификации передает его на прикладную систему (процесс 404). Прикладная система может предоставить пользовательскому оборудованию доступ к службам в соответствии с его маркером идентичности (процесс 405).

Как описано выше, каждый центр службы аутентификации второго уровня связан с базой данных пользовательского оборудования, в которой записывается информация данного пользовательского оборудования. В соответствии с вариантами изобретения пользовательское оборудование, для которого является «домашним» специальный центр службы аутентификации второго уровня, ссылается на данную информацию записанную в его базе данных, связанной с центром службы аутентификации второго уровня. Центр службы аутентификации должен сперва определить, какой центр службы аутентификации второго уровня является домашним для пользовательского оборудования, чтобы запросить маркер идентичности пользовательского оборудования в центре службы аутентификации второго уровня, являющемся домашним для данного пользовательского оборудования, а центр службы аутентификации может определить центр службы аутентификации второго уровня, являющийся домашним для данного пользовательского оборудования, в соответствии с идентификатором пользовательского оборудования, запрашиваемого из куки-файла различными способами, ни один из которых не описан в изобретении подробно в целях краткости изложения. Центр службы аутентификации передает идентификатор пользовательского оборудования в центр службы аутентификации второго уровня, являющийся домашним для данного пользовательского оборудования, чтобы запросить маркер идентичности пользовательского оборудования, и, таким образом, центр службы аутентификации второго уровня, являющийся домашним для данного пользовательского оборудования, может запросить соответствующий маркер идентичности пользовательского оборудования в соответствии с идентификатором пользовательского оборудования и передать его в центр службы аутентификации. Специалисты в данной области могут оценить, что центр службы аутентификации второго уровня, являющийся домашним для данного пользовательского оборудования, может выполнять поиск в связанной с ним базе данных пользовательского оборудования для получения маркера идентичности пользовательского оборудования в соответствии с идентификатором пользовательского оборудования, используя различные способы, ни один изкоторых не будет описан здесь далее.

Опционально маркер идентичности пользовательского оборудования может быть сохранен в центре службы аутентификации. Таким образом, в ходе процесса 403, показанного на Фиг.4, центр службы аутентификации может сперва определить, соответствует ли маркер идентичности пользовательского оборудования локально сохраненному после запроса из куки-файла идентификатору пользовательского оборудования, и если нет, центр службы аутентификации запрашивает маркер идентичности пользовательского оборудования из центра службы аутентификации второго уровня, являющегося домашним для данного пользовательского оборудования в соответствии с идентификатором пользовательского оборудования. Иными словами, процесс запроса маркера идентичности пользовательского оборудования из центра службы аутентификации второго уровня, являющегося домашним для данного пользовательского оборудования, может быть опущен. Например, таблица маркеров идентичности пользовательского оборудования, в которой сохранены маркеры идентичности пользовательского оборудования, может быть конфигурирована в центре службы аутентификации. Как можно понять, каждый маркер идентичности пользовательского оборудования может быть проиндексирован при помощи идентификатора пользовательского оборудования в таблице маркеров идентичности пользовательского оборудования. Иными словами, соответствие между идентификаторами пользовательского оборудования и маркерами идентичности пользовательского оборудования может быть записано в таблице маркеров идентичности пользовательского оборудования. Поэтому центр службы аутентификации может осуществлять поиск соответствующего маркера идентичности пользовательского оборудования в соответствии с идентификатором пользовательского оборудования в таблице маркеров идентичности пользовательского оборудования.

В целях повышения безопасности, куки-файл переданный с сервера портала на пользовательское оборудование может включать зашифрованный идентификатор пользовательского оборудования, и, таким образом, центр службы аутентификации запрашивает идентификатор пользовательского оборудования только после расшифровки зашифрованного идентификатора пользовательского оборудования из куки-файла. Специалисты в данной области могут зашифровывать и расшифровывать идентификатор пользовательского оборудования при помощи различных систем шифрования. В соответствии со специальным вариантом может быть принят алгоритм симметричного шифра, то есть, сервер портала и центр службы аутентификации имеют совместный доступ к ключу Ka. В частности, куки-файл пользовательского оборудования, прошедший аутентификацию доступа через WLAN включает зашифрованный текст, генерированный сервером портала, зашифровывающим идентификатор пользовательского оборудования при помощи ключа Ka, а центр службы аутентификации запрашивает точный идентификатор пользовательского оборудования после расшифровки зашифрованного идентификатора при помощи ключа Ka при получении куки-файла. Могут быть приняты различные алгоритмы симметричного шифра, например, алгоритм DES, алгоритм 3-DES, алгоритм AES и т.д. В соответствии с другим специальным вариантом может быть принят алгоритм ассиметричного шифра. То есть, куки-файл пользовательского оборудования, прошедшего аутентификацию доступа через WLAN включает зашифрованный текст, генерированный сервером портала, зашифровывающим идентификатор пользовательского оборудования при помощи открытого ключа Kp, а центр службы аутентификации может расшифровать зашифрованный идентификатор пользовательского оборудования при помощи закрытого ключа Ks после получения куки-файла. Могут быть приняты различные алгоритмы асимметричного шифра, например, алгоритм RSA, алгоритм ElGmal, алгоритм ECC и т.д.

Как можно понять, взлом защиты путем замещения оригинала все еще может произойти, хотя безопасность может быть в некоторой степени повышена, поскольку идентификатор пользовательского оборудования добавляется к куки-файлу после зашифровывания. В связи с этим центр службы аутентификации может сохранять идентификатор пользовательского оборудования после запроса его из куки-файла и размещения индекса идентификатора пользовательского оборудования на каждом идентификаторе пользовательского оборудования в соответствии с одним из вариантов изобретения. В данном случае центр службы аутентификации может передавать переписанный куки-файл на пользовательское оборудование для замены куки-файла, ранее полученного с сервера портала, а переписанный куки-файл может включать идентификатор центра службы аутентификации (например, имя и адрес центра службы аутентификации и т.д.) и индекс идентификатора пользовательского оборудования, соответствующий идентификатору пользовательского оборудования. Как описано выше, центр службы аутентификации может сначала передать маркер идентичности пользовательского оборудования на пользовательское оборудование, которое, в свою очередь, передает его на прикладную систему, в процессе чего центр службы аутентификации передает маркер идентичности пользовательского оборудования на прикладную систему. Поэтому переписанный куки-файл может быть передан на пользовательское оборудование для замены исходного куки-файла, в то время как центр службы аутентификации передает маркер идентичности пользовательского оборудования на прикладную систему через пользовательское оборудование. Таким образом, когда пользовательское оборудование запрашивает доступ к службе другой прикладной системы, центр службы аутентификации, связанный с другой прикладной системой может передать индекс идентификатора пользовательского оборудования, включенный в переписанный куки-файл, в центр службы аутентификации, представленный идентификатором центра службы аутентификации, включенным в переписанный куки-файл в соответствии с идентификатором центра службы аутентификации и индексом идентификатора пользовательского оборудования, а центр службы аутентификации, представленный идентификатором центра службы аутентификации, запрашивает соответствующий идентификатор пользовательского оборудования в соответствии с индексом идентификатора пользовательского оборудования, чтобы, таким образом, получить необходимый маркер идентичности пользовательского оборудования. В описанном выше случае, когда в таблице маркеров идентичности пользовательского оборудования сохранены маркеры идентичности пользовательского оборудования, создается центр службы аутентификации, таблица маркеров идентичности пользовательского оборудования может быть изменена посредством включения в нее записи, содержащей индекс идентификатора пользовательского оборудования, соответствующий идентификатору пользовательского оборудования. Таким образом, центр службы аутентификации, представленный идентификатором центра службы аутентификации в переписанном куки-файле, может осуществлять поиск в таблице маркеров идентичности пользовательского оборудования в соответствии с индексом идентификатора пользовательского оборудования, а если соответствующий маркер идентичности пользовательского оборудования не будет найден, центр службы аутентификации может запросить соответствующий идентификатор пользовательского оборудования из таблицы маркеров идентичности пользовательского оборудования и получить необходимый маркер идентичности пользовательского оборудования в соответствии с идентификатором пользовательского оборудования. Таким образом, куки-файл, включающий идентификатор пользовательского оборудования будет использоваться только один раз при первом запросе пользовательским оборудованием доступа к службам после прохождения аутентификации доступа через WLAN, чтобы таким образом избежать взлома защиты путем замещения оригинала.

Как можно понять, между центром службы аутентификации и центром службы аутентификации второго уровня, являющегося домашним для данного пользовательского оборудования, а также между центром службы аутентификации и связанной прикладной системой для передачи идентификатора пользовательского оборудования и/или маркера идентичности пользовательского оборудования могут быть установлены каналы безопасной передачи данных. Например, каналом безопасной передачи может быть виртуальная частная сеть (VPN), безопасный туннель SSL и т.д.

Фиг.5 и 6 показывают доступ к службам на основании аутентификации доступа через WLAN в соответствии с третьим и четвертым решениями внедрения изобретения, при которых центр службы аутентификации второго уровня запрашивает через центр службы аутентификации первого уровня маркер идентичности пользовательского оборудования из центра службы аутентификации второго уровня, являющегося домашним для пользовательского оборудования, вместо запроса маркера идентичности пользовательского оборудования непосредственно из центра службы аутентификации второго уровня, являющегося домашним для данного пользовательского оборудования. Кроме того, это может помочь избежать условия смешанного доступа в связи с взаимосвязанностью различных центров служб аутентификации второго уровня и, следовательно, избежать информационной перегрузки.

В частности, сервер портала передает куки-файл на пользовательское оборудование, прошедшее аутентификацию доступа через WLAN (процесс 501 на Фиг.5 и процесс 601 на Фиг.6), а центр службы аутентификации определяет по куки-файлу пользовательского оборудования, что пользовательское оборудование прошло аутентификацию доступа через WLAN (процесс 502 на Фиг.5 и процесс 602 на Фиг.6). После этого можно определить, к первому или второму уровню относится центр службы аутентификации (процесс 503 на Фиг.5 и процесс 603 на Фиг.6). Если центр службы аутентификации определен как центр службы аутентификации первого уровня, центр службы аутентификации первого уровня получает идентификатор пользовательского оборудования из куки-файла и запрашивает маркер идентичности пользовательского оборудования из центра службы аутентификации второго уровня, являющегося домашним для данного пользовательского оборудования, в соответствии с идентификатором пользовательского оборудования (процесс 504 на Фиг.5 и процесс 604 на Фиг.6). Если центр службы аутентификации определен как центр службы аутентификации второго уровня, способ выполнения процесса, показанный на Фиг.5 несколько отличается от способа, показанного на Фиг.6.

В случае если центр службы аутентификации определен в качестве центра службы аутентификации второго уровня, как показано на Фиг.5, центр службы аутентификации второго уровня передает идентификатор пользовательского оборудования в центр службы аутентификации первого уровня после получения идентификатора пользовательского оборудования из куки-файла (процесс 505), а центр службы аутентификации первого уровня запрашивает маркер идентичности пользовательского оборудования из центра службы аутентификации второго уровня, являющегося домашним для данного пользовательского оборудования в соответствии с идентификатором пользовательского оборудования (процесс 506), и передает маркер идентичности пользовательского оборудования в центр службы аутентификации второго уровня, запрашивающий маркер идентичности пользовательского оборудования (процесс 507). Кроме того, как показано на Фиг.6, центр службы аутентификации второго уровня передает куки-файл в центр службы аутентификации первого уровня (процесс 605), а центр службы аутентификации первого уровня получает идентификатор пользовательского оборудования из куки-файла и передает маркер идентичности пользовательского оборудования из центра службы аутентификации второго уровня, являющегося домашним для данного пользовательского оборудования в соответствии с идентификатором пользовательского оборудования (процесс 606), а также передает маркер идентичности пользовательского оборудования в центр службы аутентификации второго уровня, запрашивающий маркер идентичности пользовательского оборудования (процесс 607). Как видно, центр службы аутентификации второго уровня отвечает за получение идентификатора пользовательского оборудования из куки-файла по способу, показанному на Фиг.5, а центр службы аутентификации первого уровня получает идентификатор пользовательского оборудования из куки-файла по способу, показанному на Фиг.6.

Центр службы аутентификации должен выполнять такой же процесс, как показан на Фиг.5, поскольку процесс по способу, показанному на Фиг.6, заключается в получении маркера идентичности пользовательского оборудования, при котором центр службы аутентификации передает маркер идентичности пользовательского оборудования на прикладную систему (процесс 508 на Фиг.5 и процесс 608 на Фиг.6), а прикладная система может предоставить пользовательскому оборудованию доступ к службам в соответствии с маркером идентичности пользовательского оборудования (процесс 509 на Фиг.5 и процесс 609 на Фиг.6).

В качестве альтернативы в центре службы аутентификации может быть сохранен маркер идентичности пользовательского оборудования и создана таблица маркеров идентичности пользовательского оборудования, в которой отмечены связи соответствия между идентификаторами пользовательского оборудования и маркерами идентичности пользовательского оборудования. Таким образом, если в процессе 503, показанном на Фиг.503 или в процессе 603, показанном на Фиг.6, центр службы аутентификации определен как центр службы аутентификации первого уровня, центр службы аутентификации первого уровня может сперва определить, сохранен ли локально необходимый маркер идентичности пользовательского оборудования в центре службы аутентификации первого уровня после того, как идентификатор пользовательского оборудования получен из куки-файла, а если нет, центр службы аутентификации может запросить маркер идентичности пользовательского оборудования из центра службы аутентификации второго уровня являющегося домашним для данного пользовательского оборудования в соответствии с идентификатором пользовательского оборудования. Иными словами, процесс запроса маркера идентичности пользовательского оборудования из центра службы аутентификации второго уровня, являющегося домашним для данного пользовательского оборудования, может быть опущен. С другой стороны, в случае если центр службы аутентификации является центром службы аутентификации второго уровня, по способу, показанному на Фиг.5, центр службы аутентификации второго уровня может определить, сохранен ли локально маркер идентичности пользовательского оборудования после того, как идентификатор пользовательского оборудования будет получен из куки-файла, и если так, последующий процесс, в котором центр службы аутентификации первого уровня запрашивает маркер идентичности пользовательского оборудования из центра службы аутентификации второго уровня, являющегося домашним для данного пользовательского оборудования, может быть опущен. Кроме того, по способу, показанному на Фиг.6, центр службы аутентификации первого уровня определяет сохранен ли необходимый маркер идентичности пользовательского оборудования в центре службы аутентификации первого уровня после того, как идентификатор пользовательского оборудования запрошен из куки-файла, полученного из центра службы аутентификации второго уровня, и если так, процесс запроса маркера идентичности пользовательского оборудования из центра службы аутентификации второго уровня, являющегося домашним для данного пользовательского оборудования, может быть опущен.

Подобным образ