Способ и система gsm безопасности и соответствующие устройства

Иллюстрации

Показать всеИзобретение относится к области технологий мобильной связи. Технический результат изобретения заключается в повышении безопасности системы GSM, тем самым расширяя применение некоторых служб, включающих систему публичного оповещения PWS, в системе GSM. Способ содержит этапы: получение сетевым объектом ключа целостности сети путем принятия корневого ключа сети, сгенерированного в процессе односторонней аутентификации с мобильной станцией (MS); защиту сообщения запуска безопасности путем принятия ключа целостности сети, где сообщение запуска безопасности, по меньшей мере, несет идентификатор алгоритма целостности; посылку защищенного сообщения запуска безопасности к MS, так что MS защищает информацию путем принятия ключа целостности MS и алгоритма целостности, посылает защищенную информацию к сетевому объекту; причем MS получает ключ целостности MS путем принятия корневого ключа MS, сгенерированного в процессе односторонней аутентификации с сетевым объектом, при этом корневой ключ MS и корневой ключ сети являются тем же самым, и ключ целостности MS и ключ целостности сети являются тем же самым. 8 н. и 27 з.п. ф-лы, 12 ил.,6 табл.

Реферат

ОБЛАСТЬ ТЕХНИКИ

[0001] Настоящее изобретение относится к области технологий мобильной связи и, в частности, к способу и системе GSM безопасности и соответствующим устройствам.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

[0002] В Глобальной системе мобильной связи (GSM) мобильная станция (MS) выполняет одностороннюю аутентификацию с сетью во время доступа; во время односторонней аутентификации MS и сеть генерируют тот же самый корневой ключ Кс. Затем, когда MS и сеть обмениваются информацией (такой как пользовательские данные, сообщения сигнализации), обе из них выполняют защиту информации путем применения сгенерированного корневого ключа Кс и соответствующего алгоритма шифрования (такого как А5), так чтобы гарантировать защиту информации. При практическом применении, сеть в общем случае посылает команду режима шифрования (Команда Режима Шифрования) к MS, чтобы инструктировать MS, следует ли запустить режим шифрования и какой алгоритм шифрования необходимо использовать, если режим шифрования запущен. После приема Команды Режима Шифрования, посланной сетью, MS может запустить режим шифрования, осуществлять защиту информации путем применения сгенерированного корневого ключа Кс и алгоритма, указанного сетью, и посылать информацию в сеть. В дополнение, после успешного запуска режима шифрования, MS возвращает ответ выполнения режима шифрования (Выполнение Режима Шифрования) в сеть, так что узнав о том, что MS успешно запустила режим шифрования, сеть может защищать информацию путем применения сгенерированного корневого ключа Кс и того же алгоритма шифрования и посылать информацию к MS. В данном случае сформирован механизм безопасности в системе GSM.

[0003] Хотя механизм безопасности в системе GSM повысил безопасность системы GSM до некоторой степени ввиду некоторых внутреннее присущих недостатков механизма безопасности, механизм безопасности все еще имеет некоторые серьезные угрозы безопасности. Например, когда сеть посылает инструкцию об алгоритме шифрования к MS посредством Команды Режима Шифрования, Команда Режима Шифрования не находится под защитой механизма безопасности, взломщик может легко изменить или фальсифицировать алгоритм шифрования с высоким уровнем безопасности, как инструктируется сетью, на алгоритм шифрования с низким уровнем безопасности, или непосредственно фальсифицировать инструкцию сети запустить режим шифрования в инструкцию не запускать режим шифрования, что приводит к обычной атаке типа «игра на понижение» среди сетевых атак. Дополнительно, внутренне присущие недостатки механизма безопасности также вызывают проблемы безопасности для некоторых служб, применяемых в системе GSM. Например, когда система публичного оповещения (PWS) применяется в системе GSM, PWS может широковещательно передавать экстренное сообщение (сообщение тревоги, такое как предупреждение о землетрясении, цунами, урагане, взрыве), но MS необходимо верифицировать целостность срочного сообщения путем принятия открытого ключа PWS, который посылается сетью через сообщение «Команда Режима Шифрования», чтобы подтвердить, действительно ли экстренное сообщение. Однако так как сообщение «Команда Режима Шифрования» не находится под защитой механизма безопасности, то безопасность открытого ключа PWS не может быть обеспечена, тем самым не обеспечивая то, что MS верифицирует действительность экстренного сообщения, что обуславливает ограничения применению PWS в системе GSM.

[0004] В заключение, механизм безопасности в системе GSM имеет серьезные риски безопасности, и применение некоторых служб, включая PWS в системе GSM, ограничено.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0005] Варианты осуществления настоящего изобретения обеспечивают способ и систему GSM безопасности и соответствующие устройства, которые используются для улучшения безопасности системы GSM, чтобы расширить применение некоторых служб, включая PWS, в системе GSM.

[0006] Способ GSM безопасности включает в себя:

получение, сетевым объектом, ключа целостности сети путем принятия корневого ключа сети, сгенерированного в процессе односторонней аутентификации с мобильной станцией;

защиту, сетевым объектом, сообщения запуска безопасности путем принятия ключа целостности сети, где сообщение запуска безопасности по меньшей мере несет идентификатор алгоритма целостности; и

посылку, сетевым объектом, защищенного сообщения запуска безопасности к мобильной станции, так что мобильная станция защищает информацию путем принятия ключа целостности мобильной станции и алгоритма целостности, и посылает защищенную информацию к сетевому объекту; причем ключ целостности мобильной станции получается мобильной станцией путем принятия корневого ключа мобильной станции, сгенерированного в процессе односторонней аутентификации с сетевым объектом, при этом корневой ключ мобильной станции и корневой ключ сети являются тем же самым, и ключ целостности мобильной станции и ключ целостности сети являются тем же самым.

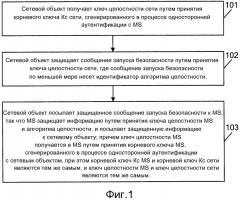

[0007] Способ GSM безопасности включает в себя

получение, мобильной станцией, ключа целостности мобильной станции путем принятия корневого ключа мобильной станции, сгенерированного в процессе односторонней аутентификации с сетевым объектом;

прием, мобильной станцией, сообщения запуска безопасности, посланного сетевым объектом, причем сообщение запуска безопасности по меньшей мере несет идентификатор алгоритма целостности; сообщение запуска безопасности защищено сетевым объектом путем принятия ключа целостности сети, ключ целостности сети получен сетевым объектом путем принятия корневого ключа сети, сгенерированного в процессе односторонней аутентификации с мобильной станцией; причем корневой ключ мобильной станции и корневой ключ сети являются тем же самым, и ключ целостности мобильной станции и ключ целостности сети являются тем же самым; и

защиту, мобильной станцией, информации путем принятия ключа целостности мобильной станции и алгоритма целостности и посылку защищенной информации к сетевому объекту.

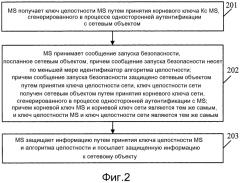

[0008] Способ GSM безопасности включает в себя

получение, сетевым объектом, ключа целостности сети путем принятия корневого ключа сети, сгенерированного в процессе односторонней аутентификации с мобильной станцией;

защиту, мобильной станцией, сообщения запуска безопасности путем принятия ключа целостности сети, причем сообщение запуска безопасности несет открытый ключ публичной системы предупреждения (PWS), и

посылку, сетевым объектом, защищенного сообщения запуска безопасности к мобильной станции, так что мобильная станция принимает защищенное сообщение запуска безопасности и получает открытый ключ PWS путем анализа защищенного сообщения запуска безопасности и принимает открытый ключ PWS, чтобы верифицировать целостность экстренного сообщения, широковещательно передаваемого посредством PWS, чтобы подтвердить, является ли экстренное сообщение действительным.

[0009] Способ GSM безопасности включает в себя:

прием, мобильной станцией, сообщения запуска безопасности, посланного сетевым объектом, причем сообщение запуска безопасности несет открытый ключ системы публичного предупреждения (PWS); сообщение запуска безопасности защищено сетевым объектом путем принятия ключа целостности сети, ключ целостности сети получен сетевым объектом путем принятия корневого ключа сети, сгенерированного в процессе односторонней аутентификации с мобильной станцией; и

получение, мобильной станцией, открытого ключа PWS путем анализа сообщения запуска безопасности и принятия открытого ключа PWS, чтобы верифицировать целостность экстренного сообщения, широковещательно передаваемого посредством PWS, чтобы подтвердить, является ли экстренное сообщение действительным.

[0010] Сетевой объект, применяемый в GSM, содержит:

модуль получения, сконфигурированный для получения ключа целостности сети путем принятия корневого ключа сети, сгенерированного сетевым объектом в процессе односторонней аутентификации с мобильной станцией;

модуль защиты, сконфигурированный для защиты сообщения запуска безопасности путем принятия ключа целостности сети, полученного модулем получения, где сообщение запуска безопасности по меньшей мере несет идентификатор алгоритма целостности; и

модуль посылки, сконфигурированный для посылки сообщения запуска безопасности, защищенного модулем защиты, к мобильной станции, так что мобильная станция защищает информацию путем принятия ключа целостности мобильной станции и алгоритма целостности, и посылает защищенную информацию к сетевому объекту; причем ключ целостности мобильной станции получается мобильной станцией путем принятия корневого ключа мобильной станции, сгенерированного в процессе односторонней аутентификации с сетевым объектом, при этом корневой ключ мобильной станции и корневой ключ сети являются тем же самым, и ключ целостности мобильной станции и ключ целостности сети являются тем же самым.

[0011] Мобильная станция, применяемая в GSM, содержит:

модуль получения, сконфигурированный для получения ключа целостности мобильной станции путем принятия корневого ключа мобильной станции, сгенерированного мобильной станцией в процессе односторонней аутентификации с сетевым объектом;

модуль приема, сконфигурированный для приема сообщения запуска безопасности, посланного сетевым объектом, причем сообщение запуска безопасности по меньшей мере несет идентификатор алгоритма целостности; сообщение запуска безопасности защищено сетевым объектом путем принятия ключа целостности сети, ключ целостности сети получен сетевым объектом путем принятия корневого ключа сети, сгенерированного в процессе односторонней аутентификации с мобильной станцией; причем корневой ключ мобильной станции и корневой ключ сети являются тем же самым, и ключ целостности мобильной станции и ключ целостности сети являются тем же самым; и

модуль защиты, сконфигурированный для защиты информации путем принятия ключа целостности мобильной станции, полученного модулем получения, и алгоритма целостности; и

модуль посылки, сконфигурированный для посылки информации, защищенной модулем защиты, к сетевому объекту.

[0012] Сетевой объект, применяемый в GSM, содержит:

модуль получения, сконфигурированный для получения ключа целостности сети сетевым объектом путем принятия корневого ключа сети, сгенерированного в процессе односторонней аутентификации с мобильной станцией;

модуль защиты, сконфигурированный для защиты сообщения запуска безопасности путем принятия ключа целостности сети, полученного модулем получения, причем сообщение запуска безопасности несет открытый ключ системы публичного предупреждения (PWS), и

модуль посылки, сконфигурированный для посылки сообщения запуска безопасности, защищенного модулем защиты, к мобильной станции, так что мобильная станция принимает защищенное сообщение запуска безопасности и получает открытый ключ PWS путем анализа защищенного сообщения запуска безопасности и принимает открытый ключ PWS, чтобы верифицировать целостность экстренного сообщения, широковещательно передаваемого посредством PWS, чтобы подтвердить, является ли экстренное сообщение действительным.

[0013] Мобильная станция, применяемая в GSM, содержит:

модуль приема, сконфигурированный для приема сообщения запуска безопасности, посланного сетевым объектом, причем сообщение запуска безопасности несет открытый ключ системы публичного предупреждения (PWS); сообщение запуска безопасности защищено сетевым объектом путем принятия ключа целостности сети, ключ целостности сети получен сетевым объектом путем принятия корневого ключа сети, сгенерированного в процессе односторонней аутентификации с мобильной станцией; и

модуль верификации, сконфигурированный для получения открытого ключа PWS путем анализа сообщения запуска безопасности, принятого модулем приема, и принятия открытого ключа PWS, чтобы верифицировать целостность экстренного сообщения, широковещательно передаваемого посредством PWS, чтобы подтвердить, является ли экстренное сообщение действительным.

[0014] Система GSM безопасности содержит сетевой объект и мобильную станцию.

[0015] Сетевой объект сконфигурирован для получения ключа целостности сети путем принятия корневого ключа сети, сгенерированного в процессе односторонней аутентификации с мобильной станцией; защиты сообщения запуска безопасности путем принятия ключа целостности сети, причем сообщение запуска безопасности по меньшей мере несет идентификатор алгоритма целостности; и посылки сообщения запуска безопасности, защищенного модулем защиты, к мобильной станции.

[0016] Мобильная станция сконфигурирована для получения ключа целостности мобильной станции путем принятия корневого ключа мобильной станции, сгенерированного в процессе односторонней аутентификации с сетевым объектом; приема сообщения запуска безопасности, посланного сетевым объектом, и защиты информации путем принятия ключа целостности мобильной станции и алгоритма целостности; и посылки защищенной информации к сетевому объекту.

[0017] Система GSM безопасности содержит сетевой объект и мобильную станцию.

[0018] Сетевой объект сконфигурирован для получения ключа целостности сети путем принятия корневого ключа сети, сгенерированного в процессе односторонней аутентификации с мобильной станцией; защиты сообщения запуска безопасности путем принятия ключа целостности сети, причем сообщение запуска безопасности несет открытый ключ системы публичного предупреждения (PWS), и посылки защищенного сообщения запуска безопасности к мобильной станции.

[0019] Мобильная станция сконфигурирована для приема защищенного сообщения запуска безопасности, посланного сетевым объектом, получения открытого ключа PWS путем анализа сообщения запуска безопасности и принятия открытого ключа PWS, чтобы верифицировать целостность экстренного сообщения, широковещательно передаваемого посредством PWS, чтобы подтвердить, является ли экстренное сообщение действительным.

[0020] Мобильная станция сконфигурирована для приема защищенного сообщения запуска безопасности, посланного сетевым объектом, получения открытого ключа PWS путем анализа сообщения запуска безопасности и принятия открытого ключа PWS, чтобы верифицировать целостность экстренного сообщения, широковещательно передаваемого посредством PWS, чтобы подтвердить, является ли экстренное сообщение действительным.

[0021] В заключение, в вариантах осуществления настоящего изобретения, сетевой объект может получать ключ целостности сети путем принятия корневого ключа сети, сгенерированного в процессе односторонней аутентификации с мобильной станцией, защищать сообщение запуска безопасности путем принятия ключа целостности сети, и посылать защищенное сообщение запуска безопасности к мобильной станции, так что мобильная станция может защищать информацию путем принятия ключа целостности мобильной станции и алгоритма целостности, предписанного в сообщении запуска безопасности, и посылать защищенную информацию к сетевому объекту; и/или так что мобильная станция получает открытый ключ PWS путем анализа сообщения запуска безопасности и принимает открытый ключ PWS, чтобы верифицировать целостность экстренного сообщения, широковещательно передаваемого посредством PWS, чтобы подтвердить, является ли экстренное сообщение действительным. Поскольку сообщение запуска безопасности, посылаемое сетевым объектом, защищено ключом целостности сети, то для взломщика весьма трудно инициировать атаку типа «игры на понижение» в отношении идентификатора алгоритма целостности и/или открытого ключа PWS, переносимого в сообщении запуска безопасности, так что обеспечивается безопасность идентификатора алгоритма целостности и/или открытого ключа PWS, переносимых в сообщении запуска безопасности, чтобы повысить безопасность системы GSM, тем самым расширяя применение некоторых служб, включающих PWS, в системе GSM.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0022] Для того чтобы проиллюстрировать технические решения в вариантах осуществления настоящего изобретения более четко, ниже кратко представлены иллюстрирующие чертежи, необходимые для описания вариантов осуществления настоящего изобретения. Очевидно, что иллюстрирующие чертежи в последующем описании показывают лишь некоторые варианты осуществления настоящего изобретения, и специалист в данной области техники может получить другие чертежи на основе данных иллюстрирующих чертежей без дополнительной изобретательской деятельности.

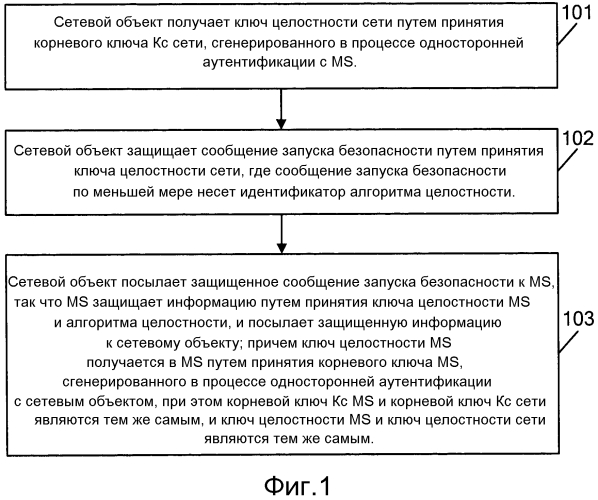

[0023] Фиг. 1 - блок-схема последовательности операций способа GSM безопасности, обеспечиваемого в варианте осуществления 1 настоящего изобретения;

[0024] Фиг. 2 - блок-схема последовательности операций способа GSM безопасности, обеспечиваемого в варианте осуществления 2 настоящего изобретения;

[0025] Фиг. 3 - блок-схема последовательности операций способа GSM безопасности, обеспечиваемого в варианте осуществления 3 настоящего изобретения;

[0026] Фиг. 4 - блок-схема последовательности операций способа GSM безопасности, обеспечиваемого в варианте осуществления 4 настоящего изобретения;

[0027] Фиг. 5 - структурная диаграмма сетевого объекта, обеспечиваемого в варианте осуществления настоящего изобретения;

[0028] Фиг. 6 - оптимизированная структурная диаграмма сетевого объекта, показанного на фиг. 5;

[0029] Фиг. 7 - структурная диаграмма мобильной станции, обеспечиваемой в варианте осуществления настоящего изобретения;

[0030] Фиг. 8 - оптимизированная структурная диаграмма сетевого объекта, показанного на фиг. 7;

[0031] Фиг. 9 - структурная диаграмма другого сетевого объекта, обеспечиваемого в варианте осуществления настоящего изобретения;

[0032] Фиг. 10 - структурная диаграмма другой мобильной станции, обеспечиваемой в варианте осуществления настоящего изобретения; и

[0033] Фиг. 11 и Фиг. 12 - структурные диаграммы системы GSM безопасности, обеспечиваемой в варианте осуществления 1 настоящего изобретения.

ДЕТАЛЬНОЕ ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

[0034] Последующее ясно и полно описывает технические решения в вариантах осуществления настоящего изобретения со ссылкой на иллюстрирующие чертежи в вариантах осуществления настоящего изобретения. Очевидно, варианты осуществления, которые будут описаны, являются всего лишь частью, а не всеми вариантами осуществления настоящего изобретения. Все другие варианты осуществления, получаемые специалистами в данной области техники на основе вариантов осуществления настоящего изобретения без изобретательской деятельности, будут входить в объем защиты настоящего изобретения.

[0035] Варианты осуществления настоящего изобретения обеспечивают способ и систему GSM безопасности и соответствующие устройства, которые используются для повышения безопасности системы GSM, так чтобы расширить применение некоторых служб, включая PWS, в системе GSM. Система GSM, используемая в варианте осуществления настоящего изобретения, дополнительно содержит систему обобщенных услуг пакетной радиопередачи (GPRS) в качестве расширения системы GSM. Для улучшения безопасности системы GSM, в варианте осуществления настоящего изобретения функции MS и функции сетевого объекта необходимо модернизировать заранее так, чтобы MS и сетевой объект могли получить тот же ключ целостности путем принятия того же корневого ключа, сгенерированного в процессе односторонней аутентификации. MS может включать в себя мобильный телефон, портативный компьютер, мобильное Интернет-устройство (MID); сетевой объект может быть центром коммутации мобильной связи (MSC) или регистром местоположения посетителя (VLR) в базовой сети, или контроллером базовой станции (BSC) в сети доступа, что не ограничивается в вариантах осуществления 1 настоящего изобретения. Очевидно, если сетевой объект является BSC в сети доступа, объект базовой сети может быть защищен от фальсификации. В дополнение, в системе GSM, чтобы лучше различать модернизированную MS и сетевой объект, метка «+» может быть использована для идентификации модернизированной MS и сетевого объекта, в то время как MS и сетевой объект, которые не модернизированы, не идентифицируются меткой «+». Способ и система GSM безопасности и соответствующие устройства в вариантах осуществления настоящего изобретения иллюстрируются в следующих конкретных вариантах осуществления.

[0036] На Фиг.1 представлена блок-схема последовательности операций способа GSM безопасности, обеспечиваемого в варианте осуществления 1 настоящего изобретения. Как показано на Фиг.1, способ может включать в себя следующие этапы:

[0037] 101. Сетевой объект получает ключ целостности сети путем принятия корневого ключа Кс сети, сгенерированного в процессе односторонней аутентификации с MS.

[0038] 102. Сетевой объект защищает сообщение запуска безопасности путем принятия ключа целостности сети, где сообщение запуска безопасности по меньшей мере несет идентификатор алгоритма целостности.

[0039] 103. Сетевой объект посылает защищенное сообщение запуска безопасности к MS, так что MS защищает информацию путем принятия ключа целостности MS и алгоритма целостности, и посылает защищенную информацию к сетевому объекту; причем ключ целостности MS получается в MS путем принятия корневого ключа MS, сгенерированного в процессе односторонней аутентификации с сетевым объектом, при этом корневой ключ Кс MS и корневой ключ Кс сети являются тем же самым, и ключ целостности MS и ключ целостности сети являются тем же самым.

[0040] В системе GSM, MS выполняет одностороннюю аутентификацию с сетевым объектом в течение доступа, и в процессе односторонней аутентификации сетевой объект и MS генерируют тот же самый корневой ключ Кс, что является общеизвестным для специалиста в данной области техники и не описывается детально в варианте осуществления настоящего изобретения. Для простоты описания, в варианте осуществления настоящего изобретения, корневой ключ Кс, генерируемый сетевым объектом в процессе односторонней аутентификации с MS, упоминается как корневой ключ Кс сети, а корневой ключ Кс, генерируемый MS в процессе односторонней аутентификации с сетевым объектом, упоминается как корневой ключ Кс MS.

[0041] После того как корневой ключ Кс сети сгенерирован, сетевой объект может получить сетевой ключ целостности Ki путем принятия корневого ключа Кс сети. Кроме того, сетевой объект может также получить ключ шифрования Кср и ключ целостности Kiр в то же самое время путем принятия корневого ключа Кс сети, что не ограничивается в варианте осуществления 1 настоящего изобретения. Ключ целостности главным образом используется для выполнения защиты целостности, а ключ шифрования может быть использован для выполнения защиты шифрования. Ключ шифрования сети и ключ шифрования MS являются тем же самым. В частности, конкретный способ для получения сетевым объектом ключа целостности сети путем принятия корневого ключа Кс сети может включать в себя прямой способ и способ согласования. Прямой способ может иметь следующие две формы:

[0042] Форма 1: Получить ключ Ki защиты целостности из Кс, то есть Кс--> Ki;

где Ki = KDF[Kc, S], Fc = 0×14, P=MS id, L = длина MS id;

S указывает параметр, сформированный после Fc, P и L - последовательно соединены; Fc указывает параметр; Р указывает идентификатор MS; и L указывает длину идентификатора MS.

[0043] Форма 2: Получить ключ шифрования Кср + ключ Kip защиты целостности из Кс, то есть, Кс--> Kср, Kip;

где Kiр = KDF[Kc, S], Fc = 0×14, P=MS id, L = длина MS id;

Kср = KDF[Kip, S], Fc = 0×15, P=MS id, L = длина MS id;

S указывает параметр, сформированный после Fc, P и L - последовательно соединены; Fc указывает параметр; Р указывает идентификатор MS; и L указывает длину идентификатора MS.

[0044] Таким образом, в прямом способе, сетевой объект получает ключ целостности сети путем принятия корневого ключа Кс сети, сгенерированного в процессе односторонней аутентификации с MS как параметр функции получения ключа и принятия функции получения ключа KDF.

[0045] Способ согласования для получения ключа целостности Ki представлен далее, причем способ согласования состоит в следующем:

[0046] 1) Сетевой объект принимает сообщение запроса, посланное MS, чтобы запустить генерацию случайного параметра Rn; причем сообщение запроса по меньшей мере несет информацию идентификации MS (например, MS id).

[0047] 2) Сетевой объект получает ключ целостности Ki сети путем принятия корневого ключа Кс сети, сгенерированного в процессе односторонней аутентификации с MS, и случайного параметра Rn в качестве параметров функции получения ключа и принятия функции получения ключа F, то есть ki = F{Kc, Rn}.

[0048] Далее, в способе согласования, если сообщение запроса, посланное MS, дополнительно несет случайный параметр Ru, сгенерированный MS, в дополнение к информации идентификации MS, сетевой объект может получить ключ целостности Ki сети путем принятия корневого ключа Кс сети, сгенерированного в процессе односторонней аутентификации с MS, случайного параметра Ru и случайного параметра Rn в качестве параметров функции получения ключа и принятия функции получения ключа F, то есть ki = F{Kc, Ru, Rn}.

[0049] Далее, в способе согласования, если сообщение, запроса, посланное MS, дополнительно несет строку (например, “PWS”), в дополнение к информации идентификации MS и случайному параметру Ru, сгенерированному MS, причем эта строка используется для индикации типа службы, в которой применяется получаемый Ki (то есть индикации использования Ki), то сетевой объект может получить ключ целостности Ki сети путем принятия сетевого корневого ключа Кс, сгенерированного в процессе односторонней аутентификации с MS, случайного параметра Ru, случайного параметра Rn и строки в качестве параметров функции получения ключа и принятия функции получения ключа F, например, Кi = F{Kc, Ru, Rn, “PWS”}.

[0050] В варианте осуществления настоящего изобретения, если сообщение запроса, посланное MS, несет случайный параметр Ru, сгенерированный MS, после того как сетевой объект принимает сообщение запроса и запускает генерацию случайного параметра Rn, используемого для получения Ki, сетевой объект может дополнительно возвратить Rn и Ru к MS, так что после верификации, что Ru, возвращенный сетевым объектом, и Ru, посланный MS, являются тем же самым, MS может получить ключ целостности Ki путем принятия Кс MS. Дополнительно, если сообщение запроса, посланное MS, не несет случайного параметра Ru, генерируемого MS, после того как сетевой объект принимает сообщение запроса и запускает генерацию случайного параметра Rn, используемого для получения ключа целостности Ki, сетевой объект может также возвратить Rn к MS, так что MS может получить ключ Ki путем принятия Кс MS и Rn, возвращенного сетевым объектом. В варианте осуществления настоящего изобретения, конкретный способ для получения посредством MS ключа целостности Ki описан далее.

[0051] Сообщение запроса, посланное посредством MS, может быть сообщением Уровня 3, например, LA сообщением. Сетевой объект может послать случайный параметр к MS посредством Команды Режима Шифрования (для системы GSM); или может послать случайный параметр посредством сообщения запроса аутентификации и шифрования (запрос аутентификации и шифрования) (для системы GSM).

[0052] Опционально, MS и сетевой объект могут также создать два новых сообщения; одно новое сообщение используется для MS, чтобы посылать параметр функции получения ключа (например, Ru, строку) к сетевому объекту, а другое новое сообщение используется для сетевого объекта, чтобы посылать случайный параметр (например, Rn, Ru) к MS, что не ограничивается в варианте осуществления настоящего изобретения.

[0053] В варианте осуществления настоящего изобретения, если сообщение запроса, посланное MS, не несет строку, используемую для индикации типа службы, в которой применяется получаемый ключ целостности Ki (то есть индикации использования ключа целостности Ki), то это указывает, что полученный Ki является универсальным и может быть использован для защиты целостности различных сообщений и сигнализации.

[0054] Процесс реализации, которым сетевой объект получает ключ целостности путем принятия сетевого Кс, в основном описан выше. После получения ключа целостности сетевой объект может выполнить этап 102, то есть защищать сообщение запуска безопасности путем принятия сетевого ключа целостности, где сообщение запуска безопасности по меньшей мере несет идентификатор алгоритма целостности.

[0055] В варианте осуществления настоящего изобретения, один или более алгоритмов целостности могут быть сконфигурированы на MS и сетевом объекте заранее. После того как алгоритм целостности сконфигурирован, сетевой объект может указывать алгоритм целостности, который конкретно используется посредством MS, в сообщении запуска безопасности, посылаемом к MS. То есть сетевой объект может указать идентификатор алгоритма целостности, соответствующий алгоритму целостности, который конкретно используется посредством MS, в сообщении запуска безопасности, посылаемом к MS, так что MS может узнать, согласно идентификатору алгоритма целостности, конкретный алгоритм целостности, предписываемый сетевым объектом для использования. Алгоритм целостности, используемый в системе GSM, включает в себя, без ограничения указанным, алгоритмы Null, Kasumi, SNOW 3G и AES.

[0056] В варианте осуществления настоящего изобретения MS может также передать в сообщении запроса (например, сообщении Уровня 3), посылаемом к сетевому объекту, список идентификаторов алгоритма целостности для алгоритмов целостности, поддерживаемых MS, так что после приема этого списка сетевой объект может выбрать алгоритм целостности из списка и указать идентификатор алгоритма целостности для MS посредством сообщения запуска безопасности.

[0057] В варианте осуществления настоящего изобретения, сообщение запуска безопасности на этапе 102 может быть Командой Режима Шифрования в системе GSM или запросом аутентификации и шифрования в системе GPRS, что не ограничивается в варианте осуществления настоящего изобретения.

[0058] В варианте осуществления настоящего изобретения содержание сообщения Команды Режима Шифрования и запроса Аутентификации и шифрования описано далее. Таблица 1 показывает содержание сообщения Команды Режима Шифрования в варианте осуществления настоящего изобретения. Идентификатор алгоритма целостности (идентификатор алгоритма) может переноситься в информационном элементе (Установка Режима Шифрования) в Таблице 1. Таблица 2 показывает содержание сообщения Установки Режима Шифрования в Таблице 1. Как показано в Таблице 2, идентификатор алгоритма может быть указан использованием с второго по четвертый бит в содержании сообщения Установки Режима Шифрования.

| Таблица 1 | ||||||||

| Содержание сообщения Команды Режима Шифрования | ||||||||

| IEI | Информационный элемент | Тип/ссылка | Присутствие | Формат | Длина | |||

| Дискриминатор Протокола RR управления | Дискриминатор протокола 10.2 | М | V | 1/2 | ||||

| Индикатор Пропуска | Индикатор Пропуска 10.3.1 | М | V | 1/2 | ||||

| Тип Сообщения Команды Режима Шифрования | Тип Сообщения 10.4 | М | V | 1 | ||||

| Установка Режима Шифрования | Установка Режима Шифрования 10.5.2.9 | М | V | 1/2 | ||||

| Ответ Шифрования | Ответ шифрования 10.5.2.10 | М | V | 1/2 | ||||

| Таблица 2 | ||||||||

| Содержание сообщения Установки Режима Шифрования | ||||||||

| 8 | 7 | 6 | 5 | 4 | 3 | 2 | 1 | |

| IE Установка Режима Шифрования | идентификатор алгоритма | SC | Октет 1 |

[0059] Определенный IE «установка алгоритма целостности» может принимать форму, без ограничения указанным, согласно Таблице 3.

| Таблица 3 | ||||||||

| Форма IE алгоритма целостности | ||||||||

| 8 | 7 | 6 | 5 | 4 | 3 | 2 | 1 | |

| IE Алгоритм целостности | идентификатор алгоритма | Октет 1 |

[0060] В варианте осуществления настоящего изобретения, прежде чем сетевой объект пошлет Команду Режима Шифрования к MS, ключ целостности сети уже получен. Поэтому, при посылке Команды Режима Шифрования к MS, сетевой объект может защищать Команду Режима Шифрования путем принятия сетевого ключа целостности. По сравнению с предшествующим уровнем техники, в котором не предусматривается защита безопасности, когда сетевой объект посылает Команду Режима Шифрования, в варианте осуществления настоящего изобретения может предотвращаться атака на понижение в отношении Команды Режима Шифрования, тем самым обеспечивая безопасность идентификатора алгоритма, переносимого в настройке Режима Шифрования Команды Режима Шифрования. Если сетевой объект не защищает Команду Режима Шифрования путем принятия сетевого ключа целостности, взломщик может без труда фальсифицировать идентификатор алгоритма, переносимый настройкой Режима Шифрования Команды Режима Шифрования, вызывая атаку на понижение.

[0061] Таблица 4 показывает содержание сообщения информационного элемента алгоритма целостности, а именно алгоритма Целостности в запросе Аутентификации и шифрования. Как показано на фиг.4, идентификатор алгоритма может указываться использованием с второго по четвертый бит в содержании сообщения алгоритма целостности в запросе Аутентификации и шифрования.

| Таблица 4 | ||||||||

| Содержание сообщения Алгоритма Целостности | ||||||||

| 8 | 7 | 6 | 5 | 4 | 3 | 2 | 1 | |

| IE Алгоритм Целостности | идентификатор алгоритма | SC | Октет 1 |

[0062] Альтернативно содержание сообщения информационного элемента алгоритма целостности, а именно, Алгоритм Целостности в запросе аутентификации и шифрования также может быть показан в Таблице 3, что не ограничено в варианте осуществления настоящего изобретения.

[0063] Если идентификатор алгоритма равен нулю, это указывает, что защита целостности не запущена.

[0064] В варианте осуществления настоящего изобретения, прежде чем сетевой объект пошлет запрос Аутентификации и шифрования к MS, сетевой ключ целостности уже получен. Поэтому при посылке запроса Аутентификации и шифрования к MS, сетевой объект может защитить запрос Аутентификации и шифрования путем принятия сетевого ключа целостности. По сравнению с предшествующим уровнем техники, в котором не предусматривается защита безопасности, когда сетевой объект посылает запрос Аутентификации и шифрования, в варианте осуществления настоящего изобретения может предотвращаться атака на понижение в отношении запроса Аутентификации и шифрования, тем самым обеспечивая безопасность идентификатора алгоритма, переносимого в Алгоритме Целостности запроса Аутентификации и шифрования.

[0065] В варианте осуществления настоящего изобретения защита сетевым объектом сообщения запуска безопасности путем принятия сетевого ключа целостности на этапе 102 может конкретно представлять собой защиту всего сообщения запуска безопасности путем принятия сетевого ключа целостности или защиту идентификатора алгоритма целостности, переносимого в сообщении запуска безопасности путем принятия сетевого ключа целостности.

[0066] Опционально сообщение запуска безопасности на этапе 102 может дополнительно нести открытый ключ PWS в дополнение к идентификатору алгоритма целостности, так что, после приема защищенного сообщения запуска безопасности, MS может получить открытый ключ PWS путем анализа защищенного сообщения запуска безопасности и принять открытый ключ PWS, чтобы верифицировать целостность экстренного сообщения (сообщение тревоги, такое как предупреждение о землетрясении, цунами, урагане, взрыве и т.п.), широковещательно передаваемого посредством PWS, чтобы подтвердить, является ли действительным экстренное сообщение, чтобы предотвратить ненужную панику населения, вызванную ложным экстренным сообщением.

[0067] Соответственно, если сообщение запуска безопасности на этапе 102 не только несет идентификатор алгоритма целостности, но и также несет открытый ключ PWS, защита сетевым объектом сообщения запуска безопасности путем принятия ключа целостности сети на этапе 102 может конкретно предст