Система связи, устройство связи, способ связи и компьютерная программа

Иллюстрации

Показать всеИзобретение относится к области передачи данных. Технический результат - возможность передачи одного и того же контента нескольким устройствам. Устройство использования контента периодически передает обмениваемый ключ и соответствующий идентификатор ключа с использованием команды. Устройство предоставления контента сохраняет обменный ключ только при приеме идентификатора этого ключа с заданным циклом приема. Если такого периодического приема идентификатора ключа не происходит, устройство предоставления контента удаляет соответствующий обмениваемый ключ. После этого при приеме команды, содержащей идентификатор удаленного ключа, устройство предоставления контента возвращает ответ, содержащий информацию, указывающую, что обмениваемый ключ стал недействительным. 5 н. и 5 з.п. ф-лы, 11 ил., 2 табл.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к системе связи, устройству связи, способу связи и компьютерной программе для недопущения незаконного использования при передаче контента, в частности к системе связи, устройству связи, способу связи и компьютерной программе для передачи зашифрованного контента после обмена дешифровальным ключом для зашифрованного контента согласно заданному алгоритму взаимной аутентификации и обмена (mutual authentication and key exchange (АКБ)).

Уровень техники

Вещательный контент или контент на носителе с большой плотностью записи обычно использовался главным образом в пункте, где находится устройство для использования контента или оборудование для воспроизведения, либо в оборудовании, соединенном с указанными устройством и оборудованием через домашнюю сеть (далее также именуется «локальный доступ» ("local access (LA)")). Например, в соответствии с техническими условиями, относящимися к каналу связи или кодеку, трудно использовать контент с передачей через внешнюю сеть связи, такую как широкомасштабная сеть (Wide Area Network (WAN)), путем соединения с упомянутыми выше устройством для использования контента или оборудованием для воспроизведения извне с применением мобильного оборудования (далее также именуется «удаленный доступ» ("remote access (RA)")). Однако такие технологии передачи данных, как «долговременная эволюция» (Long Term Evolution (LTE)) или «система глобальной совместимости для микроволнового доступа» (World Interoperability for Microwave Access (WiMAX)) и кодек с высоким коэффициентом сжатия, такой как в соответствии со стандартом Н.264, станут, как ожидается, более популярными, так что использование такой технологии или кодека сделает, скорее всего, удаленный доступ реализуемым в будущем. Например, пользователь сможет дистанционно получить доступ к серверу, обслуживающему дом пользователя, по ходу дела с целью воспроизведения контента.

Сравнительно легко произвести какую-либо незаконную операцию, например копирование или фальсификацию, с цифровым контентом. Помимо всего прочего, при удаленном доступе необходимо предотвратить незаконное использование при передаче контента, чтобы защитить авторские права на контент, разрешив при этом использование контента в персональных или домашних целях.

Система защиты цифрового контента (Digital Transmission Content Protection (DTCP)), разработанная Администрацией лицензирования цифровой передачи (Digital Transmission Licensing Administrator (DTLA)), считается стандартной промышленной технологией, относящейся к защите передачи цифрового контента. Система DTCP предписывает протокол аутентификации между различными единицами оборудования при передаче цифрового контента и протокол передачи зашифрованного контента. Резюмируя, предписание требует, чтобы совместимое с системой DTCP оборудование не передавало вовне какой-либо легко используемый сжатый контент в незашифрованном состоянии, так что необходимый для дешифровки зашифрованного контента обмен ключами осуществляется в соответствии с заданным алгоритмом взаимной идентификации и обмена ключами (АКЕ), а диапазон оборудования, между единицами которого происходит обмен ключами по команде АКЕ, ограничен.

Далее, технология DTCP, связанная с сетью IP или DTCP-IP (отображение DTCP на IP), позволяет осуществлять циркуляцию цифрового контента также и дома через сеть IP. Действующая технология DTCP-IP (Спецификации DTCP Том 1 Дополнение Е Редакция 1.2 (DTCP Volume I Specification Supplement E Revision 1.2)) предназначена для защиты использования контента только дома и задает ограничения на время передачи сигнала в двух направлениях (round trip time (RTT)) и число пролетов IP-маршрутизаторов или предписанное время жизни (Time To Live (TTL)) для команды АКБ.

Например, предложена система передачи информации для непрерывного мониторинга каждой принятой команды АКБ и непрерывного обновления максимальной величины времени TTL жизни в течение периода времени от момента, когда Источник (Source) начинает аутентификацию по протоколу DTCP-IP, и до момента, непосредственно предшествующего завершению аутентификации, и проверки максимальной величины времени TTL жизни непосредственно перед завершением процесса аутентификации, чтобы завершить этот процесс аутентификации с обменом ключом, когда максимальная величина равна трем или меньше, либо чтобы завершить процесс аутентификации без выполнения финальной фазы этого процесса, когда указанная максимальная величина больше трех (см., например, Патентный документ 1).

Далее, владелец контента может запретить устройству для предоставления контента (Источник) передавать контент большому числу устройств для использования контента (Потребители) в одно и то же время, чтобы ограничить возможности незаконного использования контента.

С другой стороны, пользователь, использующий рассматриваемый контент, может по отдельности использовать несколько устройств для использования контента в зависимости от ситуации, либо семья может совместно пользоваться устройством для предоставления контента, находящимся дома. В такой системе передача контента от устройства для предоставления контента нескольким устройствам для использования контента, находящимся дома, лежит в рамках законного использования контента. Таким образом, если владелец контента ограничивает число устройств, чтобы запретить передачу контента, как описано выше, отсюда следует, что владелец излишне ограничивает возможности использования этого контента пользователем.

Список литературы

Патентный документ

Патентный документ 1: Выложенная Заявка на патент Японии No.2007-36351

Раскрытие изобретения

Проблемы, которые должно решить изобретение

Целью настоящего изобретения является создание превосходных системы связи, устройства связи, способа связи и компьютерной программы, способных предпочтительно передавать зашифрованный контент после обмена дешифровальным ключом для этого зашифрованного контента в соответствии с заданным алгоритмом взаимной аутентификации и обмена ключом.

Другой целью настоящего изобретения является создание превосходных системы связи, устройства связи, способа связи и компьютерной программы, способных передавать контент в рамках законного использования этого контента пользователем, ограничив при этом число устройств, которым контент, требующий защиты авторских прав или других целей, передают в одно и то же время.

Решение проблем

Настоящее изобретение было создано в связи с указанными выше проблемами, так что изобретение по п.1 представляет собой систему связи, осуществляющую связь для передачи контента между устройством для предоставления контента, являющимся источником контента, и одним или несколькими устройствами для использования контента, которые являются потребителями контента, при этом система включает в себя:

средство взаимной аутентификации и обмена ключом для взаимной аутентификации и обмена ключом для шифрования контента между устройством предоставления контента и устройством использования контента;

средство регистрации ключа для записи ключа, передаваемого устройством предоставления контента каждому из устройств использования контента, после объединения ключа с идентификатором ключа, определяющим ключ, и с идентификатором оборудования, определяющим устройство использования контента; и

средство управления ключом для сохранения информации об идентификаторе ключа в средстве регистрации ключа только до тех пор, пока устройство для использования контента периодически передает команду управления действительностью ключа, включающую в себя идентификатор ключа, устройству предоставления контента.

Отметим, что слово «система» в этом случае обозначает логическую совокупность нескольких устройств (или функциональных модулей для реализации конкретных функций), так что при этом не проводится какое-либо специальное разграничение, установлены ли каждая единица оборудования или функциональный модуль на шасси, или нет.

Изобретение согласно п.2 представляет собой устройство связи, включающее в себя:

средство взаимной аутентификации и обмена ключом для взаимной аутентификации и обмена ключом для шифрования контента с одним или более устройствами использования контента, являющимися пунктами назначения этого контента;

средство регистрации ключа для записи ключа, передаваемого каждому из устройств использования контента после объединения ключа с идентификатором ключа, определяющим ключ, и с идентификатором оборудования, определяющим устройство использования контента; и

средство управления ключом для сохранения информации об идентификаторе ключа в средстве регистрации ключа только до тех пор, пока происходит прием команды управления действительностью ключа от устройства использования контента через заданные циклы приема.

В соответствии с изобретением по п.3 средство управления ключом в устройстве связи по п.2 выполнено с возможностью удаления из средства регистрации ключа информации, соответствующей идентификатору ключа, для которого не была принята команда управления действительностью ключа через заданные циклы приема.

В соответствии с изобретением согласно п.4 настоящей заявки средство управления ключом в устройстве связи по п.2 выполнено с возможностью в ответ на прием команды управления действительностью ключа от устройства использования контента вернуть ответ, указывающий, что ключ действителен, когда информация, соответствующая идентификатору ключа, включенного в принятую команду команда управления действительностью ключа, хранится в средстве регистрации ключа, или вернуть ответ, указывающий, что ключ недействителен, после удаления соответствующей информации из средства регистрации ключа.

В соответствии с изобретением по п.5 средство управления ключом в устройстве связи по п.2 выполнено с возможностью в ответ на прием команды управления действительностью ключа, в которой задана информация, указывающая удаление ключа, удалить информацию, соответствующую ключу, из средства управления ключом.

В соответствии с изобретением по п.6 настоящей заявки устройство связи по п.2 дополнительно включает в себя средство регистрации для предварительной регистрации устройства использования контента, с которым надлежит обмен ключом. Средство управления ключом выполнено с возможностью в ответ на прием команды управления действительностью ключа от устройства для использования контента, которое не было предварительно зарегистрировано в регистрационном устройстве, вернуть ответ, указывающий на отсутствие регистрации.

Изобретение по п.7 представляет собой устройство связи, включающее в себя:

средство взаимной аутентификации и обмена ключом для взаимной аутентификации и обмена ключом для шифрования контента с устройством предоставления контента, являющимся источником контента; и

средство управления действительностью ключа для передачи команды управления действительностью ключа, включающей в себя идентификатор ключа для определения ключа, передаваемого от устройства предоставления контента средством взаимной аутентификации и обмена ключом.

В соответствии с изобретением по п.8 устройство управления действительностью ключа в устройстве связи по п.7 выполнено с возможностью передачи команды управления действительностью ключа, в составе которой установлена информация, указывающая удаление ключа, когда ключ становится ненужным.

Изобретение по п.9 представляет собой способ связи, включающий:

этап взаимной аутентификации и обмена ключом для взаимной аутентификации и обмена ключом для шифрования контента с одним или более устройствами использования контента, являющимися пунктами назначения контента;

этап записи ключа для записи ключа, передаваемого каждому из устройств использования контента, после объединения ключа с идентификатором ключа для определения ключа и с идентификатором оборудования для определения устройства использования контента; и

этап управления ключом для сохранения информации, соответствующей идентификатору ключа, в средстве записи ключа только до тех пор, пока от устройства для использования контента через заданные циклы приема принимается команда управления действительностью ключа, включающая в себя идентификатор ключа.

Изобретение по п.10 представляет собой способ связи, включающий в себя:

этап взаимной аутентификации и обмена ключом для взаимной аутентификации и обмена ключом для шифрования контента с устройством предоставления контента, являющимся источником контента; и

этап управления действительностью ключа для передачи команды управления действительностью ключа, включающей в себя идентификатор ключа для определения ключа, передаваемого от устройства предоставления контента на этапе взаимной аутентификации и обмена ключом.

Изобретение по п.11 представляет собой компьютерную программу, записанную в читаемом компьютером формате, для реализации рабочего процесса устройства предоставления контента на компьютере в системе связи, осуществляющей связь для передачи контента между устройством предоставления контента в качестве источника контента и одним или более устройствами использования контента в качестве потребителей контента, при этом программа вызывает выполнение компьютером функций:

средства взаимной аутентификации и обмена ключом для взаимной аутентификации и обмена ключом для шифрования контента с одним или более устройствами использования контента, являющимися пунктами назначения контента;

средства записи ключа для записи ключа, передаваемого каждому из устройств использования контента, после объединения ключа с идентификатором ключа для определения ключа и с идентификатором оборудования для определения устройства использования контента; и

средства управления ключом для сохранения информации, соответствующей идентификатору ключа в устройстве записи ключа, только до тех пор, пока через заданные циклы приема происходит прием команды управления действительностью ключа, включающей в себя идентификатор ключа, от устройства использования контента.

Изобретение по п.12 представляет собой компьютерную программу, записанную в читаемом компьютером формате, для реализации рабочего процесса устройства использования контента на компьютере в системе связи, осуществляющей связь для передачи контента между устройством предоставления контента в качестве источника контента и одним или более устройствами использования контента в качестве потребителей контента, при этом программа вызывает выполнение компьютером функций:

средства взаимной аутентификации и обмена ключом, обеспечивающего взаимную аутентификацию и обмен ключом для шифрования контента с устройством для предоставления контента, которое является источником контента; и

средства управления действительностью ключа для передачи команды управления действительностью ключа, включающей в себя идентификатор ключа для определения ключа, передаваемого от устройства предоставления контента средством взаимной аутентификации и обмена ключом.

Каждая из компьютерных программ согласно пп.11 и 12 представляет собой компьютерную программу, записанную в читаемом компьютером формате, для реализации заданного процесса на компьютере. Иными словами, инсталляция компьютерных программ согласно пп.11 и 12 формулы настоящего изобретения на компьютере обеспечивает на этом компьютере совместное действие, результат которого аналогичен результату действия устройства связи согласно каждому из п.2 и 7 формулы настоящего изобретения.

Результаты изобретения

Согласно настоящему изобретению могут быть предложены превосходные система связи, устройство связи, способ связи и компьютерная программа, способные передавать контент в рамках законного использования этого контента пользователем, ограничивая при этом число устройств, которым контент, требующий защиты авторских прав или другой защиты, передают в одно и то же время.

Согласно изобретениям, описанным в пп.1, 2, 3, 7 и 9-12, устройство использования контента периодически передает команду управления действительностью ключа, включающую в себя идентификатор ключа, устройству предоставления контента с заданным циклом передачи, а устройство предоставления контента сохраняет соответствующий ключ только до тех пор, пока оно принимает команду управления действительностью ключа с заданным циклом приема, так что можно ограничить заданным числом или менее количество устройств использования контента, которым рассматриваемое устройство предоставления контента может одновременно передавать контент.

Согласно изобретению, описанному в п.4, в ответ на прием команды управления действительностью ключа устройство предоставления контента возвращает ответ, указывающий, что ключ действителен, когда сохраняет соответствующий ключ. В альтернативном варианте устройство предоставления контента возвращает ответ, указывающий, что ключ недействителен, когда команда принята после того, как устройство предоставления контента удалило соответствующий ключ, поскольку не приняло команду управления действительностью ключа с заданным циклом приема. Таким образом, устройство использования контента может подтвердить текущий статус своего собственного ключа.

Согласно изобретению, описанному в пп.5 и 8, устройство использования контента устанавливает информацию, указывающую, что ключ не нужен, в команде управления действительностью ключа, соответствующей ненужному ключу, а устройство предоставления контента в ответ на прием команды управления действительностью ключа, в которой установлена информация, указывающая, что ключ не нужен, удаляет соответствующий ключ, так что устройство предоставления контента может заново обменяться ключом с другими устройствами использования контента в рамках верхнего предела числа устройств использования контента.

Согласно изобретению, описанному в п.6, устройство предоставления контента может предварительно зарегистрировать устройство использования контента, с которым надлежит обменяться ключом, например, в ответ на запрос от владельца контента. Рассматриваемое устройство предоставления контента в ответ на прием команды управления действительностью ключа от устройства использования контента, которое не было предварительно зарегистрировано, возвращает ответ, указывающий, что ключ не был зарегистрирован, так что устройство использования контента может подтвердить отсутствие собственной регистрации.

Другие цели, признаки и преимущества настоящего изобретения будут очевидны из подробного описания на основе вариантов настоящего изобретения, рассмотренных ниже, и прилагаемых чертежей.

Краткое описание чертежей

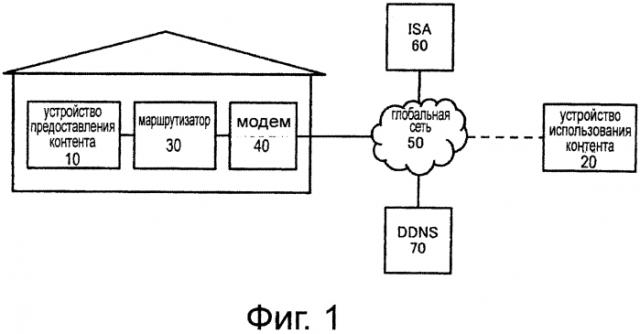

Фиг.1 представляет схематичное изображение примера структуры системы связи согласно настоящему изобретению.

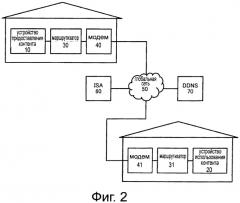

Фиг.2 представляет схематичное изображение другого примера структуры системы связи согласно настоящему изобретению.

Фиг.3 представляет схематичное изображение функциональной структуры устройства 10 для предоставления контента.

Фиг.4 представляет схематичное изображение функциональной структуры устройства 20 для использования контента.

Фиг.5 представляет изображение для описания механизма передачи зашифрованного контента между Источником и Потребителем согласно технологии DTCP-IP.

Фиг.6 представляет вид для иллюстрации последовательности операций в процессе взаимной аутентификации и обмена ключом с использованием команды АКБ, выполняемой между Источником и Потребителем согласно действующей технологии DTCP-IP.

Фиг.7 представляет вид для иллюстрации последовательности операций в процессе взаимной аутентификации и обмена ключом, включающей ограничение числа устройств для использования контента, которым контент может быть передан в одно и то же время, и выполняемой между Источником, соответствующим устройству для предоставления контента, и Потребителем, соответствующим устройству для использования контента.

Фиг.8 представляет вид для иллюстрации примера процесса обновления таблицы соединений.

Фиг.9 представляет вид для иллюстрации примера формата команды KEEP_ALIVE.

Фиг.10 представляет вид для иллюстрации примера последовательности операций, предназначенной для обновления срока действия обмениваемого ключа Кr и выполняемой между Источником и Потребителем.

Фиг.11 представляет вид для иллюстрации другого примера последовательности операций, предназначенной для обновления срока действия обмениваемого ключа Кr и выполняемой между Источником и Потребителем.

Осуществление изобретения

Далее варианты настоящего изобретения будут рассмотрены со ссылками на чертежи.

Настоящее изобретение относится к системе связи для защищенной передачи контента через удаленный доступ (RA) по внешней сети, такой как широкомасштабная сеть WAN. Эта система связи содержит в основном сервер, конфигурированный для предоставления контента через удаленный доступ (RA-Источник), и клиента, конфигурированного для запроса контента через удаленный доступ (RA-Потребитель).

Здесь процедура АКЕ, выполняемая при удаленном доступе, будет именоваться "RA-АКЕ". Далее, варианты настоящего изобретения будут рассмотрены подробно со ссылками на чертежи.

Фиг.1 представляет схематичное изображение примера структуры системы связи согласно настоящему изобретению. В системе связи, изображенной на чертеже, устройство 10 для предоставления контента, соответствующее RA-Источнику, расположено дома, а устройство 20 для использования контента, соответствующее RA-Потребителю, расположено снаружи. Затем устройство 20 для использования контента дистанционно обращается и получает доступ к устройству 10 для предоставления контента с использованием функции связи, такой как мобильный телефон.

Указанное устройство 10 для предоставления контента в общем случае соединено с внешней сетью, такой как широкомасштабная сеть WAN 50, через маршрутизатор 30 и модем 40. Сеть WAN 50 представляет собой, например, Интернет. На стороне сети WAN 50 IP-адрес маршрутизатору 30 назначает провайдер 60 услуг доступа в Интернет (Internet Access Service (LAS)), на услуги которого подписался пользователь. В основном указанное устройство 20 для использования контента также обращается и получает доступ к этому IP-адресу. Маршрутизатор 30 назначает частный IP-адрес устройству 10 для предоставления контента и ретранслирует связь в процессе доступа от сети WAN 50 путем ретрансляции порта. Отметим, что если провайдер 60 IAS обновляет IP-адрес для назначения маршрутизатору 30, применяют услугу 70 DDNS для использования функций системы динамического доменного имени (Dynamic Domain Name System (DNS) (DDNS)) маршрутизатора 30 посредством устройства 10 для предоставления контента с целью приема обновления.

Далее, фиг.2 схематично иллюстрирует другой пример структуры системы связи согласно настоящему изобретению. В системе связи, изображенной на чертеже, устройство 20 для использования контента, соответствующее RA-Потребителю, также расположено дома и соединено с сетью WAN 50 через маршрутизатор 31 и модем 41. Адрес связи согласно протоколу управления передачей/Интернет-протоколу (Transmission Control Protocol/Internet Protocol (TCP/IP)), направленной от устройства 20 для использования контента, изменяет функция трансляции сетевых адресов (Network Address Translation (NAT)) маршрутизатора 31. Однако в остальном случай, изображенный на фиг.2, является таким же, как случай, показанный на фиг.1.

Фиг.3 схематично иллюстрирует функциональную структуру устройства 10 для предоставления контента. Указанное устройство 10 для предоставления контента включает центральный процессор (Central Processing Unit (CPU)) 11, модуль 12 приема/воспроизведения контента, модуль 13 связи, модуль 14 памяти и таймер 15 с целью функционирования в качестве RA-Источника и передачи контента через удаленный доступ.

Модуль 12 приема/воспроизведения контента включает функцию приема вещательных передач и функцию воспроизведения информации с носителей с большой плотностью записи. Процессор CPU 11 обеспечивает должную защиту удаленно доступного контента из всего контента, полученного модулем 12 приема/воспроизведения контента, и затем передает контент, через модуль 13 связи, RA-Потребителю (устройство 20 для использования контента), где выполняют взаимную аутентификацию и обмен ключом согласно процедуре RA-AKE.

Модуль 14 памяти сохраняет, например, данные идентификации RA-Потребителя, которые выбраны для сохранения в процессе регистрации, рассматриваемом ниже, обмениваемый ключ для удаленного доступа, совместно использованный RA-Потребителем, посредством процедуры RA-AKE, и данные идентификации ключа (далее именуемые также «идентификатор ключа» ("key ID")). В рассматриваемом варианте число пар из обмениваемого ключа и идентификатора ключа, которые могут быть одновременно зарегистрированы, ограничено величиной n (отметим, что n - положительное целое число). В модуле 14 памяти сохраняют также таблицу соединений и таблицу приемного оборудования. Кроме того, модуль 14 памяти может быть использован в целях сохранения контента, получаемого модулем 12 приема/воспроизведения контента.

Таймер 15 используют, когда необходимо управление временем (например, для управления циклическим интервалом времени приема идентификатора ключа от RA-Потребителя, как описано ниже) в процессе обработки дистанционно доступного контента.

Фиг.4 схематично иллюстрирует функциональную структуру устройства 20 для использования контента. Указанное устройство 20 для использования контента включает центральный процессор CPU 21, модуль 22 связи, модуль 23 вывода контента и модуль 24 памяти с целью функционирования в качестве RA-Потребителя и приема контента через удаленный доступ.

Устройство 20 для использования контента в качестве RA-Потребителя осуществляет процедуру RA-AKE для получения обмениваемого ключа от RA-Источника, сохраняет этот ключ в модуле 24 памяти, дешифрует зашифрованный контент, полученный от RA-Источника, с использованием шифровального ключа, вычисленного на основе обмениваемого ключа, и передает контент на выход от модуля 23 вывода контента в дополнение к выполнению процедуры регистрации обмениваемого ключа и идентификатора ключа, описанной ниже в RA-Источнике (устройство 10 для предоставления контента), через модуль 22 связи. Модуль 24 памяти используют в целях сохранения обмениваемого ключа и контента, полученного от RA-Источника.

Таймер 25 используется, когда требуется управление временем (например, при управлении циклическим интервалом времени передачи идентификатора ключа от RA-Источника, как описано ниже) в процессе обработки дистанционно доступного контента.

В приведенном ниже описании предполагается, что способ вычисления шифровального ключа на основе обмениваемого ключа соответствует технологии DTCP-IP (отметим, что сущность настоящего изобретения не обязательно ограничивается этим способом).

Здесь, механизм для передачи зашифрованного контента согласно технологии DTCP-IP между Источником, соответствующим устройству для предоставления контента, и Потребителем, соответствующим устройству для использования контента, будет рассмотрен со ссылками на фиг.5 (отметим, что этому механизму соответствует также механизм, действующий между RA-Источником и RA-Потребителем). Тогда как формы передачи контента включают способ копирования контента, присутствующего в Источнике, в Потребителе и способ перемещения контента из Источника Потребителю таким образом, чтобы не оставлять контент в Источнике (широко известный), этот механизм будет описан на чертежах в предположении, что применен первый способ передачи контента посредством копирования.

Сначала Источник и Потребитель устанавливают соединение TCP/IP с целью аутентификации оборудования противоположной стороны (процедура АКБ). В оборудование, совместимое с технологией DTCP, встроен сертификат оборудования, выданный администрацией DTLA (указано выше). В ходе выполнения процедуры АКБ после того, как оборудование каждой стороны подтвердит другой стороне, что оно является легитимным оборудованием, совместимым с технологией DTCP, Источник и Потребитель смогут совместно использовать аутентификационный ключ Kauth.

Когда процедура АКЕ успешно завершена, Источник генерирует обмениваемый ключ Кх, который становится исходными данными для генерации контентного ключа Kc, с целью шифрования этого ключа с использованием аутентификационного ключа Kauth и передает обмениваемый ключ Потребителю. Применение заданной вычислительной процедуры к обмениваемому ключу Кх у каждого - у Источника и у Потребителя позволяет генерировать контентный ключ Kc, используемый для шифрования контента при передаче этого контента.

После выполнения процедуры аутентификации и обмена ключом между единицами оборудования, совместимого с технологией DTCP, согласно алгоритму АКБ начинается передача контента с использованием такого протокола, как гипертекстовый транспортный протокол (Hyper Text Transfer Protocol (HTTP)) или протокол реального времени (Real Time Protocol (RTP)). В примере, показанном на чертеже, контент передают согласно протоколу HTTP. В этот момент создают соединение TCP/IP для протокола HTTP отдельно от соединения TCP/IP для процедуры АКБ (иными словами, каждая сторона - и Источник, и Потребитель, имеет свою информацию о соответствующем входе/выходе (информация задана IP-адресом и номером порта) для процедуры АКЕ и для передачи контента).

Есть два способа передачи контента согласно протоколу HTTP. Один способ - активного скачивания, когда Потребитель запрашивает контент от Источника, и второй способ - пассивный, когда контент «принудительно» передают со стороны Источника Потребителю. Согласно первому способу Потребитель в качестве клиента по протоколу HTTP запрашивает контент от Источника, служащего сервером протокола HTTP, например, посредством запроса HTTP с использованием способа HTTP GET, а в ответ передают запрашиваемый контент от Источника в качестве ответа HTTP. С другой стороны, согласно последнему способу Источник в качестве клиента HTTP начинает передачу, когда Потребитель служит сервером HTTP, например, посредством запроса HTTP с использованием способа HTTP POST.

Данные, переданные от Источника, выделяют из контента, который был зашифрован с применением ключа, совместно используемого после завершения процедуры АКЕ аутентификации Источником. Конкретнее, Источник генерирует временный параметр Nc с использованием случайного числа с целью генерации контентного ключа Кс в соответствии с обмениваемым ключом Кх, временным параметром Nc и режимом шифрования. Затем Источник шифрует контент, запрошенный Потребителем, с использованием контентного ключа Кс с целью передать пакет, включающий полезную нагрузку, содержащую зашифрованный контент, и заголовок, содержащий информацию относительно временного параметра Nc и режима шифрования потока TCP. Протокол IP разбивает поток TCP на части заданного единичного размера и далее добавляет секцию заголовка к разделенному потоку с целью получить IP пакет и передать этот пакет по назначенному IP-адресу.

На стороне Потребителя при приеме IP-пакетов от Источника эти пакеты собирают в поток протокола TCP. Затем из этого потока выделяют временный параметр Nc и индикатор E-EMI, после чего вычисляют контентный ключ Кс с использованием временного параметра Nc и индикатора E-EMI, а также обмениваемого ключа Кх, так что зашифрованный контент может быть дешифрован с использованием контентного ключа Кс. После этого можно воспроизвести дешифрованный контент с открытым текстом. С другой стороны. Потребитель не осуществляет дешифровку зашифрованного контента и сохраняет этот контент в своем модуле 24 памяти или передает контент другому оборудованию. Когда передача контента с использованием протокола HTTP, как описано выше, будет завершена, разрывают должным образом соединение TCP, использовавшееся для передачи контента, например со стороны Потребителя. (При работе согласно технологии DTCP-IP передачу информации управления копированием, ассоциированной с контентом, осуществляют посредством двух механизмов. Один из этих механизмов представляет собой расширенный индикатор режима шифрования (Extended Encryption Mode Indicator (E-EMI)), встраиваемый для индикации в заголовок пакета, а другой механизм - встроенная информация управления копированием (Embedded Copy Control Information (CCI)).)

Отметим, что технология DTCP-IP предписывает удалять обмениваемый ключ Кх перед тем, как продолжительность непрерывного нерабочего промежутка времени превысит заданную величину (например, два часа). Если Потребитель не смог получить самый последний обмениваемый ключ Кх от Источника, этот Потребитель не может использовать зашифрованный контент. Далее, совокупность способов использования обмениваемого ключа включает способ, согласно которому ключ генерирует каждый Потребитель, и способ, согласно которому ключ используют независимо от Потребителей. В рассматриваемом варианте обмениваемый ключ Кх генерируют у каждого Потребителя и каждому такому обмениваемому ключу Кх присваивают данные идентификации (идентификатор ключа).

Фиг.6 иллюстрирует последовательность операций в процессе взаимной аутентификации и обмена ключом с использованием команды АКЕ, выполняемой между Источником, соответствующим устройству для предоставления контента, и Потребителем, соответствующим устройству для использования контента, согласно действующей технологии DTCP-IP (RTT-AKE).

На этапе Вызов-Ответ (Challenge-Response) процедуры АКЕ, сначала от Потребителя, запросившего контент, передают Rx-вызов (вызов от принимающей стороны), включающий случайное число Rx и сертификат Rx. С другой стороны, Источник возвращает Тх-вызов (вызов от передающей стороны), включающий случайное число Тх и сертификат Тх. После этого от Источника передают Rx-ответ (ответ принимающей стороне), включающий указанное случайное число Rx, сообщение Тх и сигнатуру Тх, а от Потребителя передают Тх-ответ (ответ передающей стороне), включающий указанное случайное число Тх, сообщение Rx и сигнатуру Rx, чтобы продолжить нормальную процедуру аутентификации вызов-ответ. Каждая команда вызова из совокупности команд, передаваемых на этапе вызов-ответ, включает идентификатор устройства (Device ID), представляющий данные идентификации конкретного оборудования.

Согласно описанной выше процедуре ответа на этапе вызов-ответ величина времени жизни TTL (число интервалов между маршрутизаторами IP) ограничена. Иными словами, согласно действующей технологии DTCP-IP величину TTL в системе связи по протоколу TCP/IP для передачи команды, используемой при выполнении процедуры АКБ, задают в передающем оборудовании равной трем или меньше, а приемное оборудование должно отбросить принимаемые данные, если величина TTL больше трех.

После этого передают команду обмена ключом (EXCHANGE_KEY) от Источника Потребителю посредством защищенного протокола RTT (Protected RTT Protocol) и в качестве отклика на эту команду возвращают ответ (на чертеже не показан) от Потребителя.

При выполнении процедуры RTT-AKE согласно действующей технологии DTCP-IP, иллюстрируемой на фиг.6, верхний предел времени прохождения сигнала в двух направлениях (round-trip time (RTT)) и число интервалов между маршрутизаторами IP (TTL) задают в команде АКЕ, чтобы ограничить расстояние, на которое может быть передан контент в IP-сети. В зависимости от владельца контента задают верхний предел числа устройств для использования контента (RA-Потребителей), которым устройство для предоставления контента (RA-Источник) передает контент в одно и то же время, с целью еще более ограничить возможности незаконного использования контента.

Однако пользователь, который использует контент, может отдельно применять несколько устройств для использования контента (RA-Потребителей) в зависимости от ситуации, либо семья может совместно использовать устройство для предоставления контента (RA-Источник), расположенный дома. Передача контента от одного устройства для предоставления контента нескольким устройствам для использования контента, расположенным в дом