Устройство и способ аутентификации в беспроводной сети

Иллюстрации

Показать всеИзобретение относится к способам и устройству аутентификации и предоставления клиентскому устройству доступа к сети. Технический результат - возможность выполнения услуг от провайдера в беспроводном устройстве без использования SIM-карты. Поставщик сетевого обслуживания, такой как компания сотовой связи, может передавать регистрационные данные доступа пользователя (например, универсальный модуль идентификации пользователя, или «USIM») менеджеру обслуживания через поставщика USIM. Менеджер обслуживания может вести список авторизованных пользователей. Пользователь может быть аутентифицирован у менеджера обслуживания, после чего пользователю передают набор регистрационных данных USIM. Когда пользователь пожелает воспользоваться услугами беспроводной сети, пользовательское устройство может установить беспроводную линию связи между пользовательским устройством и поставщиком сетевого обслуживания. Во время выполнения операций аутентификации пользовательское устройство может использовать регистрационные данные USIM для аутентификации у поставщика сетевого обслуживания. Вслед за успешной аутентификацией поставщик сетевого обслуживания может обеспечить пользовательское устройство беспроводным обслуживанием. 4 н. и 12 з.п. ф-лы, 9 ил.

Реферат

Приоритет и связанные заявки

Настоящая заявка заявляет приоритет также рассматриваемой патентной заявки США №12/952,082, поданной этим же заявителем 22 ноября 2010 г и озаглавленной «УСТРОЙСТВО И СПОСОБ АУТЕНТИФИКАЦИИ В БЕСПРОВОДНОЙ СЕТИ», которая заявляет приоритет предварительной патентной заявки США №61/330,856, поданной 3 мая 2010 г. и озаглавленной «СИСТЕМА АУТЕНТИФИКАЦИИ В БЕСПРОВОДНОЙ СЕТИ», причем каждая из вышеупомянутых заявок полностью включена в настоящий документ посредством ссылки.

Настоящая заявка также относится к параллельно рассматриваемым и принадлежащим этому же заявителю предварительным патентным заявкам США №61/354,653, поданной 14 июня 2010 и озаглавленной «СПОСОБЫ ОБЕСПЕЧЕНИЯ ИДЕНТИФИКАЦИОННЫХ ДАННЫХ ПОЛЬЗОВАТЕЛЯ В БЕСПРОВОДНОЙ СЕТИ», №61/366,505, поданной 21 июля 2010 и озаглавленной «СИСТЕМА ОПИСАНИЯ ВИРТУАЛЬНОГО МОДУЛЯ ИДЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЯ», №61/407,858, поданной 28 октября 2010 и озаглавленной «СПОСОБ И УСТРОЙСТВО ДЛЯ ПОЛУЧЕНИЯ ДОСТУПА К УПРАВЛЕНИЮ ПОДДЕРЖИВАЕМОГО КЛИЕНТОМ РОУМИНГА», №61/407,861, поданной 28 октября 2010 и озаглавленной «СИСТЕМЫ УПРАВЛЕНИЯ ДЛЯ ОБЪЕКТОВ УПРАВЛЕНИЯ МНОЖЕСТВЕННЫМ ДОСТУПОМ», №61/407,862, поданной 28 октября 2010 и озаглавленной «СПОСОБ И УСТРОЙСТВО ПЕРЕДАЧИ КОМПОНЕНТОВ ЭЛЕКТРОННОЙ ИДЕНТИФИКАЦИИ ПО БЕСПРОВОДНОЙ СЕТИ», №61/407,866, поданной 28 октября 2010 и озаглавленной «СПОСОБ И УСТРОЙСТВО ХРАНЕНИЯ И ВЫПОЛНЕНИЯ КЛИЕНТОВ УПРАВЛЕНИЯ ДОСТУПОМ», №61/408,504, поданной 29 октября 2010 и озаглавленной «СПОСОБ ПЕРЕДАЧИ ДАННЫХ ДОСТУПА», №61/409,891, поданной 3 ноября 2010 и озаглавленной «СПОСОБ И УСТРОЙСТВО ВОССТАНОВЛЕНИЯ ДАННЫХ ДОСТУПА ИЗ НЕИСПРАВНОГО УСТРОЙСТВА», №61/410,298, поданной 4 ноября 2010 и озаглавленной «МОДЕЛЬ УСТРОЙСТВА ФИЗИЧЕСКОЙ БЕЗОПАСНОСТИ И СПОСОБ», и №61/413,317, поданной 12 ноября 2010 и озаглавленной «УСТРОЙСТВО И СПОСОБ РЕГИСТРАЦИИ ИСТОРИЧЕСКИХ ДАННЫХ УСТРОЙСТВА ПО ПРОГРАММНЫХ МНОЖЕСТВУ МОДЕЛИРОВАНИЙ», содержание каждой из вышеупомянутых заявок целиком включено в настоящий документ посредством ссылки.

Область техники, к которой относится изобретение

Настоящее изобретение в основном относится к области систем связи и, более конкретно, в одном примерном аспекте к беспроводным системам, которые обеспечивают аутентификацию пользовательских устройств в беспроводных сетях (например, сотовых сетях, беспроводных локальных сетях (WLAN), беспроводных городских сетях (WMAN) и т.п.) с использованием клиентов управления доступом.

Уровень техники

Беспроводные системы используются для предоставления, среди прочих, услуг голосовой связи и обмена данными для пользовательского оборудования, такого как сотовые телефоны и компьютеры.

Пользовательское оборудование традиционно снабжается картой модуля идентификации пользователя (SIM, Subscriber Identity Module). SIM-карта содержит информацию защиты, такую как информация закрытого ключа, которая может быть использована при аутентификации пользовательского оборудования в сотовой сети.

Требование использовать SIM-карту может быть не всегда желательным. Например, необходимость предусматривать разъем для SIM-карты в пользовательских устройствах приводит к тому, что устройства становятся громоздкими и имеют повышенную стоимость. Это также приводит к необходимости управления запасами и распределением SIM-карт производителем или поставщиком услуг.

Пользователь также может быть заинтересован в приобретении беспроводного обслуживания даже в том случае, если пользователь не имеет возможности легко получить SIM-карту.

Таким образом, желательно предложить улучшенные решения, посредством которых пользователь мог бы приобрести и использовать услуги беспроводных сетей.

Раскрытие изобретения

Настоящее изобретение направлено на вышеупомянутые потребности путем представления, среди прочего, устройств и способов аутентификации в беспроводной сети.

В одном аспекте изобретения поставщик сетевого обслуживания, такой как компания сотовой телефонной связи, может передавать регистрационные данные клиента доступа (например, универсальный модуль идентификации пользователя (USIM, Universal Subscriber Identity Module)) доверенному менеджеру обслуживания через поставщика USIM или напрямую.

Доверенный менеджер обслуживания может вести список авторизованных пользователей. Эти пользователи могут быть, например, клиентами доверенного менеджера обслуживания или соответствующими лицами. Регистрационные данные могут храниться доверенным менеджером обслуживания для каждого из авторизованных пользователей.

Пользователь посредством пользовательского устройства может аутентифицироваться у доверенного менеджера обслуживания с использованием набора регистрационных данных пользователя. Осуществив аутентификацию, доверенный менеджер обслуживания может обеспечить пользователя набором регистрационных данных USIM. Регистрационные данные USIM могут быть сохранены в защищенном элементе в пользовательском устройстве.

Когда пользователь пожелает воспользоваться услугами беспроводной сети, пользовательское устройств может установить беспроводную линию связи между пользовательским устройством и поставщиком сетевого обслуживания. Во время операций аутентификации пользовательское устройство может использовать регистрационные данные USIM, хранящиеся в защищенном элементе в пользовательском устройстве, для аутентификации у поставщика сетевого обслуживания. После успешной аутентификации поставщик сетевого обслуживания может обеспечить пользовательское оборудование беспроводным обслуживанием (например, возможностями осуществления голосовой связи с помощью сотового телефона и обмена данными).

В другом аспекте изобретения раскрыт способ обеспечения беспроводного обслуживания для пользовательского устройства пользователя. В одном варианте осуществления способ включает передачу данных клиента доступа в первый объект; передачу данных клиента доступа из первого объекта во второй объект по первой линии связи; использование регистрационных данных пользователя для аутентификации пользовательского устройства; передачу данных клиента доступа из второго объекта в пользовательское устройство по второй линии связи после аутентификации пользовательского устройства.

В одном варианте способа первый объект включает поставщика USIM, а второй объект включает доверенного менеджера обслуживания.

В другом варианте способа клиент доступа включает универсальный SIM (USIM), а доверенный менеджер обслуживания осуществляет аутентификацию.

В дополнительном варианте передача данных клиента доступа вызывает сохранение пользовательским устройством данных клиента доступа в защищенном элементе.

В еще одном варианте вторая линия связи включает защищенное беспроводное соединение.

В еще одном варианте первая линия связи дополнительно включает доставку физического запоминающего устройства, содержащего данные USIM.

В еще одном варианте регистрационные данные пользователя включают информацию об учетной записи, индивидуальную для пользователя.

В другом аспекте изобретения раскрыто беспроводное устройство. В одном варианте осуществления устройство содержит одну или более линий связи, реализованных с возможностью осуществления связи с поставщиком обслуживания; защищенный элемент, выполненный с возможностью сохранения клиента доступа; процессор; запоминающее устройство, выполненное с возможностью осуществления обмена данными с процессором, причем запоминающее устройство содержит выполняемые компьютером команды. Команды при выполнении их процессором обеспечивают осуществление аутентификации у поставщика обслуживания, причем указанная успешная аутентификация приводит к предоставлению поставщиком обслуживания клиента доступа; сохранение клиента доступа в защищенном элементе в ответ на прием клиента доступа.

В одном варианте устройство содержит системы схем беспроводной связи дальнего и/или ближнего действия.

В другом варианте устройство дополнительно содержит систему схем ближней бесконтактной связи (NFC, Near Field Communications).

В дополнительном варианте защищенный элемент представляет собой защищенную от несанкционированного воздействия интегрированную микросхему, встроенную в устройство на постоянной основе.

В другом варианте защищенный элемент выполнен с возможностью аутентификации пользовательского устройства для сетевого обслуживания на основе, по меньшей мере частично, данных клиента доступа.

В другом аспекте изобретения раскрыт способ защищенного сохранения данных клиента доступа в пользовательском устройстве. В одном варианте осуществления способ включает передачу одного или более элемента регистрационных данных пользователя поставщику обслуживания, причем передача обеспечивает аутентификацию пользовательского устройства поставщиком обслуживания на основе, по меньшей мере частично, одного или более элемента регистрационных данных пользователя; прием данных клиента доступа по линии связи после успешного осуществления аутентификации пользовательского устройства; и сохранение данных клиента доступа в защищенном элементе.

В одном варианте линия связи содержит систему схем беспроводной связи ближнего действия, такую как система схем ближней бесконтактной связи (NFC).

В другом варианте защищенный элемент представляет собой защищенную от несанкционированного воздействия интегрированную микросхему, встроенную в устройство на постоянной основе.

В дополнительном аспекте изобретения раскрыто вспомогательное устройство для модуля идентификации пользователя (SIM). В одном варианте осуществления устройство содержит одну или более линий связи, реализованных с возможностью осуществления связи с сотовым устройством; приемное гнездо;

процессор; и запоминающее устройство, выполненное с возможностью осуществления обмена данными с процессором, причем запоминающее устройство содержит выполняемые компьютером команды. Выполняемые компьютером команды при выполнении их процессором обеспечивают осуществление:

уведомления сотового устройства о присутствии устройства SIM с сохраненными на нем первыми данными SIM в приемном гнезде; предоставление доступа к устройству SIM через одну или более линий связи в ответ на прием запроса осуществления операций SIM.

В одном варианте сотовое устройство содержит защищенный элемент, причем защищенный элемент выполнен с возможностью хранения одного или более элемента вторых данных SIM.

В еще одном аспекте изобретения раскрыт компьютерочитаемый носитель информации. В одном варианте осуществления носитель информации содержит защищенный элемент (например, защищенную интегральную схему) с сохраненными на нем данными клиента доступа (например, виртуального USIM), причем данные, при осуществлении к ним доступа, обеспечивают пользователя возможностью доступа к одному или более сетевому обслуживанию.

Дополнительные признаки изобретения, его сущность и различные преимущества будут более очевидны из сопровождающих чертежей и последующего детального описания предпочтительных вариантов осуществления.

Краткое описание чертежей

Признаки, задачи и преимущества изобретения станут более очевидными благодаря детальному описанию, изложенному далее, представленному с использованием чертежей, на которых:

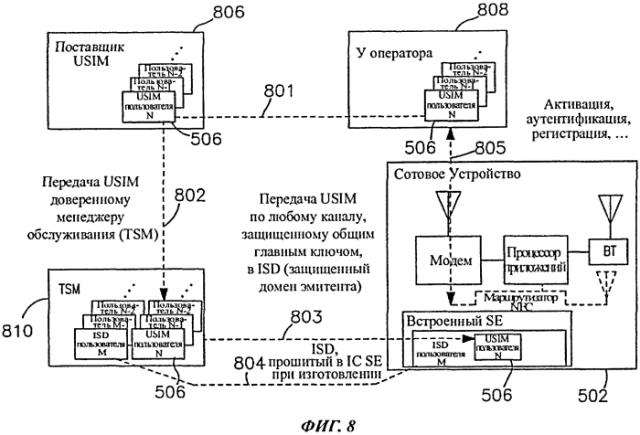

На фиг.1 представлена диаграмма процедуры аутентификации и согласования ключей (АКА, Authentication and Key Agreement) из уровня техники.

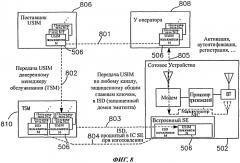

На фиг.2 показана диаграмма операций АКА, осуществляемых USIM, из уровня техники.

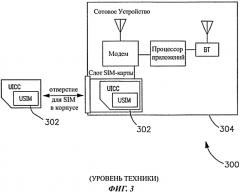

На фиг.3 показана диаграмма архитектуры аппаратного обеспечения модулей идентификации пользователя (SIM) из уровня техники.

На фиг.4 показана диаграмма, иллюстрирующая беспроводную систему в соответствии с вариантом осуществления настоящего изобретения.

На фиг.5а показана функциональная блок-схема первого примера варианта осуществления архитектуры аппаратного обеспечения для «виртуальных» модулей идентификации пользователей (SIM) в соответствии с настоящим изобретением.

На фиг.5b показана функциональная блок-схема второго примера варианта осуществления архитектуры аппаратного обеспечения для «виртуальных» модулей идентификации пользователей (SIM) в соответствии с настоящим изобретением.

На фиг.6 показана диаграмма одного примера варианта осуществления настоящего изобретения, функционирующего совместно со вспомогательным устройством для SIM в соответствии с настоящим изобретением.

На фиг.7 показана диаграмма способа доставки USIM в сотовое устройство из уровня техники.

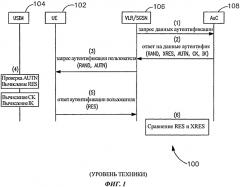

На фиг.8 показана диаграмма, иллюстрирующая один пример способа доставки информации USIM в сотовое устройство в соответствии с настоящим изобретением.

Осуществление изобретения

Обозначения с одинаковыми номерами относятся к одинаковым частям на всех чертежах.

Специалист в данной области техники может сделать вывод о том, что различные варианты осуществления настоящего изобретения полезны как для архитектур из уровня техники (например, для данных USIM, размещаемых в физической SIM-карте), так и для новых архитектур (например, данных USIM, сохраняемых в защищенном элементе). В некоторых вариантах настоящее изобретение может дополнительно относиться к комбинациям операций как карты из уровня техники, так и защищенного элемента, обеспечивая поддержку существующих SIM-карт, которые не хранятся в защищенном элементе.

В одном примере варианта осуществления настоящего изобретения данные SIM содержат данные с высокой степенью защиты, применимые, среди прочего, для аутентификации (например, ключи и алгоритмы шифрования, др.) Например, данные с высокой степенью защиты могут содержать ключ аутентификации (Ki) и все алгоритмы шифрования (например, F1, F2, F3, F4 и F5, как описано в 3GPP TS 35.205 V9.0.0, опубликованном 31 декабря 2009 и озаглавленном "Спецификация набора алгоритмов MILENAGE: Пример набора алгоритмов для аутентификации функций формирования ключей 3GPP f1, f1*, f2, f3, f4, f5 and f5*'', все содержание которой целиком включено в настоящий документ посредством ссылки). В другом варианте осуществления данные SIM содержат информацию группы операторов и/или информацию данных пользователя. Примеры такой информации включают в себя параметры выбора сети, информацию идентификации, данные оператора, данные приложения и др.

Общеизвестные примеры параметров выбора сети включают в себя, без ограничения: селектор публичной наземной мобильной сети (PLMNSel, Public Land Mobile Network Selector), запрещенные PLMN (FPLMN, Forbidden PLMN), домашняя PLMN (HPLMN, Home PLMN) и др.

Общеизвестные примеры информации идентификации включают в себя, без ограничения: международный мобильный идентификатор пользователя (IMSI, International Mobile Subscriber Identity), идентификатор карты с интегральной схемой (ICCID, Integrated Circuit Card ID), временный мобильный идентификатор пользователя (TMSI, Temporary Mobile Subscriber Identity), пакетный TMSI (P-TMSI, Packet TMSI) и номер мобильного пользователя цифровой сети интегрированного обслуживания (MSISDN, Mobile Subscriber Integrated Services Digital Network Number).

Обычные данные оператора могут включать в себя, например, список наименований поставщиков обслуживания (SPN, Service Provider Name) управляемой оператором PLMN (OPLMN, Operator controlled PLMN), наименование сети PLMN (PNN, PLMN Network Name) для отображаемого наименования, центр управления экстренными ситуациями (ЕСС, Emergency Control Center) для управления экстренными вызовами и другие категории и т.п.

Пример данных приложений включают в себя, без ограничений, набор приложений SIM (STK, SIM Application Toolkit) (например, агент роуминга (Roaming Broker), усовершенствованный выбор сети (HNS, Enhanced Network Selection), приложения изменения международного идентификатора мобильного оборудования (IMEI, International Mobile Equipment Identity) и т.п.)

Процедуры аутентификации из уровня техники

В качестве краткого отступления, на фиг.1 представлена схема типичной процедуры 100 аутентификации и согласования ключей (АКА) из уровня техники в примере контекста сотовой системы UMTS. Во время обычных процедур аутентификации, устройство (терминал) UE 102 получает из USIM 104 международный мобильный идентификатор пользователя (IMSI, International Mobile Subscriber Identifier). UE передает его в обслуживающую сеть (SN, Serving Network) 106 сетевого оператора или посещаемую базовую сеть. Сеть SN направляет запрос аутентификации в AuC 108 домашней сети (HN, Home Network). Сеть HN сравнивает принятый IMSI с регистрационной записью AuC и получает соответствующий К. Сеть HN формирует случайное число (RAND) и подписывает его посредством К, используя алгоритм для создания ожидаемого ответа (XRES). Сеть HN дополнительно формирует ключ шифрования (СК, Cipher Key) и ключ целостности (IK, Integrity Key) для использования в шифровании и защите целостности, а также маркер аутентификации (AUTN, Authentication Token) с использованием различных алгоритмов. Сеть HN передает в сеть SN аутентификационный вектор, стоящий из RAND, XRES, СК и AUTN. Сеть SN сохраняет аутентификационный вектор только для использования в однократной процедуре аутентификации. Сеть SN передает RAND и AUTN в устройство UE.

После того, как устройство UE 102 примет RAND и AUTN, USIM 104 проверяет достоверность принятого AUTN. Если это так, то UE использует принятое RAND для определения своего собственного ответа (RES) с использованием сохраненного К и того же алгоритма, который генерирует XRES. UE отправляет RES назад в сеть SN. Сеть SN 106 сравнивает XRES с принятым RES и, если они совпадают, то SN авторизует UE для использования обслуживания в беспроводной сети оператора.

На фиг.2 графически показаны операции 200 АКА из уровня техники, выполняемые USIM для проверки принятого AUTN. USIM использует криптографические функции F1, F2, F3, F4 и F5 (см. 3GPP TS 3.5.205 V9.0.0, ранее полностью включенный по ссылке), сохраненный ключ К и принятые AUTN и RAND. Используя RAND и К в качестве входных данных для F5, USIM вычисляет ключ анонимности (АК, Anonymity Key). С помощью операции XOR (исключающее ИЛИ) над АК с первым полем AUTN формируется номер последовательности (SQN, Sequence Number). Используя RAND, К, SQN и AMF в качестве входных данных для F1, F2, F3 и F4, USIM вычисляет ожидаемый код аутентификации сообщения (ХМАС, Expected Message Authentication Code), RES, СК и IK. Далее UE сравнивает ХМАС с MAC из AUTN; если они отличаются, то UE отправляет назад в регистр положения посетителей/узел поддержки обслуживания GPRS (VLR/SGSN, Visitor Location Register/Serving GPRS Support Node) сообщение об ошибке аутентификации с указанием причины и прерывает процедуру.

В одном варианте реализации, в том случае, если ХМАС совпадает с MAC, то UE проверяет, находится ли SQN в допустимом диапазоне, и отправляет назад в VLR/SGSN ответное сообщение аутентификации, которое содержит вычисленный результат RES. В альтернативном варианте, если SQN недопустим, то UE осуществляет процедуру повторной синхронизации и направляет назад в VLR/SGSN сообщение об ошибке синхронизации.

После успешного завершения вышеописанной процедуры, UE и UTRAN находятся в согласии в отношении СК и IK и могут активировать шифрование шифрования и защиту целостности. Далее со ссылкой на фиг.3 показана типичная архитектура 300 модулей идентификации пользователей (SIM) из уровня техники. Как показано, USIM сохранен на универсальной карте с интегральной схемой (UICC, Universal Integrated Circuit Card), выполненной с возможностью помещения в сотовое устройство 304. USIM осуществляет программные процедуры, необходимые для процедуры АКА (как показано на фиг.1 и 2). Защищенная UICC хранит секретные ключи, известные только USIM и сети, и поддерживает внутренние счетчики (например, состояния), относящиеся к защищенным транзакциям. Физическая форма выполнения USIM может передаваться физически, например, через почтовые ящики, почту, киоски и т.п.

Примеры вариантов осуществления

Пример варианта осуществления беспроводной системы 400, в которой пользователь с помощью пользовательского устройства 430 может получать беспроводное сетевое обслуживание от поставщика 412 сетевого обслуживания в соответствии с настоящим изобретением показан на фиг.4. Пользовательское устройство 430 может быть, например, сотовым телефоном или смартфоном, настольным компьютером, ноутбуком или другим соответствующим вычислительным оборудованием. В случае прохождения авторизации пользовательское устройство 430 может осуществлять связь с поставщиком 412 сетевого обслуживания через беспроводную линию 432 связи.

Пользовательское устройство 430 может иметь систему схем беспроводной связи. Например, пользовательское устройство 430 может использовать систему схем беспроводной связи дальнего действия, такую как система схем сотовой связи для осуществления связи через линию 432 связи с использованием диапазонов сотовой телефонии на 850 МГц, 900 МГц, 1800 МГц и 1900 МГц (например, основные диапазоны сотовой телефонии глобальной системы мобильной связи или GSM (Global System for Mobile Communications)). Система схем беспроводной связи дальнего действия в пользовательском устройстве 430 также может быть выполнена с возможностью работы в диапазоне 2100 МГц. При необходимости пользовательское устройство также может использовать линии беспроводной связи ближнего действия для эффективной связи с близлежащим оборудованием. Например, электронные устройства могут осуществлять связь с использованием диапазонов WiFi® (IEEE 802.11) 2,4 ГГц и 5 ГГц и диапазона Bluetooth® 2,4 ГГц.

Поставщик 412 сетевого обслуживания может потребовать, чтобы перед предоставлением обслуживания пользователь соответствующим образом аутентифицировался. Например, поставщик 412 сетевого обслуживания может поддерживать информацию 414 универсально модуля идентификации пользователя (USIM), которая используется для определения того, авторизован ли заданный пользователь для использования обслуживания поставщика 412. Неавторизованным пользователям (например, пользователям, которые не имеют активных учетных записей) в обслуживании будет отказано. Авторизованным пользователям будет разрешено установить линии связи (такие как линия 432 связи) для осуществления и приема голосовых телефонных вызовов, для скачивания и загрузки данных или для другого получения обслуживания, доступного от поставщика 412 сетевого обслуживания.

Традиционно данные 414 USIM передаются авторизованным пользователям в форме карт модуля идентификации пользователя (SIM). Такой подход обычно требует наличие разъема для SIM-карты в пользовательском устройстве.

Со схемой, показанной на фиг.4, для пользовательского устройства не обязательно принимать данные 414 USIM в виде извлекаемой SIM-карты. В противоположность этому данные USIM могут распространяться с использованием проводных и/или беспроводных сетевых соединений.

В качестве примера данные 414 USIM могут передаваться в пользовательское устройство 430 от поставщика 412 сетевого обслуживания напрямую или с использованием одного или более промежуточных объектов, таких как поставщик 422 USIM и/или доверенный менеджер 424 обслуживания.

В одном примере осуществления поставщик 412 сетевого обслуживания может передавать данные 414 USIM для множества пользователей поставщику 422 USIM по линии 416 связи. Линия 416 связи может быть защищенной проводной или беспроводной линией связи или может использовать физическую доставку запоминающего устройства, содержащего данные 414 USIM.

Поставщик 422 USIM, который может быть, например, организацией, производящей SIM-карты, может передавать данные USIM доверенному менеджеру (менеджерам) 424 обслуживания по линии 420 (или, альтернативно, доверенный менеджер обслуживания может получать данные USIM непосредственно от поставщика 412 сетевого обслуживания по другой линии 418 связи).

Доверенный менеджер 424 обслуживания, который может быть, например, организацией, которая продает пользовательское устройство 430 или объектом, связанным с поставщиком устройства 430, может поддерживать базу данных с регистрационными данными 426 пользователя. Регистрационные данные пользователя могут быть использованы для установления того, какие пользователи являются авторизованными клиентами доверенного менеджера обслуживания и/или имеют авторизацию для получения доступа к сети от поставщика 414 сетевого обслуживания. Например, регистрационные данные 426 пользователя могут включать в себя информацию учетной записи, которую пользователи пользовательского устройства 430 получают при покупке пользовательского устройства 430 (или вскоре после этого). Регистрационные данные 426 пользователя могут включать в себя, например, информацию о пользовательском имени и пароле, информацию о кредитной карте и другую информацию, которая может быть использована для установления личности авторизованных пользователей.

Доверенный менеджер 424 обслуживания в одном варианте осуществления может выполнять задачи управления учетной записью, связанные с обслуживанием пользовательских учетных записей (т.е. с обслуживанием регистрационных данных 426 пользователя и определением того, какой из пользователей, связанный с регистрационными данными 426 пользователя, авторизован для получения данных 414 USIM для авторизации принадлежащего ему пользовательского устройства). В вычислительное оборудование доверенного менеджера 424 обслуживания могут быть включены веб-сайт и представители клиентского обслуживания, доступные по телефону. Веб-сайт может быть использован, например, для того, чтобы позволить пользователю создать учетную запись и установить соответствующий набор регистрационных данных пользователя, купить беспроводное обслуживание (используемое у поставщика 412), совершить другие покупки у доверенного менеджера 424 обслуживания и т.п.

При обычном сценарии пользователь пользовательского устройства 430 осуществляет связь с доверенным менеджером 424 обслуживания по линии 434 связи. Линия 434 связи включает, например, проводные и беспроводные линии связи между устройством 430 и менеджером 424. При необходимости в линию 434 может быть включено промежуточное оборудование (например, персональный компьютер, с которым соединяется пользовательское устройство 430 с использованием, например, соединения USB).

При осуществлении связи с доверенным менеджером 424 обслуживания пользовательское устройство 430 передает доверенному менеджеру обслуживания регистрационные данные пользователя. Доверенный менеджер обслуживания аутентифицирует эти регистрационные данные с использованием в одном варианте осуществления базы 426 данных с регистрационными данными пользователя.

Если пользовательское устройство успешно аутентифицировано, доверенный менеджер 424 обслуживания может передать соответствующие данные 414 USIM в пользовательское устройство 430 по защищенному каналу в линии 434 связи. Пользовательское устройство 430 при необходимости может сохранить данные USIM, принятые таким образом, например, в защищенном элементе 428. Защищенный элемент 428 может быть, например, защищенной от несанкционированного воздействия интегральной микросхемой, которая встроена в пользовательское устройство 430 на постоянной основе или же может быть извлекаемым элементом.

После сохранения данных 414 USIM в пользовательском устройстве 430 пользовательское устройство может использовать сохраненные данные USIM для запроса беспроводного обслуживания у поставщика 412 сетевого обслуживания. После аутентификации пользовательского устройства 430 у поставщика 412 сетевого обслуживания, поставщик 412 сетевого обслуживания может обеспечить пользовательское устройство 430 беспроводным обслуживанием, таким как голосовая связь и обмен данными с использованием беспроводной линии 432 связи.

Далее со ссылкой на фиг.5а и 5b проиллюстрированы два примера варианта осуществления аппаратной архитектуры (502, 504) для «виртуальных» модулей идентификации пользователей (SIM) в соответствии с изобретением, соответственно. В отличие от решения из уровня техники на фиг.3, примеры вариантов осуществления на фиг.5а и 5b сохраняют USIM 506 во встроенном защищенном элементе (SE, Secure Element) 508, а не в извлекаемой карте. Показанный сначала вариант 502 осуществления настоящего изобретения (фиг.5а) дополнительно содержит маршрутизатор 510 ближней бесконтактной связи (NFC). Показанный далее второй вариант осуществления 504 (фиг.5b) не содержит маршрутизатор NFC.

На фиг.6 показан первый вариант 502 осуществления на фиг.5а совместно со вспомогательным устройством 602 для SIM. Как показано, вспомогательное устройство 602 для SIM обеспечивает возможность осуществления, среди прочего, переходных вариантов осуществления и поддержку существующих архитектур. Варианты осуществления для существующих архитектур могут иметь определенную ценность для тех, кто часто меняет SIM-карты и/или для сотовых операторов, которые медленно обновляют их существующие сети или вовсе не хотят их обновлять. Как показано на фиг.6, Bluetooth профиль доступа SIM (SAP) обеспечивает необходимые функции (например, протокол АКА), обычно выполняемые физической SIM-картой, вставленной в модем.

Как показано, когда SIM-карта 302 вставлена в разъем вспомогательного устройства для SIM, вспомогательное устройство может осуществлять связь с сотовым устройством с помощью приемопередатчика Bluetooth и может находиться в кармане, кошельке и т.п. Во время обычной работы сотовое устройство (поддерживающее связь со вспомогательным устройством) запрашивает пользователя, следует ли использовать внешнюю SIM. Если это так, то модем 502 при необходимости осуществляет доступ к внешней SIM 302 по Bluetooth SAP.

Со ссылкой на фиг.7 графически проиллюстрирован один способ из уровня техники по применению USIM 302. Как показано, данные USIM формируются у оператора 708 и на шаге 701 передаются поставщику 706 SIM-карт. Далее, на шаге 702 USIM внедряется в карты UICC 302 для продажи пользователям. После того, как карта UICC была вставлена в сотовое устройство 304 на шаге 703, и сотовое устройство и оператор могут выполнять шаги по активации, аутентификации, регистрации и т.п. (шаг 704).

В противоположность этому, на фиг.8 показан один пример варианта осуществления способа распространения информации 506 USIM в соответствии с настоящим изобретением. Как показано на шаге 801, данные USIM генерируются у оператора 808 и передаются поставщику 806 USIM. Поставщик USIM может передать USIM на шаге 802, например, доверенному менеджеру 810 обслуживания (TSM, trusted services manager). TSM передает USIM в сотовое устройство 502 по какому-либо защищенному каналу (например, беспроводной или проводной интерфейс) (шаг 803). Как показано, защищенный канал основан на защищенном домене эмитента (ISD, Issuer's Security Domain) (шаг 804), который прошит в защищенном элементе (SE) при изготовлении. После успешного переноса USIM в сотовое устройство, сотовое устройство и оператор могут осуществлять шаги по активации, аутентификации, регистрации и т.п. (шаг 805).

Очевидно, что хотя некоторые аспекты изобретения описаны в терминах конкретной последовательности шагов способа, эти описания являются лишь иллюстрациями более широких способов по изобретению и могут быть при необходимости модифицированы для конкретных приложений. Кроме того, некоторые шаги или функциональные средства могут быть добавлены в раскрытые варианты осуществления или порядок выполнения двух или более шагов может быть изменен. Все эти изменения рассматриваются как входящие в изобретение, здесь раскрытое и заявленное.

В то время как вышеприведенное детальное описание показывает, описывает и отмечает новые признаки изобретения в приложении к различным вариантам осуществления, необходимо понимать, что специалистом в данной области техники могут быть сделаны исключения, замены и изменения в форме и деталях показанного устройства или процесса без отступления от сущности изобретения. Вышеприведенное описание является наилучшим способом осуществления изобретения, представляемым в настоящее время. Это описание не предназначено для ограничений, а должно применяться скорее как иллюстрация основных принципов изобретения. Объем изобретения должен определяться со ссылкой на формулу изобретения.

1. Беспроводное устройство связи, содержащееодин или более интерфейсов связи, реализованных с возможностью осуществления связи с поставщиком беспроводного обслуживания;защищенный элемент, выполненный с возможностью сохранения клиента доступа, причем клиент доступа включает виртуальный универсальный модуль идентификации пользователя (USIM);процессор; изапоминающее устройство, выполненное с возможностью осуществления обмена данными с процессором, причем запоминающее устройство хранит выполняемые компьютером команды, обеспечивающие при их выполнении процессором осуществление беспроводным устройством связи:аутентификации у доверенного менеджера обслуживания с использованием информации учетной записи, полученной при покупке беспроводного устройства связи, причем успешная аутентификация приводит к предоставлению доверенным менеджером обслуживания клиента доступа;сохранения клиента доступа в защищенном элементе в ответ на прием клиента доступа; ипредоставления пользователю беспроводного устройства связи запроса на выбор из:доступа к первому из поставщиков беспроводного обслуживания посредством клиента доступа, сохраненного в защищенном элементе, идоступа ко второму из поставщиков беспроводного обслуживания посредством физической карты модуля идентификации пользователя (SIM-карты), вставленной в разъем для SIM-карт вспомогательного устройства, осуществляющего связь с беспроводным устройством связи; иосуществления доступа либо к первому поставщику беспроводного обслуживания, либо ко второму поставщику беспроводного обслуживания на основании выбора пользователя.

2. Устройство по п. 1, отличающееся тем, что по меньшей мере один из числа одного или более интерфейсов связи содержит систему схем беспроводной связи дальнего действия.

3. Устройство по п. 1, отличающееся тем, что по меньшей мере один из числа одного или более интерфейсов связи содержит систему схем беспроводной связи ближнего действия.

4. Устройство по п. 1, отличающееся тем, что осуществляет связь со вспомогательным устройством посредством системы схем ближней бесконтактной связи (NFC).

5. Устройство по п. 1, отличающееся тем, что защищенный элемент представляет собой защищенную от несанкционированного воздействия интегрированную микросхему, встроенную в беспроводное устройство связи на постоянной основе.

6. Способ защищенного сохранения данных клиента доступа в пользовательском устройстве, включающий:передачу элемента пользовательских регистрационных данных пользователя, полученного при покупке беспроводного устройства связи, доверенному менеджеру обслуживания в целях обеспечения аутентификации пользовательского устройства доверенным менеджером обслуживания на основе, по меньшей мере частично, элемента регистрационных данных пользователя, при этом пользовательское устройство не содержит разъем для карт модуля идентификации пользователя (SIM-карт);прием данных клиента доступа через интерфейс связи после успешного осуществления аутентификации пользовательского устройства доверенным менеджером обслуживания, причем клиент доступа включает виртуальный универсальный модуль идентификации пользователя (USIM);сохранение данных клиента доступа в защищенном элементе;предоставление пользователю пользовательского устройства запроса на выбор из:доступа к первому беспроводному обслуживанию посредством данных клиента доступа, сохраненных в защищенном элементе, идоступа ко второму беспроводному обслуживанию посредством физической карты модуля идентификации пользователя (SIM-карты), вставленной в разъем для SIM-карт вспомогательного устройства, осуществляющего связь с пользовательским устройством; иосуществление доступа либо к первому беспроводному обслуживанию, либо ко второму беспроводному обслуживанию на основании выбора пользователя.

7. Способ по п. 6, отличающийся тем, что интерфейс связи содержит систему схем беспроводной связи ближнего действия.

8. Способ по п. 6, отличающийся тем, что интерфейс связи осуществляет связь со вспомогательным устройством с использованием системы схем ближней бесконтактной связи (NFC).

9. Способ по п. 6, отличающийся тем, что защищенный элемент содержит защищенную от несанкционированного воздействия интегрированную микросхему, встроенную в пользовательское устройство на постоянной основе.

10. Способ обеспечения доступа к беспроводному обслуживанию для пользовательского устройства, включающий:передачу данных клиента доступа в первый объект, причем первый объект включает по