Поддержка внешней аутентификации через незащищенную сеть

Иллюстрации

Показать всеИзобретение относится к вычислительной технике. Технический результат заключается в обеспечении возможности переноса пользовательских учетных данных между пользовательским устройством, использующим незащищенный доступ, и базовой сетью. Способ поддержки внешней аутентификации по незащищенной сети, включающий создание первого запроса аутентификации, предназначенного для аутентификации пользовательского устройства в сети связи, обеспечивающей соединение пользовательского устройства через незащищенную сеть доступа, при этом запрос аутентификации представляет собой запрос аутентификации механизма обмена информацией о ключах и содержит данные аутентификации; передачу первого запроса аутентификации для выполнения аутентификации пользовательского устройства в сети связи на основе данных аутентификации; после аутентификации в сети связи создание второго запроса аутентификации, предназначенного для аутентификации пользовательского устройства в сети передачи пакетных данных, внешней для упомянутой сети связи, и передачу второго запроса аутентификации; при этом первому запросу аутентификации предшествует сообщение, передаваемое между пользовательским устройством и сетью связи, указывающее на поддержку последовательной множественной аутентификации. 8 н. и 14 з.п. ф-лы, 4 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ

Настоящее изобретение относится к устройствам, способам и компьютерному программному продукту для поддержки внешней аутентификации по незащищенной сети, например по сети, отличной от сети 3GPP.

УРОВЕНЬ ТЕХНИКИ

В описании используются следующие аббревиатуры.

| 3GPP | 3rd generation partnership project, проект совместной координации разработки систем третьего поколения |

| AAA | Authentication, Authorization, and Accounting, аутентификация, авторизация и учет |

| APN | Access point name, имя точки доступа |

| CHAP | Challenge Handshake Authentication Protocol, протокол аутентификации с квитированием запроса |

| ЕАР | Extensible Authentication Protocol, расширяемый протокол аутентификации |

| EAP-GTC | ЕАР general token card, карта общего маркера ЕАР |

| eNode-B | Базовая станция LTE (также называемая eNB) |

| ЕРС | Evolved Packet Core, усовершенствованная базовая сеть передачи пакетных данных |

| EPS | Evolved Packet System, усовершенствованная система передачи пакетных данных |

| ePDG | Evolved Packet Data Gateway, шлюз усовершенствованной системы передачи пакетных данных |

| GGSN | Gateway GPRS Support Node, шлюзовой узел поддержки GPRS |

| GPRS | General Packet Radio Service, общая услуга пакетной радиосвязи |

| GTPv2 | GPRS Tunnelling Protocol version 2, протокол туннелирования |

| GPRS версии 2 | |

| IDi | Identification - initiator, инициатор процесса идентификации |

| IDr | Identification - responder, ответчик в процессе идентификации |

| IETF | Internet Engineering Task Force, комитет по инженерным вопросам Интернета |

| IKEv2 | Internet Key Exchange version 2, обмен Интернет-ключами, версия 2 |

| IP | Internet Protocol, Интернет-протокол |

| IPSec | Internet Protocol Security, безопасность Интернет-протокола |

| LCP | Link control protocol, протокол управления линией связи |

| LTE | Long term evolution, технология долгосрочного развития |

| LTE-A | LTE-Advanced, усовершенствованная технология LTE |

| MN | Mobile node, узел мобильной связи |

| MS ISDN | Mobile station integrated services data network, сеть данных интегрированных услуг для мобильной станции |

| МТ | mobile terminal, мобильный терминал |

| PAP | Password Authentication Protocol, протокол аутентификации пароля |

| РСО | Protocol Configuration Options, варианты конфигурации протокола |

| PDG | Packet Data Gateway, шлюз системы передачи пакетных данных |

| PDN | Packet data network, сеть передачи пакетных данных |

| PDP | Packet data protocol, протокол передачи пакетных данных |

| PGW | PDN Gateway (PDN GW), шлюз PDN |

| PMIPv6 | Proxy MIPv6, npoKcn-MIPv6 |

| PPP | Point-to-point protocol, протокол передачи точка-точка |

| ТЕ | Terminal equipment, терминальное устройство |

| UE | User equipment, пользовательское устройство |

Настоящее описание в основном относится к усовершенствованной системе передачи пакетных данных (EPS, Evolved Packet System), реализованной согласно стандарту 3GPP, а более конкретно - к сценарию, в котором устройство UE соединяется с сетью ЕРС (evolved packet core) через незащищенную сеть доступа, отличную от сети 3GPP. Если устройство UE соединяется с сетью ЕРС через незащищенную сеть доступа, отличную от сети 3GPP, то между устройством UE и сетью 3GPP устанавливается IPSec-туннель для обеспечения защищенной связи. Конечным пунктом IPSec-туннеля в сети 3GPP является шлюз ePDG. Для установления IPSec-туннеля между устройством UE и шлюзом ePDG используется протокол IKEv2.

В системе GPRS, например, как указано в документе 3GPP TS 23.060, и в системе EPS, если устройство UE соединяется с базовой сетью 3GPP передачи пакетных данных через средства доступа 3GPP или защищенную сеть доступа, отличную от 3GPP, то возможна аутентификация, выполняемая на внешнем AAA-сервере с использованием протоколов РАР или CHAP. Подробная информация о процедуре внешней аутентификации приводится, например, в документе 3GPP TS 29.061.

Для выполнения внешней аутентификации требуется обмен информацией об аутентификации между устройством UE и внешним AAA-сервером.

Для этого указываются информационные элементы вариантов конфигурации протокола (РСО), которые могут использоваться для переноса пользовательских учетных данных между устройством UE и базовой сетью при подсоединении устройства UE к сети доступа 3GPP. К пользовательским учетным данным относятся, например, имя пользователя и пароль пользователя, указываемые с помощью параметров РАР или CHAP.

Если устройство UE соединяется с сетью ЕРС через незащищенную сеть доступа, отличную от сети 3GPP, то между устройством UE и сетью 3GPP устанавливается IPSec-туннель для обеспечения защищенной связи. Конечным пунктом IPSec-туннеля на стороне сети 3GPP является шлюз ePDG. Например, для установления IPSec-туннеля между устройством UE и шлюзом ePDG используется протокол IKEv2.

Однако в настоящее время отсутствует решение, позволяющее переносить пользовательские учетные данные между устройством UE, использующим незащищенный доступ, отличный от 3GPP, и базовой сетью, а также отсутствует механизм РСО или другой подобный механизм, определенный между устройством UE и шлюзом ePDG.

Как следует из вышеуказанного, подходящие механизмы для обеспечения шлюза ePDG требуемыми данными аутентификации, подлежащими использованию при аутентификации доступа устройства UE к внешней сети через незащищенную сеть доступа, отсутствуют.

Соответственно, имеется необходимость в реализации механизмов поддержки внешней аутентификации через средства незащищенного доступа, то есть для поддержки аутентификации во внешней сети передачи пакетных данных через незащищенную сеть доступа.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Целью настоящего изобретения является решение, по меньшей мере частично, указанных выше вопросов и/или проблем.

Варианты осуществления настоящего изобретения обеспечивают механизмы поддержки внешней аутентификации через средства незащищенного доступа, то есть механизмы поддержки аутентификации во внешней сети передачи пакетных данных через незащищенную сеть доступа.

В соответствии с первым аспектом настоящего изобретения предлагается способ, включающий создание первого запроса аутентификации, предназначенного для аутентификации пользовательского устройства в сети связи, обеспечивающей соединение пользовательского устройства через незащищенную сеть доступа, при этом запрос аутентификации представляет собой запрос аутентификации механизма обмена информацией о ключах и содержит данные аутентификации,

передачу первого запроса аутентификации для выполнения аутентификации пользовательского устройства в сети связи на основе данных аутентификации,

после аутентификации в сети связи создание второго запроса аутентификации, предназначенного для аутентификации пользовательского устройства в сети передачи пакетных данных, внешней для упомянутой сети связи, и

передачу второго запроса аутентификации.

В соответствии с другими вариантами или модификациями настоящего изобретения применимы один или более следующих аспектов:

- способ может также включать прием, перед передачей первого запроса аутентификации, индикации того, что поддерживается множественная аутентификация, и вставку в первый запрос аутентификации индикации того, что поддерживается множественная аутентификация;

- способ может также включать передачу запроса, содержащего идентификационную информацию пользовательского устройства, и/или

- способ может также включать прием ответа на запрос аутентификации, содержащего параметры конфигурации.

В соответствии со вторым аспектом настоящего изобретения предлагается способ, включающий прием первого запроса аутентификации для аутентификации пользовательского устройства в сети связи, обеспечивающей соединение пользовательского устройства через незащищенную сеть доступа, при этом запрос аутентификации представляет собой запрос аутентификации механизма обмена информацией о ключах и содержит данные аутентификации, предназначенные для аутентификации пользовательского устройства в сети связи на основе данных аутентификации; прием от пользовательского устройства второго запроса аутентификации для аутентификации пользовательского устройства в сети передачи пакетных данных, внешней для упомянутой сети связи, создание сообщения обновления привязки, содержащего данные аутентификации и идентификационную информацию пользователя, принятую от пользовательского устройства, и передачу сообщения обновления привязки в шлюзовое устройство сети передачи пакетных данных.

В соответствии с другими вариантами или модификациями настоящего изобретения применимы один или более следующих аспектов:

- данные аутентификации могут включаться в выделенный информационный элемент в сообщении обновления привязки;

- данные аутентификации могут включаться в информационный элемент вариантов конфигурации протокола в сообщении обновления привязки;

- в сообщении обновления привязки может предоставляться множество информационных элементов, включая информационный элемент пароля, информационный элемент запроса протокола аутентификации и/или информационный элемент имени пользователя;

- способ может также включать, перед приемом первого запроса аутентификации, передачу индикации того, что поддерживается множественная аутентификация,

при этом первый запрос аутентификации содержит индикацию того, что поддерживается множественная аутентификация;

- способ может также включать прием от пользовательского устройства запроса, содержащего идентификационную информацию пользовательского устройства, и/или

- способ может также включать прием от шлюзового устройства ответа на сообщение обновления привязки, содержащего параметры конфигурации, и передачу в пользовательское устройство ответа на запрос аутентификации, содержащего параметры конфигурации.

В соответствии с третьим аспектом настоящего изобретения предлагается способ, включающий прием сообщения обновления привязки, содержащего идентификационную информацию и данные аутентификации, при этом идентификационная информация и данные аутентификации служат для аутентификации пользовательского устройства в сети передачи пакетных данных; создание запроса доступа на основе идентификационной информации и данных аутентификации и передачу сообщения запроса доступа в сетевой элемент аутентификации.

В соответствии с другими вариантами или модификациями настоящего изобретения применимы один или более следующих аспектов:

- данные аутентификации могут включаться в выделенный информационный элемент в сообщении обновления привязки;

- данные аутентификации могут включаться в информационный элемент вариантов конфигурации протокола в сообщении обновления привязки;

- в сообщении обновления привязки может предоставляться множество информационных элементов, включая информационный элемент пароля протокола аутентификации, информационный элемент запроса протокола аутентификации, информационный элемент пароля и/или информационный элемент имени пользователя, и/или

- способ может также включать передачу ответа на сообщение обновления привязки, содержащего параметры конфигурации.

В соответствии с четвертым аспектом настоящего изобретения предлагается способ, включающий передачу от пользовательского устройства в первое шлюзовое устройство первого запроса аутентификации для аутентификации пользовательского устройства в сети связи, обеспечивающей соединение пользовательского устройства через незащищенную сеть доступа, при этом первый запрос аутентификации представляет собой запрос аутентификации механизма обмена информацией о ключах и содержит данные аутентификации, предназначенные для аутентификации пользовательского устройства в сети связи на основе данных аутентификации; передачу от пользовательского устройства в первое шлюзовое устройство второго запроса аутентификации для аутентификации пользовательского устройства в сети передачи пакетных данных, внешней для упомянутой сети связи; создание сообщения обновления привязки, содержащего данные аутентификации и идентификационную информацию пользователя, принятую от пользовательского устройства, и передачу сообщения обновления привязки от первого шлюзового устройства во второе шлюзовое устройство сети передачи пакетных данных.

В соответствии с другими вариантами или модификациями настоящего изобретения применимы один или более следующих аспектов:

- способ может также включать передачу запроса доступа на основе идентификационной информации и данных аутентификации от второго шлюзового устройства в сетевой элемент аутентификации и прием во втором шлюзовом устройстве сообщения подтверждения доступа от сетевого элемента аутентификации, и/или

- способ может также включать передачу ответа на сообщение обновления привязки, содержащего параметры конфигурации, от второго шлюзового устройства в первое шлюзовое устройство и

- передачу от первого шлюзового устройства в пользовательское устройство ответа на запрос аутентификации, содержащего параметры конфигурации.

В соответствии с пятым аспектом настоящего изобретения предлагается устройство, содержащее процессор, сконфигурированный для создания первого запроса аутентификации для аутентификации пользовательского устройства в сети связи, обеспечивающей соединение пользовательского устройства через незащищенную сеть доступа, при этом запрос аутентификации представляет собой запрос аутентификации механизма обмена информацией о ключах и содержит данные аутентификации; интерфейс, сконфигурированный для передачи первого запроса аутентификации для аутентификации пользовательского устройства в сети связи на основе данных аутентификации; при этом процессор также сконфигурирован для создания, после аутентификации в сети связи, второго запроса аутентификации для аутентификации пользовательского устройства в сети передачи пакетных данных, внешней для упомянутой сети связи, а интерфейс также сконфигурирован для передачи второго запроса аутентификации.

В соответствии с другими вариантами или модификациями настоящего изобретения применимы один или более следующих аспектов:

- процессор может также быть сконфигурирован для приема, перед передачей первого запроса аутентификации, индикации того, что поддерживается множественная аутентификация, и вставки в первый запрос аутентификации индикации того, что поддерживается множественная аутентификация;

- интерфейс также может быть сконфигурирован для передачи запроса, содержащего идентификационную информацию пользовательского устройства, и/или

- интерфейс может быть сконфигурирован для приема ответа на запрос аутентификации, содержащего параметры конфигурации.

В соответствии с шестым аспектом настоящего изобретения предлагается устройство, содержащее интерфейс, сконфигурированный для приема первого запроса аутентификации для аутентификации пользовательского устройства в сети связи, обеспечивающей соединение пользовательского устройства через незащищенную сеть доступа, при этом запрос аутентификации представляет собой запрос аутентификации механизма обмена информацией о ключах и содержит данные аутентификации, и процессор, сконфигурированный для аутентификации пользовательского устройства в сети связи на основе данных аутентификации; при этом интерфейс также сконфигурирован для приема от пользовательского устройства второго запроса аутентификации для аутентификации пользовательского устройства в сети передачи пакетных данных, внешней для упомянутой сети связи, а процессор также сконфигурирован для создания сообщения обновления привязки, содержащего данные аутентификации и идентификационную информацию пользовательского устройства, принятую от пользовательского устройства; причем интерфейс также сконфигурирован для передачи сообщения обновления привязки в шлюзовое устройство сети передачи пакетных данных.

В соответствии с другими вариантами или модификациями настоящего изобретения применимы один или более следующих аспектов:

- процессор может быть сконфигурирован для включения данных аутентификации в выделенный информационный элемент в сообщении обновления привязки;

- процессор может быть сконфигурирован для включения данных аутентификации в информационный элемент вариантов конфигурации протокола в сообщении обновления привязки;

- в сообщении обновления привязки может предоставляться множество информационных элементов, включая информационный элемент пароля, информационный элемент запроса протокола аутентификации и/или информационный элемент имени пользователя;

- процессор может также быть сконфигурирован для поддержки множественной аутентификации, а интерфейс может быть сконфигурирован для передачи, перед приемом первого запроса аутентификации, индикации того, что поддерживается множественная аутентификация, при этом первый запрос аутентификации может содержать индикацию того, что поддерживается множественная аутентификация;

- интерфейс может также быть сконфигурирован для приема от пользовательского устройства запроса, содержащего идентификационную информацию пользовательского устройства, и/или

- интерфейс может также быть сконфигурирован для приема от шлюзового устройства ответа на сообщение обновления привязки, содержащего параметры конфигурации, процессор может быть сконфигурирован для создания ответа на запрос аутентификации, содержащего параметры конфигурации, и интерфейс может также быть сконфигурирован для передачи в пользовательское устройство ответа на запрос аутентификации.

В соответствии с седьмым аспектом настоящего изобретения предлагается устройство, содержащее интерфейс, сконфигурированный для приема сообщения обновления привязки, содержащего идентификационную информацию и данные аутентификации, при этом идентификационная информация и данные аутентификации служат для аутентификации пользовательского устройства в сети передачи пакетных данных, и процессор, сконфигурированный для создания запроса доступа на основе идентификационной информации и данных аутентификации; при этом интерфейс также сконфигурирован для передачи сообщения запроса доступа в сетевой элемент аутентификации.

В соответствии с другими вариантами или модификациями настоящего изобретения применимы один или более следующих аспектов:

- данные аутентификации могут включаться в выделенный информационный элемент в сообщении обновления привязки;

- данные аутентификации могут включаться в информационный элемент вариантов конфигурации протокола в сообщении обновления привязки;

- в сообщении обновления привязки может предоставляться множество информационных элементов, включая информационный элемент пароля, информационный элемент запроса протокола аутентификации и/или информационный элемент имени пользователя, и/или

- процессор может быть также сконфигурирован для создания ответа на сообщение обновления привязки, содержащего параметры конфигурации, а интерфейс может быть сконфигурирован для передачи ответа на сообщение обновления привязки в случае поступления такого сообщения.

В соответствии с восьмым аспектом настоящего изобретения предлагается компьютерный программный продукт, содержащий блоки программного кода, сконфигурированные таким образом, что при их исполнении процессором устройства выполняется способ согласно описанным выше пятому, второму, третьему и/или четвертому аспектам изобретения, и/или их вариантам или модификациям.

В соответствии с другими вариантами или модификациями примеров осуществления настоящего изобретения компьютерный программный продукт согласно восьмому аспекту изобретения содержит машиночитаемый носитель информации, на котором хранятся блоки программного кода и/или программа, непосредственно загружаемая в память процессора.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Эти и другие цели, признаки, детали и преимущества изобретения станут более понятными из последующего подробного описания вариантов его осуществления и прилагаемых чертежей.

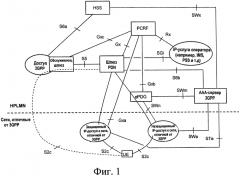

На фиг.1 и 2 показаны схемы, иллюстрирующие примеры системной архитектуры усовершенствованной системы передачи пакетных данных, в которой могут применяться варианты осуществления настоящего изобретения.

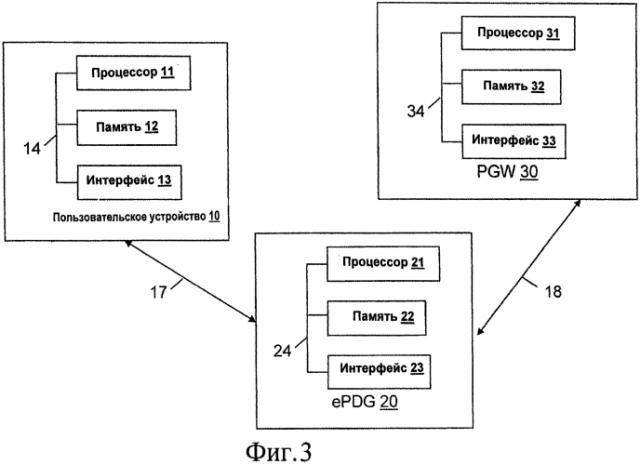

На фиг.3 показана структурная схема, иллюстрирующая структуры пользовательского устройства, шлюза ePDG и шлюза PGW в соответствии с вариантом осуществления настоящего изобретения.

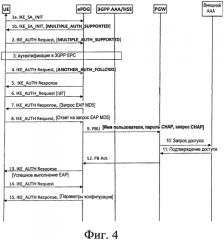

На фиг.4 показана диаграмма сигнализации, иллюстрирующая обмен данными сигнализации между пользовательским устройством, первым шлюзовым устройством и вторым шлюзовым устройством в соответствии с вариантом осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Ниже приводится описание вариантов осуществления настоящего изобретения. Однако следует понимать, что описание приводится только в виде примеров и описываемые варианты осуществления изобретения не ограничивают настоящее изобретение.

Настоящее изобретение и варианты его осуществления в основном описываются в отношении спецификаций 3GPP, используемых в качестве не ограничивающих изобретение примеров для конкретных типовых сетевых конфигураций и способов использования. В частности, система EPS с (внутренней) сетью ЕРС и внешней сетью PDN, к которой устройство UE получает доступ через незащищенную сеть доступа (отличную от 3GPP), используется как пример, не ограничивающий изобретение. Таким образом, в приведенном описании примеров осуществления настоящего изобретения используется конкретная терминология, которая непосредственно связана с этими примерами изобретения. Такая терминология используется только в контексте представленных примеров, не ограничивающих изобретение, и в действительности не ограничивает изобретение. Более того, могут также использоваться любая другая сетевая конфигурация или способ применения системы, если они совместимы с описываемыми признаками изобретения.

В целом, варианты осуществления настоящего изобретения могут применяться в любых видах современных и будущих сетей связи, включая любые возможные мобильные/беспроводные сети связи, разработанные в соответствии со стандартами 3GPP (Third Generation Partnership Project) или IETF (Internet Engineering Task Force).

Ниже с использованием различных альтернатив описываются различные варианты и реализации настоящего изобретения, а также их аспекты. В целом, следует отметить, что в соответствии с конкретными требованиями и ограничениями все описываемые альтернативы могут быть реализованы отдельно или в любой возможной комбинации (включая также комбинации отдельных признаков различных альтернатив).

В описании примеров осуществления настоящего изобретения аутентификация пользовательского устройства (или его пользователя) в сети (например, ЕРС, PDN) должна пониматься как эквивалентная аутентификации доступа пользовательского устройства (или его пользователя) в соответствующей сети (например, ЕРС, PDN).

Описываемые ниже примеры осуществления настоящего изобретения, в частности, применимы к усовершенствованной системе передачи пакетных данных, реализованной в соответствии со стандартами 3GPP.

На фиг.1 и 2 показаны схемы, иллюстрирующие примеры системной архитектуры усовершенствованной системы передачи пакетных данных, в которой могут применяться варианты осуществления настоящего изобретения.

В усовершенствованной системе передачи пакетных данных, показанной на фиг.1 и 2, пользовательское устройство, такое как устройство UE сети WLAN, может подключаться к незащищенной сети доступа, отличной от сети 3GPP, через которую оно соединяется с усовершенствованной базовой сетью передачи пакетных данных (ЕРС) и внешней сетью передачи пакетных данных (PDN). Сеть ЕРС и внешняя сеть PDN (ниже в некоторых случаях называемая просто PDN) связаны через шлюз PDN (PGW).

Перед обсуждением подробностей различных вариантов осуществления изобретения следует обратиться к фиг.3, иллюстрирующей упрощенные структурные схемы различных электронных устройств, подходящих для использования в примерах осуществления настоящего изобретения.

Как показано на фиг.3, в соответствии с вариантом осуществления настоящего изобретения пользовательское устройство (UE) 10 содержит процессор 11, память 12 и интерфейс 13, которые соединены шиной 14. Шлюз ePDG 20, представленный в качестве примера первого шлюзового устройства, содержит процессор 21, память 22 и интерфейс 23, которые соединены шиной 24. Шлюз PGW 30 (PDN GW), представленный в качестве примера второго шлюзового устройства 30, содержит процессор 31, память 32 и интерфейс 33, которые соединены шиной 34. Пользовательское устройство 10 и первое шлюзовое устройство соединяются через линию 17 связи, которая может содержать интерфейс Swu, показанный на фиг.2, а первое шлюзовое устройство 20 и второе шлюзовое устройство 30 соединяются через линию 18 связи, которая может представлять собой интерфейс S2b, показанный на фиг.2.

В модулях памяти 12, 22 и 32 могут храниться соответствующие программы, содержащие программные инструкции, которые при их исполнении соответствующими процессорами 11, 21 и 31 позволяют электронному устройству работать согласно примерам осуществления настоящего изобретения. Процессоры 11, 21 и 31 могут также содержать модем, облегчающий связь по (проводным) линиям 17, 18 и 19 связи через интерфейсы 13, 23 и 33. Интерфейс 13 пользовательского устройства 10 может также содержать подходящий радиочастотный (RF, radio frequency) приемопередатчик, связанный с одной или более антеннами для двусторонней беспроводной связи через одну или более беспроводных линий связи с беспроводной сетью доступа.

К различным вариантам осуществления пользовательского устройства 10 могут относиться (без ограничения приведенными примерами) мобильные станции, сотовые телефоны, персональные информационные устройства (PDA, personal digital assistant) с возможностями беспроводной связи, портативные компьютеры с возможностями беспроводной связи, устройства формирования изображения, такие как цифровые камеры с возможностями беспроводной связи, игровые устройства с возможностями беспроводной связи, устройства хранения и проигрывания музыкальных файлов с возможностями беспроводной связи, Интернет-устройства, позволяющие осуществлять беспроводный доступ в Интернет и поиск и просмотр информации, а также портативные блоки или терминалы со встроенной комбинацией таких функций.

В общем случае примеры осуществления настоящего изобретения могут быть реализованы с помощью компьютерного программного обеспечения, хранимого в модулях памяти 12, 22 и 32 и исполняемого процессорами 11, 21 и 31 или аппаратным обеспечением, или посредством комбинации программного и/или встроенного программного и аппаратного обеспечения, которое содержится в некоторых или во всех показанных устройствах.

Термины "соединен", "связан" или любой вариант этих терминов означают любое соединение или связь, как прямую, так и непрямую, между двумя или более элементами и могут подразумевать наличие одного или более промежуточных элементов между этими двумя элементами, которые "соединены" или "связаны" друг с другом. Связь или соединение между элементами могут быть физическими, логическими или представлять собой комбинацию этих видов связи. Согласно описанию два элемента могут рассматриваться как "соединенные" или "связанные" друг с другом с помощью одного или более проводов, кабелей или печатных электрических соединений, а также с использованием электромагнитной энергии, например электромагнитной энергии с длинами волн в радиочастотном диапазоне, СВЧ-диапазоне и оптическом диапазоне (как видимом, так и невидимом), причем изобретение не ограничено этими примерами.

В соответствии с основными вариантами осуществления настоящего изобретения процессор 11 пользовательского устройства 10 сконфигурирован для создания первого запроса аутентификации, предназначенного для аутентификации пользовательского устройства в сети связи, обеспечивающей соединение пользовательского устройства через незащищенную сеть доступа, при этом запрос аутентификации представляет собой запрос аутентификации механизма обмена информацией о ключах и содержит данные аутентификации. Интерфейс 13 пользовательского устройства сконфигурирован для передачи первого запроса аутентификации для выполнения аутентификации пользовательского устройства в сети связи на основе данных аутентификации. Процессор 11 также сконфигурирован для создания, после аутентификации в сети связи, второго запроса аутентификации, предназначенного для аутентификации пользовательского устройства в сети передачи пакетных данных, внешней для упомянутой сети связи, от пользовательского устройства. Кроме того, процессор 11 сконфигурирован для создания сообщения обновления привязки, содержащего данные аутентификации и идентификационную информацию пользователя, принятую от пользовательского устройства. Интерфейс 13 также сконфигурирован для передачи сообщения обновления привязки в шлюзовое устройство (например, шлюз ePDG 20).

В соответствии с основными вариантами осуществления настоящего изобретения интерфейс 23 первого шлюзового устройства (например, шлюза ePDG 20, показанного на фиг.3) сконфигурирован для приема первого запроса аутентификации, предназначенного для аутентификации пользовательского устройства в сети связи, обеспечивающей соединение пользовательского устройства через незащищенную сеть доступа, при этом запрос аутентификации представляет собой запрос аутентификации механизма обмена информацией о ключах и содержит данные аутентификации. Процессор 21 первого шлюзового устройства сконфигурирован для аутентификации пользовательского устройства в сети связи на основе данных аутентификации. Интерфейс 23 также сконфигурирован для приема от пользовательского устройства второго запроса аутентификации, предназначенного для аутентификации пользовательского устройства в сети передачи пакетных данных, внешней для упомянутой сети связи. Кроме того, процессор 21 сконфигурирован для создания сообщения обновления привязки, содержащего данные аутентификации и идентификационную информацию пользовательского устройства, принятую от этого устройства, а интерфейс первого шлюзового устройства также сконфигурирован для передачи сообщения обновления привязки во второе шлюзовое устройство сети передачи пакетных данных (например, шлюз PGW 30).

Более того, в соответствии с основными вариантами осуществления настоящего изобретения интерфейс 33 второго шлюзового устройства (например, шлюза PGW 30, показанного на фиг.3) сконфигурирован для приема сообщения обновления привязки, содержащего идентификационную информацию и данные аутентификации, при этом идентификационная информация и данные аутентификации служат для аутентификации пользовательского устройства в сети передачи пакетных данных; при этом процессор 31 второго шлюзового устройства сконфигурирован для создания запроса доступа на основе идентификационной информации и данных аутентификации. Кроме того, интерфейс второго шлюзового устройства также сконфигурирован для передачи сообщения запроса доступа в сетевой элемент аутентификации.

Данные аутентификации могут представлять собой учетную информацию пользователя, такую как пароль (например, пароль РАР или CHAP), запрос протокола аутентификации (например, запрос РАР или CHAP) и т.п. Однако настоящее изобретение не ограничено этими конкретными примерами.

Кроме того, описанный выше механизм обмена информацией о ключах может представлять собой механизм IKEv2. Однако настоящее изобретение не ограничено этим конкретным примером.

В соответствии с примерами осуществления настоящего изобретения предлагается использовать расширение протокола IKEv2, определенное в документе RFC 4739, для передачи дополнительных параметров аутентификации между устройством UE и шлюзом ePDG.

В примере, показанном на фиг.4, представлена процедура, использующая протокол CHAP (Challenge handshake authentication protocol) и сервер внешней аутентификации. Процедура, использующая протоколы РАР и ЕАР, должна в значительной степени совпадать с указанной процедурой. В представленном примере предполагается, что используется протокол PMIP, основанный на S2b, однако такая схема может работать с протоколом GTP, основанным на S2b, или другим подходящим протоколом. Настоящее изобретение не ограничено этими конкретными примерами.

На шаге 1 устройство UE и шлюз ePDG обмениваются первой парой сообщений, обозначаемых IKE_SA_INIT. Шлюз ePDG на шаге 1b добавляет индикацию MULT IPLE_AUTH_SUP PORTED.

На шаге 2 устройство UE передает пользовательский запрос IKE_AUTH_Request, содержащий индикацию MULTIPLE_AUTH_SUPPORTED. Шлюз ePDG сохраняет идентификационную информацию, принятую в полезной нагрузке IDi, для последующего использования на шаге 9.

На шаге 3 выполняют обычный процесс аутентификации ЕАР-АКА.

На шаге 4 устройство UE передает сообщение IKE_AUTH Request, содержащее полезную нагрузку AUTH, которая позволяет аутентифицировать первое сообщение IKE_SA_INIT. Полезную нагрузку AUTH вычисляют с использованием совместно используемого ключа, установленного путем ЕАР-способа генерации ключа, применяемого на шаге 3. Сообщение также содержит полезную нагрузку ANOTHER_AUTH_FOLLOWS уведомления, указывающую шлюзу ePDG на то, что затем последует другой цикл аутентификации.

На шаге 5 шлюз ePDG проверяет корректность данных AUTH, принятых от устройства UE. Шлюз ePDG вычисляет полезную нагрузку ответного параметра AUTH, который аутентифицирует второе сообщение IKE_SA_INIT, с использованием совместно используемого ключа, установленного путем ЕАР-способа генерации ключа, применяемого на шаге 3. Затем параметр AUTH передают в устройство UE.

На шаге 6 устройство UE передает свою идентификационную информацию в частную сеть в полезной нагрузке IDi, и эта идентификационная информация должна быть аутентифицирована и авторизована с помощью внешнего AAA-сервера (на шаге 10).

На шаге 7, если для имени APN, указанного в полезной нагрузке Юг на шаге 2, требуется аутентификация в отношении внешнего AAA-сервера и в качестве выбранного способа аутентификации используется процедура CHAP, шлюз ePDG передает запрос ЕАР MD5-challenge в устройство UE для последующей процедуры аутентификации.

На шаге 8 устройство UE возвращает ответ ЕАР MD5-Challenge в шлюз ePDG.

На шаге 9 шлюз ePDG передает в шлюз PGW сообщение PBU для установления соединения PDN, содержащее имя пользователя, скопированное из IDi в запросе IKE_AUTH (шаг 6), пароль CHAP и атрибуты запроса CHAP-Challenge. Вариант MN-Identifier в PBU содержит идентификационную информацию, соответствующую идентификационной информации, принятой в полезной нагрузке IDi на шаге 2. Далее этот процесс описывается более подробно.

На шаге 10 шлюз PGW передает сообщение запроса доступа с параметрами, принятыми в сообщении PBU, во внешний AAA-сервер в качестве RADIUS-клиента.

На шаге 11 внешний AAA-сервер возвращает подтверждение доступа в шлюз PDG.

На шаге 12 PGW передает сообщение РВА в шлюз ePDG.

На шаге 13 передают сообщение об успешном выполнении операций согласно ЕАР в устройство UE посредством IKEv2.

На шаге 14 устройство UE генерирует параметр AUTH для аутентификации первого сообщения IKE_SA_INIT. Параметр AUTH передают в шлюз ePDG.

На шаге 15 шлюз ePDG проверяет корректность данных AUTH, принятых от устройства UE. Шлюз ePDG передает в устройство UE назначенный IP-адрес и другие параметры конфигурации. На этом шаге завершается процесс обмена информацией согласно IKEv2.

Хотя на чертеже это не показано, но если одна из указанных выше процедур аутентификации может завершиться неудачно, соответствующее сообщение передают в устройство UE и процедура завершается.

Описанный выше процесс можно кратко описать следующим образом:

- выполняют двойную аутентификацию: первую аутентификацию выполняют между устройством UE и сетью, а вторую - между устройством UE и внешним AAA-сервером, доступ к которому может осуществляться только посредством шлюза PGW.

- Данные аутентификации, полученные в результате второй процедуры аутентификации, передают от устройства UE в шлюз ePDG с использованием расширения протокола, применяемого для первой процедуры ауте