Способ, устройство и система для тестирования сети при работе механизма ipsec

Иллюстрации

Показать всеИзобретение относится к тестированию сети при работе механизма защиты Интернет-протокола (IPsec). Технический результат состоит в эффективности исправления ошибки, возникающей из-за нарушения порядка служебного пакета данных, принимаемого во время тестирования сети при работе механизма IPsec. Для этого способ тестирования сети при работе механизма IPsec включает в себя: прием сообщения запроса сеанса, при этом сообщение запроса сеанса содержит информацию о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec; после установления сеанса с передающей стороной прием пакета данных IPsec, который несет в себе информацию тестирования; и выполнение обнаружения ошибок для принятого пакета данных IPsec в соответствии с принятой информацией тестирования, а также информацией о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec в сообщении запроса сеанса. Варианты осуществления настоящего изобретения используются для беспроводной связи. 5 н. и 10 з.п. ф-лы, 10 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[0001] Настоящее изобретение относится к области беспроводной связи, и в частности, к способу, устройству и системе для тестирования сети при работе механизма IPsec.

УРОВЕНЬ ТЕХНИКИ

[0002] После завершения планирования и развертывания сети, телекоммуникационный оператор обычно уделяет внимание способам для дальнейшего технического обслуживания сети и определения местоположения неисправности, которыми, в частности, являются, например, определение местоположения неисправности линии связи, коэффициент потери пакетов, задержка, ошибка и другие показатели параметров. Для способа тестирования используемого на уровне IP, в стандарте IETF (Internet Engineering Task Force - Целевая группа инженерной поддержки сети Интернет) специально определяется рабочая группа IPPM (IP Performance Metrics - Метрики качества работы IP, индикаторы качества работы IP). IPPM является набором спецификаций протоколов, определенных стандартом IETF. С одной стороны, IPPM определяет специальные элементы индикаторов качества работы и определения этих элементов качества работы, и с другой стороны определяет способы измерения этих индикаторов.

[0003] В соответствии со стандартом 3GPP (3rd Generation Partnership Project - Партнерский проект по системам 3-го поколения), защищенный туннель протокола IPsec (IP security - сетевой протокол защиты IP) определяется для использования на линии связи между MME (Mobility Management Entity - Объект управления мобильностью) и eNB (enhanced NodeB - Усовершенствованная базовая станция) в сети LTE (Long Term Evolution - Долговременное развитие сетей связи) для защиты безопасности передаваемого потока данных. Он обеспечивает защиту безопасности, такую как целостность данных, конфиденциальность, и повторное воспроизведение. В сети, шлюз безопасности в целом разработан на входе базовой сети, так чтобы обеспечить безопасность базовой сети телекоммуникационного оператора. По этой причине, защищенный туннель протокола IPsec между базовой станцией (eNB) и объектом управления мобильностью (MME) может также завершаться в шлюзе безопасности. По этой причине, если способ обнаружения безопасности рассматривается на уровне IP, эксплуатационное тестирование после шифрования обеспечения защиты должно быть обработано, поскольку после использования защиты IPsec все потоки данных, обмен которыми происходит между базовой станцией и шлюзом безопасности, требуется передавать в форме зашифрованного пакета, делая довольно сложным измерение потока данных конкретной службы.

[0004] Способ эксплуатационного тестирования для использования защищенного туннеля IPsec для защиты передаваемого потока данных является способом обнаружения посредством использования некоторых пакетов OAM (Operation, Administration and Maintenance - Эксплуатация, администрирование, сопровождение). Поскольку такой пакет данных OAM содержит только такую информацию, как количество и размер потока служебных данных, невозможно определить, является ли неупорядоченным пакет данных OAM, и по этой причине может происходить ошибка измерений, поскольку приемная сторона IPsec принимает неупорядоченный пакет данных OAM.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0005] Варианты осуществления настоящего изобретения предоставляют способ, устройство и систему для тестирования сети при работе механизма IPsec, для того чтобы исправить ошибку, возникающую в предшествующем уровне техники из-за нарушения порядка служебного пакета данных, принимаемого во время тестирования сети при работе механизма IPsec.

[0006] Для достижения вышеупомянутой цели, варианты осуществления настоящего изобретения используют следующие технические решения:

В одном аспекте, вариант осуществления настоящего изобретения предоставляет способ тестирования сети при работе механизма IPsec, включающий в себя:

прием сообщения запроса сеанса, при этом сообщение запроса сеанса содержит информацию о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec;

после установления сеанса с передающей стороной, прием пакета данных IPsec, который несет в себе информацию тестирования; и

выполнение обнаружения ошибок для принятого пакета данных IPsec в соответствии с принятой информацией тестирования, а также информацией о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec в сообщении запроса сеанса.

В одном аспекте, вариант осуществления настоящего изобретения предоставляет другой способ тестирования сети при работе механизма IPsec, включающий в себя:

передачу сообщения запроса сеанса, при этом сообщение запроса сеанса содержит информацию о количестве пакетов данных и интервале времени передачи пакетов данных; и

после установления сеанса с приемной стороной, передачу пакета данных IPsec, который несет в себе информацию тестирования, так что приемная сторона выполняет обнаружение ошибок для принятого пакета данных IPsec в соответствии с информацией тестирования в принятом пакете данных IPsec, который несет в себе информацию тестирования, а также информацией о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec в сообщении запроса сеанса.

[0007] В одном аспекте, вариант осуществления настоящего изобретения предоставляет приемный терминал, включающий в себя:

первый приемный блок, сконфигурированный для приема сообщения запроса сеанса, при этом сообщение запроса сеанса содержит информацию о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec;

второй приемный блок, сконфигурированный для приема пакета данных IPsec, который несет в себе информацию тестирования; и

блок обнаружения, связанный с первым приемным блоком и вторым приемным блоком, и сконфигурированный для выполнения обнаружения ошибок для принятого пакета данных IPsec в соответствии с информацией тестирования, принимаемой посредством второго приемного блока, а также информацией о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec в сообщении запроса сеанса, которая принимается посредством первого приемного блока.

[0008] В другом аспекте, вариант осуществления настоящего изобретения дополнительно предоставляет передающий терминал, включающий в себя:

первый передающий блок, сконфигурированный для передачи сообщения запроса сеанса; и

второй передающий блок, сконфигурированный для передачи пакета данных IPsec, который несет в себе информацию тестирования.

[0009] В еще другом аспекте, вариант осуществления настоящего изобретения предоставляет систему для тестирования сети при работе механизма IPsec, включающую в себя:

передающий терминал, сконфигурированный для передачи сообщения запроса сеанса и передачи пакета данных IPsec, который несет в себе информацию тестирования; и

приемный терминал, сконфигурированный для приема сообщения запроса сеанса и приема пакета данных IPsec, который несет в себе информацию тестирования; при этом

приемный терминал дополнительно сконфигурирован для выполнения обнаружения ошибок для принятого пакета данных IPsec в соответствии с принятой информацией тестирования, а также информацией о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec в сообщении запроса сеанса.

[0010] В способе, устройстве и системе для тестирования сети при работе механизма IPsec в соответствии с вариантами осуществления настоящего изобретения, первое сообщение запроса сеанса передается для пакета данных IPsec, предназначенного для тестирования, так чтобы определить такую информацию, как количество пакетов данных IPsec, предназначенных для передачи, и интервал времени передачи пакетов данных IPsec; и затем такая информация, как порядковый номер, временная отметка и оценка ошибок, добавляется к пакету данных IPsec, предназначенному для передачи, и пакет данных IPsec детектируется, посредством чего решается следующая проблема: когда при работе механизма IPsec принимается пакет данных OAM, который несет в себе только информацию о размере пакета данных и количестве пакетов данных, происходит ошибка измерений, поскольку нарушение порядка пакетов данных не может быть определено.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0011] Для более ясного описания технических решений в вариантах осуществления настоящего изобретения, последующее описание кратко представляет прилагаемые чертежи, требуемые для описания вариантов осуществления. Очевидно, прилагаемые чертежи в следующем описании показывают лишь некоторые варианты осуществления настоящего изобретения, и специалисты в данной области техники могут получить другие чертежи из этих прилагаемых чертежей без творческих усилий.

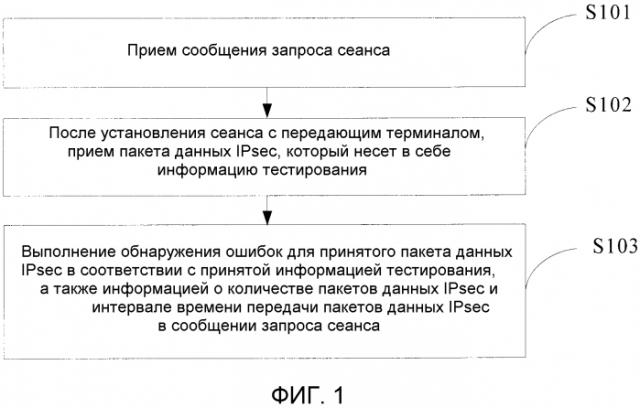

[0012] Фиг. 1 является блок-схемой способа в соответствии с вариантом осуществления настоящего изобретения;

[0013] Фиг. 2 является блок-схемой другого способа в соответствии с вариантом осуществления настоящего изобретения;

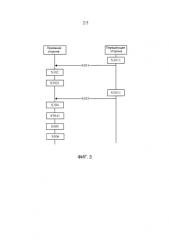

[0014] Фиг. 3 является блок-схемой другого способа в соответствии с вариантом осуществления настоящего изобретения;

[0015] Фиг. 4 является схемой формата сообщения запроса сеанса в соответствии с вариантом осуществления настоящего изобретения;

[0016] Фиг. 5 является схемой другого формата сообщения запроса сеанса в соответствии с вариантом осуществления настоящего изобретения;

[0017] Фиг. 6 является схемой формата заголовка пакета данных в соответствии с вариантом осуществления настоящего изобретения;

[0018] Фиг. 7 является схемой другого формата заголовка пакета данных в соответствии с вариантом осуществления настоящего изобретения;

[0019] Фиг. 8 является схематической структурной схемой приемного терминала в соответствии с вариантом осуществления настоящего изобретения;

[0020] Фиг. 9 является схематической структурной схемой передающего терминала в соответствии с вариантом осуществления настоящего изобретения; и

[0021] Фиг. 10 является схематической структурной схемой системы для обнаружения сети в соответствии с вариантом осуществления настоящего изобретения.

ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

[0022] Последующее описание ясно и полно описывает технические решения в вариантах осуществления настоящего изобретения со ссылкой на прилагаемые чертежи в вариантах осуществления настоящего изобретения. Очевидно, описанные варианты осуществления являются только частью, а не всеми из вариантов осуществления настоящего изобретения. Все другие варианты осуществления, получаемые специалистами в данной области техники на основе вариантов осуществления настоящего изобретения без творческих усилий, должны попадать в объем охраны настоящего изобретения.

[0023] Способ тестирования сети при работе механизма IPsec (IP security - Сетевой протокол защиты IP), предоставляемый посредством варианта осуществления настоящего изобретения, относится к стороне приемного терминала. Как показано на Фиг. 1, способ включает в себя следующие этапы:

[0024] S101. Прием сообщения запроса сеанса.

[0025] В этом варианте осуществления настоящего изобретения, сообщение запроса сеанса содержит информацию о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec.

[0026] S102. После установления сеанса с передающим терминалом, прием пакета данных IPsec, который несет в себе информацию тестирования.

[0027] В частности, после установления сеанса с передающим терминалом, передающий терминал начинает готовиться передать пакет данных, при этом пакет данных несет в себе информацию тестирования. Приемный терминал получает информацию тестирования от пакета данных и выполняет обнаружение ошибок для принятого пакета данных.

[0028] S103. Выполнение обнаружения ошибок для принятого пакета данных IPsec в соответствии с принятой информацией тестирования, а также информацией о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec в сообщении запроса сеанса.

[0029] В частности, в этом варианте осуществления настоящего изобретения, пакет данных IPsec несет в себе информацию тестирования, при этом информация тестирования включает в себя порядковый номер, временную отметку, и оценку ошибок пакета данных. После получения информации тестирования от пакета данных IPsec, приемная сторона сортирует, в соответствии с порядковым номером пакета данных и временем передачи, указываемым посредством временной отметки в информации тестирования, принятые пакеты данных IPsec; и затем тестирует, через количество переданных пакетов данных IPsec в предыдущем сообщении запроса сеанса, является ли переданный пакет данных IPsec неупорядоченным. В дополнение, IPsec приемный терминал может дополнительно выполнять обнаружение задержки в соответствии с временем передачи, указываемым посредством временной отметки пакета данных в информации тестирования, и согласованным интервалом времени передачи и первым временем передачи пакетов данных IPsec в сообщении запроса сеанса; и выполнять, в соответствии с количеством принятых пакетов данных IPsec и согласованным количеством пакетов данных IPsec, предназначенных для передачи в сообщении запроса сеанса, обнаружение в отношении коэффициента потери пакетов.

[0030] В способе тестирования сети при работе механизма IPsec в соответствии с этим вариантом осуществления настоящего изобретения, приемный терминал принимает сообщение запроса сеанса от передающего терминала, так что такая информация, как количество пакетов данных IPsec, предназначенных для передачи, и интервал времени передачи пакетов данных IPsec, сначала определяется; и принятый пакет данных IPsec затем детектируется посредством получения информации, переносимой в переданном пакете данных IPsec, такой как порядковый номер, временная отметка и оценка ошибок, посредством чего решается следующая проблема: в том случае, если не передается сообщение запроса сеанса для обмена информацией о пакетах данных, предназначенных для передачи, когда передается непосредственно пакет данных OAM, который несет в себе только информацию о размере пакета данных и количестве пакетов данных, происходит ошибка измерений, поскольку нарушение порядка пакетов данных не может быть определено.

[0031] Вариант осуществления настоящего дополнительно предоставляет способ тестирования сети при работе механизма IPsec и относится к стороне передающего терминала. Способ включает в себя следующие этапы:

[0032] S201. Передача сообщения запроса сеанса.

[0033] Сообщение запроса сеанса содержит информацию о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec.

[0034] S202. После установления сеанса с приемным терминалом передача пакета данных IPsec, который несет в себе информацию тестирования, так что приемный терминал выполняет обнаружение ошибок для принятого пакета данных IPsec в соответствии с принятой информацией тестирования, а также информацией о количестве пакетов данных IPsec и интервалом времени передачи пакетов данных IPsec в сообщении запроса сеанса.

[0035] В частности, после установления сеанса с приемным терминалом передающий терминал передает пакет данных IPsec и добавляет информацию тестирования к пакету данных, при этом информация тестирования включает в себя такую информацию, как порядковый номер, временная отметка и оценка ошибок переданного пакета данных IPsec, так что приемный терминал выполняет обнаружение ошибок для принятого пакета данных IPsec в соответствии с принятой информацией тестирования, а также информацией о количестве пакетов данных и интервале времени передачи пакетов данных в сообщении запроса сеанса.

[0036] В способе тестирования сети при работе механизма IPsec в соответствии с этим вариантом осуществления настоящего изобретения, передающий терминал пакетов данных IPsec передает сообщение запроса сеанса к приемному терминалу, так что такая информация, как количество пакетов данных IPsec, предназначенных для передачи, и интервал времени передачи пакетов данных IPsec, сначала определяется; и пакет данных IPsec, который несет в себе такую информацию, как порядковый номер, временная отметка и оценка ошибок затем передается, так что приемный терминал выполняет обнаружение в отношении пакета данных IPsec, посредством чего решается следующая проблема: в том случае, в котором сообщение запроса сеанса не передается для обмена информацией о пакетах данных, предназначенных для передачи, когда передается непосредственно пакет данных OAM, который несет в себе только информацию о размере пакета данных и количестве пакетов данных, происходит ошибка измерений, поскольку нарушение порядка пакетов данных не может быть определено.

[0037] Способ тестирования сети при работе механизма IPsec (IP security - Сетевой протокол защиты IP), предоставляемый посредством другого варианта осуществления настоящего изобретения, как показано на Фиг. 3, включает в себя следующие этапы:

[0038] S301. Передающий терминал передает сообщение запроса сеанса.

[0039] В этом варианте осуществления настоящего изобретения, сообщение запроса сеанса содержит информацию о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec. Предпочтительно, такая информация, как порты UDP (User Datagram Protocol - Протокол дейтаграмм пользователя) для передачи и приема пакетов данных и передачи начального времени пакетов данных IPsec, может дополнительно включаться.

[0040] Предпочтительно, в этом варианте осуществления настоящего изобретения, передача сообщения запроса сеанса дополнительно включает в себя:

[0041] S3011. Добавление информации о служебном потоке, предназначенном для тестирования для сообщения запроса сеанса. В частности, имеются две схемы:

[0042] Схема 1: Прямо добавляется информация о служебном потоке, предназначенном для тестирования, при этом информация о служебном потоке, предназначенном для тестирования, может быть адресом источника, адресом назначения, номером порта источника, номером порта получателя и значением DSCP пакета данных IPsec служебного потока, предназначенного для тестирования; или может также быть одной или множеством других идентификационных групп, которые могут идентифицировать информацию служебного потока.

[0043] В частности, Фиг. 4 показывает формат переданного сообщения запроса сеанса посредством использования примера, в котором адрес источника, адрес назначения, номер порта источника, номер порта получателя и значение DSCP пакета данных IPsec служебного потока, предназначенного для тестирования, добавляются, где 41 является частью содержимого добавляемого служебного потока. Часть содержимого добавляемого служебного потока главным образом включает в себя: порт передатчика трафика/порт приемника трафика, указывающие конкретный номер порта источника/получателя пакета данных служебного потока, предназначенного для тестирования; и адрес передатчика трафика/адрес приемника трафика, указывающие конкретный адрес приемной стороны/передающей стороны пакета данных служебного потока, предназначенного для тестирования.

[0044] Следует отметить, что поскольку выделенный порт 861 используется во время теста, как правило, в сценарии точка-точка, передающая сторона и приемный терминал тестового пакета обычно являются теми же, что и адрес передающей стороны и адрес приемной стороны служебного пакета данных, предназначенного для измерения. По этой причине, информация об адресах может быть пропущена. Значение DSCP (Differentiated Services Code Point - Кодовая точка дифференцированных сервисов) может определяться посредством использования одного или двух байтов. В дополнение, позиция, где находится добавляемое содержимое, может быть, но не ограничивается позицией, которая показана на Фиг. 4, или может также быть после порта передатчика (порта передатчика/порта приемника), который является портом UDP для передачи/приема тестового пакета данных.

[0045] Схема 2: Добавление идентификационного бита и информации о пакете данных IPsec, предназначенном для тестирования, такой, как номер порта источника и номер порта получателя, к сообщению запроса сеанса; или добавление идентификационного бита и одной или множества идентификационных групп, которые могут идентифицировать службу пакета данных IPsec, к сообщению запроса сеанса, так что приемная сторона выполняет обнаружение ошибок для принятого пакета данных IPsec в соответствии с номером порта источника и номером порта получателя в сообщении запроса сеанса.

[0046] В частности, Фиг. 5 показывает формат переданного сообщения запроса сеанса посредством использования примера, в котором идентификационный бит и такая информация, как номер порта источника и номер порта получателя пакета данных IPsec, предназначенного для тестирования, добавляются к сообщению запроса сеанса, где 51 является частью содержимого добавляемого служебного потока. Часть содержимого добавляемого служебного потока главным образом включает в себя: разрешение (Enable), указывающее идентификационный бит, который является идентификационным битом, используемым для индикации того, что содержимое запроса сеанса является согласованным обнаружением качества функционирования служебного потока, предназначенного для тестирования; порт передатчика трафика/порт приемника трафика, указывающие конкретный номер порта получателя/передатчика пакета данных служебного потока, предназначенного для тестирования; и адрес передатчика трафика/адрес приемника трафика, указывающие адрес передающей/приемной стороны пакета данных служебного потока, предназначенного для тестирования.

[0047] S302. Приемный терминал принимает сообщения запроса сеанса.

[0048] В частности, приемный терминал получает информацию о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec и т.п. из принятого сообщения запроса сеанса.

[0049] Предпочтительно, после приема сообщения запроса сеанса, дополнительно включается следующий этап:

[0050] S3021. Обнаружение, существует ли идентификационный бит в сообщении запроса сеанса. Когда идентификационный бит существует, приемный терминал выполняет обнаружение ошибок в соответствии с номером порта источника и номером порта получателя службы пакета данных IPsec в сообщении запроса сеанса или в соответствии с одним или множеством идентификаторов, которые могут идентифицировать службу пакета данных IPsec.

[0051] S303. После установления сеанса с приемным терминалом, передача пакета данных IPsec, который несет в себе информацию тестирования, так что приемный терминал выполняет обнаружение ошибок для принятого пакета данных IPsec в соответствии с принятой информацией тестирования, а также информацией о числе пакетов данных IPsec и интервалом времени передачи пакетов данных IPsec в сообщении запроса сеанса.

[0052] В частности, может быть два случая передачи пакета данных IPsec, который несет в себе информацию тестирования:

[0053] В первом случае, передающий терминал передает пакет данных IPsec, в котором информация тестирования пакета данных IPsec и длина информации тестирования размещаются в заголовке пакета данных IPsec, при этом информация тестирования включает в себя по меньшей мере порядковый номер, временную отметку и информацию оценки ошибок пакета данных IPsec.

[0054] В дополнительном варианте, заголовок пакета может быть расширенным заголовком протокола WESP (Wrapped Encapsulating Security Payload - Свернутая безопасная инкапсуляция полезной нагрузки), и Фиг. 6 показывает конкретный формат, где 61 является частью содержимого добавляемого заголовка пакета. Часть содержимого добавляемого заголовка пакета главным образом включает в себя: тип (Type), указывающий, находится ли информация тестирования в зашифрованном режиме; длина (Length), указывающая длину информации тестирования; и данные (Data), указывающие конкретное содержимое информации тестирования.

[0055] В дополнительном варианте, заголовок пакета может также быть вновь определяемым IP4 или IP6 расширенным заголовком, и Фиг. 7 показывает конкретный формат. Значение n является установкой в типе дополнительного параметра (Option Type) = n, указывающей, находится ли информация тестирования в зашифрованном режиме; Длина полезной нагрузки (Payload length) указывает длину информации тестирования; и данные (Data) указывают конкретное содержимое информации тестирования, и часть данных (Data) оставляется пустой, когда информация тестирования находится в зашифрованном режиме аутентификации.

[0056] Во втором случае, передающая сторона передает пакет данных IPsec, в котором информация тестирования пакета данных IPsec размещается в полезной нагрузке пакета данных IPsec, и длина информации тестирования размещается в заголовке пакета данных IPsec, при этом информация тестирования включает в себя порядковый номер, временную отметку и информацию оценки ошибок пакета данных IPsec.

[0057] В частности, передающий терминал может избирательно размещать информацию тестирования в первых нескольких битах или в последних нескольких битах полезной нагрузки, с заголовком пакета, описывающим конкретную длину информации тестирования в пакете данных IPsec или конкретную длину пакета данных, так чтобы получить пакет данных IPsec и информацию тестирования из него после дешифровки пакета данных IPsec.

[0058] В дополнительном варианте, заголовок пакета может быть расширенным заголовком протокола WESP, или вновь определяемым IP4 или IP6 расширенным заголовком.

[0059] Конкретный формат расширенного заголовка является тем же форматом, что и формат, используемый в режиме аутентификации без шифрования, за исключением того, что часть данных (Data) оставляется пустой, когда информация тестирования находится в режиме аутентификации с шифрованием, и здесь не делается дополнительное описание со ссылкой на прилагаемый чертеж.

[0060] Предпочтительно, в этом варианте осуществления настоящего изобретения, перед передачей пакета данных IPsec, который несет в себе информацию тестирования, дополнительно включается следующий этап:

[0061] S3031. Установка начального бита тестирования. Один бит из RSVD может быть выбран как начальный бит тестирования. В дополнение, если бит X равен 1, то DATA содержит стандартную информацию измерения, и вычисленное значение защиты целостности необходимо добавить вслед за DATA. В дополнение, неиспользуемый бит в IP заголовке, такой, как неиспользуемый бит TOS/DSCP, может быть использован как идентификатор начала тестирования.

[0062] S304. Приемный терминал принимает пакет данных IPsec, который несет в себе информацию тестирования.

[0063] Предпочтительно, после приема пакета данных IPsec, который несет в себе информацию тестирования, дополнительно включается следующий этап:

[0064] S3041: Обнаружение начального бита тестирования в заголовке пакета данных, так чтобы определить, началось ли обнаружение ошибок. Если начальный бит тестирования указывает, что обнаружение ошибок не началось, то обнаружение ошибок не выполняется для пакета данных IPsec; или если начальный бит тестирования указывает, что обнаружение ошибок началось, то информация тестирования продолжает поступать, и обнаружение ошибок выполняется в соответствии с информацией тестирования и информацией в сообщении запроса сеанса.

[0065] S305. Дешифровка принятого пакета данных IPsec, так чтобы получить информацию тестирования, переносимую в пакете данных IPsec, при этом пакет данных IPsec несет в себе информацию тестирования.

[0066] После приема пакета данных IPsec, приемный терминал дешифрует пакет данных IPsec, и затем получает информацию тестирования от пакета данных и выполняет обнаружение ошибок для принятого пакета данных. Может быть два случая получения информации тестирования:

[0067] В первом случае, информация тестирования прямо размещается в заголовке пакета данных, при этом заголовком пакета может быть расширенный заголовок протокола WESP, или может быть вновь определяемый IP4 или IP6 расширенный заголовок. После дешифровки принятого пакета данных IPsec, приемная сторона может прямо получить информацию тестирования от пакета данных заголовка. Информация тестирования включает в себя по меньшей мере порядковый номер, временную отметку и информацию оценки ошибок пакета данных IPsec.

[0068] Во втором случае, информация тестирования размещается в полезной нагрузке пакета данных IPsec, и длина информации тестирования размещается в заголовке пакета данных IPsec, при этом заголовком пакета может быть расширенный заголовок протокола WESP, или может быть вновь определяемый IP4 или IP6 расширенный заголовок. После дешифровки принятого пакета данных IPsec, приемная сторона получает, в соответствии с конкретной длиной информации тестирования или конкретной длиной пакета данных, информацию тестирования в первых нескольких битах или в последних нескольких битах полезной нагрузки пакета данных IPsec.

[0069] S306. Выполнение обнаружения ошибок для принятого пакета данных IPsec в соответствии с принятой информацией тестирования, а также информацией о количестве пакетов данных IPsec и интервале времени передачи пакетов данных IPsec в сообщении запроса сеанса.

[0070] В частности, после получения информации тестирования пакета данных IPsec, приемная сторона выполняет обнаружение нарушения порядка для пакета данных в соответствии с порядковым номером и отметкой времени пакета данных в информации тестирования. В дополнение, приемный терминал может дополнительно выполнять обнаружение задержки в соответствии с отметкой времени пакета данных в информации тестирования и согласованным интервалом времени передачи пакетов данных IPsec в сообщении запроса сеанса; и выполнять, в соответствии с количеством принятых пакетов данных IPsec и согласованным количеством пакетов данных IPsec, предназначенном для передачи в сообщении запроса сеанса, обнаружение в отношении коэффициента потери пакетов.

[0071] Следует отметить, что в этом варианте осуществления настоящего изобретения, формат сообщения запроса сеанса может соответствовать формату сообщения запроса сеанса, заданному в протоколе IPPM. Формат аутентификации без шифрования и формат аутентификации с шифрованием информации тестирования пакета данных может также соответствовать формату информации тестирования, заданному в протоколе IPPM.

[0072] В другом способе тестирования сети при работе механизма IPsec в соответствии с этим вариантом осуществления настоящего изобретения, первое сообщение запроса сеанса передается для пакета данных IPsec, предназначенного для тестирования, так чтобы определить такую информацию, как количество пакетов данных IPsec, предназначенных для передачи, и интервал времени передачи пакетов данных IPsec; и затем такая информация, как порядковый номер, временная отметка и оценка ошибок, добавляется к пакету данных IPsec, предназначенному для передачи, и пакет данных IPsec детектируется, посредством чего решается следующая проблема: когда при работе механизма IPsec принимается пакет данных OAM, который несет в себе только информацию о размере пакета данных и количестве пакетов данных, происходит ошибка измерений, поскольку нарушение порядка пакетов данных не может быть определено. Параметр передачи согласуется в запросе сеанса для пакета данных, предназначенного для обнаружения, и такая информация, как порядковый номер, временная отметка и оценка ошибок, добавляется к пакету данных, таким образом решая проблему ошибки измерения, вызываемую приемом неупорядоченного пакета данных при работе механизма IPsec. Дополнительно, в этом варианте осуществления, информация о конкретной службе данных, предназначенных для обнаружения, добавляется к сообщению запроса сеанса, таким образом дополнительно осуществляя обнаружение для потоков данных различных детализаций.

[0073] Вариант осуществления настоящего изобретения дополнительно предоставляет устройство для тестирования сети при работе механизма IPsec. Последующее описание описывает упомянутое устройство посредством использования примера.

[0074] Как показано на Фиг. 8, вариант осуществления настоящего изобретения предоставляет приемный терминал 800, который включает в себя:

первый приемный блок 801, второй приемный блок 802 и блок 803 обнаружения, при этом первый приемный блок 801 конфигурируется для приема сообщения запроса сеанса; второй приемный блок 802 конфигурируется для приема пакета данных IPsec, который несет в себе информацию тестирования; и блок 803 обнаружения конфигурируется для выполнения обнаружения ошибок для принятого пакета данных IPsec в соответствии с информацией тестирования, принимаемой посредством второго приемного блока, а также информации о количестве пакетов данных и интервале времени передачи пакетов данных в сообщении запроса сеанса, которое принимается посредством первого приемного блока.

[0075] В дополнительном варианте, второй приемный блок 802 дополнительно сконфигурирован для дешифровки пакета данных IPsec, так чтобы получить информацию тестирования, переносимую в пакете данных IPsec, при этом пакет данных IPsec несет в себе информацию тестирования, и информация тестирования включает в себя порядковый номер, временную отметку и информацию оценки ошибок пакета данных IPsec.

[0076] В дополнительном варианте, блок 803 обнаружения дополнительно сконфигурирован для выполнения обнаружения нарушения порядка для пакета данных IPsec в соответствии с порядковым номером и временной отметкой пакета данных в принятой информации тестирования, а также количеством пакетов данных IPsec в сообщении запроса сеанса; и/или выполнения обнаружения задержки в соответствии с временной отметкой пакета данных IPsec в информации тестирования и интервалом времени передачи пакетов данных IPsec в сообщении запроса сеанса, и выполнения, в соответствии с количеством принятых пакетов данных IPsec и количеством пакетов данных IPsec в сообщении запроса сеанса, обнаружения в отношении коэффициента потери пакетов.

[0077] Как показано на Фиг. 9, вариант осуществления настоящего изобретения предоставляет передающий терминал 900, включающий в себя:

первый передающий блок 901 и второй передающий блок 902, при этом первый передающий блок 901 конфигурируется для передачи сообщения запроса сеанса; и второй передающий блок 902 конфигурируется для передачи пакета данных IPsec, который несет в себе информацию тестирования.

[0078] В дополнительном варианте, первый передающий блок 901 может дополнительно конфигурироваться для передачи сообщения запроса сеанса, которое несет в себе идентификационный бит, номер порта источника и номер порта получателя пакета данных IPsec.

[0079] В дополнительном варианте, первый передающий блок 901 может также добавлять идентификационный бит и одну или множество идентификационных групп, которые могут идентифицировать службу пакета данных IPsec, так что приемный терминал выполняет обнаружение ошибок для принятого пакета данных IPsec в соответствии с номером порта источника и номером порта получателя в сообщении запроса сеанса.

[0080] В дополнительном варианте, второй передающий блок 902 может дополнительно конфигурироваться для передачи пакета данных IPsec, который несет в себе информацию тестирования, при этом информация тестирования и значение длины информации тестирования размещаются в заголовке пакета данных IPsec, и информация тестирования включает в себя порядковый номер, временную отметку и информацию оценки ошибок пакета данных IPsec.

[0081] В дополнение, второй передающий блок 902 дополнительно сконфигурирован для передачи пакета данных IPsec, который несет в себе информацию тестирования, при этом информация тестирования размещается в полезной нагрузке пакета данных IPsec, значение длины информации тестирования размещается в заголовке пакета данных IPsec, и информация тестирования включает в себя порядковый номер, временную отметку и информацию оценки ошибок пакета данных IPsec.

[0082] Предпочтительно, первый передающий блок 901 передающего терминала 900 может дополнительно конфигурироваться для передачи сообщения запроса сеанса, при этом сообщение запроса сеанса несет в себе номер порта источника, номер порта получателя и/или идентификационный бит пакета данных IPsec и одну или множество идентификационных групп, которые могут идентифицировать службу пакета данных IPsec, так что приемная сторона выполняет обнаружение ошибок для принятого пакета данных IPsec в соответствии с номером порта источника и номером порта получателя пакета данных IPsec в сообщении запроса сеанса.

[0083] В этом варианте осуществления настоящего изобретения, передающий терминал и приемный терминал могут быть маршрутизатором или базовой станцией.

[0084] В соответст