Способ и устройство для привязки ключа токена к учетной записи

Иллюстрации

Показать всеИзобретение относится к области сетевой безопасности. Технический результат - обеспечение эффективной безопасности учетной записи пользоавателя. Способ привязки ключа токена к учетной записи содержит этапы, на которых: отправляют сообщение запроса привязки, переносящее учетную запись, серверу, так что сервер формирует ссылку на сертификат и первый ключ токена, соответствующий учетной записи; получают ссылку на сертификат и первый ключ токена и формируют отображаемую информацию согласно ссылке на сертификат и первому ключу токена, так что мобильный терминал получает зашифрованную информацию согласно первому ключу токена и отправляет сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию, и дополнительно так, что сервер принимает сообщение запроса доступа и отправляет зашифрованную информацию; получают зашифрованную информацию и получают второй ключ токена согласно зашифрованной информации и отправляют сообщение об успешной привязке серверу после определения того, что второй ключ токена согласуется с первым ключом токена, так что сервер привязывает первый ключ токена к учетной записи. 9 н. и 8 з.п. ф-лы, 10 ил.

Реферат

[0001] Настоящая заявка основана и заявляет приоритет в соответствии с заявкой на патент Китая № 201410299506.7, зарегистрированной 26 июня 2014 года, полное содержимое которой содержится в данном документе по ссылке.

Область техники, к которой относится изобретение

[0002] Изобретение относится к области технологии сетевой безопасности, более конкретно к способу и устройству привязки ключа токена к учетной записи.

Уровень техники

[0003] С развитием Интернет-технологий ресурсы, предоставляемые посредством веб-сайта, становятся все богаче и богаче, некоторые веб-сайты могут предоставлять свободный почтовый ящик, некоторые веб-сайты могут обеспечивать мгновенный обмен сообщениями, некоторые веб-сайты могут предоставлять видеозаписи и т.п. Если пользователь использует эти ресурсы, он/она должен регистрировать учетную запись и задавать пароль на стороне веб-страницы и после успешной регистрации использует учетную запись и пароль на стороне веб-страницы для входа с тем, чтобы использовать ресурсы веб-сайта.

[0004] Для того чтобы улучшать безопасность учетной записи, на многих веб-сайтах вводится способ аутентификации безопасности, в котором, во время процесса входа под учетной записью, токен безопасности может также быть использован в дополнение к использованию пароля. Токен безопасности является приложением, установленным в мобильном терминале. Пользователю лишь требуется привязать ключ токена учетной записи, назначенный сервером для учетной записи, так что ключ токена может быть использован при последующем входе, тем самым улучшая безопасность учетной записи.

Сущность изобретения

[0005] Для того чтобы преодолевать проблемы в связанном уровне техники, настоящее изобретение предоставляет способ и устройство привязки ключа токена к учетной записи.

[0006] Согласно первому аспекту вариантов осуществления настоящего открытия предоставляется способ привязки ключа токена к учетной записи, содержащий:

[0007] отправку сообщения запроса привязки, переносящего учетную запись, серверу, так что сервер формирует ссылку на сертификат и первый ключ токена, соответствующий учетной записи;

[0008] получение ссылки на сертификат и первого ключа токена и формирование отображаемой информации согласно ссылке на сертификат и первому ключу токена, так что мобильный терминал получает зашифрованную информацию согласно первому ключу токена и отправляет сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию, и дополнительно так, что сервер принимает сообщение запроса доступа и отправляет зашифрованную информацию;

[0009] получение зашифрованной информации и получение второго ключа токена согласно зашифрованной информации; и

[0010] отправку сообщения об успешной привязке серверу после определения того, что второй ключ токена согласуется с первым ключом токена, так что сервер привязывает первый ключ токена к учетной записи.

[0011] В связи с первым аспектом, в первом возможном способе реализации первого аспекта, этап формирования отображаемой информации согласно ссылке на сертификат и первому маркеру ключа содержит:

[0012] формирование отображаемой информации согласно ссылке на сертификат, первому ключу токена и учетной записи, так что мобильный терминал получает зашифрованную информацию, выполняя операцию хэширования согласно первому ключу токена и учетной записи, или получает зашифрованную информацию, выполняя операцию хэширования согласно отметке времени, первому ключу токена и учетной записи.

[0013] Согласно второму аспекту вариантов осуществления настоящего открытия предоставляется способ привязки ключа токена к учетной записи, содержащий:

[0014] прием сообщения запроса привязки, переносящего учетную запись, отправленную на стороне веб-страницы;

[0015] формирование ссылки на сертификат и первого ключа токена, соответствующего учетной записи, так что сторона веб-страницы формирует отображаемую информацию согласно ссылке на сертификат и первому ключу токена, и дополнительно так, что мобильный терминал получает зашифрованную информацию согласно первому ключу токена и отправляет сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию;

[0016] прием сообщения запроса доступа и отправку зашифрованной информации, так что сторона веб-страницы получает второй ключ токена согласно зашифрованной информации и отправляет сообщение об успешной привязке после определения того, что второй ключ токена согласуется с первым ключом токена; и

[0017] прием сообщения об успехе привязки и привязку первого ключа токена к учетной записи.

[0018] В сочетании со вторым аспектом, в первом возможном способе реализации второго аспекта, способ дополнительно содержит:

[0019] установку соединения связи со стороной веб-страницы; и

[0020] разъединение соединения связи со стороной веб-страницы, если сообщение запроса доступа, отправленное мобильным терминалом, не принимается в периоде настройки.

[0021] Согласно третьему аспекту вариантов осуществления настоящего открытия предоставляется способ привязки ключа токена к учетной записи, содержащий:

[0022] получение отображаемой информации стороны веб-страницы, отображаемая информация формируется стороной веб-страницы согласно ссылке на сертификат и первому ключу токена, сформированного сервером, ссылка на сертификат и первый ключ токена формируется сервером согласно учетной записи, переданной в сообщении запроса привязки, отправленном на стороне веб-страницы; и

[0023] получение зашифрованной информации согласно первому ключу токена и отправку сообщения запроса доступа, переносящего зашифрованную информацию и ссылку на сертификат, так что сервер отправляет зашифрованную информацию стороне веб-страницы после приема сообщения запроса доступа, сторона веб-страницы получает второй ключ токена согласно зашифрованной информации и отправляет сообщение об успехе привязки серверу после определения того, что второй ключ токена согласуется с первым ключом токена, сервер привязывает ключ токена к учетной записи после приема сообщения об успехе привязки.

[0024] В отношении третьего аспекта, в первом возможном способе реализации третьего аспекта, этап получения зашифрованной информации согласно первому ключу токена содержит:

[0025] использование первого ключа токена в качестве зашифрованной информации; или

[0026] получение зашифрованной информации посредством выполнения операции хэширования согласно отметке времени и первому ключу токена.

[0027] В отношении третьего аспекта, во втором возможном способе реализации третьего аспекта, отображаемая информация формируется стороной веб-страницы согласно ссылке на сертификат, первому ключу токена и учетной записи, сформированными сервером, этап получения зашифрованной информации согласно первому ключу токена содержит:

[0028] получение зашифрованной информации посредством выполнения операции хэширования согласно первому ключу токена и учетной записи; или

[0029] получение зашифрованной информации посредством выполнения операции хэширования согласно отметке времени, первому ключу токена и учетной записи.

[0030] Согласно четвертому аспекту вариантов осуществления настоящего открытия предоставляется устройство для привязки учетной записи и ключа токена, содержащее:

[0031] первый отправляющий модуль, сконфигурированный, чтобы отправлять сообщение запроса привязки, переносящее учетную запись, серверу, так что сервер формирует ссылку на сертификат и первый ключ токена, соответствующий учетной записи;

[0032] первый модуль получения, сконфигурированный, чтобы получать ссылку на сертификат и первый ключ токена;

[0033] первый модуль формирования, сконфигурированный, чтобы формировать отображаемую информацию согласно ссылке на сертификат и первому ключу токена, так что мобильный терминал получает зашифрованную информацию согласно первому ключу токена и отправляет сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию, и дополнительно так, что сервер принимает сообщение запроса доступа и отправляет зашифрованную информацию;

[0034] второй модуль получения, сконфигурированный, чтобы получать зашифрованную информацию;

[0035] второй модуль формирования, сконфигурированный, чтобы получать второй ключ токена согласно зашифрованной информации; и

[0036] второй отправляющий модуль, сконфигурированный, чтобы отправлять сообщение об успешной привязке серверу после определения того, что второй ключ токена согласуется с первым ключом токена, так что сервер привязывает первый ключ токена к учетной записи.

[0037] В отношении четвертого аспекта, в первом возможном способе реализации четвертого аспекта, первый модуль формирования содержит:

[0038] блок формирования, сконфигурированный, чтобы формировать отображаемую информацию согласно ссылке на сертификат, первому ключу токена и учетной записи, так что мобильный терминал получает зашифрованную информацию, выполняя операцию хэширования согласно первому ключу токена и учетной записи, или получает зашифрованную информацию, выполняя операцию хэширования согласно отметке времени, первому ключу токена и учетной записи.

[0039] Согласно пятому аспекту вариантов осуществления настоящего открытия предоставляется устройство привязки ключа токена к учетной записи, содержащее:

[0040] первый принимающий модуль, сконфигурированный, чтобы принимать сообщение запроса привязки, переносящее учетную запись, отправленное на сторону веб-страницы;

[0041] модуль формирования, сконфигурированный, чтобы формировать ссылку на сертификат и первый ключ токена, соответствующий учетной записи, так что сторона веб-страницы формирует отображаемую информацию согласно ссылке на сертификат и первому ключу токена, и дополнительно так, что мобильный терминал получает зашифрованную информацию согласно первому ключу токена и отправляет сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию;

[0042] второй принимающий модуль, сконфигурированный, чтобы принимать сообщение запроса доступа;

[0043] отправляющий модуль, сконфигурированный, чтобы отправлять зашифрованную информацию, так что сторона веб-страницы получает второй ключ токена согласно зашифрованной информации и отправляет сообщение об успешной привязке после определения того, что второй ключ токена согласуется с первым ключом токена;

[0044] третий принимающий модуль, сконфигурированный, чтобы принимать сообщение об успехе привязки; и

[0045] модуль привязки, сконфигурированный, чтобы привязывать первый ключ токена к учетной записи.

[0046] В отношении пятого аспекта, в первом возможном способе реализации пятого аспекта, устройство дополнительно содержит:

[0047] устанавливающий модуль, сконфигурированный, чтобы устанавливать соединение связи со стороной веб-страницы; и

[0048] разъединяющий модуль, сконфигурированный, чтобы разъединять соединение связи со стороной веб-страницы, если сообщение запроса доступа, отправленное мобильным терминалом, не принимается в периоде настройки.

[0049] Согласно шестому аспекту вариантов осуществления настоящего открытия предоставляется устройство привязки ключа токена к учетной записи, содержащее:

[0050] модуль получения, сконфигурированный, чтобы получать отображаемую информацию стороны веб-страницы, отображаемая информация формируется стороной веб-страницы согласно ссылке на сертификат и первому ключу токена, сформированным сервером, ссылка на сертификат и первый ключ токена формируются сервером согласно учетной записи, переданной в сообщении запроса привязки, отправленном на стороне веб-страницы; и

[0051] модуль обработки, сконфигурированный, чтобы получать зашифрованную информацию согласно первому ключу токена и отправлять сообщение запроса доступа, переносящее зашифрованную информацию и ссылку на сертификат, так что сервер отправляет зашифрованную информацию стороне веб-страницы после приема сообщения запроса доступа, сторона веб-страницы получает второй ключ токена согласно зашифрованной информации и отправляет сообщение об успехе привязки серверу после определения того, что второй ключ токена согласуется с первым ключом токена, сервер привязывает ключ токена к учетной записи после приема сообщения об успехе привязки.

[0052] В отношении шестого аспекта, в первом возможном способе реализации шестого аспекта, модуль обработки содержит:

[0053] первый блок обработки, сконфигурированный, чтобы использовать первый ключ токена в качестве зашифрованной информации; или

[0054] второй блок обработки, сконфигурированный, чтобы получать зашифрованную информацию посредством выполнения операции хэширования согласно отметке времени и первому ключу токена.

[0055] В отношении шестого аспекта, во втором возможном способе реализации шестого аспекта, отображаемая информация формируется стороной веб-страницы согласно ссылке на сертификат, первому ключу токена и учетной записи, сформированным сервером, модуль обработки содержит:

[0056] третий блок обработки, сконфигурированный, чтобы получать зашифрованную информацию посредством выполнения операции хэширования согласно первому ключу токена и учетной записи; или

[0057] четвертый блок обработки, сконфигурированный, чтобы получать зашифрованную информацию посредством выполнения операции хэширования согласно отметке времени, первому ключу токена и учетной записи.

[0058] Согласно седьмому аспекту вариантов осуществления настоящего открытия предоставляется сторона веб-страницы, содержащая:

[0059] процессор; и

[0060] память для хранения инструкций, исполняемых процессором;

[0061] при этом процессор сконфигурирован, чтобы:

[0062] отправлять сообщение запроса привязки, переносящее учетную запись, серверу, так что сервер формирует ссылку на сертификат и первый ключ токена, соответствующий учетной записи;

[0063] получать ссылку на сертификат и первый ключ токена и формировать отображаемую информацию согласно ссылке на сертификат и первому ключу токена, так что мобильный терминал получает зашифрованную информацию согласно первому ключу токена и отправляет сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию, и дополнительно так, что сервер принимает сообщение запроса доступа и отправляет зашифрованную информацию;

[0064] приобретать зашифрованную информацию и получать второй ключ токена согласно зашифрованной информации; и

[0065] отправлять сообщение об успешной привязке серверу после определения того, что второй ключ токена согласуется с первым ключом токена, так что сервер привязывает первый ключ токена к учетной записи.

[0066] Согласно восьмому аспекту вариантов осуществления настоящего открытия предоставляется сервер, содержащий:

[0067] процессор; и

[0068] память для хранения инструкций, исполняемых процессором;

[0069] при этом процессор сконфигурирован, чтобы:

[0070] принимать сообщение запроса привязки, переносящее учетную запись, отправленное на стороне веб-страницы;

[0071] формировать ссылку на сертификат и первый ключ токена, соответствующий учетной записи, так что сторона веб-страницы формирует отображаемую информацию согласно ссылке на сертификат и первому ключу токена, и дополнительно так, что мобильный терминал получает зашифрованную информацию согласно первому ключу токена и отправляет сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию;

[0072] принимать сообщение запроса доступа и отправлять зашифрованную информацию, так что сторона веб-страницы получает второй ключ токена согласно зашифрованной информации и отправляет сообщение об успешной привязке после определения того, что второй ключ токена согласуется с первым ключом токена; и

[0073] принимать сообщение об успехе привязки и привязывать первый ключ токена к учетной записи.

[0074] Согласно девятому аспекту вариантов осуществления настоящего открытия предоставляется мобильный терминал, содержащий:

[0075] процессор; и

[0076] память для хранения инструкций, исполняемых процессором;

[0077] при этом процессор сконфигурирован, чтобы:

[0078] получать отображаемую информацию стороны веб-страницы, отображаемая информация формируется стороной веб-страницы согласно ссылке на сертификат и первому ключу токена, сформированным сервером, ссылка на сертификат и первый ключ токена формируются сервером согласно учетной записи, переданной в сообщении запроса привязки, отправленном на стороне веб-страницы; и

[0079] получать зашифрованную информацию согласно первому ключу токена и отправлять сообщение запроса доступа, переносящее зашифрованную информацию и ссылку на сертификат, так что сервер отправляет зашифрованную информацию стороне веб-страницы после приема сообщения запроса доступа, сторона веб-страницы получает второй ключ токена согласно зашифрованной информации и отправляет сообщение об успехе привязки серверу после определения того, что второй ключ токена согласуется с первым ключом токена, сервер привязывает ключ токена к учетной записи после приема сообщения об успехе привязки.

[0080] Технические решения, предоставленные вариантами осуществления настоящего изобретения, могут включать в себя следующие полезные результаты: отправка сообщения запроса привязки, переносящего учетную запись, серверу стороной веб-страницы, так что сервер формирует ссылку на сертификат и первый ключ токена, соответствующий учетной записи; получение ссылки на сертификат и первого ключа токена и формирование отображаемой информации согласно ссылке на сертификат и первому ключу токена, так что мобильный терминал получает зашифрованную информацию согласно первому ключу токена и отправляет сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию, и дополнительно так, что сервер принимает сообщение запроса доступа и отправляет зашифрованную информацию; получение зашифрованной информации и получение второго ключа токена согласно зашифрованной информации; и отправка сообщения об успехе привязки серверу после определения того, что второй ключ токена согласуется с первым ключом токена, так что сервер привязывает первый ключ токена к учетной записи. Может быть видно во время процесса привязки ключа токена к учетной записи, что мобильный терминал получает отображаемую информацию, затем формирует зашифрованную информацию согласно первому ключу токена в отображаемой информации и выполняет последующие процессы. В течение всего процесса пользователю не нужно снова заполнять информацию токена, таким образом, уменьшая степень трудоемкости пользовательской операции и улучшая восприятие пользователем.

[0081] Следует понимать, что и упомянутое выше общее описание, и последующее подробное описание являются только примерными и объяснительными, а не ограничивающими настоящее изобретение.

Краткое описание чертежей

[0082] Сопровождающие чертежи, которые, таким образом, содержатся и составляют часть этой спецификации, иллюстрируют варианты осуществления, согласующиеся с изобретением, и вместе с описанием служат, чтобы объяснить принципы настоящего изобретения.

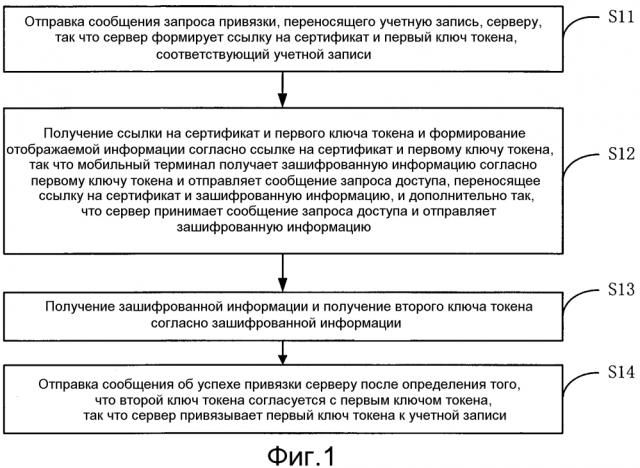

[0083] Фиг. 1 - это блок-схема последовательности операций способа привязки ключа токена к учетной записи, используемого для стороны веб-страницы согласно примерному варианту осуществления.

[0084] Фиг. 2 - это блок-схема последовательности операций способа привязки ключа токена к учетной записи, используемого для сервера согласно примерному варианту осуществления.

[0085] Фиг. 3 - это блок-схема последовательности операций способа привязки ключа токена к учетной записи, используемого для мобильного терминала согласно примерному варианту осуществления.

[0086] Фиг. 4 - это блок-схема последовательности операций способа привязки ключа токена к учетной записи согласно примерному варианту осуществления.

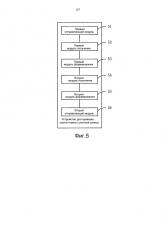

[0087] Фиг. 5 - это блок-схема устройства привязки ключа токена к учетной записи, соответствующей фиг. 1, согласно примерному варианту осуществления.

[0088] Фиг. 6 - это блок-схема устройства привязки ключа токена к учетной записи, соответствующей фиг. 2, согласно примерному варианту осуществления.

[0089] Фиг. 7 - это блок-схема устройства для устройства привязки ключа токена к учетной записи согласно примерному варианту осуществления.

[0090] Фиг. 8 - это блок-схема устройства привязки ключа токена к учетной записи, соответствующей фиг. 3, согласно примерному варианту осуществления.

[0091] Фиг. 9 - это блок-схема мобильного терминала согласно примерному варианту осуществления.

[0092] Фиг. 10 - это блок-схема сервера согласно примерному варианту осуществления.

Подробное описание вариантов осуществления

[0093] Сейчас будет сделана ссылка в деталях на примерные варианты осуществления, примеры которых иллюстрируются на сопровождающих чертежах. Последующее описание ссылается на сопровождающие чертежи, на которых одинаковые номера на различных чертежах представляют одинаковые или аналогичные элементы, пока не представлено иное. Реализации, изложенные в последующем описании примерных вариантов осуществления, не представляют все реализации, согласующиеся с изобретением. Вместо этого они являются просто примерами устройств и способов, согласующихся с аспектами, связанными с изобретением, которые перечислены в прилагаемой формуле изобретения.

[0094] Фиг. 1 - это блок-схема последовательности операций способа привязки ключа токена к учетной записи согласно примерному варианту осуществления. Как показано на фиг. 1, на стороне веб-страницы используется способ, содержащий следующие этапы.

[0095] На этапе S11 сообщение запроса привязки, переносящее учетную запись, отправляется серверу, так что сервер формирует ссылку на сертификат и первый ключ токена, соответствующий учетной записи.

[0096] Если пользователь хочет привязать ключ токена к учетной записи, пользователь может сначала загружать токен безопасности в мобильный терминал и затем выдавать сообщение запроса привязки после входа под учетной записью на стороне веб-страницы, и сторона веб-страницы отправляет сообщение запроса привязки серверу, при этом сообщение запроса привязки передает учетную запись.

[0097] Сервер может формировать ссылку на сертификат и первый ключ токена согласно учетной записи в сообщении запроса привязки, ссылка на сертификат может быть URL (унифицированным указателем ресурса) и т.п.

[0098] На этапе S12 получается ссылка на сертификат и первый ключ токена, и отображаемая информация формируется согласно ссылке на сертификат и первому ключу токена, так что мобильный терминал получает зашифрованную информацию согласно первому ключу токена и отправляет сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию, и дополнительно так, что сервер принимает сообщение запроса доступа и отправляет зашифрованную информацию.

[0099] После получения ссылки на сертификат и первого ключа токена, сформированных сервером, сторона веб-страницы может формировать отображаемую информацию согласно ссылке на сертификат и первому ключу токена. После просмотра отображаемой информации пользователь может получать отображаемую информацию с помощью мобильного терминала. Способ получения может также быть различным согласно различным типам отображаемой информации. Далее в данном документе для описания будут перечислены два способа. Если отображаемая информация является двухмерным кодом, она может быть получена посредством сканирования двухмерного кода с помощью мобильного терминала; если отображаемая информация является штрихкодом, она может также быть получена посредством сканирования штрихкода с помощью мобильного терминала.

[00100] После получения отображаемой информации мобильный терминал может получать зашифрованную информацию согласно первому ключу токена и затем отправлять сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию, серверу. После приема сообщения запроса доступа сервер может получать зашифрованную информацию, переносимую в сообщении запроса доступа, и затем отправлять зашифрованную информацию.

[00101] На этапе S13 получается зашифрованная информация, и второй ключ токена получается согласно зашифрованной информации.

[00102] После получения зашифрованной информации, отправленной сервером, сторона веб-страницы может получать второй ключ токена согласно зашифрованной информации.

[00103] На этапе S14 сообщение об успехе привязки отправляется серверу, после того как определяется, что второй ключ токена согласуется с первым ключом токена, так что сервер привязывает первый ключ токена к учетной записи.

[00104] Выполняется оценка, согласуется ли второй ключ токена с первым ключом токена, и если да, сообщение об успехе привязки отправляется серверу. Затем, сервер может привязывать первый ключ токена к учетной записи. При последующем входе под учетной записью пользователь может использовать пароль и первый ключ токена, сохраненный в мобильном терминале, в одно и то же время, тем самым реализуя более хорошую защиту для учетной записи. Если второй ключ токена не согласуется с первым ключом токена, что может происходить, когда второй ключ токена был заменен во время процесса передачи зашифрованной информации, в этом случае сообщение о неудачной привязке отправляется серверу и отображается. После просмотра сообщения пользователь может повторно выдавать сообщение запроса привязки и запрашивать привязку ключа токена к учетной записи снова.

[00105] Может быть видно из последовательности операций, показанной на фиг. 1, во время процесса привязки ключа токена к учетной записи мобильный терминал получает отображаемую информацию и затем формирует зашифрованную информацию согласно первому ключу токена в отображаемой информации и переходит к последующей обработке. В течение всего процесса пользователю не нужно снова заполнять информацию токена, таким образом, уменьшая степень трудоемкости пользовательской операции и улучшая восприятие пользователем.

[00106] Этап формирования отображаемой информации согласно ссылке на сертификат и первому ключу токена в вышеописанном S12 содержит:

[00107] формирование отображаемой информации согласно ссылке на сертификат, первому ключу токена и учетной записи, так что мобильный терминал получает зашифрованную информацию, выполняя операцию хэширования согласно первому ключу токена и учетной записи, или получает зашифрованную информацию, выполняя операцию хэширования согласно отметке времени, первому ключу токена и учетной записи.

[00108] Для того чтобы обеспечивать безопасность передачи первого ключа токена в Интернете, сторона веб-страницы может формировать отображаемую информацию согласно ссылке на сертификат, первому ключу токена и учетной записи. Таким образом, мобильный терминал может получать зашифрованную информацию, выполняя операцию хэширования согласно первому ключу токена и учетной записи; или получать зашифрованную информацию, выполняя операцию хэширования согласно отметке времени, первому ключу токена и учетной записи. При этом отметка времени может быть получена из мобильного терминала.

[00109] Соответственно, после получения зашифрованной информации сервер пересылает зашифрованное сообщение стороне веб-страницы, и сторона веб-страницы может также использовать операцию хэширования, чтобы декодировать зашифрованную информацию, чтобы получать второй ключ токена.

[00110] Фиг. 2 - это блок-схема последовательности операций способа привязки ключа токена к учетной записи согласно примерному варианту осуществления. Как показано на фиг. 2, на сервере используется способ, содержащий следующие этапы.

[00111] На этапе S21 принимается сообщение запроса привязки, переносящее учетную запись, отправленное на стороне веб-страницы.

[00112] На этапе S22 формируется ссылка на сертификат и первый ключ токена, соответствующий учетной записи, так что сторона веб-страницы формирует отображаемую информацию согласно ссылке на сертификат и первому ключу токена, и дополнительно так, что мобильный терминал получает зашифрованную информацию согласно первому ключу токена и отправляет сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию.

[00113] На этапе S23 сообщение запроса доступа принимается, и зашифрованная информация отправляется, так что сторона веб-страницы получает второй ключ токена согласно зашифрованной информации и отправляет сообщение об успехе привязки после определения, что второй ключ токена согласуется с первым ключом токена.

[00114] На этапе S24 сообщение об успехе привязки принимается, и первый ключ токена привязывается к учетной записи.

[00115] Для того, чтобы гарантировать, что привязка может быть завершена вовремя, сервер может также устанавливать соединение связи со стороной веб-страницы. Если сообщение запроса доступа, отправленное мобильным терминалом, не принимается в периоде настройки, соединение связи со стороной веб-страницы разъединяется. Это означает, что эта привязка является неудачной, и, таким образом, сетевые ресурсы могут быть освобождены, тем самым эффективно избегая потерь сетевых ресурсов.

[00116] Фиг. 3 - это блок-схема последовательности операций способа привязки ключа токена к учетной записи согласно примерному варианту осуществления. Как показано на фиг. 3, в мобильном терминале используется способ, содержащий следующие этапы.

[00117] На этапе S31 получается отображаемая информация стороны веб-страницы, отображаемая информация формируется стороной веб-страницы согласно ссылке на сертификат и первому ключу токена, сформированным сервером, и ссылка на сертификат и первый ключ токена формируются сервером согласно учетной записи, переданной в сообщении запроса привязки, отправленном на стороне веб-страницы.

[00118] На этапе S32 получается зашифрованная информация согласно первому ключу токена, и отправляется сообщение запроса доступа, переносящее зашифрованную информацию и ссылку на сертификат, так что сервер отправляет зашифрованную информацию стороне веб-страницы после приема сообщения запроса доступа, сторона веб-страницы получает второй ключ токена согласно зашифрованной информации и отправляет сообщение об успехе привязки серверу после определения того, что второй ключ токена согласуется с первым ключом токена, сервер привязывает ключ токена к учетной записи после приема сообщения об успехе привязки.

[00119] Если отображаемая информация формируется стороной веб-страницы согласно ссылке на сертификат и первому ключу токена, сформированным сервером, этап получения зашифрованной информации согласно первому ключу токена на вышеописанном этапе S32 содержит:

[00120] использование первого ключа токена в качестве зашифрованной информации; или

[00121] получение зашифрованной информации посредством выполнения операции хэширования согласно отметке времени и первому ключу токена.

[00122] Если отображаемая информация формируется стороной веб-страницы согласно ссылке на сертификат, первому ключу токена и учетной записи, сформированным сервером, этап получения зашифрованной информации согласно первому ключу токена на вышеописанном этапе S32 содержит:

[00123] получение зашифрованной информации посредством выполнения операции хэширования согласно первому ключу токена и учетной записи; или

[00124] получение зашифрованной информации посредством выполнения операции хэширования согласно отметке времени, первому ключу токена и учетной записи.

[00125] Фиг. 4 - это блок-схема последовательности операций способа привязки ключа токена к учетной записи согласно примерному варианту осуществления. Как показано на фиг. 4, способ используется в системе, состоящей из мобильного терминала, стороны веб-страницы и сервера, способ содержит этапы:

[00126] На этапе S40 сторона веб-страницы отправляет сообщение запроса привязки, переносящее учетную запись, серверу после получения сообщения запроса привязки, переносящего учетную запись.

[00127] На этапе S41 после приема сообщения запроса привязки сервер формирует ссылку на сертификат и первый ключ токена, соответствующий учетной записи, и отправляет ссылку на сертификат и первый ключ токена стороне веб-страницы.

[00128] На этапе S42 после приема ссылки на сертификат и первого ключа токена сторона веб-страницы формирует двухмерный код согласно ссылке на сертификат, первому ключу токена и учетной записи.

[00129] На этапе S43 мобильный терминал выполняет операцию хэширования согласно отметке времени, первому ключу токена и учетной записи в двухмерном коде после получения двухмерного кода, чтобы получать зашифрованную информацию, и отправляет сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию, серверу.

[00130] На этапе S44 сервер отправляет зашифрованную информацию стороне веб-страницы после приема сообщения запроса доступа.

[00131] На этапе S45 сторона веб-страницы использует операцию хэширования, чтобы декодировать зашифрованную информацию, чтобы получать второй ключ токена, и если второй ключ токена согласуется с первым ключом токена, отправляет сообщение об успехе привязки серверу.

[00132] На этапе S46 сервер привязывает первый ключ токена к учетной записи после приема сообщения об успехе привязки.

[00133] Когда пользователь впоследствии входит под учетной записью, пользователь может использовать первый ключ токена и пароль для входа, тем самым эффективно защищая безопасность учетной записи.

[00134] Фиг. 5 - это блок-схема устройства привязки ключа токена к учетной записи согласно примерному варианту осуществления, который соответствует способу, который показан на фиг. 1. Обращаясь к фиг. 5, устройство содержит первый отправляющий модуль 51, первый модуль 52 получения, первый модуль 53 формирования, второй модуль 54 получения, второй модуль 55 формирования и второй отправляющий модуль 56.

[00135] Первый отправляющий модуль 51 сконфигурирован, чтобы отправлять сообщение запроса привязки, переносящее учетную запись, серверу, так что сервер формирует ссылку на сертификат и первый ключ токена, соответствующий учетной записи.

[00136] Первый модуль 52 получения сконфигурирован, чтобы получать ссылку на сертификат и первый ключ токена.

[00137] Первый модуль 53 формирования сконфигурирован, чтобы формировать отображаемую информацию согласно ссылке на сертификат и первому ключу токена, так что мобильный терминал получает зашифрованную информацию согласно первому ключу токена и отправляет сообщение запроса доступа, переносящее ссылку на сертификат и зашифрованную информацию, и дополнительно так, что сервер принимает сообщение запроса доступа и отправляет зашифрованную информацию.

[00138] Второй модуль 54 получения сконфигурирован, чтобы получать зашифрованную информацию.

[00139] Второй модуль 55 формирования сконфигурирован, чтобы получать второй ключ токена согласно зашифрованной информации.

[00140] Второй отправляющий модуль 56 сконфигурирован, чтобы отправлять сообщение об успешной привязке серверу после определения того, что второй ключ токена согласуется с первым ключом токена, так что сервер привязывает первый ключ токена к учетной записи.

[00141] Первый модуль 53 формирования содержит:

[00142] блок формирования, сконфигурированный, чтобы формировать отображаемую информацию согласно ссылке на сертификат, первому ключу токена и учетной записи, так что мобильный терминал получает зашифрованную информацию, выполняя операцию хэширования согласно первому ключу токена и учетной записи, или получает зашифрованную информацию, выполняя операцию хэширования согласно отметке времени, первому ключу токена и учетной записи.

[00143] Фиг. 6 - это блок-схема устройства привязки ключа токена к учетной записи согласно примерному варианту осуществления, который соответствует способу, который показан на фиг. 2. Обращаясь к фиг. 6, устройство содержит первый принимающий модуль 61, модуль 62 формирования, второй принимающий модуль 63, отправляющий моду