Способы и устройство для крупномасштабного распространения электронных клиентов доступа

Иллюстрации

Показать всеИзобретение относится к области беспроводной связи. Технический результат - контроль доступа к сети. Способ замены скомпрометированных цифровых сертификатов, ассоциированных с электронными универсальными картами с интегральной схемой (eUICC), включенными в мобильные устройства, содержащий этапы, на которых на сервере управления eUICC: принимают указание того, что подписывающий центр, ассоциированный с множеством цифровых сертификатов, скомпрометирован; и для каждого цифрового сертификата из данного множества цифровых сертификатов: идентифицируют (i) eUICC, ассоциированную с этим цифровым сертификатом, и (ii) мобильное устройство, в которое данная eUICC включена, идентифицируют открытый ключ (PKeUICC), который (i) соответствует упомянутой eUICC и (ii) ассоциирован с упомянутым цифровым сертификатом, вызывают создание обновленного цифрового сертификата, причем обновленный цифровой сертификат основывается на PKeuicc и обновленном секретном ключе (SKUpdated_SA), который соответствует подписывающему центру, предписывают упомянутой eUICC заменить упомянутый цифровой сертификат обновленным цифровым сертификатом. 3 н. и 17 з.п. ф-лы, 19 ил.

Реферат

Приоритет

Данная заявка притязает на приоритет заявки на патент США с порядковым №13/767593, поданной одновременно с настоящей заявкой 14 февраля 2013 г. и озаглавленной "METHODS AND APPARATUS FOR LARGE SCALE DISTRIBUTION OF ELECTRONIC ACCESS CLIENTS", которая притязает на приоритет предварительной заявки на патент США с порядковым №61/598819, поданной 14 февраля 2012 г. и озаглавленной "METHODS AND APPARATUS FOR LARGE SCALE DISTRIBUTION OF ELECTRONIC ACCESS CLIENTS", при этом каждая из вышеупомянутых заявок полностью включается в этот документ путем ссылки.

Родственные заявки

Данная заявка имеет отношение к находящимся в процессе одновременного рассмотрения заявкам на патент США того же заявителя с порядковыми №№13/457333, поданной 26 апреля 2012 г. и озаглавленной "ELECTRONIC ACCESS CLIENT DISTRIBUTION APPARATUS AND METHODS", 13/464677, поданной 4 мая 2012 г. и озаглавленной "METHODS AND APPARATUS FOR PROVIDING MANAGEMENT CAPABILITIES FOR ACCESS CONTROL CLIENTS", 13/095716, поданной 27 апреля 2011 г. и озаглавленной "APPARATUS AND METHODS FOR DISTRIBUTING AND STORING ELECTRONIC ACCESS CLIENTS", 13/080558, поданной 5 апреля 2011 г. и озаглавленной "APPARATUS AND METHODS FOR CONTROLLING DISTRIBUTION OF ELECTRONIC ACCESS CLIENTS", 12/952082, поданной 22 ноября 2010 г. и озаглавленной "WIRELESS NETWORK AUTHENTICATION APPARATUS AND METHODS", 12/952089, поданной 22 ноября 2010 г. и озаглавленной "APPARATUS AND METHODS FOR PROVISIONING SUBSCRIBER IDENTITY DATA IN A WIRELESS NETWORK", 13/183023, поданной 14 июля 2011 г. и озаглавленной "VIRTUAL SUBSCRIBER IDENTITY MODULE DISTRIBUTION SYSTEM", и 12/353227, поданной 13 января 2009 г. и озаглавленной "POSTPONED CARRIER CONFIGURATION", 13/093722, поданной 25 апреля 2011 г. и озаглавленной "APPARATUS AND METHODS FOR STORING ELECTRONIC ACCESS CLIENTS", 13/109851, поданной 17 мая 2011 г. и озаглавленной "METHODS AND APPARATUS FOR ACCESS CONTROL CLIENT ASSISTED ROAMING", 13/079614, поданной 4 апреля 2011 г. и озаглавленной "MANAGEMENT SYSTEMS FOR MULTIPLE ACCESS CONTROL ENTITIES", 13/111801, поданной 19 мая 2011 г. и озаглавленной "METHODS AND APPARATUS FOR DELIVERING ELECTRONIC IDENTIFICATION COMPONENTS OVER A WIRELESS NETWORK", 13/080521, поданной 5 апреля 2011 г. и озаглавленной "METHODS AND APPARATUS FOR STORAGE AND EXECUTION OF ACCESS CONTROL CLIENTS", 13/078811, поданной 1 апреля 2011 г. и озаглавленной "ACCESS DATA PROVISIONING APPARATUS AND METHODS", 13/287874, поданной 2 ноября 2011 г. и озаглавленной "METHODS AND APPARATUS FOR ACCESS DATA RECOVERY FROM A MALFUNCTIONING DEVICE", 13/080533, поданной 5 апреля 2011 г. и озаглавленной "SIMULACRUM OF PHYSICAL SECURITY DEVICE AND METHODS", и 13/294631, поданной 11 ноября 2011 г. и озаглавленной "APPARATUS AND METHODS FOR RECORDATION OF DEVICE HISTORY ACROSS MULTIPLE SOFTWARE EMULATION", при этом каждая из вышеупомянутых заявок полностью включается в этот документ путем ссылки.

1. Область техники, к которой относится изобретение

Настоящее раскрытие изобретения в целом относится к области беспроводной связи и сетей передачи данных. Конкретнее, изобретение ориентировано, среди прочего, на способы и устройство для крупномасштабного распространения электронных клиентов контроля доступа.

2. Описание предшествующего уровня техники

Контроль доступа необходим для защищенной связи в большинстве систем беспроводной радиосвязи известного уровня техники. В качестве примера одна простая схема контроля доступа могла бы содержать: (i) проверку идентичности взаимодействующей стороны и (ii) предоставление некоторого уровня доступа в соответствии с проверенной идентичностью. В контексте типовой сотовой системы (например, Универсальной системы мобильных телекоммуникаций (UMTS)) контроль доступа определяется клиентом контроля доступа, называемым Универсальным модулем идентификации абонента (USIM), исполняющимся на физической Универсальной карте с интегральной схемой (UICC) (также называемой "SIM-картой"). Клиент контроля доступа USIM аутентифицирует абонента в сотовой сети UMTS. После успешной аутентификации абоненту разрешен доступ к сотовой сети. При использовании в дальнейшем термин "клиент контроля доступа" в целом относится к логической сущности, воплощенной либо в аппаратных средствах, либо в программном обеспечении, подходящих для контроля доступа первого устройства к сети. Распространенные примеры клиентов контроля доступа включают в себя вышеупомянутый USIM, Модули идентификации абонентов CDMA (CSIM), Модуль идентификации мультимедийных IP-услуг (ISIM), Модули идентификации абонентов (SIM), Сменные модули идентификации пользователей (RUIM) и т.п.

Прежние подходы на основе SIM-карт страдали от некоторого количества ограничений. Например, традиционные UICC поддерживают только один клиент контроля доступа USIM (или, в более общем смысле, "SIM"). Если пользователь желает аутентифицироваться в сотовой сети, используя другой SIM, то пользователь должен физически поменять SIM-карту в устройстве на другую SIM-карту. Некоторые устройства спроектированы для размещения одновременно двух SIM-карт (телефоны Dual-SIM); однако такие телефоны Dual-SIM не снимают основных физических ограничений SIM-карт. Например, информацию, сохраненную на одной SIM-карте, нельзя свободно объединить с информацией, сохраненной на другой SIM-карте. Существующие устройства Dual-SIM не могут обращаться одновременно к содержимому обеих SIM-карт.

Кроме того, обращение к SIM-карте требует заметного для пользователя количества времени; переключение между SIM-картами для переноса информации нежелательно, но присутствует как в традиционных устройствах, так и устройствах Dual-SIM.

Более того, существующие эмитенты и субъекты по активации SIM-карт, как правило, зависят от конкретной сети и не являются едиными для разных пользователей в разных сетях. В частности, заданный пользователь в заданной сети обязан активировать свой телефон или получить заменяющие SIM-карты от конкретного субъекта, авторизованного для выпуска SIM. Это может значительно ограничивать возможность пользователя в быстром получении действующей привилегии доступа, например, при перемещении по другим сетям, замене телефона и т.п.

Совсем недавно разработаны электронные SIM (так называемые eSIM), например, Правопреемником данной заявки. Эти электронные SIM обеспечивают повышенную гибкость в плане перехода на другой eSIM, переноса на другое устройство и т.п. Однако существующая сетевая инфраструктура для распространения и активации SIM не успевает за этими достижениями, и поэтому соответственно нужны новые решения и инфраструктура для применения повышенной гибкости, предоставляемой электронными клиентами доступа (например, eSIM), и для поддержки их безопасного и повсеместного распространения.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Настоящее раскрытие изобретения предусматривает, среди прочего, крупномасштабное распространение электронных клиентов контроля доступа.

Во-первых, раскрывается способ для крупномасштабного распространения электронных клиентов контроля доступа. В одном типовом варианте осуществления способ включает в себя: установление принадлежности одного или нескольких электронных клиентов контроля доступа; определение, не копировались ли ранее один или несколько электронных клиентов контроля доступа; шифрование одного или нескольких электронных клиентов контроля доступа для переноса на второе устройство; и обмен одного или нескольких зашифрованных электронных клиентов контроля доступа.

Также раскрывается устройство для крупномасштабного распространения электронных клиентов контроля доступа. В одном типовом варианте осуществления устройство включает в себя: процессор и не временный машиночитаемый носитель, который включает в себя команды, которые при их исполнении процессором: устанавливают принадлежность одного или нескольких электронных клиентов контроля доступа; определяют, не копировались ли ранее один или несколько электронных клиентов контроля доступа; шифруют один или несколько электронных клиентов контроля доступа для переноса на второе устройство и обменивают один или несколько зашифрованных электронных клиентов контроля доступа.

Дополнительно раскрывается мобильное устройство для проведения операций с электронным клиентом контроля доступа. В одном варианте осуществления устройство включает в себя: беспроводной интерфейс, сконфигурированный для взаимодействия с беспроводной сетью; процессор в информационной связи с интерфейсом и защищенный элемент в информационной связи с интерфейсом. В одной разновидности защищенный элемент включает в себя: защищенный процессор; защищенное хранилище в информационной связи с защищенным процессором и имеющее сохраненное в нем множество клиентов контроля доступа, пригодных для аутентификации по меньшей мере в сети; и логику в информационной связи с защищенным процессором, причем логика сконфигурирована для хранения, доступа к и переноса множества клиентов контроля доступа на устройство или с него; и логику интерфейса пользователя, связанную по меньшей мере с защищенным элементом и сконфигурированную для предоставления пользователю устройства возможности выбрать один из сохраненного множества клиентов контроля доступа и аутентификации устройства в сети, чтобы сделать возможной связь с ним.

Также раскрывается беспроводная система.

Более того, раскрывается машиночитаемое устройство. В одном варианте осуществления устройство включает в себя носитель информации, имеющий размещенную на нем компьютерную программу, причем программа при ее исполнении сконфигурирована для: распространения электронных клиентов контроля доступа.

Более того, раскрывается сетевая архитектура для снабжения беспроводных мобильных устройств электронными клиентами доступа. В одном варианте осуществления архитектура включает в себя: множество брокеров и множество производителей в информационной связи с множеством брокеров. В одной разновидности заданное мобильное устройство пользователя может обслуживаться несколькими брокерами; и любой из брокеров может заказывать электронные клиенты доступа у одного или нескольких производителей.

Также раскрывается устройство для предоставления электронных клиентов доступа одному или нескольким мобильным устройствам. В одном варианте осуществления устройство включает в себя: по меньшей мере один процессор и первую логику в информационной связи по меньшей мере с одним процессором, причем первая логика сконфигурирована для предписания устройству выполнить шифрование и дешифрование клиента доступа; вторую логику в информационной связи по меньшей мере с одним процессором, причем вторая логика сконфигурирована для предписания устройству убедиться, что клиент доступа не скопирован; и третью логику в информационной связи по меньшей мере с одним процессором, причем третья логика сконфигурирована для предписания устройству установить по меньшей мере одно из доверия, принадлежности и/или проверки пользователя клиента доступа.

Дополнительно раскрывается процедура аннулирования электронного клиента контроля доступа. В одном варианте осуществления процедура включает в себя: определение, скомпрометирован ли подписывающий центр сертификации, который выдал сертификат, при этом сертификат ассоциирован с одним или несколькими устройствами, хранящими сертификат; определение на одном или нескольких устройствах запроса услуг сертификации, созданного, когда создавался начальный запрос сертификата; запрашивание нового сертификата с использованием определенного запроса услуг сертификации и выдачу нового сертификата на основе запрашивания. В одной разновидности одно или несколько устройств могут использовать ранее использованный секретный ключ как часть запрашивания, и выдается новый сертификат, содержащий предыдущий открытый ключ, соответствующий предыдущему секретному ключу.

Другие признаки и преимущества будут выявлены незамедлительно средними специалистами в данной области техники на основании приложенных чертежей и подробного описания типовых вариантов осуществления, которое приведено ниже.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

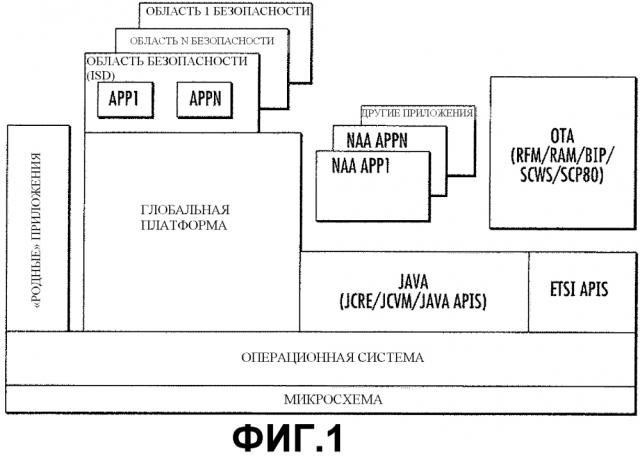

Фиг. 1 - логическая блок-схема одной типовой электронной Универсальной карты с интегральной схемой (eUICC), полезной в сочетании с различными особенностями настоящего раскрытия изобретения.

Фиг. 2 - логическая блок-схема одной типовой структуры каталогов электронного Модуля идентификации абонента (eSIM), полезной в сочетании с различными особенностями настоящего раскрытия изобретения.

Фиг. 3 - логическая блок-схема, представляющая один типовой конечный автомат для Специальных файлов Модуля идентификации абонента (SIM) (SDF), полезный в сочетании с различными особенностями настоящего раскрытия изобретения.

Фиг. 4 - логическая блок-схема, представляющая один типовой конечный автомат для работы eSIM, полезный в сочетании с различными особенностями настоящего раскрытия изобретения.

Фиг. 5 - графическое представление одной типовой сети брокеров eSIM, полезной с различными вариантами осуществления настоящего раскрытия изобретения.

Фиг. 6 - логическая блок-схема одного типового многоуровневого протокола безопасности, полезного с различными вариантами осуществления настоящего раскрытия изобретения.

Фиг. 7 - графическое представление одной типовой структуры данных, содержащей три (3) части, полезной в сочетании с различными особенностями настоящего раскрытия изобретения.

Фиг. 8 - графическое представление одной типовой иерархии сертификатов OEM, полезной в сочетании с различными особенностями настоящего раскрытия изобретения.

Фиг. 9 - логическая блок-схема, иллюстрирующая одну типовую логическую последовательность для доставки eSIM на устройство без персонализации.

Фиг. 10 - логическая блок-схема, иллюстрирующая одну типовую логическую последовательность для доставки eSIM на устройство с предварительной персонализацией.

Фиг. 11 - логическая блок-схема, иллюстрирующая одну типовую логическую последовательность для доставки комплекта eSIM на устройство.

Фиг. 12 - логическое представление устройства с электронной Универсальной картой с интегральной схемой (eUICC).

Фиг. 13 - логическое представление устройства хранения электронного Модуля идентификации абонента (eSIM).

Фиг. 14 - логическая блок-схема, иллюстрирующая одно типовое пользовательское устройство.

Фиг. 15 - логическая блок-схема, иллюстрирующая один вариант осуществления способа для крупномасштабного распространения электронных клиентов контроля доступа.

Авторское право на все чертежи принадлежит Apple Inc. © 2012-2013. Все права защищены.

ПОДРОБНОЕ ОПИСАНИЕ

Теперь приводится ссылка на чертежи, на которых одинаковые цифры ссылаются на одинаковые части по всем чертежам.

Описание типовых вариантов осуществления

Теперь подробно описываются типовые варианты осуществления и особенности настоящего раскрытия изобретения. Хотя эти варианты осуществления и особенности обсуждаются главным образом применительно к Модулям идентификации абонентов (SIM) в сотовой сети GSM, GPRS/EDGE или UMTS, средними специалистами будет выявлено, что настоящее раскрытие изобретения этим не ограничивается. Фактически, различные признаки раскрытия изобретения полезны в любой сети (будь то беспроводная сотовая или иная), которая может извлечь пользу из хранения и распространения устройствам клиентов контроля доступа.

При использовании в данном документе термины "клиент" и "UE" включают в себя, но не ограничиваются, сотовые телефоны с возможностью беспроводной связи, смартфоны (например, iPhone™), персональные компьютеры (ПК) с возможностью беспроводной связи, мобильные устройства, например наладонные компьютеры, PDA, персональные устройства мультимедиа (PMD), беспроводные планшеты (например, iPad™), так называемые "фаблеты" или любые сочетания вышеупомянутого.

При использовании в дальнейшем термины "Модуль идентификации абонента (SIM)", "электронный SIM (eSIM)", "профиль" и "клиент контроля доступа" в целом относятся к логической сущности, воплощенной либо в аппаратных средствах, либо в программном обеспечении, подходящей для контроля доступа первого устройства к сети. Распространенные примеры клиентов контроля доступа включают в себя вышеупомянутый USIM, Модули идентификации абонентов CDMA (CSIM), Модуль идентификации мультимедийных IP-услуг (ISM), Модули идентификации абонентов (SIM), Сменные модули идентификации пользователей (RUIM) и т.п. или любые сочетания вышеупомянутого.

Также станет очевидным, что хотя в этом документе используется термин "модуль идентификации абонента" (например, eSIM), этот термин никоим образом непременно не связывается или не требует либо (i) использования непосредственно абонентом (то есть различные признаки раскрытия изобретения могут быть применены на практике абонентом или не являющимся таковым); (ii) идентичности одного человека (то есть различные признаки раскрытия изобретения могут быть применены на практике от лица группы людей, например семьи, или неосязаемого либо вымышленного субъекта, например предприятия); либо (iii) какого-либо вещественного "модульного" оборудования или аппаратных средств.

Работа типовых eUICC и eSIM

Различные признаки и функции настоящего раскрытия изобретения теперь обсуждаются по отношению к одной типовой реализации. Применительно к типовому варианту осуществления настоящего раскрытия изобретения, вместо использования физической UICC, как в известном уровне техники, UICC эмулируется в виде виртуального или электронного объекта, например программного приложения, в дальнейшем называемого Электронной универсальной картой с интегральной схемой (eUICC), который заключен в некий защищенный элемент (например, защищенный микропроцессор или запоминающее устройство) в UE. eUICC допускает хранение и управление несколькими элементами SIM, в дальнейшем называемыми Электронными модулями идентификации абонентов (eSIM). Каждый eSIM является программной эмуляцией типичного USIM и содержит аналогичное программирование и ассоциированные с ним пользовательские данные. eUICC выбирает eSIM на основе ICC-ID у eSIM. Как только eUICC выбирает нужный eSIM (нужные eSIM), UE может инициировать процедуру аутентификации, чтобы получить услуги беспроводной сети от соответствующего оператора сети у eSIM.

Архитектура программного обеспечения eUICC

Ссылаясь теперь на фиг. 1, показана одна типовая электронная Универсальная карта с интегральной схемой (eUICC), полезная в сочетании с настоящим раскрытием изобретения. Примеры типовой eUICC описываются в находящейся в процессе одновременного рассмотрения заявке на патент США того же заявителя №13/093722, поданной 25 апреля 2011 г. и озаглавленной "APPARATUS AND METHODS FOR STORING ELECTRONIC ACCESS CLIENTS", полностью включенной ранее в этот документ путем ссылки, хотя будет понятно, что в соответствии с настоящим раскрытием изобретения может использоваться другая.

Фиг. 1 иллюстрирует одну типовую архитектуру eUICC на платформе Java Card™. Другие примеры операционных систем (ОС) для использования в приложениях смарт-карт включают в себя (без ограничения) MULTOS и ОС собственной разработки, при этом Java Card является всего лишь пояснительной. ОС предоставляет интерфейс между прикладным программным обеспечением и аппаратными средствами. Как правило, ОС включает в себя службы и функциональные возможности, сконфигурированные для: ввода-вывода (I/O), оперативного запоминающего устройства (RAM), постоянного запоминающего устройства (ROM), энергонезависимого (NV) запоминающего устройства (EEPROM, флэш-память) и т.п. ОС также может предоставлять криптографические службы, используемые более высокими уровнями, управление памятью и файлами и протоколы связи.

Типовая реализация Java состоит из трех частей: Виртуальная машина Java Card (JCVM) (интерпретатор байт-кода); среда исполнения Java Card (JCRE) (которая управляет ресурсами карты, исполнением апплета и другими функциями времени исполнения); и Интерфейсы прикладного программирования Java (API) (набор настроенных классов для программирования приложений смарт-карт).

JCVM имеет компонент на карте (интерпретатор байт-кода) и ответную часть вне карты (преобразователь). Некоторые задачи компиляции могут выполняться преобразователем из-за ограничений ресурсов карты. Сначала компилятор Java создает файлы классов из исходного кода. Преобразователь предварительно обрабатывает файлы классов и создает файл CAP. Преобразователь проверяет, что образы загрузки java-классов правильно оформлены, проверяет нарушения подмножества языка Java Card, а также выполняет некоторые другие задачи. Файл CAP содержит исполняемое двоичное представление классов в пакете Java. Преобразователь также формирует файлы экспорта, которые содержат открытую информацию API. В карту загружается только файл CAP. Другим широко применяемым форматом является IJC, который можно преобразовать из файлов CAP. Файлы IJC могут быть немного меньше по размеру в сравнении с файлами CAP.

Как правило, загрузка апплета на карту требует обмена протокольными блоками данных прикладного уровня (APDU) для загрузки содержимого файла CAP в энергостойкую память карты. Установщик на карте также связал бы классы в файле CAP с другими классами на карте. После этого процесс установки создает экземпляр апплета и регистрирует экземпляр в JCRE. Апплеты пребывают в приостановленном состоянии, пока их не выберут.

Вышеупомянутая процедура дополнительно может реализовывать один или несколько уровней безопасности. В одном типовом варианте осуществления Глобальная Платформа (GP) предоставляет защищенный протокол для управления приложениями. GP работает в защищенной области безопасности эмитента, которая является представлением на карте эмитента карты. Карта также может исполнять другие области безопасности, например, для поставщиков приложений.

В одном типовом варианте осуществления eUICC является несъемным компонентом устройства. Во время работы eUICC исполняет защищенную ОС начальной загрузки. ОС начальной загрузки убеждается, что eUICC защищена, и управляет исполнением в ней протоколов безопасности. Примеры защищенной ОС начальной загрузки описываются в находящейся в процессе одновременного рассмотрения заявке на патент США того же заявителя №13/080521, поданной 5 апреля 2011 г. и озаглавленной "METHODS AND APPARATUS FOR STORAGE AND EXECUTION OF ACCESS CONTROL CLIENTS", полностью включенной ранее в этот документ путем ссылки. Дополнительно принимается во внимание, что разные Операторы сетей мобильной связи (MNO) могут настраивать eSIM для поддержки различных степеней дифференциации обслуживания. Распространенные примеры настройки включают в себя, без ограничения, файловые структуры и/или программные приложения собственной разработки. Вследствие конфигурируемости eSIM они могут значительно отличаться по размеру.

В отличие от SIM-карт известного уровня техники eSIM-ами можно свободно обмениваться между устройствами в соответствии с защищенной транзакцией. Абонентам не нужна "физическая карта" для перемещения SIM между устройствами; однако фактическая транзакция eSIM должна быть надежно защищена, например, посредством определенных протоколов безопасности. В одном типовом варианте осуществления eSIM перед его доставкой шифруется для определенного получателя. В некоторых разновидностях каждый eSIM, в дополнение к зашифрованному содержимому, может включать в себя сегмент метаданных, который является нешифрованным текстом. Дополнительно может использоваться криптографическая подпись для обеспечения целостности содержимого нешифрованного текста. Этот сегмент метаданных может свободно предоставляться (даже незащищенным объектам) для содействия в незащищенном хранении и т.п.

Архитектура программного обеспечения eSIM

Ссылаясь теперь на фиг. 2, раскрывается одна типовая структура каталогов электронного Модуля идентификации абонента (eSIM), воплощенная в типовой eUICC. Как показано, структура каталогов eSIM изменена для поддержки гибкости, предложенной eSIM. Например, структура каталогов eSIM включает в себя, среди прочего: (i) EFeSimDir, который содержит список установленных eSIM; (ii) EFcsn, который содержит порядковый номер карты, который глобально и однозначно идентифицирует eUICC; (iii) DFsecurity хранит связанные с безопасностью данные и секретный ключ, соответствующий одному или нескольким сертификатам eUICC. В одной такой разновидности информация DFsecurity включает в себя: (i) DFepcf, который содержит PCF уровня платформы eUICC; (ii) EFoemcert, который содержит корневой сертификат и стандартное имя OEM (учетные данные OEM могут использоваться для особых операций, например заводского восстановления); (iii) EfeUICCcert, который является сертификатом eUICC; (iv) EFsL1cert, который является корневым сертификатом базовых серверов L1; (v) EFsL2cert, который является корневым сертификатом базовых серверов L2; и (vi) EFsL3cert, который является корневым сертификатом базовых серверов L3.

В одном типовом варианте осуществления структура каталогов дополнительно включает в себя Специальные файлы SIM (SDF), которые содержат файловые структуры, которые являются характерными для eSIM. Каждый SDF располагается непосредственно под MF. Каждый SDF имеет атрибут имени и SID (ID eSIM), например Идентификатор карты с интегральной схемой (ICCID). Как показано, каждый SDF дополнительно содержит DFprofile и DFcode. Кроме того, в одной разновидности все EF, связанные с PCF профиля, хранятся под DFppcf, который хранится под DFprofile.

В одном типовом варианте осуществления информация DFprofile включает в себя: (i) EFname, который является описанием eSIM (например, имя и версия eSIM); (ii) EFtype, который описывает тип eSIM (например, обычный, начальной загрузки и тестовый). Программные приложения могут использовать эту информацию, например, для отображения пиктограммы, когда используется eSIM начальной загрузки; (iii) EFsys_ver, который является минимальным номером версии программного обеспечения eUICC, необходимым для поддержки eSIM; (iv) EFnv_min, который указывает минимальный объем энергонезависимой памяти, необходимый для eSIM; (v) EFram_min, который указывает минимальный объем необходимой энергозависимой памяти; (vi) EFnv_rsvd, который указывает объем энергонезависимой памяти, зарезервированный для беспроводных транзакций (OTA); и (vii) EFram_rsvd, который указывает объем энергозависимой памяти, зарезервированный для OTA.

В одном типовом варианте осуществления информация DFcode содержит набор ключей для каждого eSIM. Эти значения в большинстве случаев нельзя считать из eUICC. Одним исключительным вариантом использования является операция экспорта, которая криптографически "упаковывает" и экспортирует весь eSIM. Поскольку шифруется весь eSIM, значения ключей остаются защищенными. В одном типовом варианте осуществления информация DFcode содержит: (i) ExEFGPinx/gPukx, который содержит глобальный PIN (индивидуальный идентификационный номер) и PUK (ключ разблокировки PIN); (ii) EFuPin/uPuk содержит универсальный PIN и PUK; (iii) EFadminx содержит коды администратора и (iv) EFotax, который содержит коды OTA. В некоторых разновидностях также может присутствовать ADFusim, который содержит дополнительные элементы, например: (i) EFk, который хранит K, 128-разрядный совместно используемый ключ аутентификации; (ii) EFopc, который хранит OPc, который выводится из ключа абонента и поля OP конфигурации операторского алгоритма (некоторые разновидности могут хранить OP вместо OPc); (iii) EFauthpar, который задает длину RES; (iv) EFalgid, который задает алгоритм аутентификации в сети (например, Milenage); (v) EFsan, который хранит SQN; и (vi) EFlpinx/lpukx, который хранит PIN и PUK-код для локального PIN.

Средние специалисты в данной области техники, читающие данное раскрытие изобретения, примут во внимание, что вышеупомянутые файлы, структуры или элементы являются лишь типовыми и могут быть заменены другими, обладающими нужными функциональными возможностями или структурой.

Ссылаясь теперь на фиг. 3, иллюстрируется один типовой конечный автомат для работы SDF. Как показано, конечный автомат SDF содержит следующие состояния: СОЗДАНИЕ, ИНИЦИАЛИЗАЦИЯ, РАБОЧЕЕ (АКТИВИРОВАНО), РАБОЧЕЕ (ДЕАКТИВИРОВАНО) и ЗАВЕРШЕНИЕ.

Когда eSIM устанавливается первый раз, создается SDF (СОЗДАНИЕ), а затем инициализируется (ИНИЦИАЛИЗАЦИЯ) данными файловой структуры, включенными в eSIM. Как только eSIM установлен, SDF переходит в состояние ДЕАКТИВИРОВАНО. Во время деактивированного состояния не доступны никакие файлы. Как только eSIM выбирается, SDF переходит из состояния ДЕАКТИВИРОВАНО в состояние АКТИВИРОВАНО; состояние АКТИВИРОВАНО дает возможность доступа к файлам в SDF. Когда выбор eSIM отменяется (либо неявно, либо явно), SDF переходит из состояния АКТИВИРОВАНО обратно в состояние ДЕАКТИВИРОВАНО.

Ссылаясь теперь на фиг. 4, иллюстрируется один типовой конечный автомат для работы eSIM. Как показано, конечный автомат eSIM содержит следующие состояния: УСТАНОВЛЕНО, ВЫБРАНО, ЗАБЛОКИРОВАНО, ДЕАКТИВИРОВАНО, ЭКСПОРТИРОВАНО и УДАЛЕНО.

Во время установки eSIM (УСТАНОВЛЕНО) в реестре eUICC создается запись для eSIM; запись указывает один или несколько ассоциированных SDF и приложений. Во время состояния УСТАНОВЛЕНО SDF устанавливаются в состояние ДЕАКТИВИРОВАНО, а приложения устанавливаются в состояние УСТАНОВЛЕНО.

Как только eSIM выбирается, eSIM переходит в состояние ВЫБРАНО. Во время выбранного состояния SDF переходят в состояние АКТИВИРОВАНО, а приложения переводятся в состояние ВЫБРАНО. Если выбор eSIM отменяется, то eSIM переходит обратно в состояние УСТАНОВЛЕНО.

В определенных обстоятельствах eSIM может входить в состояние ЗАБЛОКИРОВАНО. Например, если PCF eUICC меняется так, что установленный eSIM уже нельзя использовать, то eSIM перейдет в состояние ЗАБЛОКИРОВАНО. В состоянии ЗАБЛОКИРОВАНО SDF устанавливаются в состояние ДЕАКТИВИРОВАНО, а приложения устанавливаются в состояние ЗАБЛОКИРОВАНО. Различные другие состояния включают в себя состояние ЭКСПОРТИРОВАНО (то есть там, где eSIM экспортируется, и его уже нельзя выбрать) и состояние УДАЛЕНО (то есть там, где eSIM удаляется).

Алгоритмы аутентификации в сети

Алгоритмы аутентификации в сети (NAA), как правило, обязательны для работы с Операторами сетей мобильной связи (MNO). Хотя существуют разные реализации NAA, функциональные возможности отличаются незначительно. В некоторых вариантах осуществления eUICC может включать в себя общие пакеты для NAA. Во время установки eSIM может создаваться экземпляр каждого приложения NAA для каждого eSIM из заранее загруженных пакетов, чтобы уменьшить общее время загрузки eSIM и ненужное потребление памяти на eUICC.

Распространенные примеры NAA включают в себя, без ограничения: Milenage, COMP128 V1, COMP128 V2, COMP128 V3 и COMP128 V4 и некоторые алгоритмы собственной разработки. Существует большое количество алгоритмов собственной разработки, которые по-прежнему используются (из-за известных атак на COMPI28 VI). В одном варианте осуществления аутентификация в сети основывается на общеизвестном протоколе соглашения об аутентификации и ключах (AKA).

В маловероятном случае, что NAA скомпрометирован, заменяющие схемы NAA могут потребовать обновления программного обеспечения. В таком случае eSIM можно исправить с помощью заменяющего алгоритма, например посредством защищенного обновления программного обеспечения. После этого MNO может разрешить заменяющий алгоритм посредством существующего механизма OTA.

Типовая сеть брокеров eSIM

Фиг. 5 показывает высокоуровневое представление одной типовой сети брокеров eSIM, полезной с различными вариантами осуществления настоящего раскрытия изобретения. В одном типовом варианте осуществления сеть брокеров содержит распределенную сеть брокеров и производителей, так что устройство может обслуживаться несколькими брокерами и брокер может заказывать eSIM у нескольких производителей eSIM. В некоторых вариантах осуществления могут существовать политики профилей eUICC и/или eSIM, которые ограничивают группу брокеров, с которой может взаимодействовать устройство, определенными операциями eSIM. Например, MNO может требовать, чтобы устройства, которые субсидируются MNO, взаимодействовали только с брокерами, которыми владеет MNO.

В одной такой разновидности основной брокер предоставляет устройствам службы обнаружения, так что устройство может идентифицировать подходящего брокера. После этого устройство может взаимодействовать непосредственно с идентифицированным брокером на предмет операций eSIM (например, покупка, установка, экспорт и импорт).

Средние специалисты в связанных с сетями областях признают, что возникает несколько практических проблем во время работы сетей крупномасштабного распространения, например, которая представлена на фиг. 5. В частности, сети крупномасштабного распространения обязаны быть масштабируемыми, чтобы справляться с большими всплесками обеспечивающего трафика (например, могут возникать в так называемый "день запуска" данного мобильного пользовательского устройства). Одна предложенная схема для уменьшения общего сетевого трафика влечет за собой предварительную персонализацию eSIM (где это возможно) перед днем запуска. Например, так называемые модули "внутри SIM" назначаются eSIM уже при отправке; этот заранее назначенный eSIM можно предварительно персонализировать для модуля, например, путем шифрования соответствующего профиля eSIM ключом, специфичным для eUICC модуля.

Другие соображения включают в себя надежность системы, например, сеть брокеров должна уметь восстанавливаться после различных сбоев оборудования. Одним решением является географическая избыточность, где несколько центров обработки данных в разных местоположениях имеют дублированное содержимое; однако сеть центров обработки данных может активно синхронизироваться друг с другом, чтобы избежать клонирования eSIM. Такая сетевая синхронизация потребовала бы чрезмерных объемов полосы пропускания сети. В дополнительных решениях каждый центр обработки данных может иметь отдельный набор eSIM; однако это требует значительной служебной нагрузки eSIM.

В идеале брокерская сеть может гибко приспосабливаться к различным бизнес-моделям. В частности, по различным правовым и антимонопольным причинам различные компоненты вышеупомянутой сети брокеров могут управляться разными участниками. Соответственно, нужно тщательно наблюдать и оценивать аспекты безопасности трафика eSIM. Каждый eSIM содержит ценную информацию о пользователе и MNO. Например, eSIM может включать в себя совместно используемый ключ аутентификации (K для USIM и Ki для SIM), который при компрометации может использоваться для клонирования SIM. Аналогичным образом eSIM также могут содержать приложения, которые могут иметь уязвимые пользовательские данные, например информацию о банковском счете.

Кроме того, дополнительно принимается во внимание, что программное обеспечение eUICC требует дополнительных контрмер для восстановления устройства. В отличие от физических SIM, если программное обеспечение eUICC уходит в неисправимое состояние, то понадобится заменить все устройство (что гораздо дороже, чем смена SIM-карты). Соответственно, типовые решения должны уметь проводить восстановление устройства, чтобы препятствовать таким суровым мерам.

В конечном счете работа сети должна предусматривать "положительное" восприятие пользователем. Чрезмерное время отклика, ненадежная работа, чрезмерные сбои программного обеспечения и т.п. могут значительно испортить общее восприятие пользователем.

Типовой протокол безопасности

Соответственно, в этом документе раскрывается многоуровневый программный протокол безопасности для решения различных вышеупомянутых проблем. В одном типовом варианте осуществления программное обеспечение eUICC сервера и eUICC клиента содержит так называемый "стек" уровней программного обеспечения. Каждый уровень программного обеспечения отвечает за набор иерархических функций, которые согласовываются с соответствующим равноправным уровнем программного обеспечения. Кроме того, каждый уровень программного обеспечения дополнительно взаимодействует с собственными уровнями. Дополнительно принимается во внимание, что в некоторых случаях прикладной процессор (AP) устройства может быть скомпрометирован (например, "разлочен" и т.п.); следовательно, признается, что существуют доверительные отношения между eUICC клиента и соответствующим eUICC сервера (или другим защищенным объектом); то есть AP не доверяют.

В одном типовом варианте осуществления раскрывается трехуровневая (3) система. Как проиллюстрировано на фиг. 6, программный протокол безопасности содержит Уровень 1 (L1), Уровень 2 (L2) и Уровень 3 (L3). Безопасность L1 выполняет шифрование и дешифрование данных eSIM. Операции L1 ограничиваются защищенными средами исполнения (например, eUICC или Аппаратный модуль безопасности (HSM)). В L1 данные eSIM могут храниться в виде нешифрованного текста (то есть незашифрованными) в пределах логической границы L1; за пределами границы L1 данные eSIM всегда надежно зашифрованы. Безопасность L2 обеспечивает, что eSIM нельзя скопировать. Граница L2 обеспечивает, что существует одна и только одна копия eSIM. В пределах границы L2 могут существовать несколько копий. Кроме того, безопасность L