Связь шлюза с обеспечением безопасности

Иллюстрации

Показать всеИзобретение относится к системам мобильной связи по защищенным сетям. Технический результат заключается в повышении надежности. Описываются устройство шлюза и выполняемые в нем способы для предотвращения подключения неавторизованных клиентских устройств к хост-сети устройства шлюза. Устройство шлюза не отвечает немедленно на отдельное клиентское сообщение, отправленное на устройство шлюза. Вместо этого устройство шлюза только отвечает на заранее заданную последовательность клиентских сообщений, которая является известной только устройству шлюза и авторизованным клиентским устройствам. Поскольку устройство шлюза не будет отвечать на случайные клиентские сообщения и вероятность того, что неавторизованное клиентское устройство сможет корректно угадать заранее заданную последовательность клиентских сообщений, является низкой, риск способности злоумышленной стороны войти в хост-сеть, например, используя способы сканирования портов, может быть снижен. 2 н. и 20 з.п. ф-лы, 15 ил.

Реферат

ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА РОДСТВЕННЫЕ ЗАЯВКИ

По данной заявке испрашивается приоритет предварительной заявки на патент США № 61/510023, озаглавленной "Systems and Methods for Secure Mobile Communication" (Системы и способы мобильной связи по защищенным сетям), поданной 20 июля 2011 года, содержание которой тем самым полностью включено в документ путем ссылки во всех отношениях.

Эта заявка связана с имеющей общего патентообладателя по Договору о патентной кооперации (PCT) заявке за номером №______, озаглавленной "Mobile Banking System with Cryptographic Expansion Device" (Мобильная банковская система с устройством криптографического расширения), поданной 20 июля 2012 года, содержание которой тем самым путем ссылки включается в документ полностью во всех отношениях.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Вопросы безопасности часто представляют проблему, которая препятствует широкому принятию и развитию мобильного банковского обслуживания. Большинство мобильных устройств неспособны безопасно посылать сквозную шифрованную передачу. В результате конфиденциальную информацию, такую как Персональные идентификационные номера (PINы) и Первичные номера счета (PANы), можно отправлять в форме открытого текста, создавая уязвимость, в которой такая конфиденциальная информация может перехватываться злоумышленными сторонами и использоваться в мошеннических целях. Хотя некоторые меры защиты могут обеспечиваться операторами мобильной связи, например, чтобы обеспечить средства шифрования в базовой станции, защита, обеспеченная такими решениями, все еще ограничена, поскольку передачу все еще посылают в форме открытого текста в некоторый момент в течение передачи. Другие решения требуют повторной инициализации мобильных устройств пользователей, например, предоставлению услуг по эфиру (OTA), и такие решения могут быть дорогостоящими и с точки зрения развертывания, и с точки зрения эксплуатационных расходов. Следовательно, операторы мобильной связи должны либо возложить эти расходы на своих абонентов, либо брать их на себя сами. Таким образом, совокупная стоимость владения (TCO) также является часто проблемой, которая мешает внедрению и развитию мобильного банковского обслуживания. Без рентабельного и эффективного способа безопасно посылать и принимать передачу с помощью мобильных устройств операторы мобильного банковского обслуживания обречены терпеть убытки или неудачу в развертывании своих услуг мобильного банковского обслуживания в целом.

Тогда как операторы сетей мобильной связи прилагают усилия найти рентабельное и эффективное решение для предоставления возможности мобильным устройствам безопасно посылать зашифрованные передачи, уязвимости системы безопасности при мобильном банковском обслуживании не ограничивается только потенциальным перехватом передач по эфиру. Интерфейс между сетью мобильной связи и сетью обработки платежей также может быть уязвимым для проникновения злоумышленными сторонами, поскольку протоколы системы защиты, используемые этими двумя сетями, часто являются различными, и идентификационные данные устройств в одной сети не всегда могут быть известными устройствам в другой сети. В результате злоумышленные стороны могут попытаться подключиться к одной сети в интерфейсе, выдавая себя за компонента другой сети.

Например, один способ, которым устройства в сети могут устанавливать соединения друг с другом, состоит в использовании процедуры «трехэтапного квитирования установления соединения» для сообщений синхронизации и подтверждения. Сетевое устройство может инициировать установку соединения отправкой сообщения синхронизации (synchronize) на целевое устройство. В ответ на прием сообщения синхронизации целевое устройство посылает обратно сообщение синхронизации-подтверждения (synchronize-acknowledgement). Инициирующее устройство затем посылает сообщение подтверждения (acknowledge) на целевое устройство. По приему сообщения подтверждения соединение устанавливается между двумя устройствами в сети. Для проникновения в систему злоумышленной стороне нет необходимости знать идентификационные данные целевого устройства или порт целевого устройства, которые допустят соединение. Злоумышленная сторона может выполнять сканирование портов, чтобы определить, какие устройства находятся в сети и какие порты устройства могут допустить соединение, путем отправки случайных сообщений синхронизации и ожидания ответа сообщением синхронизации-подтверждения. Когда злоумышленная сторона принимает сообщение синхронизации-подтверждения, злоумышленная сторона может узнать идентификационные данные целевого устройства и получить сетевые параметры целевого устройства из сообщения синхронизации-подтверждения. Злоумышленная сторона может проникать в сеть целевого устройства, направляя атаку на целевое устройство.

Варианты осуществления настоящего изобретения решают эти и другие проблемы индивидуально и совместно.

КРАТКОЕ ОПИСАНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

Варианты осуществления настоящего изобретения раскрывают устройство шлюза и выполняемые в нем способы для предотвращения подключения неавторизованных клиентских устройств к сети, являющейся хост-сетью для устройства шлюза. Согласно различным вариантам осуществления, устройство шлюза не отвечает немедленно на отдельное клиентское сообщение, отправленное на устройство шлюза. Вместо этого устройство шлюза отвечает только на заранее заданную последовательность клиентских сообщений, которая является известной только устройству шлюза и авторизованным клиентским устройствам. Поскольку устройство шлюза не будет отвечать на случайные клиентские сообщения и вероятность того, что неавторизованное устройство сможет корректно угадать заранее заданную последовательность клиентских сообщений, является низкой, риск способности злоумышленной стороны войти («взломать») в хост-сеть, например, используя способы сканирования портов, может быть снижен.

Согласно, по меньшей мере, одному варианту осуществления, способ в устройстве шлюза для установления канала связи между клиентским устройством, коммуникационно связанным с клиентским интерфейсом в устройстве шлюза, и сервером, коммуникационно связанным с хост-интерфейсом в устройстве шлюза, включает в себя прием клиентских сообщений на клиентском интерфейсе, и невыполнение отправки ответного клиентского сообщения из клиентского интерфейса, пока не будет принята заранее заданная последовательность клиентских сообщений на клиентском интерфейсе. Устройство шлюза также осуществляет отправку заранее заданной последовательности серверных сообщений из хост-интерфейса. Канал связи для передачи пользовательских сообщений между клиентским устройством и сервером устанавливается после того, как устройство шлюза принимает и заранее заданную последовательность клиентских сообщений на клиентском интерфейсе; и ответное серверное сообщение на хост-интерфейсе, которое принимается только после того, как заранее заданная последовательность серверных сообщений была отправлена устройством шлюза.

Согласно, по меньшей мере, одному варианту осуществления, устройство шлюза включает в себя клиентский интерфейс с наличием клиентских портов, хост-интерфейс с наличием хост-портов, процессор, связанный с клиентским интерфейсом и хост-интерфейсом, и машиночитаемый носитель, хранящий исполнимый программный код, который может исполняться процессором. Исполнимый программный код, если исполняется процессором, побуждает процессор принимать клиентские сообщения на клиентском интерфейсе от клиентского устройства и воздерживаться от отправки ответного клиентского сообщения с клиентского интерфейса, пока не будет принята заранее заданная последовательность клиентских сообщений на клиентском интерфейсе. Исполнимый программный код может также побуждать процессор отправлять заранее заданную последовательность серверных сообщений из хост-интерфейса на сервер и устанавливать канал связи для передачи пользовательских сообщений между клиентским устройством и сервером. Канал связи устанавливается после того, как заранее заданная последовательность клиентских сообщений принимается на клиентском интерфейсе и ответное серверное сообщение принимается на хост-интерфейсе, причем ответное серверное сообщение принимается только после отправки заранее заданной последовательности серверных сообщений.

КРАТКОЕ ОПИСАНИЕ ФИГУР ЧЕРТЕЖЕЙ

Фиг.1 - иллюстрация среды сети связи согласно одному варианту осуществления настоящего изобретения.

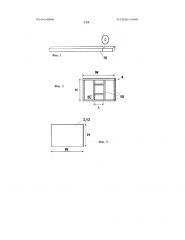

Фиг.2 - иллюстрация устройства шлюза согласно одному варианту осуществления настоящего изобретения.

Фиг.3 - иллюстрация обмена сообщениями для установления канала связи согласно примеру осуществления настоящего изобретения.

Фиг.4 - иллюстрация обмена сообщениями для установления канала связи согласно другому примеру осуществления настоящего изобретения.

Фиг.5A - иллюстрация последовательности сообщений согласно одному варианту осуществления настоящего изобретения.

Фиг.5B - иллюстрация последовательности сообщений согласно другому варианту осуществления настоящего изобретения.

Фиг.5C - иллюстрация последовательности сообщений согласно следующему варианту осуществления настоящего изобретения.

Фиг.6A - иллюстрация последовательности сообщений согласно примеру осуществления настоящего изобретения.

Фиг.6B - иллюстрация последовательности сообщений согласно другому примеру осуществления настоящего изобретения.

Фиг.6C - иллюстрация последовательности сообщений согласно следующему примеру осуществления настоящего изобретения.

Фиг.7 - иллюстрация блок-схемы способа установления канала связи согласно одному варианту осуществления настоящего изобретения.

Фиг.8 - иллюстрация блок-схемы способа для аутентификации клиентского устройства, используемого для установления канала связи, согласно одному варианту осуществления настоящего изобретения.

Фиг.9 - иллюстрация блок-схемы способа для аутентификации хост-устройства, используемого для установления канала связи, согласно одному варианту осуществления настоящего изобретения.

Фиг.10 - иллюстрация устройства пользователя, согласно одному варианту осуществления настоящего изобретения.

Фиг.11 - иллюстрация компьютерной системы согласно различным вариантам осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

Варианты осуществления настоящего изобретения раскрывают устройство шлюза и выполняемые в нем способы для предотвращения подключения неавторизованных клиентских устройств к хост-сети для устройства шлюза. Согласно различным вариантам осуществления устройство шлюза не отвечает немедленно на отдельное клиентское сообщение, отправленное на устройство шлюза. Вместо этого устройство шлюза отвечает только на заранее заданную последовательность клиентских сообщений, которая является известной только устройству шлюза и авторизованным клиентским устройствам. Поскольку устройство шлюза не будет отвечать на случайные клиентские сообщения и вероятность того, что неавторизованное устройство сможет корректно угадать заранее заданную последовательность клиентских сообщений, является низкой, риск способности злоумышленной стороны войти в хост-сеть, например, используя способы сканирования портов, может быть снижен.

Кроме того, в некоторых вариантах осуществления соединение между устройством шлюза и сервером хост-сети также может устанавливаться с использованием заранее заданной последовательности серверных сообщений. Это обеспечивает устройству шлюза возможность аутентифицировать устройства на обоих концах линии связи, чтобы гарантировать, что и отправитель и получатель передачи, посылаемой через устройство шлюза, являются авторизованными устройствами, которым позволяется осуществлять связь друг с другом. В некоторых вариантах осуществления канал связи, который устанавливается через устройство шлюза, может быть каналом защищенной связи, который несет зашифрованные сообщения. Устройство шлюза может обеспечивать криптографические возможности для расшифровывания входящих сообщений, принятых от устройства в одной сети, и повторного шифрования сообщений или повторного зонирования сообщений для передачи в другой сети. Устройство шлюза может также формировать и верифицировать коды аутентификации сообщений или хэш-коды для сообщений, которые устройство шлюза принимает и/или передает.

Следует понимать, что хотя некоторые из пояснений и описаний, приведенных ниже, могут конкретно ссылаться на сеть обработки платежей или поставщика услуг беспроводной связи/оператора сети мобильной связи, варианты осуществления настоящего изобретения не ограничиваются такими сетями. Следует оценить, что пояснения и описания, приведенные ниже, могут быть приспособленными и применимыми для установления каналов связи с другими типами сетей связи.

Как используется в документе, "сеть" или "сеть связи" является группой взаимосоединенных устройств, которые могут осуществлять связь друг с другом либо непосредственно, либо через одно или несколько промежуточных устройства в рамках сети. Сеть может быть изолированной от другой сети, и в такой среде, устройства одной сети не могут осуществлять связь с устройствами в другой сети. Сеть также может быть соединенной с другой сетью, и в такой среде, устройства одной сети могут быть способными осуществлять связь с устройствами в другой сети.

Как используется в документе, "канал связи" является соединением между двумя устройствами, которое позволяет устройствам обмениваться сообщениями. Канал связи может включать в себя одно или несколько промежуточных устройств, коммуникационно связанных, между этими двумя устройствами. Два устройства могут быть связаны друг с другом без канала связи между обоими устройствами. Например, два устройства могут быть связаны через брандмауэр, в котором брандмауэр блокирует все передачи от одного устройства на другое. В такой конфигурации нет канала связи между двумя устройствами, даже если одно устройство связано с другим устройством.

Как используется в документе, "сообщение" является передачей, посылаемой от устройства-отправителя на устройство-получатель. "Клиентское сообщение" или его разновидность является сообщением, посылаемым между клиентским устройством и устройством шлюза, и любое из устройств может быть устройством-отправителем, причем другое устройство является устройством-получателем. "Серверное сообщение" или его разновидность является сообщением, посылаемым между хост-устройством и устройством шлюза, и любое устройство может быть устройством-отправителем, причем другое устройство является устройством-получателем. "Пользовательское сообщение" является сообщением, которое посылается на устройство пользователя или от такового, чтобы передавать пользовательские данные или информацию.

Согласно вариантам осуществления изобретения, каждое сообщение может включать в себя, например, в заголовке сообщения, идентификатор отправителя, идентификатор получателя, идентификатор порта источника, идентификатор порта назначения, флаг синхронизации и флаг подтверждения. В некоторых вариантах осуществления каждое сообщение может также включать в себя начальный порядковый номер и порядковый номер подтверждения. Идентификатор отправителя идентифицирует устройство-отправитель сообщения, и может быть, например, IP-адресом устройства отправителя. Идентификатор получателя идентифицирует предполагаемое устройство-получатель сообщения, и может быть, например, IP-адресом устройства-получателя. Идентификатор порта источника идентифицирует номер порта, связанный с логическим портом устройства-отправителя, из которого сообщение посылается. Идентификатор порта назначения идентифицирует номер порта, связанный с логическим портом устройства-получателя, на который посылается сообщение.

Когда сообщение описывается в виде посылаемого от порта A устройства X на порт B устройства Y, следует понимать, что сообщение включает в себя идентификатор отправителя, идентифицирующий устройство X, идентификатор получателя, идентифицирующий устройство Y, идентификатор порта источника, идентифицирующий номер порта, связанный с портом A устройства X, и идентификатор порта назначения, идентифицирующий номер порта, связанный с портом B устройства Y. Когда последовательность сообщений описывается в виде имеющей последовательность или порядок следования идентификаторов портов источника, следует понимать, что сообщения в последовательности сообщений посылаются от устройства-отправителя в конкретной последовательности или порядке логических портов устройства-отправителя. Когда последовательность сообщений описывается в виде имеющей последовательность или порядок следования идентификаторов портов назначения, это означает, что сообщения в последовательности сообщений посылаются на устройство-получатель в конкретной последовательности или порядке следования логических портов устройства-получателя.

Флаг синхронизации и флаг подтверждения из сообщения используются, чтобы идентифицировать, является ли сообщение сообщением синхронизации, сообщением синхронизации-подтверждения или сообщением подтверждения. Сообщение синхронизации является сообщением, которое используется для инициирования канала связи с устройством, и идентифицируется по флагу синхронизации, являющемуся устанавливаемым, и флагу подтверждения, который не является устанавливаемым. Сообщение синхронизации-подтверждения является сообщением, которое используется для подтверждения приема сообщения синхронизации, и идентифицируется по устанавливаемому флагу синхронизации и устанавливаемому флагу подтверждения. Сообщением подтверждения является сообщение, которое используется для подтверждения приема сообщения, отличного от сообщения синхронизации (например, подтверждение приема сообщения синхронизации-подтверждения), и идентифицируется по не устанавливаемому флагу синхронизации и устанавливаемому флагу подтверждения.

В некоторых вариантах осуществления сообщение может также включать в себя начальный порядковый номер и порядковый номер подтверждения, которые могут использоваться для определения, является ли сообщение посылаемым в ответ на предшествующее сообщение. Например, сообщение может посылаться от устройства-отправителя с начальным порядковым номером X, и устройство-получатель может отправить ответное сообщение с порядковым номером подтверждения, соответствующим X+1, для указания того, что сообщение посылается в ответ на сообщение от устройства- отправителя, которое имеет начальный порядковый номер X. Таким образом, если устройство-отправитель осуществляет отправку множества сообщений и только одно сообщение принимается в ответ, является возможным определить, на какое сообщение от устройства-отправителя ответное сообщение отвечает, сравнивая порядковый номер подтверждения ответного сообщения с начальными порядковыми номерами сообщений от устройства-отправителя.

На фиг.1 иллюстрируется среда 100 сети связи согласно одному варианту осуществления. Среда 100 сети связи включает в себя клиентскую сеть 150 (например, сеть оператора мобильной связи, сеть поставщика услуг беспроводной связи или сеть с поддержкой Интернет-протокола (IP), предоставляющая возможность связи с коммерсантами и т.д.) и хост-сеть 130 (например, сеть обработки платежей). Клиентская сеть 150 является сетью связи, которая обеспечивает коммуникационную взаимосвязность для ряда устройств, включая устройство 160 пользователя и клиентское устройство 170. Устройство 160 пользователя является персональным устройством связи, таким как мобильный телефон или другой тип переносимого устройства связи (например, персональный цифровой ассистент, переносное компьютерное устройство, такое как планшетный компьютер или ноутбук, или переносное многофункциональное устройство, которое может отправлять и принимать передачи, такое как портативный проигрыватель/считыватель мультимедиа, переносное игровое устройство и т.д.). Устройство 160 пользователя также может быть персональным компьютером, телефоном с поддержкой IP-протокола или другим типом устройства проводной связи, которое коммуникационно связано с клиентской сетью 150.

Клиентское устройство 170 является сетевым оборудованием в клиентской сети 150, которое предоставляет клиентской сети 150 возможность подключения к другим сетям, таким как хост-сеть 130. Например, в примере осуществления, в котором устройство 160 пользователя является мобильным телефоном, клиентская сеть 150 может включать в себя центр службы коротких сообщений (SMSC), чтобы обрабатывать SMS-сообщения от устройства 160 пользователя. В таком варианте осуществления клиентское устройство 170 может быть устройством соединителя с SMSC, которое пересылает SMS-сообщения между клиентской сетью 150 и внешними сетями. В других вариантах осуществления клиентское устройство 170 может быть другим типом сетевого устройства в клиентской сети 150, которое обеспечивает интерфейс с внешними сетями.

Хост-сеть 130 является сетью связи, которая обеспечивает возможность взаимного соединения ряда хост-устройств, включая серверы, например, сервер 120, с устройством 110 шлюза. В примере осуществления хост-сеть 130 может быть защищенной сетью, такой как сеть обработки платежей, которая реализует высокий уровень стандартов обеспечения защиты для передачи и хранения данных, например, в соответствии со стандартами обеспечения защиты Индустрии платежных карточек (PCI). Сервер 120 может быть серверным компьютером, который связан с субъектом по обработке платежей, таким как обслуживающий банк, банк-эмитент или другие финансовые или банковские учреждения.

Устройство 110 шлюза является сетевым устройством в хост-сети 130, которое обеспечивает интерфейс для соединения хост-сети 130 с внешними сетями, такими как клиентская сеть 150. Устройство 110 шлюза может действовать как брандмауэр для предотвращения неавторизованного доступа к хост-сети 130 от устройств во внешних сетях. Устройство 110 шлюза может применять средства управления доступом для определения того, какой внешней сети или устройству внешней сети позволяется осуществлять связь с другими устройствами хост-сети 130, такими как сервер 120. Кроме того, поскольку протоколы системы защиты и возможно протоколы связи также могут отличаться между хост-сетью 130 и внешними сетями, такими как клиентская сеть 150, устройство 110 шлюза может также обеспечивать преобразование протоколов или функции преобразования протоколов, чтобы обеспечить функциональную совместимость между устройствами в хост-сети 130 и устройствами во внешних сетях.

Следует оценить, что хотя устройство 110 шлюза показано коммуникационно связываемым с клиентским устройством 170 в клиентской сети 150 и сервером 120 в хост-сети 130, устройство 110 шлюза также может быть коммуникационно связанным с другим типом устройств в клиентской сети 150 и другим типом устройств в хост-сети 130. Кроме того, также может иметься одно или несколько промежуточных сетевых устройств между клиентским устройством 170 и устройством 110 шлюза, и/или одно или несколько промежуточных сетевых устройств между устройством 110 шлюза и сервером 120.

Устройство шлюза

На фиг.2 иллюстрируется устройство 210 шлюза согласно различным вариантам осуществления настоящего изобретения. Устройство 210 шлюза включает в себя модуль 212 управления доступом, клиентский интерфейс 216, который обеспечивает интерфейс к внешней сети, такой как клиентская сеть 150, и хост-интерфейс 218, который обеспечивает интерфейс к хост-сети для устройства 210 шлюза, такой как хост-сеть 130. Устройство 210 шлюза может также включать в себя модуль 213 преобразования протоколов и модуль 240 аппаратных средств защиты (HSM). Устройство 210 шлюза может включать в себя один или несколько процессоров, связанных с памятью, хранящей машинный исполнимый код для реализации одного или нескольких компонентов устройства 210 шлюза, например, модуля 212 управления доступом и/или модуля 213 преобразования протоколов.

Клиентский интерфейс 216 включает в себя множественные клиентские порты 217(1)-217(n). Следует отметить, что клиентские порты 217(1)-217(n) являются логическими портами, и клиентский интерфейс 216 может быть сконфигурирован с любым количеством клиентских портов 217(1)-217(n). Каждый из клиентских портов 217(1)-217(n) связан с номером порта на клиентском интерфейсе 216, и каждый клиентский порт может использоваться для отправки и приема сообщений на клиентское устройство и от клиентского устройства, коммуникационно связанного с клиентским интерфейсом 216.

Хост-интерфейс 218 включает в себя множественные хост-порты 219(1)-219(n). Следует отметить, что хост-порты 219(1)-219(n) являются логическими портами, и хост-интерфейс 218 может быть сконфигурирован с любым количеством хост-портов 219(1)-219(n). Каждый из хост-портов 219(1)-219(n) связан с номером порта на хост-интерфейсе 218, и каждый хост-порт может отправлять и принимать сообщения на устройство и от устройства в хост-сети, которое коммуникационно связано с хост-интерфейсом 217. Следует понимать, что в некоторых вариантах осуществления, клиентский интерфейс 216 с клиентскими портами 217(1)-217(n) и хост-интерфейс 218 с хост-портами 219(1)-219(n) может быть реализован на одном и том физическом интерфейсе.

Модуль 212 управления доступом устанавливает, контролирует и управляет каналами связи между клиентским устройством (например, клиентским устройством 170), коммуникационно связанным с клиентским интерфейсом 216, и хост-устройством (например, сервером 120), коммуникационно связанным с хост-интерфейсом 218. Модуль управления доступом может устанавливать соединение между клиентским портом и хост-портом через устройство 210 шлюза для реализации канала связи между клиентским устройством и хост-устройством. Модуль 212 управления доступом включает в себя набор правил доступа, хранимых в нем, которые указывают, какие клиентские устройства внешней сети с какими хост-устройствами в хост-сети для устройства 210 шлюза авторизованы для связи. Набор правил доступа может также указывать, какой тип трафика (то есть протокол связи), который каждый канал связи, устанавливаемый через устройство 210 шлюза, может нести или поддерживать.

Согласно вариантам осуществления изобретения, набор правил доступа включает в себя заранее заданные последовательности сообщений, которые устройство 310 шлюза может использовать для аутентификации клиентских устройств, коммуникационно связанных с клиентским интерфейсом 216, чтобы определять, является ли клиентское устройство авторизованным клиентским устройством, которому позволяется осуществлять связь с хост-устройством. Заранее заданная последовательность сообщений может быть специфической для клиентского устройства, типа клиентского устройства, группы клиентских устройств или клиентской сети. Другими словами, может быть заранее заданная последовательность сообщений для каждого клиентского устройства, каждого типа клиентского устройства, каждой группы клиентских устройств или каждой клиентской сети. Заранее заданная последовательность сообщений может быть заранее заданной последовательностью сообщений, которую устройство 210 шлюза ожидает принимать от авторизованного клиентского устройства до аутентификации клиентского устройства и разрешения ему осуществлять связь с хост-устройством, или может быть заранее заданной последовательностью сообщений, которую устройство 210 шлюза отправляет и ожидает, что авторизованное клиентское устройство будет игнорировать, пока устройство 210 шлюза не завершит отправку полной заранее заданной последовательности сообщений, или может быть комбинацией обоих.

Например, если последовательность сообщений, принятых на клиентском интерфейсе 216 от клиентского устройства внешней сети, соответствует заранее заданной последовательности сообщений, как предписано для этого клиентского устройства в правилах доступа, то это клиентское устройство может быть аутентифицировано и определено как авторизованное клиентское устройство. Модуль 212 управления доступом может затем устанавливать канал связи между этим клиентским устройством и хост-устройством в хост-сети через устройство 210 шлюза. Если последовательность сообщений, принятых на клиентском интерфейсе 216, не соответствует заранее заданной последовательности сообщений, как определено в правилах доступа, то это клиентское устройство может быть определено являющимся неавторизованным клиентским устройством, и модуль 212 управления доступом может отказать в установлении канала связи для этого клиентского устройства и отклонить доступ этого клиентского устройства к хост-сети.

Альтернативно или дополнительно, если устройство 210 шлюза осуществляет отправку заранее заданной последовательности сообщений на клиентское устройство и клиентское устройство не отвечает на сообщения до тех пор, пока устройство 210 шлюза не завершит отправку полной заранее заданной последовательности сообщений на это клиентское устройство, то это клиентское устройство может быть аутентифицировано и определено как авторизованное клиентское устройство. Модуль 212 управления доступом может затем устанавливать канал связи между этим клиентским устройством и хост-устройством в хост-сети через устройство 210 шлюза. Если это клиентское устройство отвечает на сообщение от устройства 210 шлюза прежде, чем устройство 210 шлюза завершит отправку полной заранее заданной последовательности сообщений, то это клиентское устройство может быть определено как неавторизованное клиентское устройство, и модуль 212 управления доступом может отказать в установлении канала связи для этого клиентского устройства и отказать в доступе клиентскому устройству к хост-сети.

Набор правил доступа может также включать в себя заранее заданные последовательности сообщений, которые устройство 210 шлюза может использовать для аутентификации хост-устройств, коммуникационно связанных с хост-интерфейсом 218, чтобы определять, является ли хост-устройство авторизованным хост-устройством, которому позволяется принимать сообщения от клиентского устройства и осуществлять связь с таковым. Заранее заданная последовательность сообщений может быть специфической для хост-устройства, типа хост-устройства или группы хост-устройств в хост-сети. Другими словами, может быть заранее заданная последовательность сообщений для каждого хост-устройства, каждого типа хост-устройства или каждой группы хост-устройств. Заранее заданная последовательность сообщений может быть заранее заданной последовательностью сообщений, которую устройство 210 шлюза ожидает принимать от авторизованного хост-устройства до позволения устройству узла осуществлять связь с клиентским устройством, или может быть заранее заданной последовательностью сообщений, которую устройство 210 шлюза отправляет и ожидает, что авторизованное хост-устройство проигнорирует, пока устройство 210 шлюза не завершит отправку полной заранее заданной последовательности сообщений, или может быть комбинацией обеих.

Например, если последовательность сообщений, принятых на хост-интерфейсе 216 от хост-устройства в хост-сети соответствует заранее заданной последовательности сообщений, как определено для этого хост-устройства в правилах доступа, то это хост-устройство может быть определено как авторизованное хост-устройство, которому позволяется осуществлять связь с клиентским устройством. Модуль 212 управления доступом может затем устанавливать канал связи между этим хост-устройством и клиентским устройством через устройство 210 шлюза. Если последовательность сообщений, принятых на хост-интерфейсе 216, не соответствует заранее заданной последовательности сообщений, как определено в правилах доступа, то это хост-устройство может быть определено как неавторизованное хост-устройство, которому не позволяется осуществлять связь с клиентским устройством, и модуль 212 управления доступом может отказать в установлении канала связи между этим хост-устройством и клиентским устройством.

Альтернативно или дополнительно, если устройство 210 шлюза осуществляет отправку заранее заданной последовательности сообщений на хост-устройство и хост-устройство не отвечает на сообщения, пока устройство 210 шлюза не завершит отправку полной заранее заданной последовательности сообщений на это хост-устройство, то это хост-устройство может быть определено как авторизованное хост-устройство, которое может осуществлять связь с клиентским устройством. Модуль 212 управления доступом может затем устанавливать канал связи между этим хост-устройством и клиентским устройством через устройство 210 шлюза. Если это хост-устройство отвечает на сообщение от устройства 210 шлюза до завершения устройством 210 шлюза отправки полной заранее заданной последовательности сообщений, то это хост-устройство может быть определено как неавторизованное хост-устройство, которому не позволяется осуществлять связь с клиентским устройством, и модуль 212 управления доступом может отказать в установлении канала связи между этим хост-устройством и клиентским устройством.

Каждая из заранее заданных последовательностей сообщений в правилах доступа может задаваться содержимым сообщений. Например, каждая заранее заданная последовательность сообщений может включать в себя одно или несколько сообщений с конкретными идентификаторами порта источника и/или назначения, как указано в полях заголовка в заголовке каждого сообщения, и/или сообщений одного или нескольких типов (например, сообщение синхронизации, сообщение синхронизации-подтверждения и/или сообщение подтверждения, и т.д.), как указано флагами в заголовке каждого сообщения, и/или сообщениями с конкретной комбинацией полезной нагрузки или данных.

Каждая из заранее заданных последовательностей сообщений может также задаваться временем сообщений; то есть каждая заранее заданная последовательность сообщений может иметь ограничения по времени относительно того, когда каждое сообщение принимается или посылается относительно других сообщений. Например, заранее заданная последовательность сообщений может быть последовательностью сообщений, в которой последнее сообщение принимается в течение промежутка времени приема первого сообщения (например, полной последовательности сообщений, принятых в течение 2 секунд). Заранее заданная последовательность сообщений может быть последовательностью сообщений, в которой каждое сообщение принимается в течение временного интервала (например, сообщения каждые 200 миллисекунд), или каждое сообщение принимается в течение конкретного промежутка времени после предшествующего сообщения (например, второе сообщение принимается в течение 100 миллисекунд от первого сообщения, третье сообщение принимается в течение 50 миллисекунд после второго сообщения и т.д.). Заранее заданная последовательность сообщений также может быть последовательностью сообщений, в которой устройство шлюза ожидает игнорирования авторизованным устройством промежутка времени (например, клиентское устройство не должно отвечать до 2 секунд после приема последнего сообщения).

Кроме того, каждая из заранее заданных последовательностей сообщений может задаваться комбинацией содержимого сообщения и времени, и каждая заранее заданная последовательность сообщений может иметь другое содержимое сообщения и/или отличаться по времени от остальных заранее заданных последовательностей сообщений.

Устройство 210 шлюза может также включать в себя модуль 213 преобразования протоколов, который хранит информацию о любом числе протоколов связи, которые устройство шлюза может поддерживать, а также протоколы системы защиты для внешних сетей и хост-сети устройства 210 шлюза. Модуль 213 преобразования протоколов может использоваться с модулем 212 управления доступом, чтобы преобразовывать