Аутентификация радиоприемника спутниковой связи на основе сфокусированного луча

Иллюстрации

Показать всеИзобретение относится к безопасности сетей. Технический результат - повышение уровня электронной связи и обеспечение безопасности сетей от несанкционированного доступа. Способ аутентификации электронного устройства, включающий: прием устройством верификации одного или более опознавательных параметров луча, соответствующих передаче сфокусированного луча спутника и включающих псевдослучайный код и временную метку; прием устройством верификации первой информации о местоположении, указывающей местоположение электронного устройства; определение второй информации о местоположении на основании одного или более опознавательных параметров луча, указывающей местоположение центра проекции передачи сфокусированного луча; сравнение указанной первой информации о местоположении и второй информации о местоположении; и аутентификацию электронного устройства, когда разность между местоположением электронного устройства и местоположением центра проекции передачи сфокусированного луча меньше порогового значения. 4 н. и 10 з.п. ф-лы, 7 ил.

Реферат

Уровень техники

Настоящее изобретение относится к электронной связи и безопасности сетей, и в частности к способам аутентификации, которые могут быть использованы в спутниковых системах для снижения уязвимости систем.

Электронная безопасность и безопасность сетей остаются важными элементами инфраструктуры по мере того, как электронная связь и системы передачи данных, включая сети, все более укореняются в обществе. Такие системы используются для широкомасштабной обработки данных и общих операций через Интернет и другие сети, уязвимость которых создает угрозу нашей национальной инфраструктуре. Как зарубежные, так и внутренние усилия проникновения, вскрытия и/или блокирования инфраструктурных элементов возрастают, и, таким образом, существует необходимость укреплять безопасность компьютеров, чтобы защитить эти системы от возрастающей угрозы. Доступ к этим системам не имеющих полномочий сторон может иметь разную степень влияния на общество, и, хотя любая конкретная атака может казаться менее значимой по своей сути, она может быть предшественником более агрессивной атаки в будущем. Очевидно, что электронные системы по всему миру все более и более подвергаются кибератакам. Кибератаки часто обусловлены уязвимостью сетей и часто проводятся имитацией правомочного конечного пользователя.

Существующие способы обнаружения несанкционированных пользователей или взломанных электронных систем недостаточны в том смысле, что даже если атака раскрыта, способы, используемые виновным, могут скрывать, откуда исходит несанкционированный доступ. Это создает дополнительные проблемы в том смысле, что если атака считается исходящей, например, из зарубежного государства, невозможность оценить общую информацию о местоположении несанкционированного пользователя означает, что официальные власти могут не иметь возможности возместить ущерб или более агрессивно воздействовать на зарубежные страны за проведения таких кибератак на США.

Существующие способы проверки идентичности являются в основном нефункциональными, такими как пароли, персональные коды и т.д., которые делают системы более уязвимыми для перехвата и других способов хакерского насилия.

Соответственно, дополнительные способы, используемые для ограничения доступа несанкционированных пользователей, а также способы аутентификации одной или более сторон, пытающихся получить доступ к электронной связи или сетям, могут укрепить безопасность этих существующих систем.

Краткое описание чертежей

Подробное описание приводится со ссылкой на прилагаемые чертежи.

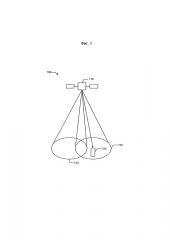

На фиг.1 схематично показана система спутниковой связи по некоторым вариантам осуществления.

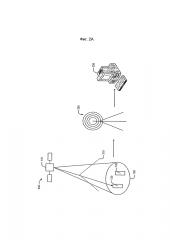

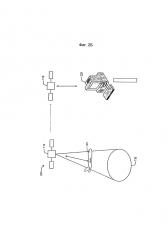

На фиг.2А, 2Б и 2В схематично показаны спутниковые системы аутентификации по некоторым вариантам осуществления.

На фиг.3А схематично показано вычислительное устройство, которое может быть адаптировано для осуществления спутниковой системы аутентификации по некоторым вариантам осуществления.

На фиг.3Б схематично показана система спутниковой связи по некоторым вариантам осуществления.

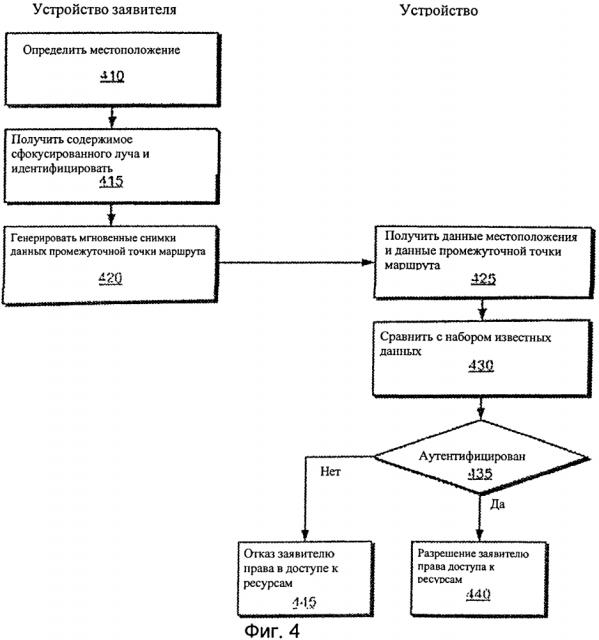

На фиг.4 приведена схема последовательности операций способа аутентификации лица, заявляющего право, по некоторым вариантам осуществления настоящего изобретения.

Сущность изобретения

Предлагаются устройства, системы и способы для аутентификации на основе сфокусированного луча. В одном или более вариантах осуществления способ аутентификации лица, заявляющего право, включает спутник, передающий опознавательные данные луча посредством сфокусированного луча, заявителя права, собирающего указанные данные при передаче через спутник, заявителя права, передающего данные устройству верификации, которое может включать использование посреднических средств передачи данных, устройство верификации, выполняющее аутентификацию заявителя права, когда разность между предъявленными данными и известным набором достоверных данных составляет величину в пределах определенного порога. В одном или более вариантах осуществления заявителю права предоставляется доступ к системе или ресурсу, как только он прошел аутентификацию указанным способом одноадресной аутентификации. В одном или более вариантах осуществления устройство верификации третьей стороны может выполнить аутентификацию заявителя права для сети с ведущей вычислительной машиной. В одном или более вариантах осуществления заявитель права может обладать устройством, которое способно и принимать данные, и передавать данные, поскольку в альтернативных вариантах осуществления эти две функциональные возможности могут быть заключены в различных частях аппаратного обеспечения, соединенных вместе.

В одном или более вариантах осуществления данные могут быть недействительны, и заявитель права будет лишен доступа. В одном или более вариантах осуществления данные могут быть помечены, как недостоверные, и могут потребоваться дополнительные данные для аутентификации заявителя права. В одном или более вариантах осуществления данные могут быть помечены, как недостоверные на базе назначенных уровней достоверности, и могут быть либо активизированы для аутентификации, либо переведены в ранг ограниченного применения. В одном или более вариантах осуществления заявитель права может передавать дополнительные идентификаторы в устройство верификации для использования при аутентификации, которые могут включать одно из следующих: информации по идентификации спутника, других захваченных данных заявителя права или производной информации, включающей локационные идентификаторы (например, наземные координаты и т.д.), время, сегмент псевдослучайного кода (т.е. ключ аутентификации), и опознавательные данные заявителя права (например, пароли, ключи, сертификаты безопасности и т.д.). Используемый в настоящем документе термин "жизнеспособность" относится к этим типам идентификаторов. В одном или более вариантах осуществления ключ аутентификации может быть передан посредством сфокусированного луча и меняться с геометрией сфокусированного луча в зависимости от времени, так чтобы коды от меняющихся сфокусированных лучей регулировались таким образом, чтобы сохранялись результирующие свойства оптимальной корреляции. Специалисты в данной области техники должны понимать, что могут быть использованы массивы многофазных антенн для генерирования динамических сфокусированных лучей и, таким образом, по меньшей мере в одном варианте осуществления массив многофазных антенн может быть использован для генерирования сфокусированных лучей. В одном или более вариантах осуществления заявитель права может передавать по меньшей мере одно заданное значение промежуточной точки маршрута в устройство верификации, где это заданное значение промежуточной точки маршрута может быть захвачено, в то время как заявитель права может двигаться. По меньшей мере в одном варианте осуществления заданное значение промежуточной точки маршрута может быть захвачено, в то время как заявитель права находится по меньшей мере в одной временной точке стационарно.

По меньшей мере в одном варианте осуществления помимо способа одноадресной аутентификации клиента используется способ многоадресной аутентификации электронных вычислительных устройств для аутентификации их самих друг с другом (т.е. двухадресная аутентификация, трехадресная аутентификация и т.д.). Электронное вычислительное устройство(а) может включать мобильный радиотелефон, мобильное вычислительное устройство, узел компьютерной сети, сервер или узел беспроводной сети и т.д. Этот способ может быть использован для беспроводной и/или проводной сети. Этот способ позволяет устройствам выполнять аутентификацию самих себя для других устройств и может позволить таким устройствам определить степень или иным образом объем доступа к информации и/или услугам, которые предоставляются после успешной аутентификации. Услуга может включать доступ к информации, такой как защищенные сети (например, дистанционное банковское обслуживание и т.д.), защищенные базы данных, электронная почта компаний и другие проблемно-ориентированные услуги и т.д. или другие защищенные ресурсы, включая связанные с проводными, беспроводными и/или произвольными сетями. Кроме того, степень или объем доступа также может быть специфическим в контексте одного или более устройств в этом способе многоадресной аутентификации.

По меньшей мере в одном варианте осуществления устройство аутентификации заявителя права содержит процессор и модуль памяти, содержащий логические команды, которые при их выполнении конфигурируют процессор для приема от заявителя права по меньшей мере одного локационного идентификатора, предоставляемого заявителем права, и по меньшей мере одного набора данных промежуточной точки маршрута, захваченных заявителем права при передаче по лучу спутника, сравнения по меньшей мере одного локационного идентификатора и по меньшей мере одного набора данных промежуточной точки маршрута с набором известных достоверных данных и аутентификации заявителя права, когда разность между по меньшей мере одним локационным идентификатором и по меньшей мере одним набором данных промежуточной точки маршрута и набором известных данных попадает в заданный диапазон.

По меньшей мере в одном варианте осуществления система аутентификации заявителя права содержит по меньшей мере один спутник на околоземной орбите для передачи луча от спутника в соответствии с известной геометрией сфокусированного луча, по меньшей мере одно электронное устройство, содержащее приемник для приема по меньшей мере одного набора данных промежуточной точки маршрута от луча спутника и локационного датчика для определения местоположения электронного устройства, и по меньшей мере одно устройство верификации, коммуникативно соединенное по меньшей мере с одним электронным устройством для аутентификации заявителя права с использованием местоположения, определенного электронным устройством, по меньшей мере одного набора данных промежуточной точки маршрута и набора известных данных.

Подробное описание

В следующем описании изложены многочисленные конкретные детали для полного понимания различных вариантов осуществления. Однако специалисты в данной области техники должны понимать, что различные варианты осуществления могут быть реализованы без конкретных деталей. В других случаях хорошо известные способы, процедуры, компоненты и элементы не показаны или не описаны подробно, чтобы не затруднять понимание конкретных вариантов осуществления.

Способы аутентификации объектов или пользователей позволяют устройству верификации третьей стороны подтверждать подлинность пользователя, функционального средства или устройства (например, заявителя права), использующего удаленный ресурс, посредством способа одноадресной аутентификации. Однако следует отметить, что этот одноадресный способ также может быть использован непосредственно сервером для подтверждения заявителя права. Объектом может быть устройство (например, мобильный радиотелефон, компьютер, сервер или аналогичное им) или функциональное средство, которое должно быть отслежено, в то время как пользователем может быть человек или другой живой/неживой объект. Объект и/или пользователь может получить аутентификацию на все время соединения или на сеанс. Объект и/или пользователь может потребовать повторной аутентификации после первоначальной аутентификации. Требования повторной аутентификации могут быть заданы сетью с ведущей вычислительной системой и могут быть специфическими по контексту. В альтернативном варианте осуществления эта система может быть использована для системы аутентификации на базе сообщений, которая требует способа отдельной аутентификации для каждого сообщения. Описанные в настоящем документе способы могут быть использованы для аутентификации либо на базе сеанса, либо на базе сообщений, либо на базе комбинации и того, и другого.

Кроме того, этот способ может быть применен для самих принимающих устройств так, чтобы одноадресную аутентификацию не могла выполнить дистанционная третья сторона, а только одно или более из принимающих устройств. Когда этот способ выполняется одиночным устройством, он все еще считается способом одноадресной аутентификации. Однако этот способ также может быть применен для способа многоадресной аутентификации, чтобы позволить по меньшей мере двум одноранговым устройствам выполнить аутентификацию друг друга. В этом одноадресном или многоадресном способе аутентификации устройства аутентификация в основном может быть основана на совместно используемом секретном ключе (симметричном и асимметричном), чтобы каждое из двух правомочных принимающих устройств его знало, а какое-либо несанкционированное или мошенническое приемное устройство не знало. Каждое устройство может иметь уникальные идентификационные данные, такие как секретный пароль, сообща используемый этим устройством и одноранговым устройством, или открытый/секретный ключевые пары в виде сертификатов безопасности. Устройство само себя аутентифицирует, когда оно доказывает для убеждения другого однорангового устройства, что оно знает совместно используемый секретный ключ, и, следовательно, является полномочным. Когда аутентификация выполнена между по меньшей мере двумя устройствами в этом многоадресном способе аутентификации, устройства доказывают свою подлинность друг другу. Устройства затем могут создавать свою собственную аутентифицированную сеть, в которой они могут выбирать введение политики информационной безопасности, которая согласована, чтобы защитить связь и доступ к сетевым ресурсам в данном контексте.

Существующие способы аутентификации могут быть использованы или скомбинированы для создания исходного защитного ключа(ей). Исходный защитный ключ может, например, быть совместно создан с использованием метода Диффи-Хеллмана или может быть создан просто одним из одноранговых устройств и передан на другое посредством альтернативного секретного канала/способа.

В любом случае сопровождение исходного защитного ключа может включать некоторую совместно используемую информацию о жизнеспособности (как указано выше). В этом варианте осуществления информация о жизнеспособности предусмотрена посредством сфокусированного луча от спутника и может включать такие параметры для использования при аутентификации, как временная метка и псевдослучайное число (PRN).

Применение совместно используемой информации о жизнеспособности может быть использовано в расчетах, позволяя использовать различные секретные ключи каждый раз, когда инициализация устройства выполняет аутентификацию самого себя для однорангового устройства. Это предотвращает инициирование статистической атаки потенциальным мошенническим перехватчиком каждый раз, когда инициализация устройства сопровождается аутентификацией, добавлением вновь перехваченных сообщений к анализу сообщений, перехваченных во время инициализации предыдущих сеансов устройства. Информация о жизнеспособности и исходный защитный ключ затем могут быть утверждены, как входные данные для ограничивающей функции. Используемый в настоящем документе термин "ограничивающая" относится к функции, для которой выходные данные функции полностью определяются входными данными. Эта ограничивающая функция может быть выполнена отдельно на инициализирующем устройстве и на одноранговом устройстве. Если эти два устройства должны создавать различные выходные данные, когда они выполняют ограничивающую функцию, то защитные ключи, полученные посредством этой функции, не должны совпадать, устройство не может быть аутентифицировано и, таким образом, не может быть использовано для двухсторонней связи.

Кроме того, что эта функция является ограничивающей, для целей безопасности она должна быть по определению необратимой. Зная выходные данные функции, должно быть очень трудно или невозможно определить ее входные данные. Хэшированные данные образуют класс функций, которые являются как ограничивающими, так и по определению необратимыми, и, вследствие этого, часто используются в расчетах кодирования и аутентификации. Псевдослучайная функция (PRF), используемая с хорошо известным протоколом безопасности транспортного уровня (TLS), является примером варианта осуществления ограничивающей функции, которая может быть использована.

PRF комбинирует результаты двух хорошо известных хэш-функций, Message-Digest Algorithm 5 (MD5) (алгоритм представления сообщения в краткой форме) и Secure Hash Algorithm 1 (SHA-1) (алгоритм безопасного хэширования). PRF использует две хэш-функций, чтобы обеспечить безопасность в том случае, когда кто-либо определяет, как обратить одну из двух хэш-функций. Эти две хэш-функций создают выходные данные, которые могут быть слишком коротки, чтобы быть оптимальными для обеспечения безопасности. SHA-1 создает 20-байтовые выходные данные, а MD5 создает 16-байтовые выходные данные. Поэтому для каждой из этих двух хэш-функций может быть определена "функция увеличения объема данных", которая использует хэш-функцию для получения выходных данных произвольной длины. Для SHA-1 функция увеличения объема данных может быть определена, как P_SHA-1:

EQ 1: P_SHA-1 (исходный защитный ключ, жизнеспособность)=

SHA-1 (исходный защитный ключ, А(1) + жизнеспособность)+

SHA-1 (исходный защитный ключ, А(2) + жизнеспособность)+

SHA-1 (исходный защитный ключ, А(3) + жизнеспособность)+…,

где А(0) = жизнеспособность;

A(i)=SHA-1 (исходный защитный ключ, A(i-1));

и "+" - знак, указывающий конкатенацию строк.

Определение функции увеличения объема данных P_MD5 аналогично приведенному выше определению с заменой SHA-1, на MD5 в соответствующих местах. Выполнение функций увеличения объема данных может быть повторено столько раз, сколько нужно для получения выходных данных нужной длины. Нужная длина выходных данных может быть установлена в качестве одного из вариантов осуществления. По меньшей мере в одном варианте осуществления нужная длина выходных данных для каждой хэш-функции составляет 128 байт. P_SHA-1 может быть повторена до А(7) для получения общей длины выходных данных 140 байт (каждая итерация увеличивает длину выходных данных на 20 байт). Выходные данные затем могут быть сокращены до 128 байт. Каждая итерация P_MD5 создает 18 байт, так что при итерациях до A(8) получается нужная длина 128 байт без сокращения.

В одном варианте осуществления аутентификации на базе сфокусированного луча с выбранными хэш-функциями и их функциями увеличения объема данных, примененными для достижения нужной длины выходных данных, PRF принимает в качестве входных данных расширенный исходный защитный ключ, этикетку (заранее определенную строку ASCII) и переданную информацию о жизнеспособности. PRF задается как поразрядное исключенное ИЛИ (XOR - Исключенное ИЛИ) выходных данных двух функций увеличения объема хэшированных данных P_MD5 и P_SHA-1:

EQ: 2 PRF (расширенный исходный ключ, этикетка, жизнеспособность)=

P_MD5 (S1, этикетка + жизнеспособность) XOR

P_SHA-1 (S2, этикетка + жизнеспособность),

где S1 - первая половина расширенного исходного защитного ключа, измеренная в байтах, и S2 - вторая половина расширенного исходного защитного ключа. (Если длина расширенного исходного защитного ключа является нечетным числом, то его средний байт является как последним байтом S1, так и первым байтом S2). Поскольку итерации P_MD5 и P_SHA-1 выполняются для получения 128-байтных выходных данных, выходные данные PRF также составляют 128 байтов.

128-байтные выходные данные PRF разделены на четыре 32-байтных защитных ключа сеанса. Затем каждый из сеансовых защитных ключей сокращается до длины, требуемой по используемым протоколам аутентификации и шифрования. Сокращенный результат представляет собой один из нового набора сеансовых изменяемых защитных ключей. Получение сеансовых изменяемых защитных ключей позволяет как инициирующему устройству, так и одноранговому устройству использовать опосредованно либо исходный секретный ключ, либо расширенный исходный защитный ключ, чтобы минимизировать или по меньшей мере снизить утечку информации по защитным ключам. Получение сеансовых изменяемых защитных ключей также позволяет инициирующему устройству и одноранговому устройству обновлять сеансовые защитные ключи, полученные по расширенному исходному защитному ключу с регулярными интервалами, или когда дана команда предотвратить статистический анализ путем ограничения использования сеансовых защитных ключей.

Каждый из сеансовых изменяемых защитных ключей аутентификации и кодирования предназначен для следующей конкретной цели: i) шифрование передачи данных, для конфиденциальности, от инициирующего устройства к одноранговому устройству; ii) шифрование передачи данных, для конфиденциальности, от однорангового устройства к инициирующему устройству; iii) подпись передачи данных, для защищенности, от инициирующего устройства на одноранговое устройство; и iv) подпись передачи данных, для защищенности, от однорангового устройства на инициирующее устройство.

При получении исходного защитного ключа для аутентификации на базе сфокусированного луча могут использоваться методы Диффи-Хеллмана с применением общепринятого и хорошо известного общедоступного генератора первообразного корня "g" и простого модуля "p". Каждое из инициирующего устройства и однорангового устройства выбирает произвольное секретное целое число и заменяет его соответствующим ((g<A>(секретное целое число))mod p). Эта замена позволяет инициирующему устройству и одноранговому устройству получить совместно используемый исходный секретный ключ с помощью метода Диффи-Хеллмана.

Получив исходный секретный ключ, которым совместно пользуются как инициирующее устройство, так и одноранговое устройство, они могут использовать расширение данных для получения расширенного исходного секретного ключа с помощью, например, P_SHA-1. Информация о жизнеспособности для способа расширения данных может представлять собой известное произвольное значение или временную метку, которая согласована инициирующим устройством и одноранговым устройством. В некоторых вариантах осуществления одноранговое устройство может выбирать произвольное значение и передавать его на инициирующее устройство через спутниковую или наземную сеть. В альтернативном варианте как инициирующее устройство, так и одноранговое устройство могут согласовать временную метку, поскольку они жестко синхронизированы по времени, и, тем самым, избежать обмена данными, при этом сохраняя способность выбирать жизнеспособность по совместно используемому/общему значению временной метки.

В соответствии с этим инициирующее устройство и одноранговое устройство обладают совместно используемым расширенным исходным секретным ключом, который может быть использован для получения нового набора сеансовых изменяемых защитных ключей. Что касается жизнеспособности, инициирующее устройство и одноранговое устройство могут использовать либо совместно используемое произвольное значение, которое передается одноранговым устройством, либо совместно используемое/общее значение временной метки. Сеансовые изменяемые защитные ключи могут быть использованы путем инициирующего устройства и однорангового устройства для дополнительного шифрования и подписи для обмена информацией о геопозиционировании и в другом контексте между инициирующим устройством и одноранговым устройством. Информация о геопозиционировании и в другом контексте считается конфиденциальной и, следовательно, требуется, чтобы такая информация была зашифрована для обеспечения того, что только аутентифицированное инициирующее устройство и одноранговое устройство могут извлечь переданную информацию о геопозиционировании и контекстную информацию. Следует отметить, что геопозиционирование аутентифицируется посредством способа, описанного в этой патентной заявке с помощью псевдослучайных (PRN) кодовых последовательностей и опознавательного параметра луча. Контекстная информация совместного использования может включать другую информацию о состоянии или управлении, предназначенную для систем поддержки принятия решений или выполнения целевого приложения по защите киберпространства, помимо шифрования целостность передаваемой информации о геопозиционировании и контекстной информации обеспечивается за счет использования сеансовых изменяемых защитных ключей для подписи, как указано выше.

Вкратце, в некоторых вариантах осуществления системы и способы аутентификации, описанные в настоящем документе, могут успешно применять способы геопозиционирования для определения положения заявителя права, как часть способа аутентификации. Один такой способ геопозиционирования определен в одновременно рассматриваемой заявке на патент США №12/756961, озаглавленной "Geolocation Leveraging Spot Beam Overlap", описание которой включено в настоящий документ посредством ссылки в полном объеме. Когда требуется аутентификация, устройство заявителя права может захватить и передать опознавательные параметры подписи устройству верификации. Кроме того, устройство заявителя права может передавать свой заявленный маршрут (т.е., промежуточный пункт(ы) и время нахождения). Промежуточные пункты маршрута могут быть переданы независимо от того, является ли устройство стационарным или передвижным. Устройство верификации может использовать заявленные параметры подписи луча заявителя права (по меньшей мере один промежуточный пункт маршрута и по меньшей мере один момент времени, связанный с этим промежуточным пунктом маршрута) и захват параметра луча для аутентификации заявителя права. Например, заявитель права может считаться прошедшим аутентификацию устройством верификации, если параметры луча, захваченные по меньшей мере по одному сфокусированному лучу, и по меньшей мере один заявленный промежуточный пункт маршрута подтвержден относительно известного достоверного набора данных. Таким образом, заявитель права может получить аутентификацию, как находящийся в пределах некоторой области в конкретное время. Составной код на основе этих параметров обеспечивает сигнал, который чрезвычайно трудно имитировать, изучить или подделать. Кроме того, структура сигнала и мощность сигнала, принятого от спутника позволяют выполнить аутентификацию, используемую в помещении или в другом месте с высоким ослаблением. Это повышает общую полезность этого системного способа.

Сущность этой заявки описана главным образом в контексте спутников на околоземной орбите (LEO), таких как спутниковая группировка Indium. Однако для специалистов в этой области очевидно, что способы, описанные в настоящем документе, легко применимы для других спутниковых систем, например, системы спутников на средней околоземной орбите (МЕО) или системы спутников на геосинхронной орбите (GEO). Такие системы связи на базе спутников могут содержать или использовать другие мобильные системы связи, например, бортовые системы связи или аналогичные им, а также стационарные платформы связи, включая, но не ограничиваясь этим, водные суда или вышка-ретранслятор оператора мобильной связи.

На фиг.1 схематично показана система 100 связи на базе спутника по некоторым вариантам осуществления. На практике система 100 связи на базе спутника может содержать по меньшей мере один спутник 110 на орбите. Для краткости одиночный спутник показан на фиг.1. В некоторых вариантах осуществления по фиг.1 система 100 содержит один или более спутников 110 на связи с одним или более принимающих устройств 120. В некоторых вариантах осуществления спутники 110 могут быть осуществлены в виде LEO спутников, таких как спутники в спутниковой группировке Indium. Спутник(и) 110 вращаются вокруг Земли по известной орбите и могут передавать один или более сфокусированных лучей 130 на поверхность Земли по известному образцу. Каждый сфокусированный луч 130 может содержать такую информацию, как псевдослучайные (PRN) данные и один или более опознавательных параметров луча (например, время, ID спутника, сдвиг во времени, данные орбиты спутника и т.д.).

Приемное устройство(а) 120 может быть осуществлено как устройство связи, такое как спутниковые или сотовые телефоны, или как компоненты устройства коммуникации или вычислительного устройства, например, персональный компьютер, портативный компьютер, персональный цифровой помощник или аналогичные. В некоторых вариантах осуществления приемное устройство (120) может содержать один или более устройств обнаружения или навигации или модулей, аналогичных устройствам, используемым при соединении с системой глобального позиционирования (GPS).

На фиг.2А, 2Б и 2В схематично показаны системы 200 аутентификации на базе спутника по некоторым вариантам осуществления. На фиг.2А в некоторых вариантах осуществления спутник 110 на орбите передает один или более сфокусированных лучей 130 на поверхность Земли. Приемное устройство 120 может быть предназначено для приема сигнала по сфокусированному лучу. В варианте осуществления, показанном на фиг.2А, приемное устройство является наземным и может функционировать в условиях сильного ослабления сигнала. Например, объект 210, такой как крыша, здание или аналогичное им может загораживать участок канала связи между спутником 110 и принимающим устройством.

Передатчик 220 передает данные, принимаемые принимающим устройством 120, и/или данные генерируемые принимающим устройством 120, на устройство 230 верификации. Передатчик 220, показанный на фиг.2, представляет собой беспроводной передатчик, который передает данные от принимающего устройства на устройство верификации. Однако для специалистов в этой области очевидно, что данные от принимающего устройства 120 могут быть переданы посредством проводной системы связи, беспроводной системы связи или комбинации проводной и беспроводной систем. Устройство 230 верификации использует данные, собранные через сфокусированный луч принимающим устройством 120, чтобы подтвердить для устройства 230 верификации, что оно является санкционированным пользователем, посредством способа одноадресной аутентификации, который также показан на фиг.2Б.

Кроме того, на фиг.2Б показано расположение, при котором приемное устройство 120 может быть бортовым, например, в самолете 125. В варианте осуществления, показанном на фиг.2Б, самолет 125 может поддерживать канал связи "Земля-спутник" со спутником 110, например, канал связи "Земля-спутник" в СВЧ-диапазоне, и данные, собранные принимающим устройством 120 в самолете могут быть переданы назад на спутник 110 через канал связи "Земля-спутник". Спутник 110 может передавать данные на второй спутник-промежуточный центр 110 связи, которой, в свою очередь может передавать данные на устройство 230 верификации.

Система на фиг.2В иллюстрирует вариант осуществления, в котором два (или более) одноранговых устройств 120 могут осуществлять двухсторонний способ аутентификации для аутентификации друг друга. На фиг.2В, как указано выше, спутник 110 на орбите передает один или более сфокусированных лучей 130 на поверхность Земли. Первое приемное устройство 120А может быть предназначено для приема сигнала по сфокусированному лучу. Первое приемное устройство 120А может быть предназначено для получения защитного ключа, например, с использованием способа Диффи-Хеллмана, как указано выше, в котором PRN-данные формируют сфокусированный луч.

PRN-данные также передаются на второе устройство 120В. В некоторых вариантах осуществления второе устройство 120В может быть вне сфокусированного луча 130, и при этом PRN-данные могут быть переданы вычислительным устройством 240, присоединенным ко второму устройству 120В посредством коммуникационной сети. Вычислительное устройство 240 может быть коммуникативно присоединено к спутнику 110. В качестве примера, а не ограничения, вычислительное устройство 240 может представлять собой сервер, который отдельно присоединен к спутнику 110 посредством коммуникационного канала связи. Компьютер 240 может быть связан с управляющей сетью спутника 110 и, тем самым, может обладать PRN-данными, связанными со сфокусированным лучом 130.

При эксплуатации первое приемное устройство 120А инициирует запрос на предоставление данных аутентификации, который передается на второе приемное устройство 120В. Коммуникационный канал связи между первым принимающим устройством 120В может быть прямым или может быть осуществлен через передающую сеть 220. Второе приемное устройство 120В отвечает на запрос и выдает почти одновременно запрос на предоставление данных аутентификации от первого принимающего устройства 120А. Первое приемное устройство 120А выполняет аутентификацию второго принимающего устройства 120В и почти одновременно выдает в ответ данные аутентификации второму принимающему устройству 120В, которое затем может выполнить аутентификацию первого принимающего устройства 120А.

Как указано выше, способ аутентификации, осуществленный между первым принимающим устройством 120А и вторым принимающим устройством 120В, может быть обменом по способу Диффи-Хеллмана, в котором совместно используемый секретный ключ содержит по меньшей мере часть PRN данных, переданных посредством сфокусированного луча 130. Таким образом, система, показанная на фиг.2В, обеспечивает аутентификацию при обмене между одноранговыми принимающими устройствами 120А, 120В. Для специалиста в этой области очевидно, что этот двухсторонний способ аутентификации может быть расширен на приемное устройство и сервер, а также другие структуры аппаратного обеспечения, или на более, чем два устройства.

На фиг.3 схематично показана вычислительная система, которая может быть адаптирована для осуществления системы аутентификации на базе спутника, по некоторым вариантам осуществления. Например, в вариантах осуществления, показанных на фиг.2А и 2Б, устройство 230 верификации может быть осуществлено посредством вычислительной системы, как показано на фиг.3. На фиг.3 в одном варианте осуществления система 300 может включать вычислительное устройство 308 и один или более сопроводительных устройств ввода-вывода, включая индикатор 302 с экраном 304, один или более громкоговорителей 306, клавиатуру 310, один или более других устройств 312 ввода-вывода и мышь 314. Другое устройство(а) 312 ввода-вывода может включать сенсорный экран, активируемое голосом входное устройство, трекбол и любое другое устройство, которое позволяет системе 300 принимать входные данные от пользователя.

Вычислительное устройство 308 включает системное аппаратное обеспечение 320 и память 330, которая может быть осуществлена в виде ОЗУ и/или ПЗУ. Файловая память 380 может быть коммуникативно присоединена к вычислительному устройству 308. Файловая память 380 может быть внутренней для вычислительного устройства 308, например, такой как один или более накопителей на жестких дисках, дисководы CD-ROM, дисководы DVD-ROM или другие типы устройств хранения. Файловая память 380 также может быть внешней по отношению к компьютеру 308, например, такой как один или более накопителей на жестких дисках, сетевых хранилищ или отдельных сетей хранения данных.

Системное аппаратное обеспечение 320 может включать один или более процессоров 322, по меньшей мере два графических процессора 324, сетевые интерфейсы 328 и шинные структуры 328. В одном варианте осуществления процессор 322 может быть осуществлен посредством процессора Intel® Core2 Duo®, предлагаемый компанией Intel Corporation, Santa Clara, Калифорния, США. Используемый в настоящем документе термин "процессор" означает любой тип вычислительного элемента, такой как, не в качестве ограничения, микропроцессор, микроконтроллер, микропроцессор со сложным набором машинных команд (CISC), микропроцессор с сокращенным набором команд (RISC), микропроцессор с командными словами очень большой длины (VLIW) или любой другой тип процессора или схемы обработки.

Графические процессоры 324 могут функционировать, как дополнительные процессоры, которые управляют графическими и/или видео операциями. Графические процессоры 324 могут быть встроены на материнской плате вычислительно