Устройство обработки информации, способ обработки информации, программа и носитель записи

Иллюстрации

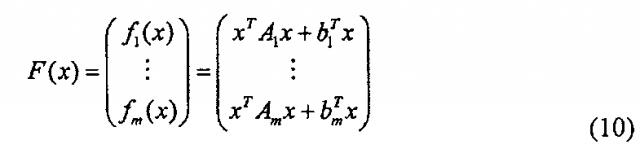

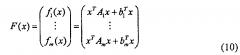

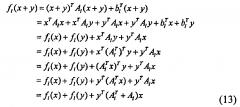

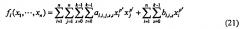

Показать всеИзобретение относится к области криптографической обработки данных. Технический результат - эффективная схема аутентификации с открытым ключом с высоким уровнем безопасности. Устройство обработки информации содержит: модуль генерирования сообщений для генерирования сообщения N раз (где N≥2), на основе набора F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенного на кольце K, и вектора s, являющегося элементом множества Kn, и вычисления первого значения хеш-функции, на основе указанных сообщений N раз; модуль предоставления сообщений для предоставления проверяющему первого значения хеш-функции; модуль генерирования промежуточной информации для генерирования третьей информации N раз, с использованием первой информации, выбранной произвольно проверяющим, и второй информации N раз, и генерирования второго значения хеш-функции, на основе третьей информации N раз; модуль предоставления промежуточной информации для предоставления проверяющему второго значения хеш-функции; и модуль предоставления ответов для предоставления проверяющему информации ответов N раз. 4 н. и 6 з.п. ф-лы, 40 ил.

Реферат

Область техники, к которой относится изобретение

Предлагаемая технология относится к устройству обработки информации, способу обработки информации, программе и носителю записи.

Уровень техники

В условиях быстрого развития технологий обработки информации и технологий связи, документы, независимо от того, официальные это документы или частные документы, были быстро преобразованы в цифровую форму. При преобразовании таких документов в цифровую форму многие индивидуумы и компании проявляют значительный интерес к управлению безопасностью электронных документов. В ответ на повышение этого интереса, в различных областях активно исследовалась безопасность от действий по вмешательству в электронные документы, таких как перехват или подделка электронных документов. Что касается перехвата электронных документов, то безопасность обеспечивается, например, посредством шифрования электронных документов. Кроме того, что касается подделки электронных документов, то безопасность обеспечивается, например, посредством использования цифровых подписей. Однако, в случае, когда используемые шифрование и цифровые подписи не имеют высокой стойкости по отношению к вмешательству, достаточная безопасность не обеспечивается.

Цифровая подпись используется для указания автора электронного документа. Соответственно, цифровая подпись должна быть сделана такой, чтобы генерировать ее мог только автор электронного документа. Если бы имеющее злой умысел третье лицо было бы в состоянии сгенерировать ту же самую цифровую подпись, то такое третье лицо могло бы выдавать себя за автора этого электронного документа. Таким образом, электронный документ был бы подделан имеющим злой умысел третьим лицом. Для предотвращения такой подделки были высказаны различные соображения, касающиеся безопасности цифровой подписи. В качестве схем цифровой подписи, которые широко используются в настоящее время, известны, например, схема (RSA) цифровой подписи (схема цифровой подписи, основанная на криптографическом алгоритме "Rivest, Shamir & Adleman", названном по фамилиям разработчиков) или схема (DSA) цифровой подписи (схема цифровой подписи, основанная на "Алгоритме цифровой подписи").

В схеме RSA цифровой подписи в качестве основы ее безопасности принимается "трудность разложения на простые сомножители большого составного числа (в дальнейшем, именуемая как задача разложения на простые сомножители)". Кроме того, в схеме (DSA) цифровой подписи в качестве основы ее безопасности принимается "трудность решения дискретной логарифмической задачи". Эти основания основываются на том, что алгоритма, который эффективно решает задачу разложения на простые сомножители или задачу дискретного логарифмирования, используя классический компьютер, не существует. Таким образом, вышеупомянутые трудности предполагают вычислительную сложность для классического компьютера. Однако говорят, что решения задачи разложения на простые сомножители или дискретной логарифмической задачи можно эффективно вычислять при использовании квантового компьютера.

Аналогично схеме RSA цифровой подписи и схеме DSA цифровой подписи во многих из схем цифровой подписи и схем аутентификации с открытым ключом, которые используются в настоящее время, также, в качестве основы безопасности, принимается трудность задачи разложения на простые сомножители или дискретной логарифмической задачи. Таким образом, если квантовый компьютер внедрен в практическое использование, то безопасность таких схем цифровой подписи и схем аутентификации с открытым ключом не будет обеспечена. Соответственно, желательна реализация новых схем цифровой подписи и схем аутентификации с открытым ключом, в которых в качестве основы безопасности принимается задача, отличная от таких задач, как задача разложения на простые сомножители или дискретная логарифмическая задача, которые могут быть с легкостью решены квантовым компьютером. В качестве задачи, которая не решается с легкостью квантовым компьютером, существует, например, задача, относящаяся к многочлену с многими переменными.

Например, в качестве схем цифровой подписи, в которых в качестве основы безопасности принимается задача многочлена с многими переменными, известны схемы, основанные на криптографии Matsumoto-Imai (Мацумото-Имаи) (MI - криптографии), криптографии с использованием скрытого уравнения поля (HFE - криптографии), схеме цифровой подписи "Масло - уксус" (OV - схеме) и криптографии по способу сглаженного преобразования (ТТМ - криптографии). Например, схема цифровой подписи, основанная на HFE - криптографии раскрыта в нижеследующих документах 1 и 2 из списка непатентной литературы.

Список упоминаемых документов

Непатентная литература

Документ 1 непатентной литературы: Jacques Patarin Asymmetric Cryptography with a Hidden Monomial. CRYPTO 1996 (Жак Патарен Асимметричная криптография со скрытым одночленом, CRYPTO, 1996 г.), стр. 45-60.

Документ 2 непатентной литературы: Patarin, J., Courtois, N., and Goubin, L. QUARTZ, 128-Bit Long Digital Signatures. In Naccache, D., Ed. Topics in Cryptology - CT-RSA 2001 (San Francisco, CA, USA, April 2001), vol. 2020 of Lecture Notes in Computer Science, Springer-Verlag (Патарен Ж., Кортоис H., и Гоубин Л., КВАРЦ, Цифровые подписи длиной в 128 битов. В Вопросах криптологии под редакций Нэккэш Д., СТ-RSA 2001 г. (Сан-Франциско, Калифорния, США, апрель 2001 г.), том 2020 Записей лекции по информатике, Springer-Verlag.) стр. 282-297.

Раскрытие изобретения

Техническая задача

Как было описано выше, задача многочлена с многими переменными представляет собой пример задачи, именуемой NP - трудный задачей, которую трудно решить даже при использовании квантового компьютера. Обычно, схема аутентификации с открытым ключом, которая использует задачу многочлена с многими переменными, типизированную в способе HFE или ему подобном, использует систему многопорядковых уравнений с многими переменными, имеющую специальную "лазейку". Например, предусматривается система многопорядковых уравнений с многими переменными: F (x1, …, xn)=y относительно x1, …, xn, и линейные преобразования A и B, и линейные преобразования A и B сохраняются в тайне. В этом случае, система F многопорядковых уравнений с многими переменными и линейные преобразования A и B являются лазейками.

Сторона, которая знает лазейки F, A и B, может решить уравнение B(F(A(x1, …, xn)))=y′ относительно x1, …, xn. С другой стороны, уравнение B(F(A(x1, …, xn)))=y′ относительно x1, …, xn не решается стороной, которая не знает лазеек F, A и B. С использованием этого механизма можно реализовать схему аутентификации с открытым ключом и схему цифровой подписи, в которых за основу безопасности принята трудность решения системы многопорядковых уравнений с многими переменными.

Как было упомянуто выше, для того, чтобы реализовать схему аутентификации с открытым ключом или схему цифровой подписи, необходимо подготовить специальную систему многопорядковых уравнений с многими переменными, удовлетворяющую выражению B(F(A(x1, …, xn)))=y. Кроме того, во время генерирования цифровой подписи, необходимо решить F систему многопорядковых уравнений с многими переменными. По этой причине, располагаемая система F многопорядковых уравнений с многими переменными была ограничена относительно легко разрешимыми уравнениями. То есть в предшествующих схемах использовалась только система многопорядковых уравнений с многими переменными B(F(A(x1, …, xn)))=y комбинированной формы для трех функций ("лазеек") B, F, и A, которая могла быть относительно легко решена, и, таким образом, трудно было гарантировать достаточную безопасность.

Желательно предложить устройство обработки информации, способ обработки информации, программу и носитель записи, которые являются новыми и усовершенствованными и способными реализовать эффективную схему аутентификации с открытым ключом с высоким уровнем безопасности, использующую систему многопорядковых уравнений с многими переменными, для которой эффективное средство решения ("лазейка") не известно.

Решение задачи

В соответствии с одним аспектом предлагаемой технологии, предусматривается устройство обработки информации, содержащее модуль генерирования сообщений для генерирования сообщения N раз (где N≥2), основываясь на наборе F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенном на кольце K, и векторе s, являющемся элементом множества Kn, и вычисления первого значения хеш-функции, основанного на этих сообщениях N раз, модуль предоставления сообщений для предоставления проверяющему, хранящей указанный набор F многопорядковых многочленов с многими переменными и вектор y=(y1, …, ym)=(f1(s), …, fm(s)), первого значения хеш-функции, модуль генерирования промежуточной информации для генерирования третьей информации N раз, используя первую информацию, случайным образом выбранную проверяющей стороной по соответствующим сообщениям N раз, и второй информации N раз, полученной при генерировании этих сообщений, и генерирования второго значение хеш-функции, основанного на третьей информации N раз, модуль предоставления промежуточной информации для предоставления проверяющему второго значения хеш-функции, и модуль предоставления ответов для предоставления проверяющему информации ответов N раз, соответствующей моделям проверки, выбранным проверяющей стороной из k (где k≥2) моделей проверки по соответствующим сообщениям N раз, части сообщений и части третьей информации, причем указанная часть сообщений и указанная часть третьей информации не подлежат получению даже при выполнении с использованием набора F многопорядковых многочленов с многими переменными, вектора y и информации ответа, операции, заранее подготовленной для модели проверки, соответствующей, информации ответа, при этом вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении указанной операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается устройство обработки информации, содержащее модуль хранения информации, который хранит набор F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенный на кольце K, и вектор y=(y1, …, ym)=(f1(s), …, fm(s)), модуль получения сообщений для получения первого значения хеш-функции, вычисленного на основе сообщений для N раз (где N≥2), сгенерированных на основе набора F многопорядковых многочленов с многими переменными и вектора s, являющегося элементом множества Kn, модуль предоставления информации для предоставления доказывающей стороне, предоставившей эти сообщения, первой информации, выбранной случайным образом по соответствующим сообщениям N раз, модуль получения промежуточной информации для получения второго значения хеш-функции, вычисленной на основе третьей информации N раз, сгенерированной доказывающим с использованием первой информации N раз и второй информации N раз, полученной при генерировании указанных сообщений, модуль предоставления информации о модели для предоставления доказывающему информации о моделях проверки, выбираемых случайным образом из k (где k≥3) моделей проверки по соответствующим сообщениям N раз, модуль получения ответов для получения от доказывающего информации ответов, соответствующей моделям проверки, выбранным по соответствующим сообщениям N раз, и проверяющий модуль для проверки, на основании набора F многопорядковых многочленов с многими переменивши, вектора y, первой информации, информации ответа, первом значении хеш-функции и втором значение хеш-функции, хранит ли доказывающий вектор s. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается способ обработки информации, содержащий: этап, на котором генерируют сообщения N раз (где N≥2), основываясь на наборе F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенном на кольце K, и векторе s, являющемся элементом множества Kn, и вычисляют первое значение хеш-функции, основанное на указанных сообщениях N раз, этап, на котором предоставляют проверяющему, обладающему указанным набором F многопорядковых многочленов с многими переменными и вектором y=(y1, …, ym)=(f1(s), …, fm(s)), первое значение хеш-функции, этап, на котором генерируют третью информацию N раз, используя первую информацию, случайным образом выбранную проверяющей стороной по соответствующим сообщениям N раз, и вторую информацию N раз, полученную при генерировании указанных сообщений, и генерируют второе значение хеш-функции, основанное на третьей информации N раз, этап, на котором предоставляют проверяющему второе значение хеш-функции, и этап, на котором предоставляют проверяющему информацию ответов N раз, соответствующую моделям проверки, выбранным проверяющим из k (где k≥2) моделей проверки по соответствующим сообщениям N раз, части сообщений и части третьей информации, причем указанная часть сообщений и указанная часть третьей информации не подлежит получению даже при выполнении операции с использованием набора F многопорядковых многочленов с многими переменными, вектора y и информации ответа, заранее подготовленной для модели проверки, соответствующей информации ответа. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор у представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении указанной операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается способ обработки информации, содержащий: этап, на котором хранят набор F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенный на кольце K, и вектор y=(y1, …, ym)=(f1(s), …, fm(s)), модуль получения сообщений для получения первого значения хеш-функции, вычисленного на основе сообщений N раз (где N≥2), сгенерированных на основе набора F многопорядковых многочленов с многими переменными и вектора s, являющегося элементом множества Kn, этап, на котором предоставляют доказывающей стороне, предоставившей указанные сообщения, первой информации, выбранной случайным образом по соответствующим сообщениям N раз, этап, на котором получают второе значение хеш-функции, вычисленное на основе третьей информации N раз, сгенерированной доказывающим с использованием первой информации N раз и второй информации N раз, полученной при генерировании указанных сообщений, модуль предоставления информации о модели для предоставления доказывающему информации о моделях проверки, выбираемых случайным образом из k (где k≥3) моделей проверки по соответствующим сообщениям N раз, этап, на котором получают от доказывающей стороне информации ответов, соответствующей моделям проверки, выбранным по соответствующим сообщениям N раз, и этап, на котором проверяют на основании набора F многопорядковых многочленов с многими переменными, вектора y, первой информации, информации ответа, первом значении хеш-функции и втором значение хеш-функции, хранит ли доказывающий вектор s. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается программа, вызывающая выполнение компьютером: функции генерирования сообщений, выполненной с возможностью генерирования сообщения N раз (где N≥2), основываясь на наборе F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенном на кольце K, и векторе s, который является элементом множества Kn, и вычисления первого значения хеш-функции, на основании указанных сообщений N раз; функции предоставления сообщений, выполненной с возможностью предоставления проверяющему, хранящей указанный набор F многопорядковых многочленов с многими переменными и вектор y=(y1, …, ym)=(f1(s), …, fm(s)), первого значения хеш-функции; функции генерирования промежуточной информации, выполненной с возможностью генерирования третьей информации N раз, с использованием первой информации, выбранной случайным образом проверяющей стороной по соответствующим сообщениям N раз, и второй информации N раз, полученной при генерировании указанных сообщений, и генерирования второго значения хеш-функции, основанного на третьей информации N раз; функции предоставления промежуточной информации, выполненной с возможностью предоставления проверяющему второго значения хеш-функции; и функции предоставления ответов, выполненной с возможностью предоставления проверяющему информации ответов N раз, соответствующей моделям проверки, выбранным проверяющей стороной из k (где k≥2) моделей проверки по соответствующим сообщениям N раз, части сообщений и части третьей информации, причем указанная часть сообщений и указанная часть третьей информации не подлежат получению даже при выполнении операции, с использованием набора F многопорядковых многочленов с многими переменными, вектора y и информации ответа, заранее подготовленной для модели проверки, соответствующей информации ответа. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении этой операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается программа, вызывающая выполнение компьютером: функции хранения информации, выполненной с возможностью хранения набора F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенного на кольце K, и вектора y=(y1, …, ym)=(f1(s), …, fm(s)); модуля получения получаемых сообщений для получения первого значения хеш-функции, вычисленного на основе сообщений N раз (где N≥2), сгенерированных на основе набора F многопорядковых многочленов с многими переменными и вектора s, являющегося элементом множества Kn; функции предоставления информации, выполненной с возможностью предоставления доказывающей стороне, предоставившей указанные сообщения, первой информации, выбранной случайным образом по соответствующим сообщениям N раз; функции получения промежуточной информации, выполненной с возможностью получения второго значения хеш-функции, вычисленного на основе третьей информации N раз, сгенерированной доказывающим с использованием первой информации N раз и второй информации N раз, полученной при генерировании указанных сообщений; модуля предоставления информации о модели для предоставления доказывающей стороне информации о моделях проверки, выбираемых случайным образом из k (где k≥3) моделей проверки по соответствующим сообщениям N раз, функции получения ответов, выполненной с возможностью получения от доказывающего информации ответов, соответствующей моделям проверки, выбранным по соответствующим сообщениям N раз, и функции проверки, выполненной с возможностью проверки на основании набора F многопорядковых многочленов с многими переменными, вектора y, первой информации, информации ответа, первом значении хеш-функции и втором значение хеш-функции, хранит ли доказывающий вектор s. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается машиночитаемый носитель записи, хранящий записанную на нем программу, вызывающую выполнение компьютером: функции генерирования сообщений, выполненной с возможностью генерирования сообщения N раз (где N≥2), на основании набора F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенного на кольце K, и вектора s, являющегося элементом множества Kn, и вычисления первого значения хеш-функции, на основе указанных сообщений N раз; функции предоставления сообщений, выполненной с возможностью предоставления проверяющему, хранящей указанный набор F многопорядковых многочленов с многими переменными и вектором y=(y1, …, ym)=(f1(s), …, fm(s)), первого значения хеш-функции; функции генерирования промежуточной информации, выполненной с возможностью генерирования третьей информации N раз, с использованием первой информации, случайным образом выбранной проверяющей стороной по соответствующим сообщениям N раз, и второй информации N раз, полученной при генерировании указанных сообщений, и генерирования второго значения хеш-функции, основанного на третьей информации N раз; функции предоставления промежуточной информации, выполненной с возможностью предоставления проверяющему второго значения хеш-функции; и функции предоставления ответов, выполненной с возможностью предоставления проверяющему информации ответов N раз, соответствующей моделям проверки, выбранным проверяющей стороной из k (где k≥2) моделей проверки по соответствующим сообщениям N раз, части сообщений и части третьей информации, причем указанная часть сообщений и указанная часть третьей информации не подлежат получению даже при выполнении операции, с использованием набора F многопорядковых многочленов с многими переменными, вектора y и информации ответа, заранее подготовленной для модели проверки, соответствующей информации ответа. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении указанной операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается машиночитаемый носитель записи, хранящий записанную на нем программу, вызывающую выполнение компьютером: функции хранения информации, выполненной с возможностью хранения набора F=(f1, …, fm) многопорядковых многочленов с многими переменными, определенного на кольце K, и вектора y=(y1, …, ym)=(f1(s), …, fm(s)); модуля получения получаемых сообщений для получения первого значения хеш-функции, вычисленного на основе сообщений N раз (где N≥2), сгенерированных на основе набора F многопорядковых многочленов с многими переменными и вектора s, являющегося элементом множества Kn; функции предоставления информации, выполненной с возможностью предоставления доказывающей стороне, предоставившей указанные сообщения, первой информации, выбранной случайным образом по соответствующим сообщениям N раз; функции получения промежуточной информации, выполненной с возможностью получения второго значения хеш-функции, вычисленного на основе третьей информации N раз, сгенерированной доказывающим с использованием первой информации N раз и второй информации N раз, полученной при генерировании указанных сообщений; модуль предоставления информации о модели для предоставления доказывающей стороне информации о моделях проверки, выбираемых случайным образом из k (где k≥3) моделей проверки по соответствующим сообщениям N раз, функции получения ответов, выполненную с возможностью получения от доказывающего информации ответов, соответствующей моделям проверки, выбранным по соответствующим сообщениям N раз, и функции проверки, выполненной с возможностью проверки, на основании набора F многопорядковых многочленов с многими переменными, вектора y, первой информации, информации ответа, первого значения хеш-функции и второго значения хеш-функции, хранит ли доказывающий вектор s. Вектор s представляет собой секретный ключ. Набор F многопорядковых многочленов с многими переменными и вектор y представляют собой открытые ключи. Сообщения и третья информация представляют собой информацию, получаемую при выполнении операции, заранее подготовленной для модели проверки, соответствующей информации ответа, с использованием открытых ключей, первой информации и информации ответа или информации, полученной на основе информации ответа.

В соответствии с другим аспектом предлагаемой технологии, предусматривается программа, вызывающая выполнение компьютером функции каждого модуля, включенного в состав указанного устройства обработки информации. Кроме того, предусматривается машиночитаемый носитель записи, хранящий указанную программу, записанную на нем.

Полезные эффекты изобретения

В соответствии с предлагаемой технологией, описанной выше, имеется возможность реализовать эффективную схему аутентификации с открытым ключом, имеющую высокий уровень безопасности, с использованием системы многопорядковых уравнений с многими переменными, для которой не известно эффективное средство решения ("лазейка").

Краткое описание чертежей

Фиг. 1 представляет собой пояснительное схематическое изображение для описания структуры алгоритма схемы аутентификации с открытым ключом;

фиг. 2 представляет собой пояснительное схематическое изображение для описания структуры алгоритма схемы цифровой подписи;

фиг. 3 представляет собой пояснительное схематическое изображение для описания схемы аутентификации с открытым ключом, имеющей n переходов;

фиг. 4 представляет собой пояснительное схематическое изображение для описания алгоритма схемы аутентификации с открытым ключом, соответствующей первому варианту реализации (с 3 переходами) предлагаемой технологии;

фиг. 5 представляет собой пояснительное схематическое изображение для описания расширенного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 6 представляет собой пояснительное схематическое изображение для описания, преобразованного в параллельную форму алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 7 представляет собой пояснительное схематическое изображение для описания конкретного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 8 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 9 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 10 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 11 представляет собой пояснительное схематическое изображение для описания преобразования схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения, в параллельную форму;

фиг. 12 представляет собой пояснительное схематическое изображение для описания способа преобразования эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения, в алгоритм схемы цифровой подписи;

фиг. 13 представляет собой пояснительное схематическое изображение для описания способа преобразования эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения, в алгоритм эффективной схемы цифровой подписи;

фиг. 14 представляет собой пояснительное схематическое изображение для описания параллельно - последовательной структуры эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 15 представляет собой пояснительное схематическое изображение для описания последовательно-параллельной структуры эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 16 представляет собой пояснительное схематическое изображение для описания алгоритма схемы аутентификации с открытым ключом, соответствующей второму варианту реализации (с 5 переходами) предлагаемой технологии;

фиг. 17 представляет собой пояснительное схематическое изображение для описания расширенного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 18 представляет собой пояснительное схематическое изображение для описания преобразованного в параллельную форму алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения.

фиг. 19 представляет собой пояснительное схематическое изображение для описания преобразования расширенного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения, в параллельную форму;

фиг. 20 представляет собой пояснительное схематическое изображение для описания конкретного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 21 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 22 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 23 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 24 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 25 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 26 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 27 представляет собой пояснительное схематическое изображение для описания эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 28 представляет собой пояснительное схематическое изображение для описания преобразования эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения, в параллельную форму;

фиг. 29 представляет собой пояснительное схематическое изображение для описания преобразования эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения, в параллельную форму;

фиг. 30 представляет собой пояснительное схематическое изображение для описания дополнительного упрощения эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 31 представляет собой пояснительное схематическое изображение для описания дополнительного упрощения эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 32 представляет собой пояснительное схематическое изображение для описания параллельно-последовательной структуры эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 33 представляет собой пояснительное схематическое изображение для описания параллельно - последовательной структуры эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 34 представляет собой пояснительное схематическое изображение для описания последовательно-параллельной структуры эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 35 представляет собой пояснительное схематическое изображение для описания последовательно-параллельной структуры эффективного алгоритма схемы аутентификации с открытым ключом, соответствующей тому же самому варианту реализации изобретения;

фиг. 36 представляет собой пояснительное схематическое изображение для описания способа повышения надежности интерактивного протокола, соответствующего первому и второму вариантам реализации изобретения;

фиг. 37 представляет собой пояснительное схематическое изображение для описания способа повышения надежности интерактивного протокола, соответствующего первому и второму вариантам реализации изобретения;

фиг. 38 представляет собой пояснительное схематическое изображение для описания примера конфигурации аппаратных средств устройства обработки информации, способного исполнять алгоритм, соответствующий каждому варианту реализации предлагаемой технологии;

фиг. 39 представляет собой таблицу, в которой проиллюстрировано сравнение эффективности схем аутентификации с открытым ключом, соответствующим первому и второму вариантам реализации предлагаемой технологии; и

фиг. 40 представляет собой пояснительное схематическое изображение для описания весьма подходящего способа задания параметра, используемого в схеме аутентификации с открытым ключом, соответствующей первому и второму вариантам реализации предлагаемой технологии, и его полезных эффектах.

Осуществление изобретения

Далее, со ссылкой на прилагаемые чертежи будут подробно описаны предпочтительные варианты реализации предлагаемого изобрет