Способ стеганографического внедрения дополнительной информации в семплы цифровых звуковых сигналов

Иллюстрации

Показать всеИзобретение относится к области телекоммуникаций и предназначено для скрытой передачи или хранения секретной информации и может быть использовано для защиты авторских прав (внедрение водяных знаков, логотипов), скрытой передачи паролей, ключей и т.п. Технический результат - повышение криптостойкости внедренной дополнительной информации. Для этого в данном способе зашифрованную скрываемую информацию в двоичной форме побитно внедряют в семплы путем замены бита семпла на скрываемый бит дополнительной информации, используют только семплы с большим абсолютным значением цифрового кода, внедрение производят не только в младшие разряды семплов, но и в старшие разряды, используемые для внедрения дополнительной информации звуковые каналы, номера разрядов семплов, интервал между используемыми для внедрения семплами, а также последовательность внедрения битов дополнительной информации в семплы выбирают в соответствии с секретным псевдослучайным ключом и с учетом психофизических характеристик человеческого слуха. 8 ил., 1 табл.

Реферат

Анализ существующего состояния вопроса

Изобретение относится к области телекоммуникаций и предназначено для скрытой передачи (или хранения) секретной информации и может быть использовано для защиты авторских прав (внедрение водяных знаков), скрытой передачи паролей, ключей и т.п.

Как известно [7], внедрить (скрытно разместить) информацию можно в любой цифровой файл, который обладает избыточностью.

Известен способ внедрения водяных знаков в мультимедийные файлы [8]. Способ заключается в том, что из оригинального звукового файла удаляются шумы квантования, которые возникают в процессе аналого-цифрового преобразования. Вместо шумов квантования вводится сигнал такого же уровня, как и шумы квантования, но содержащий многоразрядные метки, с помощью которых опознается (идентифицируется) защищаемый коммерческий продукт. Способ предназначен для защиты авторских прав (например, композиторов, эстрадных исполнителей, фирм звукозаписи, киностудий, телеканалов, фотографов, художников).

Способ обладает хорошей устойчивостью к искажениям, преобразованиям из цифровой формы в аналоговую и наоборот, фрагментации музыкального произведения или изображения, изменению уровня громкости, масштабированию, вариации контрастности и яркости, цветового баланса, частоты дискретизации и т.п.

В описании к патенту подробно рассматривается методика доказательства несанкционированного использования фотографий и фильмов.

Производительность этого способа скрытой передачи информации в мультимедийных средах низкая, так как внедрение ведется только в младшие биты семплов или цветовых составляющих. Кроме того, пираты могут легко уничтожить внедренную информацию, для этого достаточно записать во все младшие разряды семплов псевдослучайные двоичные числа. Это не ухудшит качество мультимедийного продукта, однако уничтожит скрываемое сообщение (вложение, метку, логотип).

Известен способ сокрытия цифровых данных в графических или звуковых файлах [6], в соответствии с которым скрываемый файл и файл контейнер делят на множество одинаковых по размеру блоков данных, нумеруют блоки данных файла контейнера (формируют индексы), сравнивают каждый блок данных скрываемого файла с блоками данных контейнера, отыскивают наиболее похожие блоки данных в контейнере, определяют номера индексов наиболее сходных блоков данных в контейнере для каждого блока данных из скрываемого файла и скрывают все полученные индексы в младших разрядах битов контейнера.

Недостатком этого способа является невозможность скрытой передачи текста, а также сильные искажения скрываемых звуковых и графических файлов. Возникновение искажений связано с невозможность отыскания полностью одинаковых блоков в файле-контейнер и в скрываемом файле.

Известен способ стеганографической передачи информации в сети TCP/IP [1], в котором дополнительную информацию скрытно передают путем изменения длины TCP/IP пакетов. Все передаваемые пакеты в соответствии с секретным ключом делят на информационные и маскирующие. Маскирующие пакеты не используют для вложения дополнительной информации. Длину этих пакетов изменяют по случайному закону. Маскирующие пакеты используют лишь для усложнения криптоанализа. С помощью маскирующих и информационных пакетов по сети передают камуфлирующий (ничего не значащий) текст. Дополнительную информацию скрывают в длине лишь информационных пакетов.

В рассмотренном техническом решении использована эффективная идея пространственно-временного распыления информации [2]. В соответствии с этой идеей передаваемая информация дробится на мелкие части и распыляется в пространстве и времени. В этом случае внедрение дополнительной информации происходит не во все пакеты, а только в информационные пакеты и не во все разряды двоичного числа, определяющего длину пакета, а лишь в разряды, которые также определяет секретный ключ.

Описанное техническое решение не может быть использовано непосредственно (без существенных доработок) для внедрения дополнительной информации в звуковые файлы, которое необходимо, например, для защиты авторских прав. Оно предназначено для внедрения дополнительной информации в пакеты и передачи в сетях с протоколом TCP/IP.

Наиболее близким техническим решением (прототипом) является способ, описанный в американском патенте [3].

В соответствии со способом [3] один или несколько младших значащих битов в каждом семпле звукового файла заменяют заранее определенным образом дополнительными информационными битами, причем число битов, внедряемых в один семпл, изменяют в зависимости от мгновенного абсолютного значения семпла.

Цель изобретения [3] - повысить пропускную способность, то есть увеличить число битов, скрываемых в одном семпле. В том случае, когда цифровой отсчет имеет большую величину, внедрение осуществляют с использованием не только самых младших, но и более старших разрядов семпла.

В результате использования этого изобретения, дополнительную информацию не внедряют в контейнер, когда уровень аналогового аудио сигнала является низким, а с увеличением уровня аналогового сигнала число используемых разрядов в семпле увеличивают.

Недостатком этого изобретения является жесткость используемого алгоритма, внедрение информации в звуковой файл происходит однообразно и предсказуемо. Зная алгоритм внедрения, криптоаналитикам не представляет труда определить семплы, в которые записана дополнительная информация. Определение используемых семплов позволяет либо извлечь секретную информацию, либо ее уничтожить (в случае с водяными знаками).

Техническим результатом предлагаемого способа является повышение криптостойкости.

Сущность заявляемого способа стеганографического внедрения дополнительной информации в семплы цифровых звуковых сигналов состоит в том, что зашифрованную скрываемую информацию в двоичной форме побитно внедряют в семплы путем замены бита семпла на скрываемый бит дополнительной информации, используют только семплы с большим абсолютным значением цифрового кода, внедрение производят не только в младшие разряды семплов, но и в старшие разряды, причем используемые для внедрения дополнительной информации звуковые каналы, номера разрядов семплов, интервал между используемыми для внедрения семплами, а также последовательность внедрения битов дополнительной информации в семплы выбирают в соответствии с секретным псевдослучайным ключом и с учетом психофизических характеристик человеческого слуха.

Указанный результат достигается тем, что внедряемую информацию преобразуют в двоичный код, шифруют полученную двоичную последовательность криптостойким шифром и побитно внедряют в цифровые отсчеты звуковых сигналов (семплы). Выбор семплов для внедрения, номеров используемых в семпле разрядов, порядка внедрения криптограммы в семплы, а также выбор звукового канала происходит с помощью псевдослучайного ключа, который известен только на передающей и приемной сторонах.

Подтверждением высокой криптостойкости заявляемого способа скрытой передачи информации являются следующие соображения.

Для извлечения информации из контейнера без ключа криптоаналитик должен решить такие задачи.

1. Определить, в каких каналах имеются семплы с внедренной информацией.

2. Определить, в какие семплы произведено внедрение (разделить семплы на информационные и маскирующие).

3. Определить, в какие разряды используемых (информационных) семплов произведено внедрение.

4. Извлечь биты из информационных семплов в нужной последовательности.

5. Дешифровать полученную последовательность извлеченных битов.

Такая задача является нетривиальной и вычислительно сложной. При условии, что ключ являются криптографически надежными, данная задача неразрешима на данном уровне науки и техники за приемлемое время

Решение задачи осложняется тем, что выбор звуковых каналов (левый-правый, первый-пятый-третий...), номеров используемых семплов, номеров разрядов, определение последовательности внедрения скрываемой информации в семплы происходит по псевдослучайному закону. Два соседних внедряемых бита оказываются в разных звуковых каналах, в разных семплах, а используемый разряд семпла непредсказуем. Предварительное шифрование внедряемой информации в еще большей степени усложняет криптоанализ. Проведение перемешивания битов эквивалентно дополнительному шифрованию методом перестановок.

Кроме того, использование лишь семплов с большим значением кода (с большой амплитудой аналогового сигнала) затрудняет статистический анализ звукового файла и выявление используемых для передачи дополнительной информации.

Осуществление изобретения

С помощью заявляемого способа можно организовать скрытую передачу (или хранение) различного вида информации: текстовой, графической, звуковой. В любом случае скрываемая информация должна быть перед внедрением преобразована в цифровой вид.

Наиболее наглядно проиллюстрировать реализацию заявляемого технического решения можно на примере скрытого внедрения текста (сообщения) в оцифрованный звуковой сигнал.

Внедряемый текст целесообразно предварительно зашифровать, а затем преобразовать в двоичный код (это можно сделать и в обратной последовательности: преобразовать текст в двоичный код, а затем зашифровать). Известно большое число алгоритмов шифрования, некоторые из которых стали национальными стандартами [4]. Использование одного из криптостойких шифров позволяет создать многоуровневую защиту передаваемой информации [2].

Выбирается звуковой файл (контейнер), в котором будет размещено сообщение. Для определенности будем считать, что в качестве контейнера выбран звуковой файл формата WAV.

В соответствии с секретным ключом выбирается для внедрения один из каналов звукового файла. Будем считать, что в данный момент используется стереозвучание и для внедрения сеансовым ключом определен левый звуковой канал.

Как известно, оцифрованный сигнал представляет собой выборки (отсчеты, семплы), полученные в результате аналого-цифрового преобразования. Семплы чаще всего бывают 8-ми, 16-ти 24-х или 32-х разрядными. Частота дискретизации также может быть различной, например, 11,025 кГц, 22,05 кГц или 44,1 кГц.

На фиг. 1 схематично показана диаграмма некоторого оцифрованного звука.

В формате звука WAV при глубине звука (разрядности) более 8 отсчеты представляют положительными и отрицательными целыми числами. Семплы на рисунке условно показаны в виде многоразрядных двоичных чисел (младшие разряды располагаются вблизи оси времени). Семплы, расположенные в первом квадранте, представляют положительными числами. Отсчеты из четвертого квадранта представляют отрицательными числами. Высота семплов пропорциональна интенсивности звука.

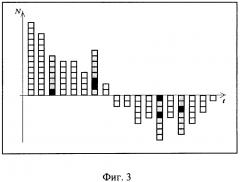

На следующем рисунке (фиг. 2) семплы, в которые производится внедрение дополнительной информации, заштрихованы. Такие семплы можно назвать информационными. Остальные семплы можно назвать маскирующими (не используемыми), так как в них нет скрываемой информации.

Разделение семплов на информационные и маскирующие происходит в соответствии с секретным ключом.

На фиг. 3 темной штриховкой показаны разряды семплов, в которые производится внедрение скрываемой информации.

Таким образом, для технической реализации заявляемого способа потребуется четыре генератора псевдослучайных чисел.

С помощью первого генератора псевдослучайных чисел (ГПСЧ) на передающей стороне выбирается звуковой канал для внедрения. Например, для стереофонической системы последовательность, формируемая ГПСЧ 1, может быть такой: левый-левый- правый-левый-правый-правый... Для шестиканального звукового файла последовательность используемых каналов может быть такой: 3-4-2-2-6-1-2-5-5-6-3-1…

С помощью ГПСЧ 2 производится деление всех файлов на информационные и маскирующие. Удобнее всего формировать псевдослучайные числа, которые показывают, сколько маскирующих семплов располагается после информационного семпла. Например, число 0 говорит о том, что два информационных семпла следуют друг за другом. Число 1 говорит, что между информационными семплами располагается один маскирующий семпл. Число 2 сигнализирует, что между информационными отсчетами находятся два «пустых» семпла и т.д.

Генератор ГПСЧ 3 выбирает разряды отсчетов для внедрения дополнительной информации в выбранный семпл.

Генератор ГПСЧ 4 определяет, в какой последовательности биты дополнительной информации внедряются в семплы.

Порядок работы устройства на передающей стороне будет таков.

Устройство синхронизации после формирования маркера начала работы криптосистемы запускает ГПСЧ 1, который определяет, в какой звуковой канал производится первое внедрение. Затем включается ГПСЧ 2, который выбирает номер информационного семпла. Наконец, срабатывает ГПСЧ 3, который указывает, в какие разряды семпла происходит внедрение дополнительной информации. Генератор ГПСЧ 4 показывают, в какой последовательности биты секретного сообщения внедряются в семплы.

Естественно, что четыре аналогичных ГПСЧ с теми же начальными установками и в той же последовательности должны работать на приемной стороне. Этим осуществляется синхронизация выбора звукового канала, номера семпла, разряда семпла и порядка записи внедряемых битов.

Это основная идея реализации способа.

Однако есть еще две важные особенности заявляемого способа.

Первая особенность (деталь) заключается в том, что семплы с малым значением кода (если говорить в терминах аналогового сигнала, то это отсчеты, соответствующие малым значениям амплитуды) исключаются из использования. Другими словами, в семплы с малым абсолютным значением кода внедрение дополнительной информации никогда не происходит.

Фиг. 4 иллюстрирует эту мысль.

На основании анализа психофизических особенностей человеческого слуха выбирается пороговый уровень Nпор. Для внедрения дополнительной информации используют только семплы, величина которых по модулю превосходит Nпор. Генератор ГПСЧ 2 ведет счет только тех семплов, величина которых превосходит Nпор.

Вторая важная особенность заявляемого способа заключается в том, что внедряемые биты дополнительной информации подвергают перемешиванию.

Предположим, что внедряемая информация состоит из отдельных байтов. Структура байта показана на рисунке (фиг. 5).

Младший разряд обозначен цифрой 8, а старший - цифрой 1. Запись показанных восьми битов в семплы можно производить в различной последовательности. Например, 1-2-3-4-5-6-7-8, 8-7-6-5-4-3-2-1, 1-3-5-7-2-4-6-8, 1-8-2-7-3-6-4-5 и т.п.

Генератор ГПСЧ 4 определяет, в какой последовательности биты дополнительной информации внедряются в семплы. По сути, с помощью ГПСЧ 4 реализуется дополнительное шифрование методом перестановок.

В формуле изобретения имеется фраза: «используемые для внедрения дополнительной информации звуковые каналы, номера разрядов семплов, интервал между используемыми для внедрения семплами, а также последовательность внедрения битов дополнительной информации в семплы выбирают в соответствии с секретным псевдослучайным ключом». Эту фразу нужно понимать следующим образом: на передающей и приемной сторонах имеются ГПСЧ одинаковой конструкции, но начальные установки для этих генераторов являются секретными, именно эти начальные установки являются ключами. Они известны на передающей и приемной сторонах.

Дадим пояснения, каким образом осуществляется запись дополнительной информации в цифровой отсчет. Для записи информации в нужный разряд семпла используются маски. Например, чтобы записать 0 в младший разряд восьмиразрядного семпла, производят поразрядно логическое умножение семпла на маску 11111110.

Чтобы записать логическую единицу в семпл нужно выполнить операцию дизъюнкции 00000001. Аналогично происходит внедрение во второй и последующие разряды семпла: 111111101 и 00000010…

При ознакомлении с порядком работы генераторов ГПСЧ2 и ГПСЧ 3 может сложиться впечатление, что все семплы и разряды информационных семплов выбираются по случайному закону. На самом деле существуют ограничения, которые определены на основании экспериментальных исследований психофизических особенностей слуха человека. И эти ограничения заложены в конструкцию генераторов псевдослучайных чисел.

На фиг. 6 показана зависимость слышимости звукового сигнала f(x) от номера разряда, в который было произведено внедрение дополнительной информации. Были использованы 16-ти разрядные семплы, причем нумерация разрядов производилась от старших разрядов к младшим (старший разряд имел порядковый номер 1, а младший - номер 16).

В экспериментальных исследованиях участвовало 20 студентов, которые оценивали громкость звучания предъявленных 555 файлов по пятибалльной системе (от 0 до 4). Файлы представляли собой запись «тишины» и отличались друг от друга тем, что производилась запись единицы в разные семплы и разные разряды. Наибольшей громкости звучания соответствовал балл 4, а файлу без вложения («полная тишина») соответствовал балл 0.

Фиг. 6 показывает, что внедрение единицы в 16, 15, 14 и 13 разряды слушателями не воспринимаются даже при воспроизведении «тишины» (паузы между музыкальными произведениями). Очевидно, что с увеличением громкости звукового сигнала становится допустимым внедрение информации в более старшие разряды.

Экспериментально было установлено, что органолептическое восприятие звука зависит от частоты появления громких звуков. Наличие редких даже громких звуков человеком не воспринимается из-за инерционности слуха.

На фиг. 7 показано, как зависит слышимость (громкость звучания) наличия вложений при изменении интервала между информационными семплами (внедрение осуществлялось в разряд 12).

На приведенном рисунке видна нелинейная частотная зависимость слуховой системы людей. Наибольшая чувствительность наблюдается на частоте около 3,4 кГц. Это хорошо согласуется с ранее опубликованными данными [5]. Из рисунка также видно, что если между информационными семплами располагается 60-70 маскирующих семплов, то звуковой сигнал не слышен даже при внедрении во фрагменты звукового файла с записью полной «тишины».

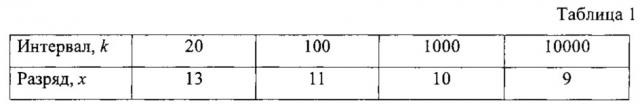

Параметры генераторов ГПСЧ 2 и ГПСЧ 3 связаны между собой: чем больше интервал между информационными семплами, тем в более старшие разряды можно внедрять информацию. При выборе параметров ГПСЧ 2 и ГПСЧ 3 рекомендуется ориентироваться на данные следующей таблицы.

Таблицу 1 нужно трактовать следующим образом.

Если для настройки выбрать данные из второй колонки, то ГПСЧ 3 должен случайно генерировать числа 13, 14, 15 и 16, то есть во второй строке таблице указан старший разряд семпла, разрешенный для внедрения. Напомним, что младший разряд здесь имеет номер 16. ГПСЧ 2 должен генерировать псевдослучайное число, указывающее на число маскирующих семплов, расположенных между двумя соседними информационными семплами. В данном случае это число должно быть 20 и более. Верхнюю границу случайных чисел, генерируемых ГПСЧ 2, выбирают из соображений необходимой криптостойкости и производительности. Чем больше верхняя граница чисел, тем выше криптостойкость, но меньше производительность, то есть в единицу времени передается меньшее количество дополнительной информации.

Остальные данные таблицы трактуются аналогично. Например, числа в столбце 3 говорят, что псевдослучайно должны формироваться числа номеров используемых разрядов 11, 12,... 16 и числа маскирующих семплов от 100 до, скажем, 200.

Необходимо заметить, что данные таблицы 1 составлены с учетом использования фрагмента звуковой картины с минимальной интенсивностью звука (наихудший возможный случай). Это гарантирует отсутствие слышимости вложений в реальных звуковых файлах. Тем более, что заявляемый способ предполагает полное исключение использования семплов с малым значением. Для этих целей применяется компаратор с установленным значением Nпор.

Понятно, что аппаратная реализация данного способа может быть разной: в виде специализированного устройства (состоящего из микросхем средней и большой степени интеграции) и в виде ЭВМ (микропроцессора) с соответствующим программным обеспечением.

Предпочтительным вариантом является реализация криптосистемы с помощью ЭВМ (программно-аппаратная реализация заявляемого способа).

Рассмотрим блок-схему алгоритма внедрения дополнительной информации на передающей стороне (фиг. 8). На приемной стороне порядок выполнения операций будет несколько иным.

В соответствии с блок-схемой алгоритма после ввода исходных данных необходимо зашифровать скрываемое сообщение, преобразовать криптограмму в двоичный код и разбить криптограмму на байты. В общем случае не имеет значения, на какие блоки (группы) битов разбивается криптограмма. Можно блоки формировать из восьми битов (из байтов), из десяти, шестнадцати и т.д. битов. Длина блока не имеет значения. Изменение длины группы не приведет к изменению структуры блок-схемы алгоритма, изменятся лишь значения переменных k и d. Число k определяет число блоков в криптограмме. Число d определяет число битов в каждом блоке.

После разбиения криптограммы на блоки организуется процедура подсчета числа обработанных блоков, для этого вначале инициализируется переменная m=1 и устанавливается счетчик m=m+1. Блок ветвления k=m? предназначен для определения момента завершения внедрения дополнительной информации в контейнер. Когда число внедренных в контейнер блоков станет равным числу имеющихся в сообщении блоков, работа программы завершается.

Первым на передаче срабатывает ГПСЧ 4, который определяет порядок перестановок битов в выделенном блоке (например, в байте). В соответствии с полученным числом производится перемешивание битов в блоке. Заметим, что на приемной стороне ГПСЧ 4 срабатывает последним из генераторов псевдослучайных чисел. После ГПСЧ 4 на передаче срабатывают ГПСЧ 1, ГПСЧ 2 и ГПСЧ 3, с помощью которых выбираются звуковые каналы для внедрения, семплы и разряды семплов. В общем случае допустимо внедрение не в один разряд семпла, а сразу в несколько. В этом случае целесообразно использовать дополнительный ГПСЧ. Внедрение производится только в семплы, код которых превышает N пор.

Блок инициализации переменной i=1, счетчик i=i+1, блок ветвления i=d? служат для определения факта внедрения всех битов одного блока в информационный семпл. Символом d обозначено число разрядов (битов) в блоке.

После внедрения всех блоков сообщения в звуковой контейнер осуществляется вывод звукового файла, содержащего вложение.

Для уменьшения размера рисунка и более четкого изложения идеи некоторые блоки не показаны на фиг. 8. Например, операции в блоке ГПСЧ 4 нужно понимать так: генерируется псевдослучайное число и выполняются перестановки битов. Блок ГПСЧ 1,2,3 нужно трактовать так: генерируется три случайных числа и в соответствии с ними выбирается звуковой канал, семпл и разряд семпла. Не показан блок отсечки семплов с маленьким уровнем. Задача тривиальная, но введение этих блоков в блок-схему алгоритма сильно затеняет основные идеи.

Представляет интерес оценка размера контейнера, необходимого для внедрения дополнительной информации.

В оцифрованном трехминутном монофоническом музыкальном произведении при частоте дискретизации 44,1 кГц имеется более 7 миллионов семплов. Примерно треть семплов нужно исключить из-за их малого значения. Так как в соответствии с заявляемым способом внедрение ведется не во все семплы большой величины (а, например, в каждый сотый подходящий семпл), то число информационных семплов составит чуть более 20 тысяч. Если считать, что внедрение ведется только в один разряд информационного семпла, то объем дополнительной информации, внедряемой в контейнер, составит примерно 20 Кбайт. Эту величину можно увеличить в 2…25 раз за счет уменьшения числа маскирующих семплов (сокращения числа маскирующих семплов от 100 до 20) и внедрения нескольких бит в каждый информационный семпл (2…5). Кроме того, объем скрываемой информации можно в разы увеличить при использовании многоканальных звуковых форматов (например, стерео).

Однако очевидно, что заявляемый способ следует использовать преимущественно для скрытой передачи текста, ключей, паролей, номеров кредитных карточек или небольших графических файлов (например, логотипа фирмы-правообладателя). Понятно, что передаваться может любая информация, представленная в цифровом виде.

Положительные свойства технического решения

Основным достоинством заявляемого способа является созданная возможность скрытой передачи дополнительной информации, которую можно извлечь только при наличии секретного ключа. Высокая криптостойкость достигается тем, что противнику заранее неизвестно, в каком звуковом канале, в каком семпле и в каком разряде семпла было сделано внедрение. Дополнительные уровни криптозащиты созданы за счет того, что выполняются предварительное шифрование сообщения и псевдослучайная перестановка битов в блоке данных. При современном уровне развития вычислительной техники невозможно извлечь конфиденциальную информацию без знания ключа.

При использовании заявляемого изобретения для защиты авторских прав логотип фирмы может быть записан в музыкальное произведение несколько раз. При этом разделение продукта на части не позволить скрыть авторство, так как логотип будет присутствовать во всех фрагментах (во всех подмножествах мультимедийного продукта).

Разработанное техническое решение позволяет выбрать требующееся соотношение между криптостойкостью и производительностью за счет регулировки генераторов псевдослучайных чисел, отвечающих за выбор звуковых каналов, информационных семплов и разрядов в семплах.

Для получения стегосистемы, имеющей максимальную криптостойкость (стегостойкость), следует внедрение производить только в младшие разряды семплов, максимально увеличивая число маскирующих семплов (распылять вложение по всему контейнеру) и по возможности реже использовать каждый звуковой канал.

Максимальная производительность стегосистемы достигается при внедрении в несколько разрядов каждого информационного семпла, наибольшем сокращении числа маскирующих семплов и интенсивном использовании каждого звукового канала.

Приведенные в описании изобретения параметры ГПСЧ получены на основании экспериментальных исследований психофизических свойств людей и гарантируют невозможность обнаружить вложения в звуковой контейнер на слух.

Заявляемое техническое решение позволяет надежно защитить авторские права, так как удалить дополнительную информацию в старших разрядах семплов и сохранить приемлемое качество звучания невозможно. Если бы запись велась только в младшие разряды семплов, то можно было заполнить их псевдослучайными единицами и нулями.

Литература

1. Орлов В.В., Алексеев А.П. Способ стеганографической передачи информации в сети TCP/IP. Патент 2463670. Заявка 2010125304/08(035921). Дата подачи заявки 18.06.2010. МПК G09C 1/00, H04L 9/00. Положительное реш. от 23 марта 2012 г.

2. Алексеев А.П., Макаров М.И. Принципы многоуровневой защиты информации // Инфокоммуникационные технологии, том 10, №2, 2012. Стр. 88-93.

3. Патент США US 4750173 A. Method of transmitting audio information and additional information in digital form.

4. Панасенко С.П. Алгоритмы шифрования. Специальный справочник. - Спб.: БХВ-Петербург, 2009. - 576 с.

5. Алдошина И.А. Электроакустика и звуковое вещание: учеб. пособие для вузов / И.А. Алдошина, Э.И. Вологдин, А.П. Ефимов, Г.П. Катунин, Л.Н. Кацнельсон, Ю.А. Ковалгин, А.А. Фадеев; ред. Ю.А. Ковалгина. М.: Горячая линия - Телеком, Радио и связь, 2007. 872 с.

6. Патент США US 6023511 A. Cryptosystem for encrypting digital image or voice file.

7. Аграновский A.B., Девянин П.Н., Хади P.A., Черемушкин А.В. Основы компьютерной стеганографии. Учеб пособие для вузов. - М.: Радио и связь, 2003. 152 с.

8. Патент США US 5850481 A. Steganographic system.

Способ стеганографического внедрения дополнительной информации в семплы цифровых звуковых сигналов, заключающийся в том, что зашифрованную скрываемую информацию в двоичной форме побитно внедряют в семплы путем замены бита семпла на скрываемый бит дополнительной информации, используют только семплы с большим абсолютным значением цифрового кода, внедрение производят не только в младшие разряды семплов, но и в старшие разряды, используемые для внедрения дополнительной информации звуковые каналы, номера разрядов семплов, интервал между используемыми для внедрения семплами, а также последовательность внедрения битов дополнительной информации в семплы выбирают в соответствии с секретным псевдослучайным ключом и с учетом психофизических характеристик человеческого слуха.