Способ, устройство и электронное устройство для управления соединениями

Иллюстрации

Показать всеИзобретение относится к области техники связи, в частности к управлению соединениями. Технический результат заключается в повышении уровня безопасности доступа к сетям беспроводной связи. Технический результат достигается за счет того, что, когда число сбоев аутентификации превышает или равно предварительно установленному пороговому значению числа раз, выполняют предварительно установленную операцию обработки рисков, которая содержит этапы, на которых: передают информацию напоминания о рисках в предварительно установленный управляющий терминал, приостанавливают операцию аутентификации относительно устройства, добавляют идентификационную информацию в черный список согласно управляющей инструкции, соответствующей "добавлению в черный список", возвращаемой из управляющего терминала, или возобновляют обычный режим работы аутентификации устройства согласно управляющей инструкции, соответствующей "игнорированию", возвращаемой из управляющего терминала, причем устройство, ошибочно определенное как "устройство, которое осуществляет несанкционированный доступ к сети", может быть восстановлено в качестве "нормального устройства" посредством пользователя, зарегистрированного в беспроводном маршрутизаторе. 3 н. и 6 з.п. ф-лы, 12 ил.

Реферат

[0001] Данная заявка основана и притязает на приоритет заявки на патент Китая номер 201410559632.1, поданной 30 октября 2014 года, содержимое которой полностью содержится в данном документе по ссылке.

Область техники, к которой относится изобретение

[0002] Настоящее изобретение, в общем, относится к области техники связи, а более конкретно, к способу, устройству и электронному устройству для управления соединениями.

Уровень техники

[0003] С развитием сетевых технологий, все большее число электронных устройств имеют функции беспроводного соединения. Посредством присоединения к сетям Wi-Fi (по стандарту высококачественной беспроводной связи), устанавливаемым посредством беспроводных маршрутизаторов, эти устройства могут осуществлять доступ в Интернет, и взаимно осуществлять доступ и управлять друг другом. Поскольку технологии беспроводного соединения обеспечивают удобство для пользователей, некоторые самовольные Wi-Fi-пользователи зачастую присоединяются к Wi-Fi-сетям, устанавливаемым и поддерживаемым другими пользователями, в целях экономии денег.

[0004] Если самовольные Wi-Fi-пользователи произвольно используют Wi-Fi-сети, беспроводные ресурсы могут заниматься, так что беспроводные ресурсы, доступные для каждого устройства, могут сокращаться, что может оказывать влияние на возможности работы подлинных пользователей. Кроме того, поскольку все устройства осуществляют доступ к одному беспроводному маршрутизатору, самовольные Wi-Fi-пользователи могут осуществлять несанкционированный доступ к другим устройствам в идентичной Wi-Fi-сети, что может даже приводить к нарушению конфиденциальности подлинных пользователей и вызывать риск для безопасности и т.д.

[0005] Следовательно, технологии уровня техники предоставляют аутентификацию для устройств, запрашивающих присоединение к Wi-Fi-сетям, т.е. самовольные Wi-Fi-пользователи должны вводить корректные пароли доступа. Тем не менее, за счет ограниченного числа пробных попыток самовольные Wi-Fi-пользователи могут декодировать пароли доступа, так что они могут быть неэффективными для того, чтобы предотвращать несанкционированный доступ самовольных Wi-Fi-пользователей.

Сущность изобретения

[0006] Раскрытие сущности предоставляет способ, устройство и электронное устройство для управления соединениями, чтобы разрешать техническую проблему несанкционированного доступа к беспроводной сети в технологиях предшествующего уровня техники.

[0007] Согласно первому аспекту настоящего раскрытия сущности предусмотрен способ для беспроводного маршрутизатора для того, чтобы выполнять управление соединениями, и способ включает в себя:

[0008] когда устройство устанавливает беспроводное соединение с беспроводным маршрутизатором, подсчет числа сбоев аутентификации устройства в предварительно установленный период времени; и

[0009] когда число сбоев аутентификации превышает или равно предварительно установленному пороговому значению числа раз, выполнение предварительно установленной операции обработки рисков.

[0010] Необязательно, способ дополнительно включает в себя:

[0011] когда принимается запрос на установление соединения, передаваемый посредством устройства, получение идентификационной информации устройства; и

[0012] если идентификационная информация существует в предварительно установленном черном списке, игнорирование запроса на установление соединения, в противном случае выполнение операции беспроводного соединения с устройством.

[0013] Необязательно, выполнение предварительно установленной операции обработки рисков включает в себя:

[0014] добавление идентификационной информации в черный список.

[0015] Необязательно, выполнение предварительно установленной операции обработки рисков включает в себя:

[0016] передачу информации напоминания о рисках в предварительно установленный управляющий терминал; и

[0017] согласно управляющей инструкции, возвращаемой из управляющего терминала, добавление идентификационной информации в черный список.

[0018] Необязательно, выполнение предварительно установленной операции обработки рисков дополнительно включает в себя:

[0019] после передачи информации напоминания о рисках и перед приемом управляющей инструкции, приостановку операции аутентификации относительно устройства или задание всех результатов аутентификации относительно устройства в качестве сбоя аутентификации.

[0020] Согласно второму аспекту настоящего раскрытия сущности предусмотрено устройство для выполнения управления соединениями, и устройство включает в себя:

[0021] статистический блок, выполненный с возможностью, когда устройство устанавливает беспроводное соединение с устройством, подсчитывать число сбоев аутентификации в предварительно установленный период времени; и

[0022] блок выполнения, выполненный с возможностью, когда число сбоев аутентификации превышает или равно предварительно установленному пороговому значению числа раз, выполнять предварительно установленную операцию обработки рисков.

[0023] Необязательно, устройство дополнительно включает в себя:

[0024] блок получения, выполненный с возможностью, когда принимается запрос на установление соединения, передаваемый посредством устройства, получать идентификационную информацию устройства; и

[0025] процессор, выполненный с возможностью, если идентификационная информация существует в предварительно установленном черном списке, игнорировать запрос на установление соединения, в противном случае выполнять операцию беспроводного соединения с устройством.

[0026] Необязательно, блок выполнения включает в себя:

[0027] первый субблок добавления, выполненный с возможностью добавлять идентификационную информацию в черный список.

[0028] Необязательно, блок выполнения включает в себя:

[0029] субблок передачи информации, выполненный с возможностью передавать информацию напоминания о рисках в предварительно установленный управляющий терминал; и

[0030] второй субблок добавления, выполненный с возможностью добавлять идентификационную информацию в черный список согласно управляющей инструкции, возвращаемой из управляющего терминала.

[0031] Необязательно, блок выполнения дополнительно включает в себя:

[0032] субблок обработки по аутентификации, выполненный с возможностью, после того, как передается информация напоминания о рисках, и до того, как принимается управляющая инструкция, приостанавливать операцию аутентификации относительно устройства или задавать все результаты аутентификации относительно устройства в качестве сбоя аутентификации.

[0033] Согласно третьему аспекту настоящего раскрытия сущности предусмотрено электронное устройство для выполнения управления соединениями, и устройство включает в себя:

[0034] процессор; и

[0035] запоминающее устройство для сохранения инструкций, выполняемых посредством процессора,

[0036] при этом процессор выполнен с возможностью:

[0037] когда устройство устанавливает беспроводное соединение с электронным устройством, подсчитывать число сбоев аутентификации в предварительно установленный период времени, и

[0038] когда число сбоев аутентификации превышает или равно предварительно установленному пороговому значению числа раз, выполнять предварительно установленную операцию обработки рисков.

[0039] Технические решения, предоставленные посредством настоящего раскрытия сущности, могут иметь следующие преимущества.

[0040] Посредством подсчета числа сбоев аутентификации устройства, настоящее раскрытие сущности позволяет точно распознавать поведение на основе "пробных попыток" самовольных Wi-Fi-пользователей касательно пароля аутентификации, и посредством выполнения операции обработки рисков во времени, не допускать декодирования пароля аутентификации беспроводной сети самовольными Wi-Fi-пользователями, что полезно для повышения уровня безопасности беспроводной сети.

[0041] Следует понимать, что как вышеприведенное общее описание, так и нижеприведенное подробное описание являются только примерными и пояснительными и не имеют намерение ограничения настоящего раскрытия сущности.

Краткое описание чертежей

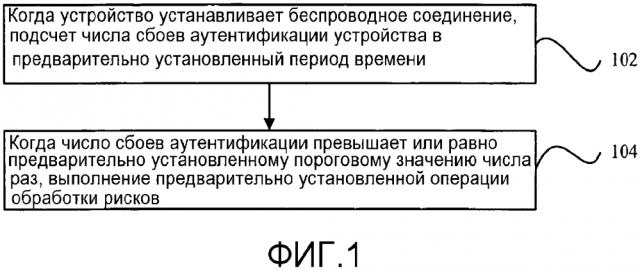

[0043] Фиг. 1 является блок-схемой последовательности операций способа для управления соединениями согласно примерному варианту осуществления.

[0044] Фиг. 2 является схемой для иллюстрации окружения применения управления соединениями согласно примерному варианту осуществления.

[0045] Фиг. 3 является блок-схемой последовательности операций другого способа управления соединениями согласно примерному варианту осуществления.

[0046] Фиг. 4 является схемой для иллюстрации другого окружения применения управления соединениями согласно примерному варианту осуществления.

[0047] Фиг. 5 является блок-схемой последовательности операций другого способа управления соединениями согласно примерному варианту осуществления.

[0048] Фиг. 6 является схемой для иллюстрации интерфейса управления соединениями согласно примерному варианту осуществления.

[0049] Фиг. 7 является блок-схемой устройства для управления соединениями согласно примерному варианту осуществления.

[0050] Фиг. 8 является блок-схемой другого устройства для управления соединениями согласно примерному варианту осуществления.

[0051] Фиг. 9 является блок-схемой другого устройства для управления соединениями согласно примерному варианту осуществления.

[0052] Фиг. 10 является блок-схемой другого устройства для управления соединениями согласно примерному варианту осуществления.

[0053] Фиг. 11 является блок-схемой другого устройства для управления соединениями согласно примерному варианту осуществления.

[0054] Фиг. 12 является блок-схемой устройства для управления соединениями согласно примерному варианту осуществления.

Подробное описание изобретения

[0055] В данном документе могут подробно описываться примерные варианты осуществления, которые проиллюстрированы на прилагаемых чертежах. Нижеприведенное описание ссылается на прилагаемые чертежи, причем идентичные номера на различных чертежах представляют идентичные или аналогичные элементы, если не указано иное. Реализации, изложенные в нижеприведенных примерных вариантах осуществления, не представляют все реализации настоящего изобретения. Вместо этого, они являются просто примерами устройств и способов, согласованных с аспектами настоящего изобретения, как указано в прилагаемой формуле изобретения.

[0056] Фиг. 1 является блок-схемой последовательности операций способа для управления соединениями согласно примерному варианту осуществления. Ссылаясь на фиг. 1, в беспроводном маршрутизаторе применяется способ, включающий в себя следующие этапы:

[0057] На этапе 102, когда устройство устанавливает беспроводное соединение, подсчитывается число сбоев аутентификации устройства в предварительно установленный период времени.

[0058] В варианте осуществления, когда устройство осуществляет доступ к беспроводной сети, устанавливаемой посредством беспроводного маршрутизатора, беспроводной маршрутизатор должен аутентифицировать идентификационные данные устройства, к примеру, определять то, является или нет пароль аутентификации, введенный от пользователя через устройство, корректным. Следовательно, "сбой аутентификации" в настоящем раскрытии сущности может вызываться посредством ложного пароля аутентификации.

[0059] В варианте осуществления, когда устройство осуществляет доступ к беспроводной сети в первый раз, аутентификационная информация, такая как пароль аутентификации, должен вводиться от пользователя, при этом если аутентификация завершается удачно, устройство может записывать текущий пароль аутентификации, который может использоваться для осуществления доступа к идентичной беспроводной сети впоследствии. Следовательно, в ситуации, когда конфигурация беспроводной сети не изменяется, устройство, которое хоть раз подключалось к беспроводной сети, не может сбоить при аутентификации вследствие ложного пароля аутентификации, и только устройство, которое пытается осуществлять доступ к беспроводной сети первый раз, может сбоить при аутентификации вследствие ложного пароля аутентификации.

[0060] На этапе 104, когда число сбоев аутентификации превышает или равно предварительно установленному пороговому значению числа раз, может выполняться предварительно установленная операция обработки рисков.

[0061] В варианте осуществления, когда пароль аутентификации вводится от пользователя, пользователь может знать корректный пароль аутентификации, что означает то, что пользователь является нормальным пользователем. Хотя аутентификация может сбоить вследствие ложного ввода, пользователь может корректировать ошибку во времени, что не может приводить к слишком большому числу сбоев аутентификации. В отличие от этого, если пользователь не знает корректного пароля аутентификации, т.е. пользователь является самовольным Wi-Fi-пользователем, пользователь должен многократно пытаться в доступ к беспроводной сети, что может приводить к большому числу сбоев аутентификации за короткий период времени. Следовательно, посредством мониторинга числа сбоев аутентификации в предварительно установленный период времени, идентификационные данные пользователя могут быть эффективно различены, так что может не допускаться риск несанкционированного доступа к сети.

[0062] В варианте осуществления, в качестве примерной реализации, операция обработки рисков может включать в себя: запись устройства, которое сбоит при аутентификации много раз, в черный список, с тем, чтобы отказывать ему в доступе к беспроводной сети. В качестве другой примерной реализации, операция обработки рисков может включать в себя: информирование нормальных пользователей в отношении идентификационной информации устройства, которое сбоит при аутентификации много раз, за счет чего нормальный пользователь может определять то, следует записывать его в черный список или принимать другие меры.

[0063] Из вышеприведенного варианта осуществления, посредством подсчета числа сбоев аутентификации устройства, настоящее раскрытие сущности позволяет точно распознавать поведение на основе "пробных попыток" самовольных Wi-Fi-пользователей касательно пароля аутентификации, и посредством выполнения операции обработки рисков во времени, не допускать декодирования пароля аутентификации беспроводной сети самовольными Wi-Fi-пользователями, что полезно для повышения уровня безопасности беспроводной сети.

[0064] Фиг. 2 является схемой для иллюстрации окружения применения управления соединениями согласно примерному варианту осуществления. Окружение применения, как показано на фиг. 2, включает в себя беспроводной маршрутизатор и устройство, которое поддерживает беспроводные функции, к примеру, устройство 1. Устройство 1 инициирует запрос на установление соединения в беспроводной маршрутизатор в целях осуществления доступа к беспроводной сети, устанавливаемой посредством беспроводного маршрутизатора. Согласно окружению применения по фиг. 2, фиг. 3 является блок-схемой последовательности операций другого способа управления соединениями согласно примерному варианту осуществления, включающего в себя следующие этапы:

[0065] На этапе 302, устройство 1 инициирует запрос на установление соединения в беспроводной маршрутизатор.

[0066] В варианте осуществления, устройство 1 может представлять собой переносной компьютер, как показано на фиг. 2, или любое другое устройство, которое может поддерживать беспроводную связь, такое как смартфон, планшетный компьютер и т.д.

[0067] В варианте осуществления, "запрос на установление соединения" является общим описанием в отношении "запроса на установление беспроводного соединения", что не имеет намерения ограничивать сообщения взаимодействия и число взаимодействий в ходе работы.

[0068] На этапе 304, беспроводной маршрутизатор получает идентификационную информацию устройства 1.

[0069] В варианте осуществления, идентификационная информация может быть аппаратной информацией устройства 1, такой как адрес MAC (уровня управления доступом к среде) и т.д., либо любой другой информацией для различения и идентификации различных устройств.

[0070] В варианте осуществления, вышеприведенная идентификационная информация может получаться из запроса на установление соединения, передаваемого посредством устройства 1. Например, когда идентификационная информация является MAC-адресом устройства 1, MAC-адрес является исходным MAC-адресом сообщения из устройства 1.

[0071] На этапе 306, идентификационная информация устройства 1 сопоставляется с предварительно установленным черным списком.

[0072] На этапе 308, если идентификационная информация устройства 1 обнаружена в черном списке, операция беспроводного соединения выполняется между беспроводным маршрутизатором и устройством 1, в противном случае запрос на установление соединения из устройства 1 может игнорироваться, и беспроводной маршрутизатор отказывается устанавливать соединение с устройством 1.

[0073] На этапе 310, в ходе установления беспроводного соединения между беспроводным маршрутизатором и устройством 1, получается то, завершается или нет аутентификация удачно, например, то, является или нет пароль аутентификации корректным, и если аутентификация сбоит, число сбоев аутентификации может быть подсчитано.

[0074] На этапе 312, когда число сбоев аутентификации в предварительно установленный период времени превышает или равно предварительно установленному пороговому значению числа раз, идентификационная информация устройства 1 добавляется в вышеприведенный черный список, с тем чтобы отказывать устройству 1 в доступе к беспроводной сети, устанавливаемой посредством беспроводного маршрутизатора.

[0075] В варианте осуществления, только тогда, когда пользователь устройства 1 является самовольным Wi-Fi-пользователем, т.е. пользователь не знает фактического пароля аутентификации, самовольный Wi-Fi-пользователь должен пытаться многократно предположить, что пароль аутентификации, в силу чего множество событий сбоя аутентификации могут происходить за короткий период времени, что, очевидно, отличается от случайных ложных вводов нормального пользователя, так что поведение и устройства несанкционированного доступа могут отличаться от поведения и устройств нормального доступа.

[0076] В варианте осуществления, предварительно установленный период времени может задаваться в качестве значения по умолчанию посредством изготовителя либо может задаваться пользователями, к примеру, как 3 минуты.

[0077] В вышеприведенном варианте осуществления, беспроводной маршрутизатор может автоматически распознавать поведение несанкционированного доступа к сети посредством подсчета событий сбоя аутентификации за короткий период времени и добавлять устройство, которое осуществляет несанкционированный доступ к сети, в черный список, с тем чтобы не допускать осуществления доступа посредством устройства к беспроводной сети, устанавливаемой посредством беспроводного маршрутизатора, в силу чего могут обеспечиваться нормальное использование и высокая безопасность беспроводной сети.

[0078] Фиг. 4 является схемой для иллюстрации другого окружения применения управления соединениями согласно примерному варианту осуществления. Окружение применения, как показано на фиг. 4, включает в себя беспроводной маршрутизатор и два устройства, которые поддерживают беспроводные функции, к примеру, устройство 1 и устройство 2. Устройство 1 инициирует запрос на установление соединения в беспроводной маршрутизатор в целях осуществления доступа к беспроводной сети, устанавливаемой посредством беспроводного маршрутизатора. Устройство 2 представляет собой предварительно укомплектованный управляющий терминал. Согласно окружению применения по фиг. 4, фиг. 5 является блок-схемой последовательности операций другого способа управления соединениями согласно примерному варианту осуществления, включающего в себя следующие этапы:

[0079] На этапе 502, устройство 1 инициирует запрос на установление соединения в беспроводной маршрутизатор.

[0080] В варианте осуществления, устройство 1 может представлять собой переносной компьютер, как показано на фиг. 4, или любое другое устройство, которое поддерживает беспроводную связь, такое как смартфон, планшетный компьютер и т.д.

[0081] В варианте осуществления, "запрос на установление соединения" является общим описанием в отношении "запроса на установление беспроводного соединения", что не имеет намерения ограничивать сообщения взаимодействия и число взаимодействий в ходе работы.

[0082] На этапе 504, беспроводной маршрутизатор получает идентификационную информацию устройства 1.

[0083] В варианте осуществления, идентификационная информация может быть аппаратной информацией устройства 1, такой как MAC-адрес и т.д., или любой другой информацией для различения и идентификации различных устройств.

[0084] В варианте осуществления, вышеприведенная идентификационная информация может получаться из запроса на установление соединения, передаваемого посредством устройства 1. Например, когда идентификационная информация является MAC-адресом устройства 1, MAC-адрес является исходным MAC-адресом сообщения из устройства 1.

[0085] На этапе 506, идентификационная информация устройства 1 сопоставляется с предварительно установленным черным списком.

[0086] На этапе 508, если идентификационная информация устройства 1 не обнаружена в черном списке, операция беспроводного соединения выполняется между беспроводным маршрутизатором и устройством 1, в противном случае запрос из устройства 1 для установления соединения может игнорироваться, и беспроводной маршрутизатор отказывается устанавливать соединение с устройством 1.

[0087] На этапе 510, в ходе установления беспроводного соединения между беспроводным маршрутизатором и устройством 1, получается то, завершается или нет аутентификация удачно, например, то, является или нет пароль аутентификации корректным, и если аутентификация сбоит, число сбоев аутентификации может быть подсчитано.

[0088] На этапе 512, когда число сбоев аутентификации в предварительно установленный период времени превышает или равно предварительно установленному пороговому значению числа раз, беспроводной маршрутизатор может передавать информацию напоминания о рисках в устройство 2.

[0089] В варианте осуществления, в качестве примерной реализации, информация напоминания о рисках, отображаемая на экранном интерфейсе устройства 2, показана на фиг. 6, к примеру, "тип риска", "ранг риска", "информация об устройстве" и т.д., которая предоставляется для пользователя с тем, чтобы анализировать условие потенциального риска. Когда пользователь определяет то, что настоящее устройство (т.е. устройство 1, как показано на фиг. 4) представляет собой устройство, которое осуществляет несанкционированный доступ к сети, и старается не допускать его доступ к текущей беспроводной сети, могут выбираться такие операции, как "добавление в черный список" или "игнорирование".

[0090] В варианте осуществления, в качестве примерной реализации, устройство 2 может быть расположено в беспроводной сети, устанавливаемой посредством беспроводного маршрутизатора, в силу чего устройство 2 может обмениваться информацией с беспроводным маршрутизатором на основе беспроводной сети. В качестве другой примерной реализации, устройство 2 может быть расположено за пределами беспроводной сети, устанавливаемой посредством беспроводного маршрутизатора, в силу чего устройство 2 и беспроводной маршрутизатор могут осуществлять доступ в Интернет, соответственно, и обмениваться информацией на основе Интернета, так что пользователь устройства 2 может удаленно управлять семейной беспроводной сетью, например, управлять семейной беспроводной сетью удаленно во время работы в компании.

[0091] На этапе 514, беспроводной маршрутизатор принимает управляющие инструкции из устройства 2.

[0092] В варианте осуществления, между этапом 510 и этапом 514, т.е. в период после того, как беспроводной маршрутизатор обнаруживает риск несанкционированного доступа к сети устройства 1, и до того, как беспроводной маршрутизатор принимает возвращаемую управляющую инструкцию, операция аутентификации относительно устройства 1 может приостанавливаться, с тем чтобы не допускать декодирования пароля аутентификации беспроводного маршрутизатора посредством устройства 1 в течение этого периода; альтернативно, все результаты аутентификации относительно устройства 1 задаются в качестве сбоя аутентификации, с тем чтобы не допускать осуществления доступа к беспроводной сети посредством устройства 1.

[0093] На этапе 516, если управляющая инструкция, возвращаемая из устройства 2, соответствует "добавлению в черный список", беспроводной маршрутизатор добавляет идентификационную информацию устройства 1 в вышеприведенный черный список; альтернативно, если управляющая инструкция, возвращаемая из устройства 2, соответствует "игнорированию", беспроводной маршрутизатор может возобновлять обычный режим работы аутентификации относительно устройства 1.

[0094] В вышеприведенном варианте осуществления, посредством подсчета событий сбоя аутентификации за короткое время, беспроводной маршрутизатор может автоматически распознавать поведение несанкционированного доступа к сети; и посредством комбинирования с простыми операциями взаимодействия пользователя, беспроводной маршрутизатор может определять то, следует или нет добавлять "подозреваемое устройство, которое осуществляет несанкционированный доступ к сети" в черный список, в силу чего могут обеспечиваться нормальное использование и высокая безопасность беспроводной сети, и одновременно могут не допускаться ошибочные определения в отношении нормального устройства.

[0095] Дополнительно, в вариантах осуществления, как показано на фиг. 3 и фиг. 5, для любого устройства, добавляемого в черный список, если пользователь определяет то, что это ошибочное определение, пользователь может регистрироваться в беспроводном маршрутизаторе и отменять запись этого устройства в черном списке, с тем чтобы восстанавливать ошибочно определенное "устройство, которое осуществляет несанкционированный доступ к сети" как "нормальное устройство".

[0096] Согласно вышеприведенным вариантам осуществления способов настоящее изобретение также предоставляет варианты осуществления устройства для управления соединениями.

[0097] Фиг. 7 является блок-схемой устройства для управления соединениями согласно примерному варианту осуществления. Ссылаясь на фиг. 7, устройство включает в себя статистический блок 71 и блок 72 выполнения.

[0098] В этом отношении, статистический блок 71 выполнен с возможностью подсчитывать число сбоев аутентификации устройства в предварительно установленный период времени, когда устройство устанавливает соединение.

[0099] Блок 72 выполнения выполнен с возможностью осуществлять предварительно установленную операцию обработки рисков, когда число сбоев аутентификации превышает или равно предварительно установленному пороговому значению числа раз.

[00100] Из вышеприведенного варианта осуществления, посредством подсчета числа сбоев аутентификации устройства, настоящее раскрытие сущности позволяет точно распознавать поведение на основе "пробных попыток" самовольных Wi-Fi-пользователей касательно пароля аутентификации, и посредством выполнения операции обработки рисков во времени, не допускать декодирования пароля аутентификации беспроводной сети самовольными Wi-Fi-пользователями, что полезно для повышения уровня безопасности беспроводной сети.

[00101] Как показано на фиг. 8, фиг. 8 является блок-схемой другого устройства для управления соединениями согласно примерному варианту осуществления. На основе варианта осуществления, как показано на фиг. 7, устройство дополнительно включает в себя: блок 73 получения и процессор 74.

[00102] В этом отношении, блок 73 получения выполнен с возможностью получать идентификационную информацию устройства, когда устройство принимает запрос на установление соединения, передаваемый посредством устройства.

[00103] Процессор 74 выполнен с возможностью игнорировать запрос на установление соединения в ситуации, когда идентификационная информация существует в предварительно установленном черном списке, в противном случае выполнять операцию беспроводного соединения с устройством.

[00104] Как показано на фиг. 9, фиг. 9 является блок-схемой другого устройства для управления соединениями согласно примерному варианту осуществления. На основе варианта осуществления, как показано на фиг. 8, блок 72 выполнения может включать в себя: первый субблок 721 добавления.

[00105] В этом отношении, первый субблок 721 добавления выполнен с возможностью добавлять идентификационную информацию в черный список.

[00106] Фиг. 10 является блок-схемой другого устройства для управления соединениями согласно примерному варианту осуществления. На основе варианта осуществления, как показано на фиг. 8, блок 72 выполнения может включать в себя: субблок 722 передачи информации и второй субблок 721 добавления.

[00107] В этом отношении, субблок 722 передачи информации выполнен с возможностью передавать информацию напоминания о рисках в предварительно установленный управляющий терминал,

[00108] Второй субблок 721 добавления выполнен с возможностью добавлять идентификационную информацию в черный список согласно управляющей инструкции, возвращаемой из управляющего терминала.

[00109] Фиг. 11 является блок-схемой другого устройства для управления соединениями согласно примерному варианту осуществления. На основе варианта осуществления, как показано на фиг. 10, блок 72 выполнения может включать в себя: субблок 724 обработки по аутентификации.

[00110] В этом отношении, субблок 724 обработки по аутентификации выполнен с возможностью, после того, как передается информация напоминания о рисках, и до того, как принимается управляющая инструкция, приостанавливать операцию аутентификации относительно устройства или задавать все результаты аутентификации относительно устройства в качестве сбоя аутентификации.

[00111] Что касается устройств в вышеприведенных вариантах осуществления, функциональные реализации каждого модуля подробно описаны в связанных вариантах осуществления способа, которые повторно подробно не иллюстрируются.

[00112] Поскольку варианты осуществления устройства, в общем, соответствуют вариантам осуществления способа, варианты осуществления устройства могут обращаться к связанным частям вариантов осуществления способа. Вышеописанные варианты осуществления в отношении устройства являются просто иллюстративными, при этом блоки, описанные в качестве отдельных компонентов, может быть физически отдельными или нет, и компоненты, показанные как блоки, могут представлять собой физические блоки или нет, т.е. могут быть расположены в одном местоположении либо расположены во множестве сетевых блоков. Цель настоящего раскрытия сущности может достигаться посредством части или всех модулей согласно практическому применению, которое может пониматься и реализовываться специалистами в данной области техники без прикладывания изобретательских усилий.

[00113] Соответственно, настоящее изобретение дополнительно предоставляет устройство для управления соединениями, включающее в себя: процессор; и запоминающее устройство для сохранения инструкций, выполняемых посредством процессора, при этом процессор выполнен с возможностью: когда устройство устанавливает беспроводное соединение, подсчитывать число сбоев аутентификации устройства в предварительно установленный период времени, и когда число сбоев аутентификации превышает или равно предварительно установленному пороговому значению числа раз, выполнять предварительно установленную операцию обработки рисков.

[00114] Соответственно, настоящее изобретение дополнительно предоставляет терминал, включающий в себя: запоминающее устройство; и одну или более программ, при этом одна или более программ сохраняются в запоминающем устройстве и выполнены с возможностью осуществляться посредством одного или более процессоров, и одна или более программ включают в себя инструкции для следующих операций: когда устройство устанавливает беспроводное соединение, подсчитывается число сбоев аутентификации устройства в предварительно установленный период времени, и когда число сбоев аутентификации превышает или равно предварительно установленному пороговому значению числа раз, выполняется операция обработки рисков.

[00115] Фиг. 12 является блок-схемой устройства 1200 для управления соединениями согласно примерному варианту осуществления. Например, устройство 1200 может предоставляться в качестве беспроводного маршрутизатора или в качестве интеллектуального терминала с функциями беспроводного маршрутизатора. Ссылаясь на фиг. 12, устройство 1200 включает в себя: узел 1222 обработки, который дополнительно включает в себя один или более процессоров; и ресурс хранения, представленный посредством запоминающего устройства 1232, которое выполнено с возможностью сохранять инструкции, выполняемые посредством узла 1222 обработки, такие как прикладная программа. Прикладная программа, сохраненная в запоминающем устройстве 1232, может включать в себя один или более модулей, каждый из которых соответствует группе инструкций. Дополнительно, узел 1222 обработки выполнен с возможностью осуществлять инструкции для реализации вышеприведенного способа управления соединениями.

[00116] Устройство 1200 дополнительно может включать в себя: узел 1226 питания, выполненный с возможностью реализовывать управление мощностью устройства 1200; проводной или беспроводной сетевой интерфейс 1250, выполненный с возможностью соединять устройство 1200 с сетью; и интерфейс 1258 ввода-вывода. Устройство 1200 может работать под управлением операционной системы, сохраненной в запоминающем устройстве 1232, например, Windows ServerTM, Mac OS XTM, UnixTM, LinuxTM, FreeBSDTM и т.п.

[00117] Другие варианты осуществления настоящего раскрытия сущности могут быть очевидными для специалистов в данной области техники в ходе изучения подробного описания и практического применения настоящего раскрытия сущности, раскрытого здесь. Эта заявка имеет намерение охватывать все изменения, варианты использования или адаптации настоящего раскрытия сущности согласно его общим принципам, в том числе такие отклонения от настоящего раскрытия сущности, которые попадают в рамки общеизвестной или обычной практики в данной области техники. Подразумевается, что подробное описание и примеры должны считаться только примерными, при этом истинный объем и сущность настоящего изобретения определены посредством прилагаемой формулы изобретения.

[00118] Очевидно, что настоящее изобретение не ограничено точными структурами, которые описаны выше и проиллюстрированы на прилагаемых чертежах, и что различные модификации и изменения могут вноситься без отступления от его объема. Подразумевается, что объем настоящего изобретения должен быть ограничен только посредством прилагаемой формулы изобретения.

1. Способ для беспроводного маршрутизатора для того, чтобы выполнять управление соединениями, отличающийся тем, что способ содержит этапы, на которых:

когда устройство устанавливает беспроводное соединение с беспроводным маршрутизатором, подсчитывают число сбоев аутентификации устройства в предварительно установленный период времени;

когда число сбоев аутентификации превышает или равно предварительно установленному пороговому значению числа раз, выполняют предварительно установленную операцию обработки рисков, которая содержит этапы, на которых:

передают информацию напоминания о рисках в предварительно установленный управляющий терминал;

приостанавливают операцию аутентификации относительно устройства;

добавляют идентификационную информацию в черный список согласно управляющей инструкции, соответствующей "добавлению в черный список