Способы, устройства и системы для создания сквозных безопасных соединений и для безопасной передачи пакетов данных

Иллюстрации

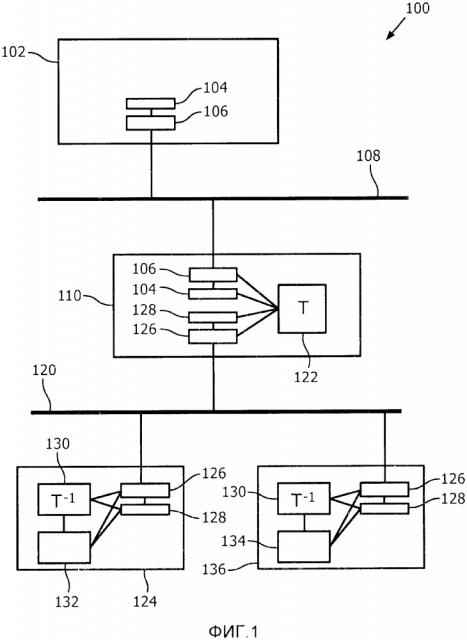

Показать всеИзобретение относится к технологиям сетевой связи. Технический результат заключается в повышении безопасности передачи данных в сети. Система связи, содержащая: первую сеть, основанную на первом протоколе транспортного уровня, первое устройство, выполненное с возможностью осуществления связи через первую сеть с другими устройствами, причем первое устройство выполнено с возможностью применения первого протокола безопасности транспортного уровня, поверх первого протокола транспортного уровня, вторую сеть, основанную на втором протоколе транспортного уровня, второе устройство, выполненное с возможностью осуществления связи через вторую сеть с другими устройствами, причем второе устройство выполнено с возможностью применения второго протокола безопасности транспортного уровня поверх второго протокола транспортного уровня, промежуточное устройство, выполненное с возможностью осуществления связи через первую сеть с первым устройством и выполненное с возможностью осуществления связи через вторую сеть со вторым устройством, и выполненное с возможностью модификации пакетов данных, принимаемых через первую сеть, которые сформированы в соответствии с первым протоколом безопасности транспортного уровня. 7 н. и 8 з.п. ф-лы, 8 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Изобретение относится к способам, устройствам и системам для создания сквозных безопасных соединений в ситуациях, когда используется несколько протоколов безопасности, таких как, например, протокол Безопасности Транспортного Уровня (TLS) и протокол Дейтаграмм Безопасности Транспортного Уровня (DTLS).

УРОВЕНЬ ТЕХНИКИ ИЗОБРЕТЕНИЯ

Концепция Интернет Вещей (IoT) различает взаимную связь весьма неоднородных соединенных с сетью объектов и сетей, по следующему ряду моделей связи, таких как: человек-человек (H2H), человек-вещь (H2T), вещь-вещь (T2T), или вещь-вещи (T2Ts). Понятие IoT было впервые сформулировано центром Auto-ID в 1999г. С тех пор, разработка лежащих в его основе концепций неизменно наращивает темп. В настоящее время, IoT уделяется особое внимание в плане исследования с различными инициативами, работающими над разработкой (переработкой), применением, и использованием стандартных Интернет технологий в IoT.

Введение протокола IPv6 и web-услуг в качестве фундаментальных строительных блоков для приложений IoT обещает принести ряд основных преимуществ, включая: (i) однородную экосистему протокола, которая обеспечивает возможность простой интеграции с Интернет-хостами; (ii) упрощенную разработку очень разных приборов; (iii) унифицированный интерфейс для приложений, убирая потребность в модулях доступа прикладного уровня. Такие особенности существенно упрощают развертывание предусмотренных сценариев, начиная от автоматизации зданий в производственных средах до персональных сетей, в которых очень разные вещи, такие как датчик температуры, светильник, или метки RFID (Радиочастотной Идентификации) могут взаимодействовать друг с другом, с человеком, несущим интеллектуальный телефон, или с удаленными службами.

В этих условиях, ряд рабочих групп IETF разрабатывают новые протоколы для сетей с ограниченными ресурсами интеллектуальных вещей. Рабочая группа 6LoWPAN сфокусирована на определении способов и протоколов для эффективной передачи и адаптации пакетов IPv6 по сетям стандарта IEEE 802.15.4. Рабочая группа CoRE обеспечивает инфраструктуру для приложений, ориентированных на ресурс, предназначенных для работы в ограниченной IP сети (6LoWPAN). Одной из ее основных задач является определение облегченной версии протокола HTTP, Ограниченного Прикладного Протокола (CoAP), который работает по UDP и обеспечивает эффективную связь на прикладном уровне для вещей.

Эти новые протоколы будут обеспечивать возможность реализации множества разных приложений, включая Управление Автоматизацией Здания (BAC), Мониторинг состояния, Интеллектуальную Энергию (Smart Energy), и т.д. В этих условиях, оконечные устройства (такие как исполнительные механизмы или датчики), образующие сеть 6LoWPAN/CoAP, будут использоваться для мониторинга или управления физическими параметрами и приборами в режиме реального времени. В случае BAC, исполнительным механизмом может быть светильник и датчик, датчик света, и светильник может получать доступ к ресурсам датчика света, адаптируя свои установки света. Другой сценарий относится к такому, при котором CoAP устройство (например, клиент), расположенное удаленно, т.е. вне сети 6LoWPAN/CoAP, получает доступ к ресурсам устройства (например, серверу CoAP) в сети 6LoWPAN/CoAP через Граничный Маршрутизатор 6LoWPAN (6LBR), который обеспечивает межсетевое соединение для сети Интернет и сети 6LoWPAN/CoAP. Такой доступ может потребоваться для получения конкретных ресурсов или для продвижения некоторой конкретной конфигурации из удаленного места в устройство CoAP в сети 6LoWPAN/CoAP.

Безопасность является ключевым аспектом для приведенных выше прикладных областей и случаев использования. В частности, целью обеспечения безопасности является предоставление базовых услуг безопасности, таких как конфиденциальность, аутентификация, или актуализация между двумя устройствами. В случае использования криптографии с симметричным ключом, данная пара устройств совместно использует общий главный ключ, который используется во время общего подтверждения установления связи для взаимной аутентификации и извлечения секретного сеансового ключа. Данный сеансовый ключ используется совместно с комплектом шифрования для обеспечения вышеприведенных услуг безопасности при обмене информацией между двумя устройствами. Аналогичное подтверждение установления связи также может быть выполнено посредством криптографии с ассиметричным ключом.

В случае протоколов IP, существуют разные протоколы безопасности, включающие в себя TLS или DTLS. TLS используется для зашиты протоколов на прикладном уровне, выполняясь поверх Протокола Управления Передачей (TCP). DTLS является его расширением, используемым для защиты приложений, работающих по UDP. CoAP устанавливает DTLS в качестве обязательного подхода для защиты обмена данными связи CoAP, несмотря на то, что большинство установленных базовых серверов используют вместо CoAP, например, Протокол Передачи Гипертекста (HTTP), который используется в сочетании с TCP и TLS.

Обеспечение безопасного сквозного соединения является сложной задачей в приведенных выше условиях. Одна причина этого состоит в том, что Граничный Маршрутизатор 6LoWPAN или Модуль Доступа (Proxy) (6LBR) должен быть выполнен с возможностью проверки того, являются ли запросы, которыми обмениваются, запросами между двумя устройствами, расположенными вне и внутри сети 6LoWPAN/CoAP. Это происходит когда, например, клиент CoAP коммунального предприятия отправляет запрос серверу CoAP (например, интеллектуальный счетчик). 6LBR должен иметь возможность проверки того, что запросы, входящие от клиента, являются действительными, для того, чтобы предотвратить (или ограничить влияние), например, атак направленных на истощение энергии. Другая очень интересная ситуация относится к существованию унаследованных устройств в удаленных местах, например, устройств HTTP, которые должны иметь возможность доступа к информации в оконечных устройствах в сети 6LoWPAN/CoAP. В данной ситуации, создание безопасного сквозного соединения между, например, клиентом HTTP в удаленном месте и сервером CoAP в сети 6LoWPAN/CoAP, остается сложной задачей из-за используемых механизмов обмена обходным ключом, т.е., TLS (основанных на TCP) в унаследованных системах, в то время как ограниченные сети 6LoWPAN поддерживают только DTLS (основанные на UDP). Это еще более сложно, так как устройства CoAP в сети 6LoWPAN/CoAP, не знают, откуда приходят запросы создания ключа.

Для некоторых ситуаций возможность сквозного соединения является необходимостью, например, обновления программного обеспечения, допуск в сеть, учет и тарификация, и т.д. В таких ситуациях, требуется сквозное подтверждение установления связи. В сети Интернет, унаследованные системы поддерживают только HTTP по TCP, и TLS для безопасных соединений. Вследствие этого, рассматриваемые здесь конкретные ситуации могут быть изображены следующим образом: устройство HTTP в сети Интернет использует HTTP для получения доступа к ресурсам из устройства CoAP непосредственно. Преобразование протокола выполняется модулем доступа HTTP/CoAP, который присутствует между ними. Целью в данной ситуации является гарантия того, что устройство HTTP может иметь безопасную сквозную связь, используя TLS, а устройство CoAP может настроить безопасную сквозную связь, используя DTLS.

TCP является протоколом, ориентированным на соединение, предлагающим надежную связь. Тем не менее, UDP не является ориентированным на соединение и не гарантирует доставку пакета. Как изложено выше, DTLS является расширением TLS для работы по UDP, преодолевающим ограничения UDP. В обоих случаях, исходное подтверждение установления связи TLS и DTLS содержит обмен 4 наборами сообщений между клиентом и сервером. Ниже мы обсуждаем минимальное подтверждение установления связи. Следует отметить, что каждый этап относится к отправке ряда сообщений от первого устройства (например, клиента) второму устройству (например, серверу).

Этап 1 (от Клиента Серверу): ClientHello

Этап 2 (от Сервера Клиенту): ServerHello; ServerHelloDone

Этап 3 (от Клиента Серверу): ClientKeyExchange; ChangeCipherSpec; Finished

Этап 4 (от Сервера Клиенту): ChangeCipherSpec, Finished

Несмотря на то что DTLS основан на TLS и приведенные выше сообщения остаются теми же, однако присутствуют незначительные отличия, которые не позволяют протоколам взаимодействовать друг с другом.

НЕКОТОРЫМИ ИЗ ОТЛИЧИЙ ЯВЛЯЮТСЯ СЛЕДУЮЩИЕ:

- механизм cookie может быть использован в DTLS для проверки существования клиента, инициирующего запросы. В TLS такой механизм cookie не требуется, поскольку трехходовое подтверждение установления связи TCP определяет существование клиента.

- DTLS включает в себя дополнительные поля для обеспечения требуемой надежности для выполнения DTLS по UDP. В TLS, лежащий в основе уровень TCP обеспечивает требуемую надежность, поэтому эти поля не требуются.

- DTLS опирается на механизм повторной передачи во время исходного подтверждения установления связи, чтобы гарантировать то, что сообщения, отправляемые первым устройством, принимаются вторым устройством. TLS такой подход не требуется, поскольку надежная передача гарантируется TCP.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Таким образом, задача настоящего изобретения состоит в предоставлении логики, требуемой в ограниченных устройствах, являющихся частью ограниченной сети, чтобы предоставить ограниченным устройствам возможность создания безопасного сквозного соединения с другими устройствами, которые не используют ограниченный прикладной протокол. Не является предпочтительной модификация не ограниченных устройств для создания сквозных безопасных соединений, и не является предпочтительным изменение существующих протоколов безопасности. Кроме того, также не является предпочтительным создание большого количества служенных данных в ограниченных устройствах.

Первый аспект изобретение предоставляет две системы связи для безопасной передачи пакетов данных между первым устройством и вторым устройством. Второй аспект изобретения предоставляет два устройства для использования в системах связи первого аспекта изобретения. Третий аспект изобретения предоставляет промежуточное устройство для использования в системах связи первого аспекта изобретения. Четвертый аспект изобретения предоставляет два способа безопасной передачи пакетов данных между первым устройством и вторым устройством. Предпочтительные варианты осуществления определены в зависимых пунктах формулы изобретения.

Система связи в соответствии с первым аспектом изобретения служит для безопасной передачи пакетов данных между первым устройством и вторым устройством. Система связи содержит: первую сеть, первое устройство, вторую сеть, второе устройство и промежуточное устройство. Первая сеть основана на первом протоколе транспортного уровня. Первое устройство осуществляет связь через первую сеть с другими устройствами и применяет первый протокол безопасности транспортного уровня поверх первого протокола транспортного уровня. Вторая сеть основана на втором протоколе транспортного уровня. Первый протокол транспортного уровня или второй протокол транспортного уровня является сетевым протоколом, основанным на дейтаграмме, а другой из первого протокола транспортного уровня или второго протокола транспортного уровня является протоколом транспортного уровня, ориентированным на надежное соединение. Второе устройство осуществляет связь через вторую сеть с другими устройствами, и второе устройство применяет второй протокол безопасности транспортного уровня поверх второго протокола транспортного уровня. Промежуточное устройство осуществляет связь через первую сеть с первым устройством и осуществляет связь через вторую сеть со вторым устройством. Промежуточное устройство модифицирует пакеты данных, принимаемые через первую сеть, которые сформированы в соответствии с первым протоколом безопасности транспортного уровня, в пакеты данных для осуществления связи через вторую сеть в соответствии со вторым протоколом безопасности транспортного уровня, и наоборот. Таким образом, пакеты данных, принимаемые через вторую сеть, также модифицируются в пакеты, пригодные для осуществления связи через первую сеть. Первое устройство восстанавливает заголовок первого пакета данных, принимаемого от промежуточного устройства, таким образом, что заголовок соответствует заголовку второго пакета, который был передан вторым устройством промежуточному устройству и был модифицирован промежуточным устройством в первый пакет данных. Первое устройство проверяет поле проверки безопасности принимаемого пакета данных на основании восстановленного заголовка первого пакета данных. Поле проверки формируется вторым устройством в соответствии со вторым протоколом безопасности транспортного уровня. Следует отметить, что принимаемый пакет данных (поле проверки безопасности которого проверяется) может быть первым пакетом данных, заголовок которого восстанавливается, или является другим пакетом данных, который принимается позже.

Решение изобретения связано с двумя мерами, предпринимаемыми в системе. Промежуточное устройство меняет пакеты данных из формата, который используется в первой сети, в формат, который используется во второй сети. Часто, это включает в себя только изменения в заголовках пакетов, и может включать в себя изменения связанные с информацией первого протокола безопасности транспортного уровня и/или второго протокола безопасности транспортного уровня. Следует отметить, что полезные нагрузки пакета данных, в большинстве случаев, не меняются, когда промежуточное устройство меняет пакеты данных из формата, который используется в первой сети, в формат, который используется во второй сети. Впоследствии, первое устройство способно восстановить исходный заголовок, таким, каким он был принят промежуточным устройством через вторую сеть (следовательно, заголовок, каким он был принят промежуточным устройством до того, как заголовок был изменен в формат, пригодный для осуществления связи через первую сеть). Впоследствии, первое устройство способно проверить поля проверки принимаемого пакета данных на основании восстановленного заголовка. Принимаемое поле проверки формируется вторым устройством на основании второго протокола безопасности транспортного уровня. Часто, формирование полей безопасности включает в себя использование функции (хэширования), которая использует один или более заголовков пакета данных и/или полезные нагрузки пакета данных в качестве входных данных. Таким образом, заголовки, которые были использованы для формирования поля проверки, также должны быть доступны проверяющему устройству для проверки поля проверки. Восстановление заголовка гарантирует доступность этих заголовков.

В некоторых протоколах безопасности транспортного уровня, сквозное соединение может быть создано только когда, по меньшей мере, одно из устройств способно проверить поле проверки. Таким образом, изобретение предоставляет возможность создания безопасного сквозного соединения, поскольку преодолеваются отличия первого протокола безопасности транспортного уровня и второго протокола безопасности транспортного уровня. В некоторых протоколах безопасности транспортного уровня, раз создано безопасное соединение, то поля проверки также используются для проверки аутентичности принимаемых пакетов данных и изобретение предоставляет средство, чтобы реализовать это.

В соответствии с первым аспектом изобретения, не требуется изменений во втором устройстве. Кроме того, несмотря на то, что промежуточному устройству приходится выполнять некоторые переводы из первого протокола безопасности транспортного уровня во второй протокол безопасности транспортного уровня, промежуточное устройство активно не задействовано в создании безопасного сквозного соединения и активно не задействовано в проверке информации. Это означает, что в протоколе безопасности транспортного уровня, в котором оконечные устройства обладают закрытым предварительно согласованным ключом, промежуточное устройство не обладает знаниями о данном ключе, так как оно активно не задействовано в исполнении протоколов безопасности транспортного уровня.

Следует отметить, что проверка поля проверки безопасности выполняется на основании восстановленного заголовка пакета данных. «Основанная» не означает, что она ограничивается проверкой на основании восстановленного заголовка пакета данных, при этом проверка может учитывать другие данные, подобные полезной нагрузке пакета данных.

Опционально, первый протокол безопасности транспортного уровня и второй протокол безопасности транспортного уровня инициируют сеанс безопасной связи с протоколом подтверждения установления связи. Принимаемый пакет данных, содержащий поле проверки, является пакетом данных протокола подтверждения установления связи. Таким образом, протокол подтверждения установления связи предписывает выполнение обмена пакетами данных, которые содержат поле проверки. Изобретение предоставляет возможность проверки поля проверки, и, следовательно, исполнение протокола подтверждения установления связи. Часто, подобно протоколу Безопасности Транспортного Уровня (TLS) или протоколу Дейтаграмм Безопасности Транспортного Уровня (DTLS), сообщение Finished (Завершено) должно быть отправлено в конце подтверждения установления связи, и подтверждение установления связи содержит код проверки, который также основан на заголовках и полезных нагрузках пакета, отправляемого во время подтверждения установления связи. В таких случаях, в соответствии с изобретением, заголовки пакетов могут быть восстановлены в первом устройстве и сообщение Finished может быть проверено, как того требует протокол, используемый вторым устройством.

Опционально, принимаемый пакет содержит код аутентификации сообщения в качестве поля проверки безопасности для аутентификации аутентичности принимаемого пакета данных. В некоторых протоколах безопасности транспортного уровня использование Кодов Аутентификации Сообщения является обязательным для сообщений, передаваемых по создаваемому сквозному безопасному соединению, для того чтобы иметь возможность проверки аутентичности сообщения. Код Аутентификации Сообщения часто основан на заголовке и полезной нагрузке пакета данных в момент передачи пакета данных. Если, как в системе изобретения, пакет данных модифицируется промежуточным устройством для передачи по другой сети с другим протоколом безопасности транспортного уровня, то содержимое заголовка пакета данных может быть изменено, и, следовательно, должно быть восстановлено, для того чтобы проверить Код Аутентификации Сообщения.

Опционально, первое устройство сначала проверяет код проверки безопасности в соответствии с первым протоколом безопасности транспортного уровня и, если эта проверка неудачна, восстанавливается заголовок первого пакета данных и поле проверки безопасности проверяется на основании восстановленного заголовка первого пакета данных в соответствии со вторым протоколом безопасности транспортного уровня. Таким образом, первое устройство выполнено с возможностью применения подхода проб и ошибок. Первое устройство предполагает код проверки на основании первого протокола безопасности транспортного уровня и, следовательно, сначала пытается соответствующим образом проверить код проверки. Если это приводит к успешному результату, то очевидно, что код проверки был принят от устройства, которое также использует первый протокол безопасности транспортного уровня. Если результат безуспешен, то заголовок восстанавливается и, если проверка в соответствии со вторым протоколом безопасности транспортного уровня успешна после восстановления заголовка, то пакет данных был исходно отправлен устройством, которое использует второй протокол безопасности транспортного уровня. Таким образом, исходно первому устройству не требуется обладать знаниями о другом устройстве. Первое устройство выполнено с возможностью выяснения того, какой протокол безопасности транспортного уровня используется. После проверки в соответствии с данным опциональным вариантом осуществления, первое устройство также обладает знаниями, что пакеты данных, принимаемые от конкретного устройства, отправляются в соответствии с конкретным протоколом безопасности транспортного уровня. Данные знания могут быть использованы в будущих попытках проверки кода проверки таким образом, что предотвращается выполнение ненужных этапов «проб и ошибок».

В соответствии с первым аспектом изобретения, предоставляется дополнительная система связи для безопасной передачи пакетов данных между первым устройством и вторым устройством. Система связи содержит первую сеть, первое устройство, вторую сеть, второе устройство и промежуточное устройство. Первая сеть основана на первом протоколе транспортного уровня. Первое устройство осуществляет связь через первую сеть с другими устройствами и применяет первый протокол безопасности транспортного уровня поверх первого протокола транспортного уровня. Вторая сеть основана на втором протоколе транспортного уровня. Первый протокол транспортного уровня или второй протокол транспортного уровня является сетевым протоколом, основанным на дейтаграмме, а другой из первого протокола транспортного уровня или второго протокола транспортного уровня является протоколом транспортного уровня, ориентированным на надежное соединение. Второе устройство осуществляет связь через вторую сеть с другими устройствами, и второе устройство применяет второй протокол безопасности транспортного уровня поверх второго протокола транспортного уровня. Промежуточное устройство осуществляет связь через первую сеть с первым устройством и осуществляет связь через вторую сеть со вторым устройством. Промежуточное устройство модифицирует пакеты данных, принимаемые через первую сеть, которые формируются в соответствии с первым протоколом безопасности транспортного уровня, в пакеты данных для осуществления связи через вторую сеть в соответствии со вторым протоколом безопасности транспортного уровня, и наоборот. Следовательно, пакеты данных, принимаемые через вторую сеть, также модифицируются в пакеты, пригодные для осуществления связи через первую сеть. Первое устройство восстанавливает заголовок первого пакета данных, принимаемого от промежуточного устройства, таким образом, что заголовок соответствует заголовку второго пакета, который был передан вторым устройством промежуточному устройству и был модифицирован промежуточным устройством в первый пакет данных. Первое устройство формирует поле проверки безопасности для третьего пакета данных, который должен быть отправлен. Поле проверки безопасности, формируется на основании восстановленного заголовка первого пакета данных, и формируется в соответствии со вторым протоколом безопасности транспортного уровня.

Данная дополнительная система связи в соответствии с первым аспектом изобретения тесно связана с ранее обсуждаемой системой связи. Ранее обсуждаемая система связи определяет, что первое устройство выполнено с возможностью проверки поля проверки, которое является сформированным в соответствии со вторым аспектом изобретения, дополнительная система связи определяет, что первое устройство выполнено с возможностью формирования поля проверки в соответствии со вторым аспектом изобретения. Таким образом, в одной из систем в соответствии с первым аспектом изобретения первое устройство является клиентом, а второе устройство является сервером, в другой из систем роли поменялись местами. Таким образом, другими словами, если оба аспекта изобретения объединяются в одной системе, то первое устройство полностью выполнено с возможностью осуществления безопасной связи со вторым устройством, которое применяет второй протокол безопасности транспортного уровня при всех возможных ролях (клиент/сервер) первого устройства.

Опционально, первый протокол безопасности транспортного уровня и второй протокол безопасности транспортного уровня инициируют сеанс безопасной связи с протоколом подтверждения установления связи. Третий пакет данных, который должен быть отправлен, является пакетом данных протокола подтверждения установления связи. Как обсуждалось в другом опциональном варианте осуществления, протокол подтверждения установления связи часто содержит сообщение Finished, которое содержит код проверки, который основан на одном или более заголовках и полезных нагрузках пакетов данных. Данный опциональный вариант осуществления предоставляет первое устройство с возможностью формирования таких сообщений Finished с кодом проверки в соответствии со вторым протоколом безопасности транспортного уровня. И, следовательно, второе устройство выполнено с возможностью проверки таких сообщений Finished, не обладая знаниями о первом протоколе безопасности транспортного уровня.

Опционально, первое устройство отправляет четвертый пакет данных, содержащий поле проверки безопасности, сформированное в соответствии с первым протоколом безопасности транспортного уровня, и отправляет третий пакет данных, содержащий поле безопасности, сформированное в соответствии со вторым протоколом безопасности транспортного уровня. Следовательно, первое устройство применяет «подход проб и ошибок» посредством отправки двух разных пакетов данных, в которых одни пакеты данных содержат код проверки в соответствии с первым протоколом безопасности транспортного уровня, а другой пакет данных содержит код проверки в соответствии со вторым протоколом безопасности транспортного уровня. В опциональном, целесообразном, варианте осуществления, четвертые пакеты с кодом проверки в соответствии с первым протоколом безопасности транспортного уровня отправляются первыми, и если не обнаруживается положительного продолжения безопасной связи, то впоследствии отправляются третьи пакеты с кодом проверки в соответствии со вторым протоколом безопасности транспортного уровня. Не положительное продолжение безопасной связи означает, что другое устройство наиболее вероятно было неспособно понять поле проверки первого протокола безопасности транспортного уровня и, следовательно, наиболее вероятно способно понять поле проверки второго протокола безопасности транспортного уровня.

Опционально, первое устройство обнаруживает, осуществляет ли оно связь с другим устройством, которое применяет второй протокол безопасности транспортного уровня. Первое устройство выполнено с возможностью отправки третьего пакета данных, содержащего поле безопасности, сформированное в соответствии со вторым протоколом безопасности транспортного уровня, если первое устройство обнаруживает, что оно осуществляет связь с другим устройством, применяющим второй протокол безопасности транспортного уровня. Знания о другом устройстве предоставляют первому устройству возможность непосредственной отправки пакета данных, который содержит код проверки в соответствии с протоколом безопасности транспортного уровня, который понимается другим устройством. Это повышает эффективность. Обнаружение того, применяет ли другое устройство первый протокол безопасности транспортного уровня или второй протокол безопасности транспортного уровня, может быть основано на пробной и ошибочной передаче и/или проверке, формируемых или принимаемых полей проверки, как описано до этого в двух опциональных вариантах осуществления.

Опционально, первым сетевым протоколом связи транспортного уровня является Протокол Пользовательских Дейтаграмм, основанный на Интернет Протоколе, вторым сетевым протоколом связи транспортного уровня является Протокол Управления Передачей основанный на Интернет Протоколе, первым протоколом безопасности транспортного уровня является Протокол Дейтаграмм Безопасности Транспортного Уровня, а вторым протоколом безопасности транспортного уровня является Протокол Безопасности Транспортного Уровня. Особенно сочетание Протокола Дейтаграмм Безопасности Транспортного Уровня (DTLS) в первой сети и использование Протокола Безопасности Транспортного Уровня (TLS) во второй сети, является предпочтительным, поскольку заголовки пакетов данных, которые отправляются в соответствии с DTLS, содержат незначительное количество дополнительных полей в сравнение с пакетами данных, которые отправляются в соответствии с TLS. Таким образом, промежуточное устройство должно формировать только дополнительные поля, если пакет принимается от второй сети, и промежуточное устройство должно только удалять дополнительные поля, если пакет принимается от первой сети. Особенно формирование дополнительных полей является операцией, которая может быть легко обращена первым устройством, и, следовательно, восстановление заголовка первым устройством является относительно простой операцией, которая не требует много знаний о второй сети, протоколе транспортного уровня второй сети, втором протоколе безопасности транспортного уровня, или втором устройстве.

Опционально, первое устройство выполнено с возможностью применения Ограниченного Прикладного Протокола, а второе устройство выполнено с возможностью применения Протокола Передачи Гипертекста.

В соответствии с третьим аспектом изобретения, первое устройство предоставлено для использования в системе связи в соответствии с первым аспектом изобретения. Первое устройство содержит первый сетевой интерфейс, первое прикладное средство протокола безопасности, средство восстановления и средство проверки. Первый сетевой интерфейс осуществляет связь через первую сеть с другими устройствами. Первая сеть основана на первом протоколе транспортного уровня, который является сетевым протоколом, основанным на дейтаграмме, или протоколом транспортного уровня, ориентированным на надежное соединение. Первое прикладное средство протокола безопасности применяет первый протокол безопасности транспортного уровня поверх первого протокола транспортного уровня. Средство восстановления восстанавливает заголовок принимаемого первого пакета данных таким образом, что заголовок соответствует заголовку второго пакета данных, который был принят промежуточным устройством через вторую сеть, основанную на втором протоколе транспортного уровня, поверх которого используется второй протокол безопасности транспортного уровня. Первый пакет данных принимается от промежуточного устройства через первую сеть. Средство проверки проверяет поле проверки безопасности принимаемого пакета данных на основании восстановленного заголовка первого пакета данных. Поле проверки формируется в соответствии со вторым протоколом безопасности транспортного уровня.

В соответствии с третьим аспектом изобретения, дополнительное первое устройство предоставлено для использования в системе связи в соответствии с первым аспектом изобретения. Первое устройство содержит первый сетевой интерфейс, первое прикладное средство протокола безопасности, средство восстановления и средство формирования. Первый сетевой интерфейс осуществляет связь через первую сеть с другими устройствами. Первая сеть основана на первом протоколе транспортного уровня, который является сетевым протоколом, основанным на дейтаграмме, или протоколом транспортного уровня, ориентированным на надежное соединение. Первое прикладное средство протокола безопасности применяет первый протокол безопасности транспортного уровня поверх первого протокола транспортного уровня. Средство восстановления восстанавливает заголовок принимаемого первого пакета данных таким образом, что заголовок соответствует заголовку второго пакета данных, который был принят промежуточным устройством через вторую сеть, основанную на втором протоколе транспортного уровня поверх которого используется второй протокол безопасности транспортного уровня. Первый пакет данных принимается от промежуточного устройства через первую сеть. Средство формирования выполнено с возможностью формирования поля проверки безопасности для третьего пакета данных, который должен быть отправлен. Поле проверки безопасности формируется на основании восстановленного заголовка первого пакета данных и формируется в соответствии со вторым протоколом безопасности транспортного уровня.

Первое устройство в соответствии со вторым аспектом изобретения предоставляет те же преимущества, что и система в соответствии с первым аспектом изобретения и имеет аналогичные варианты осуществления с аналогичными эффектами, что и соответствующие варианты осуществления системы.

В соответствии с третьим аспектом изобретения, предоставлено промежуточное устройство для применения в одной из систем связи в соответствии со вторым аспектом изобретения. Промежуточное устройство содержит первый сетевой интерфейс, второй сетевой интерфейс, первое прикладное средство безопасности, второе прикладное средство безопасности, и средство модификации. Первый сетевой интерфейс осуществляет связь через первую сеть с первым устройством. Первая сеть основана на первом протоколе транспортного уровня. Второй сетевой интерфейс осуществляет связь через вторую сеть со вторым устройством. Вторая сеть основана на втором протоколе транспортного уровня. Первый или второй сетевой протокол является сетевым протоколом, основанным на дейтаграмме, а другой из первого или второго сетевого протокола является протоколом транспортного уровня, ориентированным на надежное соединение. Первое прикладное средство безопасности применяет первый протокол безопасности транспортного уровня поверх первого протокола транспортного уровня. Второе прикладное средство безопасности применяет второй протокол безопасности транспортного уровня поверх второго протокола транспортного уровня. Средство модификации модифицирует пакеты данных, принимаемые через первую сеть и которые формируются в соответствии с первым протоколом безопасности транспортного уровня в пакеты данных для осуществления связи через вторую сеть в соответствии со вторым протоколом безопасности транспортного уровня, и наоборот.

Промежуточное устройство в соответствии с третьим аспектом изобретения предоставляет те же преимущества, что и система в соответствии с первым аспектом изобретения, и имеет аналогичные варианты осуществления с аналогичными эффектами, что и соответствующие варианты осуществления системы.

В соответствии с четвертым аспектом изобретения, предоставлен способ безопасной передачи пакетов данных между первым устройством и вторым устройством. Способ содержит этапы, на которых: i) принимают первый пакет данных через первую сеть, основанную на первом протоколе транспортного уровня, причем первый протокол безопасности транспортного уровня применяется поверх первого протокола транспортного уровня, ii) модифицируют первый пакет данных во второй пакет данных, который должен быть отправлен через вторую сеть, основанную на втором протоколе транспортного уровня, причем второй протокол безопасности транспортного уровня применяется поверх второго протокола транспортного уровня, причем первый протокол транспортного уровня или второй протокол транспортного уровня является сетевым протоколом, основанным на дейтаграмме, а другой один из первого протокола транспортного уровня или второго протокола транспортного уровня является протоколом транспортного уровня, ориентированным на соединение, iii) отправляют второй пакет данных через вторую сеть, iv) принимают второй пакет данных, v) восстанавливают заголовок второго пакета данных, принимаемого от промежуточного устройства, таким образом, что заголовок соответствует заголовку первого пакета, vi) проверяют поле проверки безопасности принимаемого пакета данных на основании восстановленного заголовка первого пакета данных, при этом поле проверки формируется в соответствии с первым протоколом безопасности транспортного уровня. Следует отметить, что принимаемый пакет данных, который содержит поле проверки, может быть принимаемым вторым