Способ и устройство для идентификации поведения пользователя

Иллюстрации

Показать всеИзобретение относится к способу и устройству для идентификации поведения пользователя. Техническим результатом является повышение эффективности и точности при идентификации вредоносного поведения пользователя. Способ включает в себя: получение сведений о поведении терминала при осуществлении доступа в течение заданного скользящего временного окна; квалифицирование поведения при осуществлении доступа в течение скользящего временного окна в соответствии с поведением при осуществлении доступа в течение скользящего временного окна, содержащее получение временного интервала между двумя смежными случаями поведения при осуществлении доступа для каждых двух смежных случаев поведения в течение скользящего временного окна; и вычисление дисперсии во времени случаев поведения при осуществлении доступа на основании полученных временных интервалов; определение, является ли поведение терминала при осуществлении доступа вредоносным в соответствии с результатами квалифицирования. 3 н. и 4 з.п. ф-лы, 9 ил.

Реферат

ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Для настоящей заявки испрашивается приоритет в соответствии с китайской заявкой на патент №201410708281.6, поданной 27 ноября 2014 года, полное содержание которой включено в настоящее описание посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ

[0002] Настоящее изобретение в целом относится к области связи и компьютерной обработки и, в частности, к способу и устройству для идентификации поведения пользователя.

УРОВЕНЬ ТЕХНИКИ

[0003] С развитием сети Интернет общий доступ к ресурсам может быть реализован через сеть. Люди могут получать еще больше информации удобным и быстрым образом через Интернет. Многие веб-сайты сталкиваются с различными вредоносными атаками во время получения пользователями информации.

[0004] Установлено, что на известном уровне техники при совершении вредоносной атаки на веб-сайты отправляется пакет данных в течение сравнительно короткого промежутка времени. Такие события часто происходят на веб-сайтах, часто посещаемых с целью быстрого приобретения предлагаемых товаров со скидками. Такое поведение, когда доступ осуществляется с высокой частотой, достигается посредством программного обеспечения с целью быстрого совершения покупки, поскольку поведение, когда доступ осуществляется с высокой частотой, невозможно воспроизвести вручную. На известном уровне техники некоторые средства могут предотвращать такое вредоносное поведение, но достигаемый эффект является нежелательным. Следовательно, имеется проблема, которую необходимо срочно решить, и которая заключается в реализации более эффективной идентификации вредоносного поведения пользователя.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0005] Чтобы решить проблемы, имеющиеся на известном уровне техники, настоящее изобретение предлагает способ и устройство для идентификации поведения пользователя.

[0006] В соответствии с первым аспектом вариантов осуществления настоящего изобретения, предлагается способ идентификации поведения пользователя, включающий в себя:

получение сведений о поведении терминала при осуществлении доступа в течение заданного скользящего временного окна;

квалифицирование поведения при осуществлении доступа в течение скользящего временного окна в соответствии с поведением при осуществлении доступа в течение скользящего временного окна; и

определение, является ли поведение терминала при осуществлении доступа вредоносным в соответствии с результатами квалифицирования.

[0007] Техническое решение, предусмотренное в вариантах осуществления настоящего изобретения, позволяет достичь следующих положительных эффектов: в настоящем варианте осуществления с помощью скользящего временного окна отслеживается поведение пользователя при осуществлении доступа в реальном времени, проводится квалифицирование поведения при осуществлении доступа, и тем самым определяется, является ли поведение пользователя при осуществлении доступа вредоносным.

[0008] В одном варианте осуществления скользящее временное окно включает в себя m эквациональных временных промежутков;

этап квалифицирования поведения при осуществлении доступа в течение скользящего временного окна в соответствии с поведением при осуществлении доступа в течение скользящего временного окна включает в себя:

оценку, выходит ли количество моментов осуществления доступа для каждого временного промежутка за пределы заданного порогового значения количества моментов для данного деления, и получение n временных промежутков, в которых количество моментов осуществления доступа выходит за пределы заданного порогового значения количества моментов для данного деления;

оценку, выходит ли отношение n к m за пределы первого порогового значения отношения; и

этап определения, является ли поведение терминала при осуществлении доступа вредоносным в соответствии с результатами квалифицирования, включает в себя:

определение поведения терминала при осуществлении доступа как вредоносного, если отношение п к m выходит за пределы первого порогового значения отношения.

[0009] Техническое решение, предусмотренное в вариантах осуществления настоящего изобретения, позволяет достичь следующих положительных эффектов: в настоящем варианте осуществления отслеживается поведение при осуществлении доступа для каждого временного промежутка, и осуществляется проверка, является ли количество моментов осуществления доступа постоянно относительно большим, и тем самым квалифицируется, является ли поведение при осуществлении доступа вредоносным; таким образом, результат квалифицирования является более точным.

[0010] В одном варианте осуществления этап квалифицирования поведения при осуществлении доступа в течение скользящего временного окна в соответствии с поведением при осуществлении доступа в течение скользящего временного окна включает в себя:

получение временного интервала между двумя смежными случаями поведения при осуществлении доступа для каждых двух смежных случаев поведения в течение скользящего временного окна;

вычисление дисперсии во времени случаев поведения при осуществлении доступа в соответствии с полученными временными интервалами; и

оценку, превышает ли дисперсия во времени заданное пороговое значение дисперсии во времени;

этап определения, является ли поведение терминала при осуществлении доступа вредоносным в соответствии с результатами квалифицирования, включает в себя:

определение поведения терминала при осуществлении доступа как вредоносного, если дисперсия во времени превышает заданное пороговое значение дисперсии во времени.

[0011] Техническое решение, предусмотренное в вариантах осуществления настоящего изобретения, позволяет достичь следующих преимуществ: в настоящем варианте осуществления вычисление дисперсии во времени осуществляется для временного интервала, чтобы оценить, происходят ли случаи поведения при осуществлении доступа с постоянной частотой, если да, то может быть установлено, что случаи поведения при осуществлении доступа приводятся в действие программным обеспечением, а не пользователем. Тем самым можно более точно определить вредоносное поведение.

[0012] В одном варианте осуществления этап квалифицирования поведения при осуществлении доступа в течение скользящего временного окна в соответствии с поведением при осуществлении доступа в течение скользящего временного окна включает в себя:

получение временного интервала между двумя смежными случаями поведения при осуществлении доступа для каждых двух смежных случаев поведения в течение скользящего временного окна;

вычисление дисперсии во времени случаев поведения при осуществлении доступа в соответствии с полученными временными интервалами;

вычисление отношения дисперсии во времени к среднему значению временных интервалов; и

оценку, является ли отношение меньше заданного второго порогового значения отношения;

этап определения, является ли поведение терминала при осуществлении доступа вредоносным в соответствии с результатами квалифицирования, включает в себя:

определение поведения терминала при осуществлении доступа как вредоносного, если отношение является меньше заданного второго порогового значения отношения.

[0013] Техническое решение, предусмотренное в вариантах осуществления настоящего изобретения, позволяет достичь следующих положительных эффектов: в настоящем варианте осуществления может быть произведено дальнейшее сравнение дисперсии и среднего значения временных интервалов, чтобы более точно идентифицировать вредоносное поведение.

[0014] В одном варианте осуществления этап квалифицирования поведения при осуществлении доступа в течение скользящего временного окна в соответствии с поведением при осуществлении доступа в течение скользящего временного окна включает в себя:

получение общего количества случаев поведения при осуществлении доступа в течение скользящего временного окна;

оценку, выходит ли общее количество за пределы заданного порогового значения общего количества; и

квалифицирование поведения при осуществлении доступа в течение скользящего временного окна в соответствии с результатом оценки.

[0015] Техническое решение, предусмотренное в вариантах осуществления настоящего изобретения, позволяет достичь следующих положительных эффектов: в настоящем варианте осуществления можно более точно идентифицировать вредоносное поведение путем дальнейшего квалифицирования поведения при осуществлении доступа, используя общее количество случаев поведения при осуществлении доступа на основе вышеупомянутого решения.

[0016] В соответствии со вторым аспектом вариантов осуществления настоящего изобретения, предлагается устройство для идентификации поведения пользователя, включающее в себя:

модуль сбора, выполненный с возможностью получения сведений о поведении терминала при осуществлении доступа в течение заданного скользящего временного окна;

модуль квалифицирования, выполненный с возможностью квалифицирования поведения при осуществлении доступа в течение скользящего временного окна в соответствии с поведением при осуществлении доступа в течение скользящего временного окна; и

модуль определения, выполненный с возможностью определения, является ли поведение терминала при осуществлении доступа вредоносным в соответствии с результатом квалифицирования.

[0017] В одном варианте осуществления скользящее временное окно включает в себя m эквациональных временных промежутков;

модуль квалифицирования включает в себя:

субмодуль временных промежутков, выполненный с возможностью оценки, выходит ли количество моментов осуществления доступа для каждого временного промежутка за пределы заданного порогового значения количества моментов для данного деления, и получения n временных промежутков, при которых количество моментов осуществления доступа выходит за пределы заданного порогового значения количества моментов для данного деления; и

первый субмодуль отношения, выполненный с возможностью оценки, выходит ли отношение n к m за пределы первого порогового значения отношения;

модуль определения определяет поведение терминала при осуществлении доступа как вредоносное, если отношение n к m выходит за пределы первого порогового значения отношения.

[0018] В одном варианте осуществления, модуль квалифицирования включает в себя:

субмодуль интервала, выполненный с возможностью получения временного интервала между двумя смежными случаями поведения при осуществлении доступа для каждых двух смежных случаев поведения при осуществлении доступа в течение скользящего временного окна;

субмодуль дисперсии, выполненный с возможностью вычисления дисперсии во времени случаев поведения при осуществлении доступа в соответствии с полученными временными интервалами; и

первый субмодуль квалифицирования, выполненный с возможностью оценки, превышает ли дисперсия во времени заданное пороговое значение дисперсии;

модуль определения определяет поведение терминала при осуществлении доступа как вредоносное, если дисперсия во времени превышает заданное пороговое значение дисперсии.

[0019] В одном варианте осуществления, первый модуль квалифицирования включает в себя:

субмодуль интервала, выполненный с возможностью получения временного интервала между двумя смежными случаями поведения при осуществлении доступа для каждых двух смежных случаев поведения при осуществлении доступа в течение скользящего временного окна;

субмодуль дисперсии во времени, выполненный с возможностью вычисления дисперсии случаев поведения при осуществлении доступа в соответствии с полученными временными интервалами;

субмодуль отношения, выполненный с возможностью вычисления отношения дисперсии во времени к среднему значению временных интервалов; и

второй субмодуль отношения, выполненный с возможностью оценки, является ли отношение меньше заданного второго порогового значения отношения;

модуль определения определяет поведение терминала при осуществлении доступа как вредоносное, если отношение является меньшим заданного второго порогового значения отношения.

[0020] В одном варианте осуществления, модуль квалифицирования включает в себя:

субмодуль общего количества, выполненный с возможностью получения общего количества случаев поведения при осуществлении доступа в течение скользящего временного окна;

субмодуль оценки общего количества, выполненный с возможностью оценки, выходит ли общее количество за пределы заданного порогового значения общего количества; и

второй субмодуль квалифицирования, выполненный с возможностью квалифицирования поведения при осуществлении доступа в течение скользящего временного окна в соответствии с результатом оценки.

[0021] В соответствии с третьим аспектом вариантов осуществления настоящего изобретения, предлагается устройство для идентификации поведения пользователя, включающее в себя:

процессор; и

запоминающее устройство, выполненное с возможностью хранения команд, выполняемых процессором;

при этом, процессор выполнен с возможностью:

получения сведений о поведении терминала при осуществлении доступа в течение заданного скользящего временного окна;

квалифицирования поведения при осуществлении доступа в течение скользящего временного окна в соответствии с поведением при осуществлении доступа в течение скользящего временного окна; и

определения, является ли поведение терминала при осуществлении доступа вредоносным в соответствии с результатами квалифицирования.

[0022] Следует понимать, что как предшествующее общее описание, так и последующее подробное описание являются исключительно иллюстративными и пояснительными, и не ограничивают данное изобретение.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0023] Сопровождающие чертежи, которые включены и являются частью данного описания, иллюстрируют варианты осуществления изобретения в соответствии с его сущностью и совместно с описанием поясняют принципы сущности изобретения.

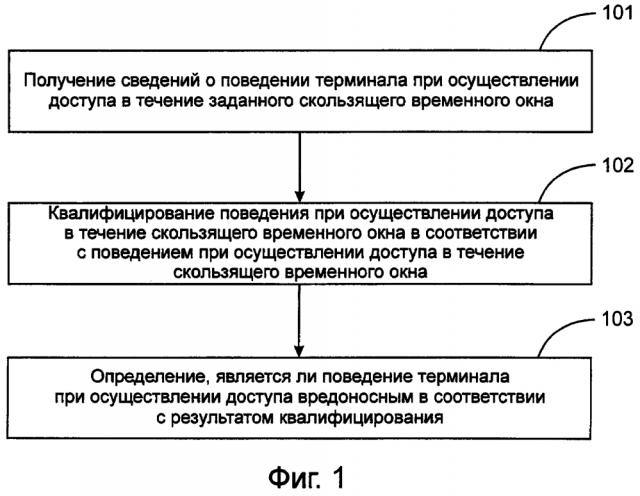

[0024] Фиг. 1 - блок-схема, иллюстрирующая способ идентификации поведения пользователя в соответствии с примером осуществления.

[0025] Фиг. 2 - блок-схема, иллюстрирующая способ идентификации поведения пользователя в соответствии с примером осуществления.

[0026] Фиг. 3 - блок-схема, иллюстрирующая способ идентификации поведения пользователя в соответствии с примером осуществления.

[0027] Фиг. 4 - структурная схема, иллюстрирующая способ идентификации поведения пользователя в соответствии с примером осуществления.

[0028] Фиг. 5 - структурная схема, иллюстрирующая модуль квалифицирования в соответствии с примером осуществления.

[0029] Фиг. 6А - структурная схема, иллюстрирующая модуль квалифицирования в соответствии с примером осуществления.

[0030] Фиг. 6В - структурная схема, иллюстрирующая модуль квалифицирования в соответствии с примером осуществления.

[0031] Фиг. 7 - структурная схема, иллюстрирующая модуль квалифицирования в соответствии с примером осуществления.

[0032] Фиг. 8 - структурная схема, иллюстрирующая устройство в соответствии с примером осуществления.

ПОДРОБНОЕ ОПИСАНИЕ

[0033] Далее следует подробное описание примеров осуществления, примеры которых проиллюстрированы в сопровождающих чертежах. В последующем описании представлены ссылки на сопровождающие чертежи, в которых одни и те же номера на разных чертежах представляют одни и те же или аналогичные элементы, если не указано иное. Формы реализации, представленные в последующем описании примеров осуществления, не представляют всех форм реализации, соответствующих изобретению. Напротив, они являются только примерами инструментариев и способов, соответствующих аспектам, связанным с изобретением, как изложено в прилагаемой формуле изобретения.

[0034] В известном уровне техники сетевая деятельность становится все более частым явлением, и сетевые продавцы часто проводят акции по «секкиллингу» (моментальным покупкам) товаров по заниженной цене. Для совершения секкиллинга по низкой цене пользователи могут посещать веб-сайты продавцов с высокой частотой в течение короткого промежутка времени. Некоторые пользователи для быстрого совершения покупки могут использовать программное обеспечение. Программное обеспечение для быстрого совершения покупки может посещать веб-сайты продавцов с большей частотой посещения, чем обычные пользователи. Однако поведение при осуществлении доступа, воспроизводимое программным обеспечением для быстрого совершения покупки, является вредоносным поведением, что может привести к выходу веб-сайта из строя. Ниже приведено одно возможное решение: осуществляется оценка, выходит ли количество моментов осуществления доступа в течение заданного периода времени за пределы заданного порогового значения, и, если количество моментов осуществления доступа в течение заданного периода времени выходит за пределы заданного порогового значения, устанавливается, что имеет место вредоносное поведение при осуществлении доступа. Однако данный метод идентификации является достаточно простым и не может идентифицировать, является количество моментов осуществления доступа результатом поведения пользователя или воспроизводится программным обеспечением для быстрого совершения покупки, и, таким образом не является достаточно точным при идентификации результатов.

[0035] Чтобы решить данную проблему, в настоящем варианте осуществления отслеживается поведение терминала при осуществлении доступа посредством скользящего временного окна, что может позволить достаточно точную идентификацию, является ли поведение терминала при осуществлении доступа вредоносным.

[0036] Скользящее временное окно в настоящем варианте осуществления является динамическим временным окном, которое имеет фиксированную протяженность, такую как 3600 секунд. Конечная точка скользящего временного окна всегда является текущей временной точкой. Поэтому, при изменении времени скользящее временное окно сдвигается.

[0037] В известном уровне техники имеется следующее решение для регистрации количества моментов осуществления доступа в течение заданного периода времени: если заданный период времени равен 1000 секундам, регистрация проводится один раз в течение 0~1000-ной секунды, потом еще один раз в течение 1001~2000-ной секунды, и т.д. Однако, оно не способно зарегистрировать поведение при осуществлении доступа в течение 500~1500-ной секунды. В настоящем варианте осуществления регистрация в реальном времени проводится при движении скользящего временного окна. Например, если продолжительность скользящего временного окна 1000 секунд, регистрация проводится один раз в течение 0~1000-ной секунды, еще один раз - в течение 1-й~1001-й секунды, и еще раз - в течение 2-й~1002-й секунды и т.д. Таким образом очевидно, что, в сравнении с техническим решением известного уровня техники, настоящее изобретение может быть более точным при поиске и идентификации вредоносного поведения.

[0038] На фиг. 1 показана блок-схема, иллюстрирующая способ идентификации поведения пользователя, в соответствии с примером осуществления; как показано на фиг. 1, способ может быть реализован сервером, включая в себя следующие этапы:

[0039] на этапе 101 осуществляется получение сведений о поведении терминала при осуществлении доступа в течение заданного скользящего временного окна.

[0040] на этапе 102 проводится квалифицирование поведения при осуществлении доступа в течение скользящего временного окна в соответствии с поведением при осуществлении доступа в течение скользящего временного окна.

[0041] на этапе 103 осуществляется определение, является ли поведение терминала при осуществлении доступа вредоносным в соответствии с результатом квалифицирования.

[0042] В настоящем варианте осуществления, поведение терминала при осуществлении доступа может отслеживаться в реальном времени посредством скользящего временного окна; также возможно одновременно отслеживать поведение при осуществлении доступа в течение определенного периода времени и квалифицировать, является ли поведение при осуществлении доступа вредоносным, с более точными результатами идентификации. В настоящем варианте осуществления может отслеживаться и квалифицироваться поведение одного терминала, а терминал может быть определен по имени пользователя, IP-адресу (IP - межсетевой протокол), МАС-адресу (MAC - управление доступом к среде) и т.п.

[0043] Если вредоносный доступ идентифицирован, могут приниматься различные меры. Например, возможно потребуется отправить проверочный код с терминала, или временно заблокировать доступ пользователя (или терминала), или пользователя может быть добавлен в черный список, чтобы блокировать доступ пользователя на постоянной основе, или пользователю может быть отправлено предупреждение и т.д.

[0044] В одном варианте осуществления Этап 102 может быть реализован как Этап А.

[0045] на этапе А поведение при осуществлении доступа в течение скользящего временного окна квалифицируется в соответствии с поведением при осуществлении доступа в каждом временном промежутке скользящего временного окна.

[0046] В настоящем варианте осуществления скользящее временное окно может быть далее разделено на множество временных промежутков, каждый из которых имеет одинаковую продолжительность (является эквациональным). Например, если подвижное временное окно, включающее в себя десять временных промежутков, имеет продолжительность в 3600 секунд, каждый временной промежуток имеет продолжительность в 360 секунд. В настоящем варианте осуществления отслеживается поведение пользователя при осуществлении доступа, при этом временной промежуток принимается за единицу, а степень детализации отслеживания далее уменьшается, что способствует более точной идентификации вредоносного поведения. Более того, в настоящем варианте осуществления оно квалифицируется в соответствии с поведением при осуществлении доступа в каждом временном промежутке и поведением при осуществлении доступа в течение скользящего временного окна в целом, что дает более точные результаты квалифицирования.

[0047] В одном варианте осуществления Этап А может включать в себя Этапы А1~А2.

[0048] на этапе А1, для каждого временного промежутка осуществляется оценка, выходит ли количество моментов осуществления доступа в каждом временном промежутке за пределы заданного порогового значения количества моментов для данного деления, и получение n временных промежутков, при которых количество моментов осуществления доступа выходит за пределы заданного порогового значения количества моментов для данного деления; и

[0049] на этапе А2 осуществляется оценка, выходит ли отношение n к m за пределы первого порогового значения отношения.

[0050] Этап 103 может быть реализован как Этап A3.

[0051] на этапе A3 проводится определение поведения терминала при осуществлении доступа как вредоносного, если отношение n к m выходит за пределы первого порогового значения отношения.

[0052] А именно, определяются временные промежутки, в которые количество моментов осуществления доступа выходит за пределы заданного порогового значения количества моментов для данного деления. Осуществляется оценка, выходит ли отношение количества временных промежутков, в которые количество моментов осуществления доступа выходит за пределы порогового значения количества моментов для данного деления, к общему количеству временных промежутков, за пределы заданного первого порогового значения отношения. Случаи поведения при осуществлении доступа в течение скользящего временного окна квалифицируются в соответствии с результатом оценки.

[0053] В настоящем варианте осуществления количество моментов осуществления доступа определяется как слишком высокое, и вредоносное поведение имеет место, если отношение количества временных промежутков, в которые количество моментов осуществления доступа выходит за пределы порогового значения количества моментов для данного деления, к общему количеству временных промежутков, выходит за пределы заданного первого порогового значения отношения, в противном случае определяется, что вредоносное поведение отсутствует.

[0054] Например, если скользящее временное окно, включающее в себя десять временных промежутков t1-t10, имеет продолжительность в 3600 секунд, каждый временной промежуток имеет продолжительность в 360 секунд. Значениями количества моментов осуществления доступа, соответствующих десяти временным промежуткам, являются соответственно: t1=50, t2=60, t3=52, t4=55, t5=48, t6=56, t7=58, t8=54, t9=56 и t10=57. Пороговое значение количества моментов для данного деления равно 50. Таким образом, за исключением временного промежутка t5, количество моментов осуществления доступа, соответствующих всем другим девяти временным промежуткам, превышает пороговое значение количества моментов для данного деления. Отношение количества временных промежутков, в которые количество моментов осуществления доступа выходит за пределы порогового значения количества моментов для данного деления, к общему количеству временных промежутков, рассчитывается следующим образом: 9/10=90%. Если предположить, что первое пороговое значение отношение составляет 90%, путем сравнения отношения (90%) количества временных промежутков, в которые количество моментов осуществления доступа превышает пороговое значение количества моментов для данного деления, к общему количеству временных промежутков и первого порогового значения отношения (90%), а также путем квалифицирования поведения при осуществлении доступа, определяется, что в скользящем временном окне Т имеет место вредоносный доступ.

[0055] В одном варианте осуществления Этап 102 может быть реализован как Этап В.

[0056] Решение В:

[0057] на этапе В1 осуществляется получение временного интервала между двумя смежными случаями поведения при осуществлении доступа для каждых двух смежных случаев поведения в течение скользящего временного окна.

[0058] на этапе В2 проводится вычисление дисперсии во времени случаев поведения при осуществлении доступа на основании полученных временных интервалов.

[0059] на этапе В3 проводится квалифицирование поведения при осуществлении доступа в течение скользящего временного окна в соответствии с дисперсией во времени. Проводится оценка, превышает ли дисперсия во времени заданное пороговое значение дисперсии во времени.

[0060] на этапе 103 осуществляется определение поведения терминала при осуществлении доступа как вредоносного, если дисперсия во времени превышает заданное пороговое значение дисперсии во времени.

[0061] В настоящем варианте осуществления проводится сравнение дисперсии во времени и заданного порогового значения дисперсии. Дисперсия считается относительно большой, если она превышает заданное пороговое значение дисперсии, что значит, что колебание временного интервала случаев поведения при осуществлении доступа является достаточно большим. В таком случае может быть установлено, что поведение при осуществлении доступа происходит от пользователя, а не от программного обеспечения для быстрого совершения покупок, и далее может быть установлено, что вредоносное поведение отсутствует. В противном случае, может быть установлено, что имеет место вредоносное поведение, если дисперсия во времени не превышает заданное пороговое значение дисперсии.

[0062] Например, временные интервалы (х1, х2, х3, …, xn) между двумя смежными

случаями поведения при осуществлении доступа получены для каждых двух смежных случаев поведения при осуществлении доступа в течение скользящего временного окна, а является средним значением от х1~xn. Ниже приведена формула для вычисления дисперсии:

где s - дисперсия, полученная путем вычисления.

[0063] В одном варианте осуществления Решение В может быть объединено с Этапами А1-А3. Например, дисперсия, соответствующая каждому временному промежутку, рассчитывается таким образом, чтобы определять временные промежутки, в которых дисперсия превышает пороговое значение дисперсии, и определять отношение количества временных промежутков, в которых дисперсия превышает пороговое значение дисперсии, к общему количеству временных промежутков, и данное отношение далее сравнивается с первым пороговым значением отношения для определения, имеет ли место вредоносный доступ.

[0064] В одном варианте осуществления, Решение В может быть далее модифицировано. Этап В3 может включать в себя Этапы В31 и В32.

[0065] Осуществляется получение временного интервала между двумя смежными случаями поведения при осуществлении доступа для каждых двух смежных случаев поведения в течение скользящего временного окна; и

проводится вычисление дисперсии во времени случаев поведения при осуществлении доступа на основании полученных временных интервалов.

[0066] на этапе В31 проводится вычисление отношения дисперсии во времени к среднему значению временных интервалов.

[0067] на этапе В32 проводится оценка, является ли отношение меньше заданного второго порогового значения отношения. Поведение при осуществлении доступа в течение скользящего временного окна квалифицируется в соответствии с результатом оценки.

[0068] Этап 103 может быть реализован как Этап В33.

[0069] на этапе В33 осуществляется определение поведения терминала при осуществлении доступа как вредоносного, если отношение меньше заданного второго порогового значения отношения.

[0070] В настоящем варианте осуществления, если отношение дисперсии во времени к среднему значению временных интервалов выходит за пределы заданного второго порогового значения отношения, это значит, что дисперсия во времени достаточно близка к среднему значению временных интервалов. Может быть установлено, что поведение при осуществлении доступа приводится в действие и создается программным обеспечением для быстрого совершения покупок, и что вредоносный доступ имеет место. В противном случае, может быть установлено, что поведение при осуществлении доступа приводится в действие и создается пользователем, и что вредоносный доступ отсутствует.

[0071] Например, среднее значение х равно 1, а дисперсия во времени - 0,5. Отношение дисперсии во времени к среднему значению составляет 50%, больше, чем заданное второе пороговое значение отношение, равное 10%. Дисперсия (0,5) является сравнительном малой, но сравнительно большой в отклонении от среднего значения (1).

[0072] В другом примере среднее значение х равно 10, а дисперсия во времени - 0,5. Отношение дисперсии во времени к среднему значению составляет 5%, меньше, чем заданное второе пороговое значение отношение, равное 10%. Дисперсия во времени (0,5) является достаточно близкой к среднему значению, в то время как среднее значение (10) является достаточно большим.

[0073] В настоящем варианте осуществления поведение при осуществлении доступа можно квалифицировать более точно путем сравнения степени приближения дисперсии к среднему значению (также, с другой точки зрения рассматриваемое как степень отклонения).

[0074] В одном варианте осуществления Этап 102 может быть реализован как Этап С.

[0075] Решение С:

[0076] на этапе С1 осуществляется получение общего количества случаев поведения при осуществлении доступа в течение скользящего временного окна.

[0077] на этапе С2 проводится оценка, выходит ли общее количество за пределы заданного порогового значения общего количества.

[0078] на этапе С3 квалифицируется поведение при осуществлении доступа в течение скользящего временного окна в соответствии с результатом оценки.

[0079] В настоящем варианте осуществления может быть установлено, что PV (просмотр страниц) слишком высок и имеет место вредоносный доступ, если общее количество случаев осуществления доступа в течение скользящего временного окна выходит за пределы порогового значения общего количества. В противном случае может быть установлено, что вредоносный доступ отсутствует.

[0080] В одном варианте осуществления Решение С может быть объединено с вышеупомянутыми Решениями. Оценка в соответствии с Решением С далее выполняется на основе результатов оценки в соответствии с Этапом А и Решением В. Заключение о наличии вредоносного доступа не делается, если не установлено, что имеет место вредоносный доступ, в соответствии со всеми результатами оценки.

[0081] Процесс реализации идентификации поведения пользователя будет представлен подробно посредством следующих нескольких вариантов осуществления.

[0082] На фиг. 2 представлена блок-схема, иллюстрирующая способ идентификации поведения пользователя, в соответствии с примером осуществления; как показано на фиг. 2, способ может быть реализован сервером, включая в себя следующие этапы.

[0083] на этапе 201 осуществляется получение сведений о поведении терминала при осуществлении доступа в течение заданного скользящего временного окна.

[0084] на этапе 202, для каждого временного промежутка в скользящем временном окне проводится сравнение количества моментов осуществления доступа, соответствующих каждому временному промежутку, с заданным пороговым значением количества временных промежутков для данного деления.

[0085] на этапе 203 определяется временной промежуток, в который количество моментов осуществления доступа выходит за пределы заданного порогового значения количества моментов для данного деления.

[0086] на этапе 204 вычисляется отношение количества временных промежутков, в которые количество моментов осуществления доступа выходит за пределы порогового значения количества моментов для данного деления, к общему количеству временных промежутков.

[0087] на этапе 205 осуществляется оценка, выходит ли отношение, полученное в результате расчета, за пределы заданного первого порогового значения отношения. Этап 206 выполняется, если отношение, полученное в результате расчета, выходит за пределы заданного первого порогового значения отношения, в противном случае выполняется Этап 207.

[0088] на этапе 206 определяется наличие вредоносного доступа.

[0089] на этапе 207 определяется отсутствие вредоносного доступа.

[0090] В настоящем варианте осуществления поведение при осуществлении доступа может отслеживаться более тщательно с помощью временных промежутков. Существует возможность более точно идентифицировать, имеет ли место вредоносный доступ, путем отслеживания количества моментов осуществления доступа с меньшей степенью детализации.

[0091] На фиг. 3 показана блок-схема, иллюстрирующая способ идентификации поведения пользователя, в соответствии с примером осуществления; как показано на фиг. 3, способ может быть реализован сервером, включая в себя следующие этапы.

[0092] на этапе 301 осуществляется получение сведений о поведении терминала при осуществлении доступа в течение заданного скользящего временного окна.

[0093] на этапе 302 осуществляется получение временного интервала между двумя смежными случаями поведения при осуществлении доступа для каждых двух смежных случаев поведения в течение скользящего временного окна.

[0094] на этапе 303 проводится вычисление среднего значения временных интервалов в соответствии с полученными временными интервалами.

[0095] на этапе 304 проводится вычисление дисперсии во времени случаев поведения при осуществлении доступа на основании полученных временных интервалов.

[0096] на этапе 305 проводится вычисление отношения дисперсии во времени к среднему значению временных интервалов.

[0097] на этапе 306 проводится оценка, является ли отношение меньше заданного второго порогового значения отношения. Этап 307 выполняется, если отношение является меньшим, чем заданное второе пороговое значение отношения, в противном случае выполняется Этап 308.

[0098] на этапе 307 определяется наличие вредоносного доступа.

[0099] на этапе 308 определяется отсутствие вредоносного доступа.

[0100] В настоящем варианте осуществления посредством дисперсии устанавливается, распределены ли случаи осуществления дост