Способ и устройство для управления доступом

Иллюстрации

Показать всеИзобретение относится к способу и устройству управления доступом на сервере альянса цифровых сетей для дома (DLNA). Технический результат заключается в предотвращении возникновения злонамеренного доступа и потенциальных угроз безопасности. Способ содержит прием запроса на доступ от клиента DLNA; получение МАС-адреса клиента DLNA; отказ в доступе клиенту DLNA, если МАС-адрес имеется в черном списке, причем осуществляют поиск МАС-адреса в предварительно запомненных взаимосвязях соответствия, если МАС-адреса нет в черном списке, для определения того, имеется ли МАС-адрес в предварительно запомненных взаимосвязях соответствия, которые содержат взаимосвязи соответствия между различными МАС-адресами и различными ключами, при этом МАС-адреса в предварительно запомненных взаимосвязях соответствия представляют собой МАС-адреса клиентов DLNA, которые когда-то успешно формировали подключение доступа; и определение, если в предварительно запомненных взаимосвязях соответствия МАС-адрес имеется, того, следует ли санкционировать доступ клиенту DLNA, согласно ключу, соответствующему МАС-адресу, включенному в предварительно запомненные взаимосвязи соответствия. 4 н. и 6 з.п. ф-лы, 5 ил.

Реферат

Данная заявка основана и притязает на приоритет китайской заявки на патент № 201410123103.7, зарегистрированной 28 марта 2014 г., полное содержание которой включено в настоящий документ посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение в общем относится к области связи, и более конкретно, к способу и устройству для управления доступом.

УРОВЕНЬ ТЕХНИКИ

Альянс цифровых сетей для дома (DLNA) является некоммерческой организацией, которая была запущена Sony, Intel и Microsoft и предназначена для решения проблем относительно совместного использования цифровых информационных медиа-ресурсов среди потребительских электронных устройств.

В сетевую архитектуру на основе DLNA включены клиент DLNA и сервер DLNA, и клиент DLNA связан с сервером DLNA через проводную сеть или беспроводную сеть. Сервер DLNA выполнен с возможностью предоставления информационных медиа-ресурсов, в том числе обеспечения базовой системы для совместного использования мультимедийных файлов. Эта базовая система поддерживает совместное использование информационных медиа-ресурсов, таких как фотографии, музыка, видеоизображения и так далее. Клиент DLNA выполнен с возможностью получения доступа и воспроизведения информационных медиа-ресурсов, коллективно используемых с помощью сервера DLNA.

При разработке настоящего изобретения авторы настоящего раскрытия обнаружили, что описанный выше способ имеет по меньшей мере следующие недостатки: в родственных технологиях не было никакого управления или контроля доступа клиента DLNA, и клиент DLNA мог инициировать запрос на доступ на сервер DLNA без достаточных оснований, что приводило к возникновению злонамеренного доступа и потенциальных угроз безопасности.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Для решения проблемы, существующей в родственных технологиях, которая заключается в том, что клиент DLNA может инициировать запрос на доступ на сервер DLNA без достаточных оснований, что приводит к злонамеренному доступу и потенциальным угрозам безопасности, варианты осуществления настоящего раскрытия обеспечивают способ и устройство для управления доступом. Технические решения обеспечиваются следующим образом.

В соответствии с первым аспектом вариантов осуществления настоящего раскрытия предлагается способ управления доступом. Способ применяется на сервере альянса цифровых сетей для дома (DLNA) и включает в себя:

прием запроса на доступ, отправленного от клиента DLNA;

получение адреса управления доступом к среде/средам передачи данных (MAC-адреса), используемого клиентом DLNA;

выявление, имеется ли MAC-адрес в заранее установленном черном списке; и

отказ в доступе клиенту DLNA, если в заранее установленном черном списке этот MAC-адрес имеется.

В некоторых случаях способ дополнительно включает в себя:

поиск MAC-адреса в предварительно запомненных соответствующих взаимосвязях для определения, имеется ли MAC-адрес в предварительно запомненных соответствующих взаимосвязях, если MAC-адрес в заранее установленном черном списке отсутствует, при этом предварительно запомненные соответствующие взаимосвязи содержат соответствующие взаимосвязи между различными MAC-адресами и различными ключами; и

определение, следует ли санкционировать доступ клиенту DLNA в соответствии с ключом, соответствующим MAC-адресу, включенному в предварительно запомненные соответствующие взаимосвязи, если в предварительно запомненных соответствующих взаимосвязях MAC-адрес имеется.

В некоторых случаях определение, следует ли санкционировать доступ клиенту DLNA в соответствии с ключом, соответствующим MAC-адресу, включенному в предварительно запомненные соответствующие взаимосвязи, содержит:

получение ключа, соответствующего MAC-адресу, в соответствии с предварительно запомненными соответствующими взаимосвязями;

определение, содержится ли ключ в запросе на доступ, отправленном от клиента DLNA;

санкционирование доступа клиента DLNA, если ключ содержится, и содержащийся ключ и ключ, соответствующий MAC-адресу, являются одинаковыми; и

отказ в доступе клиенту DLNA, если ключ не содержится или содержащийся ключ отличается от ключа, соответствующего MAC-адресу.

В некоторых случаях способ дополнительно включает в себя:

генерирование ключа, соответствующего MAC-адресу, если в предварительно запомненных соответствующих взаимосвязях этот MAC-адрес отсутствует;

добавление MAC-адреса и ключа, соответствующего MAC-адресу, в предварительно запомненные соответствующие взаимосвязи; и

отправку ключа клиенту DLNA, которому соответствует MAC-адрес.

В некоторых случаях способ дополнительно включает в себя:

получение заранее установленного черного списка, который включает в себя несанкционированные MAC-адреса и/или MAC-адреса, не имеющие права доступа.

В соответствии со вторым аспектом вариантов осуществления настоящего раскрытия, предлагается устройство для управления доступом. Устройство применяется на сервере альянса цифровых сетей для дома (DLNA) и включает в себя:

модуль приема запросов, выполненный с возможностью приема запроса на доступ, отправленного от клиента DLNA;

модуль получения адресов, выполненный с возможностью получения адреса управления доступом к среде/средам передачи данных (MAC-адреса), используемого клиентом DLNA;

модуль выявления адресов, выполненный с возможностью выявления, имеется ли MAC-адрес в заранее установленном черном списке; и

модуль отказа в доступе, выполненный с возможностью отказа в доступе клиенту DLNA, если в заранее установленном черном списке этот MAC-адрес имеется.

В некоторых случаях устройство дополнительно включает в себя:

модуль поиска адресов, выполненный с возможностью поиска MAC-адреса в предварительно запомненных соответствующих взаимосвязях для определения, имеется ли MAC-адрес в предварительно запомненных соответствующих взаимосвязях, если MAC-адрес в заранее установленном черном списке отсутствует, при этом предварительно запомненные соответствующие взаимосвязи содержат соответствующие взаимосвязи между различными MAC-адресами и различными ключами; и

модуль определения доступа, выполненный с возможностью определения, следует ли санкционировать доступ клиенту DLNA в соответствии с ключом, соответствующим MAC-адресу, включенному в предварительно запомненные соответствующие взаимосвязи, если в предварительно запомненных соответствующих взаимосвязях MAC-адрес имеется.

В некоторых случаях модуль определения доступа включает в себя блок получения ключей, блок оценки ключей, блок санкционирования доступа и блок отказа в доступе;

блок получения ключей выполнен с возможностью получения ключа, соответствующего MAC-адресу, в соответствии с предварительно запомненными соответствующими взаимосвязями;

блок оценки ключей выполнен с возможностью определения, содержится ли ключ в запросе на доступ, отправленном от клиента DLNA;

блок санкционирования доступа выполнен с возможностью санкционирования доступа клиента DLNA, если ключ содержится, и содержащийся ключ и ключ, соответствующий MAC-адресу, являются одинаковыми; и

модуль отказа в доступе выполнен с возможностью отказа в доступе клиенту DLNA, если ключ не содержится, или содержащийся ключ отличается от ключа, соответствующего MAC-адресу.

В некоторых случаях устройство дополнительно включает в себя:

модуль генерирования ключей, выполненный с возможностью генерирования ключа, соответствующего MAC-адресу, если в предварительно запомненных соответствующих взаимосвязях этот MAC-адрес отсутствует;

модуль хранения соответствий, выполненный с возможностью добавления MAC-адреса и ключа, соответствующего MAC-адресу, в предварительно запомненные соответствующие взаимосвязи; и

модуль отправки ключей, выполненный с возможностью отправки ключа клиенту DLNA, которому соответствует MAC-адрес.

В некоторых случаях устройство дополнительно включает в себя:

модуль получения списка, выполненный с возможностью получения заранее установленного черного списка, который включает в себя несанкционированные MAC-адреса и/или MAC-адреса, не имеющие права доступа.

В соответствии с третьим аспектом вариантов осуществления настоящего раскрытия, предлагается устройство для управления доступом. Устройство включает в себя:

процессор; и

запоминающее устройство для сохранения команд, исполняемых процессором;

при этом процессор выполнен с возможностью:

приема запроса на доступ, отправленного от клиента альянса цифровых сетей для дома (DLNA);

получения адреса управления доступом к среде/средам передачи данных (MAC-адреса), используемого клиентом DLNA;

выявления, имеется ли MAC-адрес в заранее установленном черном списке; и

отказа в доступе клиенту DLNA, если в заранее установленном черном списке этот MAC-адрес имеется.

Некоторые положительные эффекты технических решений, предлагаемых вариантами осуществления настоящего раскрытия, могут включать в себя:

При получении МАС-адреса, используемого клиентом DLNA, после приема запроса на доступ, отправленного от клиента DLNA, сервер DLNA выявляет, имеется ли MAC-адрес в заранее установленном черном списке, и отказывает в доступе клиенту DLNA, если в заранее установленном черном списке этот MAC-адрес имеется. Таким образом, решена проблема, существующая в родственных технологиях, которая заключается в том, что клиент DLNA может инициировать запрос на доступ на сервер DLNA без достаточных оснований, что приводит к злонамеренному доступу и потенциальным угрозам безопасности. В вариантах осуществления настоящего раскрытия, путем установления заранее черного списка, запросы на доступ, отправляемые некоторыми клиентами DLNA с несанкционированных MAC-адресов или MAC-адресов, не имеющих права доступа, эффективно устраняются так, что делают клиента DLNA не способным инициировать запрос на доступ на сервер DLNA без достаточных оснований, и таким образом, в достаточной степени предотвращаются некоторые опасные доступы и потенциальные угрозы безопасности.

Следует учесть, что и вышеизложенное общее описание, и последующее подробное описание являются только примерными и не ограничивают настоящее раскрытие.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Для того, чтобы нагляднее пояснить варианты осуществления настоящего раскрытия, ниже будет приведено простое представление чертежей, используемых для описания вариантов осуществления. Очевидно, что прилагаемые чертежи иллюстрируют только некоторые варианты осуществления настоящего раскрытия, и специалистами в данной области техники могут быть получены другие чертежи в соответствии с этими чертежами без изобретательской работы.

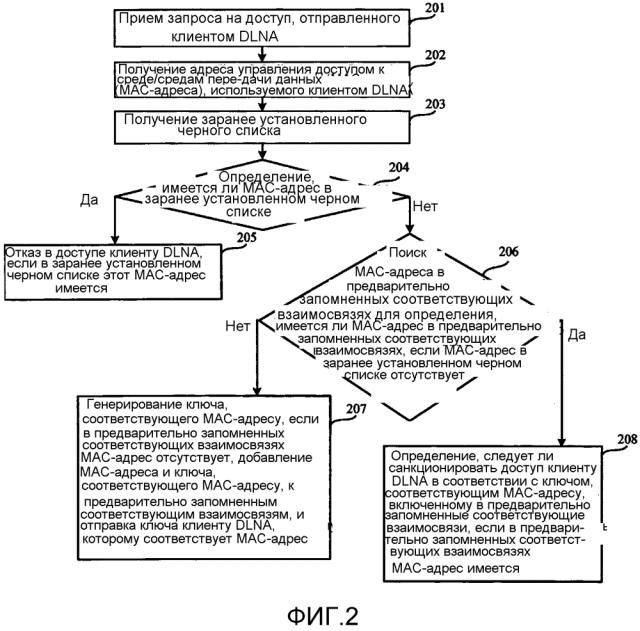

Фиг. 1 представляет собой графическую схему последовательности операций, показывающую способ управления доступом в соответствии с примерным вариантом осуществления;

фиг. 2 представляет собой графическую схему последовательности операций, показывающую способ управления доступом в соответствии с другим примерным вариантом осуществления;

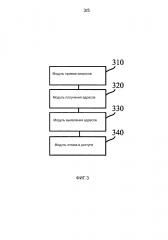

фиг. 3 представляет собой блок-схему, показывающую устройство для управления доступом в соответствии с примерным вариантом осуществления;

фиг. 4 представляет собой блок-схему, показывающую устройство для управления доступом в соответствии с другими примерными вариантами осуществления; и

фиг. 5 представляет собой блок-схему, показывающую устройство для управления доступом в соответствии с примерным вариантом осуществления настоящего раскрытия.

Конкретные варианты осуществления в данном раскрытии показаны посредством примера на приведенных выше чертежах и подробно описаны ниже. Чертежи и подробное описание не предназначены для ограничения объема идей настоящего раскрытия каким-либо образом. Скорее они предназначены для иллюстрации идей настоящего раскрытия специалистам в данной области техники со ссылкой на конкретные варианты осуществления.

ПОДРОБНОЕ ОПИСАНИЕ

Для того, чтобы сделать цели, технические решения и преимущества настоящего изобретения более понятными, настоящее изобретение будет описано более подробно со ссылкой на прилагаемые чертежи. Очевидно, что описанные варианты осуществления представляют собой только часть, а не все варианты осуществления настоящего раскрытия. Все другие варианты осуществления, которые могут быть получены специалистами в данной области техники без изобретательской работы на основании вариантов осуществления, представленных в настоящем раскрытии, являются частью объема настоящего изобретения.

Перед представлением способа управления доступом, предлагаемого настоящим раскрытием, в первую очередь должен быть представлен сервер DLNA, включенный в настоящее раскрытие. Сервер DLNA представляет собой сервер, предназначенный для реализации совместного использования информационных медиа-ресурсов, таких как фотографии, музыка, видеоизображения и так далее. Сервер DLNA может быть программным обеспечением компьютера для реализации описанной выше функции, а также может быть компьютером или компьютерной системой для выполнения вышеупомянутого программного обеспечения компьютера.

Когда сервер DLNA представляет собой программное обеспечение компьютера для реализации функции совместного использования информационных медиа-ресурсов, таких как фотографии, музыка, видеоизображения и так далее, сервер DLNA может действовать в устройстве DLNA. Устройство DLNA может быть интеллектуальным маршрутизатором, который, в дополнение к функциям маршрутизации, реализуемым обычными маршрутизаторами, имеет независимую операционную систему, в которой пользователь может устанавливать различные приложения. Операционная система может быть в значительной степени настроенной операционной системой, основанной на OpenWrt. Устройство DLNA дополнительно включает в себя носитель информации (например, жесткий диск), который выполнен с возможностью хранения файлов, таких как фотографии, музыка и видеоизображения. В некоторых случаях устройство DLNA дополнительно включает в себя интерфейс USB (универсальной последовательной шины), который может поддерживать доступ мобильных устройств хранения данных, таких как USB-флеш-накопитель или мобильный жесткий диск.

Фиг. 1 представляет собой графическую схему последовательности операций, показывающую способ управления доступом в соответствии с примерным вариантом осуществления. Представленный вариант осуществления иллюстрируется на примере, в котором способ управления доступом применяется на сервере DLNA. Способ управления доступом может включать в себя следующие этапы.

На этапе 102 принимается запрос на доступ, отправленный от клиента DLNA.

На этапе 104 получают адрес управления доступом к среде/средам передачи данных (MAC-адрес), используемый клиентом DLNA.

На этапе 106 выявляется, имеется ли MAC-адрес в заранее установленном черном списке.

На этапе 108 доступ клиенту DLNA запрещается, если в заранее установленном черном списке этот MAC-адрес имеется.

Подводя итог, отметим, что в способе управления доступом, предлагаемом представленным вариантом осуществления, при получении МАС-адреса, используемого клиентом DLNA, после приема запроса на доступ, отправленного от клиента DLNA, сервер DLNA выявляет, имеется ли MAC-адрес в заранее установленном черном списке, и отказывает в доступе клиенту DLNA, если MAC-адрес в заранее установленном черном списке имеется. Таким образом, решена проблема, существующая в родственных технологиях, которая заключается в том, что клиент DLNA может инициировать запрос на доступ на сервер DLNA без достаточных оснований, что приводит к злонамеренному доступу и потенциальным угрозам безопасности. В представленном варианте осуществления, благодаря установлению черного списка заранее, запросы на доступ, отправляемые некоторыми клиентами DLNA с несанкционированных MAC-адресов или MAC-адресов, не имеющих права доступа, эффективно исключаются, делая клиента DLNA не способным инициировать запрос на доступ на сервер DLNA без достаточных оснований, и благодаря этому в достаточной степени предотвращаются некоторые опасные доступы и потенциальные угрозы безопасности.

Фиг. 2 представляет собой графическую схему последовательности операций, показывающую способ управления доступом в соответствии с другим примерным вариантом осуществления. Представленный вариант осуществления иллюстрируется на примере, в котором способ управления доступом применяется на сервере DLNA. Способ управления доступом может включать в себя следующие этапы.

На этапе 201 принимается запрос на доступ, отправленный от клиента DLNA.

Клиент DLNA может быть связан с DLNA-сервером через проводную сеть или беспроводную сеть. Когда клиенту DLNA необходимо получить доступ к файлам, коллективно используемым с помощью сервера DLNA, клиент DLNA отправляет запрос на доступ на сервер DLNA; соответственно, сервер DLNA принимает запрос на доступ, отправленный от клиента DLNA.

На этапе 202 получают адрес управления доступом к среде/средам передачи данных (MAC-адрес), используемый клиентом DLNA.

После приема запроса на доступ, сервер DLNA получает адрес управления доступом к среде/средам передачи данных (MAC-адрес), используемый клиентом DLNA. Например, сервер DLNA сначала получает адрес Интернет-протокола (IP-адрес) клиента DLNA, а затем в противоположном направлении производит поиск MAC-адреса, соответствующего IP-адресу по протоколу разрешения адресов (ARP), и отысканный MAC-адрес представляет собой MAC-адрес, используемый клиентом DLNA.

Поскольку IP-адрес, используемый клиентом DLNA, может непрерывно измениться, но его MAC-адрес не изменяется, в способе управления доступом, предлагаемом представленным вариантом осуществления, для определения, следует ли санкционировать доступ клиенту DLNA, используется MAC-адрес, используемый клиентом DLNA.

На этапе 203 получают заранее установленный черный список.

Сервер DLNA получает заранее установленный черный список, который включает в себя несанкционированные MAC-адреса и/или MAC-адреса, не имеющие права доступа. MAC-адреса в заранее установленном черном списке управляются пользователем (например, сетевым администратором), включая редактирование, добавление или удаление и так далее. Пользователь (например, сетевой администратор) может просматривать MAC-адреса клиентов DLNA, которые связаны с сервером DLNA. Если сетевой администратор не хочет, чтобы клиент DLNA, которому соответствует определенный MAC-адрес, имел право доступа, то есть, если он не хочет, чтобы клиент DLNA считывал файлы, коллективно используемые с помощью сервера DLNA, он может добавить MAC-адрес этого клиента DLNA в черный список.

При реализации устройство DLNA, в котором функционирует сервер DLNA, дополнительно может управлять приложением, именуемым сервером центра обработки данных, которое является приложением серверного типа. Сервер центра обработки данных включает в себя два интерфейса прикладного программирования (API), один из интерфейсов API может быть использован для получения и отображения MAC-адресов всех клиентов DLNA, которые в настоящий момент связаны с сервером DLNA, а другой из интерфейсов API может быть использован для добавления отдельно взятого MAC-адреса в заранее установленный черный список. Когда сетевой администратор должен добавить определенный MAC-адрес в заранее установленный черный список, упомянутый другой из API может быть активизирован путем запуска соответствующих команд, чтобы реализовать добавление MAC-адреса в заранее установленный черный список.

Поскольку сервер DLNA и сервер центра обработки данных одновременно приводятся в действие в устройстве DLNA, сервер DLNA может получать заранее установленный черный список от сервера центра обработки данных.

Помимо этого, вышеупомянутый этап 203 может быть выполнен перед этапами 201-202, или выполнен после этапов 201-202, или может выполняться одновременно с этапами 201-202. Представленный вариант осуществления иллюстрируется на примере, в котором этап 203 выполняется после этапов 201-202, и настоящее раскрытие не налагает на это ограничений.

На этапе 204 выявляется, имеется ли MAC-адрес в заранее установленном черном списке.

Например, после получения MAC-адреса клиента DLNA, отправляющего в настоящий момент запрос на доступ, и заранее установленного черного списка, сервер DLNA выявляет, имеется ли этот MAC-адрес в заранее установленном черном списке.

На этапе 205, если в заранее установленном черном списке этот MAC-адрес имеется, доступ клиенту DLNA запрещается.

Если в заранее установленном черном списке этот MAC-адрес имеется, сервер DLNA отказывает в доступе клиенту DLNA. Когда MAC-адрес клиента DLNA, отправляющего запрос на доступ, имеется в заранее установленном черном списке, это указывает на то, что MAC-адрес представляет собой несанкционированный MAC-адрес или MAC-адрес, не имеющий права доступа, и таким образом, сервер DLNA отказывает в доступе клиенту DLNA, делая клиента DLNA не способным считывать совместно используемые файлы, и вследствие этого безопасность файлов гарантируется в достаточной степени.

На этапе 206 если MAC-адрес в заранее установленном черном списке отсутствует, производится поиск MAC-адреса в предварительно запомненных соответствующих взаимосвязях.

Если MAC-адрес в заранее установленном черном списке отсутствует, сервер DLNA производит поиск MAC-адреса, с помощью которого отправлен текущий запрос на доступ, в предварительно запомненных соответствующих взаимосвязях для определения, имеется ли этот MAC-адрес в предварительно запомненных соответствующих взаимосвязях. Предварительно запомненные соответствующие взаимосвязи включают в себя соответствующие взаимосвязи между различными MAC-адресами и различными ключами, при этом MAC-адреса в предварительно запомненных соответствующих взаимосвязях представляют собой MAC-адреса клиентов DLNA, которые когда-то успешно формировали подключение доступа.

Чтобы исключить возможность получения клиентом DLNA права доступа путем обмана по ARP, в способе управления доступом, предлагаемом представленным вариантом осуществления, на сервере DLNA обеспечены предварительно запомненные соответствующие взаимосвязи. Термин «обман по ARP» относится к тому, что клиент DLNA переделывает свой фактический MAC-адрес в поддельный MAC-адрес посредством фальсификации MAC-адреса, чтобы обмануть сервер DLNA. Например, фактический MAC-адрес определенного клиента DLNA, который находится в заранее установленном черном списке, представляет собой А, и чтобы получить право доступа, клиент DLNA имитирует поддельный MAC-адрес B, который не находится в черном списке. При таких обстоятельствах, после приема запроса на доступ, отправленного от клиента DLNA, сервер DLNA будет искать и получит поддельный MAC-адрес B, и таким образом, запрос на доступ, отправленный от клиента DLNA, не может быть эффективно отклонен.

Таким образом, сервер DLNA обеспечивает соответствующий ключ для MAC-адреса каждого клиента DLNA, который успешно формировал подключение доступа. Когда клиент DLNA формирует подключение доступа к серверу DLNA впервые, то есть, когда сервер DLNA санкционирует запрос на доступ, отправленный от клиента DLNA впервые, сервер DLNA генерирует ключ, соответствующий MAC-адресу этого клиента DLNA, и добавляет соответствующую взаимосвязь между MAC-адресом и ключом в предварительно запомненные соответствующие взаимосвязи.

В то же время сервер DLNA отправляет ключ клиенту DLNA, которому соответствует MAC-адрес, и требует от клиента DLNA включать этот ключ в отправляемые позже запросы на доступ, иначе клиент DLNA не будет получать права доступа. Если клиент DLNA является клиентом, который использует поддельный MAC-адрес для отправки запроса на доступ, этот клиент не сможет принять ключ, отправленный с сервера DLNA. Таким образом, можно эффективно избегать возможности того, что клиент DLNA получит право доступа путем обмана по ARP. Затем сервер DLNA может принимать решение, следует ли санкционировать доступ клиенту DLNA, определяя, содержится ли ключ в запросе на доступ.

Помимо этого, в других возможных реализациях, если MAC-адрес не находится в заранее установленном черном списке, может быть непосредственно выполнен этап для санкционирования доступа клиенту DLNA. Представленный вариант осуществления является предпочтительным вариантом осуществления, и он может дополнительно повысить безопасность системы DLNA, и таким образом, избегать возможности получения права доступа некоторыми клиентами DLNA путем обмана по ARP.

На этапе 207, если в предварительно запомненных соответствующих взаимосвязях этот MAC-адрес отсутствует, генерируется ключ, соответствующий MAC-адресу, MAC-адрес и ключ, соответствующий MAC-адресу, добавляются к предварительно запомненным соответствующим взаимосвязям, и ключ посылается клиенту DLNA, которому соответствует этот MAC-адрес.

Если в предварительно запомненных соответствующих взаимосвязях этот MAC-адрес отсутствует, это указывает на то, что клиент DLNA является клиентом, который отправляет запрос на доступ впервые. Поскольку на описанном выше этапе 204 было подтверждено, что MAC-адрес, используемый клиентом DLNA, не находится в заранее установленном черном списке, сервер DLNA при таких обстоятельствах может санкционировать доступ клиенту DLNA, и таким образом, сформировать подключение доступа.

В то же время сервер DLNA генерирует ключ, соответствующий MAC-адресу, добавляет MAC-адрес и ключ, соответствующий MAC-адресу, к предварительно запомненным соответствующим взаимосвязям, и отправляет ключ клиенту DLNA, которому соответствует этот MAC-адрес. Например, сервер DLNA может отправить ответ на авторизационный запрос клиенту DLNA и передать сгенерированный ключ в ответе на авторизационный запрос.

На описанном выше этапе 206 было объяснено, что для исключения возможности получения клиентом DLNA права доступа путем обмана по ARP, сервер DLNA предоставляет соответствующий ключ для MAC-адреса каждого клиента DLNA, который успешно формировал подключение доступа. В то время как клиент DLNA формирует подключение доступа к серверу DLNA впервые, сервер DLNA генерирует ключ, соответствующий MAC-адресу клиента DLNA, и добавляет соответствующую взаимосвязь между MAC-адресом и ключом в предварительно запомненные соответствующие взаимосвязи. В то же время, сервер DLNA отправляет ключ клиенту DLNA, которому соответствует MAC-адрес, и требует от клиента DLNA обязательно включать этот ключ в отправляемые позже запросы на доступ, чтобы избегать получения права доступа некоторыми клиентами DLNA путем обмана по ARP.

На этапе 208, если MAC-адрес имеется в предварительно запомненных соответствующих взаимосвязях, определяется, следует ли санкционировать доступ клиенту DLNA в соответствии с ключом, соответствующим MAC-адресу, включенному в предварительно запомненные соответствующие взаимосвязи.

Если MAC-адрес имеется в предварительно запомненных соответствующих взаимосвязях, это указывает на то, что клиент DLNA когда-то успешно формировал подключение доступа к серверу DLNA. В соответствии с объяснением на приведенном выше этапе 206, MAC-адрес должен быть сохранен в предварительно запомненных соответствующих взаимосвязях, и у MAC-адреса имеется соответствующий ключ. Таким образом, сервер DLNA может принимать решение, следует ли санкционировать доступ клиенту DLNA в соответствии с ключом, соответствующим MAC-адресу, включенному в предварительно запомненные соответствующие взаимосвязи.

При реализации этот этап может включать в себя следующие подэтапы.

Во-первых, ключ, соответствующий MAC-адресу, получают в соответствии с предварительно запомненными соответствующими взаимосвязями.

Поскольку соответствующие взаимосвязи между ключами и MAC-адресами клиентов DLNA, которые когда-то успешно формировали подключение доступа, сохранены в предварительно запомненных соответствующих взаимосвязях, когда MAC-адрес клиента DLNA, в настоящий момент отправляющего запрос на доступ, находится в предварительно запомненных соответствующих взаимосвязях, сервер DLNA получает ключ, соответствующий MAC-адресу, из предварительно запомненных соответствующих взаимосвязей.

Во-вторых, оценивается, содержится ли ключ в запросе на доступ, отправленном от клиента DLNA.

Сервер DLNA требует от клиента DLNA, который когда-то успешно формировал подключение доступа, обязательно включать этот ключ в отправляемые позже запросы на доступ. Таким образом, поскольку сервер DLNA уже определил, что клиент DLNA когда-то успешно формировал подключение доступа непосредственно к серверу DLNA, сервер DLNA оценивает, содержит ли запрос на доступ, отправленный в настоящий момент от клиента DLNA, ключ.

В-третьих, если ключ содержится, и содержащийся ключ и ключ, соответствующий MAC-адресу, являются одинаковыми, доступ клиенту DLNA санкционируется.

Если ключ содержится, и содержащийся ключ и ключ, соответствующий MAC-адресу, являются одинаковыми, это указывает на то, что клиент DLNA формировал первое подключение доступа не путем обмана по ARP, а клиент DLNA успешно получил ключ, переданный в тот момент обратно сервером DLNA. При таких обстоятельствах сервер DLNA санкционирует доступ клиенту DLNA и формирует подключение доступа.

В-третьих, если ключ не содержится, или содержащийся ключ отличается от ключа, соответствующего MAC-адресу, доступ клиенту DLNA запрещается.

Если ключ не содержится или содержащийся ключ отличается от ключа, соответствующего MAC-адресу, это указывает на то, что клиент DLNA формировал первое подключение доступа путем обмана по ARP и клиент DLNA не получил ключ, переданный в тот момент обратно сервером DLNA. При таких обстоятельствах сервер DLNA отказывает клиенту DLNA в доступе.

Подводя итог, отметим, что в способе управления доступом, предлагаемом настоящим вариантом осуществления, при получении МАС-адреса, используемого клиентом DLNA, после приема запроса на доступ, отправленного от клиента DLNA, сервер DLNA выявляет, имеется ли MAC-адрес в заранее установленном черном списке, и отказывает в доступе клиенту DLNA, если в заранее установленном черном списке этот MAC-адрес имеется. Таким образом, решена проблема, существующая в родственных технологиях, которая заключается в том, что клиент DLNA может инициировать запрос на доступ на сервер DLNA без достаточных оснований, что приводит к злонамеренному доступу и потенциальным угрозам безопасности. В представленном варианте осуществления, благодаря установлению черного списка заранее, запросы на доступ, отправляемые некоторыми клиентами DLNA с несанкционированных MAC-адресов или MAC-адресов, не имеющих права доступа, эффективно удаляются, делая клиента DLNA не способным инициировать запрос на доступ на сервер DLNA без достаточных оснований, и таким образом, в достаточной степени предотвращаются некоторые опасные доступы и потенциальные угрозы безопасности.

Кроме того, в представленном варианте осуществления, для MAC-адреса каждого клиента DLNA, который успешно сформировал подключение доступа, обеспечивается соответствующий ключ, соответствующая взаимосвязь между MAC-адресом и ключом добавляется в предварительно запомненные соответствующие взаимосвязи, и в это время ключ посылается клиенту DLNA, которому соответствует MAC-адрес, и от клиента DLNA требуется обязательное включение этого ключа в отправляемые позже запросы на доступ. Таким образом, избегают получения права доступа клиентом DLNA путем обмана по ARP, и благодаря этому безопасность системы DLNA может быть дополнительно улучшена.

Ниже объясняются варианты осуществления устройства настоящего раскрытия, которые могут быть выполнены с возможностью выполнения вариантов осуществления способа настоящего раскрытия. С подробной информацией, не раскрытой в вариантах осуществления устройства настоящего раскрытия, ознакомьтесь, пожалуйста, в вариантах осуществления способа настоящего раскрытия.

Фиг. 3 представляет собой блок-схему, показывающую устройство для управления доступом в соответствии с примерным вариантом осуществления. Устройство для управления доступом может быть реализовано на части или на всем сервере DLNA посредством программного обеспечения, аппаратного обеспечения или их комбинации. Устройство для управления доступом может включать в себя модуль 310 приема запросов, модуль 320 получения адресов, модуль 330 выявления адресов и модуль 340 отказа в доступе.

Модуль 310 приема запросов выполнен с возможностью приема запроса на доступ, отправленного от клиента DLNA.

Модуль 320 получения адресов выполнен с возможностью получения адреса управления доступом к среде/средам передачи данных (MAC-адреса), используемого клиентом DLNA.

Модуль 330 выявления адресов выполнен с возможностью выявления, имеется ли MAC-адрес в заранее установленном черном списке.

Модуль 340 отказа в доступе выполнен с возможностью отказа в доступе клиенту DLNA, если в заранее установленном черном списке этот MAC-адрес имеется.

Подводя итог, отметим, что в устройстве для управления доступом, предлагаемом представленным вариантом осуществления, при получении МАС-адреса, используемого клиентом DLNA, после приема запроса на доступ, отправленного от клиента DLNA, сервер DLNA выявляет, имеется ли MAC-адрес в заранее установленном черном списке, и отказывает в доступе клиенту DLNA, если в заранее установленном черном списке этот MAC-адрес имеется. Таким образом, решена проблема, существующая в родственных технологиях, заключающаяся в том, что клиент DLNA может инициировать запрос на доступ на сервер DLNA без достаточных оснований, что приводит к злонамеренному доступу и потенциальным угрозам безопасности. В представленном варианте осуществления, благодаря установлению черного списка заранее, запросы на доступ, отправляемые некоторыми клиентами DLNA с несанкционированных MAC-адресов или MAC-адресов, не имеющих права доступа, эффективно удаляются, делая клиента DLNA не способным инициировать запрос на доступ на сервер DLNA без достаточных оснований, и благодаря этому в достаточной степени предотвращаются некоторые опасные доступы и потенциальные угрозы безопасности.

Фиг. 4 представляет собой блок-схему, показывающую устройство для управления доступом в соответствии с другим примерным вариантом осуществления. Устройство для управления доступом может быть реализовано на части или на всем сервере DLNA посредством программного обеспечения, аппаратного обеспечения или их комбинации. Устройство для управления доступом может включать в себя модуль 310 приема запросов, модуль 320 получения адресов, модуль 330 выявления адресов и модуль 340 отказа в доступе.

Модуль 310 приема запросов выполнен с возможностью приема запроса на доступ, отправленного от клиента DLNA.

Модуль 320 получения адресов выполнен с возможностью получения адреса управления доступом к среде/средам передачи данных (MAC-адреса), используемого клиентом DLNA.

Устройство для управления доступом дополнительно включает в себя:

модуль 322 получения списка, выполненный с возможностью получения заранее установленного черного списка, который включает в себя несанкционированные MAC-адреса и/или MAC-адреса, не имеющие права доступа.

Модуль 330 выявления адресов выполнен с возможностью выявления, имеется ли MAC-адрес в заранее установленном черном списке.

Модуль 340 отказа в доступе выполнен с возможностью отказа в доступе клиенту DLNA, если в заранее установленном черном списке этот MAC-адрес имеется.

Устройство для управления доступом дополнительно включает в себя:

модуль 350 поиска адресов, выполненный с возможностью поиска MAC-адреса в предварительно запомненных соответствующих взаимосвязях для определения, имеется ли MAC-адрес в предварительно запомненных соответствующих взаимосвязях, если MAC-адрес в заранее установленном черном списке отсутствует, при этом предварительно запомненные соответствующие взаимосвязи включают в себя соответствующие взаимосвязи между различными MAC-адресами и различными ключами.

Устройство для управления доступом дополнительно включает в себя:

модуль 362 генерирования ключей, выполненный с возможностью генерирования ключа, соответствующего MAC-адресу, если в предварительно запомненных соответствующих взаимосвязях этот MAC-адрес отсутствует;

модуль 364 хранения соответствий, выполненный с возможностью добавления MAC-адреса и ключа, соответствующего MAC-адресу, в предварительно запомненные соответствующие взаимосвязи;

модуль 366 отправки ключей, выполненный с возможностью отправки ключа клиенту DLNA, которому соотв