Передача обслуживания вызовов между узлами системы сотовой связи, поддерживающими различные контексты безопасности

Иллюстрации

Показать всеИзобретение относится к области связи. Технический результат – обеспечение эффективной связи. Способ управления первым узлом для генерирования контекста безопасности для клиента в системе сотовой связи, причем первый узел содержит схему обработки, причем способ включает в себя: первый узел, выполняющий в ходе передачи обслуживания в системе сотовой связи: прием, по меньшей мере, одного криптографического ключа от второго узла; прием идентификационной информации алгоритмов обеспечения безопасности, поддерживаемых клиентом, от третьего узла; и использование указанного, по меньшей мере, одного криптографического ключа и идентификационной информации для генерирования контекста безопасности для клиента, причем первый узел является целевым узлом коммутации пакетов, третий узел является узлом-источником коммутации пакетов, а второй узел является узлом-источником коммутации каналов. 4 н. и 16 з.п. ф-лы, 8 ил.

Реферат

УРОВЕНЬ ТЕХНИКИ

Настоящее изобретение относится к системам сотовой связи и, в частности, к передаче обслуживания вызовов между системами сотовой связи, поддерживающими различные контексты безопасности.

Системы сотовой связи, как правило, включают в себя наземную сеть, обеспечивающую беспроводное покрытие мобильным терминалам, которые продолжают получать услугу при одновременном перемещении в пределах зоны покрытия сети. Термин «сотовая» происходит из того, что вся зона покрытия делится на так называемые «соты», каждая из которых обычно обслуживается конкретной приемопередающей радиостанцией (или ее эквивалентом), связанной с наземной сетью. Такие приемопередающие радиостанции часто обобщенно называют «базовыми станциями», даже в тех случаях, когда органы, устанавливающие стандарты связи, применяют иную терминологию (например, «NodeB» в WCDMA и «eNodeB» в LTE) с целью очень точного указания отличительных возможностей и архитектур своих версий базовой станции. По мере того как мобильное устройство перемещается от одной соты к другой, сеть передает ответственность за обслуживание мобильного устройства от обслуживающей в данный момент соты к «новой» соте. Таким образом, пользователь мобильного устройства ощущает непрерывность обслуживания без необходимости повторного установления соединения с сетью. Управление передачами обслуживания осуществляется с помощью стандартного системного механизма повторного выбора соты. Фиг. 1 иллюстрирует систему сотовой связи, обеспечивающую системную зону 101 покрытия с помощью множества сот 103.

С появлением новых систем связи они вводят новые особенности, возможности и способы передачи обслуживания вызовов. Оборудование для мобильной связи (называемое далее «Пользовательским оборудованием» или «UE») должно работать способом, совместимым с системой, с которой предполагается его связь. Чтобы обеспечивать максимальную гибкость применения, UE часто выполняются совместимыми с более чем одной системой. В одном отношении это позволяет пользователю продолжать использование UE при переносе его из географического района, покрываемого одним типом системы связи, в другой район, обслуживаемый другим типом системы связи.

Наличие многорежимного средства целесообразно также потому, что более новые системы внедряются постепенно, поэтому даже если пользователь остается в географических пределах системы одного оператора, UE иногда может оказаться обслуживаемым более старым оборудованием, а иногда - обслуживаемым более новым оборудованием. Данная ситуация иллюстрируется на фиг. 2, на которой изображена часть системы сотовой связи, в которой UE 201 в настоящий момент обслуживается первой сотой 203, поддерживаемой оборудованием 205, которое соответствует более старым стандартам связи (например, одному из стандартов 2G - например, GERAN, или 3G - например, UTRAN). В данном примере UE 201 находится вблизи второй (соседней) соты 207, которая поддерживается оборудованием 209, соответствующим более новому стандарту связи (например, спецификации 4G, такой как E-UTRAN, которая называется также «Долговременным развитием» или «LTE»). Если пользователь занят вызовом в тот момент, когда должна осуществляться передача обслуживания от более старого оборудования 205 к более новому оборудованию 209, было бы желательно иметь возможность передавать обслуживание вызова постепенно, минимизируя прерывание вызова.

Однако, поскольку более старые системы связи разработаны без знания о том, какая информация потребуется для обеспечения передачи обслуживания на более новое оборудование, разработчики столкнулись с задачей: как лучше всего обеспечивать выполнение такой передачи обслуживания (т.е. как выдавать на новое оборудование информацию, которая обеспечит ему максимальные возможности получения поддержки для текущего вызова, в настоящий момент обслуживаемого более старым оборудованием). Следовательно, необходимы решения этой проблемы, предполагающие способы, устройства и/или программные средства.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Следует подчеркнуть, что термины «содержит» и «содержащий» при использовании в настоящем описании применяются для указания на наличие заявляемых признаков, целочисленных переменных, этапов или компонентов; тем не менее использование этих терминов не исключает наличия или добавления одного или более иных признаков, целочисленных переменных, этапов, компонентов или их групп.

Прочие цели, признаки и преимущества настоящего изобретения будут понятны из нижеследующего неограничительного подробного описания, из прилагаемой формулы изобретения, а также из чертежей. Как правило, все термины, используемые в формуле изобретения, должны толковаться в соответствии с их обычным смыслом в данной области техники, если в настоящем документе прямо не указано иное. Все ссылки на «элемент, устройство, компонент, средство, этап и т.д.» должны явно толковаться как относящиеся, по меньшей мере, к одному примеру упомянутого элемента, устройства, компонента, средства, этапа и т.п., если прямо не указано иное. Этапы любого способа, описанного в настоящем документе, не обязательно должны выполняться точно в описанном порядке, если прямо не указано иное.

В соответствии с одним аспектом настоящего изобретения, вышеупомянутые и прочие цели достигаются, например, в способах и устройствах для управления первым узлом для генерирования контекста безопасности для клиента в системе сотовой связи, причем первый узел содержит схему обработки. Такое управление включает в себя прием первым узлом, по меньшей мере, одного криптографического ключа от второго узла и прием идентификационной информации алгоритмов обеспечения безопасности, поддерживаемых клиентом, от третьего узла. Указанный, по меньшей мере, один криптографический ключ и идентификационная информация используются для генерирования контекста безопасности для клиента.

В некоторых вариантах осуществления первый и третий узлы являются узлами коммутации пакетов, а второй узел является узлом коммутации каналов. Например, первый узел может представлять собой Узел управления мобильностью (ММЕ), второй узел может представлять собой Коммутационный центр мобильной связи (MSC), а третий узел может представлять собой Обслуживающий узел поддержки GPRS (SGSN). В некоторых альтернативных вариантах осуществления первый узел является первым SGSN, второй узел является MSC, а третий узел является вторым SGSN.

В некоторых вариантах осуществления управление дополнительно включает в себя прием первым узлом одного или более векторов аутентификации от второго узла. Затем векторы аутентификации, принимаемые от второго узла, отбрасываются.

В некоторых вариантах осуществления, в которых первый узел является SGSN, управление включает в себя использование одного или более из указанного, по меньшей мере, одного криптографического ключа для защиты трафика между четвертым узлом и клиентом.

В некоторых вариантах осуществления, в которых первый узел является ММЕ, управление включает в себя выработку ключа для Объекта управления защитой доступа (K_ASME) из одного или более из указанного, по меньшей мере, одного криптографического ключа.

В некоторых вариантах осуществления управление включает в себя прием от третьего узла ключей шифрования коммутации пакетов для использования в соединении с коммутацией пакетов и отбрасывание ключей шифрования коммутации пакетов.

В некоторых вариантах осуществления управление включает в себя прием, по меньшей мере, одного вектора аутентификации от третьего узла и сохранение принятого, по меньшей мере, одного вектора аутентификации.

В некоторых вариантах осуществления управление включает в себя прием дополнительной информации от третьего узла, а в некоторых из этих вариантов осуществления использование указанного, по меньшей мере, одного криптографического ключа и идентификационной информации для генерирования контекста безопасности для клиента включает в себя использование указанного, по меньшей мере, одного криптографического ключа, идентификационной информации и дополнительной информации для генерирования контекста безопасности для клиента.

В некоторых вариантах осуществления рассматривается такое управление и в первом, и во втором узлах, при котором второй узел генерирует, по меньшей мере, один новый криптографический ключ, по меньшей мере, из одного имеющегося ключа, связанного с клиентом, и nonce-параметра, генерируемого вторым узлом, и передает указанный, по меньшей мере, один новый криптографический ключ в первый узел. Затем первый узел принимает идентификационную информацию алгоритмов обеспечения безопасности, поддерживаемых клиентом, от третьего узла и использует указанный, по меньшей мере, один криптографический ключ и идентификационную информацию для генерирования контекста безопасности для клиента.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг. 1 иллюстрирует систему сотовой связи, обеспечивающую зону покрытия системы с помощью множества сот.

На фиг. 2 изображена часть системы сотовой связи, в которой UE в настоящий момент обслуживается в первой соте, поддерживаемой оборудованием, которое соответствует более старому стандарту связи (например, одному из стандартов 2G или 3G), и должно быть передано второй соте, поддерживаемой оборудованием, которое соответствует более новому стандарту связи.

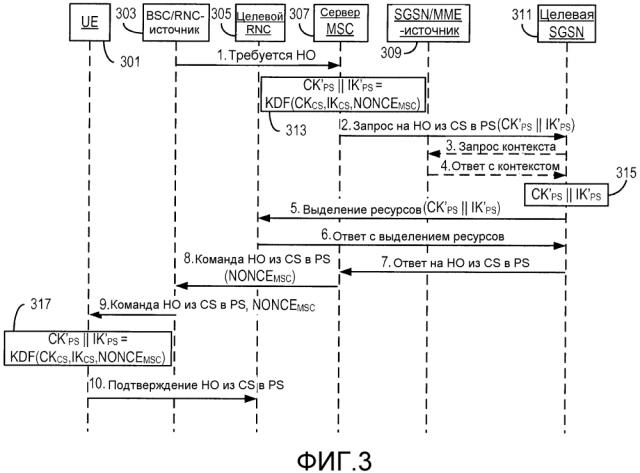

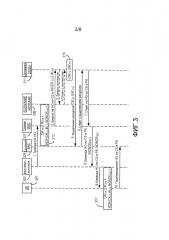

На фиг. 3 изображены аспекты сигнализации, входящей в передачу обслуживания вызова от UTRAN-источника или GERAN-источника, поддерживающего оборудование, работающее в области коммутации каналов, к целевой UTRAN/GERAN, поддерживающей оборудование, работающее в области коммутации пакетов (PS).

На фиг. 4 изображены аспекты сигнализации, входящей в передачу обслуживания вызова от UTRAN-источника или GERAN-источника, поддерживающего оборудование, работающее в области коммутации каналов (CS), к целевой E-UTRAN (т.е. оборудованию 4G), работающей в области PS.

Фиг. 5 представляет собой в одном отношении функциональную схему этапов/процессов, выполняемых целевым узлом PS в соответствии с некоторыми, но не обязательно всеми примерами осуществления механизма передачи обслуживания, соответствующего настоящему изобретению.

Фиг. 6 представляет собой схему сигнализации аспектов одного варианта осуществления сигнализации и этапов передачи обслуживания, соответствующих настоящему изобретению.

Фиг. 7 представляет собой схему сигнализации альтернативного варианта осуществления сигнализации и этапов передачи обслуживания, соответствующих настоящему изобретению.

Фиг. 8 представляет собой блок-схему целевого узла (например, SGSN/MME), который работает в области PS.

ПОДРОБНОЕ ОПИСАНИЕ

Ниже различные признаки изобретения описываются со ссылкой на чертежи, на которых одинаковые детали обозначены одинаковыми ссылочными позициями.

Далее различные аспекты изобретения описываются подробнее применительно к ряду примеров осуществления. Для обеспечения понимания изобретения многие аспекты изобретения описываются с точки зрения последовательностей действий, выполняемых элементами вычислительной системы или иных аппаратных средств, способных исполнять программно-реализованные команды. Понятно, что в каждом из вариантов осуществления различные действия могут выполняться специализированными схемами (например, аналоговыми и/или дискретными логическими вентилями, взаимосвязанными для выполнения специализированной функции), одним или более процессорами, запрограммированными с помощью подходящего набора команд, или некоторой комбинацией перечисленного. Термин «схема, выполненная с возможностью» выполнения одного или более описанных действий используется в настоящем документе для ссылки на любой такой вариант осуществления (т.е. одну или более специализированных схем и/или один или более программируемых процессоров). Кроме того, можно дополнительно рассматривать осуществление изобретения полностью в любой форме машиночитаемого носителя, такого как твердотельная память, магнитный диск или оптический диск, содержащий соответствующий набор машинных команд, которые заставляют процессор реализовывать описанные в настоящем документе методы. Таким образом, различные аспекты изобретения могут быть осуществлены во множестве различных форм, и все такие формы считаются находящимися в пределах объема изобретения. Для каждого из различных аспектов изобретения любая такая форма вариантов осуществления, описанных выше, может называться в настоящем документе «логической схемой, выполненной с возможностью» выполнения описанного действия или в качестве альтернативы «логической схемой, которая» выполняет описанное действие.

В нижеследующем описании ряд аббревиатур используется для краткости и потому, что в данной области техники аббревиатуры широко применяются. Поэтому нижеследующие аббревиатуры и их значения представлены, исходя из предположения, что каждая из них является стандартным термином, который без труда должен быть понятен специалисту:

- 3GPP (проект партнерства 3-го поколения)

- 3GPP TSG SA WG3 (рабочая группа 3 по системной архитектуре группы технической спецификации проекта партнерства 3-го поколения)

- AKA (соглашение об аутентификации и ключах)

- AMF (поле управления аутентификацией)

- AS (слой доступа)

- BSC (контроллер базовой станции)

- BSS (подсистема базовой станции)

- CK (ключ шифрования)

- CKSN (порядковый номер ключа шифрования)

- CR (запрос на изменение)

- CS (с коммутацией каналов)

- eNB (eNodeB)

- E-UTRAN (расширенная сеть универсального наземного радиодоступа)

- EPS (опорная система с коммутацией пакетов)

- FC (код функции)

- FFS (для дальнейшего изучения)

- GERAN (сеть радиодоступа GSM/EDGE)

- HLR (опорный регистр местоположения)

- HO (передача обслуживания)

- HSPA (высокоскоростная пакетная передача данных)

- HSS (опорный абонентский сервер)

- IE (информационный элемент)

- IK (ключ целостности)

- IMS (мультимедийная подсистема на базе протокола IP)

- IMSI (международный идентификатор мобильного абонента)

- IRAT (между технологиями радиодоступа)

- ISDN (цифровая сеть интегрального обслуживания)

- KASME (объект управления безопасностью)

- KDF (функция выработки ключа)

- KSI (идентификатор набора ключей)

- LA (зона местоположения)

- LTE (долгосрочное развитие)

- ME (оборудование мобильной связи)

- MSC (коммутационный центр мобильной связи)

- MSISDN (номер мобильного абонента ISDN)

- MM (управление мобильностью)

- MME (узел управления мобильностью)

- MS (мобильная станция)

- NAS (слой без доступа)

- NB (узел B)

- NONCE («однократно используемое число» - (псевдо)случайно генерируемая строка битов)

- PLMN (наземная сеть мобильной связи общего пользования)

- PS (с коммутацией пакетов)

- PRNG (генератор псевдослучайных чисел)

- RAT (технология радиодоступа)

- RNC (контроллер радиосети)

- RRC (управление радиоресурсами)

- SA (архитектура системы)

- SGSN (обслуживающий узел поддержки GPRS)

- SGW (шлюз сигнализации)

- SIM (модуль идентификации абонента)

- SRNC (обслуживающий RNC)

- SRVCC (непрерывность одиночного речевого радиовызова)

- SQN (порядковый номер)

- UE (пользовательское оборудование)

- USIM (универсальный модуль идентификации абонента)

- UTRAN (сеть универсального наземного радиодоступа)

- UMTS (универсальная система мобильной связи)

- UP (плоскость пользователя).

Как упоминалось в разделе «Уровень техники» настоящего изобретения, несовместимости между различными типами оборудования сотовой связи создают препятствия к достижению высококачественной передачи обслуживания вызовов от одного типа оборудования к другому типу. Например, рассмотрим проблемы, которые могут возникать в отношении контекста безопасности в тех случаях, когда более новое, так называемое оборудование «4G» должно принимать ответственность за вызов, который в настоящий момент обслуживается более старым оборудованием «2G» или «3G». Двухрежимные/многорежимные UE, которые предназначены для работы в оборудовании 2G/3G, а также в более новом оборудовании 4G, вероятно, будут иметь возможности обеспечения безопасности, характерные для оборудования 4G. Следовательно, узел сети 4G, которому должно передаваться обслуживание вызова, должен принимать информацию, указывающую, каковы параметры безопасности (например, ключи, выбираемые и поддерживаемые алгоритмы шифрования и т.д.). Однако рассмотрим, что произойдет во время обычной передачи обслуживания от оборудования 2G/3G к оборудованию 4G.

Любой вызов 2G/3G (который может работать либо в режиме коммутации каналов - CS, либо в режиме коммутации пакетов - PS), передача обслуживания которого должна осуществляться на оборудование 4G (которое работает исключительно в режиме PS), по меньшей мере, должен быть подключен к SGSN (оборудование PS), даже если передача обслуживания вызова осуществляется посредством соединения с MSC (оборудование CS). В тех случаях, когда UE подключается к сети в области коммутации пакетов, оно выдает в SGSN так называемые «Возможности сети UE», которые включают в себя алгоритмы обеспечения безопасности, поддерживаемые терминалом в E-UTRAN. В статье 6.14 3GPP TS 23.060 V10.6.0 (2011-12) указано, что «метка класса радиодоступа» содержит «Возможности сети UE». «Возможности сети UE» включают в себя алгоритмы обеспечения безопасности E-UTRAN, поддерживаемые UE. В частности, в статье 6.14.1 3GPP TS 23.060 указано, что UE (по историческим причинам называемое в спецификации «MS» - «Мобильной станцией») отправляет возможности радиодоступа в сеть. Для получения дополнительной информации об этом аспекте заинтересованный читатель может обратиться к 3GPP TS 23.060.

Что касается области коммутации каналов, UE не выдает «Возможности сети UE» в сеть (в данном случае, MSC), а вместо этого выдает лишь свои возможности, связанные с 2G/3G (UTRAN/GERAN). Это можно увидеть из определения сообщения с Запросом на обновление информации о местоположении, содержащегося в статье 9.2.15 3GPP TS 24.008 V10.5.0 (2011-12). Сообщение с Запросом на обновление информации о местоположении используется для выполнения подключения.

Передача обслуживания между RAT с коммутацией пакетов от UTRAN (3G) к E-UTRAN (4G) описывается в статье 5.5.2.2 3GPP TS 23.401 V10.6.0 (2011-12). Особый интерес представляет этап 3 (Прямой запрос на перемещение), приведенный в спецификации в виде фиг. 5.5.2.2.2-1. Параметры безопасности (например, ключи, выбираемые и поддерживаемые алгоритмы шифрования и т.д.) вводятся в контекст ММ. В частности, контекст ММ включает в себя связанную с безопасностью информацию, такую как Возможности сети UE и используемый алгоритм (алгоритмы) целостности и шифрования UMTS, а также ключи, как описывается в статье 5.7.2 (Хранение информации для ММЕ). Возможности сети UE включают в себя возможности обеспечения безопасности E-UTRAN, которые включают в себя, например, идентификационную информацию алгоритмов шифрования и целостности LTE, которые поддерживает UE (эта идентификационная информация алгоритмов называется алгоритмами шифрования EPS и алгоритмами защиты целостности EPS в спецификации безопасности LTE TS 33.401).

Передача обслуживания между RAT с коммутацией пакетов от GERAN к E-UTRAN описывается в статье 5.5.2.4 3GPP TS 23.401.

Принцип обеспечения направления узлом-источником (SGSN для области PS) Возможности сети UE в целевой узел точно такие же, как и заданная процедура передачи обслуживания в том случае, когда вызов начинается в области CS. Однако в области CS узел-источник является MSC, который, как указано выше, не имеет возможностей обеспечения безопасности E-UTRAN UE. (В действительности, в области CS у MSC нет необходимости в наличии такой информации, поскольку целевой узел также является MSC.) Следовательно, традиционные передачи обслуживания не обеспечивают какого-либо механизма для подачи этой информации в целевой узел (ММЕ в E-UTRAN).

Данная ситуация иллюстрируется на фиг. 3, на которой изображены аспекты сигнализации, входящей в передачу обслуживания вызова от UTRAN-источника или GERAN-источника, поддерживающего оборудование, работающее в области CS, к целевой UTRAN, поддерживающей оборудование, работающее в области PS. Изображенные компоненты, которые участвуют в этой сигнализации, - UE 301, BSC/RNC-источник 303, целевой RNC 305, сервер 307 MSC, SGSN/MME-источник 309 и целевой SGSN 311.

Сначала UE 301 включается в вызов с CS, поддерживаемый различным оборудованием UTRAN-источника или GERAN-источника. В ответ на принимаемое решение выполнять передачу обслуживания из области CS (UTRAN или GERAN) в область PS (UTRAN) на этапе 1 BSC/RNC-источник 303 отправляет сообщение «Требуется НО» на сервер 307 MSC.

Затем сервер 307 MSC генерирует (этап 313) NONCEMSC и использует его для генерирования криптографического ключа в соответствии со следующим:

,

где символ означает функцию конкатенации.

На этапе 2 сервер 307 MSC передает «Запрос на НО из CS в PS» в целевую SGSN 311 и включает в это сообщение генерируемый криптографический ключ .

В ответ на этапе 3 целевая SGSN 311 отправляет «Запрос контекста» в SGSN/MME-источник 309 с целью запроса информации о контексте для UE 301. (Пунктирные линии, используемые в данном случае и на других изображениях сигнализации, означают факультативный этап). Затем SGSN/MME 309 отправляет «Ответ с контекстом» (содержащий запрашиваемую информацию) назад в целевую SGSN 311 (этап 4).

Если целевая SGSN 311 приняла КС' и GPRS от сервера 307 MSC, усовершенствованного для SRVCC, то целевая SGSN 311 вычисляет (этап 315) по GPRS. Целевая SGSN 311 связывает с , который устанавливается равным , принимаемому от сервера-источника 307 MSC, усовершенствованного для SRVCC.

Затем целевой SGSN 311 отправляет в целевой RNC 305 (этап 5). В ответ целевой RNC 305 отправляет Ответ с выделением ресурсов (этап 6).

На этапе 7 целевой SGSN 311 отправляет сообщение с Ответом на НО из CS в PS на сервер-источник 307 MSC.

На этапе 8 сервер 307 MSC отправляет Ответ на НО из CS в PS в BSC/RNC-источник 303. Этот Ответ на НО из CS в PS содержит, помимо прочего, NONCEMSC.

На этапе 9 BSC/RNC-источник 303 отправляет команду НО из CS в PS на UE 301. Эта команда содержит, помимо прочего, NONCEMSC. UE 301 использует принятое NONCEMSC для выработки с помощью формул выработки ключа, задаваемых применимым стандартом (этап 317).

На этапе 10 UE 301 возвращает Подтверждение НО из CS в PS в целевой RNC 305. становятся активным набором ключей и в UE 301, и в целевом RNC 305.

Альтернативная иллюстрация того же типа ситуации приведена на фиг. 4, которая иллюстрирует аспекты сигнализации, входящей в передачу обслуживания вызова от UTRAN-источника или GERAN-источника, поддерживающего оборудование, работающее в области CS, к целевой E-UTRAN (т.е. оборудованию 4G), поддерживающей оборудование, работающей в области PS. Изображенные компоненты, которые участвуют в этой сигнализации, - это UE 401, BSC/RNC-источник 403, целевой eNB 405, сервер 407 MSC, SGSN/MME-источник 409 и ММЕ 411.

Сначала UE 401 включается в вызов с CS, поддерживаемый различным оборудованием UTRAN-источника или GERAN-источника. В ответ на принимаемое решение выполнять передачу обслуживания из области CS (UTRAN или GERAN) в область PS (E-UTRAN) на этапе 1’ BSC/RNC-источник 403 отправляет сообщение «Требуется НО» на сервер 407 MSC.

Затем сервер 407 MSC генерирует (этап 413) NONCEMSC и использует его для генерирования криптографического ключа в соответствии со следующим:

,

где символ означает функцию конкатенации.

На этапе 2’ сервер 407 MSC передает «Запрос на НО из CS в PS» в целевую MME 411 и включает в это сообщение генерируемый криптографический ключ .

В ответ на этапе 3’ целевая MME 411 отправляет «Запрос контекста» в SGSN/MME-источник 409 с целью запроса информации о контексте для UE 401. Затем SGSN/MME 409 отправляет «Ответ с контекстом» (содержащий запрашиваемую информацию) назад в целевую MME 411 (этап 4’).

На этапе 415 целевой MME 411 создает преобразованный контекст безопасности EPS путем установки контекста безопасности преобразованного EPS равным конкатенации , где принимались в запросе на передачу обслуживания из CS в PS (см. этап 2’). Затем целевой ММЕ 411 связывает с . Величина такая же, как и величина , принимаемая в запросе на передачу обслуживания из CS в PS.

Кроме того, в ходе этапа 415 целевой ММЕ 411 вырабатывает KeNB путем применения KDF, как определено в применимом стандарте, с помощью преобразованного ключа и величины 232-1 как параметра NAS COUNT восходящей линии связи. Значения NAS COUNT восходящей линии связи и нисходящей линии связи для контекста безопасности преобразованного EPS устанавливаются равными начальному значению (т.е. 0) в целевой ММЕ 411.

Затем целевой ММЕ 411 отправляет параметры KeNB и NAS в целевой eNB 405 (этап 5’). В ответ целевой eNB 405 отправляет Ответ с выделением ресурсов (этап 6’).

На этапе 7’ целевой ММЕ 411 отправляет сообщение с Ответом на НО из CS в PS на сервер-источник 407 MSC.

На этапе 8’ сервер 407 MSC отправляет Ответ на НО из CS в PS в BSC/RNC-источник 403. Этот Ответ на НО из CS в PS содержит, помимо прочего, NONCEMSC.

На этапе 9’ BSC/RNC-источник 403 отправляет команду НО из CS в PS на UE 401. Эта команда содержит, помимо прочего, NONCEMSC. UE 401 использует принятое NONCEMSC для выработки , связывания его с , принимаемым в IE Прозрачного контейнера безопасности NAS, и выработки ключей NAS и KeNB в соответствии с теми же выработками ключа, что и сервер 407 MSC и ММЕ 411, выполняемыми на этапах 2’, 3’ и 4’ (этап 417) - все согласно применимому стандарту.

На этапе 10’ UE 401 возвращает Подтверждение НО из CS в PS в целевой eNB 405. Преобразованный контекст безопасности EPS, установленный, как указано выше, становится текущим контекстом безопасности EPS в AS.

Новый механизм передачи обслуживания решает проблемы, связанные с традиционными методами. Аспекты этого нового механизма передачи обслуживания изображены на фиг. 5, которая в одном отношении представляет собой функциональную схему этапов/процессов, выполняемых целевым узлом PS (например, Целевой SGSN или Целевым ММЕ) в соответствии с некоторыми, но не обязательно всеми примерами осуществления настоящего изобретения. В другом отношении фиг. 5 можно рассматривать как иллюстрирующую пример средств 500, содержащих различные изображенные схемы (например, процессор с жесткой программой и/или соответствующим образом запрограммированный процессор), выполненные с возможностью выполнения описанных функций.

Для упрощения терминологии целевой узел PS применительно к данной обработке можно считать «первым узлом», который генерирует контекст безопасности для клиента в системе сотовой связи. В одном аспекте первый узел принимает, по меньшей мере, один криптографический ключ от второго узла (этап 501). Второй узел может являться узлом-источником CS, таким как MSC.

Первый узел запрашивает третий узел (например, SGSN-источник), а в ответ принимает идентификационную информацию алгоритмов обеспечения безопасности, поддерживаемых клиентом (этап 503). В некоторых, но не обязательно всех вариантах осуществления первый узел может также принимать другую информацию, такую как один или более векторов аутентификации и/или криптографический ключ (ключи).

Затем первый узел использует указанный, по меньшей мере, один криптографический ключ, принимаемый от второго узла, и идентификационную информацию алгоритма обеспечения безопасности для генерирования контекста безопасности для клиента (этап 505). В некоторых, но не обязательно всех вариантах осуществления могут также использоваться векторы аутентификации, принимаемые от второго узла.

В этот момент первый узел генерирует контекст безопасности для клиента. В некоторых, но не обязательно всех вариантах осуществления первый узел может выполнять любую из дополнительных функций, либо их комбинацию, например, помимо прочего:

- отбрасывание дополнительной информации, принимаемой от второго и/или третьего узлов (например, векторов аутентификации, принимаемых от второго и/или третьего узла, криптографического ключа (ключей), принимаемого от третьего узла);

- использование (например, если целевой узел PS является SGCN) и/или сохранение (например, если целевой узел PS является ММЕ) дополнительной информации, принимаемой от второго и/или третьего узла (например, векторов аутентификации, принимаемых от второго и/или третьего узла). Сохранение векторов аутентификации может быть целесообразным, например, если целевой узел PS является ММЕ, при этом более поздняя передача обслуживания будет осуществляться в абсолютно тот же SGCN-источник, из которого они принимались (при этом векторы аутентификации возвращаются в SGCN в момент более поздней передачи обслуживания).

Дополнительные аспекты вариантов осуществления, соответствующих настоящему изобретению, можно понять из фиг. 6, которая представляет собой схему сигнализации одного варианта осуществления, соответствующего настоящему изобретению. В частности, на данной схеме особое внимание уделяется аспектам, которые поддерживают целевой узел PS, способный создавать контекст безопасности для клиента в ходе передачи обслуживания вызова от UTRAN-источника или GERAN-источника, который поддерживает оборудование, работающее в области CS, к целевой UTRAN, которая поддерживает оборудование, работающее в области PS. Один аспект изображенного варианта осуществления состоит в том, что целевой узел PS собирает связанную с безопасностью информацию от узла-источника PS и также от узла-источника CS, при этом отдельные части собранной информации объединяются для генерирования нового набора связанной с безопасностью информации. Подробнее это описывается ниже.

Изображенные компоненты, которые участвуют в этой сигнализации, - UE 601 (клиент), BSC/RNC-источник 603, целевой RNC 605, сервер 607 MSC, SGSN/MME-источник 609 и целевой SGSN 611.

Сначала UE 601 включается в вызов с CS, поддерживаемый различным оборудованием UTRAN-источника или GERAN-источника. В ответ на принимаемое решение выполнять передачу обслуживания из области CS (UTRAN или GERAN) в область PS (UTRAN/GERAN) на этапе 1’’ BSC/RNC-источник 603 отправляет сообщение «Требуется НО» на сервер 607 MSC.

Затем сервер 607 MSC генерирует (этап 613) NONCEMSC и использует его и имеющиеся ключи, используемые совместно с UE 601, для генерирования криптографического ключа в соответствии со следующим:

,

где символ означает функцию конкатенации.

На этапе 2’’ сервер 607 MSC передает «Запрос на НО из CS в PS» в целевой SGSN 611 и включает в это сообщение генерируемый криптографический ключ и векторы аутентификации.

В ответ на этапе 3’’ целевой SGSN 611 отправляет «Запрос контекста» в SGSN/MME-источник 609 с целью запроса информации о контексте для UE 601. (Пунктирные линии, используемые в данном случае и на других изображениях сигнализации, означают факультативный этап). Затем SGSN/MME 609 отправляет «Ответ с контекстом» (содержащий запрашиваемую информацию, которая включает в себя криптографические ключи PS и прочие параметры безопасности, такие как идентификаторы (ID) алгоритмов обеспечения безопасности, поддерживаемых UE 601) назад в целевую SGSN 611 (этап 4’’).

На этапе 615 целевая SGSN 611 выполняет следующее:

- отправку криптографических ключей, принимаемых от MSC 607, в целевой RNC 605 с целью защиты трафика между целевой SGSN 611 и UE 601 (т.е. клиентом),

- отбрасывание любых ключей PS, принимаемых от SGSN/ММЕ-источника 609,

- отбрасывание AV, которые принимались от сервера 607 MSC,

- в некоторых, но не обязательно всех вариантах осуществления - сохранение AV, принимаемых от SGSN-источника 609,

- в некоторых, но не обязательно всех вариантах осуществления данные в AV могут использоваться для повторной аутентификации UE 601,

- использование другой информации, принимаемой от SGSN/ММЕ-источника 609, необходимой для формирования нового контекста безопасности для клиента (т.е. UE 601).

После этапа 615 сигнализация осуществляется в соответствии с этапами 5, 6, 7, 8, 9 и 10, такими как изображенные на фиг.3 и описанные выше в тексте к фиг. 3.

Прочие аспекты вариантов осуществления, соответствующих настоящему изобретению, можно понять из фиг. 7, которая представляет собой схему сигнализации альтернативного варианта осуществления, соответствующего настоящему изобретению. В частности, на данной схеме особое внимание уделяется аспектам, которые поддерживают целевой узел PS, способный создавать контекст безопасности для клиента в ходе передачи обслуживания вызова от UTRAN-источника или GERAN-источника, который поддерживает оборудование, работающее в области CS, к целевой E-UTRAN (т.е. 4G), которая поддерживает оборудование, работающее в области PS. Изображенные компоненты, которые участвуют в этой сигнализации, - UE 701 (клиент), BSC/RNC-источник 703, целевой eNB 705, сервер 707 MSC, SGSN/MME-источник 709 и целевой ММЕ 711.

Сначала UE 701 включается в вызов с CS, поддерживаемый различным оборудованием UTRAN-источника или GERAN-источника. В ответ на принимаемое решение выполнять передачу обслуживания из области CS (UTRAN или GERAN) в область PS (E-UTRAN) на этапе 1’’’ BSC/RNC-источник 703 отправляет сообщение «Требуется НО» на сервер 707 MSC.

Затем сервер 707 MSC генерирует (этап 713) NONCEMSC и использует его для генерирования новых криптографических ключей из имеющихся ключей, используемых совместно с UE 701. Такая выработка ключа осуществляется в соответствии со следующим:

,

где символ означает функцию конкатенации.

На этапе 2’’’ сервер 707 MSC передает «Запрос на НО из CS в PS» в целевой ММЕ 711 и включает в это сообщение вновь генерируемые криптографические ключи и AV. Следует отметить, что сервер 707 MSC не имеет параметров безопасности LTE, поэтому при такой передаче ни один из них не передается (или не может передаваться).

В ответ на этапе 3’’’ целевой ММЕ 711 отправляет «Запрос контекста» в SGSN/MME-источник 709 с целью запроса информации о контексте для UE 701. Затем SGSN/MME 709 отправляет «Ответ с контекстом» (содержащий запрашиваемую информацию) назад в целевой ММЕ 711 (этап 4’’’). Указанная запрашиваемая информация включает в себя ключи PS и параметры безопасности LTE (т.е. идентификаторы алгоритмов обеспечения безопасности, поддерживаемых UE 701). Применительно к SGSN-источнику 709 такая информация имеется в том случае, если SGSN-источник 709 соответствует Версии 8 или более новой Версии стандарта LTE.

На этапе 715 целевой ММЕ 711 выполняет следующее:

- создание контекста безопасности преобразованного EPS путем установки контекста безопасности преобразованного EPS равным конкатенации , где принимались в запросе на передачу обслуживания из CS в PS (см. этап 2’’’). Затем целевой ММЕ 711 связывает