Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления

Иллюстрации

Показать всеИзобретение относится к защищенной компьютерной системе с удаленным управлением и администрированием автоматизированных рабочих мест, серверов. Технический результат заключается в повышении эффективности защиты компьютеров от несанкционированных действий и обеспечении защиты от несанкционированного доступа к информации, обрабатываемой и хранимой в компьютерных информационно-вычислительных системах, а также упрощение работы IT-персонала за счет централизации управления при обеспечении возможности удаленного управления и удаленного доступа к ресурсам сети с распределенной структурой. Система содержит установленное на сервер устройство создания доверенной среды с модулем удаленного управления и модулем удаленной многофакторной взаимной аутентификации, установленное на рабочее место администратора устройство создания доверенной среды с модулем удаленной многофакторной взаимной аутентификации и модулем удаленного администрирования, причем сервер и рабочее место администратора снабжены модулями доверенного соединения, формирующими между компьютером и сервером канал связи с прозрачным шифрованием сетевого трафика и включающими VPN-сервер и VPN-клиент соответственно. 3 н.п. ф-лы, 3 ил.

Реферат

Изобретение относится к области вычислительной техники и предназначено для создания защищенных компьютерных сетей с удаленным управлением и администрированием автоматизированных рабочих мест (АРМ), серверов и другого компьютерного оборудования. Его использование позволит получить технический результат в виде повышения эффективности защиты АРМ и серверов от несанкционированных действий на всех этапах их работы и обеспечения защиты от несанкционированного доступа (НСД) к информации, обрабатываемой и хранимой в компьютерных информационно-вычислительных системах (ИВС), а также упрощение работы IT-персонала за счет централизации управления при обеспечении возможности удаленного управления и удаленного доступа к ресурсам ИВС с распределенной структурой.

В настоящее время разработан ряд технологий, являющихся стандартами в области встроенных систем управления и обслуживания серверов, которые базируются на использовании интеллектуального интерфейса управления платформой (IPMI - Intelligent Platform Management Interface), предназначенного для мониторинга и управления сервером. Спецификация IPMI была разработана в 1998 году фирмой Intel и используется многими ведущими производителями компьютеров [1]. IPMI предназначен для автономного мониторинга и управления функциями, встроенными непосредственно в аппаратное и микропрограммное обеспечения серверных платформ, и позволяет осуществлять мониторинг, восстановление функций управления, журналирование, управление питанием, защиту паролем и другие функции управления платформой.

Аппаратной составляющей IPMI является встроенный в платформу автономный микроконтроллер, который носит название ВМС (Baseboard management controller) и работает независимо от центрального процессора, базовой системы для запуска персонального компьютера (BIOS) и операционной системы (ОС) компьютера, обеспечивая управление серверной платформой даже в тех случаях, когда сервер выключен (достаточно лишь подключения к источнику питания). Микроконтроллер ВМС имеет собственный процессор, память и сетевой интерфейс. Для удаленного управления сервером используется технология KVM-over-IP, обеспечивающая передачу видеоизображений и команд (событий) с клавиатуры и/или мыши через Интернет. Подробное описание структуры и принципа функционирования IPMI, а также функций микроконтроллера ВМС на сервере, обеспечивающих контроль его состояния и управление, приведены в работе [2].

Практика показывает, что использование для критичных информационных технологий зарубежной компьютерной техники, комплектующих и программного обеспечения (ПО), производители которых не дают полной информации о своей продукции, не гарантирует отсутствие в ней недекларируемых возможностей, следовательно, не гарантирует требуемой степени защиты от НСД к критичным компонентам ИВС и ее информационным ресурсам. В частности, в IPMI-системах удаленного доступа проводится однофакторная аутентификация по паролю, в то время как при использовании отечественных устройств создания доверенной среды - аппаратно-программных модулей доверенной загрузки (АПМДЗ) при доступе к ИВС и ее компонентам применяется многофакторная аутентификация, при которой помимо пароля требуется предъявить специальный аутентифицирующий носитель пользователя (АНП). Кроме того, в информационных системах на базе АПМДЗ создается доверенная среда за счет интеграции модулем различных средств защиты информации, включая криптографические средства, в комплексную систему защиты ИВС.

Поэтому по требованиям отечественного регулятора серверы и АРМ ИВС, на которых обрабатывается информация с высоким уровнем конфиденциальности, должны быть защищены устройствами создания доверенной среды - АПМДЗ.

За последние годы IPMI достаточно широко внедрился в современные компьютерные системы ведущих производителей и претерпел ряд ревизий и различных реализаций, так что набор поддерживаемых функций на конкретном сервере зависит от производителя материнской платы и версии прошивки. И если ОС компьютера поддерживает IPMI, то с помощью специального серверного ПО (например, программ OpenIPMI и FreeIPMI) можно подключиться к нему и получить необходимую информацию. В связи с этим интерфейс IPMI представляет потенциальную опасность атак на сервер (в т.ч. выключенный) через Интернет, увеличивая вероятность несанкционированного доступа к его ресурсам. Кроме того, некоторые из экспертов по информационной безопасности обращают внимание на тот факт, что с помощью контроллера ВМС через интерфейс IPMI можно удаленно полностью контролировать аппаратное и программное обеспечение серверов, что дает злоумышленнику практически неограниченные возможности по несанкционированному воздействию на них в случае получения контроля над IPMI [3, 4]. Этот факт подтверждает обоснованность требований отечественного регулятора в дополнительной защите серверов и АРМ ИВС с помощью АПМДЗ.

Однако применение АПМДЗ в серверных платформах IPMI с ВМС невозможно при удаленном доступе и управлении, поскольку для доступа к защищенному объекту (серверу) необходимо защищающему его АПМДЗ предъявить АНП. Сделать это непосредственно на сервере невозможно, так как для этого в серверном помещении должно постоянно находиться физическое лицо, которое при каждом обращении к серверу должно предъявлять защищающему его АПМДЗ через соответствующий считыватель АНП (например, смарт-карту, USB-носитель или идентификатор типа Touch Memory), что нереально в условиях автоматизации процесса и удаленности доступа, поскольку обращение к серверу может быть с АРМ, размещенного даже в другом географическом регионе.

Из этого следует, что АНП модулю доверенной загрузки сервера должен быть предъявлен удаленно, для чего он должен быть зарегистрирован на сервере при инициализации защищающего его АПМДЗ. При этом для регистрации и последующего проведения многофакторной взаимной аутентификации между АРМ и сервером должен быть установлен защищенный канал, причем защита канала должна быть «прозрачной» для соответствующего управляющего программного обеспечения (ПО) и протоколов IPMI, то есть должна быть обеспечена совместимость с различными платформами и устройствами, используемыми в существующих ИВС, и независимость от типа сетевого трафика.

Для безопасной регистрации целесообразно задействовать криптографические функции АНП непосредственно при инициализации АПМДЗ на сервере с формированием не извлекаемого из АНП ключа аутентификации. После регистрации и создания ключа аутентификации появляется возможность удаленно формировать защищенный канал между АНП и АПМДЗ сервера с использованием протоколов взаимной аутентификации и выработки сеансовых ключей (например, на основе Диффи-Хеллмана) с обеспечением прозрачности канала для управляющего ПО и прозрачного шифрования трафика стандартных протоколов IPMI.

Для реализации удаленного управления необходимо передавать с АРМ по сети события от устройств связи человека с компьютером (клавиатуры, «мыши» и др.), а также видеоизображения. Эту задачу можно решить как аппаратным, так и программным способом.

Аппаратное решение - это эмуляция видеоплаты на шине PCIe или событий клавиатуры/мыши на шине USB. Главный плюс данного решения в том, что не требуется исполнение своего кода в компьютере, и поэтому оно будет работать вне зависимости от программного окружения и при любой базовой системе для запуска персонального компьютера (старой Basic Input/Output System (BIOS) - базовая система ввода-вывода или новой Unified Extensible Firmware Interface (UEFI) - расширяемый интерфейс встроенного программного обеспечения). Однако аппаратное решение имеет немало минусов, в частности, оно не будет работать при настройке UEFI/BIOS на использование встроенного видеоадаптера и при отключении в них поддержки USB HID (спецификация устройств взаимодействия с человеком), а также зависит от конкретной аппаратной реализации устройств.

Программное решение проще в реализации и позволяет обеспечить универсальность. В частности, можно использовать программный захват изображения и внедрение событий от клавиатуры и мыши, например, с помощью технологии аппаратной виртуализации - замены реальных ресурсов с теми же функциями и внешними интерфейсами, что и у физических прототипов, с помощью диспетчера виртуальных машин (Virtual Machine Manager - VMM или гипервизора) - программного обеспечения, позволяющего виртуализировать системные ресурсы и отобразить все адресное пространство в виртуальную машину, в которой продолжат исполняться работающие на компьютере системы запуска (BIOS или UEFI).

Виртуализация - это общий термин, описывающий процесс создания абстракции ресурсов. Делится на несколько типов, таких как эмуляция, программная и аппаратная виртуализация, паравиртуализация. Одним из преимуществ некоторых типов виртуализации, в частности аппаратной виртуализации и эмуляции, является возможность создания изолированной гостевой системы, управляемой гипервизором (небольшим программным кодом) напрямую. Аппаратная виртуализация практически не снижает производительность системы, что дает ей возможности широкого практического применения. Каждая из виртуальных машин может работать независимо, в своем пространстве аппаратных ресурсов, полностью изолированно друг от друга. Это позволяет увеличить защищенность.

Необходимо также отметить, что протокол IPMI и его реализации используют криптографию, не соответствующую российским стандартам. Следовательно, необходима дополнительная защита IPMI-трафика. А чтобы при этом обеспечить совместимость создаваемой дополнительной защиты с используемыми готовыми реализациями без необходимости их модификации, требуется обеспечить для них прозрачность защищенного канала связи. Для этого предлагается технология VPN, позволяющая инкапсулировать в защищенный канал связи любые протоколы.

Таким образом, для создания защищенной и универсальной системы удаленного управления серверами на основе АПМДЗ необходимо разработать АПМДЗ с набором дополнительных блоков, обеспечивающих удаленную взаимную многофакторную аутентификацию и надежную защищенную передачу данных по сети (команд управления, состояния клавиатуры/мыши, видеоизображений и другой информации), с формированием доверенного канала связи и полностью совместимую с системами, базирующимися на использовании интеллектуального интерфейса управления платформой IPMI.

В настоящее время на рынке существует большое количество различных устройств, обеспечивающих доверенную загрузку компьютера и позволяющих создать доверенную среду для выполнения программ на всех этапах работы компьютера.

Одним из первых наиболее полнофункциональных представителей устройств данного класса является устройство защиты информации от несанкционированного доступа для компьютеров информационно-вычислительных систем, описанное в патенте RU №2321055, кл. G06F 12/14 от 12.05.2006 г., опубликованное 27.03.2008 г. [5], представляющее собой АПМДЗ, который помимо выполнения набора стандартных функций, характерных для устройств данного класса, реализует функции системообразующего модуля, обеспечивающего взаимосвязь и взаимодействие между компонентами системы комплексной защиты, например с такими как шифраторы, системы разграничения доступа (СРД), устройствами блокировки и т.п. С этой целью в АПМДЗ введены аппаратные и программные модули, повышающие уровень его функциональности по защите от НСД и эффективность самой защиты, возможности ограничения и разграничения доступа к аппаратным и программным компонентам компьютера и самим устройствам защиты, эффективной и надежной блокировки компьютера при различных попытках несанкционированных действий, а также выполнения наиболее критичных операций непосредственно в самом АПМДЗ и загрузку алгоритмов шифрования и ключевой информации в устройства криптографической защиты информации.

АПМДЗ учитывает и новые тенденции в развитии ИВС, в частности реализует надежные механизмы защиты от несанкционированного доступа в сеть при использовании технологии «тонкого клиента» (ТК). Это направление предъявляет более жесткие требования к средствам информационной защиты, в первую очередь, к средствам аутентификации и ограничения прав пользователей, а также к защите не только рабочего места (терминала), но и серверной части и канала связи. Данные задачи решает модуль поддержки взаимодействия с серверами ИВС, блок ПО удаленного доступа и блок ПО удаленного управления устройством.

ПО удаленного доступа позволяет пользователю входить в сеть организации с компьютера, находящегося вне ее, обеспечивая надежные механизмы аутентификации и идентификации, а ПО удаленного управления позволяет решать проблемы, возникающие на удаленном компьютере, проводить его администрирование.

Однако реализуемый устройством способ удаленного управления обеспечивает в ИВС удаленное администрирование АРМ с помощью установленных на них АПМДЗ и поддержку взаимодействия с серверами, в частности, при функционировании в системе, построенной по архитектуре «тонкого клиента», но не позволяет управлять серверами.

Описанное устройство реализовано и серийно производится ООО Фирма «АНКАД» в виде продукта АПМДЗ «КРИПТОН-ЗАМОК».

Однако данный и другие известные АПМДЗ не обеспечивают в полной мере доверенную среду для обработки информации, поскольку устанавливаются на общую шину управления и обмена данными, предназначенную для подключения периферийных устройств к материнской плате компьютера (в частности, шину взаимодействия периферийных компонентов PCI - Peripheral Component Interconnect). Поэтому функционирование АПМДЗ начинается не с включения компьютера, а после того как произошла инициализация и загрузилась BIOS. Следовательно, в случае загрузки недоверенной BIOS несанкционированные действия могут произойти до инициализации АПМДЗ. Таким образом, необходимым условием создания доверенной среды является решение задачи защиты кода BIOS от модификации и несанкционированного воздействия как при загрузке компьютера, так и в процессе работы.

При этом недостаточно иметь доверенную BIOS на этапе загрузки, поскольку несанкционированные изменения ее кода могут быть внесены и в процессе работы компьютера. Например, в материнских платах, выполненных на современных чипсетах фирмы Intel (CHIPSET - связующие микросхемы, обеспечивающие взаимосвязь и управление работой устройств компьютера), защита кода BIOS реализована путем программирования регистров чипсета, при этом поступающие от чипсета команды к BIOS передаются по шине SPI, а сама BIOS хранится в накопителе (микросхеме флэш-памяти с интерфейсом SPI - SPI-Flash). При этом гарантией целостности данной BIOS является только заявление производителя чипсета фирмы Intel о наличии блокирования записи в SPI-Flash, являющейся физическим хранилищем данной BIOS. Кроме того, сам чипсет может выполнять незадекларированные функции, т.е. иметь «закладки». Следовательно, возможна запись в SPI-Flash компрометирующего кода, т.е. проведение несанкционированной модификации кода BIOS.

Данная проблема решена в устройстве создания доверенной среды для компьютеров информационно-вычислительных систем, описанном в патенте RU №2538329, МПК G06F 21/57, поданном 11.07.2013 г., опубликованном 10.01.2015 г. [6]. Заявленное устройство, в отличие от предыдущего, дополнено аппаратными и программными модулями, обеспечивающими доверенную среду для работы компьютера посредством контроля и гарантии достоверности BIOS. Для решения поставленной задачи АПМДЗ реализуется на шине SPI для обеспечения блокировки поступающих от чипсета некорректных или неразрешенных команд записи в SPI-Flash с размещенной на ней достоверной BIOS. Устройство может быть интегрировано непосредственно на материнскую плату компьютера путем доработки платы с установкой специального слота для размещения АПМДЗ.

Для реализации описанных задач в устройство введены установленные на шину SPI материнской платы компьютера быстродействующий электронный ключ и накопитель на основе микросхемы флэш-памяти с интерфейсом SPI, содержащей в себе BIOS компьютера с дополнительно встроенными командами, обеспечивающими взаимодействие с микроконтроллером (МК) устройства, при этом МК снабжен каналом управления электронным ключом и интерфейсом связи с шиной SPI, образуя аппаратный узел, осуществляющий контроль целостности BIOS в накопителе перед его запуском и контроль команд на шине SPI от связующей микросхемы компьютера (чипсета) в накопитель с возможностью блокировки записи в накопитель с помощью электронного ключа. Для блокировки запуска компьютера в случае нарушения целостности BIOS или других несанкционированных действий в состав МК включен блок управления основным питанием компьютера, встроенный в соответствующий канал управления чипсета. Причем питание самого устройства осуществляется от дежурного источника питания компьютера (stand-by), в связи с чем устройство начинает функционировать сразу после подключения ПК к сети питания (вилка сетевого кабеля вставлена в розетку) до включения кнопки «POWER» ПК и обеспечивает контроль целостности BIOS перед запуском ПК, а в случае нарушения целостности BIOS производит ее восстановление из резервной копии.

Наиболее близким техническим решением устройства создания доверенной среды для реализации предлагаемой защищенной системы удаленного доступа и управления серверами (прототипом) является устройство создания доверенной среды для компьютеров специального назначения, описанное в патенте RU №2569577, МПК G06F 21/30, поданном 06.08.2014 г., опубликованном 06.08.2015 г. [7].

Заявленный АПМДЗ базируется на техническом решении по предыдущему патенту RU №2538329, но система защиты в нем построена таким образом, что несанкционированное извлечение или отключение АПМДЗ приводит к потере работоспособности самого компьютера. Кроме того, для повышения надежности защиты все критические компоненты, оказывающие влияние на реализацию защитных функций, включая BIOS компьютера, перенесены в единый доверенный блок (модуль) безопасности, в котором их состояние находится под постоянным контролем системы защиты. То есть все защитные функции и компоненты, участвующие в их реализации, перенесены на независимый от компьютера доверенный модуль (АПМДЗ) и реализуются без участия недоверенных компонентов компьютера. Причем сам модуль интегрируется с материнской платой компьютера через унифицированный разъем перспективного современного стандарта PCI Express М.2 Specification, отражающий тенденцию минимизации габаритов компонентов вычислительных систем. Через него реализуются и интерфейсы связи АПМДЗ с внешними устройствами. Использование в АПМДЗ форм-фактора и разъема стандарта М.2 при организации интерфейса взаимодействия с материнской платой и внешними устройствами обеспечивает его универсальность и возможность применения в вычислительных средствах с материнскими платами, использующими разъемы данного стандарта.

Предложенное техническое решение также способствует снижению зависимости от недоверенной импортной компонентной базы. Например, как отмечалось выше, в материнских платах используются современные чипсеты фирмы Intel, доверенность которых не может быть гарантирована. АПМДЗ позволяет блокировать возможные некорректные действия со стороны чипсета.

Описанное устройство реализовано и серийно производится ООО Фирма «АНКАД» в виде изделия АПМДЗ-И/М2. На его базе совместно с ЗАО «Крафтвэй корпорейшн ПЛС» разработаны и серийно выпускаются отечественные материнские платы для компьютеров специального назначения и компьютеры с доверенной средой, обеспечивающие защищенную обработку информации с высоким грифом секретности.

На базе данного устройства предлагается новая конструкция АПМДЗ, реализующая защищенную систему удаленного управления серверами.

Технический результат достигается тем, что в известную компьютерную систему с удаленным управлением сервером, включающую сервер с интеллектуальным интерфейсом управления платформой на базе автономного микроконтроллера и автоматизированное рабочее место администратора, связанные защищенным каналом передачи данных, введены следующие компоненты: на сервер установлены устройство создания доверенной среды с модулем удаленного управления и модулем удаленной многофакторной взаимной аутентификации, а на рабочее место администратора - устройство создания доверенной среды с модулем удаленной многофакторной взаимной аутентификации и модулем удаленного администрирования, причем сервер и рабочее место администратора снабжены модулями доверенного соединения, формирующими между компьютером и сервером канал связи с прозрачным шифрованием сетевого трафика и включающими VPN-сервер и VPN-клиент соответственно.

В устройство создания доверенной среды, содержащее управляющий микроконтроллер, работающий независимо от центрального процессора компьютера и включающий в свой состав программные функциональные модули, обеспечивающие идентификацию и аутентификацию пользователей, реализацию защитных функций устройства, управление питанием компьютера и взаимодействие с внешними средствами защиты; энергонезависимую память большой емкости с блоками хранения ПО доверенной среды, учетными данными пользователей, электронным журналом и блоком настроек; блок защиты BIOS с интерфейсом SPI, а также интерфейсы для связи управляющего контроллера с компьютером, блоком питания, внешними носителями и средствами защиты, введены модуль удаленной многофакторной взаимной аутентификации и модуль удаленного управления, осуществляющий аппаратную виртуализацию системных ресурсов (отображение всего адресного пространства в виртуальную машину) и включающий блок фильтрации сетевого трафика, блок передачи видеоизображений, блок эмуляции USB-устройств и блок передачи показаний датчиков состояния сервера.

Предлагается также способ удаленного управления сервером с помощью устройства создания доверенной среды и защиты информации от несанкционированного доступа, включающий регистрацию пользователя на управляемом сервере с помощью носителя аутентифицирующей информации, формирование ключей аутентификации, проведение удаленной аутентификации пользователя на сервере по локальной компьютерной сети с помощью аутентифицирующего носителя и передачу команд управления на сервер по защищенному каналу, отличающийся тем, что регистрация пользователя осуществляется с помощью криптографических функций аутентифицирующего носителя пользователя с формированием разделяемого секрета, размещаемого в базе учетных данных пользователей устройства создания доверенной среды сервера и на аутентифицирующем носителе, формирование защищенного канала, прозрачно шифрующего сетевой трафик между сервером и рабочим местом администратора, осуществляется с помощью VPN-технологии, а передача информации для управления сервером реализуется путем виртуализации системных ресурсов (отображения всего адресного пространства в виртуальную машину), при этом проводится эмуляция применяемых физических устройств.

В результате проведенного заявителем анализа уровня техники, включая поиск по патентным и научно-техническим источникам информации и выявление источников, содержащих сведения об аналогах заявленного технического решения, не было обнаружено источника, характеризующегося признаками, тождественными всем существенным признакам заявленного технического решения, изложенным в формуле изобретения.

Определение из перечня выявленных аналогов прототипа как наиболее близкого по совокупности признаков аналога позволило установить совокупность существенных по отношению к усматриваемому заявителем техническому результату отличительных признаков заявленной компьютерной системы с удаленным управлением сервером и устройством создания доверенной среды. Проведенный заявителем дополнительный поиск не выявил известные решения, содержащие признаки, совпадающие с отличительными от прототипа признаками заявленной системы. Следовательно, заявленное техническое решение соответствует критерию «новизна».

Заявленное техническое решение не вытекает для специалиста явным образом из известного уровня техники и не основано на изменении количественных признаков. Следовательно, заявленное техническое решение соответствует критерию «изобретательский уровень».

Графические изображения

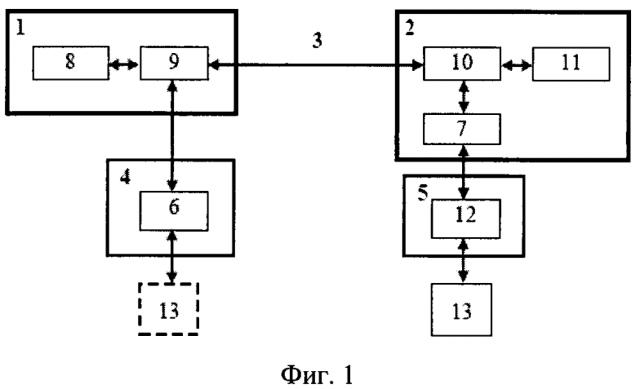

На фиг. 1 приведена схема компьютерной системы удаленного управления сервером с устройством создания доверенной среды, где:

1 - сервер;

2 - автоматизированное рабочее место (АРМ) администратора;

3 - канал связи;

4 - устройство создания доверенной среды с удаленным управлением;

5 - АПМДЗ АРМ администратора;

6, 7 - модули удаленной многофакторной взаимной аутентификации (МУМВА);

8 - модуль удаленного управления (МУУ);

9, 10 - модули доверенного соединения (МДС);

11 - программное обеспечение администрирования (ПОА);

12 - программное обеспечение АПМДЗ АРМ администратора;

13 - аутентифицирующий носитель администратора (AHA).

На фиг. 2 представлена структурная схема предлагаемого устройства создания доверенной среды с удаленным управлением 4, где:

6 - модуль удаленной многофакторной взаимной аутентификации (МУМВА);

14 - общая плата устройства;

15 - управляющий микроконтроллер;

16 - энергонезависимая память большой емкости с реализованным на ней служебным разделом;

17 - блок защиты BIOS по интерфейсу SPI.

Компоненты управляющего микроконтроллера 15:

18 - модуль локальной идентификации и аутентификации;

19 - блок функциональных модулей АПМДЗ;

20 - модуль управления питанием;

21 - модули взаимодействия с внешними средствами защиты.

Компоненты энергонезависимой памяти 16:

8 - модуль удаленного управления (МУУ);

9 - модуль доверенного соединения (МДС);

22 - ПО доверенной среды;

23 - блок настроек;

24 - электронный журнал;

25 - блок с учетными данными пользователей.

Интерфейсы устройства:

26 - интерфейс связи с компьютером;

27 - интерфейс управления питанием компьютера и его блокировки;

28 - интерфейс связи с аутентифицирующим носителем (АН);

29 - интерфейс взаимодействия с внешними средствами защиты;

30 - интерфейс SPI.

На фиг. 3 показан состав модуля удаленного управления 8 и схема его функционирования на сервере 1, где:

8 - модуль удаленного управления;

15 - управляющий микроконтроллер устройства создания доверенной среды 4;

31 - блок фильтрации сетевого трафика;

32 - блок передачи видеоизображений;

33 - блок эмуляции USB-устройств;

34 - блок передачи показаний датчиков.

В соответствии с фиг. 1 предлагаемая компьютерная система с удаленным управлением сервером и устройством создания доверенной среды работает следующим образом.

На подготовительном этапе на сервер 1 и АРМ администратора 2 через интерфейсы взаимодействия с компьютером устанавливаются устройства создания доверенной среды, причем на сервер устанавливается заявляемое устройство 4 с удаленным управлением и модулем МУМВА 6, а на АРМ - один из известных аналогов АПМДЗ 5 с ПО 12, включающим функциональные модули с модулем локальной идентификации и аутентификации, осуществляющим доступ и доверенную загрузку на АРМ 2. При режиме удаленного управления АПМДЗ 5 используется для контроля целостности аппаратных и программных компонентов АРМ, в частности загружаемых на АРМ модулей МУМВА 7, МДС 10 и ПОА 11, а также в качестве считывателя AHA 13.

Модуль АПМДЗ 5 может устанавливаться опционно (в случае отсутствия необходимости защиты АРМ модулем доверенной загрузки), но в этом случае на АРМ должен быть установлен считыватель AHA, а загрузка модулей 7, 10 и 11 на АРМ осуществляется со специального дистрибутива или через Интернет с сайта разработчика (фирмы АНКАД) заявляемого устройства создания доверенной среды с удаленным управлением с контролем целостности загружаемых модулей.

Для проведения удаленного управления администратор должен быть заранее зарегистрирован на устройстве 4. Регистрация администратора проводится на этапе инициализации устройства 4 на сервере 1 и подразумевает использование криптографических функций AHA 13 с формированием разделяемого секрета, который размещается в базе учетных данных пользователей устройства 4 и на AHA 13 (не извлекаемый из AHA ключ удаленной аутентификации).

Для реализации удаленного управления на сервер 1 с устройства 4 загружаются модуль МУУ 8 и модуль МДС 9, а на АРМ 2 должны быть установлены модули МУМВА 7, МДС 10 и ПО администрирования 11. Данные модули могут быть загружены на АРМ 2 с АПМДЗ 5, а при его отсутствии - как указано выше, с дистрибутива или через Интернет с сайта разработчика устройства создания доверенной среды с удаленным управлением.

Для реализации функций удаленного управления сначала необходимо провести удаленную многофакторную взаимную аутентификацию, для чего следует установить защищенный канал связи между AHA 13, предъявляемым через АПМДЗ 5 АРМ 2 модулю МУМВА 7 (или через считыватель AHA, установленный непосредственно на АРМ 2 при отсутствии АПМДЗ 5), и устройством 4 сервера 1 с модулем МУМВА 6. Формирование защищенного канала становится возможным после регистрации администратора на сервере и создания разделяемого секрета (ключей удаленной аутентификации на AHA 13 и на устройстве 4 сервера 1). При предъявлении AHA 13 модулю МУМВА 7 АРМ администратора 2 модулями МДС 9 и 10 формируется защищенный канал 3 между модулями удаленной аутентификации МУМВА 6 и 7, по которому с использованием специально разработанных алгоритмов и протоколов обмена данными реализуется многофакторная взаимная аутентификация на основе передаваемых с АНП 13 и сохраненных в АПМДЗ 4 сервера 1 аутентифицирующих данных.

Для обеспечения прозрачности канала для управляющего ПО и прозрачного шифрования трафика стандартных протоколов IPMI (независимого от типа сетевого трафика) модулями МДС реализуется технология VPN, позволяющая инкапсулировать в защищенный канал связи любые протоколы. МДС 10 на АРМ представляет собой VPN-клиент, прозрачно шифрующий трафик до стандартных протоколов IPMI утилит, а МДС 9 на сервере 1 - VPN-сервер соответственно. Используемая технология организации доверенного канала обеспечивает совместимость с различными платформами и устройствами, используемыми в существующих ИВС.

После успешной взаимной аутентификации по организованному модулями МДС 9 и 10 доверенному каналу связи 3 модулем МУУ 8, загруженному на сервер устройством 4 и управляемому его контроллером, на основе аппаратной виртуализации организуется передача управляющей информации между АРМ 2 (в виде различных команд и текстовых сообщений) и сервером 1 (видеоизображений). Состав модуля МУУ 8 приведен на фиг. 3. Процесс администрирования осуществляется с помощью специального ПО администрирования 11, установленного на АРМ 2.

В соответствии с фиг. 2 устройство создания доверенной среды 4 с удаленным управлением и модулем МУМВА 6 выполнено в виде автономного устройства на плате 14 с размещенными на ней управляющим микроконтроллером (МК) 15, работающим независимо от центрального процессора компьютера, энергонезависимой памятью 16, доступ к которой производится только МК 15, блоком защиты BIOS 17 и набором интерфейсов для взаимодействия устройства с другими средствами защиты.

Управляющий микроконтроллер 15 содержит ряд программных модулей, обеспечивающих реализацию защитных функций устройства:

- модуль МУМВА 6, предназначенный для удаленной аутентификации пользователя (администратора) на сервере;

- модуль локальной идентификации и аутентификации пользователей 18, осуществляющий доверенную загрузку компьютера и допуск к нему пользователей;

- блок функциональных модулей 19, обеспечивающий реализацию защитных функций АПМДЗ;

- модуль управления питанием 20, независимый от чипсета, реализующий управление основным питанием компьютера и блокировку компьютера в случае обнаружения нарушений системой защиты; само устройство подключается к дежурному блоку питания компьютера (Stand-by) в составе основного блока питания и начинает функционировать до включения компьютера;

- блок модулей взаимодействия с внешними средствами защиты 21: шифраторами, модулями энергонезависимых хранилищ данных (МЭХД) и др.

В состав блока функциональных модулей 19 входят модуль контроля целостности ПО управляющего МК 15 и кода BIOS; модуль диагностики состояния компонентов устройства; модуль контроля критичных интервалов времени процедуры запуска и загрузки компьютера; модуль настройки устройства, модуль идентификации модели материнской платы компьютера, датчик случайных чисел.

В состав блока 21 входят модуль управления загрузкой ключевой информации в шифраторы; модуль поддержки взаимодействия с системой разграничения доступа, установленной на компьютер; модуль поддержки взаимодействия с серверами для проведения централизованного администрирования; модуль настройки устройства (для обеспечения возможности подключения к нему дополнительных устройств).

В энергонезависимой памяти 16 большой емкости, подключенной на выделенную шину МК 15 и разбитой на несколько частей, содержатся следующие блоки памяти:

- модуль МУУ 8;

- модуль МДС 9 (VPN-сервер);

- ПО доверенной среды 22, в состав которого входят ПО проверки целостности программно-контролируемых объектов и диалога с оператором, ПО удаленного управления устройством, доверенная ОС, блок с клиентской частью ПО «тонкого клиента» и др.;

- блок настроек АПМДЗ 23, содержащий список контролируемых аппаратных и программных объектов, резервную копию достоверного BIOS компьютера, настройки и ключи централизованного администрирования, а также дополнительные настройки, предназначенные для размещения параметров настроек подключаемых к устройству дополнительных функций или устройств;

- электронный журнал событий 24, в который записываются критичные события и попытки несанкционированного доступа (НСД), зарегистрированные в системе;

- блок 25 с учетными данными пользователей.

Блоки 23, 24 и 25 размещаются в служебном разделе памяти, доступном только управляющему контроллеру 15 (на фиг. 2 служебный раздел выделен штриховкой).

Часть перечисленных блоков может поставляться опционно в зависимости от используемых технологий, реализуемых функций защиты и используемых устройств конкретной ИВС.

Поскольку в энергонезависимой памяти 16 содержится ПО, выполняемое на центральном процессоре компьютера, доступ к этой памяти может производиться как управляющим МК 15, так и центральным процессором компьютера (но с разрешения МК 15). К служебной же области памяти, как отмечалось, доступ разрешен только управляющему МК 15.

Для энергонезависимого хранения часто изменяющихся данных (настроек АПМДЗ, профилей пользователей, последних записей журнала НСД и др.) на выделенную шину МК может быть подключена энергонезависимая быстродействующая FRAM-память, отличающаяся высокой скоростью работы и практически неограниченным числом перезаписей.

Блок защиты BIOS 17 предназначен для блокировки попыток внесения изменений в BIOS компьютера со стороны чипсета материнской платы по шине SPI. Он осуществляет контроль сигналов чипсета и позволяет отключать модуль памяти с BIOS от шины SPI по команде управления от МК 15 при обнаружении недопустимой команды от чипсета.

Интерфейсы подключения устройства:

1. Интерфейс 26 взаимодействия с компьютером. В качестве данного интерфейса может быть использован интерфейс взаимодействия периферийных компонентов PCI (Peripheral Component Interconnect), PCI Express (PCIe) или USB (Universal Serial Bus).

2. Интерфейс 27 управления питанием и блокировки. В качестве данного интерфейса может быть использован любой проводной интерфейс.

3. Интерфейс 28 для считывания аутентифицирующего носителя. Определяется типом носителя: iButton (для носителей типа Touch Memory), USB (флэш-носители типа ruToken и eToken), интерфейс считывателя смарт-карт (контактный или бесконтактный), бесконтактный интерфейс ближнего поля NFC (для мобильных устройств) и др.

4. Интерфейс 29 для взаимодействия с внешними средствами защиты. В качестве данного интерфейса могут быть использованы различные интерфейсы: межмодульный интерфейс (для загрузки ключей шифрования в устройства серии «КРИПТОН» фирмы «АНКАД»); USB host (может быть реализован