Способ подключения компьютера пользователя к виртуальной частной сети через локальную сеть провайдера

Иллюстрации

Показать всеИзобретение относится к способам обеспечения безопасности в сетях передачи данных и, в частности, к способам организации защищенного канала взаимодействия с сервером. Техническим результатом является повышение безопасности компьютера пользователя. Раскрыт способ подключения компьютера пользователя к виртуальной частной сети через локальную сеть провайдера, причем локальная сеть провайдера имеет соединение с локальной сетью организации, в которой развернуты узлы VPN, через глобальную сеть; причем локальная сеть провайдера включает портал, обеспечивающий соединение между локальной сетью провайдера и глобальной сетью и выполненный с возможностью обеспечивать авторизацию компьютера пользователя; по крайней мере, одно сетевое устройство, подключенное к локальной сети провайдера; по крайней мере, один компьютер пользователя, подключенный к сетевому устройству; причем сетевое устройство имеет процессор и выполнено с возможностью безопасного подключения к компьютеру пользователя; принимать запрос на подключение к VPN-сети организации от компьютера пользователя; передавать в портал запрос на авторизацию от компьютера пользователя; принимать из портала данные для страницы авторизации; формировать изображение страницы авторизации для компьютера пользователя; передавать в компьютер пользователя изображение страницы авторизации; принимать из компьютера пользователя данные для авторизации; передавать данные для авторизации в портал; способ заключается в том, что передают запрос на подключение к VPN-сети организации из компьютера пользователя в сетевое устройство; принимают запрос на подключение к VPN-сети организации в сетевом устройстве; передают запрос на авторизацию компьютера пользователя из сетевого устройства в портал; принимают в сетевом устройстве данные для страницы авторизации из портала; передают из сетевого устройства в компьютер пользователя изображение страницы авторизации; принимают на компьютере пользователя управляющее воздействие от пользователя; передают из компьютера пользователя данные об управляющем воздействии пользователя в сетевое устройство; при помощи полученных данных об управляющем воздействии формируют данные для авторизации в сетевом устройстве; передают из сетевого устройства данные для авторизации в портал; авторизуют компьютер пользователя с помощью портала в локальной сети провайдера; передают сведения об успешной авторизации из портала через сетевое устройство в компьютер пользователя; устанавливают подключение через сетевое устройство и портал между компьютером пользователя и узлом VPN-сети организации. 1 ил.

Реферат

Область техники, к которой относится изобретение

Предлагаемое изобретение относится к способам обеспечения безопасности в сетях передачи данных и, в частности, к способам организации защищенного канала взаимодействия с сервером.

Уровень техники

Многие организации разрешают своим пользователям, клиентам и партнерам подключаться к серверам организации через глобальную сеть при помощи компьютера. При этом требуется обеспечить ограничение доступа к данным, хранящимся на серверах организации и компьютере пользователя и передаваемым между ними.

Ограничение доступа предполагает:

- аутентификацию пользователя при удаленном подключении к серверам организации;

- шифрование информации, передаваемой между компьютером пользователя и серверами;

- исключение возможности подключения злоумышленников из сетей к компьютеру пользователя;

- исключение возможности попадания вредоносного программного обеспечения на компьютер пользователя.

Такое ограничение доступа может достигаться за счет использования технологии VPN (виртуальная частная сеть, [1]) для подключения компьютера пользователя к серверам организации и перенаправления всего трафика компьютера пользователя через виртуальную частную сеть на серверы организации, обеспечивающие очистку трафика от вредоносного программного обеспечения. При этом весь трафик между компьютером пользователя и сетью организации шифруется, а весь другой трафик блокируется. Для создания виртуальной частной сети на стороне компьютера пользователя используется специализированное программное обеспечение (ПО) - VPN-клиент или устройство, выполняющее функции VPN-клиента, которые устанавливаются на компьютер пользователя. На стороне организации виртуальную частную сеть создают такие узлы VPN, как шлюз безопасности VPN, VPN-серверы и другие VPN-клиенты.

Подключение портативного компьютера пользователя к глобальной сети из общественных мест часто осуществляется через Wi-Fi точку доступа, находящуюся в локальной сети провайдера. Локальная сеть провайдера соединена с глобальной сетью через шлюз провайдера, который перенаправляет HTTP-запросы компьютера пользователя на портал авторизации (captive portal, [2]) и блокирует другой трафик, в том числе трафик к другим узлам VPN. Для прекращения перенаправления и блокирования трафика от пользователя требуется выполнить авторизацию на портале. В процедуре авторизации используется клиент-серверный протокол, в котором портал играет роль сервера авторизации, а в качестве клиента авторизации может использоваться браузер, запущенный на компьютере пользователя.

Известен способ подключения компьютера пользователя к VPN в сети организации (первой компьютерной сети) через локальную сеть провайдера (вторую компьютерную сеть) [3], включающий следующие действия:

- обеспечивают наличие на компьютере пользователя клиента авторизации с ограниченной функциональностью;

- автоматически передают запрос на подключение VPN компьютером пользователя через вторую компьютерную сеть;

- в ответ на успех указанного запроса на подключение, автоматически передают предопределенное ответное сообщение сети VPN на компьютер пользователя;

- в ответ на получение указанного предопределенного ответного сообщения компьютером пользователя, автоматически создают подключение между компьютером пользователя и VPN через вторую компьютерную сеть;

- в ответ на сбой указанного запроса на подключение, автоматически прекращают указанную автоматическую передачу запроса на подключение к VPN;

- в ответ на сбой указанного получения указанного предопределенного ответного сообщения компьютером пользователя, автоматически прекращают указанную автоматическую передачу запроса на подключение к VPN;

- в ответ на указанное автоматическое прекращение, автоматически запрашивают вторую компьютерную сеть авторизовать компьютер пользователя при помощи указанного клиента авторизации с ограниченной функциональностью;

- и после авторизации второй компьютерной сетью устанавливают соединение между компьютером пользователя и VPN через вторую компьютерную сеть,

причем автоматический запрос второй компьютерной сети включает, после сбоя указанного запроса на подключение, запуск указанного клиента авторизации для авторизации компьютера пользователя во второй компьютерной сети.

В известном способе требуется наличие и запуск клиента авторизации (специализированной программы) на компьютере пользователя. Клиент авторизации должен взаимодействовать с порталом авторизации без участия серверов организации, т.к. во время авторизации доступа к VPN еще нет. Поэтому он может получать из локальной сети провайдера вредоносное ПО, например, на языке JavaScript, и выполнять его, что нарушает требования безопасности.

Необходимость запуска клиента авторизации на компьютере пользователя является недостатком описанного способа.

Описанный способ принимается за прототип.

Раскрытие сущности изобретения

Техническим результатом является повышение безопасности компьютера пользователя.

Для этого предлагается способ подключения компьютера пользователя к виртуальной частной сети через локальную сеть провайдера, причем локальная сеть провайдера имеет соединение с локальной сетью организации, в которой развернуты узлы VPN, через глобальную сеть;

причем локальная сеть провайдера включает

- портал, обеспечивающий соединение между локальной сетью провайдера и глобальной сетью и выполненный с возможностью обеспечивать авторизацию компьютера пользователя;

- по крайней мере, одно сетевое устройство, подключенное к локальной сети провайдера;

- по крайней мере, один компьютер пользователя, подключенный к сетевому устройству;

причем сетевое устройство имеет процессор и выполнено с возможностью

- безопасного подключения к компьютеру пользователя;

- принимать запрос на подключение к VPN-сети организации от компьютера пользователя;

- передавать в портал запрос на авторизацию от компьютера пользователя;

- принимать из портала данные для страницы авторизации;

- формировать изображение страницы авторизации для компьютера пользователя;

- передавать в компьютер пользователя изображение страницы авторизации;

- принимать из компьютера пользователя данные для авторизации;

- передавать данные для авторизации в портал;

способ заключается в том, что

- передают запрос на подключение к VPN-сети организации из компьютера пользователя в сетевое устройство;

- принимают запрос на подключение к VPN-сети организации в сетевом устройстве;

- передают запрос на авторизацию компьютера пользователя из сетевого устройства в портал;

принимают в сетевом устройстве данные для страницы авторизации из портала;

- передают из сетевого устройства в компьютер пользователя изображение страницы авторизации;

- принимают на компьютере пользователя управляющее воздействие от пользователя;

- передают из компьютера пользователя данные об управляющем воздействии пользователя в сетевое устройство;

- при помощи полученных данных об управляющем воздействии формируют данные для авторизации в сетевом устройстве;

- передают из сетевого устройства данные для авторизации в портал;

- авторизуют компьютер пользователя с помощью портала в локальной сети провайдера;

- передают сведения об успешной авторизации из портала через сетевое устройство в компьютер пользователя;

- устанавливают подключение через сетевое устройство и портал между компьютером пользователя и узлом VPN-сети организации.

Особенностью аппаратного обеспечения предлагаемого способа является безопасное подключение сетевого устройства к компьютеру пользователя. Под безопасным подключением подразумевается такое подключение, которое полностью исключает возможность какого-либо несанкционированного воздействия, перехвата или передачи данных на участке сетевое устройство - компьютер пользователя.

С этой точки зрения, самым надежным вариантом было бы размещение встроенного сетевого устройства внутри компьютера пользователя. Это возможно, если, например, дополнительно предусмотреть выполнение указанных выше функций сетевого устройства в составе стандартного Wi-Fi приемопередатчика. Это потребует некоторой доработки приемопередатчика, но зато в таком выполнении сетевое устройство обеспечит безопасное подключение к компьютеру пользователя.

Более удобным и универсальным, но также безопасным, представляется выполнение сетевого устройства в виде небольшого по размеру Wi-Fi модуля, непосредственно подключаемого к компьютеру пользователя через стандартный USB разъем. Современный уровень технологии вполне позволяет в небольшом объеме, сравнимом с объемом обычного флэш-накопителя с USB разъемом, разместить всю необходимую аппаратную часть сетевого устройства, включая процессор и память. При этом подключение к компьютеру пользователя такого Wi-Fi модуля через USB разъем также позволит обеспечить безопасное подключение к компьютеру пользователя, поскольку никакое воздействие или влияние извне на экранированном USB разъемом участке сетевое устройство - компьютер пользователя осуществить невозможно (особенно, если этот USB разъем постоянно находится в поле зрения пользователя). При прекращении необходимости работы с локальной сетью провайдера пользователь может изъять Wi-Fi модуль из USB разъема и уложить в место хранения, что и обеспечивает большее удобство и универсальность применения, поскольку при этом не нужно модернизировать компьютер пользователя, а сам Wi-Fi модуль может быть использован в другом компьютере (другого пользователя) и т.д.

В качестве сетевого устройства может быть также использован мобильный телефон (смартфон) с поддержкой Wi-Fi, работающий под управлением операционной системы (ОС), имеющий браузер и возможность подключения к компьютеру пользователя с помощью кабеля через USB разъем. Телефон подключается к компьютеру через интерфейс USB и переводится в режим USB-модема.

После выбора варианта выполнения сетевого устройства требуется сформировать необходимое ПО, способное обеспечить выполнение указанных выше функций сетевого устройства. Такое ПО может быть сформировано специалистом по программированию (программистом) на основе знания функций сетевого устройства. При этом программисту не требуется знать вид страницы авторизации, получаемой от портала, и формат представления данных в этой странице. Поэтому одно и то же сетевое устройство можно использовать с разными провайдерами.

После того, как все эти действия выполнены, можно непосредственно применять предложенный способ.

Для подключения к VPN-сети организации компьютер пользователя отправляет запрос на подключение к VPN-сети в сетевое устройство. Сетевое устройство, в свою очередь, инициирует авторизацию в локальной сети провайдера, запрашивая данные страницы авторизации у портала.

Получив в ответ на запрос данные страницы авторизации от портала, сетевое устройство самостоятельно формирует изображение страницы авторизации на основании полученных данных и передает это изображение в компьютер пользователя. При этом никакие данные от портала не поступают в компьютер пользователя, в том числе возможный вредоносный код, например, на языке JavaScript. Таким образом, повышается безопасность компьютера пользователя.

Пользователь видит изображение страницы авторизации и использует устройства ввода компьютера (мышь, клавиатуру или аналогичные средства) для формирования управляющего воздействия, которое включает в себя набор данных (идентификатор, пароль) и команд и передается в сетевое устройство.

Сетевое устройство получает данные об управляющем воздействии и на их основе формируют данные для авторизации для портала.

Выполнение способа завершается тем, что сетевое устройство передает сформированные данные для авторизации в портал, после чего портал обеспечивает доступ компьютера пользователя в глобальную сеть.

Компьютер пользователя, получив доступ в глобальную сеть, выполняет подключение к VPN-сети организации.

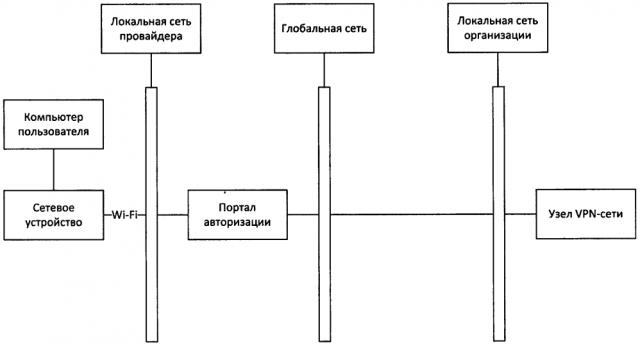

Краткое описание чертежей

На фигуре графического изображения показана схема подключения компьютера пользователя к VPN-серверу.

Осуществление изобретения

Для реализации предложенного способа можно использовать в качестве компьютера пользователя ноутбук с процессором Intel х86 и ОС Ubuntu [4], включающей SSH-клиент [5]. На ноутбук необходимо установить VPN-клиент.

В качестве сетевого устройства предпочтительно использовать мобильный телефон (смартфон) с поддержкой Wi-Fi и ОС Android, в которую входит браузер. Телефон подключается к компьютеру через интерфейс USB и переводится в режим USB-модема. На телефон необходимо установить SSH-сервер, настроить в нем перенаправление графического вывода и запустить его.

Для передачи запроса на подключение к VPN-сети организации из компьютера пользователя в сетевое устройство необходимо:

- запустить на компьютере пользователя SSH-клиент,

- подключиться к SSH-серверу сетевого устройства,

- запустить браузер в SSH-сессии.

За счет перенаправления графического вывода изображение окна браузера появляется на компьютере пользователя.

Для передачи запроса на авторизацию компьютера пользователя из сетевого устройства в портал необходимо сформировать HTTP-запрос, указав в адресной строке браузера какой-либо адрес из глобальной сети. Портал авторизации выполнит перенаправление HTTP-запроса на страницу авторизации, в результате чего портал отправит данные для страницы авторизации в браузер.

Браузер после получения данных для страницы авторизации из портала формирует и передает в компьютер пользователя изображение страницы авторизации. Пользователь получает на экране компьютера изображение страницы авторизации и осуществляет управляющее воздействие путем ввода данных (нажатие клавиш на клавиатуре и/или движение мыши), эти данные передаются в сетевое устройство при помощи протокола X Window [6].

В браузере формируются данные для авторизации, представляющие собой заполненные поля на странице авторизации.

Затем данные для авторизации передаются в портал при помощи HTTP-запросов.

После успешного завершения авторизации в портале обеспечивается канал передачи данных в глобальную сеть, через которую устанавливается соединение между компьютером пользователя и узлом VPN-сети организации.

Источники информации

1. Шаньгин В.Ф., Защита информация в компьютерных системах и сетях, Москва: ДМК Пресс, 2012, с. 592.

2. Н. Xia and J. Brustoloni, "Detecting and Blocking Unauthorized Access in Wi-Fi Networks," in Networking 2004: Networking Technologies, Services, and Protocols; Performance of Computer and Communication Networks; Mobile and Wireless Communications Third International IFIP-TC6 Networking Conference Proceedings, Athens, Greece, May 9-14, 2004.

3. Патент США №7568220, приоритет от 19.04.2005 г.

4. Хилл Б.М., Ubuntu Linux: официальный учебный курс, The Official Ubuntu Book, Москва: Триумф, 2008.

5. RFC 4251 - The Secure Shell (SSH) Protocol Architecture, 2006. Статья по адресу: https://tools.ietf.org/html/rfc4251.

6. RFC 1198 - FYI on the X Window System, 1991. Статья по адресу: https://tools.ietf.org/html/rfc1198.

Способ подключения компьютера пользователя к виртуальной частной сети через локальную сеть провайдера, причем локальная сеть провайдера имеет соединение с локальной сетью организации, в которой развернуты узлы VPN, через глобальную сеть;

причем локальная сеть провайдера включает

портал, обеспечивающий соединение между локальной сетью провайдера и глобальной сетью и выполненный с возможностью обеспечивать авторизацию компьютера пользователя;

по крайней мере, одно сетевое устройство, подключенное к локальной сети провайдера;

по крайней мере, один компьютер пользователя, подключенный к сетевому устройству;

причем сетевое устройство имеет процессор и выполнено с возможностью безопасного подключения к компьютеру пользователя;

принимать запрос на подключение к VPN-сети организации от компьютера пользователя;

передавать в портал запрос на авторизацию от компьютера пользователя;

принимать из портала данные для страницы авторизации;

формировать изображение страницы авторизации для компьютера пользователя;

передавать в компьютер пользователя изображение страницы авторизации;

принимать из компьютера пользователя данные для авторизации;

передавать данные для авторизации в портал;

способ заключается в том, что

передают запрос на подключение к VPN-сети организации из компьютера пользователя в сетевое устройство;

принимают запрос на подключение к VPN-сети организации в сетевом устройстве;

передают запрос на авторизацию компьютера пользователя из сетевого устройства в портал;

принимают в сетевом устройстве данные для страницы авторизации из портала;

передают из сетевого устройства в компьютер пользователя изображение страницы авторизации;

принимают на компьютере пользователя управляющее воздействие от пользователя;

передают из компьютера пользователя данные об управляющем воздействии пользователя в сетевое устройство;

при помощи полученных данных об управляющем воздействии формируют данные для авторизации в сетевом устройстве;

передают из сетевого устройства данные для авторизации в портал;

авторизуют компьютер пользователя с помощью портала в локальной сети провайдера;

передают сведения об успешной авторизации из портала через сетевое устройство в компьютер пользователя;

устанавливают подключение через сетевое устройство и портал между компьютером пользователя и узлом VPN-сети организации.