Устройство программно-аппаратного комплекса формирования ключевой информации и радиоданных для радиостанции

Иллюстрации

Показать всеИзобретение относится к технологиям сетевой связи. Технический результат заключается в повышении безопасности передачи данных. Устройство содержит модуль вычислительный (МВ), выполненный из блока выдачи видеоинформации, интерфейса внешних устройств, блока разуплотнения потока данных для передачи во внешние устройства, блока хранения и обмена данными шумовой последовательности, блока формирования и хранения ключей и масок шифрования, контроллера памяти, администратора состояний, блока шифрования, маскирования, демаскирования и дешифрации данных, модуль контроля управления и индикации (МКУИ), выполненный из контроллера состояния батареи питания, блока контроля напряжений питания, блока контроля вскрытия корпуса, блока управления элементами дополнительной индикации, контроллера ввода данных с клавиатуры, модуль интерфейсов (МИ), выполненный из внешних устройств - блока взаимодействия с радиоаппаратурой, контроллера взаимодействия с устройством ввода радиоданных (УВРД), блока взаимодействия с персональной электронно-вычислительной машиной (ПЭВМ), клавиатуру и дисплей. 1 ил.

Реферат

Изобретение относится к радиотехнике и вычислительной технике, а именно к специализированным вычислительным средствам для радиостанции, обеспечивающим формирование, хранение, загрузку сформированных данных в радиостанцию, уничтожение ключевой информации и радиоданных, хранение и уничтожение данных конфигураций, данных исходной последовательности (ИП) и данных ключей проверки целостности программного обеспечения радиостанции (ДКРЦ), уничтожение ключевой информации (КИ) и криптографически опасной информации (КОИ) при аварийных ситуациях, несанкционированном доступе (НСД), а также по команде оператора.

Из патента РФ RU 2321055 (опубликован 27.03.2008; МПК G06F 21/20, G06F 12/14) известно устройство доверенной загрузки и защиты информации от несанкционированного доступа для компьютеров информационно-вычислительных систем. Это устройство содержит контроллер обмена информацией с компьютером, процессор идентификации и аутентификации пользователей, работающий независимо от центрального процессора компьютера, модуль блокировки шины управления и обмена данными компьютера при попытке несанкционированного доступа к нему, контроллер обмена информацией с внешним носителем информации, блоки энергонезависимой памяти с учетными данными пользователя, настройками устройства и электронным журналом, а также устройство контроля питания. Внешний магистральный вход/выход контроллера обмена информацией с компьютером соединен с шиной управления и обмена данными компьютера, его управляющий вход подключен к управляющему выходу модуля блокировки шины управления и обмена данными компьютера, а его внутренние магистральные вход/выход соединены с магистралью локальной шины устройства. Внутренние магистральные вход/выход процессора идентификации и аутентификации пользователей через магистраль локальной шины устройства подключены к магистральному входу/выходу энергонезависимой памяти и к входу модуля блокировки шины управления и обмена данными компьютера. Внешние магистральные вход/выход процессора подключены к контроллеру обмена информацией с внешним носителем информации, а сигнальный вход процессора подключен к выходу устройства контроля питания. В состав устройства введены блок интерфейсов внешних устройств, включающий межмодульный интерфейс аппаратного шифратора и интерфейс управления сетевыми адаптерами, входы которых соединены с внешними магистральными входами/выходами процессора идентификации и аутентификации, а выходы - со входами аппаратного шифратора и сетевых адаптеров соответственно. Модуль блокирования внешних устройств содержит устройства блокировки и управления жесткими дисками, электромагнитной защелкой корпуса компьютера, сигналами RESET и POWER компьютера, входы которых подключены к дополнительным управляющим выходам модуля блокировки шины управления и обмена данными компьютера и управляющему выходу процессора идентификации и аутентификации, а выходы - ко входам/выходам соответствующих управляемых и блокируемых устройств. Энергонезависимая флэш-память с блоками хранения доверенной операционный системы, программного обеспечения контроля целостности компонентов устройства, удаленного администрирования и управления устройством, контроля всех критических интервалов времени процедуры запуска и загрузки компьютера, клиентской части ПО «тонкого клиента», магистральный вход/выход которой соединены с магистралью локальной шины устройства. Микроконтроллер датчиков вскрытия и извлечения компонентов компьютера с собственным независимым источником питания, внешние входы которого подсоединены к выходам соответствующих датчиков, а выход - к сигнальному входу процессора идентификации и аутентификации. Аппаратный датчик случайных чисел, выход которого соединен с входом модуля блокировки шины управления и обмена данными компьютера. Оперативное запоминающее устройство, магистральный вход/выход которого соединены через локальную шину устройства с внутренними магистральными входом/выходом процессора идентификации и аутентификации. В состав процессора идентификации и аутентификации дополнительно введены модуль постоянной аутентификации пользователя, модуль управления загрузкой ключей аппаратного шифратора и модуль управления сетевыми адаптерами, реализующие через блок интерфейсов внешних устройств взаимодействие с внешним носителем информации, аппаратным шифратором и сетевыми адаптерами соответственно. Модуль проверки целостности и состояния аппаратных компонентов устройства защиты, осуществляющий их диагностику по каналам связи внутренних магистральных входов/выходов процессора идентификации и аутентификации с компонентами устройства. Модуль взаимодействия с системой разграничения доступа, обеспечивающий информационные связи процессора идентификации и аутентификации через локальную шину устройства, контроллер обмена информацией с компьютером и шину управления и обмена данными компьютера с системой разграничения доступа компьютера. Модуль взаимодействия с серверами информационно-вычислительной системы, обеспечивающий работу компьютера в режиме удаленного управления или «тонкого» клиента с использованием программного обеспечения, загружаемого в оперативную память компьютера из соответствующих блоков энергонезависимой флэш-памяти через ее магистральный вход/выход, локальную шину устройства, контроллер обмена информацией с компьютером и шину управления и обмена данными компьютера.

Указанное известное устройство предназначено для доверенной загрузки компьютера и защиты от несанкционированного доступа (НСД) к информации, обрабатываемой и хранимой в персональных компьютерах и в компьютерных информационно-вычислительных системах, и непосредственно не может использоваться устройстве программно-аппаратного комплекса формирования ключевой информации и радиоданных для радиостанции. Устройство не может производить уничтожение ключевой информации и радиоданных, хранение и уничтожение данных конфигураций, данных исходной последовательности (ИП) и данных ключей проверки целостности программного обеспечения радиостанции (ДКРЦ), уничтожение ключевой информации (КИ) и криптографически опасной информации (КОИ) при аварийных ситуациях, несанкционированном доступе (НСД), а также по команде оператора.

Также известно устройство создания доверенной среды и защиты информации от несанкционированного доступа для компьютеров информационно-вычислительных систем (см. патент РФ RU 2538329, опубликованный 10.01.2015; МПК G06F 21/57, G06F 12/14). Оно содержит управляющий микроконтроллер, энергонезависимую флэш-память большой емкости с блоками хранения программного обеспечения устройства, энергонезависимую быстродействующую память с электронным журналом для регистрации событий при функционировании устройства, блоком с учетными данными пользователей и блоком с настройками и с ключами удаленного управления, блок переключателей для выбора режима работы устройства, звуковое устройство для дополнительного информирования о выявленных несанкционированных действиях, блок интерфейсов внешних устройств, а также устройство блокировки питания компьютера. Управляющий микроконтроллер включает в свой состав модуль идентификации и аутентификации пользователя, модули проверки целостности и состояния аппаратных и программных компонентов устройства защиты, модуль контроля всех критичных интервалов времени процедуры запуска и загрузки компьютера, модуль управления загрузкой ключей аппаратного шифратора, модуль взаимодействия с системой разграничения доступа, модуль взаимодействия с серверами информационно-вычислительной системы, модуль настройки устройства, датчик случайных чисел. В энергонезависимой флэш-памяти большой емкости размещаются доверенная операционная система, модули программного обеспечения контроля целостности компонентов устройства, удаленного администрирования и управления устройством, клиентская часть программного обеспечения «тонкого клиента», причем внутренние магистральные вход/выход микроконтроллера через магистраль локальной шины устройства подключены к магистральным входам/выходам энергонезависимых флэш-памяти и быстродействующей памяти, а внешние магистральные вход/выход микроконтроллера подключены к входам блока интерфейсов внешних устройств, включающего USB Host интерфейс, интерфейс iButton идентификатора типа Touch Memory и межмодульный интерфейс аппаратного шифратора. В состав устройства введены накопитель на основе микросхемы флэш-памяти с интерфейсом SPI, который подключается к шине SPI чипсета материнской платы компьютера и содержит в своей защищенной от записи области BIOS компьютера с дополнительно встроенными командами, обеспечивающими взаимодействие с управляющим микроконтроллером и проверку целостности загружаемого программного обеспечения, и управляемый быстродействующий электронный ключ, установленный на шину SPI материнской платы между чипсетом компьютера и накопителем. Микроконтроллер снабжен каналом управления электронным ключом, соединяющим управляющий выход порта ввода-вывода микроконтроллера с управляющим входом электронного ключа, а также контроллером интерфейса SPI, обеспечивающим подключение микроконтроллера к шине SPI и работу его в режиме прямого доступа к памяти накопителя и в режиме контроля команд от чипсета к накопителю по шине SPI, образуя таким образом аппаратный узел, осуществляющий контроль целостности BIOS в накопителе до ее загрузки с возможностью последующего контроля на шине SPI команд чипсета к накопителю и их блокировки с помощью электронного ключа. Для реализации каналов связи микроконтроллера с аппаратными компонентами и чипсетом он дополнительно снабжен интерфейсами USB и SMBus, а для блокировки запуска компьютера в случае нарушения целостности BIOS или других несанкционированных действий в состав микроконтроллера включен блок управления основным питанием компьютера, встроенный в соответствующий канал управления чипсета, причем само устройство подключено к дежурному источнику питания компьютера.

Это устройство, также как предыдущее, предназначено для доверенной загрузки компьютера и защиты от несанкционированного доступа (НСД) к информации, обрабатываемой и хранимой в персональных компьютерах и в компьютерных информационно-вычислительных системах и непосредственно не может использоваться в устройстве программно-аппаратного комплекса формирования ключевой информации и радиоданных для радиостанции. Устройство не может производить уничтожение ключевой информации и радиоданных, хранение и уничтожение данных конфигураций, данных исходной последовательности (ИП) и данных ключей проверки целостности программного обеспечения радиостанции (ДКРЦ), уничтожение ключевой информации (КИ) и криптографически опасной информации (КОИ) при аварийных ситуациях, несанкционированном доступе (НСД), а также по команде оператора.

Аналогов заявленного устройства программно-аппаратного комплекса формирования ключевой информации и радиоданных для радиостанции не обнаружено.

Решаемой изобретением задачей является создание специализированного вычислительного средства (программно-аппаратного комплекса), обеспечивающего формирование, хранение, уничтожение ключевой информации и радиоданных, хранение и уничтожение данных конфигураций, данных исходной последовательности (ИП) и данных ключей проверки целостности программного обеспечения радиостанции (ДКРЦ), уничтожение ключевой информации (КИ) и криптографически опасной информации (КОИ) при аварийных ситуациях, несанкционированном доступе (НСД) и по команде оператора, а также загрузку сформированных данных в радиостанцию.

Техническое решение относится к области автоматизированных рабочих мест выработки ключевой информации для радиостанции. Решение построено на основе модульной цифровой программируемой аппаратной платформы и аппаратно-независимого модульного программного обеспечения.

Устройство программно-аппаратного комплекса формирования ключевой информации и радиоданных (ПАК-КР) может быть использовано в радиостанциях.

Техническим результатом является повышение надежности защиты ключевой информации и радиоданных.

Для решения поставленной задачи с достижением технического результата устройство программно-аппаратного комплекса формирования ключевой информации и радиоданных для радиостанции содержит модуль вычислительный, модуль контроля, управления и индикации, модуль интерфейсов, клавиатуру и дисплей. Модуль вычислительный выполнен из блока выдачи видеоинформации, интерфейса внешних устройств, блока разуплотнения потока данных для передачи во внешние устройства, блока хранения и обмена данными шумовой последовательности, блока формирования и хранения ключей и масок шифрования, контроллера памяти, администратора состояний, блока шифрования, маскирования, демаскирования и дешифрации данных. Модуль контроля, управления и индикации выполнен из контроллера состояния батареи питания, блока контроля напряжений питания, блока контроля вскрытия корпуса, блока управления элементами дополнительной индикации, контроллера ввода данных с клавиатуры. Модуль интерфейсов выполнен из внешних устройств: блока взаимодействия с радиоаппаратурой, контроллера взаимодействия с устройством ввода радиоданных, блока взаимодействия с персональной электронно-вычислительной машиной. Выход клавиатуры соединен с входом контроллера ввода данных с клавиатуры. Выход контроллера состояния батареи питания, выход блока контроля напряжений питания, выход блока контроля вскрытия корпуса, выход блока управления элементами дополнительной индикации, выход контроллера ввода данных с клавиатуры модуля контроля, управления и индикации посредством шины данных соединены с входом администратора состояний модуля вычислительного. Первый вход/выход администратора состояний посредством шины данных соединен с первым входом/выходом блока шифрования, маскирования, демаскирования и дешифрации данных. Второй вход/выход блока шифрования, маскирования, демаскирования и дешифрации данных посредством шины данных соединен с первым входом/выходом контроллера памяти. Второй вход/выход контроллера памяти посредством шины данных соединен с входом/выходом блока хранения и обмена данными шумовой последовательности, а третий вход/выход контроллера памяти соединен посредством шины данных с входом/выходом блока формирования и хранения ключей и масок шифрования. Второй вход/выход администратора состояний посредством шины данных соединен с первым входом/выходом блока разуплотнения потока данных для передачи во внешние устройства. Второй вход/выход блока разуплотнения потока данных для передачи во внешние устройства посредством шины данных соединен с первым входом/выходом интерфейса внешних устройств, а его третий вход/выход - с первым входом/выходом блока выдачи видеоинформации. Второй, третий и четвертый вход/выход интерфейса внешних устройств соответственно посредством шин данных соединен с входами/выходами блока взаимодействия с радиоаппаратурой, контроллера взаимодействия с устройством ввода радиоданных, блока взаимодействия с персональной электронно-вычислительной машиной модуля интерфейса. Второй вход/выход блока выдачи видеоинформации посредством шины данных соединен с входом/выходом дисплея.

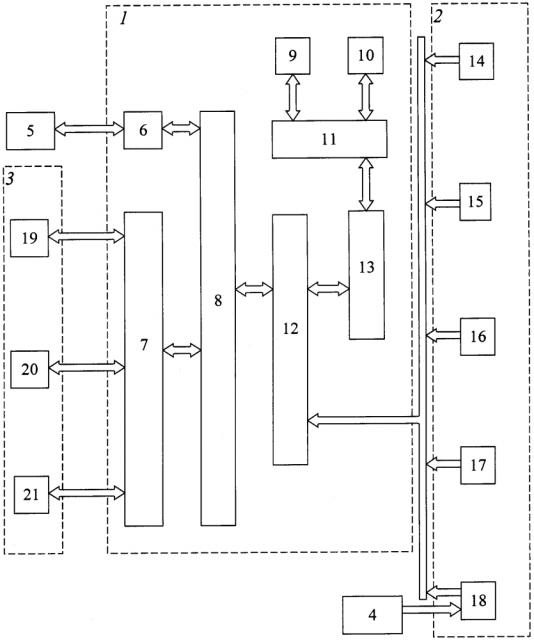

Указанные преимущества, а также особенности настоящего изобретения поясняются с помощью варианта его выполнения со ссылками на фигуру.

Фигура изображает функциональную блок-схему заявленного устройства программно-аппаратного комплекса формирования ключевой информации и радиоданных для радиостанции.

Устройство содержит модуль 1 вычислительный, модуль 2 контроля, управления и индикации, модуль 3 интерфейсов, клавиатуру 4 и дисплей 5. Модуль 1 выполнен из блока 6 выдачи видеоинформации, интерфейса 7 внешних устройств, блока 8 разуплотнения потока данных для передачи во внешние устройства, блока 9 хранения и обмена данными шумовой последовательности, блока 10 формирования и хранения ключей и масок шифрования, контроллера 11 памяти, администратора 12 состояний, блока 13 шифрования, маскирования, демаскирования и дешифрации данных. Модуль 2 контроля выполнен из контроллера 14 состояния батареи питания, блока 15 контроля напряжений питания, блока 16 контроля вскрытия корпуса, блока 17 управления элементами дополнительной индикации, контроллера 18 ввода данных с клавиатуры. Модуль 3 интерфейсов выполнен из внешних устройств - блока 19 взаимодействия с радиоаппаратурой, контроллера 20 взаимодействия с устройством ввода радиоданных (УВРД), блока 21 взаимодействия с персональной электронно-вычислительной машиной (ПЭВМ) (USB/RS232C).

Выход клавиатуры 4 соединен с входом контроллера 18 ввода данных с клавиатуры. Выход контроллера 14 состояния батареи питания, выход блока 15 контроля напряжений питания, выход блока 16 контроля вскрытия корпуса, выход блока 17 управления элементами дополнительной индикации, выход контроллера 18 ввода данных с клавиатуры модуля 2 контроля посредством шины данных соединены с входом администратора 12 состояний модуля 1 вычислительного. Первый вход/выход администратора 12 состояний посредством шины данных соединен с первым входом/выходом блока 13 шифрования, маскирования, демаскирования и дешифрации данных, второй вход/выход которого посредством шины данных соединен с первым входом/выходом контроллера 11 памяти. Второй вход/выход контроллера 11 памяти посредством шины данных соединен с входом/выходом блока 9 хранения и обмена данными шумовой последовательности, а третий вход/выход контроллера 11 памяти соединен посредством шины данных с входом/выходом блока 10 формирования и хранения ключей и масок шифрования. Второй вход/выход администратора 12 состояний посредством шины данных соединен с первым входом/выходом блока 8 разуплотнения потока данных для передачи во внешние устройства, второй вход/выход которого посредством шины данных соединен с первым входом/выходом интерфейса 7 внешних устройств, а его третий вход/выход - с первым входом/выходом блока 6 выдачи видеоинформации. Второй, третий и четвертый вход/выход интерфейса 7 внешних устройств соответственно посредством шин данных соединен с входами/выходами блока 19 взаимодействия с радиоаппаратурой, контроллера 20 взаимодействия с устройством ввода радиоданных (УВРД), блока 21 взаимодействия с персональной электронно-вычислительной машиной (ПЭВМ) модуля 3. Второй вход/выход блока 6 выдачи видеоинформации посредством шины данных соединен с входом/выходом дисплея 5.

Модуль 1 вычислительный обеспечивает:

- контроль целостности программного обеспечения (ПО);

- формирование ключей аутентификации оператора, формирование ключевой информации (КИ) и радиоданных (РД);

- обмен данными с дисплеем 5 по интерфейсу SPI;

- контроль потока данных по интерфейсам UART0, UART1, блокировку передачи в случае нарушения последовательности данных и выдачу сигнала ошибки;

- маскирование ключей, полученных с клавиатуры, расшифрование исходных данных формирования КИ;

- формирование масок, выработку ключей аутентификации оператора, ключей хранения, ключей псевдослучайной перестройки рабочей частоты (ППРЧ), синхропосылок с помощью программных датчиков случайных чисел (ПДСЧ);

- уничтожение масок и КИ в случае наступления события НСД, при отклонении от нормы внутренних напряжения питания, при нажатии кнопок экстренного стирания или по команде;

- хранение конфигураций исходных данных для формирования КИ и РД в зашифрованном и имитозащищенном виде на ключе хранения;

- получение данных проверки целостности программного обеспечения (ПО) радиостанции, их расшифровку с использованием ключей и хранение в зашифрованном и имитозащищенном виде на ключе хранения, а также инициализацию в радиостанции режима проверки целостности. Получение от радиостанции результатов проверки целостности, их анализ и отображение на дисплее 5 эталонной и полученной от радиостанции контрольных групп проверки целостности, а также индикацию результата их сравнения;

- формирование КИ и РД посредством меню на дисплее 5 индикатора или по команде, информирование о результатах формирования, а также вывод на дисплей 5 стадии формирования в ходе работы алгоритма и информации об успешности формирования;

- автоматическое ведение журнала событий и предоставление оператору возможности просмотра журнала с дисплея 5 или посредством специального программного обеспечения отображения информации (СПО-ОИ), установленного на ПЭВМ.

Модуль 2 контроля, управления и индикации обеспечивает:

- управление и контроль питанием модуля 1 вычислительного и модуля 3 интерфейсов;

- управление и контроль зарядом внутренней батареи;

- обработку данных вводимых с клавиатуры 4 и передачу информации о нажатых клавишах клавиатуры 4 в модуль 1 вычислительный.

Модуль 3 интерфейсов обеспечивает:

- обмен данными конфигураций с ПЭВМ по интерфейсам USB или RS232 в зависимости от подключенного кабеля;

- обмен данными с УВРД или радиостанцией по интерфейсу RS485;

- отправку сформированных КИ и РД в Р-187П1 по интерфейсу RS-485;

- получение от ПЭВМ криптограмм исходных данных для формирования КИ и РД.

Работает устройство программно-аппаратного комплекса формирования ключевой информации и радиоданных для радиостанции следующим образом.

Администратор 12 состояний имеет постоянное питание от аккумулятора и всегда контролирует состояние контроллера 14, блоков 15, 16, 17 и контроллера 18 модуля 2 контроля в режиме пониженного потребления тока. Если сигналы контроллера 14, блоков 15, 16, 17, контроллера 18 выходят за допустимые пределы или контроллер 18 ввода данных с клавиатуры выдал команду экстренного стирания, то администратор 12 состояний стирает области памяти с критически важной информацией и блокирует работу ПАК-КР. Если сигналы контроллера 14, блоков 15, 16, 17 и контроллера 18 находятся в допустимых пределах, то администратор 12 состояний ожидает от контроллера 18 ввода данных с клавиатуры команды включения, активируемой оператором с помощью нажатия и удержания клавиши питания.

При поступлении от контроллера 18 команды включения администратор 12 состояний производит тестирование целостности собственного ПО криптографическим алгоритмом и в случае успеха запускает таймер ожидания сигнала от блока 13 шифрования и подает питание на все блоки модулей 1 и 3. Если тестирование целостности собственного ПО администратора 12 состояний завершилось с ошибкой, администратор 12 состояний стирает области памяти с критически важной информацией и блокирует работу ПАК-КР, уведомляя оператора ПАК-КР об аварии сигналом на блок 17 управления элементами дополнительной индикации.

При поступлении питания на блок 13 шифрования, блок 13 производит тестирование целостности собственного ПО криптографическим алгоритмом и в случае ошибки выдает команду экстренного стирания администратору 12 состояний, в результате чего администратор 12 состояний стирает области памяти с критически важной информацией и блокирует работу ПАК-КР, уведомляя оператора ПАК-КР об аварии сигналом на блок 17.

Если тестирование целостности собственного ПО криптографическим алгоритмом блока 13 шифрования прошло успешно, блок 13 проводит тестирование контроллера 11 памяти. Если тестирование контроллера 11 блоком 13 шифрования завершилось с ошибкой, блок 13 останавливает свою работу, в результате чего в администраторе 12 состояний срабатывает таймер отсутствия сигнала от блока 13 шифрования и администратор 12 состояний отключает питание от всех блоков модулей 1 и 3.

Если тестирование контроллера 11 памяти блоком шифрования 13 выполнено успешно, блок 13 шифрования загружает рабочее ПО в память контроллера 11, подает команду на включение дисплея 5, производит тестирование блока 10 формирования и хранения ключей и масок шифрования, а также интерфейса 7 внешних устройств, блока 19 взаимодействия с радиоаппаратурой, контроллера 20 взаимодействия с устройством ввода радиоданных (УВРД) и блока 21 взаимодействия с ПЭВМ. Если тестирование указанных выше блоков (блока 10, или 7, или 19, или 20, или 21) завершилось с ошибкой, блок 13 шифрования отображает на дисплее 5 причину ошибки, блок 13 переходит в режим аварии и блокирует исполнение программы, в результате чего в администраторе 12 состояний срабатывает таймер отсутствия сигнала от блока 13 шифрования, и администратор 12 отключает питание от всех блоков модулей 1 и 3.

Если тестирование указанных выше блоков (блоков 10, 7, 19, 20 и 21) прошло успешно, блок 13 шифрования запрашивает результат проверки целостности у администратора 12 состояний, что является сигналом отключения таймера администратора 12 состояний. Если запрашиваемый результат проверки целостности у администратора 12 состояний не совпадает с ожидаемым, блок 13 шифрования формирует команду экстренного стирания администратору 12 состояний и завершает свою работу, при этом администратор 12 состояний стирает области памяти с критически важной информацией и блокирует работу ПАК-КР.

Если полное тестирование ПАК-КР прошло успешно, дисплей 5 отображает диалоговое окно ввода даты и времени, а блок 13 шифрования ожидает от клавиатуры 4, контроллера 18 ввода данных с клавиатуры, администратора 12 вводимую оператором дату и время.

После ввода оператором с клавиатуры 4 даты, времени и часового пояса их значения сохраняются в контроллере 11 и передаются блоку 13 шифрования по каждому его запросу. Блок 13 с помощью блока 10 формирует временные маски ключей проверки целостности ПО блока ПАК-КР и ключа исходной шумовой последовательности (ИП) и передает их в администратор 12 состояний, после чего на дисплее 5 отображается меню с возможностью проверки целостности ПО блока ПАК-КР или загрузки ИП.

При выборе оператором пункта меню загрузки ИП блок 13 шифрования дает команду запрета отображения значений нажатых клавиш клавиатуры 4 на дисплее 5, в результате чего любое нажатие клавиш отображается на индикаторе каким-либо символом, например символом «*», а в блок 13 шифрования вместо значения нажатой клавиши посылается от администратора 12 значение «С». На дисплее 5 отображается диалоговое меню с приглашением ввести поблочно код ключа ИП.

После ввода последней цифры ключа ИП блок 13 шифрования запрашивает у администратора 12 состояний контрольную сумму введенного ключа ИП и отображает ее на дисплее 5. Если оператор не подтверждает контрольную сумму ключа ИП, оператору высвечивается на дисплее 5 меню с возможностью отмены ввода ключа или ввода ключ ИП заново. Если оператор подтверждает контрольную сумму ключа ИП, администратор 12 состояний маскирует ключ ИП и передает его в блок 13 шифрования, после чего на дисплее 5 отображается сообщение об ожидании загрузки ИП.

Оператор с помощью программы СПО-ОИ передает ИП с CD-ROM через блок 21 взаимодействия с ПЭВМ, интерфейс 7 внешних устройств, блок 8 разуплотнения потока данных, администратор 12 состояний, блок 13 шифрования в контроллер 11 памяти исходную шумовую последовательность. После полной загрузки ИП в контроллер 11 осуществляется проверка целостности ИП блоком 13 криптографическим способом с помощью ключа ИП. Если проверка целостности ИП дала отрицательный результат, на дисплее 5 выводится соответствующее уведомление с переходом меню выбора повторной загрузки ИП или отмены процедуры ввода ИП. Если проверка целостности ИП прошла успешно, блок 13 шифрования с помощью ИП и блока 10 формирования и хранения ключей и масок формирует новые ключи хранения, авторизации и маски ключей, перешифровывает ИП на новом ключе хранения и сохраняет ИП в блоке 9, шифрует ключи на главном ключе хранения и сохраняет их в энергонезависимой памяти контроллера 11 памяти. Главный ключ хранения шифруется на ключе авторизации и сохраняется во внешнем устройстве ввода радиоданных (УВРД), пройдя путь от блока 10 через блок 13, администратор 12, блок 8, интерфейс 7, контроллер 20 взаимодействия с УВРД, а маскированный ключ авторизации сохраняется в криптографически важной энергозависимой памяти администратора 12 состояний.

При выключении питания ПАК-КР администратор 12 сохраняет в энергозависимой памяти маскированный ключ авторизации, контроллер 11 памяти в энергонезависимой памяти хранит ключи, зашифрованные на главном ключе хранения, а блоке 9 хранения и обмена данными шумовой последовательности сохраняет шифрованную ИП.

При включении питания осуществляется контроль целостности ПО и тестирование аппаратной части описанным выше способом. При успешном тестировании блок 13 шифрования считывает из администратора 12 состояний ключ авторизации и высвечивает на дисплее 5 приглашение оператору авторизоваться, приложив УВРД к разъему контроллера 20 взаимодействия с устройством ввода радиоданных. Если считанный из подключенного УВРД ключ хранения поддается расшифровке ключом авторизации, оператору предоставляется доступ к управлению ПАК-КР, иначе работа ПАК-КР блокируется администратором состояний 12 на достаточно продолжительное время, например на 30 минут.

Контроллер 11 памяти в энергонезависимой памяти хранит журнал событий и действий оператора ПАК-КР. Доступ к журналу событий возможен только после успешной авторизации оператора.

Оператор с помощью СПО-ОИ на ПЭВМ может создать схему радиосвязи и загрузить ее вместе с радиоданными через разъем блока 21 взаимодействия с ПЭВМ в энергонезависимую память контроллера 11. После загрузки в контроллер 11 памяти схемы радиосвязи оператор ПАК-КР с помощью клавиатуры 4 выбором соответствующего пункта меню запускает в блок 10 формирования и хранения ключей и масок шифрования процедуру формирования ключей для радиостанций. Исходными данными для формирования ключей является ИП, хранимая в блоке 9 хранения и обмена данными шумовой последовательности. Сформированная ключевая информация и радиоданные (КИРД) в зашифрованном виде сохраняются в энергонезависимой памяти контроллера 11.

Если КИРД сформирован, оператор ПАК-КР с помощью соответствующего кабеля подключает радиостанцию к разъему блока 19 взаимодействия с радиоаппаратурой и с помощью клавиатуры 4 выбором соответствующего пункта меню запускает процедуру загрузки КИРД из контроллера 11 в радиостанцию.

Стереть КИРД оператор ПАК-КР может только с клавиатуры 4 выбором соответствующего пункта меню и только с помощью дополнительного подтверждения операции стирания, приложив УВРД к разъему контроллера 20 взаимодействия с устройством ввода радиоданных.

Генерация ключевой информации в блоке 10 и блоке 13 дублируется на аппаратном уровне, а ее корректность контролируется постоянным сравнением результатов работы основного и дублирующего генераторов.

При передаче информации от блока 10 формирования и хранения ключей и масок шифрования и контроллера 11 памяти к устройствам, подключенным к разъемам блока 19 взаимодействия с радиоаппаратурой, контроллера 20 взаимодействия с УВРД, блока 21 взаимодействия с ПЭВМ создаются два потока данных: один от выбранного основного, другой - от выбранного дублирующего блока из вышеуказанных. Дублирующий блок модифицирует поток по заданному закону, который известен блоку 8 разуплотнения потока данных для передачи во внешние устройства. Получив два потока на передачу, блок 8 сравнивает данные потоков, и если они не корректны, то блокируется интерфейс 7 внешних устройств, что предотвращает непреднамеренную выдачу криптографически важной информации во внешние устройства. Если данные потоков корректны, блок 8 разуплотнения потока данных пропускает в интерфейс 7 внешних устройств основной поток данных с постоянным контролем потока модифицированных данных, что приводит к разуплотнению общего выходного потока.

Таким образом, за счет использования в схеме заявленного устройства описанных выше функциональных блоков и связей между ними удается достичь заявленный технический результат, а именно повысить надежность защиты ключевой информации и радиоданных.

Наиболее успешно заявленное устройство программно-аппаратного комплекса формирования ключевой информации и радиоданных для радиостанции промышленно применимо в радиотехнике при формировании, хранении, загрузке сформированных данных в радиостанцию, для уничтожения ключевой информации и радиоданных, для хранения и уничтожения данных конфигураций, данных исходной последовательности (ИП) и данных ключей проверки целостности программного обеспечения радиостанции (ДКРЦ), для уничтожения ключевой информации (КИ) и криптографически опасной информации (КОИ) при аварийных ситуациях и при несанкционированном доступе (НСД), а также по команде оператора.

Устройство программно-аппаратного комплекса формирования ключевой информации и радиоданных для радиостанции, содержащее модуль вычислительный, модуль контроля, управления и индикации, модуль интерфейсов, клавиатуру и дисплей, при этом модуль вычислительный выполнен из блока выдачи видеоинформации, интерфейса внешних устройств, блока разуплотнения потока данных для передачи во внешние устройства, блока хранения и обмена данными шумовой последовательности, блока формирования и хранения ключей и масок шифрования, контроллера памяти, администратора состояний, блока шифрования, маскирования, демаскирования и дешифрации данных, модуль контроля, управления и индикации выполнен из контроллера состояния батареи питания, блока контроля напряжений питания, блока контроля вскрытия корпуса, блока управления элементами дополнительной индикации, контроллера ввода данных с клавиатуры, модуль интерфейсов выполнен из внешних устройств - блока взаимодействия с радиоаппаратурой, контроллера взаимодействия с устройством ввода радиоданных (УВРД), блока взаимодействия с персональной электронно-вычислительной машиной (ПЭВМ) (USB/RS232C), причем выход клавиатуры соединен со входом контроллера ввода данных с клавиатуры, выход контроллера состояния батареи питания, выход блока контроля напряжений питания, выход блока контроля вскрытия корпуса, выход блока управления элементами дополнительной индикации, выход контроллера ввода данных с клавиатуры модуля контроля, управления и индикации посредством шины данных соединены со входом администратора состояний модуля вычислительного, первый вход/выход администратора состояний посредством шины данных соединен с первым входом/выходом блока шифрования, маскирования, демаскирования и дешифрации данных, второй вход/выход которого посредством шины данных соединен с первым входом/выходом контроллера памяти, второй вход/выход которого посредством шины данных соединен с входом/выходом блока хранения и обмена данными шумовой последовательности, а третий вход/выход контроллера памяти соединен посредством шины данных с входом/выходом блока формирования и хранения ключей и масок шифрования, второй вход/выход администратора состояний посредством шины данных соединен с первым входом/выходом блока разуплотнения потока данных для передачи во внешние устройства, второй вход/выход которого посредством шины данных соединен с первым входом/выходом интерфейса внешних устройств, а его третий вход/выход - с первым входом/выходом блока выдачи видеоинформации, второй, третий и четвертый вход/выход интерфейса внешних устройств соответственно посредством шин данных соединен с входами/выходами блока взаимодействия с радиоаппаратурой, контроллера взаимодействия с устройством ввода радиоданных (УВРД), блока взаимодействия с персональной электронно-вычислительной машиной модуля интерфейса, второй вход/выход блока выдачи видеоинформации посредством шины данных соединен с входом/выходом дисплея.