Способ интеграции информационных ресурсов неоднородной вычислительной сети

Иллюстрации

Показать всеИзобретение относится к технологиям сетевой связи. Технический результат заключается в повышении уровня надежности функционирования сети. В способе на ВУ вычислительной сети формируют единое, централизованное, защищенное хранилище данных, доступное с любого узла вычислительной сети, сохраняют в централизованном хранилище адресную информацию и данные об информационном обмене между ВУ, записывают всю совокупность ссылок ДатаМаркет в централизованное защищенное хранилище данных, выделяют из имеющейся совокупности ВУ узел вычислительной сети в котором размещают информацию о полномочиях и правах доступа должностных лиц, выделяют также в вычислительной сети по меньшей мере один узел вычислительной сети для выполнения функции сервера приложений, с возможностью удаленного использования имеющихся на нем программных и аппаратных ресурсов и фиксируют на нем регистрационную информацию. 3 ил.

Реферат

Изобретение относится к области электросвязи и касается интеграции информационных ресурсов неоднородной вычислительной сети.

Заявленный способ может быть использован для формирования общей защищенной транспортной среды с интеграцией информационных ресурсов для обеспечения единообразного обмена данными между Центральным информационным объектом (ЦИО) и комплексами средств автоматизации (КСА) для всех вычислительных и информационных задач.

Известен способ обеспечения доступа к данным в системе управления базами данных «Линтер-ВС», описанный в патенте РФ №2130643 (опубл. 20.05.1999). В этом способе при обработке запроса доступа производят несколько последовательных проверок для сравнения ранга допуска пользователя с рангом доступа запрашиваемых данных.

Недостатком данного способа является ограниченная область его использования, выраженная в его практической реализации для конкретной СУБД и использования мандатной модели для обеспечения доступа пользователя к данным, контролируемым СУБД.

Известен способ создания системы защиты виртуального канала корпоративной сети, построенной на каналах связи и средствах коммутации сети связи общего пользования для интеграции информационных ресурсов, который раскрыт в патенте РФ №2143728 (опубл. 27.12.1999). В соответствии с данным способом в систему, содержащую межсетевые экраны, введены блок формирования закрытого протокола, блок аутентификации клиента по IP-адресу, блок разрешения доступа по логическому имени сервера. Система защиты разделена на клиентскую и серверную части.

Недостатком данного способа является относительно низкий уровень защиты ориентация на защиту всего внутрисетевого трафика без учета разнородности данных, предоставляемых ресурсами сети.

Известен способ создания системы защиты виртуального канала корпоративной сети, построенной на каналах связи и средствах коммутации сети связи общего пользования для интеграции информационных ресурсов, который раскрыт в патенте РФ №2143728 (опубл. 27.12.1999). В соответствии с данным способом в систему, содержащую межсетевые экраны, введены блок формирования закрытого протокола, блок аутентификации клиента по IP-адресу, блок разрешения доступа по логическому имени сервера. Система защиты разделена на клиентскую и серверную части.

Недостатком данного способа является относительно низкий уровень защиты виртуального канала при построении сети с большим количеством сегментов. В данном случае аутентификация пользователя по IP-адресу и логическому имени сервера является недостаточной ввиду участившихся случаев разработки и применения программных и технических средств подмены данных атрибутов аутентификации для несанкционированного доступа к защищенным ресурсам.

Наиболее близким к предлагаемому является способ интеграции информационных ресурсов неоднородной вычислительной сети, изложенный в патенте РФ №2359319 (опубл. 20.06.2009).

Способ заключается в том, что для достижения обозначенного эффекта производят следующие действия: устанавливают на каждую вычислительную установку общесистемное программное обеспечение (ОСПО); обеспечивают единые унифицированные средства межмашинного информационного обмена; обеспечивают гарантированное защищенное взаимодействие между конечными приложениями через очереди исходящих и входящих сообщений; создают на каждой вычислительной установке защищенное рандомизированное хранилище данных, именуемое личным сейфом; сохраняют в личном сейфе очереди исходящих и входящих сообщений; обеспечивают возможность создания и удаления информационных объектов, именуемых ссылками, с возможностью извлечения этих ссылок на специализированные информационные ресурсы, именуемые витринами данных; обеспечивают гарантированное хранение витрин данных в личном сейфе в виде совокупности ссылок, именуемой ДатаМаркет; сохраняют в личном сейфе конфиденциальные данные и полномочия должностного лица; обеспечивают мандатный и дискреционный контроль доступа должностного лица к данным ДатаМаркет; обеспечивают гарантированную обработку ссылки в ДатаМаркет; систематически проверяют полномочия каждого должностного лица, допущенного к работе с ДатаМаркет и останавливают сеанс работы конкретного должностного лица при несовпадении хотя бы одного параметра из соответствующего профиля доступа, хранящегося в личном сейфе вычислительной установки.

Данный способ эффективно решает задачу объединения разнородных источников данных вычислительной сети путем балансировки количества и объема классификаторов корреспондирующих задач. При этом предложенный способ обеспечивает оригинальный способ представления результатов запросов, имеющих в общем случае различные структуры и форматы предоставляемых данных.

Недостатком ближайшего аналога является относительно низкий уровень надежности функционирования сети. Это вызвано наличием на каждой вычислительной установке локального хранилища конфиденциальной информации («личного сейфа данных»), относящейся ко всей вычислительной сети. Данный подход влечет необходимость синхронизации всех пользовательских «личных сейфов», что может привести к значительному снижению защищенности служебной конфиденциальной информации, а также повышает требования к обеспечению связности (наличии постоянного канала передачи данных) узлов данной сети.

Техническим результатом заявляемого решения является повышение уровня надежности функционирования сети, за счет исключения личных сейфов и формирования единого хранилища данных.

Указанный технический результат достигается тем, что в известном способе интеграции информационных ресурсов неоднородной вычислительной сети представленной в виде двух соединенных сетью связи вычислительные установки (ВУ), по меньшей мере, одна из которых снабжена отличной от других операционной системой (ОС), и в контексте этой ОС функционирует конечное приложение данной ВУ, заключающийся в том, что на первом этапе инсталлируют на каждой ВУ общесистемное программное обеспечение (ОСПО) путем доустановки базового набора транспортных протоколов, предназначенных для адресации узлов и маршрутизации пакетов, а также набора форматов обмена данными прикладного уровня, устанавливают на каждой ВУ однотипные средства межмашинного информационного обмена, реализующие физическую связность всех ВУ, формируют очереди исходящих и входящих сообщений для достижения гарантированного защищенного взаимодействия в информационном пространстве между конечными приложениями ВУ, повторяют операции добавления/удаления ссылок витрин данных каждой вычислительной установки в централизованное хранилище данных. На втором этапе на ВУ вычислительной сети формируют единое, централизованное, защищенное хранилище данных, доступное с любого узла вычислительной сети. В централизованном хранилище сохраняют адресную информацию и данные об информационном обмене между ВУ. Всю совокупность ссылок ДатаМаркет записывают в централизованное защищенное хранилище данных и выделяют из имеющейся совокупности ВУ узел вычислительной сети в котором размещают информацию о полномочиях и правах доступа должностных лиц. Выделяют в вычислительной сети по меньшей мере один узел для выполнения функции сервера приложений, с возможностью удаленного использования имеющихся на нем программных и аппаратных ресурсов и фиксируют на нем регистрационную информацию. Инициируют, в случае отсутствия требуемого для обработки данных конечного приложения на узле-получателе, удаленный вызов приложения посредством сервера приложений. Развертывают в рамках вычислительной сети дополнительный сервис передачи данных, работающий в режиме времени, приближенном к реальному, для организации распределенного хранения файловой и иной информации, контроля за целостностью данных, их репликации, восстановления и выдачи по запросу для обработки конечному приложению. Сопоставляют списки пользователей с их полномочиями на узле вычислительной сети, выполняющем функции авторизации и аутентификации конечных пользователей.

Благодаря новой совокупности существенных признаков в неоднородной вычислительной сети путем исключения личных сейфов на каждой вычислительной установке и созданием единого информационного хранилища, обеспечивается достижение сформулированного технического результата.

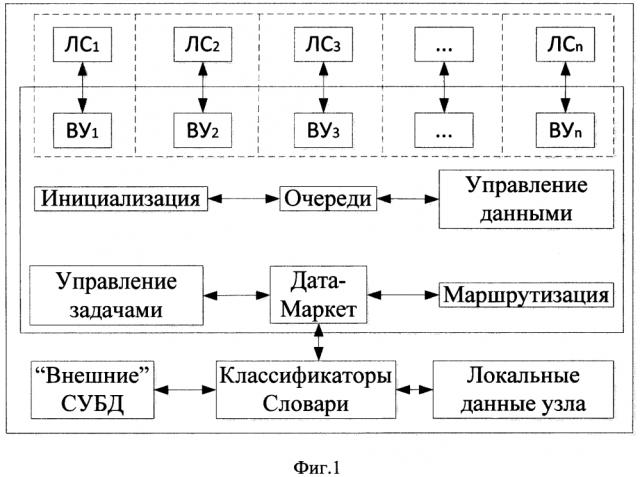

Заявленный способ поясняется чертежами, на которых показаны:

фиг. 1 - технология интеграции в ДатаМаркет;

фиг. 2 - технология повышение уровня надежности функционирования сети;

фиг. 3 - вероятность дискредитации сети.

Заявленный способ реализуют следующим образом.

На каждой ВУ инсталлируют общесистемное программное обеспечение (ОСПО) путем доустановки базового набора транспортных протоколов, предназначенных для адресации узлов и маршрутизации пакетов, а также набора форматов обмена данными прикладного уровня;

устанавливают на каждой ВУ однотипные средства межмашинного информационного обмена, реализующие физическую связность всех ВУ;

формируют очереди исходящих и входящих сообщений для достижения гарантированного защищенного взаимодействия в информационном пространстве между конечными приложениями ВУ;

повторяют операции добавления/удаления ссылок витрин данных каждой вычислительной установки в централизованное хранилище данных, затем на ВУ вычислительной сети:

формируют единое, централизованное, защищенное хранилище данных, доступное с любого узла вычислительной сети;

сохраняют в централизованном хранилище адресную информацию и данные об информационном обмене между ВУ;

записывают всю совокупность ссылок ДатаМаркет в централизованное защищенное хранилище данных;

выделяют из имеющейся совокупности ВУ узел вычислительной сети в котором размещают информацию о полномочиях и правах доступа должностных лиц;

выделяют также в вычислительной сети по меньшей мере один узел вычислительной сети для выполнения функции сервера приложений, с возможностью удаленного использования имеющихся на нем программных и аппаратных ресурсов и фиксируют на нем регистрационную информацию;

инициируют, в случае отсутствия требуемого для обработки данных конечного приложения на узле-получателе, удаленный вызов приложения посредством сервера приложений;

развертывают в рамках вычислительной сети дополнительный сервис передачи данных, работающий в режиме времени, приближенном к реальному, для организации распределенного хранения файловой и иной информации, контроля за целостностью данных, их репликации, восстановления и выдачи по запросу для обработки конечному приложению;

сопоставляют списки пользователей с их полномочиями на узле вычислительной сети, выполняющем функции авторизации и аутентификации конечных пользователей,

причем для установки на ВУ однотипных средств межмашинного информационного обмена:

формируют промежуточную сетевую среду, базирующуюся на использовании механизма сокетов протоколов сетевого уровня модели OSI, для взаимодействия конечных приложений;

формализуют информационный обмен посредством прикладных протоколов более высокого уровня абстракции, реализованных на основе протоколов сетевого уровня;

определяют взаимодействие конечных приложений как посредством передачи сообщений, так и при помощи механизма удаленного вызова процедур.

для формирования очереди исходящих и входящих сообщений для достижения гарантированного защищенного взаимодействия между конечными приложениями ВУ:

формируют единое защищенное информационное пространство упомянутой вычислительной сети путем упорядочения информационного обмена между упомянутыми конечными приложениями за счет обеспечения промежуточного переназначения информационных потоков, перекодировки классификаторов информационного обеспечения, автоматического согласования форматов извлекаемых данных для единообразного их представления в интересах совместного функционирования приложений.

Реализация данного способа обеспечивает повышение уровня надежности функционирования сети, что подтверждается следующим:

Получение количественных оценок улучшаемых свойств основано на стандартных рассуждениях теории надежности систем.

В качестве оцениваемого параметра выберем вероятность дискредитации сети. Под дискредитацией сети будем понимать переход к злоумышленнику информации, содержащейся на серверах или рабочих станциях защищаемой вычислительной сети, критической с точки зрения нарушения конфиденциальности сведений о пользователях сети и их профессиональной деятельности.

Существуют различные подходы к оценке защищенности, связанные, например, с рассмотрением модели внешнего и внутреннего злоумышленника, оценки затрачиваемых ресурсов и проч. Однако, в самом общем виде вероятность дискредитации сети оценивается по вероятностям наступления нескольких событий, наиболее значимыми из которых являются:

вероятность захвата (взлома) сервера сети;

вероятность захвата (взлома) рабочей станции.

В том и другом случае можно утверждать, что по прошествии некоторого времени дискредитация сети может считаться достоверным событием.

Иные угрозы безопасности существуют (например, дискредитация сети злоумышленником посредствам подключения к сети рабочей станции или иных технических средств, не входящих в состав сети), но в рамках заявляемого способа вероятность наступления неблагоприятных последствий от попыток их осуществления считаем величиной постоянной. Иными словами, заявляемый способ не рассматривает меры противодействия подобным угрозам; считается, что они регулируются иными (например, организационными) мерами.

При организации защищенной сети способом ближайшего прототипа, критически важная конфиденциальная информация содержится как на соответствующих серверах вычислительной сети, так и на рабочих станциях, в «личных сейфах» пользователей. Таким образом, итоговая вероятность дискредитации сети может быть рассчитана по формуле:

, где

PД - вероятность дискредитации сети,

Pсерв - вероятность захвата (взлома) сервера сети,

Pрс i - вероятность захвата (взлома) i-ой рабочей станции,

n - количество рабочих станций в сети.

Рассматривая обычные условия проектирования и создания систем безопасности сетей можно прийти к следующим выводам (допущениям):

вероятности захвата (взлома) рабочих станций Ppc i принимаем приблизительно равными, что в первом приближении можно считать справедливым утверждением, исходя из принципиальной технической схожести вычислительных установок. Тем не менее, в способе явным образом говорится о разнородности сети, предполагается, в том числе, построение сети с большим количеством, возможно, разнотипных рабочих станций. Для учета данной разнородности введем понятие приведенной вероятности захвата (взлома) некоторой рабочей станции Ррс. Т.е. в целях статистического анализа примем наступление данного события равновероятным для любой рабочей станции сети;

вероятность захвата (взлома) сервера много ниже данного параметра для рабочей станции Pсерв<<Pрс (обычно не менее чем на 2 порядка). Таким образом, изменение результата РД при учете множителя (1-Pсерв) составляет около десятых долей процента, что в рамках рассматриваемой оценки можем считать пренебрежительно малой величиной;

Тогда, с учетом двух данных допущений, формула расчета вероятности дискредитации сети примет вид:

РД≅1-(1-Ррс)n

Правая часть выражения, рассматриваемая относительно количества рабочих станций n представляет собой параметрическую логарифмическую зависимость, что наглядно демонстрируется диаграммой серии расчетов итоговой вероятности относительно приведенной вероятности и количества рабочих станций сети фиг. 3

В предлагаемом способе критически важная информация хранится только на серверах вычислительной сети. Таким образом, взлом (захват) злоумышленником рабочей станции является лишь необходимым условием для начала процедуры взлома серверов сети. Другими словами, увеличение количества рабочих станций в сети, равно как и снижение защищенности отдельно взятой вычислительной установки асимптотически приближает вероятность дискредитации сети не к 1, как в случае с ближайшим прототипом, а к значению вероятности взлома (захвата) сервера.

Таким образом, предлагаемый способ построения защищенной сети в отличии от ближайшего прототипа, является слабо чувствительным к увеличению количества числа рабочих станции в сети, что является принципиальным улучшением для построения реальных разнородных вычислительных сетей.

Приведенная оценка защищенности наглядно демонстрирует улучшение защищенности сети при использовании предлагаемого способа.

Предлагаемый способ может предъявлять повышенные требования по технической доступности серверов сети (связности сети), что, однако, не является критическим фактором по сравнению с аналогичными требованиями к сети, формируемой в соответствии со способом ближайшего прототипа.

Данное утверждение основано на том факте, что в случае технической недоступности серверов формируемой сети сетевые сервисы будут недоступны в полном объеме. Способ построения сети ближайшего прототипа в данном случае дает пользователю теоретическую возможность доступа к истории сообщений, что на практике не является значительным функциональным преимуществом.

Способ интеграции информационных ресурсов неоднородной вычислительной сети, представленной в виде двух соединенных сетью связи вычислительных установок (ВУ), по меньшей мере, одна из которых снабжена отличной от других операционной системой (ОС), и в контексте этой ОС функционирует конечное приложение данной ВУ, заключающийся в том, что на первом этапе инсталлируют на каждой ВУ общесистемное программное обеспечение (ОСПО) путем доустановки базового набора транспортных протоколов, предназначенных для адресации узлов и маршрутизации пакетов, а также набора форматов обмена данными прикладного уровня, устанавливают на каждой ВУ однотипные средства межмашинного информационного обмена, реализующие физическую связность всех ВУ, формируют очереди исходящих и входящих сообщений для достижения гарантированного защищенного взаимодействия в информационном пространстве между конечными приложениями ВУ, повторяют операции добавления/удаления ссылок витрин данных каждой вычислительной установки в централизованное хранилище данных, отличающийся тем, что на втором этапе на ВУ вычислительной сети формируют единое, централизованное, защищенное хранилище данных, доступное с любого узла вычислительной сети, сохраняют в централизованном хранилище адресную информацию и данные об информационном обмене между ВУ, записывают всю совокупность ссылок ДатаМаркет в централизованное защищенное хранилище данных, выделяют из имеющейся совокупности ВУ узел вычислительной сети, в котором размещают информацию о полномочиях и правах доступа должностных лиц, выделяют также в вычислительной сети по меньшей мере один узел вычислительной сети для выполнения функции сервера приложений, с возможностью удаленного использования имеющихся на нем программных и аппаратных ресурсов, и фиксируют на нем регистрационную информацию, инициируют, в случае отсутствия требуемого для обработки данных конечного приложения на узле-получателе, удаленный вызов приложения посредством сервера приложений, развертывают в рамках вычислительной сети дополнительный сервис передачи данных, работающий в режиме времени, приближенном к реальному, для организации распределенного хранения файловой и иной информации, контроля за целостностью данных, их репликации, восстановления и выдачи по запросу для обработки конечному приложению, сопоставляют списки пользователей с их полномочиями на узле вычислительной сети, выполняющем функции авторизации и аутентификации конечных пользователей.