Способ выбора безопасного маршрута в сети связи общего пользования

Иллюстрации

Показать всеИзобретение относится к области инфокоммуникаций. Технический результат заключается в повышении безопасности передачи данных в сети. В способе предварительно задают информацию о структуре сети связи, исходные данные об узлах и абонентах сети, формируют совокупность всех возможных маршрутов его передачи, выявляют вредоносные узлы сети связи, для чего формируют контрольные сообщения для каждого маршрута и передают их по соответствующим маршрутам, получают служебные сообщения в ответ на контрольные сообщения, удаляют из совокупности маршрутов передачи сообщения маршруты, содержащие вредоносные узлы, в соответствии с полученными служебными сообщениями используют безопасный маршрут с наименьшим количеством входящих в него узлов для передачи сообщения или сообщают об отсутствии безопасного маршрута. 2 з.п. ф-лы, 5 ил.

Реферат

Изобретение относится к области инфокоммуникаций и может быть использовано при эксплуатации сетей связи общего пользования и применимо для выбора безопасного маршрута в сети связи общего пользования.

Известен способ анализа и выявления вредоносных промежуточных узлов в сети (см. патент РФ №2495486, опубл. 10.10.2013). В данном способе блокировка промежуточных узлов злоумышленника достигается за счет исследования связей между узлами сети и автоматического анализа изменений в связях между узлами с выявлением и блокировкой адреса промежуточных узлов. Указанный результат достигается путем использования комплекса вычислительных средств, сервисов выяснения маршрута трафика в сети, сервиса WHOIS доступа к регистрационной информации о владельце домена или IP-адреса с последующим построением графа распространения вредоносного ПО от вредоносного сайта по информационным каналам связи. Так же выполняется оценка интенсивности использования канала связи для доступа к доверенному узлу, выявляется и блокируется промежуточный уровень, используемый для неправомерных действий.

Недостатком данного способа является то, что при обнаружении изменений в маршруте передачи информации блокируется информационный обмен между абонентами. Возможны ситуации, когда изменение маршрута не связано с деятельностью злоумышленника, а вызвано объективными причинами, например, изменением таблиц маршрутизации или сменой адреса ресурса его владельцем. Таким образом, старый маршрут передачи информации не существует, а использование нового маршрута заблокировано до достижения порогового уровня интенсивности использования канала связи. Тем самым снижается устойчивость информационного обмена между абонентами.

Известен способ поиска защищенного пути в ячеистых сетях (см. патент РФ №2411675, опубл. 10.02.2011). Сущность изобретения заключается в том, что способ содержит этапы, на которых: определяют требуемый тип защиты и дополнительно выбирают каждый конкретный сегмент пути требуемого пути передачи данных на основе исходных требований пользователя и топологии сети. Каждый конкретный сегмент N пути узла для пути передачи данных выбирают, обеспечивая то, что он может быть защищен в сети резервным путем узла, удовлетворяющим исходным требованиям пользователя. Каждый конкретный сегмент L пути соединения для пути передачи данных выбирают, если он может быть защищен в сети резервным путем соединения, удовлетворяющим исходным требованиям пользователя и, если сегмент N пути узла, к которому ведет сегмент L, не может быть защищен соответствующим резервным путем узла.

Недостатком способа является то, что способ не позволяет обнаружить вредоносные узлы сети связи и выбрать маршрут, их не содержащий. Защищенный путь содержит такие сегменты, каждый из которых защищен резервным путем. Наличие резервного пути не исключает того, что сегмент защищенного пути будет содержать вредоносный узел сети. Таким образом, есть возможность сбора информации об информационном обмене между абонентами и проведения на ее основе целенаправленной атаки злоумышленником, в результате которой будет отказ в соединении и в основном и резервном пути. Тем самым будет нарушен информационный обмен между абонентами и снижена его устойчивость.

Наиболее близким по технической сути к предлагаемому способу является способ выбора безопасного маршрута в сети связи (варианты) (п. 7 формулы изобретения) (см. патент РФ №2331158, опубл. 10.08.2008). Техническим результатом является повышение скрытности связи за счет выбора наиболее безопасного маршрута. Указанный технический результат достигается следующей последовательностью действий: предварительно задают адреса абонентов, подключенных к сети связи, информацию о структуре сети связи, исходные данные об узлах и абонентах сети, и вычисляют комплексные показатели безопасности узлов сети. Формируют совокупность возможных маршрутов связи между абонентами сети в виде деревьев графа и матрицу смежности вершин графа сети. Используя полученные результаты, осуществляют выбор наиболее безопасных маршрутов в сети связи из совокупности всех возможных маршрутов связи между абонентами и доведение безопасных маршрутов до абонентов сети.

В прототипе предложены способы выбора безопасного маршрута. Достоинством прототипа являются повышение скрытности связи за счет управления маршрутами, простота расчетов для выбора безопасного маршрута при известных данных и построения маршрутов связи при подключении нового абонента к сети.

Недостатком способа-прототипа является то, что способ не позволяет обнаружить вредоносные узлы сети связи и выбрать маршрут, их не содержащий, что приводит к снижению устойчивости информационного обмена между абонентами. Выбор наиболее безопасного маршрута осуществляется на основании априорной информации о параметрах безопасности узлов сети связи, что снижает вероятность, но не исключает наличия в безопасном маршруте вредоносных узлов.

Техническим результатом изобретения является повышение устойчивости информационного обмена за счет обнаружения в сети связи вредоносных узлов и исключения маршрутов, содержащих эти узлы, из возможных маршрутов передачи информации.

Технический результат достигается тем, что в известном способе выбора безопасного маршрута в сети связи, заключающего в том, что для сети связи, содержащей X узлов сети связи, предварительно в качестве исходных данных задают структурный и идентификационный массивы, идентификаторы IDa и адреса IPа абонентов, подключенных к сети связи, затем формируют матрицу смежности вершин графа сети связи, для чего запоминают в структурном массиве адреса узлов сети связи IPУС и адреса абонентов сети связи IPa, а также информацию о наличии связи между узлами и абонентами сети связи, а в идентификационном массиве запоминают идентификатор IDа и соответствующие им адреса IPa абонентов сети связи, для передачи информации от i-го абонента к j-му абоненту формируют совокупность возможных маршрутов связи N между i-м и j-м абонентами сети связи, где i=1, 2, …, N, j=1, 2, …, N и i≠j, в виде Nij деревьев графа сети связи, причем каждое n-е, где n=1, 2, …, Nij, дерево графа состоит из zn вершин, соответствующих количеству узлов сети связи, принадлежащих ему, выбранный безопасный маршрут запоминают, для передачи сообщений между абонентами по идентификатору абонента-получателя сообщения IDaj выбирают его адрес и безопасный маршрут , передают сообщения, включающие информацию об используемом маршруте, дополнительно в исходные данные задают структурный и идентификационный массивы у каждого абонента, формируют маршрутный массив у i-го абонента, ставят в соответствие каждому узлу сети связи номер столбца в маршрутном массиве i-го абонента, запоминают каждый из возможных маршрутов между i-м и j-м абонентами сети связи в маршрутном массиве i-го абонента в виде двоичного кода, причем записывают «1», если узел сети связи входит в маршрут, иначе «0», выявляют вредоносные узлы сети связи, входящие в возможные маршруты между i-м и j-м абонентами сети связи, для чего формируют контрольные сообщения для каждого маршрута из маршрутного массива, передают контрольные сообщения по маршрутам, формируют и передают i-му абоненту служебное сообщение в ответ на контрольное сообщение, дублируют информацию из маршрутного массива i-го абонента в проверочную матрицу, записывают в каждый элемент строки проверочной матрицы, соответствующей маршруту, «1», если в ответ на контрольное сообщение пришло служебное сообщение, или складывают по модулю «2» значение элемента строки с «1», перемножают по модулю «2» все элементы каждого столбца проверочной матрицы между собой, запоминают полученную строку как проверочную матрицу-строку, дублируют информацию из маршрутного массива i-го абонента в проверочную матрицу, перемножают по модулю «2» поэлементно проверочную матрицу-строку с каждой строкой проверочной матрицы, вычисляют сумму элементов в каждой строке проверочной матрицы, удаляют из маршрутного массива i-го абонента маршрут, если сумма элементов в строке проверочной матрицы, соответствующей маршруту, больше «0», формируют и передают i-му абоненту сообщение о вредоносных узлах в сети связи, если в маршрутном массиве остались маршруты, то выбирают маршрут Nij с наименьшим количеством входящих в него узлов сети связи zn из маршрутного массива, иначе формируют и передают i-му абоненту сообщение об отсутствии безопасного маршрута между i-м и j-м абонентами. Для формирования контрольных сообщений для каждого маршрута из маршрутного массива включают в контрольное сообщение информацию о выбранном маршруте Nij, присваивают полю «опции» контрольного сообщения значение «запись маршрута», а значение поля «время жизни пакета» контрольного сообщения устанавливают равным zn. Формируют и передают i-му абоненту служебное сообщение в ответ на контрольное сообщение если, при сравнении записанных в теле и в поле «опции» контрольного сообщения, полученного j-м абонентом, маршруты не совпадают, или если значение поля «время жизни пакета» контрольного сообщения равно «0»

Благодаря новой совокупности существенных признаков в заявленном способе, за счет формирования маршрутного массива у i-го абонента сети связи, формирования контрольных сообщений для каждого маршрута из маршрутного массива и передачи их по соответствующим маршрутам, получении служебных сообщений в ответ на контрольные сообщения, преобразовании маршрутного массива в соответствии с полученными служебными сообщениями, в результате которого удаляют маршруты из маршрутного массива, содержащие вредоносные узлы, выбора маршрута из преобразованного маршрутного массива или передачи сообщения i-му абоненту об отсутствии безопасного маршрута при отсутствии маршрутов в маршрутном массиве достигается повышение устойчивости информационного обмена, что указывает на возможность достижения сформулированного технического результата при использовании заявленного изобретения.

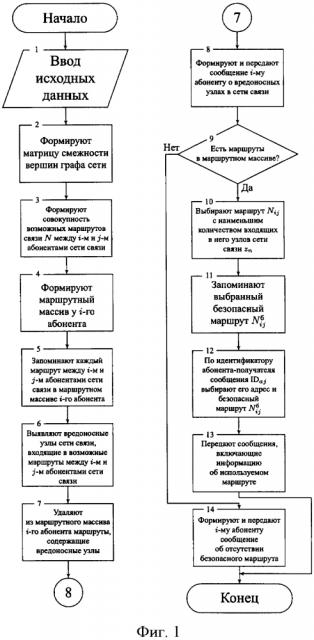

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - алгоритм способа выбора безопасного маршрута в сети связи общего пользования;

фиг. 2 - алгоритм выявления вредоносных узлов сети связи, входящих в возможные маршруты между i-м и j-м абонентами сети связи;

фиг. 3 - пример структуры сети связи общего пользования;

фиг. 4 - состояние маршрутного массива на различных этапах способа выбора безопасного маршрута в сети связи общего пользования, проверочная матрица и проверочная матрица-строка;

фиг. 5 - выбор безопасного маршрута в сети связи общего пользования.

Реализация заявленного способа объясняется следующим образом.

Сеть связи общего пользования представляет собой совокупность из X узлов сети связи. При необходимости передачи информации абоненты осуществляют подключение к сети связи. Выбор маршрута осуществляется на узлах сети связи общего пользования маршрутизаторами сетевых операторов. На каждом из узлов сети связи маршрут определяется самостоятельно, и первоначальный маршрут не всегда совпадает с конечным. Перехват информационного обмена злоумышленником происходит на узлах сети связи. Такие узлы сети связи будем считать вредоносными. Наличие транзитных узлов сети, которые злоумышленник может использовать в своих целях, создает предпосылки для реализации атаки на информационный обмен между абонентами, что приведет к снижению его устойчивости. Информация о сети известна заранее, или получается абонентами при подключении к сети связи (см. патент РФ №2427894 опубл. 27.07.2011). На фиг. 3 сеть связи (2) состоит из шести узлов сети связи (3), которые объединены физическими линиями связи (4) и обеспечивают передачу информации между i и j абонентами (1). Узел сети связи №4 (УС4) является вредоносным.

Заявленный способ реализован в виде алгоритма, представленного на фиг. 1.

Алгоритм, представленный на фиг. 1 может быть выполнен в виде специального proxy-сервера (Эйнджел Д. Прокси-серверы выполняют две основные функции - посредника и кэша // Журнал сетевых решений/LAN. 1999. №6. URL: http://www.osp.ru/lan/1999/06/134278/ [дата обр. 11.05.2016]), установленного у абонентов сети связи или на устройстве, предоставляющим услугу по доступу в сеть связи общего пользования. Не смотря на то, что все действия алгоритма в таком случае будут выполняться на стороне абонента, для него это будет выглядеть как взаимодействие с сетью через отдельное устройство. Таким образом, образуется логическое устройство, реализующее заявленный способ.

В блоке 1 осуществляется ввод исходных данных, а именно: у каждого абонента сети связи задают структурный {IP} массив, идентификационный {ID} массив, идентификаторы IDa и IPa абонентов, подключенных к сети связи (см. прототип патент РФ №2331158, опубл. 10.08.2008).

В блоке 2 формируют матрицу смежности вершин графа, для чего запоминают в структурных массивах абонентов адреса узлов сети IPУС и адреса абонентов IPa, а также информацию о наличии связи между узлами и абонентами сети связи (Там же).

Для передачи информации от i-го абонента к j-му в блоке 3 формируют совокупность возможных маршрутов связи N между i-м и j-м абонентами сети связи, где i=1, 2, …, N, j=1, 2, …, N и i≠j, в виде Nij деревьев графа сети связи, причем каждое n-е, где n=1, 2, …, Nij, дерево графа состоит из zn вершин, соответствующих количеству узлов сети связи, принадлежащих ему.

В блоке 4 формируют маршрутный массив у i-го абонента. Маршрутный массив представляет собой матрицу размерности Nij×Nij, где Nij - количество возможных маршрутов связи между i-м и j-м абонентами сети связи. Для сети связи, представленной на фиг. 3, количество возможных маршрутов между i-м и j-м абонентами сети связи Nij=7. Таким образом, сформированный у i-го абонента маршрутный массив будет матрицей размерности 7×7.

В блоке 5 ставят в соответствие каждому узлу сети связи номер столбца в маршрутном массиве i-го абонента и запоминают каждый из возможных маршрутов между i-м и j-м абонентами сети связи в маршрутном массиве i-го абонента в виде двоичного кода, причем записывают «1», если узел сети связи входит в маршрут, иначе «0». Заполненный маршрутный массив для i-го абонента (фиг. 4а) представляет собой матрицу, состоящей из строк ниже линии (1). Выше линии (1) строка (3), описывающая соответствие столбцов маршрутного массива узлам сети связи. Первый столбец соответствует узлу связи №1 (УС1), второй - узлу связи №2 (УС2) и т.д. Ниже линии (1) строки (2) маршрутного массива представляют собой закодированные в двоичном коде маршруты между i-м и j-м абонентами сети связи. Например, во второй маршрут, закодированный как [101011] и представляющий последовательность транзитных узлов УС1→УС3→УС5→УС6, узел связи №5 (УС5) входит, и поэтому в строке пятый элемент (4) равен «1». Пятый маршрут, закодированный как [111101], и представляющий последовательность транзитных узлов УС1→УС3→УС2→УС4→УС6, узел связи №5 (УС5) не входит, и поэтому в строке пятый элемент (5) равен «0».

В блоке 6 выявляют вредоносные узлы, входящие в возможные маршруты между i-м и j-м абонентами сети связи.

В результате действий в блоке 6 формируется проверочная матрица, представляющая собой матрицу-столбец (фиг. 4г) над линией (1), у которой столбец подписан «П». В блоке 7 удаляют из маршрутного массива i-го абонента маршруты, содержащие вредоносные узлы. Если в строке проверочной матрице значение элемента больше «0», то в строке маршрутного массива, соответствующей строке проверочной матрице, закодирован маршрут, содержащий вредоносные узлы сети связи. Так как первая строка проверочной матрицы содержит элемент (3), значение которого больше «0», то маршрут, закодированный в первой строке (2) маршрутного массива, содержит вредоносные узлы. Маршрут, закодированный во второй строке маршрутного массива, такие узлы не содержит, т.к. элемент второй строки проверочной матрицы (4) равен «0». После удаления маршрутов, содержащих вредоносные узлы сети связи, в маршрутном массиве i-го абонента останутся только безопасные маршруты в сети связи общего пользования (фиг. 4е).

В блоке 8 формируют и передают сообщение i-му абоненту о вредоносных узлах в сети связи. В результате действий в блоке 6 формируются проверочная матрица-строка. Для сети связи (фиг. 3), где вредоносным узлом сети связи является узел №4 (УС4), в проверочной матрице-строке (фиг. 4д) все элементы равны «0», кроме четвертого. Таким образом, i-му абоненту формируется и передается сообщение, содержащее информацию о том, что вредоносным узлом является узел №4 (УС4).

В блоке 9 проверяют наличие маршрутов в маршрутном массиве i-го абонента.

Если маршруты в маршрутном массиве есть, то выбирают маршрут Nij с наименьшим количеством входящих в него узлов сети связи zn. В маршрутном массиве (фиг. 4е), осталось два безопасных маршрута. Т.к. сумма элементов в первой строке меньше, чем во второй, то выбирают этот маршрут: УС1→УС3→УС5→УС6.

В блоке 11 запоминают выбранный безопасный маршрут .

Для передачи сообщений между абонентами в блоке 12 по идентификатору абонента-получателя сообщения IDaj выбирают его адрес IPaj и безопасный маршрут .

В блоке 13 передают сообщения, включающие информацию об используемом маршруте. Термин маршрутизация от источника (source routing) означает, что маршрут пакета заранее задан в исходной точке. Протокол IP предоставляет такую возможность в виде опции «Loose/Strict Source Routing» (Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. СПб.: Питер, 2010). Таким образом, у абонентов имеется возможность передачи сообщений по заданному безопасному маршруту. Информационный обмен между пользователями происходит по маршруту, не содержащему вредоносных узлов.

Если безопасных маршрутов не существует, то в блоке 14 формируют и передают i-му абоненту сообщение об отсутствии безопасного маршрута.

Выявление вредоносных узлов сети связи реализовано в виде алгоритма, представленного на фиг. 2.

В блоке 1 осуществляют ввод исходных данных, сформированных на этапах 2-4 алгоритма, представленного на фиг. 1. Исходными данными являются маршрутный массив i-го абонента. Для сети связи (фиг. 3) исходными данными является маршрутный массив размерности 7×7 (фиг. 4а).

В блоке 2 устанавливают значение счетчика номера маршрута n равным «1». Т.к. каждая строчка маршрутного массива содержит информацию о возможном маршруте между i-м и j-м абонентами сети связи, то значение счетчика n соответствует номеру строки в маршрутном массиве и, соответственно, тому маршруту, который записан в этой строке.

В блоке 3 сравнивают текущее значение счетчика номера маршрута с количеством возможных маршрутов между i-м и j-м абонентами Nij.

Если значение счетчика номера маршрута n не больше количества возможных маршрутов между i-м и j-м абонентами Nij, то в блоке 4 формируют контрольное сообщение для текущего маршрута. Поиск безопасного маршрута в способе-прототипе осуществляется на основе априорной информации об элементах сети связи. Сбор информации о составе, структуре и свойствах элементов сети занимает продолжительное время и может быть затруднен, если сеть связи представляет собой объединение нескольких коммерческих сетей связи общего пользования. Владельцы сегментов сети связи будут делиться такой информацией неохотно из-за соображений собственной безопасности, ведь такая информация может быть использована злоумышленником для поиска уязвимостей в системе управления сетью связи и самой сети связи и проведения успешной атаки на сеть связи. Так же, к тому времени, когда появиться необходимость в информационном обмене между i-м и j-м абонентами сети связи, собранная информация может потерять свою актуальность, т.к. сеть связи находиться в квазистационарном состоянии и периодически его меняет. Злоумышленник старается скрыть свои возможности, поэтому его присутствие на том или ином узле сети связи можно выявить лишь после проведения атаки. В заявленном способе предлагается вычислять вредоносные узлы за счет выявления воздействия на контрольное сообщение злоумышленником. Контрольное сообщение имеет все признаки информационного обмена между i-м и j-м абонентами сети связи, который интересует злоумышленника, но при этом не имеет критической информации внутри себя. Информация, содержащаяся в нем, позволяет обнаружить воздействие злоумышленника. Принципиально способ формирования контрольных сообщений не влияет на выбор безопасного маршрута, от него зависит тип выявляемого воздействия. В заявленном способе контрольные сообщения выявляют два вида воздействий: подмена доверенного адреса (т.е. изменение заданного маршрута передачи сообщения) и зеркалирование сообщений для передачи абоненту-злоумышленнику для их анализа (т.е. дублирование сообщений) (см. патент РФ №2493677 опубл. 20.09.2013). В целях обнаружения первого вида воздействий в контрольное сообщение включают информацию о выбранном маршруте Nij и присваивают полю «опции» сообщения значение «запись маршрута» (см. патент РФ №2472211 опубл. 10.01.2013). В целях обнаружения второго вида воздействий значение поля «время жизни пакета» сообщения устанавливают равным zn (см. патент РФ №2483348 опубл. 27.05.2013).

В блоке 6 дублируют информацию из маршрутного массива i-го абонента в проверочную матрицу. Проверочная матрица идентична маршрутному массиву. Это делается для того, чтобы сохранить информацию обо всех возможных маршрутах между i-м и j-м абонентами. А над проверочной матрицей далее проводятся математические преобразования, для того чтобы вычислить вредоносные узлы.

В блоке 7 проверяют, пришло ли служебное сообщение в ответ на контрольное сообщение. Первый вид воздействий обнаруживают следующим образом: сравнивают маршруты: маршрут, записанный в теле сообщения, полученного j-м пользователем, и маршрут, записанный в поле «опции» того же сообщения. Если маршрут изменился, то маршруты не совпадут, значит было изменение заданного маршрута передачи сообщения. J-й абонент формирует и отправляет i-му абоненту служебное сообщение об обнаружении воздействия. Во втором случае, при зеркалировании трафика, служебное сообщение об уничтожении контрольного сообщения передадут другие узлы сети связи, т.к. поле опции «время жизни пакета» станет равным нулю, при этом не достигнув j-го абонента.

Если в ответ на контрольное сообщение пришло служебное сообщение, то в блоке 8 записывают в каждый элемент n-й строки «1». Таким образом, вся строка оказывается заполнена «1», что означает, что маршрут содержит вредоносные узлы.

Если в ответ на контрольное сообщение не пришло служебное сообщение, то в блоке 9 последовательно складывают по модулю «2» значение каждого элемента n-й строки с «1». Таким образом, значения элементов сроки, соответствующих узлам, входящим в маршрут, который не содержит вредоносных узлов, будут равны «0», а значения элементов, соответствующих узлам, которые в этот маршрут не входят, «1». Не вредоносными узлами, являются те, значение соответствующих элементов которых равно «0». Возможно, вредоносными узлами являются те узлы, которые не входили в этот маршрут.

В блоке 10 увеличивают значение счетчика номера маршрута n на «1». И переходят к блоку 3 для проверки следующего маршрута.

Если значение счетчика номера маршрута n больше количества возможных маршрутов между i-м и j-м абонентами Nij, то в блоке 11 перемножают по модулю «2» все элементы каждого столбца проверочной матрицы между собой. В результате проверки всех возможных маршрутов, записанных в маршрутном массиве (фиг. 4а), между i-м и j-м абонентами (фиг. 3), проверочная матрица приобретает следующий вид (фиг. 4б). Т.к. узел сети связи №4 (УС4) является вредоносным, элементы строк (3) проверочной матрицы, которые соответствую маршрутам, содержащим этот узел сети связи, равны «1». Элементы строк (2), соответствующих маршрутам, не содержащим узел сети связи №4 (УС4), равны «0», если узел сети связи входил в этот маршрут, и равен «1» в противном случае. В результате постолбцового перемножения по модулю «2» всех элементов проверочной матрицы получается проверочная матрица-строка (фиг. 4в). Узел сети связи №4 (УС4) является вредоносным, поэтому значение четвертого столбца проверочной матрицы всегда равно «1»: если этот узел входил в этот маршрут, то присваивалась «1» всем элементам строки, соответствующей строки; если узел не входил в маршрут, то значение элемента, которое в соответствии с блоком 5 алгоритма, представленного на фиг. 3, было равно «0», также становилось равным «1», после сложения по модулю «2» с «1». Таким образом, все элементы четвертого столбца проверочной матрицы равны «1». Это будет верно для всех столбцов, соответствующих вредоносным узлам в сети связи. При перемножении по модулю «2» всех элементов этого столбца получиться «1», во всех остальных случаях «0». Из этого следует, что, если в проверочной матрице-строке значение элемента равно «1», то узел, соответствующий этому элементу является вредоносным. В проверочной матрице-строке (фиг. 4д), для сети связи (фиг. 3), вредоносным (3) является четвертый узел сети связи (УС4) (соответствие элементов узлам сети связи представлено над линией (1)), остальные узлы сети связи (2) не подвержены влиянию злоумышленника.

В блоке 12 запоминают полученную строку как проверочную матрицу-строку.

В блоке 13 дублируют информацию из маршрутного массива i-го абонента в проверочную матрицу.

В блоке 14 перемножают по модулю «2» поэлементно проверочную матрицу-строку с каждой строкой проверочной матрицы (фиг. 4г). Для сети связи (фиг. 3) маршрутный массив имеет вид (фиг. 4а). В результате поэлементного перемножения по модулю «2» проверочной матрицы-строки с каждой строкой проверочной матрицы, строки, соответствующие маршрутам, которые не содержат вредоносный узел сети связи №4 (УС4), будут содержать элементы равные между собой и равные «0» (фиг. 4г). Другие строки (2) будут содержать элементы, значения которых различны.

В блоке 15 вычисляют сумму элементов в каждой строке проверочной матрицы. Это делается для того, чтобы вычислить те маршруты, которые содержат вредоносные узлы. Сумма значений всех элементов каждой строки будет отличаться от «0», если маршрут, содержащий вредоносный узел, соответствует таким строкам. В результате этих вычислений получают проверочную матрицу, представляющую собой матрицу-столбец (фиг. 4г).

Оценка эффективности предлагаемого способа проводилась путем сравнения коэффициентов исправного действия по киберустойчивости i-го информационного направления для исходной сети связи, представленной на фиг. 3, и сети связи, представленной на фиг. 5. Под киберустойчивостью сети связи понимается способность сети связи поддерживать информационный обмен в условиях проведения злоумышленником компьютерных атак (Коцыняк М.А. [и др.] // Киберустойчивость информационно-телекоммуникационной сети. СПб.: Бостон-спектр, 2015. С. 7). Вторая сеть связи получается из исходной после обнаружения в ней вредоносных узлов и исключения этих узлов из возможных маршрутов передачи информации. Т.к. в исходной сети связи вредоносным узлом сети связи является узел сети связи №4 (УС4), то в результате выявления вредоносных узлов в маршрутном массиве i-го абонента (фиг. 4е) осталось только два безопасных маршрута. Таким образом, в эквивалентной сети связи (2) (фиг. 5) вредоносный узел сети связи №4 (УС4) (5) исключается из возможных маршрутов. Так же исключаются линии связи (6), связывающие узел сети связи №4 (УС4) (5) с другими узлами сети связи. Эквивалентная сеть связи (2) будет состоять из абонентов сети связи (1), узлов сети связи (3) и физических линий связи (4), их соединяющих.

Оценить коэффициент исправного действия по киберустойчивости i-го информационного направления можно так (Коцыняк М.А. [и др.] // Киберустойчивость информационно-телекоммуникационной сети. СПб.: Бостон-спектр, 2015. С. 65-67):

,

где - коэффициент связанности ij-го информационного направления, - коэффициент исправного действия по киберустойчивости Nij-го составного маршрута, - вероятность воздействия компьютерной атаки на Nij-й маршрут.

Оценить коэффициент структурной живучести можно так:

,

где k - номер маршрута, N - общее число маршрутов в информационном направлении, Hij - ранг Nij-го маршрута, О - общее количество интервалов связи на Nij-м маршруте, αij - вес Nij-го маршрута в информационном обмене.

Т.к. маршрут передачи информации состоит из нескольких интервалов связи, то коэффициент исправного действия по киберустойчивости Nij-го составного маршрута будет определяться выражением:

,

где - коэффициент исправного действия по киберустойчивости Nij-го маршрута, О - общее количество интервалов связи на Nij-м маршруте.

Таким образом, коэффициент исправного действия по киберустойчивости Nij-го составного маршрута зависит от коэффициента исправного действия по киберустойчивости каждого узла, входящего в этот маршрут.

Пусть для исходной сети связи (фиг. 3) и эквивалентной сети связи (фиг. 5):

равен 0,95, если этот узел не является вредоносным, и 0,05 в других случаях;

равен 0,05, если этот узел не является вредоносным, и 0,95 в других случаях;

все маршруты эквиваленты друг другу, т.е. Hij=1 и αij=1.

Для исходной сети связи (фиг. 3), состоящий из шести узлов, один из которых (УС4) является вредоносным, и информационным направлением между i-м и j-м абонентами, содержащим семь маршрутов:

.

Для эквивалентной сети связи (фиг. 5), состоящий из пяти узлов, ни один из которых не является вредоносным, и информационным направлением между i-м и j-м абонентами, содержащим два маршрута:

.

Таким образом, за счет обнаружения в сети связи общего пользования вредоносных узлов и исключения маршрутов, содержащих эти узлы, из возможных маршрутов передачи информации между i-м и j-м абонентами сети связи повышается устойчивость информационного обмена, что и определяет достижение технического результата.

1. Способ выбора безопасного маршрута в сети связи, заключающийся в том, что для сети связи, содержащей X узлов сети связи, предварительно в качестве исходных данных задают структурный и идентификационный массивы, идентификаторы IDa и адреса IPa абонентов, подключенных к сети связи, затем формируют матрицу смежности вершин графа сети связи, для чего запоминают в структурном массиве адреса узлов сети связи IРУС и адреса абонентов сети связи IPa, а также информацию о наличии связи между узлами и абонентами сети связи, а в идентификационном массиве запоминают идентификатор IDa и соответствующие им адреса IPa абонентов сети связи, для передачи информации от i-го абонента к j-му абоненту формируют совокупность возможных маршрутов связи N между i-м и j-м абонентами сети связи, где i=1, 2, …, N, j=1, 2, …, N и i≠j, в виде Nij деревьев графа сети связи, причем каждое n-е, где n=1, 2, …, Nij, дерево графа состоит из zn вершин, соответствующих количеству узлов сети связи, принадлежащих ему, выбранный безопасный маршрут запоминают, для передачи сообщений между абонентами по идентификатору абонента-получателя сообщения IDaj выбирают его адрес и безопасный маршрут , передают сообщения, включающие информацию об используемом маршруте, отличающийся тем, что в исходные данные дополнительно задают структурный и идентификационный массивы у каждого абонента, формируют маршрутный массив у i-го абонента, ставят в соответствие каждому узлу сети связи номер столбца в маршрутном массиве i-го абонента, запоминают каждый из возможных маршрутов между i-м и j-м абонентами сети связи в маршрутном массиве i-го абонента в виде двоичного кода, причем записывают «1», если узел сети связи входит в маршрут, иначе «0», выявляют вредоносные узлы сети связи, входящие в возможные маршруты между i-м и j-м абонентами сети связи, для чего формируют контрольные сообщения для каждого маршрута из маршрутного массива, передают контрольные сообщения по маршрутам, формируют и

передают i-му абоненту служебное сообщение в ответ на контрольное сообщение, дублируют информацию из маршрутного массива i-го абонента в проверочную матрицу, записывают в каждый элемент строки проверочной матрицы, соответствующей маршруту, «1», если в ответ на контрольное сообщение пришло служебное сообщение, или складывают по модулю «2» значение элемента строки с «1», перемножают по модулю «2» все элементы каждого столбца проверочной матрицы между собой, запоминают полученную строку как проверочную матрицу-строку, дублируют информацию из маршрутного массива i-го абонента в проверочную матрицу, перемножают по модулю «2» поэлементно проверочную матрицу-строку с каждой строкой проверочной матрицы, вычисляют сумму элементов в каждой строке проверочной матрицы, удаляют из маршрутного массива i-го абонента маршрут, если сумма элементов в строке проверочной матрицы, соответствующей маршруту, больше «0», формируют и передают i-му абоненту сообщение о вредоносных узлах в сети связи, если в маршрутном массиве остались маршруты, то выбирают маршрут Nij с наименьшим количеством входящих в него узлов сети связи zn из маршрутного массива, иначе формируют и передают i-му абоненту сообщение об отсутствии безопасного маршрута между i-м и j-м абонентами.

2. Способ по п. 1, отличающийся тем, что для формирования контрольных сообщений для каждого маршрута из маршрутного массива дополнительно включают в контрольное сообщение информацию о выбранном маршруте Nij, присваивают полю «опции» контрольного сообщения значение «запись маршрута», а значение поля «время жизни пакета» контрольного сообщения устанавливают равным zn.

3. Способ по п. 1, отличающийся тем, что формируют и передают i-му абоненту служебное сообщение в ответ на контрольное сообщение, если, при сравнении записанных в теле и в поле «опции» контрольного сообщения, полученного j-м абонентом, маршруты не совпадают или если значение поля

«время жизни пакета» контрольного сообщения равно «0».