Способ и система для защищенной передачи сообщений сервиса удаленных уведомлений в мобильные устройства без защищенных элементов

Иллюстрации

Показать всеИзобретение относится к технике проведения платежных транзакций с использованием мобильных устройств, не имеющих защищенных элементов. Способ для приема и обработки сообщения данных включает в себя: сохранение, по меньшей мере, ключа шифрования; прием сообщения данных, при этом сообщение данных включает в себя зашифрованное сообщение и код аутентификации сообщения, при этом код аутентификации сообщения генерируется с использованием, по меньшей мере, части зашифрованного сообщения; генерирование опорного кода аутентификации с использованием, по меньшей мере, части зашифрованного сообщения, включенного в принятое сообщение данных; проверку достоверности принятого сообщения данных на основе проверки кода аутентификации сообщения, включенного в принятое сообщение данных, по отношению к сгенерированному опорному коду аутентификации; и дешифрование зашифрованного сообщения, включенного в принятое сообщение данных, с использованием сохраненного ключа шифрования, чтобы получать дешифрованное сообщение. Технический результат – повышение секретности. 2 н. и 26 з.п. ф-лы, 18 ил.

Реферат

РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Эта заявка испрашивает приоритет, согласно 35 U.S.C. 119(e), по ранее поданным предварительным патентным заявкам с номерами: 61/979,113, поданной 14 апреля, 2014; 61/910,819, поданной 2 декабря, 2013; 61/951,842, поданной 12 марта, 2014; 61/955,716, поданной 19 марта, 2014; 61/979,132, поданной 14 апреля, 2014; и 61/980,784, поданной 17 апреля, 2014; и, в частности, предварительным патентным заявкам с номерами: 61/979,122, поданной 14 апреля, 2014, и 61/996,665, поданной 14 мая, 2014, каждая из которых полностью включается сюда путем ссылки.

ОБЛАСТЬ ТЕХНИКИ

[0002] Настоящее раскрытие относится к передаче сообщений сервиса удаленных уведомлений в мобильное устройство без требования защищенного элемента, и, более конкретно, к использованию кодов шифрования и аутентификации для защищенной передачи, приема, и обработки сообщений сервиса удаленных уведомлений без использования защищенных элементов.

УРОВЕНЬ ТЕХНИКИ

[0003] Успехи в технологиях мобильных устройств и связи создали огромные возможности, одной из которых является обеспечение пользователя мобильного вычислительного устройства возможностью инициировать и оплачивать платежные транзакции, используя их мобильное устройство. Одним таким подходом для обеспечения возможности таких действий на мобильном устройстве является использование технологии связи ближнего поля (NFC), чтобы защищенным образом передавать детали платежа от мобильного устройства в расположенный рядом бесконтактный терминал точки продажи (POS). Чтобы достигать этого, используются мобильные телефоны с аппаратным обеспечением на основе защищенных элементов, таким как микросхема защищенного элемента (SE), чтобы защищенным образом хранить платежные мандаты. Защищенный элемент является специальным средством, которое может включаться в некоторые обеспеченные возможностью NFC устройства, которое является устойчивой старению платформой, которая может защищенным образом обеспечивать хостинг приложениям и их конфиденциальным данным.

[0004] Однако не все мобильные устройства имеют защищенные элементы. В дополнение, некоторые финансовые организации могут не иметь доступа к защищенным элементам на мобильных устройствах, даже если мобильное устройство оснащено таким элементом. Как результат, многие потребители с мобильными устройствами, которые имеют требуемое аппаратное обеспечение для проведения бесконтактных или других типов удаленных платежных транзакций, фактически могут быть неспособными использовать эту функциональную возможность. Из-за таких трудностей, имеется необходимость в техническом решении, чтобы обеспечить возможность мобильным вычислительным устройствам инициировать и проводить платежные транзакции без использования защищенных элементов.

[0005] Некоторые способы и системы для проведения платежных транзакций с использованием мобильных устройств, не имеющих защищенных элементов, или без использования защищенных элементов в мобильных устройствах, оснащенных ими, могут быть найдены в заявке на патент США, номер 13/827,042, озаглавленной "Systems and Methods for Processing Mobile Payments by Provisioning Credentials to Mobile Devices Without Secure Elements", авторов Mehdi Collinge и др., поданной 14 марта, 2013, которая включается сюда по ссылке в своей полноте. В то время как такие способы и системы могут быть подходящими для проведения платежных транзакций посредством мобильного устройства без использования защищенного элемента, многие потребители, торговцы, и финансовые организации могут настороженно относиться к участию в таких транзакциях вследствие желания даже в большей защите.

[0006] Как результат, имеется необходимость в технических решениях для обеспечения даже большей защиты для приема и хранения платежных мандатов в мобильном устройстве, не имеющем защищенного элемента, также как обеспечения повышенной защиты для передачи платежных мандатов в точку продажи от мобильного устройства во время проведения финансовой транзакции. Повышенная защита в этих процессах может давать результатом увеличение душевного спокойствия для всех вовлеченных субъектов, что может давать результатом увеличение в использовании мобильных устройств для бесконтактных или удаленных платежных транзакций, что может обеспечивать огромное количество преимуществ для потребителей по сравнению с традиционными способами платежей.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0007] Настоящее раскрытие обеспечивает описание систем и способов для обработки сообщений сервиса удаленных уведомлений.

[0008] Способ для приема и обработки сообщения данных включает в себя: сохранение, в памяти, по меньшей мере, ключа шифрования; прием, посредством устройства приема, сообщения данных, при этом сообщение данных включает в себя, по меньшей мере, зашифрованное сообщение и код аутентификации сообщения, где код аутентификации сообщения генерируется с использованием, по меньшей мере, части зашифрованного сообщения; генерирование, посредством устройства обработки, опорного кода аутентификации с использованием, по меньшей мере, части зашифрованного сообщения, включенного в принятое сообщение данных; проверку достоверности, посредством устройства обработки, принятого сообщения данных на основе проверки кода аутентификации сообщения, включенного в принятое сообщение данных, по отношению к сгенерированному опорному коду аутентификации; и дешифрование, посредством устройства обработки, зашифрованного сообщения, включенного в сообщение данных, с использованием сохраненного ключа шифрования, чтобы получать дешифрованное сообщение.

[0009] Система для приема и обработки сообщения данных включает в себя память, устройство приема, и устройство обработки. Память сконфигурирована с возможностью хранить, по меньшей мере, ключ шифрования. Устройство приема сконфигурировано с возможностью принимать сообщение данных, при этом сообщение данных включает в себя, по меньшей мере, зашифрованное сообщение и код аутентификации сообщения, где код аутентификации сообщения генерируется с использованием, по меньшей мере, части зашифрованного сообщения. Устройство обработки сконфигурировано с возможностью: генерировать опорный код аутентификации с использованием, по меньшей мере, части зашифрованного сообщения, включенного в принятое сообщение данных; проверять достоверность принятого сообщения данных на основе проверки кода аутентификации сообщения, включенного в принятое сообщение данных, по отношению к сгенерированному опорному коду аутентификации; и дешифровать зашифрованное сообщение, включенное в принятое сообщение данных, с использованием сохраненного ключа шифрования, чтобы получать дешифрованное сообщение.

КРАТКОЕ ОПИСАНИЕ ФИГУР ЧЕРТЕЖЕЙ

[0010] Объем настоящего раскрытия наилучшим образом понимается из последующего подробного описания иллюстративных вариантов осуществления, когда читается совместно с сопровождающими чертежами. На чертежах содержатся следующие фигуры:

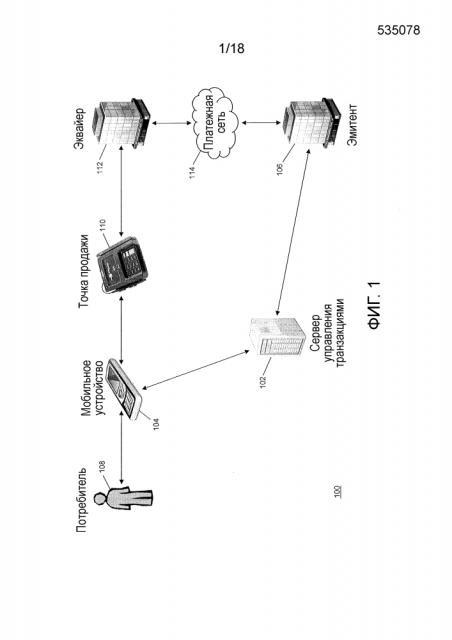

[0011] Фиг. 1 является блок-схемой, иллюстрирующей архитектуру системы высокого уровня для обработки платежных транзакций с усовершенствованной защитой в обеспечении и хранении платежных мандатов в соответствии с иллюстративными вариантами осуществления.

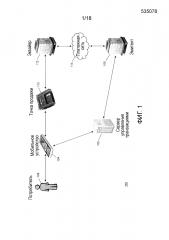

[0012] Фиг. 2 является блок-схемой, иллюстрирующей мобильное устройство из фиг. 1 для обработки платежных транзакций без защищенного элемента и защищенных приема и хранения платежных мандатов в соответствии с иллюстративными вариантами осуществления.

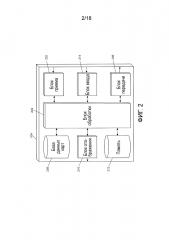

[0013] Фиг. 3 является блок-схемой, иллюстрирующей базу данных карт мобильного устройства из фиг. 2 для хранения платежных мандатов в соответствии с иллюстративными вариантами осуществления.

[0014] Фиг. 4 является блок-схемой, иллюстрирующей память мобильного устройства из фиг. 2 для хранения данных, используемых в генерировании усовершенствованных ключей хранения и генерировании прикладных криптограмм, в соответствии с иллюстративными вариантами осуществления.

[0015] Фиг. 5 является блок-схемой, иллюстрирующей сервер управления транзакциями из фиг. 1 для обработки платежных транзакций с мобильным устройством без защищенного элемента в соответствии с иллюстративными вариантами осуществления.

[0016] Фиг. 6 является блок-схемой, иллюстрирующей базу данных счетов сервера обработки из фиг. 5 для хранения платежных мандатов и деталей счетов в соответствии с иллюстративными вариантами осуществления.

[0017] Фиг. 7 является диаграммой последовательности операций, иллюстрирующей обработку для передачи и проверки достоверности двойных прикладных криптограмм для обработки платежных транзакций, использующих мобильное устройство, не имеющее защищенного элемента, в соответствии с иллюстративными вариантами осуществления.

[0018] Фиг. 8 является диаграммой последовательности операций, иллюстрирующей альтернативную обработку для передачи и проверки достоверности двойных прикладных криптограмм для обработки платежных транзакций, использующих мобильное устройство, не имеющее защищенного элемента, в соответствии с иллюстративными вариантами осуществления.

[0019] Фиг. 9 является диаграммой последовательности операций, иллюстрирующей обработку для создания, передачи, и проверки достоверности сообщения сервиса удаленных уведомлений или другого сообщения данных, обеспеченного в мобильное устройство, не имеющее защищенного элемента, в соответствии с иллюстративными вариантами осуществления.

[0020] Фиг. 10A и 10B являются диаграммой последовательности операций, иллюстрирующей обработку для создания, передачи, и проверки достоверности сообщения, возвращенного мобильным устройством, не имеющим защищенного элемента, в соответствии с иллюстративными вариантами осуществления.

[0021] Фиг. 11 является диаграммой последовательности операций, иллюстрирующей обработку для проверки достоверности сообщения сервиса удаленных уведомлений с использованием мобильного устройства из фиг. 2 в соответствии с иллюстративными вариантами осуществления.

[0022] Фиг. 12 является диаграммой, иллюстрирующей генерирование усовершенствованного ключа хранения с использованием мобильного устройства из фиг. 2 в соответствии с иллюстративными вариантами осуществления.

[0023] Фиг. 13 и 14 являются блок-схемами последовательности операций, иллюстрирующими иллюстративные способы для генерирования платежных мандатов в платежной транзакции в соответствии с иллюстративными вариантами осуществления.

[0024] Фиг. 15 является блок-схемой последовательности операций, иллюстрирующей иллюстративный способ для приема и обработки сообщения сервиса удаленных уведомлений в соответствии с иллюстративными вариантами осуществления.

[0025] Фиг. 16 является блок-схемой последовательности операций, иллюстрирующей иллюстративный способ для построения усовершенствованного ключа хранения в соответствии с иллюстративными вариантами осуществления.

[0026] Фиг. 17 является блок-схемой, иллюстрирующей архитектуру компьютерной системы в соответствии с иллюстративными вариантами осуществления.

[0027] Дополнительные области применимости настоящего раскрытия станут ясны из подробного описания, обеспеченного ниже. Следует понимать, что подробное описание иллюстративных вариантов осуществления предназначено только для целей иллюстрации и, поэтому, не предназначено, чтобы обязательно ограничивать объем раскрытия.

ПОДРОБНОЕ ОПИСАНИЕ

СЛОВАРЬ ТЕРМИНОВ

[0028] Платежная сеть - Система или сеть, используемая для перевода денег посредством использования заменителей наличных денег. Платежные сети могут использовать многообразие разных протоколов и процедур, чтобы обрабатывать перевод денег для различных типов транзакций. Транзакции, которые могут выполняться посредством платежной сети, могут включать в себя приобретения продуктов или услуг, приобретения кредитов, дебетовые транзакции, переводы денежных средств со счета на счет, снятия денежных средств со счетов, и т.д. Платежные сети могут быть сконфигурированы с возможностью выполнять транзакции посредством заменителей наличных денег, которые могут включать в себя платежные карты, аккредитивы, чеки, расчетные счета, и т.д. Примеры сетей или систем, сконфигурированных с возможностью работать в качестве платежных сетей, включают в себя сети или системы, управляемые посредством MasterCard®, VISA®, Discover®, American Express®, PayPal®, и т.д. Использование признака "платежная сеть" здесь может указывать как на платежную сеть как сущность, так и на физическую платежную сеть, как, например, оборудование, аппаратное обеспечение, и программное обеспечение, содержащие платежную сеть.

[0029] Расчетный счет - Финансовый счет, который может использоваться, чтобы обеспечивать денежными средствами транзакцию, как, например, чековый счет, сберегательный счет, кредитный счет, виртуальный платежный счет, и т.д. Расчетный счет может быть ассоциированным с потребителем, который может быть любым подходящим типом сущности, ассоциированной с платежным счетом, которая может включать в себя человека, семью, компанию, корпорацию, правительственную сущность, и т.д. В некоторых случаях, расчетный счет может быть виртуальным, таким как те счета, которые управляются посредством PayPal®, и т.д.

[0030] Платежная карта - Карта или данные, ассоциированные с расчетным счетом, которые могут обеспечиваться торговцу, чтобы обеспечивать денежными средствами финансовую транзакцию посредством ассоциированного расчетного счета. Платежные карты могут включать в себя кредитные карты, дебетовые карты, расчетные карты, карты с хранимой суммой, предварительно оплаченные карты, топливные карты, виртуальные номера платежей, виртуальные номера карт, управляемые номера платежей, и т.д. Платежная карта может быть физической картой, которая может обеспечиваться торговцу, или может быть данными, представляющими ассоциированный расчетный счет (например, как сохранено в устройстве связи, таком как смартфон или компьютер). Например, в некоторых случаях, данные, включающие в себя номер платежного счета, могут рассматриваться как платежная карта для обработки транзакции, обеспечиваемой денежными средствами посредством ассоциированного расчетного счета. В некоторых случаях, чек может рассматриваться как платежная карта, когда применимо.

[0031] Платежная транзакция - Транзакция между двумя сущностями, в которой деньги или другая финансовая выгода передаются от одной сущности к другой. Платежная транзакция может быть переводом денежных средств, для приобретения товаров или услуг, для погашения долга, или для любой другой передачи финансовой выгоды, как должно быть ясно специалистам в данной области техники. В некоторых случаях, платежная транзакция может указывать на транзакции, обеспечиваемые денежными средствами посредством платежной карты и/или платежного счета, как, например, транзакции с использованием кредитных карт. Такие платежные транзакции могут обрабатываться посредством эмитента, платежной сети, и эквайера. Процесс для обработки такой платежной транзакции может включать в себя, по меньшей мере, одно из авторизации, группирования, клиринга, производства расчетов, и обеспечения денежными средствами. Авторизация может включать в себя обеспечение деталей платежа потребителем торговцу, представление деталей транзакции (например, включая сюда детали платежа) от торговца к их эквайеру, и верификацию деталей платежа с эмитентом платежного счета потребителя, используемого для обеспечения денежных средств для транзакции. Группирование может указывать на сохранение авторизованной транзакции в группе с другими авторизованными транзакциями для распределения эквайеру. Клиринг может включать в себя отправку сгруппированных транзакций от эквайера в платежную сеть для обработки. Производство расчетов может включать в себя дебетование эмитента платежной сетью для транзакций, в которых имеются бенефициары эмитента. В некоторых случаях, эмитент может платить эквайеру посредством платежной сети. В других случаях, эмитент может платить эквайеру напрямую. Обеспечение денежными средствами может включать в себя платеж торговцу от эквайера за платежные транзакции, для которых был осуществлен клиринг и произведены расчеты. Специалистам в данной области техники должно быть ясно, что порядок и/или категоризация этапов, описанных выше, выполняются как часть обработки платежной транзакции.

[0032] Точка продажи - Вычислительное устройство или вычислительная система, сконфигурированное с возможностью принимать взаимодействие с пользователем (например, потребителем, работником по найму, и т.д.) для ввода данных транзакции, платежных данных, и/или других подходящих типов данных для приобретения и/или оплаты за товары и/или услуги. Точка продажи может быть физическим устройством (например, кассовым аппаратом, киоском, настольным компьютером, смартфоном, планшетным компьютером, и т.д.) в физическом местоположении, которое клиент посещает как часть транзакции, как, например, в магазине из "кирпича и известкового раствора", или может быть виртуальным в средах электронной торговли, таких как интернет-магазины розничной торговли, принимающие передачи данных от клиентов по сети, такой как сеть Интернет. В случаях, когда точка продажи может быть виртуальной, вычислительное устройство, управляемое пользователем для инициирования транзакции, или вычислительная система, которая принимает данные как результат транзакции, может рассматриваться как точка продажи, как применимо.

СИСТЕМА ДЛЯ ОБРАБОТКИ ПЛАТЕЖНЫХ ТРАНЗАКЦИЙ С ИСПОЛЬЗОВАНИЕМ МОБИЛЬНОГО УСТРОЙСТВА БЕЗ ЗАЩИЩЕННЫХ ЭЛЕМЕНТОВ

[0033] Фиг. 1 иллюстрирует систему 100 для обработки платежных транзакций с использованием мобильного устройства без требования использования защищенных элементов, которая может включать в себя защищенное обеспечение платежных мандатов в мобильное устройство, их защищенное хранение, и использование в генерировании множества прикладных криптограмм для использования в проверке достоверности и обработке платежной транзакции.

[0034] Система 100 может включать в себя сервер 102 управления транзакциями. Сервер 102 управления транзакциями, описанный более подробно ниже, может быть одним или более вычислительными устройствами, конкретно запрограммированными, чтобы выполнять функции, здесь описанные, для обеспечения платежных мандатов в мобильное устройство 104 с использованием защищенным образом передаваемого сообщения удаленного уведомления, и для проверки достоверности платежных мандатов, сформированных мобильным устройством 104, как части платежной транзакции. В то время как здесь иллюстрируется и описывается, что сервер 102 управления транзакциями выполняет многообразие функций, специалистам в данной области техники должно быть ясно, что сервер 102 управления транзакциями может состоять из множества вычислительных устройств, серверов, и/или вычислительных сетей, сконфигурированных с возможностью выполнять функции, здесь описанные. Мобильное устройство 104, описанное более подробно ниже, может быть любым типом мобильного вычислительного устройства, подходящим для выполнения функций, здесь описанных, который может включать в себя сотовый телефон, смартфон, интеллектуальные часы, другое носимое или встроенное вычислительное устройство, планшетный компьютер, портативный компьютер и т.д. В некоторых вариантах осуществления, мобильное устройство 104 может не иметь защищенного элемента. В других вариантах осуществления, мобильное устройство 104 может включать в себя защищенный элемент, но такой элемент может не использоваться совместно со способами и системами, здесь описанными, или может использоваться совместно со способами и системами, здесь описанными, чтобы обеспечивать дополнительную защиту.

[0035] Мобильное устройство 104 может осуществлять связь с сервером 104 управления транзакциями с использованием множества каналов связи, как, например, с использованием связи по двойному каналу. Связь по двойному каналу может включать в себя использование двух каналов связи в передаче и приеме данных, как, например, для верификации и аутентификации, чтобы обеспечивать более большую защиту в передаче данных. Мобильное устройство 104 может включать в себя мобильное платежное приложение (MPA), сконфигурированное с возможностью исполняться мобильным устройством 104 для выполнения функций мобильного устройства 104, здесь описанных. MPA, описанное более подробно ниже, может устанавливаться на мобильное устройство 104 и может активироваться с использованием кода активации, обеспеченного сервером 102 управления транзакциями с использованием способов и систем, которые должны быть ясны специалистам в данной области техники, так что мобильное устройство 104 и сервер 102 управления транзакциями могут защищенным образом передавать и принимать передачи данных по одному или более каналам связи с использованием совместно используемых данных.

[0036] Система 100 также может включать в себя эмитента 106. Эмитент 106 может быть финансовой организацией, такой как банк-эмитент, который выпускает платежную карту или платежные мандаты потребителю 108, ассоциированному с расчетным счетом. Эмитент 106 может обеспечивать детали платежа, ассоциированные с расчетным счетом и/или платежной картой, в сервер 102 управления транзакциями. Детали платежа могут включать в себя, например, номер расчетного счета, имя владельца счета, дату истечения срока действия, код защиты, и т.д. Сервер 102 управления транзакциями может хранить данные в базе данных счетов, описанной более подробно ниже. Сервер 102 управления транзакциями также может обеспечивать платежные мандаты в мобильное устройство 104. Как здесь используется, признак "платежные мандаты" может указывать на любые данные, используемые мобильным устройством 104 и/или сервером 102 управления транзакциями в передаче и проверке достоверности платежной информации, используемой в платежной транзакции, с использованием способов и систем, здесь описанных, включая сюда, но не ограничивая этим, детали платежа, платежные мандаты, ключи одиночного использования, сеансовые ключи, прикладные криптограммы, основные ключи карты, и т.д.

[0037] В некоторых вариантах осуществления, платежные мандаты могут обеспечиваться в мобильное устройство 104 посредством сообщения сервиса удаленных уведомлений. Как описано более подробно ниже, сообщение сервиса удаленных уведомлений (RNS) может быть защищенным сообщением, которое передается в мобильное устройство 104 и впоследствии проверяется на достоверность мобильным устройством 104, так что данные, содержащиеся там, могут быть защищены от других устройств и пользователей. MPA мобильного устройства 104 может верифицировать аутентичность принятого сообщения RNS и может дешифровать его, чтобы получать данные, содержащиеся там. Мобильное устройство 104 затем может выполнять любые необходимые функции, на основе данных (как, например, посредством исполнения инструкций, включенных в данные), и, если применимо, может генерировать возвращаемое сообщение, подлежащее отправке назад в сервер 102 управления транзакциями. В некоторых случаях, возвращаемое сообщение может проверяться на достоверность сервером 102 управления транзакциями.

[0038] В некоторых случаях, проверка достоверности сообщений RNS в мобильном устройстве 104, или проверка достоверности возвращаемых сообщений в сервере 102 управления транзакциями, может использовать, по меньшей мере, счетчики сообщений и код аутентификации. Использование как счетчиков, так и кодов аутентификации может обеспечивать, что только мобильное устройство 104, которое предназначено, может быть способным проверять достоверность и дешифровать данные, включенные в сообщение RNS. В дополнение, если правила и/или алгоритмы, используемые в генерировании кода аутентификации, включены в MPA, то только мобильное устройство 104, которое также включает в себя конкретный экземпляр прикладной программы, может быть способным проверять достоверность сообщения RNS, что дает результатом дополнительно повышенную защиту. В случаях, когда сообщение RNS может включать в себя платежные мандаты, это может обеспечивать, что платежные мандаты являются доступными только на соответствующем мобильном устройстве 104, и только если MPA, используемое для доступа к ним, является надлежащим и авторизованным приложением.

[0039] Платежные мандаты, обеспечиваемые в мобильное устройство 104, могут защищенным образом сохраняться в хранилище в мобильном устройстве 104, таком как база данных карт, описанном более подробно ниже. В некоторых вариантах осуществления, мобильное устройство 104 может быть сконфигурировано с возможностью генерировать усовершенствованный ключ хранения для использования в защищенном хранении данных, как, например, платежных мандатов, в базе данных или памяти в мобильном устройстве 104. Генерирование усовершенствованного ключа хранения, как описано более подробно ниже, может использовать уникальную информацию устройства, уникальную информацию MPA, и случайно генерируемую информацию, чтобы идентифицировать ключ защищенного хранения, который может использоваться, чтобы защищенным образом хранить данные в мобильном устройстве 104. Как результат, платежные мандаты или другие чувствительные данные могут защищенным образом храниться в мобильном устройстве 104 без использования защищенного элемента, что может давать результатом, что мобильное устройство 104 является способным инициировать и проводить платежные транзакции без использования защищенного элемента, что увеличивает доступность для эмитентов 106 и потребителей 108, при поддержании высокого уровня защиты.

[0040] Как только мобильное устройство 104 приняло платежные мандаты для расчетного счета, проверило на достоверность, и сохранило там защищенным образом, потребитель 108 может брать мобильное устройство 104 к точке 110 продажи у торговца, чтобы проводить платежную транзакцию. Потребитель 108 может выбирать товары или услуги для приобретения, может инициировать платежную транзакцию для их приобретения с торговцем, и может использовать мобильное устройство 104, чтобы передавать платежные мандаты для использования в обеспечении денежными средствами платежной транзакции. Передача платежных мандатов в точку 110 продажи может включать в себя передачу двух или более прикладных криптограмм. Использование двух или более прикладных криптограмм может давать результатом более высокий уровень защиты для транзакций, обрабатываемых с использованием способов и систем, здесь описанных, чем является доступным в традиционных бесконтактных и удаленных транзакциях, включая сюда транзакции, проводимые с использованием мобильного устройства 104, имеющего защищенный элемент.

[0041] Прикладные криптограммы могут, каждая, генерироваться мобильным устройством 104 с использованием отдельных сеансовых ключей и дополнительных данных, описанных более подробно ниже. Прикладные криптограммы, генерируемые с использованием данных, сохраненных в мобильном устройстве 104, как, например, в хранилище, защищенном посредством усовершенствованного ключа хранения и ассоциированном с MPA, могут обеспечивать, что прикладные криптограммы аутентифицируют мобильное устройство 104 и конкретный экземпляр приложения MPA. В некоторых случаях, одна из криптограмм и/или сеансовых ключей, используемых для генерирования криптограмм, может использовать информацию, обеспеченную потребителем 108, такую как персональный идентификационный номер (PIN). Использование PIN или другой информации аутентификации потребителя может обеспечивать возможность для криптограммы аутентифицировать как потребителя 108, так и мобильное устройство 104. В таком случае, криптограммы, сгенерированные мобильным устройством 104, могут включать в себя одну криптограмму, которая аутентифицирует мобильное устройство 104, и вторую криптограмму, которая аутентифицирует как мобильное устройство 104, так и потребителя 108.

[0042] Криптограммы могут приниматься точкой 110 продажи как часть проведения платежной транзакции, как, например, посредством связи ближнего поля. Прикладные криптограммы могут сопровождать дополнительную платежную информацию, такую как может требоваться в контексте любого подходящего типа платежной транзакции, такой как бесконтактная транзакция, удаленная транзакция, защищенная удаленная платежная транзакция, транзакция с использованием магнитной полосы, и транзакция EMV M/Chip, и могут передаваться в точку 110 продажи с использованием любого подходящего способа в соответствии этим, как должно быть ясно специалистам в данной области техники. Криптограммы могут передаваться эквайеру 112, который может быть финансовой организацией, такой как банк-эквайер, ассоциированной с торговцем. Эквайер 112 может, например, выпускать расчетный счет для торговца, который используется, чтобы принимать платеж денежных средств от потребителя 108 для платежной транзакции. Эквайер 112 может представлять криптограммы и дополнительные детали транзакции в платежную сеть 114 с использованием способов и систем, которые должны быть ясны специалистам в данной области техники. Например, детали транзакции и прикладные криптограммы могут включаться в запрос авторизации, представляемый в платежную сеть 114 по ходу платежа.

[0043] В некоторых вариантах осуществления, обе прикладные криптограммы могут включаться в одиночное сообщение транзакции. Например, мобильное устройство 104 и/или точка 110 продажи могут включать обе прикладные криптограммы в унаследованные поля данных традиционного сообщения транзакции, чтобы передавать обе прикладные криптограммы с использованием существующих платежных систем и аппаратного обеспечения. В некоторых случаях, сервер 102 управления транзакциями может быть сконфигурирован с возможностью использовать данные дорожки 2 для проверки достоверности прикладных криптограмм, как, например, в транзакции с использованием магнитной полосы. В таких случаях, если сообщение транзакции включает в себя данные дорожки 1, сервер 102 управления транзакциями может быть сконфигурирован с возможностью преобразовывать данные дорожки 1 в данные дорожки 2, что также может включать в себя преобразование модифицированных данных дорожки 1 или дорожки 2 в немодифицированные (например, исходные, восстановленные, и т.д.) данные дорожки 1 или дорожки 2, соответственно. Посредством выполнения этих функций, и посредством включения прикладных криптограмм в унаследованные поля данных, сервер 102 управления транзакциями может быть сконфигурирован с возможностью обрабатывать и проверять достоверность удаленных и бесконтактных платежных транзакций с использованием мобильного устройства 104 с более высоким уровнем защиты, без требования использования защищенного элемента на мобильном устройстве 104, и без модификации унаследованных платежных систем.

[0044] Платежная сеть 114 может обрабатывать платежную транзакцию с использованием способов и систем, которые должны быть ясны специалистам в данной области техники. Как часть обработки, платежная сеть 114 может передавать прикладные криптограммы эмитенту 106 для верификации. В некоторых вариантах осуществления, верификация может выполняться платежной сетью 114. Эмитент 106 или платежная сеть 114 могут осуществлять связь с сервером 102 управления транзакциями. В некоторых вариантах осуществления, прикладные криптограммы могут передаваться в сервер 102 управления транзакциями, и могут верифицироваться посредством генерирования проверяющих достоверность прикладных криптограмм с использованием сервера 102 управления транзакциями, которые могут генерироваться с использованием локально сохраненных платежных мандатов. В других вариантах осуществления, эмитент 106 или платежная сеть 114 может запрашивать прикладные криптограммы от сервера 102 управления транзакциями, который может генерировать их и возвращать криптограммы эмитенту 106 или платежной сети 114 для проверки достоверности в отношении криптограммам, сформированных мобильным устройством 104.

[0045] Так как сервер 102 управления транзакциями обладает платежными мандатами и другими данными, используемыми мобильным устройством 104, чтобы генерировать прикладные криптограммы, проверка достоверности платежных мандатов, сформированных мобильным устройством 104, чтобы обеспечивать денежными средствами платежной транзакции, может выполняться посредством сравнения прикладных криптограмм, сгенерированных мобильным устройством 104, и прикладных криптограмм, сгенерированных сервером 102 управления транзакциями. В некоторых вариантах осуществления, сервер 102 управления транзакциями может быть частью платежной сети 114 или эмитента 106. В случаях, когда сервер 102 управления транзакциями может быть частью платежной сети 114, проверка достоверности может выполняться до контакта с эмитентом 106 как часть традиционной обработки платежной транзакции (например, для одобрения обеспечения денежными средствами транзакции с использованием расчетного счета потребителя 108 с эмитентом 106).

[0046] Посредством использования множества прикладных криптограмм, защита платежных транзакций может повышаться. В дополнение, в случаях, когда каждая криптограмма может аутентифицировать отдельные данные, как, например, в случаях, когда одна криптограмма аутентифицирует мобильное устройство 104 и другая аутентифицирует как мобильное устройство 104, так и потребителя 108 (например, посредством PIN потребителя), это также может обеспечивать эмитента 106 дополнительными данными и возможностями для использования в принятии решения в отношении одобрения или отклонения транзакции. Например, если обе криптограммы являются некорректными (например, криптограммы, сгенерированные мобильным устройством 104, не соответствуют криптограммам, сгенерированным сервером 102 управления транзакциями), транзакция может отклоняться. Если одна криптограмма является корректной и другая некорректной, транзакция может отклоняться по причинам защиты, или может одобряться, как, например, на основе решения эмитента 106. Например, эмитент 106 может одобрять транзакцию, когда аутентификация потребителя терпит неудачу, но аутентификация мобильного устройства проходит, так как другие доступные данные могут указывать, что авторизованный пользователь, но не потребитель 108, использует мобильное устройство 104 для транзакции.

[0047] Как результат, использование обоих криптограмм может обеспечивать ценные данные, которые могут использоваться платежными сетями 114 и эмитентами 106 в обработке платежных транзакций. В дополнение, использование двух или более криптограмм может обеспечивать повышенную защиту, нежели в традиционных бесконтактных или удаленных способах платежей, что может давать результатом уменьшение мошенничества и большее принятие для потребителей 108, эмитентов 106, и торговцев. В случаях, когда используются две или более прикладных криптограмм, которые генерируются из платежных мандатов, которые были обеспечены защищенным образом с использованием способов и систем передачи сообщений RNS, здесь описанных, и хранятся защищенным образом с использованием усовершенствованных ключей хранения, сгенерированных с использованием способов и систем, здесь описанных, общая защита системы 100 может в большой степени повышаться по сравнению с традиционными системами для обработки бесконтактных платежей и транзакций. Как результат, система 100 может обеспечивать повышенную защиту в нескольких аспектах передачи данных, хранения, и обработки, нежели, обеспечивается в традиционных бесконтактных платежных системах, и для других типов удаленных платежных транзакций и платежных транзакций, в общем, которые могут использовать способы и системы, здесь описанные.

МОБИЛЬНОЕ УСТРОЙСТВО

[0048] Фиг. 2 иллюстрирует один вариант осуществления мобильного устройства 104 системы 100. Специалистам в данной области техники должно быть ясно, что вариант осуществления мобильного устройства 104, проиллюстрированный на фиг. 2, обеспечивается только в качестве иллюстрации и может не быть исчерпывающим для всех возможных конфигураций мобильного устройства 104, подходящих для выполнения функций, как здесь описано. Например, компьютерная система 1700, проиллюстрированная на фиг. 17