Способ и устройство детектирования злонамеренной атаки

Иллюстрации

Показать всеИзобретение относится к способу и устройству детектирования злонамеренной атаки. Технический результат заключается в детектировании злонамеренной атаки со стороны хост-устройства при уменьшении объема обработки данных контроллера программно определяемой сети (SDN) и улучшении его рабочих характеристик. Способ включает этапы, на которых посредством указанного контроллера: принимают сообщение о входящем пакете, переданное первым коммутатором, содержащее идентификаторы хост-устройства источника и хост-устройства назначения пакета данных, для которого первый коммутатор не находит запись о потоке; при определении, что хост-устройство, указанное идентификатором хост-устройства назначения, не существует в сети SDN, передают запись о ненормальном потоке, включающую идентификатор хост-устройства источника, в первый коммутатор; принимают величину подсчета запуска, переданную первым коммутатором после истечения времени записи о ненормальном потоке, причем величина подсчета запуска представляет собой количество раз запуска записи о ненормальном потоке; определяют в соответствии с величиной подсчета запуска, была ли инициирована злонамеренная атака из хост-устройства источника, указанного идентификатором хост-устройства источника. 4 н. и 19 з.п. ф-лы, 14 ил., 2 табл.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к области передачи данных и, в частности, к способу и устройству детектирования злонамеренной атаки.

Уровень техники

Основная идея программно-определяемых сетей (SDN, Software Defined Networking) состоит в воплощении разделения между плоскостью управления и плоскостью перенаправления. Сеть SDN обычно включает в себя контроллер (Controller), коммутатор (Switch), и хост-устройство (Host). Контроллер выполнен с возможностью формулировать, на основе обзора всей сети, политики маршрутизации и предоставляет политику маршрутизации в коммутатор в форме входа потока, таким образом, что коммутатор сохраняет вход потока в таблице потока, и, таким образом, контроллер воплощает централизованное управление над всей сетью путем управления таблицей потока в коммутаторе; коммутатор выполнен с возможностью перенаправлять пакет данных хост-устройства в соответствии с локальным входом потока коммутатора.

В сети SDN общий сценарий передачи данных хост-устройства представлен на фиг. 1, где хост-устройство А передает пакет данных в коммутатор 1, соединенный с хост-устройством А, и предполагается, что хост-устройство назначения пакета данных представляет собой хост-устройство В в сети SDN; коммутатор 1 выполняет поиск локальной таблицы потока для входа потока пакета данных, и если коммутатор 1 находит вход потока пакета данных, коммутатор 1 перенаправляет пакет данных в соответствии с входом потока, или если коммутатор 1 не находит вход потока пакета данных, коммутатор 1 передает сообщение во входящем пакете в контроллер; контроллер выбирает путь перенаправления для пакета данных, и предоставляет путь перенаправления во все коммутаторы на пути перенаправления в форме входа потока; и коммутатор 1, и коммутаторы на пути перенаправления перенаправляют пакет данных в соответствии с предоставленным входом потока.

Поскольку контроллер доставил вход потока для обмена данными между хост-устройством А и хост-устройством В во все коммутаторы на пути перенаправления, когда хост-устройство впоследствии передает пакет данных, хост-устройство места назначения которого представляет собой хост-устройство В, коммутатор 1 может непосредственно перенаправлять пакет данных в соответствии с входом потока, и коммутатор 1 не генерирует снова сообщение во входящем пакете.

Если хост-устройство назначения пакета данных, переданного хост-устройством, представляет собой хост-устройство С за пределами сети SDN, сценарий передачи данных показан на фиг. 2, где

хост-устройство А передает пакет данных в коммутатор 1, соединенный с хост-устройством А, и предполагается, что хост-устройство назначения пакета данных представляет собой хост-устройство С, и сеть SDN не включает в себя хост-устройство С;

коммутатор 1 выполняет поиск в локальной таблице потока коммутатора для входа потока пакета данных, и поскольку хост-устройство С не находится в сети SDN, коммутатор 1 не может найти вход потока пакета данных, и передает сообщение во входящем пакете в контроллер; и

контроллер принимает сообщение во входящем пакете, и выполняет поиск в сети SDN хост-устройства С; поскольку хост-устройство С не находится в сети SDN, контроллер не может найти хост-устройство С, и затем контроллер отбрасывает сообщение во входящем пакете, и не предоставляет вход потока в пакет данных для коммутатора 1.

Если хост-устройство А впоследствии передает снова пакет данных, хост-устройство назначения которого представляет собой хост-устройство С, как коммутатор 1, так и контроллер повторяют представленные выше этапы, и, в конечном итоге, контроллер отбрасывает сообщение во входящем пакете.

На основе представленного выше способа передачи данных хост-устройства в сети SDN, можно учитывать, что сообщение во входящем пакете, в сценарии, представленном на фиг. 1, представляет собой нормальное сообщение во входящем пакете, в то время как сообщение во входящем пакете, в сценарии, показанном на фиг. 2, представляет собой недействительное сообщение во входящем пакете. Если хост-устройство в сети SDN выполняет злонамеренную атаку на контроллер, и передает большое количество пакетов данных, хост-устройство назначения которого не находится в сети SDN, или хост-устройство назначения которого даже не существует, коммутатор, соединенный с хост-устройством, генерирует большое количество недействительных сообщений в пакете и передает недействительные сообщения во входящем пакете в контроллер, и контроллеру требуется использовать большое количество ресурсов обработки для обработки этих недействительных сообщений в пакете для поиска хост-устройства назначения, которое не находится в сети SDN, или даже не существует, влияя, таким образом, на обработку нормального сообщения во входящем пакете контроллером.

Поэтому в сети SDN требуется выполнять детектирование злонамеренной атаки на контроллер со стороны хост-устройства. В настоящее время способ для детектирования злонамеренной атаки со стороны хост-устройства состоит в следующем: контроллер собирает статистику о количестве сообщений в пакете, соответственно, сгенерированных каждым хостом-устройством, как хост-устройство источник, принимаемых за единицу времени; рассчитывает, используя это количество, скорость, с которой каждое хост-устройство генерирует сообщения во входящем пакете, как хост-устройство - источник; и определяет, в соответствии с этой скоростью, выполняет ли каждое хост-устройство злонамеренную атаку на контроллер.

В таком способе детектирования злонамеренной атаки из хост-устройства, контроллеру требуется принимать сообщение во входящем пакете, передаваемое в отчете каждым коммутатором, и обрабатывать эти сообщения во входящем пакете; кроме того, контроллер дополнительно должен отдельно собирать статистику о количестве сообщений в пакете, соответственно, сгенерированных каждым хост-устройством, как хост-устройством источником, принятым за единицу времени, и затем определять, выполняет ли каждое хост-устройство злонамеренную атаку на контроллер. При этом объем данных, обрабатываемых контроллером, большой, и рабочие характеристики контроллера низкие.

Раскрытие сущности изобретения

Варианты осуществления настоящего изобретения направлены на способ и устройство детектирования злонамеренной атаки, таким образом, что злонамеренная атака со стороны хост-устройства может быть детектирована, объем обработки данных контроллера может быть уменьшен, и рабочие характеристики контроллера могут быть улучшены.

В соответствии с первым аспектом, предусмотрен способ детектирования злонамеренной атаки, включающий в себя:

принимают, в контроллере, сообщение во входящем пакете, переданное первым коммутатором, где сообщение во входящем пакете включает в себя я идентификатор хост-устройства источника и идентификатор хост-устройства назначения пакета данных, для которого первый коммутатор не находит вход в поток;

определяют, что хост-устройство, обозначенное идентификатором хост-устройства назначения, не существует в сети SDN, контроллер передает ненормальный вход в поток в первый коммутатор, где ненормальный вход в поток включает в себя идентификатор хост-устройства источника;

контроллер принимает запускающую величину подсчета, переданную первым коммутатором, где первый коммутатор передает запускающую величину подсчета после истечения времени ненормального входа в поток, и запускающая величина подсчета представляет собой количество раз запуска ненормального входа потока; и

определяют, в контроллере, в соответствии с запускающей величиной подсчета, была ли инициирована злонамеренная атака из хост-устройства источника, обозначенного идентификатором хост-устройства источника.

Со ссылкой на первый аспект, в первом возможном подходе к воплощению первого аспекта, определение в контроллере, в соответствии с запускающей величиной подсчета, инициирована ли злонамеренная атака из хост-устройства источника, обозначенного идентификатором хост-устройства источника, включает в себя:

рассчитывают, в контроллере, запускающую частоту ненормального входа потока в соответствии с запускающей величиной подсчета и временем старения ненормального входа потока; и

определяют, в контроллере, превышает ли запускающая частота пороговое значение частоты; и если запускающая частота больше, чем пороговое значение частоты, определяют в контроллере, что инициирована злонамеренная атака из хост-устройства источника; или если запускающая частота не больше порогового значения частоты, определяют в контроллере, что злонамеренная атака не была инициирована из хост-устройства источника.

Со ссылкой на первый аспект, во втором возможном подходе к воплощению первого аспекта, определение в контроллере, в соответствии с запускающей величиной подсчета, инициирована ли злонамеренная атака из хост-устройства источника, обозначенного идентификатором хост-устройства источника, включает в себя:

определяют, в контроллере, превышает ли запускающая величина подсчета пороговое значение величины подсчета; и если запускающая величина подсчета больше, чем пороговое значение подсчета, определяют, в контроллере, что инициирована злонамеренная атака из хост-устройства источника; или если запускающая частота не больше порогового значения частоты, определяют, в контроллере, что не была инициирована злонамеренная атака из хост-устройства источника.

Со ссылкой на первый аспект, и/или первый возможный подход к воплощению первого аспекта, и/или второй возможный подход к воплощению первого аспекта, в третьем возможном подходе к воплощению первого аспекта, перед передачей контроллером ненормального входа потока в первый коммутатор, способ дополнительно включает в себя:

определяют в контроллере, был ли предоставлен ненормальный вход потока хост-устройства источника, обозначенного идентификатором хост-устройства источника, в первый коммутатор; и если ненормальный вход потока хост-устройства источника, обозначенного идентификатором хост-устройства источника, не был предоставлен в первый коммутатор, выполняют в контроллере этап передачи ненормального входа потока в первый коммутатор.

Со ссылкой на первый аспект и/или первый возможный подход к воплощению первого аспекта, и/или второй возможный подход к воплощению первого аспекта, и/или третий возможный подход к воплощению первого аспекта, в четвертом возможном подходе к воплощению первого аспекта, способ дополнительно включает в себя:

когда определяют, что последняя таблица потока в первом коммутаторе представляет собой точно соответствующую таблицу, включающую в себя область, соответствующую идентификатору хост-устройства источника, контроллер передает первую инструкцию в первый коммутатор, где первая инструкция используется для инструктирования первого коммутатора сконфигурировать точно соответствующую таблицу, как точно соответствующую таблицу, которая соответствует только в области соответствия с идентификатором хост-устройства источника, таким образом, что в первом коммутаторе содержится ненормальный вход потока в последней таблице потока.

Со ссылкой на первый аспект, и/или первый возможный подход к воплощению первого аспекта, и/или второй возможный подход к воплощению первого аспекта, и/или третий возможный подход к воплощению первого аспекта, в пятом возможном подходе к воплощению первого аспекта, способ дополнительно включает в себя:

когда определяют, что последняя таблица потока в первом коммутаторе представляет собой точно соответствующую таблицу, и обобщенная таблица, включающая в себя область соответствия идентификатора хост-устройства источника, существует в первом коммутаторе, контроллер передает вторую инструкцию в первый коммутатор, где вторая инструкция используется для передачи инструкции в первый коммутатор для регулирования обобщенной таблицы, включающей в себя область соответствия идентификатора хост-устройства источника, в последнюю таблицу потока, таким образом, что первый коммутатор содержит ненормальный вход потока в последней таблице потока.

Со ссылкой на первый аспект и/или первый возможный подход к воплощению первого аспекта, и/или второй возможный подход к воплощению первого аспекта, и/или третий возможный подход к воплощению первого аспекта, и/или четвертый возможный подход к воплощению первого аспекта, и/или пятый возможный подход к воплощению первого аспекта, в шестом возможном подходе к воплощению первого аспекта, приоритет ненормального входа потока представляет собой самый низкий приоритет входа потока в первом коммутаторе.

Со ссылкой на первый аспект, и/или первый возможный подход к воплощению первого аспекта, и/или второй возможный подход к воплощению первого аспекта, и/или третий возможный подход к воплощению первого аспекта, и/или четвертый возможный подход к воплощению первого аспекта, и/или пятый возможный подход к воплощению первого аспекта, и/или шестой возможный подход к воплощению первого аспекта, в седьмом возможном подходе к воплощению первого аспекта, способ дополнительно включает в себя:

когда определяют, в соответствии с запускающей величиной подсчета, что злонамеренная атака инициирована из хост-устройства источника, обозначенного идентификатором хост-устройства источника, контроллер передает третью инструкцию в первый коммутатор, где третья инструкция используется для инструктирования первого коммутатора сдерживать пакет данных хост-устройства источника.

В соответствии со вторым аспектом, предусмотрен способ детектирования злонамеренной атаки, включающий в себя:

когда определяют, что вход потока, соответствующий пакету данных, не найден, первый коммутатор передает сообщение во входящем пакете в контроллер, где сообщение во входящем пакете включает в себя идентификатор хост-устройства источника и идентификатор хост-устройства назначения пакета данных;

принимают и сохраняют в первом коммутаторе ненормальный вход потока, где контроллер передает ненормальный вход потока, когда определяют, что хост-устройство, обозначенное идентификатором хост-устройства назначения, не существует в сети SDN; и

записывают, в первом коммутаторе в пределах времени старения ненормального входа потока, запускающую величину подсчета ненормального входа потока, и передают запускающую величину подсчета в контроллер после истечения времени ненормального входа потока, таким образом, что контроллер определяет, в соответствии с запускающей величиной подсчета, инициирована ли злонамеренная атака из хост-устройства источника, обозначенного идентификатором хост-устройства источника.

Со ссылкой на второй аспект, в первом возможном подходе к воплощению второго аспекта, способ дополнительно включает в себя:

принимают, в первом коммутаторе, первую инструкцию, переданную контроллером, и конфигурируют, в соответствии с первой инструкцией, локальную точную таблицу соответствия, которая является последней таблицей потока, как точную таблицу соответствия, которая соответствует только в области соответствия идентификатора хост-устройства источника; или

принимают, в первом коммутаторе, вторую инструкцию, переданную контроллером, и регулируют обобщенную таблицу, включающую в себя область соответствия идентификатора хост-устройства источника, как последнюю таблицу потока в соответствии со второй инструкцией.

Со ссылкой на первый возможный подход к воплощению второго аспекта, во втором возможном подходе к воплощению второго аспекта, сохранение в первом коммутаторе ненормального входа потока включает в себя:

сохраняют, в первом коммутаторе, ненормальный вход потока в последнюю таблицу потока.

Со ссылкой на второй аспект, и/или первый возможный подход к воплощению второго аспекта, и/или второй возможный подход к воплощению второго аспекта, в третьем возможном подходе к воплощению второго аспекта, способ дополнительно включает в себя:

принимают, в первом коммутаторе, третью инструкцию, переданную контроллером, где контроллер передает третью инструкцию при определении, в соответствии с запускающей величиной подсчета, что инициирована злонамеренная атака из хост-устройства источника, обозначенного идентификатором хост-устройства источника; и

сдерживают, в первом коммутаторе, в соответствии с третьей инструкцией, пакет данных из хост-устройства источника.

В соответствии с третьим аспектом, предусмотрено устройство детектирования злонамеренной атаки, включающее в себя:

первый модуль приема, выполненный с возможностью приема сообщения во входящем пакете, переданного первым коммутатором, где сообщение во входящем пакете включает в себя идентификатор хост-устройства источника и идентификатор хост-устройства назначения пакета данных, для которого первый коммутатор не находит вход потока;

первый модуль передачи, выполненный с возможностью: когда определяют, что хост-устройство, обозначенное идентификатором хост-устройства назначения, принятым первым модулем приема, не существует в сети SDN, передавать ненормальный вход потока в первый коммутатор, где ненормальный вход потока включает в себя идентификатор хост-устройства источника, где

первый модуль приема, дополнительно выполнен с возможностью приема запускающей величины подсчета, переданной первым коммутатором, где первый коммутатор передает запускающую величину подсчета после истечения времени ненормального входа потока, и запускающая величина подсчета представляет собой количество раз запуска ненормального входа потока; и

модуль детектирования, выполненный с возможностью определения, в соответствии с запускающей величиной подсчета, принятой первым модулем приема, инициирована ли злонамеренная атака из хост-устройства источника, обозначенного идентификатором хост-устройства источника.

Со ссылкой на третий аспект, в первом возможном подходе к воплощению третьего аспекта, модуль детектирования, в частности, выполнен с возможностью:

рассчитывать запускающую частоту ненормального входа потока в соответствии с запускающей величиной подсчета, принятой первым модулем приема, и временем старения ненормального входа потока; и

определять, превышает ли запускающая частота пороговое значение частоты; и если запускающая частота выше, чем пороговое значение частоты, определяют, что злонамеренная атака инициирована из хост-устройства источника; или если запускающая частота не выше порогового значения частоты, определяют, что злонамеренная атака не была инициирована из хост-устройства источника.

Со ссылкой на третий аспект, во втором возможном подходе к воплощению третьего аспекта, модуль детектирования, в частности, выполнен с возможностью:

определять, превышает ли запускающая величина подсчета пороговое значение величины подсчета; и если запускающая величина подсчета выше, чем пороговое значение подсчета, контроллер определяет, что инициирована злонамеренная атака из хост-устройства источника; или если запускающая частота не выше порогового значения частоты, контроллер определяет, что злонамеренная атака не была инициирована из хост-устройства источника.

Со ссылкой на третий аспект, и/или первый возможный подход к воплощению третьего аспекта, и/или второй возможный подход к воплощению третьего аспекта, в третьем возможном подходе к воплощению третьего аспекта, способ дополнительно включает в себя:

модуль определения, выполненный с возможностью определения, был ли предоставлен ненормальный вход потока из хост-устройства источника, обозначенного идентификатором хост-устройства источника, в первый коммутатор; и если ненормальный вход потока из хост-устройства источника, обозначенного идентификатором хост-устройства источника, не был предоставлен в первый коммутатор, инициирует первый модуль передачи для передачи ненормального входа потока в первый коммутатор.

Со ссылкой на третий аспект, и/или первый возможный подход к воплощению третьего аспекта, и/или второй возможный подход к воплощению третьего аспекта, и/или третий возможный подход к воплощению третьего аспекта, в четвертом возможном подходе к воплощению третьего аспекта, первый модуль передачи дополнительно выполнен с возможностью: когда определяют, что последняя таблица потока в первом коммутаторе представляет собой таблицу точного соответствия, включающую в себя область соответствия с идентификатором хост-устройства источника, инструктировать первый коммутатор сконфигурировать таблицу точного соответствия, как таблицу точного соответствия, которая соответствует только области соответствия идентификатора хост-устройства источника, таким образом, чтобы первый коммутатор содержал ненормальный вход потока в последней таблице потока.

Со ссылкой на третий аспект, и/или первый возможный подход к воплощению третьего аспекта, и/или второй возможный подход к воплощению третьего аспекта, и/или третий возможный подход к воплощению третьего аспекта, в пятом возможном подходе к воплощению третьего аспекта, первый модуль передачи дополнительно выполнен с возможностью:

когда определяют, что последняя таблица потока в первом коммутаторе представляет собой таблицу точного соответствия, и обобщенная таблица, включающая в себя область соответствия идентификатора хост-устройства источника, существует в первом коммутаторе, передают вторую инструкцию в первый коммутатор, где вторая инструкция используется для инструктирования первого коммутатора отрегулировать обобщенную таблицу, включающую в себя область соответствия идентификатора хост-устройства источника с последней таблицей потока, таким образом, что первый коммутатор содержит ненормальный вход потока в последней таблице потока.

Со ссылкой на третий аспект и/или первый возможный подход к воплощению третьего аспекта, и/или второй возможный подход к воплощению третьего аспекта, и/или третий возможный подход к воплощению третьего аспекта, и/или четвертый возможный подход к воплощению третьего аспекта, и/или пятый возможный подход к воплощению третьего аспекта, в шестом возможном подходе к воплощению третьего аспекта первый модуль передачи дополнительно выполнен с возможностью:

когда определяют, в соответствии с запускающей величиной подсчета, что злонамеренная атака инициирована из хост-устройства источника, обозначенного идентификатором хост-устройства источника, передают третью инструкцию в первый коммутатор, где третья инструкция используется для инструктирования первого коммутатора сдерживать пакет данных из хост-устройства источника.

В соответствии с четвертым аспектом, предусмотрено устройство детектирования злонамеренной атаки, включающее в себя:

второй модуль передачи, выполненный с возможностью: когда определяют, что вход потока, соответствующий пакету данных, не найден, передавать сообщение во входящем пакете в контроллер, где сообщение во входящем пакете включает в себя идентификатор хост-устройства источника и идентификатор хост-устройства назначения пакета данных;

второй модуль приема, выполненный с возможностью приема ненормального входа потока, где ненормальный вход потока передает контроллер, когда определяют, что хост-устройство, обозначенное идентификатором хост-устройства назначения, не существует в сети SDN;

модуль сохранения, выполненный с возможностью сохранения ненормального входа потока, принимаемого вторым модулем приема; и

модуль записи величины подсчета, выполненный с возможностью записи, в пределах времени старения ненормального входа потока, сохраненного модулем сохранения, запускающей величины подсчета ненормального входа потока, где

второй модуль передачи дополнительно выполнен с возможностью: после ненормального входа потока, сохраненного в модуле сохранения, передавать запускающую величину подсчета, записанную модулем записи подсчета, в контроллер, таким образом, что контроллер определяет, в соответствии с запускающей величиной подсчета, инициирована ли злонамеренная атака из хост-устройства источника, обозначенного идентификатором хост-устройства источника.

Со ссылкой на четвертый аспект, в первом возможном подходе к воплощению второго аспекта, второй модуль приема дополнительно выполнен с возможностью принимать первую инструкцию, переданную контроллером; и

устройство дополнительно включает в себя: модуль конфигурирования, выполненный с возможностью конфигурировать, в соответствии с первой инструкцией, локальную таблицу точного соответствия, являющуюся последней таблицей потока, как таблицу точного соответствия, которая соответствует только области соответствия идентификатора хост-устройства источника; или

второй модуль приема, дополнительно выполнен с возможностью принимать вторую инструкцию, переданную контроллером; и

устройство дополнительно включает в себя: модуль конфигурирования, выполненный с возможностью регулировать обобщенную таблицу, включающую в себя область соответствия идентификатора хост-устройства источника, так, чтобы она представляла собой последнюю таблицу потока в соответствии со второй инструкцией.

Со ссылкой на первый возможный подход к воплощению второго аспекта, во втором возможном подходе к воплощению второго аспекта, модуль сохранения, в частности, выполнен с возможностью сохранять ненормальный вход потока в последней таблице потока.

Со ссылкой на второй аспект, и/или первый возможный подход к воплощению второго аспекта, и/или второй возможный подход к воплощению второго аспекта, в третьем возможном подходе к воплощению второго аспекта, второй модуль приема дополнительно выполнен с возможностью принимать третью инструкцию, переданную первым коммутатором; и

устройство дополнительно включает в себя: модуль управления, выполненный с возможностью сдерживать пакет данных из хост-устройства источника.

В вариантах осуществления контроллер принимает сообщение во входящем пакете, переданное первым коммутатором, где сообщение во входящем пакете включает в себя идентификатор хост-устройства источника и идентификатор хост-устройства назначения пакета данных, для которого первый коммутатор не находит вход потока; когда определяют, что хост-устройство, обозначенное идентификатором хост-устройства назначения, не существует в сети SDN, контроллер передает ненормальный вход потока в первый коммутатор, где ненормальный вход потока включает в себя идентификатор хост-устройства источника; контроллер принимает запускающую величину подсчета ненормального входа потока, переданную первым коммутатором после истечения времени ненормального входа потока; и контроллер определяет, в соответствии с запускающей величиной подсчета, инициирована ли злонамеренная атака из хост-устройства источника, обозначенного идентификатором хост-устройства источника. В вариантах осуществления контроллеру не требуется собирать статистику о сообщениях в пакете, соответствующую каждому хост-устройству, вместо этого, первый коммутатор собирает статистику, используя запускающую величину подсчета ненормального входа потока. Таким образом, сбор статистики сообщений, первоначально выполняемый контроллером, распределяется в каждый коммутатор для исполнения, что, таким образом, уменьшает объем обработки данных контроллера, и улучшает рабочие характеристики контроллера.

Краткое описание чертежей

Для более ясного описания технических решений в вариантах осуществления настоящего изобретения или в предшествующем уровне техники, ниже кратко представлены приложенные чертежи, требуемые для описания вариантов осуществления. Очевидно, что приложенные чертежи в следующем описании представляют просто некоторые варианты осуществления настоящего изобретения, и специалист в данной области техники все еще сможет, без творческих усилий, вывести другие чертежи из этих приложенных чертежей.

На фиг. 1 представлена схема сценария 1 передачи данных хост-устройства в сети SDN в известном уровне техники;

на фиг. 2 представлена схема сценария 2 передачи данных хост-устройства в сети SDN в известном уровне техники;

на фиг. 2А представлена структурная схема таблицы потока в коммутаторе в известном уровне техники;

на фиг. 3 представлена блок-схема последовательности операций первого варианта осуществления способа детектирования злонамеренной атаки в соответствии с настоящим изобретением;

на фиг. 4 представлена блок-схема последовательности операций второго варианта осуществления способа детектирования злонамеренной атаки в соответствии с настоящим изобретением;

на фиг. 5 представлена блок-схема последовательности операций третьего варианта осуществления способа детектирования злонамеренной атаки в соответствии с настоящим изобретением;

на фиг. 5А представлена схема сравнения состояний перед и после конфигурирования точной таблицы соответствия, являющейся последней таблицей потока, в соответствии с настоящим изобретением;

на фиг. 5В представлена структурная схема состояния перед взаимной заменой положений точной таблицы соответствия и обобщенной таблицы в соответствии с настоящим изобретением;

на фиг. 5С представлена структурная схема состояния после взаимной замены положений точной таблицы соответствия и обобщенной таблицы в соответствии с настоящим изобретением;

на фиг. 5D представлена схема варианта выполнения ненормального входа потока в соответствии с настоящим изобретением;

на фиг. 6 представлена структурная схема первого варианта осуществления устройства детектирования злонамеренной атаки в соответствии с настоящим изобретением;

на фиг. 7 представлена структурная схема второго варианта осуществления устройства детектирования злонамеренной атаки в соответствии с настоящим изобретением;

на фиг. 8 представлена структурная схема контроллера в соответствии с настоящим изобретением; и

на фиг. 9 представлена структурная схема коммутатора в соответствии с настоящим изобретением.

Осуществление изобретения

Вначале описана таблица потока в коммутаторе и структура таблицы потока.

В общем, коммутатор включает в себя минимум одну таблицу потока и максимум 255 таблиц потока. Коммутатор включает в себя конвейер, таблицы потока коммутатора расположены в конвейере последовательно. В коммутаторе не обязательно используются все таблицы потока коммутатора, но могут использоваться только некоторые из таблиц потока. Например, коммутатор на фиг. 2А может включать в себя десять таблиц потока, но в коммутаторе фактически используется только первые семь таблиц потока от таблицы 0 до таблицы 6 в конвейере, последние три таблицы потока от таблицы 7 до таблицы 9 не показаны на чертеже и не используются коммутатором. Вход потока содержится в таблице потока и используется для записи и перенаправления пути между двумя хост-устройствами.

Как показано на фиг. 2А, когда принимают пакет данных, коммутатор выполняет поиск, в соответствии с пакетом данных, в таблицах потока конвейера, в последовательности, вход потока, который может соответствовать пакету данных, до тех пор, пока не будет найден вход потока, который может соответствовать пакету данных, или до тех пор, пока не будет выполнен поиск в последней таблице потока, в то время как не будет найден вход потока, который может соответствовать пакету данных.

Таблица потока представляет собой ядро для политики перенаправления коммутатора, и аналогично таблице маршрутизации обычного маршрутизатора, и занимает большую часть ресурсов, сохраняемых в коммутаторе. Таблицы потока могут быть классифицированы на два типа: обобщенная таблица и таблица точного соответствия:

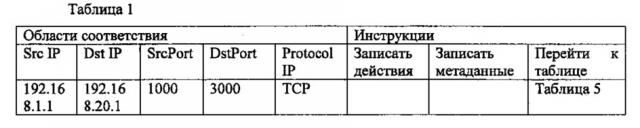

В таблице точного соответствия конкретные значения должны быть заданы всем соответствующим областям входа потока. Когда пакет данных соответствует входу потока в таблице точного соответствия, считается, что пакет данных и вход потока соответствуют только, когда значения всех соответствующих областей пакета данных и входа потока, соответственно, являются равными. Например, как показано в таблице 1, таблица точного соответствия включает в себя пять областей соответствия: протокол Интернет источника (Src IP), протокол Интернет назначения (Dst IP), порт источника (SrcPort), порт назначения (DstPort), и протокол IP (IP Protocol), и три инструкции (Instructions): действия записи (Write Actions), записи метаданных (Write Metadata), и перехода в таблицу (GoToTable). Каждая область соответствия во входе потока, показанном в таблице 1, имеет определенное значение. Когда пакет данных соответствует входу потока, можно считать, что пакет данных соответствует входу потока только, когда значения пяти соответствующих областей: Src IP, Dst IP, SrcPort, DstPort и IP Protocol пакета данных и входа потока, соответственно, равны.

В обобщенной таблице значения могут быть заданы только для части областей соответствия входа потока. Когда пакет данных соответствует входу потока в обобщенной таблице, считается, что пакет данных и вход потока соответствуют при условии, что значения части областей соответствия пакета данных и входа потока, соответственно, равны. Например, как показано в таблице 2, обобщенная таблица включает в себя пять областей соответствия: Src IP, Dst IP, SrcPort, DstPort и IP Protocol, и три инструкции: действия, записать метаданные и перейти к таблице; при этом только соответствующая область Dst IP во входе потока, показанном в таблице 2, имеет конкретное значение 192.168.20.1. Когда пакет данных соответствует входу потока в таблице соответствия, считается, что пакет данных и вход потока, показанный в таблице 2, соответствуют при условии, что значение области Dst IP соответствия в пакете данных также равно 192.168.20.1.

Далее ясно и полностью описаны технические решения в вариантах осуществления настоящего изобретения со ссылкой на приложенные чертежи, в вариантах осуществления настоящего изобретения. Очевидно, что описанные варианты осуществления представляют собой только некоторые, а не все варианты осуществления настоящего изобретения. Все другие варианты осуществления, полученные без творческих усилий специалистом с обычными навыками в области техники на основе вариантов осуществления настоящего изобретения, должны попадать в пределы объема защиты настоящего изобретения.

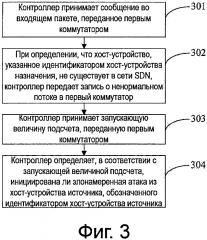

Рассмотрим фиг. 3. На фиг. 3 показана схема первого варианта осуществления способа детектирования злонамеренной атаки, в соответствии с настоящим изобретением, где способ включает в себя:

Этап 301: контроллер принимает сообщение во входящем пакете, переданное первым коммутатором, где сообщение во входящем пакете включает в себя идентификатор хост-устройства источника и идентификатор хост-устройства назначения пакета данных, для которого первый коммутатор не нашел вход потока.

Этап 302: при определении, что хост-устройство, обозначенное идентификатором хост-устройства назначения, не существует в сети SDN, контроллер передает ненормальный вход потока в первый коммутатор, где ненормальный вход потока включает в себя идентификатор хост-устройства источника.

Этап 303: контроллер принимает запускающую величину подсчета, переданную первым коммутатором, где первый коммутатор передает запускающую величину подсчета после истечения времени ненормального входа потока, и запускающая величина подсчета представляет собой количество раз инициирования ненормального входа потока.

Этап 304: контроллер определяет, в соответствии с запускающей величиной подсчета, инициирована ли злонамеренная атака из хост-устройства источника, обозначенного идентификатором хост-устройства источника.

В этом варианте осуществления контроллеру не требуется собирать статистику о сообщениях в пакете, соответствующих каждому хост-устройству, и передавать вместо этого ненормальный вход потока в первый коммутатор; первый коммутатор собирает статистику о запускающей величине подсчета ненормального входа потока и передает отчет с запускающей величин