Способ и устройство информационного взаимодействия, электронное устройство

Иллюстрации

Показать всеИзобретение относится к области техники связи, а именно к информационному взаимодействию. Технический результат – повышение эффективности информационного взаимодействия. Способ информационного взаимодействия включает установление соединения с носимым устройством, передачу информации для взаимодействия, соответствующей введенному идентификатору, на носимое устройство посредством связи, получение первого зашифрованного результата, возвращаемого носимым устройством, генерирование первого проверочного фактора, соответствующего первому зашифрованному результату с заданным алгоритмом, отправку информации для взаимодействия и первого проверочного фактора в соответствующем порядке на сервер, получение сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается, если сервер определяет, что второй проверочный фактор соответствует первому проверочному фактору, причем второй проверочный фактор генерируется с заданным алгоритмом и соответствует второму зашифрованному результату, причем второй зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с сервером с заранее сохраненным ключом шифрования. 9 н. и 8 з.п. ф-лы, 17 ил.

Реферат

ПЕРЕКРЕСТНАЯ ССЫЛКА НА СООТВЕТСТВУЮЩУЮ ЗАЯВКУ

[0001] Настоящая заявка основана на и испрашивает приоритет по китайской заявке на патент №201410498743.6, поданной 25 сентября 2014 г., полное содержание которой включено сюда посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ

[0002] Настоящее изобретение относится к области техники связи, а более конкретно, к способу информационного взаимодействия, устройству информационного взаимодействия и электронному устройству.

УРОВЕНЬ ТЕХНИКИ

[0003] Пользователь может войти в терминал путем ввода зарегистрированного идентификатора и пароля для входа в терминал, а затем пользователь может осуществлять информационное взаимодействие на основе введенного идентификатора. Однако в случаях, требующих более высокого уровня безопасности, идентификатор пользователя должен пройти дополнительную проверку. В предшествующем уровне техники обычно требуется ввести пароль для проверки идентификатора пользователя.

[0004] Однако при вводе пароля для проверки идентификатора его легко увидеть другому лицу. Если пароль сложный, с одной стороны, пользователю требуется много времени для ввода пароля, а с другой стороны могут возникнуть проблемы ручного ввода (например, ошибка ввода), что влияет на эффективность информационного взаимодействия.

КРАТКОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Варианты осуществления настоящего изобретения предлагают способ информационного взаимодействия, устройство информационного взаимодействия и электронное устройство для решения проблемы низкой эффективности информационного взаимодействия в предшествующем уровне техники.

[0005] Согласно первому аспекту вариантов осуществления настоящего изобретения, предусмотрен способ информационного взаимодействия, включающий:

установление соединения с носимым устройством;

передачу информации для взаимодействия, в соответствии с введенным идентификатором в носимом устройстве посредством соединения;

получение первого зашифрованного результата, возвращаемого носимым устройством, в котором первый зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным ключом шифрования, уникально соответствующим введенному идентификатору;

генерирование первого проверочного фактора, соответствующего первому зашифрованному результату с заданным алгоритмом;

отправку информации для взаимодействия и первого проверочного фактора соответствующим образом на сервер;

получение сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается, если сервер определяет, что второй проверочный фактор соответствует первому проверочному фактору, при котором второй проверочный фактор генерируется с заданным алгоритмом и соответствует второму зашифрованному результату, при котором второй зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с сервером с заранее сохраненным ключом шифрования.

[0006] Альтернативно, способ дополнительно включает в себя:

получение предварительно сохраненного ключа шифрования, отправляемого носимым устройством;

отправку предварительно сохраненного ключа шифрования на сервер, для хранения на сервере предварительно сохраненного ключа шифрования и введенного идентификатора в соответствующем порядке.

[0007] Альтернативно, способ дополнительно включает в себя:

получение предварительно сохраненного ключа шифрования, отправляемого сервером;

передачу предварительно сохраненного ключа шифрования на носимое устройство посредством соединения, для хранения на носимом устройстве предварительно сохраненного ключа шифрования и введенного идентификатора в соответствующем порядке.

[0008] Согласно второму аспекту вариантов осуществления настоящего изобретения, предусмотрен способ информационного взаимодействия, включающий:

установление соединения с носимым устройством;

передачу информации для взаимодействия, в соответствии с введенным идентификатором в носимом устройстве посредством соединения;

получение зашифрованного результата, возвращаемого носимым устройством, в котором зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным первым ключом шифрования, уникально соответствующим введенному идентификатору;

отправку зашифрованного результата на сервер;

получение сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается после операции дешифровки зашифрованного результата, выполняемой сервером с использованием второго ключа шифрования, соответствующего первому ключу шифрования.

[0009] Альтернативно, способ дополнительно включает в себя:

получение первого ключа шифрования, отправляемого сервером;

передачу первого ключа шифрования на носимое устройство посредством соединения, для хранения на носимом устройстве первого ключа шифрования и введенного идентификатора в соответствующем порядке.

[0010] Альтернативно, способ дополнительно включает в себя:

получение второго ключа шифрования, отправляемого носимым устройством;

передачу второго ключа шифрования на сервер, для хранения на сервере второго ключа шифрования и введенного идентификатора в соответствующем порядке.

[0011] Альтернативно, способ дополнительно включает в себя:

генерирование первого проверочного фактора, соответствующего подлежащей взаимодействию информации с заданным алгоритмом;

отправку первого проверочного фактора и зашифрованного результата в соответствующем порядке на сервер, чтобы сервер вернул сообщение, указывающее о завершении взаимодействия, если сервер определит, что второй проверочный фактор соответствует первому проверочному фактору, при этом второй проверочный фактор генерируется с заданным алгоритмом и соответствует результату операции дешифровки.

[0012] Согласно третьему аспекту вариантов осуществления настоящего изобретения, предусмотрен способ информационного взаимодействия, включающий:

установление соединения с терминалом;

получение подлежащей взаимодействию информации, отправленной терминалом через соединение, при котором подлежащая взаимодействию информация соответствует введенному идентификатору на терминале;

шифрование информации, подлежащей взаимодействию, посредством предварительно сохраненного ключа шифрования, уникально соответствующего введенному идентификатору, для получения зашифрованного результата;

отправку зашифрованного результата на терминал через соединение, чтобы терминал отправил зашифрованный результат на сервер или отправил проверочный фактор и информацию, подлежащую взаимодействию, в соответствующем порядке на сервер, на котором генерируется проверочный фактор посредством заранее заданного алгоритма и соответствует зашифрованному результату.

[0013] Согласно четвертому аспекту вариантов осуществления настоящего изобретения, предусмотрено устройство информационного взаимодействия, включающее:

модуль установления соединения, сконфигурированный для установления соединения с носимым устройством;

первый отправляющий модуль, сконфигурированный для передачи информации для взаимодействия, в соответствии с введенным идентификатором, на носимое устройство посредством соединения;

первый принимающий модуль, сконфигурированный для получения первого зашифрованного результата, возвращаемого носимым устройством, в котором первый зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным ключом шифрования, уникально соответствующим введенному идентификатору;

генерирующий модуль, сконфигурированный для генерирования первого проверочного фактора, соответствующего первому зашифрованному результату с заданным алгоритмом;

второй отправляющий модуль, сконфигурированный для отправки информации для взаимодействия и первого проверочного фактора соответствующим образом на сервер;

второй принимающий модуль, сконфигурированный для получения сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается, если сервер определяет, что второй проверочный фактор соответствует первому проверочному фактору, при котором второй проверочный фактор генерируется с заданным алгоритмом и соответствует второму зашифрованному результату, при котором второй зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с сервером с заранее сохраненным ключом шифрования.

[0014] Альтернативно, устройство дополнительно включает в себя:

модуль приема первого ключа шифрования, сконфигурированный для приема предварительно сохраненного ключа шифрования, отправленного носимым устройством;

модуль передачи первого ключа шифрования, сконфигурированный для отправки предварительно сохраненного ключа шифрования на сервер, для хранения на сервере предварительно сохраненного ключа шифрования и введенного идентификатора в соответствующем порядке.

[0015] Альтернативно, устройство дополнительно включает в себя:

модуль приема второго ключа шифрования, сконфигурированный для приема предварительно сохраненного ключа шифрования, отправленного сервером;

модуль передачи второго ключа шифрования, сконфигурированный для передачи предварительно сохраненного ключа шифрования на носимое устройство посредством соединения, для хранения на носимом устройстве предварительно сохраненного ключа шифрования и введенного идентификатора в соответствующем порядке.

[0016] Согласно пятому аспекту вариантов осуществления настоящего изобретения, предусмотрено устройство информационного взаимодействия, включающее:

модуль установления соединения, сконфигурированный для установления соединения с носимым устройством;

первый отправляющий модуль, сконфигурированный для передачи информации для взаимодействия, в соответствии с введенным идентификатором, на носимое устройство посредством соединения;

первый принимающий модуль, сконфигурированный для получения зашифрованного результата, возвращаемого носимым устройством, в котором зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным первым ключом шифрования, уникально соответствующим введенному идентификатору;

второй отправляющий модуль, сконфигурированный для отправки зашифрованного результата на сервер;

второй принимающий модуль, сконфигурированный для получения сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается после операции дешифровки зашифрованного результата, выполняемой сервером с использованием второго ключа шифрования, соответствующего первому ключу шифрования.

[0017] Альтернативно, устройство дополнительно включает в себя:

модуль приема первого ключа шифрования, сконфигурированный для приема первого ключа шифрования, отправленного сервером;

модуль передачи первого ключа шифрования, сконфигурированный для передачи первого ключа шифрования на носимое устройство посредством соединения, для хранения на носимом устройстве первого ключа шифрования и введенного идентификатора в соответствующем порядке.

[0018] Альтернативно, устройство дополнительно включает в себя:

модуль приема второго ключа шифрования, сконфигурированный для приема второго ключа шифрования, отправленного носимым устройством;

модуль передачи второго ключа шифрования, сконфигурированный для передачи второго ключа шифрования на сервер, для хранения на сервере второго ключа шифрования и введенного идентификатора в соответствующем порядке.

[0019] Альтернативно, устройство дополнительно включает в себя:

генерирующий модуль, сконфигурированный для генерирования первого проверочного фактора, соответствующего информации, подлежащей взаимодействию, с заданным алгоритмом;

третий отправляющий модуль, сконфигурированный для отправки первого проверочного фактора и зашифрованного результата в соответствующем порядке на сервер, чтобы сервер вернул сообщение, указывающее о завершении взаимодействия, если сервер определит, что второй проверочный фактор соответствует первому проверочному фактору, при этом второй проверочный фактор генерируется с заданным алгоритмом и соответствует результату операции дешифровки.

[0020] Согласно шестому аспекту вариантов осуществления настоящего изобретения, предусмотрено устройство информационного взаимодействия, включающее:

модуль установления соединения, сконфигурированный для установления соединения с терминалом;

принимающий модуль, сконфигурированный для получения подлежащей взаимодействию информации, отправленной терминалом через соединение, при котором подлежащая взаимодействию информация соответствует введенному идентификатору на терминале;

модуль шифрования, сконфигурированный для шифрования информации, подлежащей взаимодействию, посредством предварительно сохраненного ключа шифрования, уникально соответствующего введенному идентификатору, для получения зашифрованного результата;

отправляющий модуль, сконфигурированный для отправки зашифрованного результата на терминал через соединение, чтобы терминал отправил зашифрованный результат на сервер или отправил проверочный фактор и информацию, подлежащую взаимодействию, в соответствующем порядке на сервер, на котором генерируется проверочный фактор посредством заранее заданного алгоритма и соответствует зашифрованному результату.

[0021] Согласно седьмому аспекту вариантов осуществления настоящего изобретения, предусмотрено электронное устройство, включающее:

процессор;

память, сконфигурированную для хранения инструкций, исполняемых процессором; в котором процессор сконфигурирован на:

установление соединения с носимым устройством;

передачу информации для взаимодействия, в соответствии с введенным идентификатором в носимом устройстве посредством соединения;

получение первого зашифрованного результата, возвращаемого носимым устройством, в котором первый зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным ключом шифрования, уникально соответствующим введенному идентификатору;

генерирование первого проверочного фактора, соответствующего первому зашифрованному результату с заданным алгоритмом;

отправку информации для взаимодействия и первого проверочного фактора соответствующим образом на сервер;

получение сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается, если сервер определяет, что второй проверочный фактор соответствует первому проверочному фактору, при котором второй проверочный фактор генерируется с заданным алгоритмом и соответствует второму зашифрованному результату, при котором второй зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с сервером с заранее сохраненным ключом шифрования.

[0022] Согласно восьмому аспекту вариантов осуществления настоящего изобретения, предусмотрено электронное устройство, включающее:

процессор;

память, сконфигурированную для хранения инструкций, исполняемых процессором;

в котором процессор сконфигурирован на:

установление соединения с носимым устройством;

передачу информации для взаимодействия, в соответствии с введенным идентификатором в носимом устройстве посредством соединения;

получение зашифрованного результата, возвращаемого носимым устройством, в котором зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным первым ключом шифрования, уникально соответствующим введенному идентификатору;

отправку зашифрованного результата на сервер;

получение сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается после операции дешифровки зашифрованного результата, выполняемой сервером с использованием второго ключа шифрования, соответствующего первому ключу шифрования.

[0023] Согласно девятому аспекту вариантов осуществления настоящего изобретения, предусмотрено электронное устройство, включающее:

процессор;

память, сконфигурированную для хранения инструкций, исполняемых процессором;

в котором процессор сконфигурирован на:

установление соединения с терминалом;

получение подлежащей взаимодействию информации, отправленной терминалом через соединение, при котором подлежащая взаимодействию информация соответствует введенному идентификатору на терминале;

шифрование информации, подлежащей взаимодействию, посредством предварительно сохраненного ключа шифрования, уникально соответствующего введенному идентификатору, для получения зашифрованного результата;

отправку зашифрованного результата на терминал через соединение, чтобы терминал отправил зашифрованный результат на сервер или отправил проверочный фактор и информацию, подлежащую взаимодействию, в соответствующем порядке на сервер, на котором генерируется проверочный фактор посредством заранее заданного алгоритма и соответствует зашифрованному результату.

[0024] Техническое решение, описанное в вариантах осуществления данного изобретения, предлагает следующие преимущества.

[0025] Путем предварительной установки пары ключей шифрования, соответствующих идентификатору пользователя, и сохранения пары ключей шифрования на носимом устройстве и на сервере, соответственно, ключ шифрования, сохраненный на носимом устройстве, может быть проверен на сервере посредством шифрования информации, подлежащей взаимодействию, носимым устройством. Таким способом, может быть подтверждена идентичность пользователя, и можно избежать операции, при которой пользователь вводит пароль для проверки идентичности вручную, таким образом, повышая эффективность информационного взаимодействия.

[0026] Следует понимать, что предшествующее общее описание и последующее подробное описание являются только иллюстративными и пояснительными, и не ограничивают изобретения, как заявлено.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0027] Прилагаемые чертежи, включенные в документ и составляющие часть данного описания, иллюстрируют варианты осуществления в соответствии с изобретением, и вместе с описанием служат для объяснения принципов изобретения.

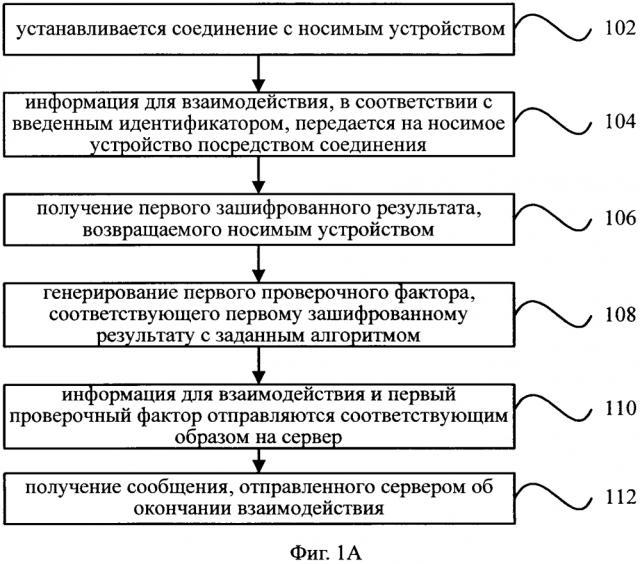

[0028] На Фиг. 1А показана блок-схема, иллюстрирующая способ информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0029] На Фиг. 1 В показана блок-схема, иллюстрирующая способ информационного взаимодействия на основе носимого устройства, согласно примерному варианту осуществления настоящего изобретения;

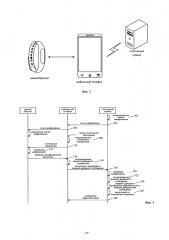

[0030] Фиг. 2 представляет собой принципиальную схему, иллюстрирующую процесс информационного взаимодействия, в соответствии с примерным вариантом осуществления данного изобретения;

[0031] На Фиг. 3 показана блок-схема, иллюстрирующая способ информационного взаимодействия при процессе оплаты, согласно примерному варианту осуществления настоящего изобретения;

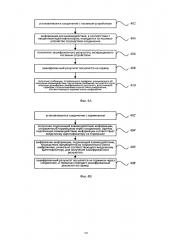

[0032] На Фиг. 4А показана блок-схема, иллюстрирующая другой способ информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0033] На Фиг. 4В показана блок-схема, иллюстрирующая другой способ информационного взаимодействия на основе носимого устройства, согласно примерному варианту осуществления настоящего изобретения;

[0034] На Фиг. 5 показана блок-схема, иллюстрирующая другой способ информационного взаимодействия при процессе оплаты, согласно примерному варианту осуществления настоящего изобретения;

[0035] На Фиг. 6 показана блок-схема, иллюстрирующая другой способ информационного взаимодействия при процессе оплаты, согласно примерному варианту осуществления настоящего изобретения;

[0036] На Фиг. 7 показана структурная схема, иллюстрирующая устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0037] На Фиг. 8 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно варианту осуществления настоящего изобретения;

[0038] На Фиг. 9 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0039] На Фиг. 10 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0040] На Фиг. 11 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0041] На Фиг. 12 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0042] На Фиг. 13 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0043] На Фиг. 14 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе носимого устройства, согласно примерному варианту осуществления настоящего изобретения; и

[0044] На Фиг. 15 показана структурная схема, иллюстрирующая устройство, сконфигурированное для информационного взаимодействия, согласно примерному варианту осуществления настоящего изобретения;

ПОДРОБНОЕ ОПИСАНИЕ

[0045] Ниже будет приведено подробное описание иллюстративных вариантов осуществления, примеры которых проиллюстрированы на прилагаемых чертежах. Следующее описание ссылается на прилагаемые чертежи, на которых одинаковые номера на разных чертежах представляют собой одинаковые или аналогичные элементы, если не указано иное. Реализации, изложенные в последующем описании примерных вариантов осуществления, не являются всеми реализациями, соответствующими изобретению. Они являются просто примерами устройств и способов, которые соответствуют аспектам, связанным с изобретением, как изложено в прилагаемой формуле изобретения.

[0046] Что касается Фиг. 1А, на нем показана блок-схема, иллюстрирующая способ информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения. Метод информационного взаимодействия используется в терминале, и может включать в себя следующие этапы.

[0047] На этапе 102 устанавливается соединение с носимым устройством.

[0048] В этом варианте осуществления носимое устройство может включать в себя портативное устройство, пригодное для носки или для интеграции в одежду и аксессуары пользователя, например, умные очки, умные часы, умный браслет, умная обувь и т.д., но конкретный тип носимого устройства не ограничивается в данном документе.

[0049] В этом варианте осуществления соединение с носимым устройством может быть реализовано терминалом различными способами. В качестве примерного осуществления, соединение может представлять собой проводное соединение, такое как соединение через кабель Micro USB. В качестве примерного осуществления, соединение может представлять собой беспроводное соединение, например, Blue Tooth, соединение через ИК-порт, WiFi, и т.д., но конкретный тип соединения не ограничивается в данном документе.

[0050] На этапе 104 информация для взаимодействия, в соответствии с введенным идентификатором, передается на носимое устройство посредством соединения.

[0051] На этапе 106 происходит получение первого зашифрованного результата, возвращаемого носимым устройством, в котором первый зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным ключом шифрования, уникально соответствующим введенному идентификатору.

[0052] В этом варианте осуществления пользователь может выполнить соответствующие операции (например, просмотр данных, активация заранее определенной функции и т.д.), войдя в терминал с помощью зарегистрированного идентификатора. В случае, требующем более высокого уровня безопасности, если должен быть проверен идентификатор пользователя, пароль для проверки идентификатора не требуется вводить вручную, а терминал передает информацию, подлежащую взаимодействию, на носимое устройство после определения этой информации пользователем и ее шифрования носимым устройством, другими словами, информация для взаимодействия снабжается цифровой подписью.

[0053] В этом варианте осуществления пользователю нужно только определить информацию для взаимодействия, а передача информации между терминалом и носимым устройством, а также операции шифрования носимого устройства, являются прозрачными для пользователя. Другими словами, процедура проверки идентификатора не существует с точки зрения пользователя, а операции и действия пользователя в этом процессе будет упрощены, тем самым облегчая и улучшая взаимодействие с пользователем и ускоряя скорость информационного взаимодействия.

[0054] На этапе 108 происходит генерирование первого проверочного фактора, соответствующего первому зашифрованному результату с заданным алгоритмом.

[0055] В этом варианте осуществления, благодаря предварительной установке одинаковых алгоритмов на носимом устройстве и на сервере, соответственно, проверочный фактор, генерируемый носимым устройством, соответствует проверочному фактору, генерируемому сервером, если идентификатор пользователя является правильным. Таким образом, может быть проверен идентификатор пользователя.

[0056] В этом варианте осуществления заранее определенный алгоритм может быть необратимым алгоритмом. Другими словами, первый проверочный фактор генерируется согласно первому зашифрованному результату, но первый зашифрованный результат не может быть определен в соответствии с первым проверочным фактором, что обеспечивает безопасность. Заранее определенный алгоритм может быть алгоритмом генерации дайджеста сообщения (Message-Digest Generating Algorithm), например, Message-Digest Algorithm 5 (MD5), Secure Hash Algorithm (SHA) и т.д. Путем генерирования первого проверочного фактора сервером может быть выполнена проверка целостности полученной информации для взаимодействия, и может быть отражен предварительно сохраненный ключ шифрования, применяемый носимым устройством, благодаря чему объем обмена данными может быть снижен, а эффективность информационного взаимодействия может быть повышена.

[0057] На этапе 110 информация, подлежащая взаимодействию, и первый проверочный фактор передаются в соответствующем порядке на сервер, чтобы сервер мог зашифровать информацию, подлежащую взаимодействию, используя предварительно сохраненный ключ шифрования, для получения второго зашифрованного результата.

[0058] На этапе 112 принимается сообщение, посланное сервером, указывающее на окончание взаимодействия, если сервером было определено, что второй проверочный фактор, генерируемый с заранее заданным алгоритмом и соответствующий второму зашифрованному результату, аналогичен первому проверочному фактору. Другими словами, сообщение отправляется, если сервер определяет, что второй проверочный фактор генерируемый с заданным алгоритмом и соответствующий второму зашифрованному результату, аналогичен первому проверочному фактору, в котором второй зашифрованный результат получается посредством шифрования информации для взаимодействия сервером с заранее сохраненным ключом шифрования.

[0059] В этом варианте осуществления ключ шифрования, применяемый носимым устройством, и ключ шифрования, применяемый сервером, являются одинаковыми, т.е. симметричными ключами шифрования. Ключ шифрования может быть передан терминалом на носимое устройство и может храниться в устройстве после генерирования сервером ключа шифрования. В этом варианте осуществления один ключ шифрования уникально соответствует одному введенному идентификатору, и если первый проверочный фактор аналогичен второму проверочному фактору, что свидетельствует о том, что носимое устройство и сервер применяют один и тот же ключ шифрования, идентификатор пользователя будет подтвержден.

[0060] В соответствии с Фиг. 1А, на Фиг. 1В показана блок-схема, иллюстрирующая способ информационного взаимодействия на основе носимого устройства, согласно примерному варианту осуществления. Способ информационного взаимодействия может включать следующие шаги.

[0061] На этапе 102' устанавливается соединение с терминалом.

[0062] На этапе 104' происходит получение подлежащей взаимодействию информации, отправленной терминалом через соединение, при котором подлежащая взаимодействию информация соответствует введенному идентификатору на терминале.

[0063] На этапе 106' происходит шифрование информации, подлежащей взаимодействию, посредством предварительно сохраненного ключа шифрования, уникально соответствующего введенному идентификатору, для получения зашифрованного результата.

[0064] В этом варианте осуществления предварительно сохраненный ключ шифрования, применяемый носимым устройством, уникально соответствует введенному на терминале идентификатору. Другими словами, пользователь отправляет информацию для взаимодействия на носимое устройство, используя введенный идентификатор. Тем временем, подходящий ключ шифрования, соответствующий введенному идентификатору сохраняется на сервере. Предварительно сохраненный ключ шифрования, сохраняемый на носимом устройстве, и подходящий ключ шифрования, сохраняемый на сервере, могут быть симметричными ключами шифрования.

[0065] На этапе 108' зашифрованный результат отправляется на терминал через соединение, чтобы терминал отправил проверочный фактор и информацию, подлежащую взаимодействию, в соответствующем порядке на сервер, на котором генерируется проверочный фактор посредством заранее заданного алгоритма и соответствует зашифрованному результату.

[0066] В этом варианте осуществления, в соответствии с описанием на Фиг. 1А, после получения проверочного фактора и информации для взаимодействия, отправленной терминалом, сервер шифрует информацию для взаимодействия в соответствии с предварительно сохраненным ключом шифрования, соответствующим введенному идентификатору, чтобы получить другой зашифрованный результат, и генерирует другой проверочный фактор, соответствующий другому зашифрованному результату с заранее определенным алгоритмом, аналогичным заданному алгоритму, применяемому терминалом. Если другой проверочный фактор аналогичен принятому проверочному фактору, сервер и носимое устройство применяют одинаковый ключ шифрования для подтверждения идентификатора пользователя и проверки целостности данных проверочного фактора и информации, подлежащей взаимодействию, полученной сервером в процессе передачи данных.

[0067] В соответствии с вышеуказанным вариантом осуществления настоящего изобретения, путем сохранения ключей шифрования, соответствующих введенному идентификатору, на носимом устройстве и сервере, соответственно, а также путем использования отношения сильной ассоциации между носимым устройством и пользователем (поскольку носимое устройство является устройством для удовлетворения ежедневных потребностей, и, как правило, носимое устройство используется только самим пользователем), и путем проверки того, применяют ли носимое устройство и сервер одинаковый ключ для шифрования информации, подлежащей взаимодействию, идентификатор пользователя может быть проверен быстро, без ручного ввода пароля для проверки идентификатора пользователя, таким образом, повышая эффективность информационного взаимодействия.

[0068] Техническое решение, в соответствии с настоящим изобретением, может быть применено в процессе взаимодействия информации в любых обстоятельствах, тип которых не ограничивается в данном документе. В примерном варианте осуществления на Фиг. 2 показан типичный пример применения, включающий: умный браслет, мобильный телефон и платежный сервер. Если пользователь производит платежную транзакцию по мобильному телефону, идентификатор пользователя может быть быстро проверен с использованием предварительно согласованного умного браслета, чтобы платежная операция была выполнена на платежном сервере. На Фиг. 3 показана блок-схема способа информационного взаимодействия, соответствующего последовательности операций, показанной на Фиг. 1 и применяемой при осуществлении платежа, как показано на Фиг. 2. Способ информационного взаимодействия включает следующие шаги.

[0069] 1) Процесс согласования

[0070] На этапе 302 платежным сервером генерируется ключ шифрования в ответ на запрос согласования, отправленный пользователем с использованием мобильного телефона. Ключ шифрования уникально соответствует введенному на мобильном телефоне идентификатору пользователя.

[0071] В этом варианте осуществления пользователь может инициировать запрос согласования в любое время, чтобы установить отношение ассоциации между умным браслетом и идентификатором пользователя. Кроме того, пользователь может изменять отношение ассоциации между умным браслетом и идентификатором пользователя.

[0072] В этом варианте осуществления, для удобства пользователя, в особенности если пользователь регистрирует несколько идентификаторов пользователя или умный браслет будет использоваться несколькими членами семьи, умный браслет может быть согласован с несколькими идентификаторами пользователя, и несколько идентификаторов и ключей шифрования, соответствующих нескольким идентификаторам пользователя, могут быть сохранены в умном браслете в соответствующем порядке. Конечно, пользователь может ограничить число ключей шифрования, разрешенных для сохранения в браслете, чтобы повысить конфиденциальность умного браслета.

[0073] Этот вариант осуществления иллюстрируется на примере, в котором сервер генерирует ключ шифрования. Однако в некоторых вариантах осуществления ключ шифрования, соответствующий введенному идентификатору, может генерироваться с помощью носимого устройства и посылаться на терминал, а терминал передает ключ шифрования на сервер.

[0074] На этапе 304 сгенерированный ключ шифрования, соответствующий введенному идентификатору, посылается платежным сервером на мобильный телефон.

[0075] На этапе 306 полученный ключ шифрования посылается мобильным телефоном на умный браслет, чтобы умный браслет сохранил ключ шифрования и введенный идентификатор в соответствующем порядке.

[0076] На основании этапов 302-306, умный браслет и сервер, соответственно, сохраняют ключ шифрования и идентификатор пользователя в соответствующем порядке, и в отношении одного идентификатора пользователя умный браслет и сервер применяют один ключ шифрования, уникально соответствующий идентификатору пользователя, таким образом, облегчая последующие операции проверки идентичности.

[0077] 2) Проверка идентичности

[0078] На этапе 308 генерируются соответствующие параметры платежа (например, назначение платежа, сумма платежа, расчетный счет и т.д.) на основе запущенной по мобильному телефону платежной транзакции.

[0079] На этапе 310 сгенерированные параметры платежа посылаются мобильным телефоном на умный браслет.

[0080] В этом варианте осуществления беспроводное соединение между мобильным телефоном и умным браслетом может быть реализовано любым образом (например, по Blue Tooth,