Предоставление устройств в качестве сервиса

Иллюстрации

Показать всеИзобретение относится к способу и системе для предоставления аппаратного модуля безопасности в качестве сервиса. Технический результат заключается в обеспечении предоставления аппаратного модуля безопасности (МБ) в качестве сервиса. Предложен способ, в котором под управлением вычислительных систем, настроенных с использованием исполняемых команд, получают, через интерфейс вычислительных систем, от устройства потребителя, удаленного от вычислительных систем, запрос на добавление аппаратного МБ к сети; выбирают аппаратный МБ из множества доступных аппаратных модулей безопасности, размещенных у поставщика вычислительного ресурса и локальных для вычислительных систем и обеспечивающих выполнение запроса; выделяют выбранный аппаратный МБ для эксклюзивного использования устройством потребителя и повторно настраивают набор вычислительных ресурсов вычислительных систем таким образом, что указанная сеть имеет сетевой интерфейс к сервисной сети вычислительных систем, соединяющей указанный сетевой интерфейс и аппаратный МБ, и что сетевой трафик, адресованный на указанный сетевой интерфейс, направлен через указанную сервисную сеть к выбранному аппаратному модулю безопасности. 2 н. и 13 з.п. ф-лы, 8 ил.

Реферат

ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Настоящая заявка испрашивает приоритет по патентной заявке США № 13/830,114, поданной 14 Марта, 2013, под названием «Предоставление устройств в качестве сервиса», содержание которой полностью включено в настоящее описание посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ

[0002] Распределенные компьютерные системы обеспечивают все большее количество эффективных способов предоставления множества типов различных сервисов. Однако по мере увеличения сложности и распространения распределенных компьютерных систем также возрастает сложность поддержания защиты данных. Продолжаются попытки решать задачи уязвимости безопасности по меньшей мере со скоростью их обнаружения. Это осложняется скоростью развития компьютерных систем и их использования, а также скоростью возрастания их значимости. В это же время во многих сферах безопасность данных имеет высокое значение. Многие люди, например, доверяют компаниям данные, предназначенные для частного хранения, за исключением относительно немногих случаев. Бреши в системе безопасности, следовательно, могут причинить ущерб деятельности компании от потери доверия и репутации до невозможности вести деятельность вследствие неисправности системы, вызванной сбоем системы безопасности.

[0003] На протяжении лет было разработано множество стратегий для решения проблемы увеличивающихся угроз защиты данных. Шифрование данных, например, может обеспечить эффективный способ предотвращения несанкционированного доступа к данным. В результате были разработаны сложные устройства для безопасного хранения криптографической информации, такой как криптографические ключи. Хотя такие устройства часто хорошо служат для различных целей, интеграция указанных устройств в стратегии различных инфраструктур может вызывать много трудностей. Также, такие устройства часто требуют значительного вложения, что может являться препятствием для многих организаций.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0004] Различные варианты реализации в соответствии с настоящим изобретением будут описаны со ссылками на чертежи, на которых:

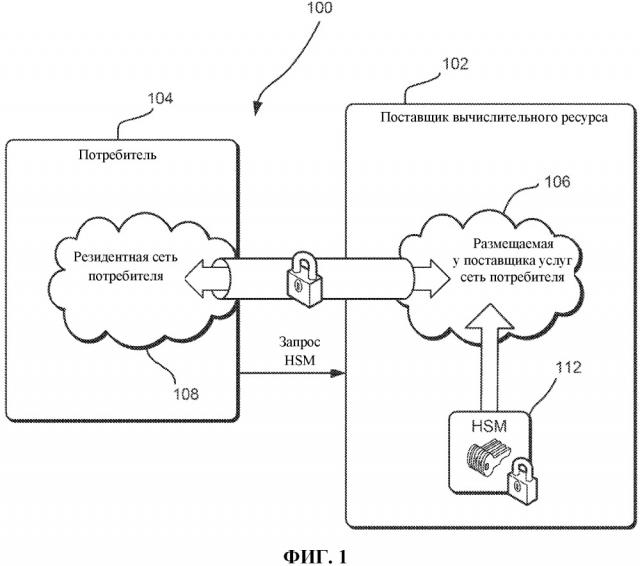

[0005] На фиг.1 изображен иллюстративный пример вычислительной среды, в которой могут быть реализованы различные варианты реализации настоящего изобретения,

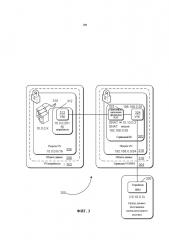

[0006] На фиг.2 изображен иллюстративный пример вычислительной среды, в которой аппаратные модули безопасности могут быть предоставлены в качестве сервиса в соответствии по меньшей мере с одним вариантом реализации,

[0007] На фиг.3 изображен иллюстративный пример схемы, изображающей способ предоставления использования аппаратного модуля безопасности в качестве сервиса в соответствии по меньшей мере с одним вариантом реализации,

[0008] На фиг.4 изображен иллюстративный пример схемы, изображающей способ, посредством которого аппаратный модуль безопасности может быть предоставлен в качестве сервиса в соответствии по меньшей мере с одним вариантом реализации,

[0009] На фиг.5 изображен иллюстративный пример способа, посредством которого аппаратные модули безопасности могут быть предоставлены с резервированием в соответствии по меньшей мере с одним вариантом реализации,

[0010] На фиг.6 изображен иллюстративный пример процесса обработки запроса на аппаратный модуль безопасности в соответствии по меньшей мере с одним вариантом реализации,

[0011] На фиг.7 изображен иллюстративный пример процесса использования сервиса предоставления пользования аппаратным модулем безопасности в соответствии по меньшей мере с одним вариантом реализации, и

[0012] На фиг.8 изображена вычислительная среда, в которой различные варианты реализации могут быть реализованы.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0013] В следующем описании будут описаны различные варианты реализации. В целях объяснения описаны конкретные конфигурации и детали для обеспечения полного понимания вариантов реализации. Однако специалисту в данной области техники будет также понятно, что варианты реализации может быть реализованы без конкретных деталей. Кроме того, хорошо известные элементы могут быть не указаны или упрощены для ясности описания варианта реализации.

[0014] Варианты реализации настоящего изобретения относятся к предоставлению использования устройств в качестве сервиса. В некоторых примерах устройства являются аппаратными модулями безопасности (HSM), предоставляемыми потребителям в качестве сервиса поставщиком вычислительного ресурса, удаленно размещающего различные вычислительные ресурсы, удаленно руководимые и управляемые потребителями, примеры которых описаны далее. Потребитель поставщика вычислительного ресурса может использовать сервисы вычислительного ресурса для поддержания частной сети, такой как виртуальная локальная компьютерная сеть (VLAN), размещаемой у поставщика вычислительного ресурса. Виртуальная локальная компьютерная сеть (VLAN) может, например, поддерживаться инфраструктурой, управляемой поставщиком вычислительного ресурса.

[0015] Безопасное соединение, такое как соединение по виртуальной частной сети через тоннель протокола безопасности интернет (IPsec), может соединять удаленную сеть с сетью, размещаемой на территории потребителя. Входящий и исходящий трафик удаленной сети может быть управляем поставщиком вычислительного ресурса таким образом, чтобы с точки зрения устройств в сети, расположенной на территории потребителя, обмен данными с устройствами в удаленной сети происходил таким образом, как будто устройства удаленной сети расположены в сети, расположенной на территории потребителя. Например, обмен данными с устройствами в удаленной сети может быть адресован устройствами потребителя на адреса в пространстве сетевых адресов, управляемых потребителем (например, на сетевые адреса в подсети сети, управляемой потребителем). Поставщик вычислительного ресурса может использовать различные технологии, такие как преобразование сетевых адресов (NAT), для адресации сетевого обмена данными через свою сеть на их требуемые целевые адреса.

[0016] В различных вариантах реализации настоящего изобретения потребители могут взаимодействовать с поставщиком вычислительного ресурса (например, через подходящие системы, управляемые поставщиком вычислительного ресурса) с целью управления удаленными сетями. Потребитель может, например, отправлять электронный запрос поставщику вычислительного ресурса для добавления одного или большего количества устройств к удаленной сети, для удаления одного или большего количества устройств из удаленной сети, для перенастройки топологии удаленной сети и для других целей. Запросы могут быть образованы, например, через вызовы должным образом настроенного интерфейса программирования приложений (API), которые могут использовать различные технологии веб-сервисов. Поставщик вычислительного ресурса может обрабатывать запросы и, в соответствующем случае, перенастраивать сеть потребителя в соответствии с запросом.

[0017] В некоторых вариантах реализации потребители могут взаимодействовать с поставщиком вычислительного ресурса с целью добавления одного или большего количества аппаратных модулей безопасности (HSM) к удаленной сети. Для обработки запроса на добавление аппаратного модуля безопасности (HSM) к сети потребителя поставщик вычислительного ресурса может выбирать подходящий аппаратный модуль безопасности (HSM) из определенного количества доступных аппаратных модулей безопасности (HSM) и выделять аппаратный модуль безопасности (HSM) для потребителя, например путем обозначения назначения аппаратного модуля безопасности (HSM) для потребителя в устройстве хранения данных, для предотвращения использования аппаратного модуля безопасности (HSM) для других потребителей во время присвоения указанному потребителю. Поставщик вычислительного ресурса может устанавливать сеть (сервисную сеть) для аппаратного модуля безопасности (HSM), такую как виртуальная локальная компьютерная сеть (VLAN), и добавлять сетевой интерфейс к сервисной сети в удаленной сети потребителя. Сетевой интерфейс к сервисной сети может иметь адрес в пространстве адресов интернет протокола (IP) потребителя таким образом, чтобы обеспечивать возможность обмена данными потребителя с аппаратным модулем безопасности (HSM) таким образом, как будто аппаратный модуль безопасности (HSM) находится в сети потребителя. Потребитель может настраивать один или большее количество клиентов аппаратных модулей безопасности (HSM) в сети, расположенной на территории потребителя, сети, расположенной за пределами территории пользователя, или в обоих. Этот процесс может быть повторен для предоставления потребителю использования несколькими аппаратными модулями безопасности (HSM), например, для увеличения предоставления данных или уменьшения времени ожидания.

[0018] Для предоставления потребителям улучшенной защиты данных могут быть использованы различные технологии. Например, в некоторых примерах аппаратный модуль безопасности (HSM) содержит по меньшей мере два интерфейса администратора. Первый интерфейс администратора может быть использован поставщиком вычислительного ресурса для осуществления различных административных функций, таких как безвозвратное (т.е., необратимое) удаление криптографической информации, хранимой на аппаратном модуле безопасности (HSM). Еще одна административная функция, доступная через первый интерфейс администратора в некоторых вариантах реализации заключается в создании учетной записи, имеющей доступ ко второму интерфейсу администратора. Учетная запись с возможностью доступа к первому интерфейсу администратора может разделять некоторые полномочия с одной или большим количеством учетных записей с возможностью доступа ко второму интерфейсу администратора, например возможность безвозвратного удаления криптографической информации. Однако учетная запись с возможностью доступа к первому интерфейсу администратора может иметь некоторые отличающиеся права доступа. Например, в некоторых вариантах реализации первый интерфейс администратора не имеет возможности доступа к криптографической информации, хранимой аппаратным модулем безопасности (HSM). Однако второй интерфейс администратора может иметь дополнительные административные возможности, такие как возможность создания учетных записей ответственного за безопасность. Учетная запись ответственного за безопасность может иметь возможность создания и/или удаления разделов аппаратного модуля безопасности (HSM), создавать клиентов и обеспечивать осуществление аппаратным модулем безопасности (HSM) криптографических операций.

[0019] Для заверения потребителя в том, что у поставщика вычислительного ресурса нет доступа к криптографической информации потребителя, хранимой в аппаратном модуле безопасности (HSM), поставщик вычислительного ресурса может предоставлять доступ потребителю к аппаратному модулю безопасности (HSM) таким образом, чтобы потребитель контролировал, кто имеет доступ к криптографической информации аппаратных модулей безопасности (HSM). Например, поставщик вычислительного ресурса может использовать первый интерфейс администратора для создания учетной записи с возможностью доступа ко второму интерфейсу администратора. Реквизиты на созданную учетную запись могут быть предоставлены потребителю, который может использовать указанные реквизиты для изменения параметров доступа (например, изменять пароль), таким образом исключая доступ поставщика вычислительного ресурса ко второму интерфейсу администратора. Потребитель затем может использовать второй интерфейс администратора для дальнейшей настройки аппаратного модуля безопасности (HSM) с уверенностью, что поставщик вычислительного ресурса не имеет доступа к криптографической информации, хранимой аппаратным модулем безопасности (HSM). Дополнительные детали и элементы описаны более подробно далее.

[0020] На фиг.1 изображен иллюстративный пример вычислительной среды 100, в которой могут быть реализованы различные варианты реализации настоящего изобретения. В этом примере вычислительная среда 100 содержит поставщика 102 вычислительного ресурса и потребителя 104 поставщика вычислительного ресурса. Поставщик 104 вычислительного ресурса может быть организацией, размещающей различные вычислительные ресурсы от одного или большего количества потребителей. Например, поставщик вычислительного ресурса может управлять одним или большим количеством аппаратных средств, использованных для размещения различных аппаратных вычислительных ресурсов, таких как аппаратные серверы, устройства хранения данных, сетевые устройства, другие устройства, описанные в настоящем описании, и другое оборудование, такое как серверные стойки, сетевые кабели и т.п. Устройство вычислительного ресурса может использовать свои аппаратные вычислительные ресурсы для управления одной или большим количеством сервисов. Такие сервисы могут включать сервисы, обеспечивающие потребителей поставщика вычислительного ресурса возможностью удаленного управления вычислительными ресурсами для поддержания операций потребителей, уменьшая или даже исключая необходимость инвестирования потребителями в физическое оборудование. Приведенные в качестве примера сервисы включают различные сервисы хранения данных (объектные сервисы хранения данных, архивные сервисы хранения данных, сервисы базы данных и т.п.), сервисы выполнения программ и другие сервисы, но не ограничены ими. Сервисы могут быть использованы потребителем для поддержания широкого диапазона действий, таких как управление веб-сайтом, управление системами управления предприятием, поддерживающими организацию, распределенные вычисления и/или другие действия.

[0021] Как указано ранее, поставщик вычислительного ресурса может использовать свои аппаратные вычислительные ресурсы для предоставления потребителям возможности использования одного или большего количества аппаратных модулей безопасности (HSM) в качестве сервиса. Аппаратный модуль безопасности (HSM) является аппаратным устройством (например, аппаратным комплексом), настроенным для защиты информации (например, криптографических ключей) от несанкционированного раскрытия и для осуществления операций с использованием защищенной информации. Аппаратный модуль безопасности (HSM) может быть реализован различными способами, например, в качестве вставной карты (выполненной с возможностью введения в электронную схему вычислительного устройства) или устройства безопасности внешнего протокола управления передачей/интернет протокола (TCP/IP), которое может быть соединено с вычислительным устройством или может быть доступно через сеть. Аппаратный модуль безопасности (HSM) может хранить криптографические ключи, используемые аппаратным модулем безопасности (HSM), для осуществления одной или большего количества типов криптографических операций, таких как шифрование, расшифрование или генерация электронной подписи. Аппаратный модуль безопасности (HSM) может использовать один или большее количество безопасных чипов криптопроцессора для предотвращения несанкционированного вмешательства и изучения шины. Дополнительно, аппаратный модуль безопасности (HSM) может быть выполнен с возможностью удовлетворения требованиям одного или большего количества стандартов безопасности. В некоторых примерах аппаратные модули безопасности (HSM) выполнены с возможностью удовлетворения требованиям одного или большего количества федеральных стандартов обработки информации (FIPS) национального института стандартизации и технологии (NIST), таких как уровень безопасности (например, уровень 1, уровень 2, уровень 3 или уровень 4) издания федерального стандарта обработки информации (FIPS) 140-2, включенный в настоящее описание посредством ссылки.

[0022] Следует отметить, что хотя настоящее изобретение использует аппаратные модули безопасности (HSM) при предоставлении иллюстративных примеров, технологии настоящего изобретения также применимы к моделям безопасности (также именуемым «криптографическими модулями») в целом. Например, несмотря на то, что многие модули безопасности (например, аппаратные модули безопасности (HSM) использует специальные криптопроцессоры и/или аппаратные средства, один или большее количество указанных ранее элементов может быть реализовано с использованием программного обеспечения. Например, модуль безопасности может быть изготовлен таким образом, чтобы удовлетворять требованиям одного или большего количества уровней издания федерального стандарта обработки информации (FIPS) 140-2 с использованием стандартных аппаратных средств и должным образом настроенного программного обеспечения вместо специализированных аппаратных средств, часто содержащихся в промышленных аппаратных модулях безопасности (HSM).

[0023] В вычислительной среде 100, изображенной на фиг.1, поставщик 102 вычислительного ресурса размещает размещаемую у поставщика услуг сеть 106 потребителя от потребителя 104. Размещаемая у поставщика услуг сеть 106 потребителя может быть сетью вычислительных устройств, управляемых потребителем 104. Размещаемая у поставщика услуг сеть 106 потребителя может быть виртуальной сетью, созданной посредством физической сети устройств поставщика 104 вычислительного ресурса, который может также создавать виртуальные устройства и/или виртуальные сети для других потребителей поставщика 104 вычислительного ресурса (не показано). Подходящие размещаемые у поставщика услуг сети потребителя часто именуют виртуальными частными облаками (VPC). В целом, размещаемая у поставщика услуг сеть потребителя может быть определяемой, настраиваемой и/или управляемой другим способом потребителем через должным образом настроенные вызовы интерфейса программирования приложений (API) к поставщику 102 вычислительного ресурса. Размещаемая у поставщика услуг сеть потребителя может быть, например, таким образом настроена потребителем 104, чтобы иметь виртуальную топологию сети, подобную традиционной сети, которой потребитель может управлять в ее центре данных. Поставщик 102 вычислительного ресурса может также создавать размещаемые у поставщика услуг сети потребителя таким образом, что они изолированы друг от друга. Например, размещаемая у поставщика услуг сеть потребителя может быть создана таким образом, что устройства в сети были недоступны для других потребителей поставщика вычислительного ресурса для обмена данными или другого взаимодействия без настройки потребителем сети для разрешения такого доступа.

[0024] Как указано, потребитель 104 может настраивать размещаемую у поставщика услуг сеть потребителя различными способами. Потребитель может, например, присваивать адрес интернет протоколов (IP) устройствам из диапазона адресов интернет протокола (IP) потребителя (вместо использования адресов интернет протокола (IP), присвоенных поставщиком 102 вычислительного ресурса), создавать одну или большее количество подсетей, настраивать маршрутные таблицы, настраивать сетевые шлюзы и/или по-другому настраивать сеть. В случаях, в которых потребитель присваивает адреса интернет протокола (IP) со своего пространства адреса интернет протокола (IP), поставщик вычислительного ресурса может использовать технологии преобразования сетевых адресов (NAT) для управления сетевым трафиком различных устройств, размещаемых у поставщика вычислительного ресурса. Например, поставщик вычислительного ресурса может упаковывать пакеты, адресованные на адреса интернет протокола (IP) потребителя 104, в пакеты, адресованные на адреса интернет протокола (IP), управляемым поставщиком 102 вычислительного ресурса, для обмена данными между различными устройствами, управляемыми поставщиком вычислительного ресурса. После доставки к устройству потребителя, имеющему адрес интернет протокола (IP) из пространства адресов интернет протокола (IP) потребителя, поставщик вычислительного ресурса может распаковывать пакеты.

[0025] В конфигурации и управлении подсети потребители могут использовать множество конфигураций. Например, потребитель 104 может создавать общественную подсеть для веб-серверов, имеющих доступ к сети интернет. Потребитель может создавать общественную подсеть для серверных систем без доступа к сети интернет. Потребитель может пользоваться преимуществами нескольких уровней безопасности, включая межсетевые устройства защиты и списки управления доступом к сети, для способствования управлению доступом к устройствам в каждой подсети.

[0026] Дополнительно, как показано на фиг.1, потребитель может иметь свою резидентную сеть 108 потребителя. Резидентная сеть потребителя может быть сетью (физической, виртуальной или сочетанием физической и виртуальной), размещаемой с использованием собственных аппаратных средств потребителя 104. Как показано на фиг.1, резидентная сеть 108 потребителя и размещаемая у поставщика услуг сеть 106 потребителя обмениваются данными друг с другом через безопасный канал 110, такой как тоннель протокола безопасности интернет (IPsec), или прямое подключение, хотя могут быть использованы и другие механизмы для безопасного обмена данными. В одном примере безопасный канал 110 является соединением через виртуальную частную сеть (VPN) с использованием подходящего протокола безопасности, такого как протокол безопасности интернет (IPsec). Таким образом, безопасный канал 110 эффективно расширяет резидентную сеть 108 потребителя у потребителя 104 с использованием размещаемой у поставщика услуг сети 106 потребителя таким образом, как будто ресурсы обеих сетей расположены с использованием аппаратных ресурсов одного субъекта.

[0027] Однако следует отметить, что конкретная конфигурация вычислительной среды 100, изображенной на фиг.1, приведена с целью иллюстрации и другие конфигурации также находятся в пределах объема настоящего изобретения. Например, вычислительные среды, использующие описанные в настоящем описании технологии не требуют содержания резидентной сети потребителя, соединенной с размещаемой у поставщика услуг сети потребителя через безопасный канал. Потребитель может, например, поддерживать размещаемую у поставщика услуг сеть потребителя отдельно от любых резидентных сетей потребителя. Кроме того, в вычислительных средах, в которых использованы различные варианты реализации настоящего изобретения, может содержаться меньшее или большее, чем иллюстрированное на фиг.1 количество сетей. Также, хотя в настоящем изобретении с целью иллюстрации использована функциональная зависимость потребитель-поставщик вычислительного ресурса, объем настоящего изобретения не ограничен вычислительными средами, в которых использована такая функциональная зависимость. Различные технологии, описанные в настоящем описании, например, могут быть использованы для обеспечения возможности предоставления одним субъектом использования одного или большего количества устройств (например, аппаратные модули безопасности (HSM)) одному или большему количеству других субъектов. Также, субъект, предоставляющий сервис, и субъект, потребляющий сервис, могут являться подсубъектами одного субъекта. Например, поставщик вычислительного ресурса может использовать технологии, описанные в настоящем описании, для предоставления использования аппаратного модуля безопасности (HSM) подсубъекту поставщика вычислительного ресурса (например, хозяйственному субъекту, предоставляющему другой тип сервиса потребителям).

[0028] Как указано ранее, варианты реализации настоящего изобретения предоставляют потребителям возможность удаленного запроса и настройки аппаратных модулей безопасности (HSM) для становления частью размещаемых у поставщика услуг сетей потребителя. Как показано, потребитель 104 может отправлять запрос (под названием «Запрос аппаратного модуля безопасности (HSM)» на фигуре) поставщику 102 вычислительного ресурса. Потребитель может, например, передавать должным образом настроенный вызов интерфейса программирования приложений (API) поставщику вычислительного ресурса, который может включать одну или большее количество систем, выполненных с возможностью обработки вызовов интерфейса программирования приложений (API). Поставщик вычислительного ресурса может начинать последовательность операций, приводящую к обеспечению вычислительными ресурсами поставщика вычислительного ресурса в ответ на запрос логического становления одного или большего количества аппаратных модулей безопасности (HSM) 112 частью размещаемой у поставщика услуг сети потребителя. Другими словами, поставщик вычислительного ресурса может настраивать подходящие вычислительные ресурсы таким образом, чтобы обеспечивать возможность обмена данными потребителем с аппаратным модулем безопасности (HSM) 112 так, как будто аппаратный модуль безопасности (HSM) расположен в собственной сети потребителя. Например, запросы к аппаратному модулю безопасности (HSM) 112 могут быть адресованные на адрес интернет протокола (IP) для аппаратного модуля безопасности (HSM), который является частью собственного пространства адресов интернет протокола (IP) потребителя (например, общественный адрес интернет протокола, принадлежащий потребителю или управляемый им, или частный адрес интернет протокола потребителя).

[0029] На фиг.2 изображен иллюстративный пример вычислительной среды 200, которая может быть использована для предоставления использования одного или большего количества аппаратных модулей безопасности (HSM) в качестве сервиса. Как показано на фиг.2, вычислительная среда 200 содержит логическую сеть 202 потребителя и среду 204 сервиса виртуальной компьютерной системы (VCS), которая может быть сочетанием устройств, образующих сеть, использованную для создания виртуальных компьютерных систем, предоставляемых в качестве сервиса. Например, среда 204 сервиса виртуальной компьютерной системы (VCS) может включать одно или большее количество аппаратных серверных устройств, каждое из которых выполнено с возможностью настройки/выполнено с возможностью создания создания одной или большего количества виртуальных компьютерных систем, таких как виртуальные серверы. Среда 204 сервиса виртуальной компьютерной системы (VCS) может также содержать другие устройства, обеспечивающие работоспособность сервиса виртуальной компьютерной системы (VCS), такие как коммутаторы, роутеры и/или другие устройства, обеспечивающие возможность обмена данными к/от/внутри устройств среды 204 виртуальной компьютерной системы (VCS).

[0030] Логическая сеть 202 потребителя может являться сетью, содержащей одну или большее количество резидентных сетей потребителя и одну или большее количество размещаемых у поставщиком услуг сетей потребителя, как описано ранее со ссылкой на фиг.1. Как показано, логическая сеть потребителя содержит ресурсы, размещаемые у поставщика вычислительного ресурса (например, ресурсы, изображенные внутри среды 204 сервиса виртуальной компьютерной системы (VCS) и логической сети 202 потребителя), и ресурсы, размещаемые у потребителя поставщика вычислительного ресурса (например, ресурсы, изображенные внутри логической сети 202 потребителя, но за пределами среды 204 сервиса виртуальной компьютерной системы (VCS)). Например, как показано на фиг.2, логическая сеть 202 потребителя содержит сеть 206, расположенную на территории потребителя (например, резидентная сеть потребителя), и виртуальную сеть 208 (виртуальная сеть (VN)) потребителя (например, размещаемую у поставщика услуг сеть потребителя). Сеть 206, расположенная на территории потребителя, и виртуальная сеть (VN) 208 потребителя могут являться виртуальными локальными компьютерными сетями (VLAN), которые могут являться изолированными друг от друга логическими составляющими соответствующих больших сетей.

[0031] Сеть 206, расположенная на территории потребителя, и виртуальная сеть (VN) 208 потребителя могут быть выполнены с возможностью функционирования в качестве одной сети. Например, как показано, сеть 206, расположенная на территории потребителя, и виртуальная сеть (VN) 208 потребителя могут быть выполнены таким образом, чтобы обеспечивать безопасный обмен данными между указанными двумя сетями. Например, может быть использовано прямое подключение между сетью 206, расположенной на территории потребителя, и виртуальной сетью (VN) 208 потребителя. В еще одном примере сеть 206, расположенная на территории потребителя, и виртуальная сеть (VN) 208 потребителя соединены соединением виртуальной частной сети (VPN) (например, через протокол безопасности интернет (IPsec)). Логическая сеть 202 потребителя может также содержать различные устройства, обеспечивающие возможность ее функционирования, такие как локальный виртуальный шлюз (виртуальный шлюз (VGW)) и виртуальный шлюз (VGW), созданный средой 204 сервиса виртуальной компьютерной системы (VCS) (расположенный за пределами территории виртуальный шлюз (VGW)). Локальный виртуальный шлюз (VGW) расположенный за пределами территории виртуальный шлюз (VGW) могут являться шлюзовыми устройствами, выполненными для обеспечения возможности обмена данными между устройствами, расположенными на территории потребителя, и устройствами, расположенными на территории поставщика вычислительного ресурса. Каждый из виртуального шлюза (VGW) и виртуального шлюза (VGW) может быть настроен, например, для переключения между одним протоколом обмена данными к другому протоколу обмена данными и/или осуществления любых других операций, обеспечивающих возможность обмена данными между устройствами потребителя и поставщика вычислительного ресурса. В некоторых примерах виртуальный шлюз (VGW), расположенный на территории, и расположенный за пределами территории виртуальный шлюз (VGW) обмениваются данными через безопасный канал, такой как тоннель протокола безопасности интернет (IPsec) или прямое подключение. Также в соответствии с изображением сеть потребителя может содержать одно или большее количество дистанционных устройств (RPED) 214 ввода персонального идентификационного номера (PIN) 214 потребителя. Дистанционное устройство (RPED) 214 ввода персонального идентификационного номера потребителя в варианте реализации является устройством, специально настроенным с целью аутентификации одним или большим количеством аппаратных модулей безопасности (HSM). Дистанционное устройство (RPED) 214 ввода персонального идентификационного номера потребителя может быть избирательным к изготовителю таким образом, чтобы, например, при запросе потребителем конкретного типа аппаратного модуля безопасности (HSM), потребитель может приобрести дистанционное устройство (RPED) 214 ввода персонального идентификационного номера потребителя для запрошенного конкретного типа аппаратного модуля безопасности (HSM) и добавить дистанционное устройство (RPED) 214 ввода персонального идентификационного номера потребителя к логической сети 206 потребителя. Дистанционные устройства (RPED) 214 ввода персонального идентификационного номера потребителя могут быть защищены от несанкционированного вмешательства и могут содержать другие элементы безопасности для предотвращения записи пароля и других нарушений безопасности. Оператор потребителя (например, авторизованный пользователь) может использовать дистанционное устройство (RPED) 214 ввода персонального идентификационного номера для введения пароля для получения доступа к информации, хранимой соответствующим аппаратным модулем безопасности (HSM) (или набором аппаратных модулей безопасности (HSM)).

[0032] Как показано на фиг.2, логическая сеть 202 потребителя может содержать аппаратный модуль 216 безопасности (HSM), расположенный на территории потребителя. Аппаратный модуль 216 безопасности (HSM), расположенный на территории потребителя, может являться аппаратным модулем безопасности (HSM), размещаемым у потребителя с целью безопасного хранения информации (например, криптографических ключей) и осуществления криптографических операций с безопасно хранимой информацией. Соответственно, логическая сеть 202 потребителя может содержать, в качестве части сети 206, расположенной на территории потребителя, один или большее количество локальных клиентов 218 аппаратного модуля безопасности (HSM), которые являются устройствами (или компонентами устройств, такими как модули программирования, загруженные на устройства), выполненными с возможностью отправления запросов к локальному аппаратному модулю безопасности (HSM) (и, вероятно, как описано далее, к одному или большему количеству расположенных за пределами территории аппаратных модулей безопасности (HSM)). В некоторых примерах клиенты 218 локального аппаратного модуля безопасности (HSM) и логическая сеть 202 потребителя настроены вместе таким образом, чтобы обеспечивать возможность отправления каждым клиентом аппаратного модуля безопасности (HSM) потребителя запросов к расположенному за пределами территории устройству аппаратного модуля безопасности (HSM) (как описано далее). Такие запросы (и ответы на запросы) могут быть адресованы через локальный виртуальный шлюз (VGW) 210 и расположенный за пределами территории виртуальный шлюз (VGW) через безопасный канал (например, тоннель протокола безопасности интернет (IPsec)), как описано ранее.

[0033] Логическая сеть 202 потребителя может также содержать, в качестве части виртуальной сети (VN) 208 потребителя, одно или большее количество устройств, которые не размещены потребителем, но могут быть размещены поставщиком вычислительного ресурса. Например, на фиг.2 изображена логическая сеть 202 потребителя, содержащая расположенные за пределами территории клиенты 220 аппаратного модуля безопасности (HSM) потребителя, размещаемые у поставщика вычислительного ресурса. В этом конкретном примере расположенные за пределами территории клиенты 220 аппаратного модуля безопасности (HSM) потребителя созданы средой 204 сервиса виртуальной компьютерной системой (VCS) (например, как виртуальные компьютерные системы созданы физическими серверами среды сервиса виртуальной компьютерной системы (VCS)). Расположенные за пределами территории клиенты 220 аппаратного модуля безопасности (HSM) потребителя могут являться устройствами (например, виртуальными компьютерными системами), выполненными с возможностью обмена данными с аппаратным модулем безопасности (HSM) (например, локальный аппаратный модуль 216 безопасности (HSM) потребителя или расположенный за пределами территории аппаратный модуль безопасности (HSM) потребителя, описанный далее), таким как клиент 218 локального аппаратного модуля безопасности (HSM), описанный ранее. Как показано, в этом примере виртуальный шлюз (VGW) 212 потребителя также создан средой 204 сервиса виртуальной компьютерной системы (VCS).

[0034] В варианте реализации среда виртуальной компьютерной системы (VCS) реализует сочетание устройств, расположенных за пределами логической сети 202 потребителя, обеспечивающих возможность предоставления поставщиком вычислительного ресурса использования аппаратного модуля безопасности (HSM) в качестве сервиса, в частности, посредством обеспечения возможности обмена данными с устройством аппаратного модуля безопасности (HSM), которое с точки зрения потребителя, имеет адрес интернет протокола подсети потребителя. Например, в варианте реализации среда сервиса виртуальной компьютерной системы (VCS) содержит сервисную виртуальную сеть (VN) 222, которая может являться виртуальной локальной компьютерной сетью (VLAN), содержащей модуль-посредник преобразования сетевых адресов ((NAT) исполняющаяся копия 224 программы) сервиса аппаратного модуля безопасности (HSM) виртуальной компьютерной системы (VCS) и бастион 226 сервисной виртуальной сети (VN). Исполняющаяся копия 224 программы преобразования сетевых адресов (NAT) может являться устройством (например, виртуальной компьютерной системой, созданной средой сервиса виртуальной компьютерной системы (VCS)), выполненным с возможностью осуществления преобразования сетевых адресов (NAT) между устройством аппаратного модуля безопасности (HSM) и подсетью в виртуальной сети (VN) 208 потребителя, как описано более подробно далее. Вкратце, преобразование сетевых адресов (NAT), осуществляемое исполняющейся копией программы преобразования сетевых адресов (NAT) обеспечивает возможность адресации потребителем обмена данными н