Система и способ адаптирования шаблонов опасного поведения программ к компьютерным системам пользователей

Иллюстрации

Показать всеИзобретение относится к использованию шаблонов опасного поведения программ с высоким уровнем ложных обнаружений. Технический результат – уменьшение количества ложных обнаружений угроз при использовании шаблона опасного поведения программ на компьютерной системе пользователя. Система изменения параметров шаблона опасного поведения программ под пользователя компьютерной системы содержит модуль обучения, модуль мониторинга активности. 2 н. и 10 з.п. ф-лы, 3 ил.

Реферат

Область техники

Настоящее изобретение относится к эвристическим способам защиты компьютерных систем от вредоносных программ и более конкретно к способам использования шаблонов опасного поведения программ с высоким уровнем ложных обнаружений.

Уровень техники

В современном решении для антивирусной защиты компьютерных систем должно быть предусмотрено несколько слоев защиты. Помимо классической сигнатурной проверки, то есть поиска опасной, уже известной программы по антивирусным базам, антивирусное приложение должно также обладать возможностями поведенческого детектирования - то есть уметь распознавать угрозу по поведению программы. Такой подход позволяет эффективно обнаруживать новые и еще не известные угрозы.

Модули мониторинга активности являются частью современных антивирусных продуктов и обеспечивают проактивную защиту компьютерных систем. Они следят за всеми программными процессами, сравнивая их поведение с моделями, характерными для вредоносных программ. Обнаруженная подозрительная программа может, к примеру, быть автоматически помещена на карантин. На основе информации, собранной модулем мониторинга, при лечении вредоносных программ может выполняться откат произведенных ими в операционной системе действий. Кроме того, модуль мониторинга активности постоянно контролирует доступ к файлам, а при запросе доступа к ним сохраняет их временные резервные копии. Поэтому, если антивирусный продукт обнаружит попытку зашифровать какие-либо файлы, то наличие временных резервных копий позволит вернуть данные в первоначальный вид.

Подобные системы безопасности для обнаружения угроз используют шаблоны опасного поведения программ. Шаблоны зачастую разрабатываются вручную специалистами антивирусных компаний и содержат последовательности действий программ, которые антивирусный продукт классифицирует как опасные. Среди разрабатываемых шаблонов опасного поведения программ есть категория шаблонов, которые в ряде сценариев позволяют эффективно обнаруживать вредоносное поведение, однако при использовании таких шаблонов есть существенный риск появления ложных обнаружений (от англ. False detection или сокращенно FD) в некотором окружении. Однако, несмотря на высокий уровень ложных обнаружений, использование таких шаблонов может существенно повысить качество поведенческого обнаружения антивирусным продуктом вредоносных программ.

Для решения проблемы использования такого рода шаблонов опасного поведения программ были разработаны система и способ адаптирования шаблонов опасного поведения программ к компьютерным системам пользователей.

Раскрытие изобретения

Настоящее изобретение предназначено для адаптирования шаблона опасного поведения программ под компьютерную систему пользователя.

Технический результат настоящего изобретения заключается в уменьшении количества ложных обнаружений угроз при использовании шаблона опасного поведения программ на компьютерной системе пользователя.

В одном из вариантов осуществления данного изобретения реализуется способ изменения параметров шаблона опасного поведения программ для компьютерной системы, по которому: (а) при помощи модуля обучения загружают в модуль мониторинга активности шаблон опасного поведения программ и устанавливают для него первый режим использования, при котором модуль мониторинга активности, обнаруживает на компьютерной системе угрозы, соответствующие упомянутому шаблону, но не выполняет действий для их устранения; (б) в течение заданного первого периода времени:

• обнаруживают при помощи модуля мониторинга активности угрозы, соответствующие упомянутому шаблону, где обнаружение угрозы обусловлено обнаружением событий из упомянутого шаблона;

• при помощи модуля обучения добавляют параметры в упомянутый шаблон, исключающие из последующего обнаружения те события, для которых при помощи модуля мониторинга активности установлено выполнение следующих условий: события наступили в результате действий пользователя; и события были обнаружены более определенного количества раз в течение заданного второго периода времени;

(в) переводят при помощи модуля обучения шаблон опасного поведения программ во второй режим использования, при котором модуль мониторинга активности обнаруживает на компьютерной системе угрозы, соответствующие упомянутому шаблону, и выполняет действия для их устранения.

При этом угрозами являются вредоносные программы.

В другом варианте осуществления данного изобретения параметрами являются любые из перечисленных и их комбинации: системные вызовы; аргументы системных вызовов; файлы, процессы или данные, их идентифицирующие; запросы вердиктов от любых систем безопасности.

Еще в одном варианте осуществления данного изобретения действиями пользователя являются: взаимодействие с элементом графического интерфейса; использование средства ввода информации.

В другом варианте осуществления данного изобретения второй период времени больше или равен первому периоду времени.

Еще в одном варианте осуществления данного изобретения действиями для устранения угроз являются: удаление вредоносной программы; восстановление компьютерной системы; запрос действий у пользователя; помещение вредоносной программы на карантин.

Еще в одном варианте осуществления данного изобретения реализуется система изменения параметров шаблона опасного поведения программ под пользователя компьютерной системы, содержащая:

модуль обучения, предназначенный для:

загрузки в модуль мониторинга шаблона опасного поведения программ и установки для него первого режим использования, при котором модуль мониторинга активности, обнаруживает на компьютерной системе угрозы, соответствующие упомянутому шаблону, но не выполняет действий для их устранения;

перевода шаблона опасного поведения программ во второй режим, при котором модуль мониторинга активности обнаруживает на компьютерной системе угрозы, соответствующие упомянутому шаблону, и выполняет действия для их устранения;

изменения шаблонов путем добавления параметров, исключающих из последующего обнаружения те события, для которых при помощи модуля мониторинга активности было установлено выполнение следующих условий:

события наступили в результате действий пользователя; и

события были обнаружены более определенного количества раз в течение заданного второго периода времени;

модуль мониторинга активности, предназначенный для:

обнаружения угроз на компьютерной системе, соответствующих шаблону, где обнаружение угрозы обусловлено обнаружением событий из упомянутого шаблона;

определения, что события наступили в результате действий пользователя компьютерной системы и события были обнаружены более определенного количества раз в течение заданного второго периода времени.

При этом угрозами являются вредоносные программы.

В другом варианте осуществления данного изобретения событиями являются системные вызовы в рамках компьютерной системы.

Еще в одном варианте осуществления данного изобретения параметрами являются любые из перечисленных и их комбинации: системные функции; аргументы системных функций; файлы, приложения, активные процессы или данные, их идентифицирующие; запросы вердиктов от любых систем безопасности.

В другом варианте осуществления данного изобретения действиями пользователя являются: взаимодействие с элементом графического интерфейса; использование средства ввода информации.

Еще в одном варианте осуществления данного изобретения второй период времени больше или равен первому периоду времени.

В другом варианте осуществления данного изобретения действиями для устранения угроз являются: удаление вредоносной программы; восстановление компьютерной системы; запрос действий у пользователя; помещение вредоносной программы на карантин.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

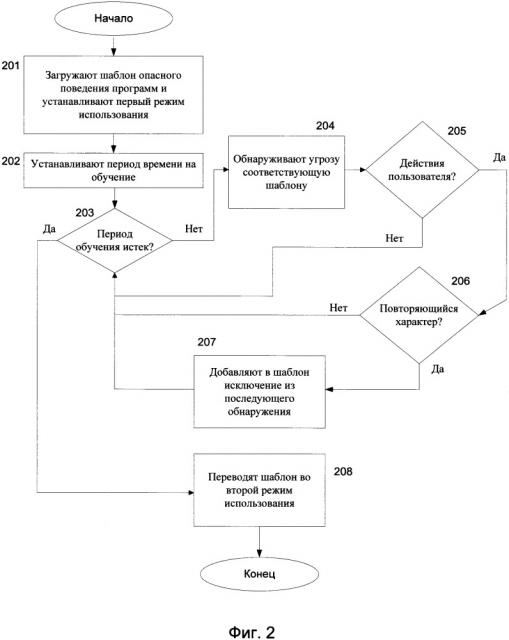

Фиг. 1 показывает способ изменения параметров шаблона опасного поведения программ для компьютерной системы пользователя.

Фиг. 2 показывает систему изменения параметров шаблона опасного поведения программ для компьютерной системы пользователя.

Фиг. 3 показывает пример компьютерной системы общего назначения.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Модуль мониторинга активности является частью большинства антивирусных приложений, запущенных на компьютерных системах пользователей. Данный компонент отслеживает активность запущенных программ (процессов) и позволяет в режиме реального времени анализировать их действия. Например, изменился системный реестр, загрузочный сектор или файл был изменен - информация о произошедших событиях записывается в специальную базу данных. Впоследствии эти данные могут быть использованы для восстановления компьютерной системы до исходного состояния. Вместе с тем в состав модуля мониторинга активности входит набор шаблонов опасного поведения программ - моделей поведения, по которым можно вычислить неизвестное вредоносное программное обеспечение. Кроме того, модуль мониторинга активности обменивается информацией с другими компонентами антивирусного программного обеспечения и, запоминая цепочки событий, формирует целостную картину поведения и фиксирует следы каждой отдельной программы и групп программ, а также отслеживает действия программ не только в текущей сессии, но и на протяжении всего жизненного цикла программы. Это значительно повышает точность обнаружения вредоносных программ.

Шаблон опасного поведения программ (BSS, от англ. Behavior Stream Signature) содержит набор событий, наступление которых в рамках компьютерной системы обуславливает обнаружение угрозы, соответствующей данному шаблону. Выполнение шаблона предписывает модулю мониторинга активности обнаружить угрозу. Далее по тексту для упрощения шаблон опасного поведения программ будем называть шаблоном. События, перечисленные в шаблоне, могут быть связаны с системными вызовами, посредством которых процессы взаимодействуют с любыми объектами в рамках операционной системы, например, файлами, данными, загруженными в оперативную память, или другими процессами. События могут быть связаны с сетевым трафиком, а именно с выявлением в нем определенных последовательностей данных или с определением его текущих характеристик. Также события могут быть связаны с анализом кода, загруженного в оперативную память, - модуль мониторинга активности может считывать данные из любых участков оперативной памяти и осуществлять их анализ.

События, перечисленные в шаблоне, могут быть уточнены посредством указания параметров (параметров событий), которым данное событие должно соответствовать. Этими параметрами могут быть, например, идентификаторы процессов, адреса и диапазоны адресов памяти, файлы, их идентификаторы и директории. Помимо событий в шаблонах также могут быть использованы условные и логические операторы, например, с их помощью в шаблоне могут быть определены временные рамки и очередность наступления событий. Более того, в шаблон могут включаться запросы экспертизы и вердиктов от других систем безопасности, так как модуль мониторинга активности может обмениваться информацией с другими компонентами антивирусного программного обеспечения, как локальными, так и удаленными. Например шаблон может содержать в себе запрос к списку доверенных программ, с целью определения является ли процесс выполняющий действия на компьютерной системе известным и доверенным или же нет.

Обнаружение угрозы, соответствующей шаблону, осуществляется тогда, когда модулем мониторинга активности были выявлены все события из данного шаблона. Другими словами, в рамках компьютерной системы произошли все события, перечисленные в шаблоне, и факты того, что данные события наступили, были зафиксированы модулем мониторинга активности. Набор событий, перечисленных в шаблоне, характеризует определенный вектор атаки, который позволяет локализовать вредоносный объект на компьютерной системе, при помощи которого реализуются кибератаки, а так же целевые кибератаки. Модуль мониторинга активности отслеживает события в рамках компьютерной системы любым известным из уровня техники способом, например в частном случае реализации для операционных систем семейства Windows отслеживание событий может осуществляться путем установки соответствующих драйвер-фильтров.

Угрозами, соответствующими шаблонам, в рамках заявленного изобретения являются вредоносные программы. Вредоносные программы, выявленные при помощи шаблона, идентифицируются по файлам, относящимся к данной вредоносной программе, например по исполняемому файлу, и/или по процессу, то есть активно исполняемой вредоносной программе, загруженной в оперативную память компьютерной системы. К примеру, простейший шаблон для выявления такой угрозы, как программы-шифровальщики - разновидность вредоносных программ-вымогателей, которые осуществляют шифрование важных для пользователя данных на компьютерной системе с целью вымогательства денег, - в исходном виде содержит событие «внесения изменения в файл» и срабатывает на изменение любого файла, инициированного любым процессом. Такой шаблон не может использоваться без адаптирования его к конкретной компьютерной системе в силу того, что данный шаблон слишком широко сформулирован, а событие «внесения изменения в файл» само по себе не является вредоносным, вследствие чего использование данного шаблона приводит к большому количеству ложных обнаружений. Естественно, данный пример приведен лишь для наглядности, и реальный шаблон не описывается настолько широко, а содержит в себе массу параметров, условий и исключений, позволяющих существенно снизить количество ложных обнаружений.

Ложно обнаруженными угрозами являются доверенные программы, которые идентифицируются как вредоносные соответствующим шаблоном, однако не являются таковыми [вредоносными]. Определение того, является ли обнаруженная при помощи шаблона угроза ложно обнаруженной, осуществляется дополнительными проверками, одна из которых осуществляется при помощи модуля мониторинга активности и подсистемы мониторинга действий пользователя. Данный способ проверки будет описан ниже по тексту. Другим способом определения, была ли обнаруженная угроза ложно обнаруженной, является проверка программ, соответствующих выявленным угрозам, по базам доверенных программ.

Как упоминалось выше, шаблоны разрабатываются вручную специалистами антивирусных компаний. Сразу после создания шаблон необходимо протестировать и определить эффективность его работы, для этого шаблон загружается на все компьютерные системы пользователей и запускается в режиме молчания (от англ. Silent mode). Режим молчания (или первый режим) - это такой режим использования шаблона, при котором модуль мониторинга активности обнаруживает на компьютерной системе угрозы, соответствующие упомянутому шаблону, но не выполняет действий для их устранения. Соответственно, режимом применения шаблонов (или вторым режимом) называется такой режим использования шаблонов, при котором модуль мониторинга активности обнаруживает на компьютерной системе угрозы, соответствующие упомянутому шаблону, и выполняет действия для их устранения. В течение определенного периода времени шаблон работает на компьютерных системах пользователей в режиме молчания, при этом на удаленном сервере собирается статистика обнаруженных на компьютерных системах угроз с использованием данного шаблона. Статистика может включать в себя по меньшей мере следующие данные: идентификатор угрозы, идентификатор шаблона, имена и хеш суммы файлов и процессов, относящихся к обнаруженной угрозе. Данная статистика впоследствии анализируется специалистами антивирусной компании, и в шаблон вносятся изменения, повышающие эффективность использования данного шаблона, то есть позволяющие снизить количество ложных обнаружений. В процессе анализа собранной статистики все обнаруженные при помощи шаблона угрозы проверяются на предмет того, являются ли они ложно обнаруженными угрозами. Данная проверка может осуществляться проверкой файлов и процессов, относящихся к обнаруженной угрозе, по спискам доверенных файлов и программ. Обновленный шаблон повторно загружается на компьютерные системы пользователей и запускается опять же в режиме молчания. Описанный цикл ручного обновления шаблона повторяется до тех пор, пока количество ложных обнаружений угроз, соответствующих шаблону, в собранной статистике использования не станет равным нулю или не превысит заданного значения, после чего такие шаблоны переводятся в режим применения. Однако уровень ложных обнаружений угроз для некоторых шаблонов невозможно свести к нулю, как, например, в случае с шаблоном, позволяющим выявлять вредоносные программы, шифрующие данные пользователя. Для таких шаблонов уровень ложных обнаружений может быть лишь доведен до определенного уровня (например, <3%). При таком уровне ложных обнаружений использование шаблона на неопределенном множестве компьютерных систем все еще невозможно, однако такой шаблон можно адаптировать при помощи заявленного изобретения к использованию на каждой конкретной компьютерной системе.

В рамках заявленного изобретения реализован способ для использования шаблонов, уровень ложных обнаружений которых не равен нулю. Им является изменения параметров шаблона опасного поведения программ для компьютерной системы, при котором в течение заданного периода времени (периода обучения) шаблон используется в режиме молчания на компьютерной системе пользователя. Во время периода обучения в шаблон при помощи модуля обучения добавляются параметры, позволяющие исключить из последующего обнаружения те события, для которых выполняются оба условия: событие наступило в результате действий пользователя; и событие носит регулярный характер, т.е. было зафиксировано при помощи модуля мониторинга активности более заранее заданного количества раз. После этого шаблон переводится в режим применения.

Для определения того, связано ли какое-либо событие с действиями пользователя, модуль мониторинга активности содержит подсистему мониторинга действий пользователя, которая отслеживает взаимодействия пользователя с графическим интерфейсом операционной системы посредством интерфейсов ввода. Под интерфейсами операционной системы согласно «Словарям» Yandex (http://slovari.yandex.ru) подразумеваются средства и способы взаимодействия пользователей с операционной системой компьютера или программой. В рамках данного изобретения необходимо различать графический интерфейс (взаимодействие с компьютером организуется с помощью пиктограмм, меню, диалоговых окон и пр.) и интерфейсы ввода (средства взаимодействия пользователя с компьютером). Интерфейсами ввода могут быть, например, средства ввода данных, такие как клавиатура, мышь или сенсорные элементы управления, а также средства фото-, видео- и аудиозахвата данных и другие средства. Подсистема мониторинга действий пользователя фиксирует команды, поступающие от интерфейсов ввода в процессе взаимодействия пользователя с графическим интерфейсом пользователя операционной системой, и, таким образом, определяет, какие события в рамках компьютерной системы наступили в результате действий пользователя.

На Фиг. 1 изображена система адаптирования шаблонов опасного поведения программ к компьютерным системам пользователей. В рамках заявленной системы на стороне компьютерной системы пользователя запущено антивирусное приложение 100, которое включает в себя два основных для данного изобретения модуля: модуль мониторинга активности 101 и модуля обучения 102. Также антивирусное приложение 100 включает в себя другие модули {Модули 1, Модуль 2, Модуль N}, с которыми, в частности, может взаимодействовать как модуль мониторинга активности 101 в процессе работы с шаблонами, так и модуль обучения 102. Более того, антивирусное приложение 100 связано с такими элементами инфраструктуры антивирусной компании, как база «нечетких шаблонов» 103, и сервисами 104. База «нечетких шаблонов» 103 содержит те самые упомянутые выше шаблоны, уровень ложных обнаружения которых доведен специалистами антивирусной компании до определенного уровня, но не равен нулю. Под сервисами 104 понимают любые элементы инфраструктуры антивирусной компании, которые используются антивирусным приложением 100 удаленно, то есть находятся на удаленных серверах антивирусной компании.

Модуль мониторинга активности 101 предназначен для обнаружения угроз на компьютерной системе пользователя, соответствующих шаблону опасного поведения программ. Также модуль мониторинга активности 101 осуществляет отслеживание событий, происходящих в раках компьютерной системы, и накапливает статистические данные о таких событиях, в том числе формирует журнал событий, который включает в себя перечень событий и их параметров (подробнее о параметрах событий будет описано ниже). Модуль мониторинга активности 101 содержит в себе подсистему мониторинга действий пользователя, которая позволяет определять, наступило ли событие, связанное с шаблоном, в результате действий пользователя компьютерной системы, устанавливая, имело ли место взаимодействие пользователя с элементами графического интерфейса и/или использование пользователем средств ввода информации. Определение упомянутых выше фактов при помощи модуля мониторинга активности 101 в совокупности с повторяющимся характером оцениваемых действий позволяет с высокой вероятностью утверждать, что данные события привели к ложному обнаружению угрозы и должны быть исключены из дальнейшего обнаружения в рамках соответствующего шаблона. Упомянутый повторяющийся характер действий тождественен повторяющемуся характеру событий, наступивших в результате действий пользователя. Таким образом, упомянутый повторяющийся характер в одном из вариантов осуществления данного изобретения может быть установлен по журналу событий, формируемому модулем мониторинга активности 101.

В другом варианте осуществления данного изобретения модуль мониторинга активности 101 также предназначен для сбора статистики обнаружения угроз (или просто статистики). Статистика может включать в себя по меньшей мере следующие данные: идентификатор угрозы, идентификатор шаблона, имена и хеш суммы файлов и процессов, относящихся к обнаруженной угрозе. Более того, статистика содержит перечень событий, произошедших на компьютерной системе, и их параметров, которые привели [события+параметры] к обнаружению угрозы при помощи шаблона. Если в шаблоне события могут быть описаны широко при помощи масок (от англ. wildcard) и регулярных выражений (от англ. regular expressions), то в статистике содержатся детали о произошедшем на компьютерной системе событии. Например процесс "program.exe" осуществил запись в файл "c:\windows\file" со следующими характеристиками {А1, А2,…, Am}, которые могут включать в себя к примеру значения переменных среды (от англ. environment variable), права доступа, вердикты от других систем безопасности из локального множества {Модуль 1, Модуль N} или от удаленных сервисов 104 и многие другие характеристики. Имя процесса, имя файла, системный вызов и его аргументы, а также характеристики {A1, А2, …Am} - все это параметры события.

Модуль обучения 102, предназначен для запуска шаблона опасного поведения программ в первом режиме (режим молчания), при котором модуль мониторинга активности 101, обнаруживает на компьютерной системе угрозы, соответствующие упомянутому шаблону, но не выполняет действий для их устранения. Под запуском шаблона опасного поведения программ подразумевается загрузка при помощи модуля обучения 102 в модуль мониторинга активности 101 шаблона опасного поведения программ и установка для него упомянутого режима использования. При этом модуль обучения 102 может осуществлять перевод шаблона опасного поведения программ во второй режим (режим применения шаблона), при котором модуль мониторинга активности 101 обнаруживает на компьютерной системе угрозы, соответствующие упомянутому шаблону, и выполняет действия для их устранения. Также модуль обучения 102 осуществляет адаптирование шаблонов путем добавления в них параметров, исключающих из последующего обнаружения те события, для которых при помощи модуля мониторинга активности 101 было установлено выполнение упомянутых выше условий:

события наступили в результате действий пользователя; и

события были обнаружены более определенного количества раз в течение заданного второго периода времени.

Параметрами, исключающими из последующего обнаружения события могут быть любые из перечисленных параметров и их комбинации: системные вызовы; аргументы системных вызовов; файлы, приложения, процессы или данные, их идентифицирующие; запросы вердиктов от любых систем безопасности; логические операции.

В другом варианте осуществления модуль обучения 102 может осуществлять анализ статистики, накопленной модулем мониторинга активности 101 при использовании шаблона (шаблонов) на компьютерной системе. В ходе анализа накопленной статистики осуществляется подсчет количества ложных обнаружений угроз для шаблона. Угрозами являются вредоносные программы, а ложно обнаруженными угрозами являются доверенные программы. Определение того, что обнаруженная угроза является ложно обнаруженной угрозой, осуществляется при помощи модуля обучения 102, проверкой программ, соответствующих выявленным угрозам, по базам доверенных программ после истечения заданного периода времени. По результатам анализа модуль обучения 102 может осуществлять внесение в шаблон опасного поведения программ всех ложно обнаруженных угроз на данной компьютерной системе в качестве исключений.

Упомянутое выше внесение в шаблон опасного поведения программ всех ложно обнаруженных угроз, соответствующих конкретной компьютерной системе, в качестве исключений, может быть осуществлено разными способами. В одном из вариантов осуществления данного изобретения для того, чтобы исключить из последующего обнаружения при помощи шаблона ложно обнаруженную угрозу (доверенную программу) в шаблон при помощи модуля обучения 102 вносятся изменения. В частности, в шаблон частично или полностью добавляются параметры событий (из статистики), произошедших на компьютерной системе, которые привели к ложному обнаружению угрозы и фильтры или условные операторы - процедуры проверки параметров событий, позволяющие исключить из шаблона действия с соответствующими параметрами. Например в рамках шаблона будут рассматриваться все действия «внесения процессом изменений в файл», кроме случая, когда имя процесса «programl.exe» и имя файла «c:\program files\file_1».

В другом варианте осуществления данного изобретения модуль обучения может осуществлять, как упоминалось выше, добавление в шаблон опасного поведения программ по меньшей мери части параметров событий (из статистики), произошедших на компьютерной системе и фильтры или условные операторы - процедуры проверки параметров событий, позволяющие исключить из шаблона события с соответствующими параметрами, если данные события удовлетворяют по меньшей мере двум из трех перечисленных ниже условий. Первое условие: события являются действиями программы, признанной модулем мониторинга активности 101 ложно обнаруженной угрозой с использованием упомянутого шаблона, где определение того, что программа является ложно обнаруженной угрозой, осуществляется при помощи модуля обучения 102, проверкой программы по базам доверенных программ после истечения заданного периода времени (например того же периода обучения). Двумя другими являются условия, выполнение которых определяется модулем мониторинга активности 101 (и при помощи подсистемы мониторинга действий пользователя), а именно: события наступили в результате действий пользователя; и события были обнаружены более определенного количества раз в течение заданного второго периода времени. Второй период времени может быть больше или равен периоду обучения (больше или равен периоду, отсчитываемому от момента начала периода обучения), так как модуль мониторинга активности 101 (как и подсистема мониторинга действий пользователя) отслеживает события, происходящие в рамках компьютерной системы, постоянно и формирует журнал событий, о котором упоминалось выше. И процесс формирования данного журнала не привязан к моменту начала периода обучения шаблона.

В другом варианте осуществления для того, чтобы исключить из последующего обнаружения программу, признанную при помощи шаблона ложно обнаруженной угрозой, программу при помощи модуля обучения 102 вносят в список доверенных программ, например расположенный локально на компьютерной системе, а в шаблон добавляют процедуру проверки по данному списку. Если программа содержится в списке, то действия, связанные с ней, не попадают под шаблон.

На Фиг. 2 приведена блок-схема способа изменения параметров шаблона опасного поведения программ для компьютерной системы. Согласно данному способу на этапе 201 при помощи модуля обучения загружают в модуль мониторинга активности шаблон опасного поведения программ и устанавливают для него первый режим использования, при котором модуль мониторинга активности обнаруживает на компьютерной системе угрозы, соответствующие упомянутому шаблону, но не выполняет действий для их устранения. Далее в течение заданного первого периода времени (периода обучения), установленного на этапе 202, выполняют цикл 203-206, согласно которому на этапе 204 обнаруживают при помощи модуля мониторинга активности угрозы, соответствующие упомянутому шаблону, где обнаружение угрозы обусловлено обнаружением событий из упомянутого шаблона, и при помощи модуля обучения на этапе 207 добавляют параметры в упомянутый шаблон, исключающие из последующего обнаружения те события, для которых при помощи модуля мониторинга активности установлено выполнение следующих условий на этапах 205 и 206, а именно: события наступили в результате действий пользователя (этап 205); и события были обнаружены более определенного количества раз в течение заданного второго периода времени (этап 206). По истечению на этапе 203 заданного первого периода времени на этапе 208 переводят при помощи модуля обучения шаблон опасного поведения программ во второй режим использования, при котором модуль мониторинга активности обнаруживает на компьютерной системе угрозы, соответствующие упомянутому шаблону и выполняет действий для их устранения.

На Фиг. 3 представлен пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована как любая известная из уровня техники шинная структура, содержащая, в свою очередь, память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20, в свою очередь, содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который, в свою очередь, подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не ограничивают о