Соединение базовых станций через стороннюю сеть

Иллюстрации

Показать всеИзобретение относится к области сетей беспроводной связи. Техническим результатом является регистрация базовой станции в сети. Раскрыта базовая станция в сети беспроводной связи, причем базовая станция скомпонована для: передачи запроса локального IP-адреса от сервера DHCP, причем запрос включает в себя номер локального порта; приема ответа от сервера DHCP, содержащего локальный IP-адрес, внешний IP-адрес и информацию переадресации портов; посылки обновления записи обслуживания на сервер DNS, причем обновление записи обслуживания содержит информацию возможности обслуживания базовой станции, внешний IP-адрес и информацию переадресации портов. 8 н. и 11 з.п. ф-лы, 6 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Изобретение относится к базовой станции, способу в базовой станции, шлюзу преобразования сетевых адресов и портов (NAPT), способу в шлюзе NAPT и считываемому компьютером носителю.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Сети беспроводной связи, содержащие множество ячеек, стали повсеместными и иногда известны как сети сотовой связи. Малые ячейки для таких сетей беспроводной связи в течение некоторого времени имели потенциал, который должен быть очень полезным и с пригодностью малых размеров ячеек для LTE их важность увеличивается. Однако до настоящего времени развертывание малых ячеек было ограничено.

Обычный диапазон действия стандартной базовой станции может составлять до 35 километров, он известен как макроячейка. Малые ячейки охватывают намного меньшие области. Обычное использование для малых ячеек состоит в том, чтобы увеличивать возможность соединения в небольших областях, которые не обслуживаются должным образом посредством макроячеек. Имеется множество типов малых ячеек, широко классифицированных в соответствии с областью, которую они, как предполагается, обслуживают: микроячейка имеет диапазон меньше двух километров, пикоячейка имеет диапазон 200 метров или меньше и фемтоячейка имеет диапазон порядка 10 метров.

Проблема с малыми ячейками состоит в том, что для того, чтобы быть полезными, оператор должен развернуть множество из них, но конфигурирование и поддержка большого количества малых ячеек просто не практично с настоящими реализациями. Одна причина состоит в том, что малые ячейки обычно не соединяются непосредственно с сетью оператора. Вместо этого транзитное соединение для малой ячейки предоставляется по сторонней (от третьей стороны) сети, как правило, Интернет и, вероятно, с помощью локальной сети (LAN). Транзитное соединение может быть предоставлено посредством сети, запущенной и находящейся в распоряжении другого оператора.

В настоящее время малая ячейка должна быть зарегистрирована в сети и ей должен быть выдан IP-адрес, чтобы к ней можно было получить доступ с помощью Интернет для позволения оператору сети определять местонахождение и связываться с малой ячейкой и для связи с любыми клиентскими устройствами, которые используют малую ячейку для соединения с сетью оператора. Такой процесс регистрации или установки должен быть сделан каждый раз, когда малая ячейка устанавливается, заменяется или отключается. Это делает малые ячейки интенсивно обслуживаемыми и дорогими, что является препятствием для их применения и развертывания.

Эта проблема возможности соединения является самой распространенной для малых ячеек, но она применима к любой базовой станции, которая соединяется со своим оператором с помощью сторонней сети. Также эта проблема относится к макроячейкам. Например, два оператора могут совместно использовать удаленную вышку сотовой связи, оба запускают макроячейку с базовой станции. Для сокращения затрат один оператор может запускать транзитное соединение с базовой станции для своей макроячейки; этот оператор позволяет другому оператору арендовать возможность соединения для предоставления транзитного соединения другим макроячейкам.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Предоставляется базовая станция, подходящая для сети беспроводной связи. Базовая станция компонуется для запроса локального IP-адреса с сервера DHCP, запрос включает в себя номер локального порта. Базовая станция дополнительно компонуется для приема ответа от сервера DHCP, содержащего локальный IP-адрес, внешний IP-адрес и информацию переадресация портов. Базовая станция также компонуется для посылки обновления записи обслуживания на сервер DNS, причем обновление отчета обслуживания содержит информацию возможности обслуживания базовой станции, внешний IP-адрес и информацию переадресация портов.

Уже известно, что развертывание базовой станции позади шлюзов NAT или NAPT может быть сделано при помощи способов туннелирования, но они полагаются на малую RBS, способную устанавливать тоннель через шлюз NAT. Если туннелирование является неудачным по какой-либо причине, технический специалист должен находиться рядом с базовой станцией для наладки соединения. Эта проблема решается в вышеупомянутой базовой станции посредством обеспечения переадресация портов в шлюзе NAT для обеспечения соединения с внешней стороны к малой RBS, и в то же время создавая запись DNS, определяющую как это может быть достигнуто. Дополнительно, этот процесс инициируется, когда базовая станция подсоединяется вначале или если находится в цикле включения-выключения питания и таким образом может рассматриваться как полностью автоматизированная.

Базовая станция может быть дополнительно скомпонована для создания обновления записи обслуживания и отправки этого обновления записи обслуживания на сервер DNS. Обновление записи обслуживания может вынуждать создавать новую запись обслуживания на DNS сервере.

Базовая станция может быть дополнительно скомпонована для отправки запроса информации внешнего IP-адреса и информации переадресация портов на сервер DHCP. Запрос может содержать опциональное сообщение DHCP. Запрос может содержать сообщение информации DHCP. Запрос может быть первоначально послан на транзитный узел DHCP. Транзитный узел DHCP может быть шлюзом NAPT.

Номер локального порта, посланный с запросом локального IP-адреса, может быть портом, с которым базовая станция компонуется для приема связи от внешнего сервера. Номер локального порта, посланный с запросом локального IP-адреса, является номером локального порта для переадресация (переадресации) портов. Номер локального порта, посланный с запросом локального IP-адреса, является номером локального порта для которого базовая станция требует переадресация портов.

Базовая станция может быть дополнительно скомпонована для выполнения аутентификации на сервере с помощью Интернета. Сервер может управляться изготовителем базовой станции. Аутентификация может использовать серийный номер и предварительно совместно используемый ключ, установленный на базовой станции при изготовлении или при распределении. Сервер может управляться оператором сети беспроводной связи.

Базовая станция может быть дополнительно скомпонована для установки безопасного соединения со шлюзом безопасности сети беспроводной связи. Безопасное соединение может тоннелем безопасности IP (IPsec).

Базовая станция может быть малой базовой станцией для системы беспроводной связи. Базовая станция может быть макроячейкой, микроячейкой, пикоячейкой или фемтоячейкой.

Дополнительно предоставляется базовая станция, подходящая для сети беспроводной связи. Базовая станция содержит радио приемопередатчик, сетевое соединение, процессор и память. Радио приемопередатчик служит для отправки и приема сигналов беспроводной связи. Сетевое соединение служит для соединения с локальной сетью. Память содержит команды, выполняемые упомянутым процессором, посредством чего упомянутая базовая станция является работающей для запроса локального IP-адреса от сервера DHCP, запрос включает в себя номер локального порта. Упомянутая базовая станция дополнительно работает для приема ответа от сервера DHCP, содержащего локальный IP-адрес, внешний IP-адрес и информацию переадресация портов. Упомянутая базовая станция дополнительно работает для посылки обновления записи обслуживания на сервер DNS, обновление записи обслуживания содержит информацию возможности обслуживания базовой станции, внешний IP-адрес и информацию переадресация портов.

Базовая станция может быть подходящей для связи с сетью оператора по сторонней сети.

Дополнительно предоставляется способ, относящийся к базовой станции, подходящей для сети беспроводной связи. Способ содержит запрашивание локального IP-адреса от сервера DHCP, причем запрос включает в себя номер локального порта. Способ содержит прием ответа от сервера DHCP, содержащего локальный IP-адрес, внешний IP-адрес и информацию переадресации портов. Способ содержит отправку обновления записи обслуживания на сервер DNS, причем обновление записи обслуживания содержит информацию возможности обслуживания базовой станции, внешний IP-адрес и информацию переадресации портов.

Способ может дополнительно содержать посылку запроса информации внешнего IP-адреса и информации переадресации портов на сервер DHCP. Запрос может содержать опциональное сообщение DHCP. Запрос может содержать сообщение информации DHCP. Запрос может быть первоначально послан на транзитный узел DHCP. Транзитный узел DHCP может быть шлюзом NAPT.

Номер локального порта, посланный с запросом локального IP-адреса, может быть портом, на который базовая станция компонуется для приема связи от внешнего сервера. Номер локального порта, посланный с запросом локального IP-адреса, является номером локального порта для переадресации портов. Номер локального порта, посланный с запросом локального IP-адреса, является номером локального порта, для которого базовая станция запрашивает переадресацию портов.

Способ может дополнительно содержать выполнение аутентификации на сервере с помощью Интернета. Сервер может управляться изготовителем базовой станции. Аутентификация может использовать серийный номер и предварительно совместно используемый ключ, установленный на базовой станции при изготовлении или при распределении. Сервер может управляться посредством оператора сети беспроводной связи.

Способ может дополнительно содержать установку безопасного соединения со шлюзом безопасности сети беспроводной связи. Безопасное соединение может быть тоннелем безопасности IP (IPsec). Базовая станция может быть подходящей для связи с сетью оператора по сторонней сети.

Базовая станция может быть малой базовой станцией для сети беспроводной связи. Базовая станция может быть микроячейкой, пикоячейкой или фемтоячейкой.

Дополнительно предоставляется шлюз преобразования сетевых адресов и портов (NAPT). Шлюз NAPT компонуется для приема запроса DHCP, информации возможности обслуживания и номера порта от базовой станции, причем базовая станция является подходящей для сети беспроводной связи. Шлюз NAPT дополнительно компонуется для назначения локального IP-адреса базовой станции, включая в себя правила переадресации портов. Шлюз NAPT дополнительно компонуется для посылки обновления записи обслуживания на сервер DNS, причем обновление записи обслуживания содержит информацию возможности обслуживания базовой станции, правила переадресации портов, ассоциированные с базовой станцией, и внешний IP-адрес шлюза NAPT.

Уже известно, что развертывание базовой станции позади шлюзов NAT или NAPT может быть сделано посредством использования способов туннелирования, но они полагаются на малую RBS, способную устанавливать тоннель через шлюз NAT. Если туннелирование неудачно по какой-либо причине, технический специалист должен находиться рядом с базовой станцией для наладки соединения. Эта проблема решается в вышеупомянутом шлюзе NAPT посредством разрешения портов в шлюзе NAT для обеспечения подсоединения с внешней стороны к малой RBS, в то же время создавая запись DNS, определяющую, как базовая станция может быть достигнута.

Обновление записи обслуживания может вынуждать создавать новую запись обслуживания на сервере DNS. Базовая станция может быть подходящей для связи с оператором сети по сторонней сети.

Шлюз NAPT может быть скомпонован для посылки обновления записи обслуживания на сервер DNS в ответ на идентификацию, что устройство, которое подсоединилось к шлюзу NAPT, является базовой станцией, подходящей для сети беспроводной связи. Устройство может быть идентифицировано как являющееся базовой станцией, подходящей для сети беспроводной связи, из информации возможности обслуживания. Устройство может быть идентифицировано как являющееся базовой станцией, подходящей для сети беспроводной связи, если оно запрашивает правила переадресации портов от шлюза NAPT.

Шлюз NAPT может быть дополнительно скомпонован для приема сообщений от множества базовых станций. Шлюз NAPT может быть подсоединен к дополнительному шлюзу NAPT, причем этот дополнительный шлюз NAPT имеет внешний IP-адрес.

Дополнительно предоставляется базовая станция, подходящая для сети беспроводной связи, причем базовая станция содержит шлюз NAPT, описанный в настоящем описании.

Дополнительно предоставляется способ в шлюзе NAPT. Способ содержит прием запроса DHCP, информации возможности обслуживания и номер порта от базовой станции, причем базовая станция является подходящей для сети беспроводной связи. Способ содержит назначение локального IP-адреса базовой станции, включая правила переадресации портов. Способ дополнительно содержит посылку обновления записи обслуживания на сервер DNS, причем обновление записи обслуживания содержит информацию возможности обслуживания базовой станции, правила переадресации портов ассоциированные с базовой станцией, и внешний IP-адрес шлюза NAPT.

Дополнительно предоставляется считываемый компьютером носитель, переносящий команды, которые, при выполнении посредством компьютерной логики, вынуждают упомянутую компьютерную логику выполнять любой из способов, определенных в настоящем описании. Дополнительно предоставляется считываемый компьютером носитель данных, хранящий команды, которые, при выполнении посредством компьютерной логики, вынуждают упомянутую компьютерную логику выполнять любой из способов, определенных в настоящем описании. Компьютерный программный продукт может иметь форму энергонезависимой памяти или энергозависимой памяти, например, EEPROM (Электрически Стираемой Программируемой Постоянной памяти), флэш-памяти, дискового накопителя или RAM (Запоминающего устройства с произвольным доступом).

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Способ и устройство для соединения базовых станций с помощью сторонней сети теперь описываются только посредством примера, со ссылками на сопроводительные чертежи, на которых:

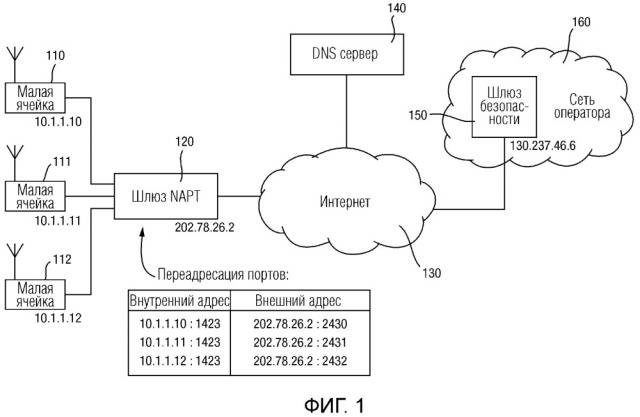

фигура 1 иллюстрирует пример развертывания трех малых ячеек;

фигура 2 является диаграммой сигналов, иллюстрирующей процесс, описанный в настоящем описании;

фигура 3 иллюстрирует способ, выполняемый в шлюзе NAPT, описанный в настоящем описании;

фигура 4 иллюстрирует альтернативный способ как выполняемый в малой ячейке;

фигура 5 иллюстрирует малую ячейку, как описано в настоящем описании;

фигура 6 иллюстрирует малую ячейку, которая подсоединяется к Интернету с помощью первого шлюза NAPT, который сам находится позади второго шлюза NAPT.

ПОДРОБНОЕ ОПИСАНИЕ

Причина сложности для установки и обслуживания некоторых радио-базовых станций (RBS) или ячеек была идентифицирована изобретателями как конфигурация отображений преобразования адресов сетевых портов. Такие отображения являются необходимыми для RBS для использования соединения обратной связи с помощью сторонней сети.

Ограниченное число IP-адресов является доступным, и исчерпание адресов IPv4 теперь ожидается в течение нескольких десятилетий. Эта проблема решается, используя преобразование сетевых адресов (NAT) и преобразование сетевых адресов и портов (NAPT). (Хотя имеются различия между NAT и NAPT, эти различия выходят за область этого документа, и в настоящем описании термины используются взаимозаменяемо.)

Преобразованием сетевых адресов (NAT) является процесс изменения информации IP-адреса в заголовках IPv4 во время передачи через устройство маршрутизации траффика. Самый простой тип NAT предоставляет преобразование один в один IP-адресов. В этом типе NAT изменяются только IP-адреса, контрольная сумма заголовка IP и любые высокоуровневые контрольные суммы, которые включает в себя IP-адрес. Остальная часть пакета оставляется нетронутой. Однако также распространено скрывать все диапазоны IP-адресов, обычно состоящее из множества частных IP-адресов, за единственным IP-адресом в другом (обычно общественном) диапазоне адресов. Обычно частным диапазоном адресов является локальная сеть, и общественным диапазоном адресов является Интернет. Чтобы избежать двусмысленности в обработке возвращенных пакетов, NAT «один ко множеству» должно изменять высокоуровневую информацию, такую как порты TCP/UDP в исходящих сообщениях и должно вести таблицу преобразования таким образом, чтобы возвращенные пакеты могли быть корректно преобразованы обратно. Этот тип NAT может называться NAPT.

Фигура 1 иллюстрирует пример развертывания трех малых ячеек. Эти три ячейки 110, 111, 112 подсоединяются к Интернету 130 с помощью шлюза 120 NAPT, который использует преобразование переадресации портов NAPT. Поскольку малые ячейки соединяются через шлюз NAPT, они упоминаются как находящиеся позади устройства NAPT, и там они могут использовать локальные (или внутренние) IP-адреса, в данном случае 10.1.1.10, 10.1.1.1 1, 10.1.1.12. Шлюз 120 NAPT содержит таблицу переадресации портов, которая записывает отображения между локальными и внешними IP-адресами.

В Примере на фигуре 1 шлюз 120 NAPT имеет внешний IP-адрес 202.78.26.2. Это IP-адрес, посредством которого пакеты посылаются на шлюз NAPT через Интернет 130. Сеть 160 оператора подсоединяется к Интернету 130 посредством шлюза 150 безопасности. Внешним IP-адресом шлюза 150 безопасности является 130.237.46.6. Шлюз 120 NAPT гарантирует, что связь от малой ячейки 110 доставляется в сеть 160 оператора и что ответы доставляются той же самой малой ячейке 110. Функция сервера 140 Системы доменных имен (DNS) будет описана подробно ниже.

Большинство систем, использующих NAT, делает так, чтобы позволить множественным хостам в частной сети получать доступ к Интернету, используя единственный общественный IP-адрес. Преобразование сетевых адресов имеет серьезные недостатки с точки зрения качества Интернет-соединения и требует внимательного отношения к деталям его реализации. В частности, все типы отключения NAT первоначально предполагают модель сквозного соединения IP через Интернет и NAPT делает затруднительным для систем за NAT принимать входящие сообщения.

Способы и устройство, описанные в настоящем описании, достигают автоматической конфигурации шлюза 120 NAPT (Преобразование Сетевых Адресов и Портов), чтобы позволить малым ячейкам позади шлюза NAPT принимать входящие сообщения от сети 160 оператора.

Два примера описываются, первый вовлекает измененный шлюз NAPT, второй вовлекает измененную RBS. Оба примера требуют автоматического создания записи DNS для малой ячейки, причем запись DNS просматривает возможности малых ячеек и информация переадресации портов, требуемая для его достижения из внешнего местоположения, проходит через шлюз NAPT.

В соответствии с первым примером, модифицированная информация возможности обслуживания устройства шлюза NAPT из малой ячейки, когда малая ячейка впервые подсоединяется к нему. Шлюз NAPT передает в виде отчета эту информацию возможности обслуживания на сервер DNS. Сервер DNS может таким образом передавать в виде отчета и делать доступной возможность обслуживания малой ячейки. С помощью регистрации DNS к каждой малой RBS можно получить доступ из Интернета. Так, например, каждая малая ячейка может принимать связь, инициированную из сети оператора.

Способ, описанный в настоящем описании, очень подходит для развертывания RBS малых ячеек позади шлюза NAPT в качестве части крупномасштабной сети, но может также использоваться везде, где автоматическая конфигурация переадресации портов необходима, и где начальное соединение имеет не доверенный тип. Безопасная связь по не доверенным линиям связи может быть выполнена с шифрованием открытого ключа, реализация с помощью IPSec является известной. Способы, описанные в настоящем описании, работают с такими существующими способами устройств безопасности, идентичностью и связью. Для достижения этого каждая малая ячейка инсталлируется с уникальным частным ключом шифрования при изготовлении.

Должно быть отмечено, что просто реализация сервера DHCP, который позволяет множеству малых ячеек совместно использовать единственное подключение к Интернету (и ассоциированный IP-адрес), не создает рабочего решения. Сеть оператора должна быть способна соединяться с каждой малой ячейкой непосредственно и должна быть способна узнавать функциональность или возможность обслуживания каждой малой ячейки, подсоединенной к ней.

Развертывание базовой станции (RBS) позади шлюзов NAT уже существует и использует способы туннелирования VPN, но оно полагается на то, что малая ячейка способна устанавливать тоннель через шлюз NAT. Если попытка установить тоннель неудачна по какой-либо причине, технический специалист должен присутствовать на месте, что является дорогостоящим. Распределения, описанные в настоящем описании, решают эту проблему посредством обеспечения портов в шлюзе NAT для обеспечения связи с внешней стороны к малой ячейке, в то же время создавая запись DNS того, как малая ячейка может быть достигнута.

Существующая установка NAPT требует ручной конфигурации таблиц статических отображений и фиксированных IP-адресов в узлах позади функции преобразования. Это непрактично для большей части развертывания и ограничивает принятие малых ячеек.

Фигурой 2 является диаграмма сигнализации, иллюстрирующей процесс, описанный в настоящем описании. Следующие системы относятся к работе этого способа.

Системой доменных имен (DNS) является иерархическая распределенная система именования для компьютеров, служб или любого ресурса, подсоединенного к Интернету или локальной сети. DNS ассоциирует различную информацию с доменными именами, назначенными на каждый из участвующих объектов. Служба Доменных Имен разрешает вопросы относительно этих имен в IP-адреса с целью определения расположения компьютерных служб и устройств во всем мире.

Запись обслуживания (запись SRV) является спецификацией данных в Системе доменных имен, определяющей местоположение, т.е. имя хоста и номер порта, серверов для специфичных служб.

Протоколом динамической настройки хостов (DHCP) является сетевой протокол, который используется для конфигурирования сетевых устройств таким образом, чтобы они могли связываться по сети IP. Клиент DHCP использует протокол DHCP для приобретения информации конфигурации, такой как IP-адрес, маршрут по умолчанию и один или более адресов серверов DNS от сервера DHCP. Клиент DHCP затем использует эту информацию для конфигурирования себя. Как только процесс конфигурации завершается, клиент DHCP в состоянии связаться с Интернетом.

Фигура 2 показывает малую ячейку 210, содержащую клиент 215 DHCP и клиент 216 IPSec. Фигура 2 также показывает шлюз 220 NAPT, содержащий сервер 221 DHCP, клиент DynDNS 222 и блок 223 переадресации портов. Фигура 2 также показывает шлюз 250 безопасности, который является частью сети оператора (не показан) и сервер 240 DNS.

На этапе 281 малая ячейка 210 подсоединяется к локальной сети. Клиент 215 DHCP посылает запрос DHCP на сервер 221 DHCP. Запрос DHCP включает в себя опции DHCP, которые являются доступными в стандарте DHCP. Опции DHCP, используемые в настоящем описании, включают в себя возможность обслуживания малой ячейки.

На этапе 283 сервер DHCP перенаправляет подробности обслуживания, принятые с запросом DHCP, клиенту 222 DynDNS, который использует эту информацию для создания локальной записи SRV для малой ячейки 210. Затем клиент 222 DynDNS связывается с сервером 240 DNS. Клиент 222 DynDNS обновляет A-запись DynDNS общественным IP-адресом на этапе 284; он устанавливает запись SRV для включения в себя правил переадресации портов NAPT в соответствии с информацией обслуживания, принятой от малой ячейки на этапе 285; и он возвращает отчеты SRV для правил переадресации портов NAPT на этапе 286.

Затем на этапе 287 клиент 222 DynDNS инициирует блок 223 переадресации портов для конфигурирования и реализации правил переадресации портов для малой ячейки 210 в соответствии с информацией обслуживания для малой ячейки 210. На этапе 282 сервер 221 DHCP посылает предложение DHCP клиенту 215 DHCP, которое включает в себя локальный IP-адрес, назначенный малой ячейке 210.

Теперь сеть оператора может определять местонахождение малой ячейки 210 с помощью ее записи DNS и инициировать связь с ней.

При нормальной работе, когда вышеупомянутая установка завершается, малая ячейка 210 пытается инициировать связь с сетью оператора. Это начинается посредством того, что малая ячейка 210 контактирует с сервером DNS 240 для запроса IP-адреса шлюза 250 безопасности сети оператора. Как только малая ячейка 210 получила его, она устанавливает тоннель IPSec со шлюзом 250 безопасности. Тоннель IPSec предоставляет безопасную связь между малой ячейкой 210 и сетью оператора с помощью Интернета.

Если тоннель IPSec обрывается по какой-либо причине, то на этапе 290 малая ячейка 210 пытается повторно инициировать связь с сетью оператора. Если это было неудачно, тогда сеть оператора может искать запись DNS для малой ячейки 210 и инициировать связь с ней.

Фигура 3 иллюстрирует способ, выполняемый на шлюзе NAPT, описанный в настоящем описании. На этапе 310 шлюз NAPT принимает запрос DHCP, информацию возможности обслуживания и номер порта от малой ячейки. На этапе 320 шлюз NAPT назначает локальный IP-адрес на малую ячейку, включая правила переадресации портов. На этапе 330 шлюз NAPT посылает обновление записи обслуживания на сервер DNS, причем обновление записи обслуживания содержит информацию возможности обслуживания малой ячейки, правила переадресации портов, ассоциированные с малой ячейкой, и внешний IP-адресом шлюза NAPT. Таким образом, порты являются доступными в шлюзе NAPT для обеспечения соединения с внешней стороны к малой RBS, и в то же время запись DNS создается, определяя, как малая ячейка может быть достигнута.

Поэтому предоставляется модифицированный шлюз NAPT. Шлюз NAPT находит доступный внешний порт(ы), и он назначается совместно с внешним IP-адресом шлюза и временем аренды DHCP для внутреннего IP-адреса на базовую станцию малой ячейки. Он также используется при регистрации записи SRV DynDNS или обновлении, посланном посредством шлюза NAPT. Таким образом, DynDNS не нуждается в ожидании первого пакета для посылки, или посылки пакета "сохранить действующим" для поддержки состояния отображений преобразования портов, поскольку он является полупостоянным (по меньшей мере, пока время арендного договора DHCP не истечет).

Во втором примере обновление DNS делается самой малой ячейкой вместо шлюза NAPT. Процесс является, по существу, тем же самым, что и показанный на фигуре 2, за исключением того, что малая ячейка 210 запрашивает информацию переадресации портов у шлюза NAPT, и затем посылает само обновление SRV.

Альтернативный способ при выполнении в малой ячейке иллюстрируется на фигуре 4. На этапе 410 малая ячейка запрашивает локальный IP-адрес у сервера DHCP; запрос DHCP включает в себя номер локального порта. Используя опциональное сообщение DHCP, малая ячейка также запрашивает внешний IP-адрес шлюза NAPT. На этапе 420 малая ячейка принимает ответ от сервера DHCP, содержащий локальный IP-адрес, внешний IP-адрес и информацию переадресации портов. Используя эту информацию, на этапе 430 малая ячейка посылает обновление записи обслуживания на сервер DNS, причем обновление записи обслуживания содержит информацию возможности обслуживания малой ячейки, внешний IP-адрес и информацию переадресации портов.

Номером локального порта, посланным с запросом локального IP-адреса, является порт, с которым компонуется малая ячейка для приема сообщений от внешнего сервера.

Как только обновление записи обслуживания посылается на сервер DNS, малая ячейка выполняет идентификацию на шлюзе безопасности оператора, как описано выше.

Фигура 5 иллюстрирует малую ячейку 510, как описано в настоящем описании. Малая ячейка содержит подсоединение 520 к локальной сети, такое как порт Ethernet. Он компонуется для связи с локальной сетью. Малая ячейка дополнительно содержит процессор 530 и память 535. Процессор 530 компонуется для приема команд, которые при выполнении вынуждают процессор 530 выполнять вышеупомянутый описанный способ. Команды могут храниться в памяти 535. Малая ячейка 510 дополнительно содержит приемопередатчик 540 для посылки и приема радио сигналов на по меньшей мере одно устройство беспроводной связи и антенну 545 для передачи и приема радио сигналов.

Функциональность создания записи обслуживания DNS может быть встроена в малую ячейку. Альтернативно, она может быть предоставлена посредством устройства типа маршрутизатора, к которому множество малых ячеек подсоединяются. Устройство типа маршрутизатора может содержать шлюз NAPT, подсоединенный к главной сети как непосредственно с помощью общественной сети Интернет, так и посредством подсоединения специального назначения.

Фигура 6 иллюстрирует малую ячейку 610 скомпонованную для обновления записи обслуживания DNS, которая подсоединяется к Интернету 630 через первый шлюз 620 NAPT, который сам находится позади второго шлюза 625 NAPT. На этапе 681 малая ячейка 610 отправляет запрос DHCP на первый 620 NAPT, запрос включает в себя запрос переадресации портов. В этом случае малая ячейка 610 запрашивает переадресацию портов на ее локальный порт 5000 TCP (может быть UDP или также другие протоколы портов) в начальном запросе DHCP или в обновлении DHCP, посланном на первый NAPT 620.

Поскольку первый шлюз 620 NAPT находится также позади NAPT, на этапе 682 первый шлюз 620 NAPT посылает запрос обновления DHCP на второй шлюз 625 NAPT. Обновление DHCP посылается, т.к. первый шлюз 620 NAPT уже имеет активный IP-адрес. Обновление DHCP включает в себя запрос отображений портов для порта 5000 TCP малой ячейки. Поскольку порт 5000 TCP уже используется с внешней стороны первого шлюза 620 NAPT, первый шлюз 620 NAPT должен выбрать неиспользованный порт, в этом случае порт 15000 TCP перенаправляется на второй шлюз 625 NAPT.

Второй шлюз 625 NAPT берет свободный порт во внешнем интерфейсе, в этом случае порт 25000 TCP, и на этапе 683 он посылает ответ на первый шлюз 620 NAPT. Ответ на этапе 683 включает в себя внешний IP-адрес и порт, назначенный посредством второго 625 NAPT. На этапе 684 он направляется с первого шлюза 620 NAPT на малую ячейку 610.

Каждый NAPT должен также создавать состояния между внешним IP/портом и следующим устройством NAPT или малой ячейкой. На этапе 685 малая ячейка 610 может обновлять запись SRV, используя динамический DNS. Впоследствии это может быть достигнуто, используя внешние IP/номера портов вторых шлюзов 625 NAPT. Состояния также прерываются в случае, если время арендного договора для DHCP истекает. Малая ячейка 610 не должна знать отображение между первым шлюзом 620 NAPT и вторым шлюзом 625 NAPT.

Для полноты описывается процесс инсталляции для базовой станции (RBS) малой ячейки. Непрактично для станций RBS малой ячейки иметь какую-либо информацию, специфичную для оператора, когда они выпускаются с завода, и даже когда они покидают склад. Способы и устройство, описанные в настоящем описании, позволяют RBS устанавливаться без любой необходимости установить адрес сервера в начале.

На этапе установки серийный номер RBS сканируется из штрихкода на нем, и он регистрируется для соответствующего оператора на сервере производителя техническим специалистом инсталляции. После установки и при первой загрузке, каждая малая RBS соединяется с сервером производителя (аутентифицированное использование предварительно установленного сертификата). Это означает, что RBS малой ячейки нуждается только в информации о серийном номере и сертификате для установки безопасной связи с сервером производителя. Эта информация инсталлируется после изготовления RBS малой ячейки и никакая другая информация не вводится в малую RBS до или во время установки.

После установки и запуска RBS малой ячейки подсоединяется к серверу изготовителя и идентифицирует себя, используя ту же самую информацию идентичности, которая содержалась в предварительно зарегистрированной картинке штрихкода. Сервер производителя ищет информацию регистрации для этой RBS и затем загружает некоторую конкретную дополнительную информацию RBS. Эта конкретная дополнительная информация может содержать сертификат оператора и адрес шлюза безопасности оператора. Эта информация позволяет малой RBS устанавливать безопасную связь с сервером оператора в соответствующей сети оператора для его регистрации и начала работы.

Способ и устройство, описанные в настоящем описании, достигают поведения самоорганизации новых малых ячеек. Малые ячейки идут просто с заводскими установками, но с помощью изобретения они могут загружать и присоединиться к существующей сети оператора безопасным способом. Изменения в конфигурации сети операторов могут быть легко развернуты как посредством вызова нового поиска SRV DNS, так и изменения конфигурации NAPT. Большие реконфигурации могут быть развернуты посредством перезагрузки. Это заставит узел повторно подсоединиться к сети и получить новую конфигурацию во время запуска.

Это позволяет обеспечить автоматизацию развертывания, приводя к уменьшению стоимости. Малую ячейку или шлюз NAPT, как описано в настоящем описании, очень легко реализовать, и, по существу, предоставляет автоматическую конфигурацию сетей, которые заключают в себе множественные малые ячейки позади шлюза NAPT, и все еще представляет доступ пико ячейкам как в так и из Интернета. Дополнительно, это позволяет нескольким операторам (или поставщики услуг) совместно использовать одинаковую инфраструктуру преобразования и шлюз NAPT, хотя устройствам от каждого оператора были необходимы различные правила переадресации портов и ручное конфигурирование для каждого оператора.

Процедуры, описанные в настоящем описании, обеспечивают конфигурацию "из группы" в сценарии развертывания. "Из группы" подразумевает, что локальная сеть, где станции RBS малых ячеек развертываются, может находиться в распоряжении другого сетевого оператора или владельца.

Дополнительная информация относительно отчетов SRV может быть найдена по ссылке: http://tools.ietf.org/html/rfc2782. Дополнительная информация относительно DNS может быть найдена по ссылке: http://tools.ietf.org/html/rfc1034. Дополнительная информация относительно DHCP может быть найдена по ссылке: http://www.ietf.org/rfc/rfc2131.txt. Дополнительная информация относительно опций DHCP может быть найдена по ссылке: http://tools.ietf.org/html/rfc2132

Для специалиста в данной области техники очевидно, что точный порядок и содержание действий, выполняемых в способе, описанном в настоящем описании, могут быть изменены в соответствии с требованиями конкретной установки параметров выполнения. Соответственно, порядок, в котором действия описываются и/или заявляются, не состоит в том, чтобы истолковываться как строгое ограничение относительно порядка, в котором должны выполняться действия.

Должно быть отмечено, что описанные выше варианты осуществления иллюстрируют, а не ограничивают изобретение и что специалисты в данной области техники способны разработать множество альтернативных вариантов осуществления, не отступая от объема прилагаемой формулы изобретения. Слово "содержащий" не исключает наличие элементов или этапов, кроме перечисленных в формуле изобретения, указания единственного числа не исключают множество, и единственный процессор или другой блок могут выполнять функции нескольких блоков, перечисленных в формуле изобретения. Любые ссылочные позиции в формуле изобретения не должны быть истолкованы как ограничивающие объем.

Вышеупомянутые примеры были описаны в контексте малой ячейки, подсоединенной к сети оператора по Интернет-соединению. Должно быть оценено, что способ и устройство, описанные в настоящем описании, могут быть применены к любой базовой станции, включающей в себя макроячейку, которая подсоединяется к сети оператора с помощью сторонней сети. Сторонняя сеть может быть любой частной сетью и может включать в себя сеть, управляемую различными операторами сети.

Дополнительно, в то время как примеры были предоставлены в контексте конкретных стандартов связи, эти примеры не предназначаются для ограничения стандартов связи, к которым могут быть применены описанный способ и устройство. Например, в то время как специфичные примеры были предоставлены в контексте LTE, принципы, описанные в настоящем описании, могут также быть применены к любой системе WCDMA, другой системе беспроводной связи и действительно любой системе связи, которая использует состояния устройства.

1. Базовая станция в сети беспроводной связи, причем базовая станция скомпонована д