Система и способ блокирования использования приложений на мобильном устройстве

Иллюстрации

Показать всеИзобретение предназначено для предотвращения установки или блокирования запуска приложений на основании данных о категоризации приложения. Технический результат настоящего изобретения заключается в увеличении безопасности использования мобильных устройств, который достигается за счет предотвращения использования приложений на мобильном устройстве, несоответствующих политике использования мобильного устройства. Указанный результат достигается за счет использования системы контроля использования приложений на мобильном устройстве, содержащей контролируемую оболочку мобильного устройства, включающую средство сбора информации о приложениях, средство принятия решения, средство хранения политик использования мобильного устройства; и сервис анализа, связанный со средством сбора информации о приложениях и средством принятия решений, который формирует вероятностное распределение на основании собранных метаданных, показывающее, какова вероятность соответствия приложения возможным категориям. 2 н. и 12 з.п. ф-лы, 6 ил.

Реферат

Область техники

Настоящее изобретение относится к системам и способам родительского контроля на мобильном устройстве, а конкретнее к системам и способам противодействия использованию приложений на мобильном устройстве.

Уровень техники

В настоящее время число мобильных вычислительных устройств растет, они проникли во все сферы жизни человека. Наиболее популярными из них являются телефоны, смартфоны, ноутбуки, коммуникаторы, системы навигации. Мобильные устройства используются в качестве средств коммуникации, связи, для развлечений. Параллельно с развитием этих устройств развиваются и беспроводные средства связи, которые неотделимы от них. Передача данных от одного устройства к другому, обмен информацией - задачи, которые не вызывают затруднений даже у неопытного пользователя данных устройств.

Современные мобильные устройства широко распространены не только среди взрослой аудитории, но и активно используются детьми и подростками, и предоставляют возможность доступа в Интернет практически в любом месте и в любое время. Интернет содержит различную информацию, часто ориентированную только на взрослую пользовательскую аудиторию. Такой информацией являются, например, материалы порнографического характера, которые могут находиться на различных сайтах знакомств. Очевидно, что такие информационные ресурсы должны быть закрыты для посещения детьми.

При этом с каждым годом становится все больше и больше посетителей Интернета - детей и подростков, которые стремятся освоить и пользоваться его возможностями. Интернет позволяет им обучаться, развиваться, осуществлять виртуальное общение. В то же время юные интернет-пользователи часто не готовы адекватно воспринимать найденные или полученные данные, которые могут быть некачественными, непроверенными или опасными, и, следовательно, могут причинить вред не только компьютеру, но и самим пользователям. Существуют приложения, которые в различной степени могут быть противопоказаны детям различных возрастных категорий, например:

приложения азартных игр;

приложение с внутриигровыми покупками;

приложения с большим количеством прав (доступ к отсылке CMC, например);

приложения с высоким ESRB рейтингом; и др.

Таким образом, существует необходимость развития технологий родительского контроля для защиты детей от приложений, не соответствующих их возрастной категории.

Раскрытие изобретения

Настоящее изобретение предназначено для блокирования использования приложений на основании данных о категоризации приложения.

Технический результат настоящего изобретения заключается в увеличении безопасности использования мобильных устройств, который достигается за счет предотвращения использования приложений на мобильном устройстве, несоответствующих политике использования мобильного устройства.

В одном из вариантов осуществления данного изобретения реализуется способ блокирования использования приложений на мобильном устройстве, по которому: (а) контролируют оболочку мобильного устройства при помощи средства контроля оболочки мобильного устройства; (б) осуществляют сбор метаданных, относящихся к приложению, при помощи средства сбора информации о приложениях; (в) анализируют собранные метаданные при помощи сервиса анализа для получения данных о категории приложения; (г) при помощи средства принятия решений на основании полученных данных о категории приложения принимают решение об использовании приложения на мобильном устройстве, согласно которому при помощи средства контроля оболочки мобильного устройства: блокируют использование приложения, если данные о категории не соответствуют политике использования мобильного устройства; и разрешают использование приложения, если данные о категории соответствуют политике использования мобильного устройства.

Согласно другому варианту осуществления данного изобретения средством контроля оболочки мобильного устройства скрывают ярлыки заблокированных для использования приложений.

В другом варианте осуществления контроль над оболочкой мобильного устройства может осуществляться: заменой стандартной мобильной оболочки контролируемой мобильной оболочкой; или интеграцией в стандартную мобильную оболочку технологий контроля.

В другом варианте осуществления разрешают использование приложения с ограничениями.

Еще в одном варианте осуществления ограничениями могут быть, по меньшей мере: ограничениями по времени; ограничениями по геолокации; ограничениями по использованию ресурсов мобильного устройства; и ограничениями по учетной записи.

Согласно другому варианту осуществления метаданными могут быть, по меньшей мере, следующие данные: хеш-сумма приложения или установочного пакета приложения; название приложения и любые другие текстовые данные, включая лицензионные соглашения с конечным пользователем, руководство пользователя, название компании, разработавшей приложение; графическое и видеосодержимое; ключи реестра и их значения; значения региональных комиссий возрастной оценки приложений; сертификат, которым подписано приложение; и используемые драйверы и библиотеки.

В другом варианте осуществления сервис анализа может быть реализован как на удаленном сервере, так и локально на мобильном устройстве.

В другом варианте осуществления полученные данные о категории приложения могут содержать категорию приложения или вероятностное распределение между возможными вариантами категорий приложения.

В одном из вариантов осуществления данного изобретения реализуется система блокирования использования приложений на мобильном устройстве, содержащая: (а) средство контроля оболочки мобильного устройства, связанное с средством принятия решений, которое контролирует оболочку мобильного устройства и блокирует или разрешает использования приложения; (б) средство сбора информации о приложениях, связанное с сервисом анализа, которое собирает метаданные, относящиеся к приложениям, и отправляет собранные метаданные на сервис анализа; (в) сервис анализа, связанный со средством сбора информации о приложениях и средством принятия решений, который осуществляет анализ полученных от средства сбора информации о приложениях метаданных и осуществляет отправку данных о категории приложения средству принятия решений; (г) средство принятия решения, связанное с сервисом анализа, средством хранения политик использования мобильного устройства и средством контроля оболочки мобильного устройства, реализованное в виде оболочки мобильного устройства, выполняющее принятие решения об использовании приложения на мобильном устройстве, согласно которому средство контроля оболочки мобильного устройства осуществляет блокирование или разрешение использования приложения; (д) средство хранения политик использования мобильного устройства, связанное со средством принятия решения, содержащее политики использования мобильного устройства, на основании соответствия которым средство принятия решения осуществляет принятие решения об использовании приложения.

В другом варианте осуществления данного изобретения средство контроля оболочки мобильного устройства скрывает ярлыки заблокированных для использования приложений.

Согласно другому варианту осуществления сервис анализа может быть реализован как на удаленном сервере, так и локально на мобильном устройстве.

В другом варианте осуществления средство контроля оболочки мобильного устройства реализовано: заменой стандартной мобильной оболочки контролируемой мобильной оболочкой; или интеграцией в стандартную мобильную оболочку технологий контроля.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

Фиг. 1А показывает типовую схему взаимодействия пользователя с мобильным устройством.

Фиг. 1Б показывает примеры запуска пользователем приложения на мобильном устройстве с стандартной мобильной оболочкой и с контролируемой мобильной оболочкой.

Фиг. 1В показывает пример запуска мобильного устройства с контролируемой оболочкой мобильного устройства.

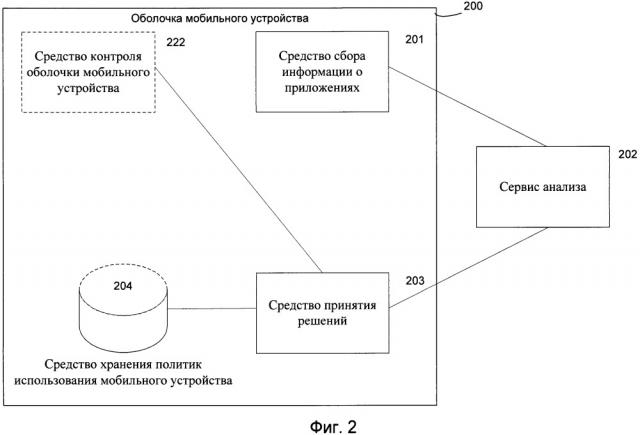

Фиг. 2 показывает детальную схему системы блокирования использования приложений на мобильном устройстве.

Фиг. 3 показывает блок-схему способа блокирования использования приложения на мобильном устройстве.

Фиг. 4 показывает пример компьютерной системы общего назначения.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Любое мобильное устройство, как правило, находится под управлением мобильной операционной системы (далее ОС), мобильными ОС являются, например: Android, iOS, Symbian, BlackBerry OS, Windows Phone и т.д. Приложения, устанавливаемые на устройства, осуществляют доступ к ресурсам мобильного устройства, в том числе и к коммуникационным портам, через интерфейсы, предоставляемые операционной системой.

Приложения содержат в себе различные данные или позволяют осуществлять к ним доступ. Поэтому необходимо ограничить использование пользователями приложений, несоответствующих политике использования мобильного устройства. Под политикой использования мобильного устройства понимают совокупность правил, которые регулируют использование мобильного устройства. Ниже приведен возможный пример такой политики:

- использование приложений категории «Игры» разрешен только после 18:00 и не больше двух часов в день;

- запрет приложениям из определенного списка использовать функции телефона для определения местоположения;

- в учебные дни, с 8:00 до 17:00 разрешается использовать только приложения, необходимые для учебы;

- разрешено использование приложений только для младшей возрастной категории.

Возрастные категории приложений могут различаться в зависимости от:

- содержимого, которое такие приложения могут предоставлять (например, изображений, которые могут появляться при использовании приложений);

- любых служб, функций или компонентов, к которым подключается приложение (например, служба геолокации).

К ресурсам мобильного устройства относят такие компоненты, которые могут быть выделены процессу обработки данных на определенный квант времени. Основными ресурсами вычислительной системы являются процессор(ы), оперативная память, устройства хранения данных и периферийные устройства. Интерфейс, предоставляемый операционной системой для взаимодействия с ресурсами устройства, реализован в виде API-функций (англ. API - application programming interface). С их помощью приложение может взаимодействовать с сетью, выполнять операции с файлами, с памятью и т.д.

На Фиг. 1А изображена типовая схема взаимодействия пользователя с мобильным устройством. Во всех операционных системах современных смартфонов по аналогии с Windows имеется рабочий стол или оболочка мобильного устройства 101 (англ. Shell, для Microsoft Windows такая оболочка реализована при помощи приложения «explorer.exe»), которое используется для запуска приложений. Именно через оболочку мобильного устройства 101 пользователь 100 запускает приложения, нажимая на ярлыки. Так же оболочка мобильного устройства используется для быстрого запуска приложений, вызова командной строки и т.п. Например, на смартфонах Samsung оболочка называется TouchWiz. Оболочка мобильного устройства 101 посредством API-функций операционной системы 102 обращается к операционной системе 103, а та осуществляет непосредственный доступ к ресурсам мобильного устройства 104. Оболочка мобильного устройства 101 является приложением мобильного устройства, посредством которого пользователь запускает другие приложения. Все приложения так же, как и оболочка мобильного устройства 101, взаимодействуют с ресурсами мобильного устройства 104 посредством API-функций операционной системы 102.

Получая контроль над оболочкой мобильного устройства 101, можно получить контроль над запуском приложений, изменением настроек устройства (например, настроек доступа к беспроводным сетям Wi-fi) и многими другими функциями. В общем случае контроль оболочки мобильного устройства 101 может контролировать и регулировать действия ребенка политиками использования мобильного устройства. Контроль может осуществляться в четырех разных вариантах:

1. Создание собственной мобильной оболочки и блокирование стандартной (т.е. замена).

2. Совместное равноправное использование двух оболочек мобильного устройства - одна безопасная, контролируемая (для ребенка), другая - небезопасная (для взрослого).

3. Совместное зависимое использование двух оболочек мобильного устройства - ведущая и ведомая оболочки - одна запускается из-под другой и контролирует ее активность.

4. Интеграция технологий защиты в стандартную оболочку производителя мобильного устройства (например, в TouchWiz).

Различия в этих четырех способах находятся в области применения технологии. Подходы могут по-разному подходить к решению задач в рамках родительского контроля и других технологий. Наиболее эффективный с точки зрения защиты является первый способ - замена стандартной оболочки мобильного устройства. В этом случае все действия ребенок осуществляет из контролируемого приложения (оболочки мобильного устройства 101) и их можно журналировать (для информирования родителя), блокировать или модифицировать. В одном из вариантов осуществления данного изобретения возможен запуск всех приложений в песочнице (например, как описано в заявках №2012156432 и №2012156433, поданных 25.12.2012) для осуществления контроля всех действий приложения на основе политик использования мобильного устройства. Таким образом, возможно ограничивать действия ребенка, например: запрещать отправку SMS через все приложения, а не только через стандартное; проверять все URL, к которым осуществляется доступ, а не только те URL, доступ к которым осуществляется в стандартном браузере; уведомлять родителей обо всех действиях ребенка и т.п.

В одном из вариантов осуществления данного изобретения описанная технология использования оболочки мобильного устройства 101 позволяет задать приложения или категории приложений, которые ребенку разрешено использовать. Технология так же позволяет налагать ограничения на выполняемые приложениями функции (доступ к сети, телефонии и т.д.), осуществлять фильтрацию данных, налагать ограничения по времени (например, приложения, относящиеся к категории «Игры» разрешено запускать только после 18:00 с суммарной продолжительностью работы с приложениями не более двух часов в день). Например родитель разрешает ребенку устанавливать новые приложения, но не хочет, чтобы он ставил приложения, которые не подходят для его возраста. Для этого в одном из вариантов изобретения используется сервис анализа приложений, который предоставляет данные о категории анализируемого приложения, на основании которых разрешается использовать только подходящие данному ребенку приложения.

На Фиг. 1Б изображены примеры с осуществлением запуска пользователем приложений на мобильном устройстве из стандартной мобильной оболочки и из контролируемой мобильной оболочки. Пример запуска приложения на мобильном устройстве со стандартной мобильной оболочкой обозначен первым вариантом (1). Пример запуска приложения на мобильном устройстве с контролируемой мобильной оболочкой обозначен вторым вариантом (2). Контроль именно запуска приложения пользователем используется лишь для наглядной демонстрации и никоим образом не ограничивает варианты контроля других действий пользователя, к которым может относиться, например, удаление приложения и другие действия, совершаемые пользователем посредством оболочки мобильного устройства.

Согласно первому варианту на этапе 110 пользователь для запуска приложения нажимает на ярлык приложения, отображаемый в оболочке мобильного устройства. Оболочка мобильного устройства определяет соответствующее ярлыку приложение на этапе 111 и осуществляет его запуск на этапе 112.

Согласно второму варианту на этапе 110' аналогично этапу 110 первого варианта пользователь для запуска приложения нажимает на ярлык приложения, отображаемый в оболочке мобильного устройства. Далее на этапе 111' контролируемая оболочка мобильного устройства определяет соответствующее ярлыку приложение. В одном из вариантов осуществления, если категория данного приложения не известна, то контролируемая оболочка мобильного устройства при помощи средства сбора информации о приложениях может осуществить сбор метаданных, относящихся к приложению, и отправить собранные метаданные на удаленный сервис анализа для определения категории приложения. В одном из вариантов осуществления сервис анализа может быть реализован локально на мобильном устройстве. На этапе 113 контролируемая оболочка мобильного устройства проверяет, соответствует ли запуск данного приложения политике использования мобильного устройства. Проверка на соответствие политике использования мобильного устройства может осуществлять как в отношении самого приложения, так и категории, к которой приложение относится. Политика использования мобильного устройства может содержать разрешающие и/или запрещающие правила, например: разрешающее правило - разрешить запуск приложения Facebook; запрещающее правило - запретить запуск приложений, относящихся к категории 18+. В общем случае проверка на соответствие политике использования мобильного устройства заключается в поиске правил, относящихся к приложению или категориям данного приложения, которые разрешают или запрещают использование данного приложения. Если в политике использования мобильного устройства есть правило, которое запрещает использование приложения, или отсутствует правило, разрешающее использование приложения, то данное приложение не соответствует политике использования мобильного устройства. Если же в политике использования мобильного устройства нет правила, запрещающего использование приложения, или есть правило, разрешающее его использование, то данное приложение соответствует политике использования мобильного устройства. Правила, соответствующие политике использования мобильного устройства, могут содержать дополнительные условия, например дату, время, продолжительность рабочей сессии и другие условия, а также конкретные действия, раскрывающие вариант использования данного приложения, такие как запуск, удаление, обновление и др. То есть запуск приложения может быть разрешен, но с некоторыми ограничениями, по меньшей мере, следующего характера:

- ограничениями по времени, включающих ограничения как по продолжительности использования, так и по временным рамкам (например, использование приложений для доступа к сети интернет ограничено дневным временем);

- ограничениями по геолокации (например, запуск игр и приложений для доступа к социальным сетям разрешен вне территории школы);

- ограничениями по использованию ресурсов мобильного устройства (например, разрешено использование приложения с ограничением на использование камеры мобильного устройства); и

- ограничениями по учетной записи (на одно и то же приложение могут быть наложены различные ограничения в зависимости от текущей используемой учетной записи, например, если учетная запись родителя может позволять использовать любые приложения без каких-либо ограничений, действующих в отношении учетной записи ребенка).

Также возможно использование любых комбинации описанных выше ограничений. Посредством запуска приложений с ограничениями можно запретить пользователям изменять конфигурационные настройки мобильного устройства, например запретить включать Bluetooth, подключать мобильное устройство к компьютеру или пользоваться CMC. Таким образом, в соответствии со вторым вариантом, изображенным на Фиг. 1Б, если на этапе 114 контролируемая оболочка мобильного устройства определяет, что запуск приложения соответствует политике использования мобильного устройства, то на этапе 112' осуществляется запуск данного приложения, если же запуск приложения не соответствует политике использования мобильного устройства, то на этапе 115 запуск данного приложения блокируется. А ярлык приложения, запуск которого невозможен даже с ограничениями, может быть скрыт контролируемой оболочкой мобильного устройства.

На Фиг. 1В показан пример запуска мобильного устройства с контролируемой оболочкой мобильного устройства. Согласно данному примеру на этапе 120 осуществляется загрузка мобильного устройства, вследствие чего на этапе 121 операционная система запускает контролируемую оболочку мобильного устройства. После запуска на этапе 122 контролируемая оболочка мобильного устройства начинает проверку всех имеющихся на мобильном устройстве приложений. Если на этапе 123 есть непроверенное приложение, то на этапе 124 осуществляется его проверка на соответствие политике использования мобильного устройства. Ярлыки приложений, соответствующих политике использования мобильного устройства, добавляются на этапе 125 в контролируемую оболочку мобильного устройства. Если на этапе 123 отсутствуют непроверенные приложения, то запуск контролируемой оболочки мобильного устройства заканчивается на этапе 126, после чего для использования становятся доступны лишь те приложения, которые соответствуют политике использования мобильного устройства. Если при проверке приложения на соответствие политике использования мобильного устройства на этапе 124 его категория не известна, то контролируемая оболочка мобильного устройства при помощи средства сбора информации о приложениях может осуществить сбор метаданных, относящихся к приложению, и отправить собранные метаданные на удаленный сервис анализа для определения категории приложения.

На Фиг. 2 изображена детальная схема системы блокирования использования приложений на мобильном устройстве. На данной схеме изображена оболочка мобильного устройства 200, которая в сочетании со средством контроля оболочки мобильного устройства 222 становится контролируемой оболочкой мобильного устройства. В одном из вариантов осуществления средство контроля оболочки мобильного устройства может быть интегрировано в стандартную мобильную оболочку. В другом варианте осуществления контроль над оболочкой может достигаться путем замены стандартной мобильной оболочки на контролируемую оболочку мобильного устройства.

Также на схеме приведено средство сбора информации о приложениях 201, которое осуществляет сбор метаданных, относящихся к приложениям, и отправляет собранные метаданные на сервис анализа 202. Метаданными могут быть любые данные, параметры и характеристики, относящиеся к приложению, например:

- хеш-сумма приложения или дистрибутива (установочного пакета приложения);

- название приложения и любые другие текстовые данные, включая лицензионные соглашения с конечным пользователем (EULA - end user license agreement), руководство пользователя, название компании, разработавшей приложение;

- графическое и видеосодержимое (мультимедиа содержимое);

- ключи реестра и их значения;

- значения ESRB (организация ESRB), PEGI (организация PEGI) и других региональных комиссий возрастной оценки приложений;

- сертификат, которым подписано приложение;

- используемые драйверы, библиотеки и др.

Сервис анализа 202 может представлять из себя локальный модуль или удаленный сервер, предназначенный для анализа приложений и связанных с ними метаданных с целью отнесения их к какой-либо категории. В случае, если в результате анализа метаданных невозможно точно определить категорию приложения, сервис анализа 202 передает средству принятия решений 203 вероятностное распределение, показывающее, какова вероятность соответствия приложения той или иной категории. В ходе анализа исследуются метаданные на предмет наличия признаков, указывающих на принадлежность приложения к той или иной категории, например, в пользу принадлежности к категории «Игры» может свидетельствовать использование приложением графических библиотек (например, OpenGL ES). Любое свидетельство в пользу какой-либо категории увеличивает вероятность принадлежности приложения к данной категории, таким образом, после анализа в рамках одной классификации (например, классификация приложений по возрастным категориям или по функциональности) может быть сформировано вероятностное распределение возможных категорий приложения. Для выбора категории из вероятностного распределения могут быть выбраны условия, например порог. В случае, если преодоление порога не выполнено (или других установленных условий), то сервис анализа 202 может передать средству принятия решений 203 вероятностное распределение. Средство принятия решения 203, связанное средством хранения политик использования мобильного устройства 204, может, в свою очередь, выбрать, например, наиболее вероятную категорию приложения или отнести приложение к менее вероятной категории, но с более строгими требованиями (например, требования могут становиться тем строже, чем младше возрастная категория). Под строгостью подразумевается количество действующих в отношении категории запретов и ограничений (чем больше, тем строже требования) в соответствии с политикой использования мобильного устройства. В одном из вариантов осуществления данного изобретения средство принятия решения 203, реализованное в виде оболочки мобильного устройства. Средство принятия решения 203 определяет, блокировать или разрешить использование приложения на мобильном устройстве на основании соответствия категории приложения выбранной политике использования мобильного устройства из средства хранения политик использования мобильного устройства 204. Таким образом, в случае несоответствия категории приложения выбранной политике использования мобильного устройства использование приложения блокируется, в случае соответствия - разрешается.

На Фиг. 3 изображена блок-схема способа блокирования использования приложения на мобильном устройстве. Согласно схеме на этапе 301 при помощи средства сбора информации о приложениях осуществляется сбор метаданных, относящихся к приложению. После чего на этапе 302 собранные метаданные передаются сервису анализа 202, где осуществляется их анализ для определения категории приложения. Далее, на этапе 303, средство принятия решения 203, реализованное в виде оболочки мобильного устройства, получает данные о категории приложения. И на этапе 304 сравнивает полученные данные о категории приложения с политиками использования мобильного устройства из средства хранения политик использования мобильного устройства 204. Если категория приложения не соответствует заданной политике использования мобильного устройства, то на этапе 305 средство принятия решения 203 блокирует использование приложения. А если категория приложения соответствует заданной политике использования мобильного устройства, то на этапе 306 средство принятия решения 203 разрешает использование приложения.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, представляющий собой в одном из вариантов осуществления сервис анализа 202, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая, в свою очередь, память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20, в свою очередь, содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM, и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш-карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п.

Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который, в свою очередь, подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.4. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

1. Способ контроля использования приложений на мобильном устройстве, по которому:

а) контролируют оболочку мобильного устройства при помощи средства контроля оболочки мобильного устройства;

б) осуществляют сбор метаданных, относящихся к приложению, при помощи контролируемой оболочки мобильного устройства;

в) при помощи сервиса анализа формируют вероятностное распределение на основании собранных метаданных, показывающее, какова вероятность соответствия приложения возможным категориям, и определяют категорию по превышению порога, при этом если порог не превышен, то выбирают при помощи контролируемой оболочки мобильного устройства категорию с наибольшим количеством действующих в отношении категории ограничений;

г) при помощи контролируемой оболочки мобильного устройства:

- блокируют использование приложения, если категория, которая была определена, не соответствует политике использования мобильного устройства; и

- разрешают использование приложения, если категория, которая была определена, соответствует политике использования мобильного устройства.

2. Способ по п. 1, в котором при блокировании использования приложения скрывают ярлыки заблокированных для использования приложений.

3. Способ по п. 1, в котором контроль оболочки мобильного устройства осуществляют:

- заменой стандартной мобильной оболочки контролируемой мобильной оболочкой; или

- интеграцией в стандартную мобильную оболочку технологий контроля.

4. Способ по п. 1, в котором разрешают использование приложения с ограничениями.

5. Способ по п. 4, где ограничениями являются:

- ограничения по времени;

- ограничения по геолокации;

- ограничения по использованию ресурсов мобильного устройства; и

- ограничения по учетной записи.

6. Способ по п. 1, в котором метаданными могут быть по меньшей мере следующие данные:

- хеш-сумма приложения или установочного пакета приложения;

- название приложения и любые другие текстовые данные, включая лицензионные соглашения с конечным пользователем, руководство пользователя, название компании, разработавшей приложение;

- графическое и видеосодержимое;

- ключи реестра и их значения;

- значения региональных комиссий возрастной оценки приложений;

- сертификат, которым подписано приложение; и

- используемые драйверы и библиотеки.

7. Способ по п. 1, в котором сервис анализа реализован на удаленном сервере или локально на мобильном устройстве.

8. Система контроля использования приложений на мобильном устройстве, содержащая:

а) контролируемую оболочку мобильного устройства, полученную путем интеграции средства контроля оболочки мобильного устройства в оболочку мобильного устройства, включающую:

- средство сбора информации о приложениях, связанное с сервисом анализа, которое собирает метаданные, относящиеся к приложениям, и отправляет собранные метаданные на сервис анализа;

- средство принятия решения, связанное с сервисом анализа и средством хранения политик использования мобильного устройства, выбирающее из вероятностного распределения категорий приложения категорию с наибольшим количеством действующих в отношении категории ограничений и выполняющее принятие решения об использовании приложения на мобильном устройстве, блокирует или разрешает использования приложения;

- средство хранения политик использования мобильного устройства, связанное со средством принятия