Способ и устройство получения сертификата

Иллюстрации

Показать всеИзобретение относится к средствам получения сертификата. Технический результат заключается в обеспечении безопасности служебного канала. Способ получения сертификата содержит: прием администратором виртуализированной сетевой функции (VNFM) сообщения о прокси применении сертификата, отправляемого администратором виртуализированной инфраструктуры (VIM) в структуре виртуализированной сетевой функции VNF, причем сообщение о прокси применении сертификата содержит экземпляр VNF, который запрашивает применение сертификата, и информацию о применении сертификата, используемую экземпляром VNF для применения сертификата; отправку с помощью VNFM сообщения о применении сертификата в сертифицирующий орган (СА), причем сообщение о применении сертификата содержит информацию о применении сертификата, используемую экземпляром VNF для применения сертификата; и прием, посредством VNFM, сертификата, выдаваемого СА, и отправку сертификата в VIM, причем сертификат формируется посредством СА в соответствии с информацией о применении сертификата. 4 н. и 12 з.п. ф-лы, 13 ил.

Реферат

ОБЛАСТЬ ТЕХНИКИ

[0001] Настоящее изобретение относится к области развертывания виртуальных сетей и, в частности, к способу и устройству получения сертификата.

УРОВЕНЬ ТЕХНИКИ

[0002] Виртуализация сетевых функций (Network Function Virtualization, NFV) является организацией по стандартизации, которая создана с целью «виртуализации обычных сетей» и разработала совокупность стандартов развертывания сетей в среде виртуализации. С помощью стандартов, разработанных организацией NFV, могут быть реализованы виртуализация сетей, гибкое развертывание и т.п.

[0003] Архитектура виртуальных сетей, разработанная NFV, включает в себя систему управления элементами (Element Management System, EMS), оркестратор NFV (оркестр NFV, NFVO), экземпляр виртуализированной сетевой функции (Virtual Network Function, VNF), администратор VNF (Администратор VNF, VNFM), NFV-инфраструктуру (Виртуальную Инфраструктуру Сетевых Функций, NFVI) и администратор виртуализированной инфраструктуры (Virtual Infrastructure Manager, VIM) в сети VNF.

[0004] EMS, которая является обычным администратором сетевых элементов, выполнена с возможностью администрирования экземпляра VNF в качестве сетевого элемента, причем, экземпляр VNF получается путем инстанцирования; NFVO выполнен с возможностью оркестрации VNF; экземпляр VNF является виртуализированным сетевым элементом, который выполняет сетевую функцию; VNFM выполнен с возможностью администрирования VNF; NFVI включает в себя виртуализированные вычислительные ресурсы, виртуализированные ресурсы хранения, виртуализированные сетевые ресурсы и т.п.; VIM выполнен с возможностью администрирования NFVI в соответствии с командами NFVO и VNFM.

[0005] EMS или VNFM администрирует VNF путем установления служебного канала с VNF. Для предотвращения атаки сети со стороны пользователя-злоумышленника обе стороны должны быть аутентифицированы, когда между EMS или VNFM и VNF устанавливается служебный канал. Как правило, аутентификация выполняется путем использования технологии защиты транспортного уровня (то есть, путем использования сертификата). То есть, сертификат используется в качестве доказательства аутентификации для выполнения операций аутентификации с обеих сторон.

[0006] Однако в обычной сети способы получения сертификата включают в себя в качестве неограничивающих примеров следующие два способа:

[0007] Первый способ:

[0008] Исходный сертификат, привязанный к аппаратным средствам, импортируется вручную или при начальной установке аппаратных средств или программных средств, а затем требуемый сертификат получается с помощью исходного сертификата и протокола управления сертификатами.

[0009] Однако, в стандартах NFV VNF автоматически формируется на VM и не может получать сертификат первым способом, что приводит к слабой безопасности служебного канала, устанавливаемого между EMS или VNFM и VNF.

[0010] Второй способ:

[0011] Когда формируется сетевой элемент, поставщик сетевого элемента устанавливает сертификат поставщика в сетевом элементе. Следовательно, когда сетевой элемент изначально конфигурируется, сетевой элемент использует протокол управления сертификатами для применения системы с открытым ключом (Инфраструктуры с Открытым Ключом, PKI) оператора для сертификата, выдаваемого оператором. В процессе применения сертификата сетевой элемент использует сертификат поставщика в качестве своего доказательства идентичности, поэтому PKI доверяет сетевому элементу и выдает сертификат оператора.

[0012] Однако, в виртуализированной среде VNF формируется динамически и, следовательно, не может применять сертификат вторым способом, что приводит к слабой безопасности служебного канала, устанавливаемого между EMS или VNFM и VNF.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0013] В свете вышеизложенного, в вариантах осуществления настоящего изобретения предлагаются способ и устройство получения сертификата для решения проблемы слабой безопасности служебного канала, устанавливаемого между EMS или VNFM и VNF.

[0014] В соответствии с первым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

модуль приема, выполненный с возможностью приема сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата включает в себя информацию об аутентификации и информацию о применении сертификата, которая используется для применения сертификата, причем, информация об аутентификации используется для установления канала для прокси-применения сертификата между экземпляром VNF и администратором виртуализированной сетевой функции (VNF) (VNFM); и

модуль отправки, выполненный с возможностью использования информации об аутентификации, принимаемой модулем приема, для аутентификации экземпляра VNF, а при успешной аутентификации - отправки сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата, причем

модуль приема дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

модуль отправки дополнительно выполнен с возможностью отправки сертификата, принимаемого модулем приема, в экземпляр VNF, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0015] Со ссылкой на возможный способ реализации первого аспекта настоящего изобретения, в первом возможном способе реализации информация об аутентификации является временным сертификатом, причем, временный сертификат применяется от VNFM, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0016] Со ссылкой на первый возможный способ реализации первого аспекта настоящего изобретения, во втором возможном способе реализации модуль отправки, в частности, выполнен с возможностью: сравнения принимаемого временного сертификата с временным сертификатом, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда определяется, что принимаемый временный сертификат является таким же, как и временный сертификат, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда определяется, что принимаемый временный сертификат отличается от временного сертификата, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0017] Со ссылкой на возможный способ реализации первого аспекта настоящего изобретения, в третьем возможном способе реализации информация об аутентификации является общим ключом (PSK), причем, PSK формируется, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0018] Со ссылкой на третий возможный способ реализации первого аспекта настоящего изобретения, в четвертом возможном способе реализации модуль приема, в частности, выполнен с возможностью отправки PSK в экземпляр VNF и приема сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата отправляется в VNFM, когда экземпляр VNF определяет, что локально введенный PSK является таким же, как и принимаемый PSK, отправляемый VNFM, или связан с ним.

[0019] Со ссылкой на четвертый возможный способ реализации первого аспекта настоящего изобретения, в пятом возможном способе реализации модуль отправки, в частности, выполнен с возможностью: сравнения принимаемого PSK с PSK, который выдается, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда определяется, что принимаемый PSK является таким же, как и PSK, который выдается, или связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда определяется, что принимаемый PSK отличается от PSK, который выдается, или не связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0020] Со ссылкой на возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации первого аспекта настоящего изобретения, в шестом возможном способе реализации устройство дополнительно включает в себя:

модуль установления канала, выполненный с возможностью: когда сертификат отправляется в экземпляр VNF - использования сертификата для установления служебного канала с экземпляром VNF.

[0021] В соответствии со вторым аспектом настоящего изобретения, предлагается устройство получения сертификата, включет в себя:

модуль приема, выполненный с возможностью приема сообщения о прокси применения сертификата, отправляемого администратором виртуализированной инфраструктуры (VIM) в структуре VNF, причем, сообщение о прокси применения сертификата включает в себя экземпляр VNF, который запрашивает применение сертификата, и информацию о применении сертификата, используемую экземпляром VNF для применения сертификата; и

модуль отправки, выполненный с возможностью отправки сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, принимаемую модулем приема и используемую экземпляром VNF для применения сертификата, причем,

модуль приема дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

модуль отправки дополнительно выполнен с возможностью отправки сертификата, принимаемого модулем приема, в VIM, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, используемой экземпляром VNF для применения сертификата и включенной в сообщение о применении сертификата.

[0022] Со ссылкой на возможный способ реализации второго аспекта настоящего изобретения, в первом возможном способе реализации сообщение о прокси применения сертификата формируется VIM в соответствии с принимаемой информацией о применении сертификата, причем, информация о применении сертификата получается экземпляром VNF в соответствии с параметром инициализации и отправляется экземпляром VNF в VM, а затем отправляется VM в VIM по защищенному каналу с VIM.

[0023] Со ссылкой на первый возможный способ реализации второго аспекта настоящего изобретения, во втором возможном способе реализации параметр инициализации вклюает в себя информацию о СА и доменное имя домена управления сертификатами и получается, когда оркестратор виртуализации сетевых функций (NFVO) определяет инстанцировать экземпляр VNF.

[0024] В соответствии с третьим аспектом настоящего изобретения, предлагается устройство получения сертификата, включает в себя:

модуль приема, выполненный с возможностью приема сообщения о применении сертификата, отправляемого экземпляром виртуализированной сетевой функции (VNF), причем, сообщение о применении сертификата включает в себя временный сертификат и информацию о применении сертификата, которая используется для применения сертификата, причем, временный сертификат применятся от СА, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF; и

модуль выдачи, выполненный с возможностью использования временного сертификата, принимаемого модулем приема, для аутентификации экземпляра VNF, а при успешной аутентификации - выдачи сертификата в экземпляр VNF в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0025] В соответствии с четвертым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

модуль приема, выполненный с возможностью приема сообщения о применении сертификата, отправляемого виртуальной машиной (VM), причем, сообщение о применении сертификата включает в себя открытый ключ, используемый для применения сертификата; и

модуль отправки, выполненный с возможностью отправки сообщения о прокси применения сертификата в сертифицирующий орган (СА), причем, сообщение о прокси применения сертификата включает в себя открытый ключ, принимаемый модулем приема и используемый VM для применения сертификата, причем

модуль приема дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

модуль отправки дополнительно выполнен с возможностью отправки сертификата, принимаемого модулем приема, в VM, причем, сертификат получается СА путем подписания в соответствии с открытым ключом, используемым VM для применения сертификата и включенным в сообщение о прокси применения сертификата.

[0026] Со ссылкой на возможный способ реализации четвертого аспекта настоящего изобретения, в первом возможном способе реализации модуль отправки, в частности, выполнен с возможностью отправки сообщения о прокси применения сертификата в администратор виртуализированной инфраструктуры (VIM) в структуре виртуализированной сетевой функции таким образом, что VIM пересылает сообщение о прокси применения сертификата в сертифицирующий орган (СА).

[0027] Со ссылкой на возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации четвертого аспекта настоящего изобретения, во втором возможном способе реализации устройство дополнительно включает в себя:

модуль установления канала, выполненный с возможностью: когда VM принимает сертификат - установления служебного канала между VM и администратором VM.

[0028] Со ссылкой на возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации четвертого аспекта настоящего изобретения, в третьем возможном способе реализации открытый ключ формируется VM в соответствии с параметром инициализации, причем, параметр инициализации включает в себя информацию о СА и доменное имя домена управления сертификатом и получается, когда администратор виртуализированной инфраструктуры (VIM) в структуре виртуализированной сетевой функции принимает команду на формирование VM, причем, команда отправляется оркестратором виртуализации сетевой функции (NFVO).

[0029] В соответствии с пятым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее:

приемник сигналов, выполненный с возможностью приема сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата включает в себя информацию об аутентификации и информацию о применении сертификата, которая используется для применения сертификата, причем, информация об аутентификации используется для установления канала для прокси-применения сертификата между экземпляром VNF и администратором виртуализированной сетевой функции (VNF) (VNFM); и

передатчик сигналов, выполненный с возможностью использования информации об аутентификации для аутентификации экземпляра VNF, а при успешной аутентификации - отправки сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата, причем

приемник сигналов дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

передатчик сигналов дополнительно выполнен с возможностью отправки сертификата в экземпляр VNF, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0030] Со ссылкой на возможный способ реализации пятого аспекта настоящего изобретения, в первом возможном способе реализации информация об аутентификации является временным сертификатом, причем, временный сертификат применяется от VNFM, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0031] Со ссылкой на первый возможный способ реализации пятого аспекта настоящего изобретения, во втором возможном способе реализации передатчик сигналов, в частности, выполнен с возможностью: сравнения принимаемого временного сертификата с временным сертификатом, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда VNFM определяет, что принимаемый временный сертификат является таким же, как и временный сертификат, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда VNFM определяет, что принимаемый временный сертификат отличается от временного сертификата, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0032] Со ссылкой на возможный способ реализации пятого аспекта настоящего изобретения, в третьем возможном способе реализации информация об аутентификации является общим ключом (PSK), причем, PSK формируется, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0033] Со ссылкой на третий возможный способ реализации пятого аспекта настоящего изобретения, в четвертом возможном способе реализации приемник сигналов, в частности, выполнен с возможностью отправки PSK в экземпляр VNF и приема сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата отправляется в VNFM, когда экземпляр VNF определяет, что локально введенный PSK является таким же, как и принимаемый PSK, отправляемый VNFM, или связан с ним.

[0034] Со ссылкой на четвертый возможный способ реализации пятого аспекта настоящего изобретения, в пятом возможном способе реализации передатчик сигналов, в частности, выполнен с возможностью: сравнения принимаемого PSK с PSK, который выдается, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда определяется, что принимаемый PSK является таким же, как и PSK, который выдается, или связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда определяется, что принимаемый PSK отличается от PSK, который выдается, или не связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0035] Со ссылкой на возможный способ реализации пятого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации пятого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации пятого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации пятого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации пятого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации пятого аспекта настоящего изобретения, в шестом возможном способе реализации устройство дополнительно включает в себя:

процессор, выполненный с возможностью: когда сертификат отправляется в экземпляр VNF - использования сертификата для установления служебного канала с экземпляром VNF.

[0036] В соответствии с шестым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

приемник сигналов, выполненный с возможностью приема сообщения о прокси применения сертификата, отправляемого администратором виртуализированной инфраструктуры (VIM) в структуре VNF, причем, сообщение о прокси применения сертификата включает в себя экземпляр VNF, который запрашивает применение сертификата, и информацию о применении сертификата, используемую экземпляром VNF для применения сертификата; и

передатчик сигналов, выполненный с возможностью отправки сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, используемую экземпляром VNF для применения сертификата, причем,

приемник сигналов дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

передатчик сигналов дополнительно выполнен с возможностью отправки сертификата в VIM, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, используемой экземпляром VNF для применения сертификата и включенной в сообщение о применении сертификата.

[0037] Со ссылкой на возможный способ реализации шестого аспекта настоящего изобретения, в первом возможном способе реализации сообщение о прокси применения сертификата формируется VIM в соответствии с принимаемой информацией о применении сертификата, причем, информация о применении сертификата получается экземпляром VNF в соответствии с параметром инициализации и отправляется экземпляром VNF в VM, а затем отправляется VM в VIM по защищенному каналу с VIM.

[0038] Со ссылкой на первый возможный способ реализации шестого аспекта настоящего изобретения, во втором возможном способе реализации параметр инициализации включает в себя информацию о СА и доменное имя домена управления сертификатами и получается, когда оркестратор виртуализации сетевых функций (NFVO) определяет инстанцировать экземпляр VNF.

[0039] В соответствии с седьмым аспектом настоящего изобретения, предлагается устройство получения сертификата, включает в себя:

приемник сигналов, выполненный с возможностью приема сообщения о применении сертификата, отправляемого экземпляром виртуализированной сетевой функции (VNF), причем, сообщение о применении сертификата включает в себя временный сертификат и информацию о применении сертификата, которая используется для применения сертификата, причем, временный сертификат применятся от СА, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF; и

процессор, выполненный с возможностью использования временного сертификата для аутентификации экземпляра VNF, а при успешной аутентификации - выдачи сертификата в экземпляр VNF в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0040] В соответствии с восьмым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

приемник сигналов, выполненный с возможностью приема сообщения о применении сертификата, отправляемого виртуальной машиной (VM), причем, сообщение о применении сертификата включает в себя открытый ключ, используемый для применения сертификата; и

передатчик сигналов, выполненный с возможностью отправки сообщения о прокси применения сертификата в сертифицирующий орган (СА), причем, сообщение о прокси применения сертификата включает в себя открытый ключ, используемый VM для применения сертификата, причем

приемник сигналов дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

передатчик сигналов дополнительно выполнен с возможностью отправки сертификата в VM, причем, сертификат получается СА путем подписания в соответствии с открытым ключом, используемым VM для применения сертификата и включенным в сообщение о прокси применения сертификата.

[0041] Со ссылкой на возможный способ реализации восьмого аспекта настоящего изобретения, в первом возможном способе реализации передатчик сигналов, в частности, выполнен с возможностью отправки сообщения о прокси применения сертификата в администратор виртуализированной инфраструктуры (VIM) в структуре виртуализированной сетевой функции таким образом, что VIM пересылает сообщение о прокси применения сертификата в сертифицирующий орган (СА).

[0042] Со ссылкой на возможный способ реализации восьмого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации восьмого аспекта настоящего изобретения, во втором возможном способе реализации устройство дополнительно включает в себя:

процессор, выполненный с возможностью: когда VM принимает сертификат - установления служебного канала между VM и администратором VM.

[0043] Со ссылкой на возможный способ реализации восьмого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации восьмого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации восьмого аспекта настоящего изобретения, в третьем возможном способе реализации открытый ключ формируется VM в соответствии с параметром инициализации, причем, параметр инициализации включает в себя информацию о СА и доменное имя домена управления сертификатом и получается, когда администратор виртуализированной инфраструктуры (VIM) в структуре виртуализированной сетевой функции принимает команду на формирование VM, причем, команда отправляется оркестратором виртуализации сетевой функции (NFVO).

[0044] В соответствии с девятым аспектом настоящего изобретения, предлагается способ получения сертификата, включающий в себя:

прием администратором виртуализированной сетевой функции (VNFM) сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата включает в себя информацию об аутентификации и информацию о применении сертификата, которая используется для применения сертификата, причем, информация об аутентификации используется для установления канала для прокси-применения сертификата между экземпляром VNF и администратором виртуализированной сетевой функции (VNF) (VNFM);

использование, посредством VNFM, информации об аутентификации для аутентификации экземпляра VNF, а при успешной аутентификации - отправки сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата; и

прием, посредством VNFM, сертификата, выдаваемого СА, и отправку сертификата в экземпляр VNF, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0045] Со ссылкой на возможный способ реализации в девятом аспекте настоящего изобретения, в первом возможном способе реализации информация об аутентификации является временным сертификатом, причем, временный сертификат применяется от VNFM, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0046] Со ссылкой на первый возможный способ реализации девятого аспекта настоящего изобретения, во втором возможном способе реализации использование, посредством VNFM, информации об аутентификации для аутентификации экземпляра VNF включает в себя:

сравнение, посредством VNFM, принимаемого временного сертификата с временным сертификатом, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда VNFM определяет, что принимаемый временный сертификат является таким же, как и временный сертификат, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда VNFM определяет, что принимаемый временный сертификат отличается от временного сертификата, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0047] Со ссылкой на возможный способ реализации в девятом аспекте настоящего изобретения, в третьем возможном способе реализации информация об аутентификации является общим ключом (PSK), причем, PSK формируется, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0048] Со ссылкой на третий возможный способ реализации девятого аспекта настоящего изобретения, в четвертом возможном способе реализации прием администратором виртуализированной сетевой функции (VNF) (VNFM) сообщения о прокси применения сертификата, отправляемого экземпляром VNF, включает в себя:

отправку - с помощью VNFM - PSK в экземпляр VNF и прием сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата отправляется в VNFM, когда экземпляр VNF определяет, что локально введенный PSK является таким же, как и принимаемый PSK, отправляемый VNFM, или связан с ним.

[0049] Со ссылкой на четвертый возможный способ реализации девятого аспекта настоящего изобретения, в пятом возможном способе реализации использование, посредством VNFM, информации об аутентификации для аутентификации экземпляра VNF включает в себя:

сравнение - с помощью VNFM - принимаемого PSK с PSK, который выдается, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда VNFM определяет, что принимаемый PSK является таким же, как и PSK, который выдается, или связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда VNFM определяет, что принимаемый PSK отличается от PSK, который выдается, или не связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0050] Со ссылкой на возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации девятого аспекта настоящего изобретения, в шестом возможном способе реализации способ дополнительно включает в себя:

использование, посредством VNFM, сертификата для установления служебного канала с экземпляром VNF при отправке сертификата в экземпляр VNF.

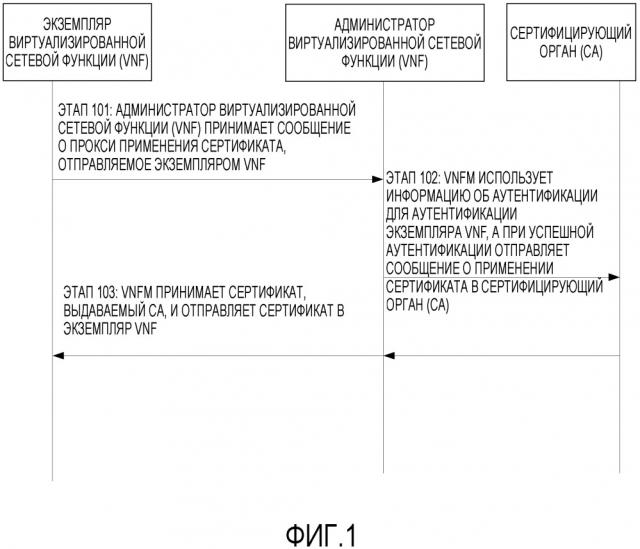

[0051] В соответствии с десятым аспектом настоящего изобретения, предлагается способ получения сертификата, включающий в себя:

прием администратором виртуализированной сетевой функции (VNFM) сообщения о прокси применения сертификата, отправляемого администратором виртуализированной инфраструктуры (VIM) в структуре VNF, причем, сообщение о прокси применения сертификата включает в себя экземпляр VNF, который запрашивает применение сертификата, и информацию о применении сертификата, используемую экземпляром VNF для применения сертификата;

отправку с помощью VNFM сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, используемую экземпляром VNF для применения сертификата; и

прием, посредством VNFM, сертификата, выдаваемого СА, и отправку сертификата в VIM, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, используемой экземпляром VNF для применения сертификата и включенной в сообщение о применении сертификата.

[0052] Со ссылкой на возможный способ реализации в десятом аспекте настоящего изобретения, в первом возможном способе реализации сообщение о прокси применения сертификата формируется VIM в соответствии с принимаемой информацией о применении сертификата, причем, информация о применении сертификата получается экземпляром VNF в соответствии с параметром инициализации и отправляется экземпляром VNF в VM, а затем отправляется VM в VIM по защищенному каналу с VIM.

[0053] Со ссылкой на первый возможный способ реализации десятого аспекта настоящего изобретения, во втором возможном способе реализации параметр инициализации включает в себя информацию о СА и доменное имя домена управления сертификатами и получается, когда оркестратор виртуализации сетевых функций (NFVO) определяет инстанцировать экземпляр VNF.

[0054] В соответствии с одиннадцатым аспектом настоящего изобретения, предлагается способ получения сертификата, включающий в себя:

прием сертифицирующим органом (СА) сообщения о применении сертификата, отправляемого экземпляром виртуализированной сетевой функции (VNF), причем, сообщение о применении сертификата включает в себя временный сертификат и информацию о применении сертификата, которая используется для применения сертификата, причем, временный сертификат применятся от СА, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF; и

использование СА временного сертификата для аутентификации экземпляра VNF, а при успешной аутентификации - выдачи сертификата в экземпляр VNF в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0055] В соответствии с двенадцатым аспектом настоящего изобретения, предлагается способ получения сертификата, включающий в себя:

прием инфраструктурой виртуализации сетевой функции (NFVI) сообщения о применении сертификата, отправляемого виртуальной машиной (VM), причем, сообщение о применении сертификата включает в себя открытый ключ, используемый для применения сертификата;

отправку NFVI сообщения о прокси применения сертификата в сер