Система беспроводной связи

Иллюстрации

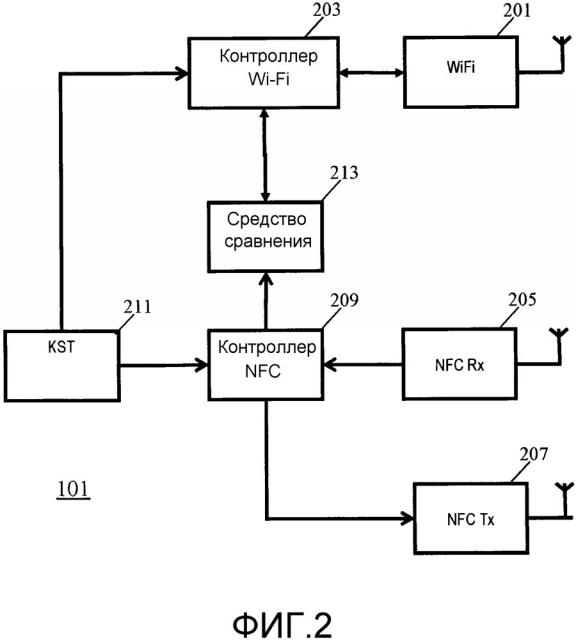

Показать всеИзобретение относится к аутентификации в системе беспроводной связи. Технический результат изобретения заключается в повышении надежности аутентификации за счет использования двух типов линии связи. Система беспроводной связи содержит два блока (101, 103) связи, которые обмениваются идентификационными данными открытого ключа с использованием как связи ближнего поля (NFC), так и Wi-Fi. Средства (213) сравнения сравнивают идентификационные данные открытого ключа, принятые по NFC, с принятыми по Wi-Fi. Если они не соответствуют друг другу, контроллеры (203, 303) связи прерывают Wi-Fi-связь и конкретным образом могут прерывать защищенное установление Wi-Fi-связи. Если идентификационные данные открытого ключа соответствуют друг другу, контроллеры (203, 303) связи определяют согласующиеся сеансовые ключи и сетевые ключи из идентификационных данных открытого ключа. 4 н. и 11 з.п. ф-лы, 3 ил.

Реферат

Область техники, к которой относится изобретение

Изобретение относится к аутентификации в системе беспроводной связи и, в частности, но не исключительно, к установлению Wi-Fi-связи между блоками связи.

Уровень техники

Беспроводные системы связи стали повсеместными и обеспечивают гибкую и эффективную поддержку для множества приложений связи, включающих в себя приложения мобильной связи. Одним распространенным набором стандартов беспроводной связи является серия стандартов связи Wi-Fi, которая, например, используется во множестве домов для обеспечения беспроводного осуществления сети и Интернет-доступа. Wi-Fi-серия стандартов связи включает в себя, среди прочего, распространенные стандарты IEEE 802.11a, IEEE 802.11b, IEEE 802.11g и IEEE 802.11n, определенные Институтом инженеров электротехники и электроники (IEEE). Wi-Fi также широко используется в магазинах, гостиницах, ресторанах и т.д. для обеспечения беспроводного Интернет-доступа.

Важным аспектом для большинства систем беспроводной связи является то, что они обеспечивают защищенную связь. Такая защищенность должна предпочтительно обеспечивать то, что третьи стороны не могут подслушивать эфирную связь, т.е. то, что третья сторона не может принимать радиопередачи и успешно декодировать данные. Для того чтобы обеспечить такую защиту, передачи данных в эфире могут быть зашифрованы. Однако для того, чтобы шифровать данные, два устройства должны иметь возможность защищенным образом устанавливать ключ шифрования, который должен быть использован. Другим важным фактором является такая аутентификация устройств связи, чтобы некоторое заданное устройство связи могло быть уверено, что оно связывается с надлежащим другим устройством связи, а не с возможным третьим устройством связи, стремящимся перехватить сообщения данных.

Линия связи Wi-Fi между точкой доступа (AP) Wi-Fi и Wi-Fi-станцией (STA) или линия связи Wi-Fi между владельцем прямой одноуровневой группы (GO) Wi-Fi и клиентом может быть криптографически защищена для конфиденциальности и надежности. Это устанавливается в спецификации защищенного доступа по Wi-Fi (WPA) (а именно в "Wi-Fi Protected Access (WPA) - Enhanced Security Implementation Based on IEEE P802.11i standard" ("Защищенный доступ по Wi-Fi (WPA) - Осуществление с улучшенной безопасностью на основе стандарта IEEE P802.11i"), версия 3.1, август 2004 г.). Этот стандарт обеспечивает два способа аутентификации. Первый называется WPA2-персональным или WPA2-PSK (предварительно выданный ключ) и обеспечивает решение для домашних сетей и малых предприятий, которые не имеют сервера аутентификации. Второй способ называется WPA2-предприятием и использует сервер IEEE 802.1X-аутентификации.

В обеих системах все ключи, которые требуются, находятся из одного ключа, который известен как парный первичный ключ (PMK). В режиме WPA2-PSK, PMK является одним и тем же для всех устройств, которые должны осуществлять связь друг с другом с использованием Wi-Fi, которая защищена посредством WPA2, и, соответственно, он должен быть выдан всем соответствующим устройствам перед тем, как WPA2 может быть использован. В WPA2-предприятии PMK различен для каждой пары устройств, осуществляющих связь, и определяется в протоколе посредством сервера аутентификации.

Когда два Wi-Fi-устройства устанавливают Wi-Fi-соединение (например, ноутбук с возможностью Wi-Fi, который желает присоединиться к Wi-Fi-сети, должен установить линию Wi-Fi-связи с точкой доступа сети), они исполняют так называемое четырехэтапное квитирование WPA для того, чтобы вывести их общий парный изменяемый ключ (PTK), который является ключом, из которого выводятся все другие ключи, защищающие конкретную линию связи. PTK находится из PMK и некоторых чисел, которые посылаются открытым образом по Wi-Fi в течение четырехэтапного квитирования. В результате любое устройство, которое следовало четырехэтапному квитированию и которому известен PMK, имеет возможность вычислить PTK и, таким образом, имеет возможность дешифровать всю Wi-Fi-связь между двумя устройствами. Wi-Fi-устройство даже имеет возможность заставить другое устройство снова исполнить четырехэтапное квитирование с AP.

В режиме WPA2-PSK, PMK является 256-битным значением. Человеку сложно распространять 256-битные числа (например, считывать шестнадцатеричный код на одном устройстве и вводить его в другое), таким образом, также существует возможность использовать парольную фразу длиной вплоть до 63 знаков, из которой 256-битный PMK может быть выведен.

Хотя такие парольные фразы легче в обработке для человека, чем случайные 256-битные числа, это всё равно считалось слишком громоздким, и, таким образом, Wi-Fi-альянс разработал вариант, известный как спецификация простой конфигурации Wi-Fi (WSC) ("Техническая спецификация простой конфигурации Wi-Fi", версия 2.0.2, 2011, Wi-Fi-альянс, также известная как защищенная установка Wi-Fi - WPS). В этой спецификации определен защищенный способ переноса сетевых реквизитов (сетевые реквизиты включают в себя PMK или парольную фразу, из которой PMK может быть выведен) от одного устройства к другому. Этот способ использует 8 сообщений, упоминаемых как M1-M8. В зависимости от используемой вариации, от того, произошла ли ошибка, и т.д. не все 8 сообщений обязательно должны быть использованы. Когда два устройства согласились использовать WSC, одно устройство посылает сообщение M1 другому, и другое устройство затем отвечает сообщением M2, и т.д. Если одно устройство начинает не доверять другому, оно прерывает протокол. Если никаких проблем не возникает, устройство, изначально не знающее PMK, получит его от другого устройства защищенным образом.

Подход WSC для установления ключа шифрования для защиты переноса сетевых реквизитов основан на алгоритме обмена ключами Диффи-Хеллмана для согласования общего секретного ключа. Алгоритм обмена ключами Диффи-Хеллмана широко известен в области техники шифрования и основан на том, что каждое устройство передает только те коды, которые могут быть известны кому угодно, при этом используя закрытые коды, которые известны только отдельному устройству. Злоумышленник не может использовать в своих целях коды, которые могут быть известны кому угодно, если он не знает соответствующих закрытых кодов.

Например, две стороны могут согласовать два целых: простое число p и основание g. Эти числа могут быть публичными и в общем случае известными. Каждая сторона затем выбирает секретное целое (первая сторона выбирает a, вторая сторона выбирает b), которое известно только каждой отдельной стороне и которое никогда не передается другой стороне или какому-либо другому устройству.

Первая сторона вычисляет значение A=ga mod p и посылает результат A другой стороне. Передается только вычисленное значение A, а секретное значение a не передается. Кроме того, функция, используемая для выведения A, является так называемой необратимой функцией, которая легка в использовании для вычисления в одном направлении, но не может на практике быть обращена. Конкретным образом, хотя вычисление A является относительно простым, когда g, p и a известны, очень сложно вычислить a из A, g и p. Для конкретной функции, которая используется в алгоритме обмена ключами Диффи-Хеллмана, это известно как задача дискретного логарифмирования.

Подобным образом вторая сторона переходит к вычислению B= gb mod p и передаче этого числа первой стороне.

Первая сторона затем переходит к вычислению значения Ba mod p, и вторая сторона переходит к вычислению значения Ab mod p. Кроме того, может быть показано, что Ba mod p=Ab mod p, т.е. первая и вторая сторона переходят к вычислению одного и того же значения. Это значение может, таким образом, быть определенно отдельно каждым устройством на основе их секретного кода, значения, принятого от другой стороны, и некоторых предварительно согласованных публичных значений.

Однако без знания либо об a, либо о b, т.е. без знания о каком-либо из секретных целых, очень сложно вычислить значение. Хотя не является невозможным теоретически, на практике невозможно вычислить значение или секретные целые при условии, что используемые целые достаточно велики. Соответственно, подслушивающему устройству невозможно определить значение, которое определяется обеими сторонами. Значение может, таким образом, быть использовано в качестве ключа шифрования.

Этап Диффи-Хеллмана WSC-протокола выполняется с использованием сообщений M1 и M2. Алгоритм Диффи-Хеллмана работает так, чтобы никто наблюдающий за этим обменом не имел возможности вычислить секретный ключ шифрования (ключ Диффи-Хеллмана (DH)), который получает каждое из двух устройств. Однако проблема подхода Диффи-Хеллмана состоит в том, что он не обеспечивает аутентификации устройства, что означает, что каждое устройство не имеет информации о том, с каким конкретно другим устройством ключ шифрования был установлен.

Сообщение M1 содержит в числе прочего случайное число (одноразовый код), упоминаемое как N1, и открытый ключ Диффи-Хеллмана устройства, посылающего M1. N1 используется для защиты против так называемых атак повторного воспроизведения, когда злоумышленник пытается использовать ранее перехваченные известные правильные ответы на проверки от подлинных устройств. Если проверки содержат случайную часть с достаточным количеством бит, на практике не произойдет такого, что одна и та же проверка используется более чем единожды, так что не имеет смысла для злоумышленников запоминать известные правильные ответы на проверки. Подобным образом, сообщение M2 содержит в числе прочего случайное число (одноразовый код), упоминаемое как N2, и открытый ключ Диффи-Хеллмана устройства, посылающего M2. Случайные данные могут конкретным образом быть одноразовым кодом, или криптографическим одноразовым кодом, который является числом или битовой строкой, которая используется только единожды. Это может, например, достигаться путем генерирования случайных чисел с достаточно большим количеством бит, чтобы вероятность генерирования двух идентичных одноразовых кодов была пренебрежимо малой. M2 может уже содержать информацию, зашифрованную посредством секретного ключа шифрования (ключа Диффи-Хеллмана (DH)).

Этот подход может быть чувствителен к атаке через посредника, где подслушивающее устройство устанавливает линии связи с двумя устройствами, осуществляющими связь, и перенаправляет сообщения между устройствами. Такое устройство-посредник может устанавливать шифрование отдельно с каждым из устройств, осуществляющих связь, и может попросту использовать надлежащее шифрование для каждого устройства. Устройства, осуществляющие связь, не будут осведомлены, что они осуществляют связь с другим устройством через посредника, поскольку они оба думают, что они установили шифрование непосредственно с другим устройством. Таким образом, третье устройство имеет возможность выполнять атаку через посредника, т.е. оно может исполнять этап Диффи-Хеллмана из WSC-протокола отдельно с обоими устройствами, в результате чего оно согласует один ключ Диффи-Хеллмана с одним устройством и другой ключ Диффи-Хеллмана с другим устройством. Поскольку оно знает оба ключа, оно может дешифровать сообщение от одного устройства, считывать его, повторно шифровать его с другим DH-ключом и затем посылать его другому устройству. Если не считать некоторой возможной задержки сообщений, другие два устройства не будут иметь возможности обнаружить устройство-посредник. Что посылается одним устройством, принимается другим. Однако третье устройство будет иметь полную видимость передаваемых данных.

Процедура WSC решает эту проблему аутентификации посредством второго "внеполосного" канала множеством различных способов.

Один такой способ основан на установлении на основе PIN. В этом установлении пользователь должен считать PIN-код (8 десятичных цифр) на одном устройстве и вручную ввести его в другое устройство. PIN может быть статическим PIN, например, напечатанным на первом устройстве или на наклейке или карте, которая обеспечивается с первым устройством. PIN может также быть динамическим PIN, который, например, показывается на дисплее первого устройства.

Сообщения M3-M8 установления WSC используются для демонстрации PIN друг другу, часть за частью, криптографически защищенным образом. Если оба устройства уверены, что другое устройство знает тот же самый PIN, они перейдут к использованию ключа Диффи-Хеллмана для переноса PMK, известного одному из устройств, к другому устройству в сообщении M7 или M8. Когда обоим устройствам известен один и тот же PMK, они могут устанавливать WPA2 для Wi-Fi с использованием четырехэтапного квитирования. Таким образом, в подходе сообщения M3-M8 необходимы для аутентификации устройств и для переноса PMK.

WSC также предлагает другой подход на основе использования связи ближнего поля (NFC). Связь ближнего поля является методикой связи, которая задействует магнитное соединение ближнего поля для переноса данных и, если необходимо, мощности между устройствами с надлежащими возможностями. Конкретным образом, стандарт связи ближнего поля был разработан ISO/IEC (Международной организацией по стандартизации/Международной электротехнической комиссией) и NFC-форумом (http://www.nfc-forum.org/home/) для обеспечения технологии двусторонней связи, имеющей возможность оперировать в одном из двух режимов: либо с использованием одноуровневой связи, которая также иногда называется одноуровневым режимом NFC, либо с использованием асимметричной компоновки с активным ведущим средством, осуществляющим связь с пассивной меткой (подобно стандартным методикам RFID). Операционный диапазон обычно имеет размер порядка нескольких сантиметров.

Спецификация простой конфигурации Wi-Fi описывает три способа для использования NFC, а именно

- NFC-токен или NFC-метка с PIN устройства или паролем устройства,

- NFC-токен или NFC-метка с сетевыми реквизитами,

- одноуровневый режим NFC для переноса PIN устройства или пароля устройства или сетевых реквизитов.

Следует заметить, что термины "NFC-токен" и "NFC-метка" часто используются взаимозаменяемым образом для ссылки на один и тот же объект. Официальным названием, определенным NFC-форумом и используемым в их спецификациях для NFC, является "NFC-метка". Однако термин "NFC-токен" также часто используется, и конкретным образом используется Wi-Fi-альянсом, который отвечает за Wi-Fi-стандарты. Далее термин будет использован "NFC-метка".

В то время как устройство с возможностью NFC может оперировать в режимах считывания/записи и одноранговой связи (и также может оперировать в режиме эмуляции NFC-метки), NFC-метка обычно является пассивным устройством, что означает, что метка не требует своего собственного источника питания (например, аккумулятора) для работы, но питается энергией устройства, которое осуществляет считывание с него или запись на него. Некоторые NFC-метки предназначены только для считывания, т.е. они хранят данные, которые могут быть только считаны устройством с возможностью NFC. Другие NFC-метки могут обеспечивать и считывание с них, и запись на них устройством с возможностью NFC. В режиме эмуляции NFC-метки NFC-метка имеет, помимо ее беспроводного интерфейса NFC, также электрический интерфейс, который может быть использован для считывания и записи данных на NFC-метку. Таким образом, NFC-метка будет казаться, например, пассивной NFC-меткой внешнему устройству, осуществляющему с ней интерфейс через эфирный интерфейс NFC, но проводной интерфейс обеспечивает возможность, например, NFC-метке быть приспособленной и динамически конфигурируемой или быть использованной в двусторонней связи между процессором, который соединяется с ее проводным интерфейсом, и внешним устройством, осуществляющим с ней интерфейс через эфирный интерфейс NFC. Термины "NFC-метка", "пассивная NFC-метка" и "метка" используются здесь взаимозаменяемым образом.

Далее процедуры аутентификации с использованием NFC-связи описаны более подробно. В целях краткости и ясности термин "парный секретный" будет использован для ссылки на информацию, которая предполагается как неизвестная атакующему устройству, и в частности для ссылки на PIN устройства, пароль устройства, PMK или сетевые реквизиты.

8-циферный PIN проще для пользователя в обращении, чем 63-значная парольная фраза. Однако WSC предлагает еще более простой способ для пользователя для переноса PIN, а именно посредством так называемого парольного токена. Парольный токен является NFC-меткой, в которой сохраняется PIN устройства (в незашифрованном виде). Хотя спецификация WSC называет его паролем устройства, он функционирует как PIN устройства в WSC-протоколе. NFC-устройства (например, считывающее средство NFC, считывающее NFC-метку) должны находиться в диапазоне обычно пары сантиметров для надежной связи. Это обеспечивает то преимущество, что пользователь может иметь очень высокую степень уверенности, что, если он подносит два NFC-устройства близко друг к другу, NFC-информация, которая считывается одним из этих устройств, будет являться происходящей из другого устройства.

Спецификация WSC также определяет, как использовать NFC для непосредственного переноса (незашифрованного) PMK, а именно в составе так называемых сетевых реквизитов в так называемом токене конфигурации.

NFC-токен или NFC-метка может быть встроена в корпус устройства или она может быть интегрирована в карту размером с кредитную карту. Устройство, оборудованное считывающим средством NFC, может считывать такие NFC-метки беспроводным образом с использованием операций считывания NFC. Устройства, оборудованные записывающим средством NFC, могут записывать такие NFC-метки беспроводным образом с использованием NFC или посредством проводных соединений.

NFC также определяет так называемый одноуровневый режим NFC для работы, причем два NFC-устройства осуществляют связь непосредственно друг с другом с использованием NFC, но без использования NFC-метки. Спецификация WSC обеспечивает возможность для одноуровневого режима NFC также использоваться для переноса, пароля устройства и сетевых реквизитов с использованием того же самого форматирования сообщений, что и используемое в NFC-метке, что означает, что PIN устройства, пароль устройства и сетевые реквизиты не зашифрованы в течение этих переносов.

Использование NFC для установления защищенной линии связи Wi-Fi очень просто для пользователя. В случае отдельной NFC-метки пользователь просто прикасается (местоположением считывающего средства NFC) устройством с NFC-меткой к другому устройству. В случае интегрированной NFC-метки или в случае одноуровневого режима NFC пользователь прикасается (местоположением считывающего средства NFC) устройством к другому устройству (например, интеллектуальному телефону с встроенной NFC).

Однако было обнаружено, что текущая операция аутентификации NFC не обеспечивает оптимальной безопасности. Например, если другие устройства могут обнаруживать данные аутентификации/безопасности, они могут иметь возможность получать доступ к Wi-Fi-сетям или устройствам, к которым они не имеют разрешения иметь доступ.

Например, PIN устройства или пароль устройства используется для аутентификации двух Wi-Fi-устройств друг для друга, как объяснено выше. Только два задействованных устройства должны знать PIN или пароль устройства. Однако, если другое устройство, например злоумышленник-посредник, имеет возможность определить PIN устройства или пароль устройства, он может использовать это для установления раздельной связи с двумя устройствами. Конкретным образом, третье устройство может использовать информацию для установления доверительных отношений с обоими исходными устройствами путем обмена сообщениями M3-M8 с каждым из устройств. Таким образом, оба устройства будут считать третье устройство аутентифицированным другим устройством и оставаться неосведомленными, что они осуществляют связь через устройство-посредника.

В режиме предварительно выданного ключа ключи выводятся таким образом, что любое устройство, которое знает PMK и которое следует четырехэтапному квитированию WPA, в котором определяется ключ между двумя устройствами, может независимо определять ключ. Таким образом, если сетевые реквизиты известны, третье устройство может в дальнейшем дешифровать весь трафик в Wi-Fi-сети, которая использует эти реквизиты в PSK-режиме (сетевые реквизиты содержат парольную фразу или битовую строку, из которой PMK может быть вычислен с использованием несекретной процедуры). Действительно, если третье устройство пропустило четырехэтапное квитирование, для этого устройства даже есть возможность заставить другое устройство снова исполнить четырехэтапное квитирование с третьим устройством.

Подходы аутентификации с использованием внеполосной связи в форме NFC-связи основаны на NFC-связи, считающейся защищенной ввиду очень ограниченных расстояний линий NFC-связи. Однако такие системы могут иметь недостаток в том, что они зависимы от этих предположений о линии NFC-связи, и могут в некоторых сценариях не обеспечивать оптимальной защищенности. Хотя очень ограниченный диапазон NFC-связи обеспечивает некоторую защиту против возможности других устройств получать секретную информацию, не может быть полностью гарантировано то, что это никогда не произойдет. Действительно, последние исследования показали, что NFC-связь может быть обнаружена и декодирована на существенных расстояниях (в действительности на расстояниях вплоть до нескольких метров).

Таким образом, улучшенный подход обеспечит преимущества и, в частности, подход, обеспечивающий возможность увеличенной гибкости, удобства для пользователя, улучшенной безопасности и/или улучшенной производительности, обеспечит преимущества.

Сущность изобретения

Соответственно, изобретение призвано предпочтительно уменьшить, облегчить или устранить один или несколько из вышеупомянутых недостатков по отдельности или в любой комбинации.

Согласно одному аспекту изобретения, обеспечен способ работы для системы беспроводной связи, содержащей первый блок связи и второй блок связи, причем способ содержит этапы, на которых: первый блок связи передает вторые идентификационные данные открытого ключа второму блоку связи с использованием NFC-связи, причем вторые идентификационные данные открытого ключа указывают на открытый ключ первого блока связи; первый блок связи передает идентификационные данные открытого ключа, указывающие на открытый ключ первого блока связи, первому блоку Wi-Fi-связи с использованием Wi-Fi-связи; второй блок связи принимает вторые идентификационные данные открытого ключа от первого блока связи с использованием NFC-связи; второй блок связи принимает четвертые идентификационные данные открытого ключа от второго блока Wi-Fi-связи с использованием Wi-Fi-связи; второй блок связи генерирует второе указание соответствия, указывающее на то, соответствуют ли вторые идентификационные данные открытого ключа четвертым идентификационным данным открытого ключа; второй блок связи прерывает Wi-Fi-связь со вторым блоком Wi-Fi-связи, если второе указание соответствия указывает на то, что вторые идентификационные данные открытого ключа не соответствуют четвертым идентификационным данным открытого ключа, и в противном случае выполняет этапы: генерирования открытого ключа первого блока связи в ответ на по меньшей мере одни из вторых идентификационных данных открытого ключа и четвертых идентификационных данных открытого ключа, генерирования второго сеансового ключа из открытого ключа первого блока связи и закрытого ключа второго блока связи, генерирования второго сетевого ключа, генерирования второго зашифрованного сетевого ключа путем шифрования второго сетевого ключа с использованием второго сеансового ключа, и передачи второго зашифрованного сетевого ключа и идентификационных данных открытого ключа, указывающих на открытый ключ второго блока связи, второму блоку Wi-Fi-связи; второй блок связи передает первые идентификационные данные открытого ключа первому блоку связи с использованием NFC-связи, причем первые идентификационные данные открытого ключа указывают на открытый ключ второго блока связи; первый блок связи принимает первые идентификационные данные открытого ключа от второго блока связи с использованием связи ближнего поля, NFC-связи; первый блок связи принимает третьи идентификационные данные открытого ключа и первый зашифрованный сетевой ключ от первого блока Wi-Fi-связи с использованием Wi-Fi-связи; первый блок связи генерирует первое указание соответствия, указывающее на то, соответствуют ли первые идентификационные данные открытого ключа третьим идентификационным данным открытого ключа; первый блок связи прерывает Wi-Fi-связь с первым блоком Wi-Fi-связи, если первое указание соответствия указывает на то, что первые идентификационные данные открытого ключа не соответствуют третьим идентификационным данным открытого ключа, и в противном случае выполняет этапы: генерирования открытого ключа второго блока связи в ответ на по меньшей мере одни из первых идентификационных данных открытого ключа и третьих идентификационных данных открытого ключа; генерирования первого сеансового ключа из открытого ключа второго блока связи и закрытого ключа первого блока связи; генерирования первого сетевого ключа путем дешифрования первого зашифрованного сетевого ключа с использованием первого сеансового ключа; и осуществления связи с первым блоком Wi-Fi-связи с использованием первого сетевого ключа.

Согласно одному аспекту изобретения обеспечена система беспроводной связи, содержащая первый блок связи и второй блок связи, причем первый блок связи содержит: первый NFC-приемник для приема первых идентификационных данных открытого ключа от второго блока связи с использованием связи ближнего поля, NFC-связи; первый NFC-передатчик для передачи вторых идентификационных данных открытого ключа второму блоку связи с использованием NFC-связи, причем вторые идентификационные данные открытого ключа указывают на открытый ключ первого блока связи; первый контроллер связи для выполнения Wi-Fi-связи с первым блоком Wi-Fi-связи, причем первый контроллер связи выполнен с возможностью передавать идентификационные данные открытого ключа, указывающие на открытый ключ первого блока связи, первому блоку Wi-Fi-связи и принимать третьи идентификационные данные открытого ключа и первый зашифрованный сетевой ключ от первого блока Wi-Fi-связи; первое средство сравнения для генерирования первого указания соответствия, указывающего на то, соответствуют ли первые идентификационные данные открытого ключа третьим идентификационным данным открытого ключа; причем первый контроллер связи выполнен с возможностью прерывать Wi-Fi-связь с первым блоком Wi-Fi-связи, если первое указание соответствия указывает на то, что первые идентификационные данные открытого ключа не соответствуют третьим идентификационным данным открытого ключа, и в противном случае: генерировать открытый ключ второго блока связи в ответ на по меньшей мере одни из первых идентификационных данных открытого ключа и третьих идентификационных данных открытого ключа, генерировать первый сеансовый ключ из открытого ключа второго блока связи и закрытого ключа первого блока связи, генерировать первый сетевой ключ путем дешифрования первого зашифрованного сетевого ключа с использованием первого сеансового ключа, и осуществлять связь с первым блоком Wi-Fi-связи с использованием первого сетевого ключа; и причем второй блок связи содержит: второй NFC-приемник для приема вторых идентификационных данных открытого ключа от первого блока связи с использованием NFC-связи; второй NFC-передатчик для передачи первых идентификационных данных открытого ключа первому блоку связи с использованием NFC-связи, причем первые идентификационные данные открытого ключа указывают на открытый ключ второго блока связи; второй контроллер связи для выполнения Wi-Fi-связи со вторым блоком Wi-Fi-связи, причем второй контроллер связи выполнен с возможностью передавать идентификационные данные открытого ключа, указывающие на открытый ключ второго блока связи, второму блоку Wi-Fi-связи и принимать четвертые идентификационные данные открытого ключа от второго блока Wi-Fi-связи; второе средство сравнения для генерирования второго указания соответствия, указывающего на то, соответствуют ли вторые идентификационные данные открытого ключа четвертым идентификационным данным открытого ключа; причем второй контроллер связи выполнен с возможностью прерывать Wi-Fi-связь со вторым блоком Wi-Fi-связи, если второе указание соответствия указывает на то, что вторые идентификационные данные открытого ключа не соответствуют четвертым идентификационным данным открытого ключа, и в противном случае: генерировать открытый ключ первого блока связи в ответ на по меньшей мере одни из вторых идентификационных данных открытого ключа и четвертых идентификационных данных открытого ключа, генерировать второй сеансовый ключ из открытого ключа первого блока связи и закрытого ключа второго блока связи, генерировать второй сетевой ключ; генерировать второй зашифрованный сетевой ключ путем шифрования второго сетевого ключа с использованием второго сеансового ключа, и передавать второй зашифрованный сетевой ключ и идентификационные данные открытого ключа, указывающие на открытый ключ второго блока связи, второму блоку Wi-Fi-связи.

Изобретение может обеспечивать более защищенную связь в системе беспроводной связи, которая использует Wi-Fi-связь. Улучшенная аутентификация блоков связи может достигаться. В частности, во многих вариантах осуществления подход может обеспечивать низкую сложность при эффективной и защищенной аутентификации устройств. В частности, может достигаться высокая степень надежности того, что каждый блок связи осуществляет связь с ожидаемым другим блоком связи. Таким образом, пользователю может быть обеспечена увеличенная надежность того, что связь осуществляется с надлежащим адресатом. Подход может обеспечивать увеличенное сопротивление, например, атакам через посредника.

Увеличенная надежность аутентификации может достигаться посредством двух типов линий связи, а именно путем задействования NFC для аутентификации устройств для Wi-Fi-связи. Это может обеспечивать то, что для аутентификации требуется непосредственная близость. Подход может обеспечивать улучшенную устойчивость и уменьшенную чувствительность к, например, атакам через посредника. Подход может, в частности, во многих сценариях обеспечивать улучшенную устойчивость к атакам со стороны третьих лиц, которые могут иметь возможность обнаружить и принять NFC-связь.

В частности, подход может обеспечивать высокую степень уверенности, что Wi-Fi-связь выполняется надлежащими двумя блоками связи. Конкретным образом, подход обеспечивает высокую степень уверенности, что Wi-Fi-связь осуществляется между теми же самыми устройствами, которые были задействованы при обмене данными NFC. Конкретным образом, малая дальность NFC-связи обеспечивает возможность пользователю физически управлять обменом идентификационными данными открытого ключа, т.е. пользователь может удостоверяться, что обмен первыми идентификационными данными открытого ключа осуществляется между двумя блоками связи, которые и должны осуществлять связь друг с другом (первым и вторым блоками связи). Подход затем обеспечивает возможность того, что NFC-обмен используется для удостоверения, что Wi-Fi-связь осуществляется между верными блоками связи. Конкретным образом, подход обеспечивает возможность, например, первому блоку связи определять с очень высокой вероятностью, что Wi-Fi-связь инициируется с надлежащим блоком связи, поскольку Wi-Fi-связь прерывается, если Wi-Fi-связь не может обеспечить тот же самый открытый ключ, который был передан ему через NFC. Таким образом, пользователь может удостоверяться, что Wi-Fi-связь осуществляется с блоком связи, который был идентифицирован путем поднесения NFC-передатчика, обеспечивающего идентификационные данные открытого ключа, достаточно близко для обеспечения ему возможности передачи через очень малое расстояние NFC.

Конкретным образом, подход может использовать операции низкой сложности, обеспечивающие возможность пользователю удостовериться, что двусторонняя Wi-Fi-связь и NFC-связь осуществляются между одними и теми же блоками связи, тем самым обеспечивая возможность характеристиками NFC ближнего действия обеспечивать то, что Wi-Fi-связь осуществляется между блоками связи, предполагаемыми пользователем. В частности, если первое указание соответствия указывает на соответствие, может быть обеспечено то, что первый блок Wi-Fi-связи действительно является тем, который ассоциирован со вторым блоком связи (и конкретным образом он может быть вторым контроллером связи). Подобным образом, если второе указание соответствия указывает на соответствие, может быть обеспечено то, что второй блок Wi-Fi-связи действительно является тем, который ассоциирован с первым блоком связи (и конкретным образом он может быть первым процессором связи).

Кроме того, вместо того чтобы задействовать стандартную аутентификацию на основе NFC, подход требует, чтобы блоки связи обеспечивали полную двустороннюю аутентификацию с использованием NFC-связи. Таким образом, оба блока связи поддерживают передачу идентификационных данных открытого ключа по обеим из линий связи NFC и Wi-Fi, и, таким образом, любой блок связи может удостоверяться, что он прервет Wi-Fi-связь, если NFC-передатчик другого блока связи не находится в какой-либо точке, достаточно близкой для обеспечения ему возможности передавать идентификационные данные открытого ключа по NFC. Таким образом, атакующий блок связи не будет иметь возможности преследовать блок Wi-Fi-связи всего лишь за счет возможности принимать NFC-связь от другого блока связи. Это обеспечивает возможность улучшенной защищенности по сравнению со стандартным односторонними способами аутентификации, в которых NFC-аутентификация передается однонаправленным образом. Конкретным образом, даже если атакующее устройство имеет возможность принимать NFC-передачи от одного из первого или второго блоков связи, оно не будет иметь возможности задействовать эту информацию для атаки через посредника, поскольку злоумышленник не обладает соответствующими закрытыми ключами. В действительности, Wi-Fi-связь будет установлена только для устройств, для которых возможна NFC-связь в обоих направлениях, т.е. когда оба блока связи могут осуществлять и прием, и передачу по линии NFC-связи.

В отличие от стандартного убеждения, изобретатель осознал, что улучшенная защищенность получается посредством двусторонней аутентификации на основе NFC вместо односторонней аутентификации. Действительно, для существующих систем, задействующих NFC для аутентификации, считалось, что одиночная NFC-связь обеспечивает полностью защищенную систему. Однако изобретатель осознал, что могут происходить ситуации, в которых такой подход может в некоторых сценариях давать в результате неоптимальную работу, и что улучшенная защищенность может достигаться посредством двусторонней аутентификации с использованием множества обменов данными NFC.

В частности, подход может обеспечивать улучшенную защищенность и может обеспечивать возможность системы связи, которая не требует, чтобы NFC-связь была приватной или необнаружимой, для того, чтобы аутентификация была полностью защищенной. Действительно, во многих вариантах осуществления NFC-передачи могут быть полностью публичными, при этом все равно обеспечивая защищенную работу и, в частности, высокую уверенность, что Wi-Fi-связь действительно выполняется между надлежащими блоками связи.

Конкретным образом, по сравнению, например, с текущим WSC-подходом, существует возможность достигать не только более защищенной работы, чем стандартный подход комбинирования NFC и простой конфигурации Wi-Fi, но также более эффективная работа может достигаться. Действительно, существует возможность опустить шесть сообщений M3-M8, которыми осуществляется обмен между двумя устройствами по Wi-Fi в ходе исполнения традиционного WSC-протокола, для того чтобы проверить, имеют ли оба устройства знание об одном и том же PIN устройства, и для переноса сетевого ключа (например PMK). Вместо этого описанный подход может обеспечивать возможность переноса сетевого ключа с и