Обеспечение безопасности при связи между устройством связи и сетевым устройством

Иллюстрации

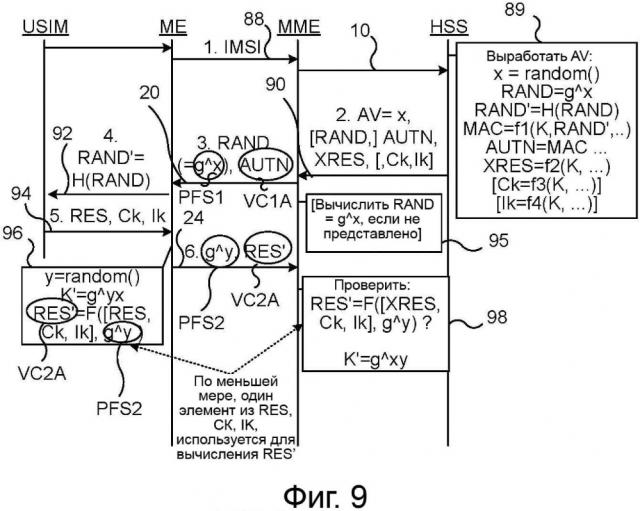

Показать всеИзобретение относится к беспроводной связи. Первое сетевое устройство (ММЕ) первой сети связи получает запрос (RAND), вырабатывает первый PFS параметр (PFS1), получает первый проверочный код (VC1A) для первого PFS параметра (PFS1) и направляет запрос (RAND), первый PFS параметр (PFS1) и первый проверочный код (VC1A) на устройство (МЕ) связи, которое, в свою очередь, принимает запрос (RAND), первый PFS параметр (PFS1) и первый проверочный код (VC1A), перенаправляет запрос или производный от него элемент в модуль (USIM) идентификации, принимает от модуля (USIM) идентификации в качестве ответа по меньшей мере один результирующий параметр (CK/IK, RES), определяет, на основе результирующего параметра (CK/IK, RES), является ли подлинным первый PFS параметр (PFS1), и если определение успешно, вырабатывает и направляет второй PFS параметр (PFS2) на первое сетевое устройство, которое, в свою очередь, проверяет второй PFS параметр (PFS2). Технический результат заключается в улучшении безопасности связи между устройством связи и сетью связи. 8 н. и 32 з.п. ф-лы, 16 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение касается устройства связи для поддержания связи с сетевым устройством, способа, компьютерной программы и компьютерного программного продукта для устройства связи, поддерживающего связь с сетевым устройством сети связи, первого сетевого устройства первой сети связи, способа, компьютерной программы и компьютерного программного продукта для первого узла первой сети связи, а также системы, содержащей первое сетевое устройство из первой системы связи и второе сетевое устройство из второй системы связи. Настоящее изобретение касается второго сетевого устройства.

Уровень техники

Данные, которые передают по сетям связи, становятся все более чувствительными. Сети связи, такие как мобильные сети, беспроводные сети и сети фиксированной связи, в настоящее время все чаще используют для управления виртуально-физическими системами и так далее, например, для различных транзакций, связанных с экономикой и бизнесом. Следовательно, существует потребность в более надежных мерах обеспечения безопасности.

Например, в мобильной связи важно, чтобы сеть связи и пользовательское устройство (UE) прошли взаимную аутентификацию друг друга и были способны зашифровать передаваемые данные трафика, при этом оба этих сервиса обеспечения безопасности критически зависят от управления ключами защиты, в том числе зависят от распределения ключей или ввода в действие ключей.

В этой связи мобильные сети второго поколения (2G) и более современные используют надежную аутентификацию и распределение ключей шифрования на основе карты (Универсального) модуля идентификации абонента ((U)SIM). Начиная с сетей третьего поколения (3G) и более современных, аутентификация стала взаимной: как сеть, так и пользовательское устройство осуществляют аутентификацию друг друга. 3G/4G аутентификация на основе USIM, например, описана в 3GPP TS 33.102 V12.2.0 и 33.401 V12.13.0. Известен протокол, такой как UMTS AKA или LTE AKA, в зависимости от которого используют тип сети доступа, где UMTS AKA является аббревиатурой для Аутентификации и распределения ключей универсальной системы мобильной связи, а LTE AKA является аббревиатурой для Аутентификации и распределения ключей технологии «Долгосрочное развитие». В качестве замечания, хотя в стандартах 3GPP используется термин распределение ключей, фактически используемые протоколы больше имеют природу ввода в действие ключей. Тем не менее, для настоящего рассмотрения эта разница не важна. Варианты этого протокола АКА были разработаны для IP мультимедийных подсистем (IMS) (IMS AKA), для технологии доступа не 3GPP (EAP-AKA, IETF RFC 4187) и для аутентификации слоя общего сервиса (общая архитектура бутстреппинга, GBA, 3GPP TS 33.220 V12.3.0).

На фиг. 1 на высоком уровне показано функционирование AKA для 3G сети в соответствии с TS 33.102 V12.2.0, при этом мобильная станция MS, которая является некоторым типом устройства связи, который соответствует пользовательскому устройству, поддерживает связь с гостевым регистром (VLR) местонахождения/узлом поддержки обслуживающего шлюза (SGSN) обслуживающей сети (SN), который, в свою очередь поддерживает связь с домашней средой (НЕ)/домашним регистром местонахождения (HLR). В 4G/LTE, узел (MME) управления мобильностью занимает место VLR/SGSN и HE/HLR соответствует домашнему серверу (HSS) абонентов.

На фиг.1 VLR/SGSN показан направляющим запрос 10 на предоставление данных аутентификации на HE/HLR, касающихся гостевой мобильной станции MS. HE/HLR вырабатывает 12 набор векторов (AV(1...n)) аутентификации и направляет векторы (AV1…n) на VLR/SGSN в сообщении 14 с ответом с данными аутентификации, при этом далее VLR/SGSN сохраняет 16 векторы аутентификации. Здесь эти этапы вместе образуют фазу 17 распределения векторов аутентификации из HE.

Далее следует фаза 31 аутентификации и ввода в действие ключей (или распределения ключей). Когда на этой фазе 31 должна быть осуществлена аутентификация, VLR/SGSN выбирает 18 доступный (неиспользованный) вектор аутентификации и на основе содержимого этого вектора направляет 20 сообщение ARQ запроса на проведение аутентификации пользователя, содержащее запрос с использованием случайного значения Rand(i) и токена AUTN(i) аутентификации, при этом AUTN(i) содержит проверочный код для запроса, а индекс i указывает, что упомянутое значение связано с AVi. AUTN(i) проверяют в MS и, если проверка прошла успешно, на этапе 22 проверки вычисляют результат RES(i). Более точно, эти операции осуществляют с помощью USIM в MS. Далее MS направляет 24 сообщение (ARE) с ответом аутентификации пользователя, содержащее результат RES(i). Вектор аутентификации содержит ожидаемый результат XRES(i) и далее VLR/SGSN сравнивает 26 принятый результат RES(i) с ожидаемым результатом XRES(i), и если сравнение было успешным (то есть, два значения совпадают), то VLR/SGSN выбирает 30 соответствующий ключ CK(i) шифрования и ключ IK(i) защиты целостности. Одновременно, MS (снова, если быть абсолютно точным, USIM) вычисляет 28 такие же ключи CK(i) и IK(i). В случае LTE, из CK(i) и IK(i) получают дополнительные ключи, например, так называемый ключ Kasme (не показан), это получение выполняют в части MS, которая находится вне USIM. Эта часть вне USIM называется мобильным оборудованием (ME).

При типе аутентификации и распределении ключей, который показан на фиг. 1 и который описан выше, секретный ключ К, который обладает преимуществом, заключающимся в том, что он распределен заранее, используют и сохраняют как в пользовательском устройстве (более конкретно, в USIM), так и в домашней сети. Далее общий для участников ключ K используют для получения CK(i) и IK(i).

Таким образом, безопасность AKA зависит от сохранения в секрете ключа K. В последнее время, средства массовой информации сообщили, что безопасность изготовителя SIM карт была нарушена и было «разглашено» (или попало не в те руки) некоторое множество K-ключей, таким образом абоненты, связанные с этими ключами, подвержены таким рискам, как маскировка под законного пользователя, похищение соединения и подслушивание (так как ключи шифрования, получаемые из CK(i) и/или IK(i), также возможно подвержены риску). В статье, которую можно найти по адресу https://firstlook.org/theintercept/2015/02/19/great-sim-heist/, загруженной 6 июля 2015, упомянуто, что возможная проблема с протоколом AKA, ведущая к упомянутым выше последствиям нарушения безопасности, заключается в том, что в AKA отсутствует, так называемая защищенность (PFS) от чтения назад.

С учетом описанного выше существует потребность в повышении уровня безопасности связи между устройством связи и сетью связи в случае, когда безопасность основана на модулях идентификации, таких как USIM, использующих секретный ключ, совместно используемый с узлом сети связи.

Таким образом, существует потребность в улучшении безопасности связи между устройством связи и сетью связи.

Раскрытие сущности изобретения

Одна задача изобретения заключается в том, чтобы улучшить безопасность связи для устройства связи в отношении использования долговременных, совместно используемых ключей.

В соответствии с первым аспектом, указанная задача решается с помощью устройства связи, которое поддерживает связь с сетевым устройством сети связи. Устройство связи выполнено с возможностью:

приема от сетевого устройства некоторого запроса, первого PFS параметра и первого проверочного кода,

перенаправления запроса или производного для него элемента в модуль идентификации,

приема от модуля идентификации в качестве ответа по меньшей мере одного результирующего параметра,

определения, на основе результирующего параметра, является ли подлинным первый PFS параметр,

выработки второго PFS параметра, и

направления второго PFS параметра на сетевое устройство, если определено, что первый PFS параметр является подлинным.

В соответствии со вторым аспектом, указанная задача решается с помощью некоторого способа, осуществляемого некоторым устройством связи, при этом устройство связи поддерживает связь с сетевым устройством сети связи. Способ включает в себя следующее:

принимают от сетевого устройства запрос, первый PFS параметр и первый проверочный код,

перенаправляют запрос или производный для него элемент в модуль идентификации,

принимают от модуля идентификации в качестве ответа по меньшей мере один результирующий параметр,

определяют, на основе результирующего параметра, является ли подлинным первый PFS параметр,

вырабатывают второй PFS параметр, и

направляют второй PFS параметр на сетевое устройство, если определено, что первый PFS параметр является подлинным.

В соответствии с третьим аспектом, указанная задача решается с помощью некоторой компьютерной программы для устройства связи, которое связано с сетевым устройством сети связи. Компьютерная программа содержит компьютерный программный код, исполнение которого в устройстве связи, побуждает устройство связи:

принимать от сетевого устройства запрос, первый PFS параметр и первый проверочный код,

перенаправлять запрос или производный для него элемент в модуль идентификации,

принимать от модуля идентификации в качестве ответа по меньшей мере один результирующий параметр,

определять, на основе результирующего параметра, является ли подлинным первый PFS параметр,

вырабатывать второй PFS параметр, и

направлять второй PFS параметр на сетевое устройство, если результат определения положительный, то есть если первый PFS параметр является подлинным.

В соответствии с четвертым аспектом, указанная задача решается с помощью некоторого компьютерного программного продукта для устройства связи, которое связано с сетевым устройством сети связи. Компьютерный программный продукт содержит носитель данных с компьютерным программным кодом в соответствии с третьим аспектом.

Изобретение, соответствующее первому, второму и четвертому аспектам, обладает некоторым количеством достоинств. Улучшенная безопасность устанавливает барьеры для взломщиков, которые способны скомпрометировать долговременный общий ключ, заставляя их осуществлять так называемые атаки «человек посередине» с целью применения скомпрометированного ключа.

Производный элемент может быть идентичен запросу. Производный элемент также может быть хешем для запроса.

Если используется производный элемент, который является хешем для запроса, то размер запроса уменьшается и также возможно применение стандартизованных размеров запроса. Чистый запрос на модуль идентификации обладает достоинством, которое заключается в уменьшении обработки в устройстве связи.

В первом варианте первого аспекта устройство связи выполнено с возможностью выработки некоторого сеансового ключа для связи между устройством связи и сетевым устройством, при этом сеансовый ключ, по меньшей мере, основан на значениях, используемых для выработки первого и второго PFS параметров.

В соответствующем варианте второго аспекта способ включает в себя выработку некоторого сеансового ключа для связи между устройством связи и сетевым устройством, при этом сеансовый ключ, по меньшей мере, основан на значениях, используемых для выработки первого и второго PFS параметров.

Этот вариант обладает достоинством, которое заключается в обеспечении сеанса, обладающего улучшенной безопасностью связи относительно возможной будущей компрометации общего ключа.

В более конкретном варианте осуществления первого и второго аспектов, сеансовый ключ основан на первом PFS параметре и показателе степени второго PFS параметра.

Первый проверочный код может содержать некоторый код аутентификации сообщения, основанный, по меньшей мере, на первом PFS параметре. В одном варианте осуществления изобретения то, что что-то основано, по меньшей мере, на первом PFS параметре означает, что это может быть основано, по меньшей мере, на хеше для первого PFS параметра и что хеш может быть криптографическим хешем. Более того, запрос может быть основан на первом PFS параметре. Например, он может быть первым PFS параметром или некоторым хешем от первого PFS параметра. Также возможно, что этот хеш является криптографическим хешем. Хотя запрос основан на первом PFS параметре, существует экономия в отношении использования криптографии и полосы пропускания. Эта экономия еще больше увеличена благодаря наличию хеша, который позволяет приспосабливать размер первого PFS параметра к различным стандартизованным форматам.

Более конкретно, первый и второй PFS параметры могут быть параметрами Диффи-Хеллмана.

В третьем варианте первого аспекта устройство связи выполнено с возможностью приема запроса, первого PFS параметра и первого проверочного кода в сообщении запроса на проведение аутентификации от сетевого устройства и в этом случае сообщение запроса на проведение аутентификации также содержит проверочный код для запроса. Более того, когда устройства связи принимает по меньшей мере один результирующий параметр, оно выполнено с возможностью приема являющегося ответом параметра в качестве ответа на запрос. Наконец, когда устройство связи выполнено с возможностью выработки и направления второго PFS параметра, оно выполнено с возможностью выработки второго PFS параметра вместе со вторым проверочным кодом и направления этих элементов в сообщении с ответом аутентификации, которое также содержит являющийся ответом параметр.

В соответствующем варианте второго аспекта запрос, первый PFS параметр и первый проверочный код принимают в сообщении запроса на проведение аутентификации, при этом указанное сообщение запроса на проведение аутентификации также содержит некоторый проверочный код для запроса. По меньшей мере, один результирующий параметр также содержит являющийся ответом параметр, принятый в качестве ответа на запрос. Более того, выработка и направление второго PFS параметра включает в себя выработку второго PFS параметра вместе со вторым проверочным кодом и направление этих элементов в сообщении с ответом аутентификации, которое также содержит являющийся ответом параметр.

Этот вариант обладает преимуществом, которое заключается в том, что первый и второй PFS параметры и первый и второй проверочные коды могут быть переданы в уже существующих сообщениях. Таким образом, исключается наличие дополнительных сообщений. Это может сэкономить электроэнергию в устройстве связи, которая может быть ограниченным ресурсом.

Второй проверочный код может быть выработан как некоторый код аутентификации сообщения, основанный, по меньшей мере, на втором PFS параметре. В одном варианте осуществления изобретения то, что что-то основано, по меньшей мере, на втором PFS параметре означает, что это может быть основано, по меньшей мере, на хеше для второго PFS параметра и что хеш может быть криптографическим хешем.

Более того, хеш/коды аутентификации сообщения могут быть основаны на HMAC/SHA-256.

В четвертом варианте первого и второго аспектов, сообщение запроса на проведение аутентификации содержит первый проверочный код в соответствующем отдельном информационном элементе сообщения запроса на проведение аутентификации.

В этом случае устройство связи выполнено с возможностью использования первого проверочного кода при определении подлинности первого PFS параметра.

В этом случае определение подлинности первого PFS параметра, выполненное в указанном способе, выполняют с использованием первого проверочного кода.

В пятом варианте первого и второго аспектов, первый проверочный код предоставляют как, по меньшей мере, часть проверочного кода для запроса.

В этом случае устройство связи выполнено с возможностью определения подлинности первого PFS параметра на основе модуля идентификации, предоставляющего по меньшей мере один результирующий параметр.

В этом случае определение подлинности первого PFS параметра, выполненное в указанном способе, выполняют на основе модуля идентификации, предоставляющего по меньшей мере один результирующий параметр.

Этот вариант обеспечивает дополнительную экономию в криптографии, используемой в сообщении запроса на проведение аутентификации.

В шестом варианте первого аспекта устройство связи выполнено с возможностью выработки второго проверочного кода на основе по меньшей мере одного из результирующих параметров и направления в сообщении с ответом аутентификации второго проверочного кода в некотором информационном элементе, который приписан являющемуся ответом параметру.

В соответствующем варианте второго аспекта в способе второй проверочный код основан на являющемся ответом параметре. В этом случае направление ответа аутентификации также включает в себя направление второго проверочного кода в некотором информационном элементе сообщения с ответом аутентификации, который приписан являющемуся ответом параметру.

Этот вариант обеспечивает дополнительную экономию в полосе пропускания и криптографии, которую используют в сообщении с ответом аутентификации и его обработке.

Устройство связи может быть пользовательским устройством и также может содержать мобильное оборудование, в котором сохранены компьютерные команды, действующие на процессор. Более того, возможно, что устройство связи содержит модуль идентификации, при этом в свою очередь модуль идентификации содержит некоторый ключ и средство криптографической обработки.

Другая задача изобретения заключается в том, чтобы повысить безопасность связи для первого сетевого устройства в сети связи относительно использования долговременных, совместно используемых ключей.

В соответствии с пятым аспектом, указанная задача решается с помощью некоторого первого сетевого устройства первой сети связи. Первое сетевое устройство выполнено с возможностью:

получения запроса,

получения первого PFS параметра,

получения первого проверочного кода для первого PFS параметра,

направления на устройство связи запроса, первого PFS параметра и первого проверочного кода,

приема из устройства связи второго PFS параметра, второго проверочного кода и являющегося ответом параметра,

определения подлинности являющегося ответом параметра, и

проверки второго PFS параметра на основе второго проверочного кода.

В соответствии с шестым аспектом, указанная задача решается с помощью некоторого способа для первого сетевого устройства сети связи. Этот способ осуществляют с помощью первого сетевого устройства, и он включает в себя следующее:

получают запрос,

получают первый PFS параметр,

получают первый проверочный код для первого PFS параметра,

направляют на устройство связи запрос, первый PFS параметр и первый проверочный код,

принимают от устройства связи второй PFS параметр, второй проверочный код и некоторый параметр ответа,

определяют подлинность являющегося ответом параметра, и

проверяют второй PFS параметр на основе второго проверочного кода.

В соответствии с седьмым аспектом, указанная задача решается с помощью некоторой компьютерной программы для первого сетевого устройства сети связи. Компьютерная программа содержит компьютерный программный код, исполнение которого в первом сетевом устройстве, побуждает первое сетевое устройство:

получать запрос,

получать первый PFS параметр,

получать первый проверочный код для первого PFS параметра,

направлять на устройство связи запрос, первый PFS параметр и первый проверочный код,

принимать из устройства связи второй PFS параметр, второй проверочный код и некоторый параметр ответа,

определять подлинность являющегося ответом параметра, и

проверять второй PFS параметр на основе второго проверочного кода.

В соответствии с восьмым аспектом, указанная задача решается с помощью некоторого компьютерного программного продукта для первого сетевого устройства сети связи. Компьютерный программный продукт содержит носитель данных с компьютерным программным кодом в соответствии с седьмым аспектом.

Изобретение, соответствующее пятому, седьмому и восьмому аспекту, улучшает безопасность связи между первым сетевым устройством и устройством связи. Улучшенная безопасность устанавливает барьеры для так называемых атак «человек посередине».

В первом варианте пятого аспекта первое сетевое устройство дополнительно выполнено с возможностью вычисления сеансового ключа для связи между устройством связи и первым сетевым устройством. Сеансовый ключ, по меньшей мере, основан на значениях, используемых для выработки первого и второго PFS параметров.

В соответствующем варианте шестого аспекта способ дополнительно включает в себя вычисление некоторого сеансового ключа для связи между устройством связи и первым сетевым устройством, при этом сеансовый ключ, по меньшей мере, основан на значениях, используемых для выработки первого и второго PFS параметров.

В более конкретном варианте осуществления пятого и шестого аспектов, сеансовый ключ основан на втором PFS параметре и показателе степени первого PFS параметра.

Во втором варианте пятого аспекта первое сетевое устройство выполнено с возможностью получения проверочного кода для запроса при получении упомянутого запроса, направления этого запроса, первого PFS параметра и первого проверочного кода в сообщении запроса на проведение аутентификации вместе с проверочным кодом для запроса и приема второго PFS параметра, второго проверочного кода и являющегося ответом параметра в сообщении с ответом аутентификации.

В соответствующем варианте шестого аспекта получение запроса включает в себя получение проверочного кода для запроса, направление этого запроса, первого PFS параметра и первого проверочного кода включает в себя направление указанных элементов в сообщении запроса на проведение аутентификации вместе с проверочным кодом для запроса, и прием второго PFS параметра, второго проверочного кода и являющегося ответом параметра включает в себя прием указанных элементов в сообщении с ответом аутентификации.

Указанный вариант обладает достоинством, которое заключается в повторном использовании существующих сообщений. Это означает, что может быть использована существующая структура сообщений для существующего протокола аутентификации и распределения ключей, без добавления новых сообщений. Это может сэкономить электроэнергию на общем уровне окружающей среды, так как для направления дополнительных сообщений нужна электроэнергия, которая может быть ограниченным ресурсом, особенно в сетях радиосвязи. Более того, связь по сети также обычно стандартизована и часто гораздо труднее договориться о введении новых сообщений, по сравнению с добавлением новых элементов в уже существующие сообщения.

В третьем варианте пятого аспекта второе сетевое устройство, при получении первого проверочного кода, выполнено с возможностью выработки первого проверочного кода с использованием первого PFS параметра и при направлении сообщения запроса на проведение аутентификации выполнено с возможностью направления первого проверочного кода в соответствующем отдельном информационном элементе сообщения запроса на проведение аутентификации.

В соответствующем варианте шестого аспекта получение первого проверочного кода включает в себя выработку первого проверочного кода с использованием первого PFS параметра и направление сообщения запроса на проведение аутентификации включает в себя направление первого проверочного кода в некотором соответствующем отдельном информационном элементе.

В четвертом варианте пятого аспекта первое сетевое устройство, при получении первого PFS параметра, дополнительно выполнено с возможностью приема некоторого значения, подлежащего использованию для выработки первого PFS параметра, получения первого проверочного кода в качестве, по меньшей мере, части проверочного кода для запроса и направления первого проверочного кода в качестве, по меньшей мере, части проверочного кода для запроса в сообщении запроса на проведение аутентификации.

В соответствующем варианте шестого аспекта способ дополнительно включает в себя следующее: принимают некоторое значение для выработки первого PFS параметра, получают первый проверочный код в качестве, по меньшей мере, части проверочного кода для запроса, и направляют первый проверочный код в качестве, по меньшей мере, части проверочного кода для запроса в сообщении запроса на проведение аутентификации.

В пятом варианте пятого аспекта первое сетевое устройство также выполнено с возможностью получения ожидаемого результата для запроса и определения подлинности являющегося ответом параметра путем сравнения с ожидаемым результатом для запроса.

В соответствующем варианте шестого аспекта способ дополнительно включает в себя следующее: получают ожидаемый результат для запроса вместе с запросом и определяют подлинность являющегося ответом параметра путем сравнения с ожидаемым результатом для запроса.

В шестом варианте пятого и шестого аспектов являющийся ответом параметр содержится в сообщения с ответом аутентификации благодаря тому, что второй проверочный код основан на являющемся ответом параметре.

В этом случае первое сетевое устройство выполнено с возможностью приема второго проверочного кода в некотором информационном элементе сообщения с ответом аутентификации, который приписан являющемуся ответом параметру, одновременного определения подлинности являющегося ответом параметра и проверки второго PFS параметра с использованием второго проверочного кода.

В этом случае прием сообщения с ответом аутентификации, который осуществляют в указанном способе, включает в себя прием второго проверочного кода в некотором информационном элементе сообщения с ответом аутентификации, который приписан являющемуся ответом параметру, и определение подлинности являющегося ответом параметра и проверку второго PFS параметра осуществляют одновременно, с использованием второго проверочного кода.

Еще одна задача изобретения заключается в том, чтобы предложить систему улучшения безопасности связи для устройства связи в отношении использования долговременных, совместно используемых ключей.

В соответствии с девятым аспектом, указанная задача решается с помощью системы, содержащей первое сетевое устройство в первой сети связи и второе сетевое устройство во второй сети связи. Второе сетевое устройство выполнено с возможностью направления некоторого запроса на первое сетевое устройство.

С другой стороны, первое сетевое устройство выполнено с возможностью:

приема запроса,

выработки первого PFS параметра,

получения первого проверочного кода для первого PFS параметра,

направления на устройство связи запроса, первого PFS параметра и первого проверочного кода,

приема из устройства связи второго PFS параметра, второго проверочного кода и являющегося ответом параметра,

определения подлинности являющегося ответом параметра, и

проверки второго PFS параметра на основе второго проверочного кода.

В первом варианте девятого аспекта второе сетевое устройство также выполнено с возможностью предоставления некоторого значения для получения первого PFS параметра путем его выработки, по меньшей мере, на основе значения х, с целью выработки проверочного кода для запроса с использованием первого PFS параметра и направления значения основания на первое сетевое устройство. Первое сетевое устройство, в свою очередь, выполнено с возможностью направления на устройство связи первого проверочного кода в качестве проверочного кода для запроса.

Изобретение, соответствующее девятому аспекту, также обладает достоинством, которое заключается в улучшении безопасности связи между первым сетевым устройством и устройством связи. Улучшенная безопасность устанавливает барьеры для взломщиков, которые способны скомпрометировать долговременный общий ключ, заставляя их осуществлять так называемые атаки «человек посередине» с целью применения скомпрометированного ключа.

Более того, десятый аспект изобретения касается некоторого второго сетевого устройства для второй сети связи, второе сетевое устройство выполнено с возможностью:

приема от первого сетевого устройства первой сети связи запроса на проведение аутентификации данных, касающихся модуля идентификации устройства связи,

выработки первого PFS параметра,

выработки первого проверочного кода на основе, по меньшей мере, первого PFS параметра и ключа, общего для второго сетевого устройства и модуля идентификации,

направления, в ответ на запрос, на первое сетевое устройство, по меньшей мере, первого проверочного кода и некоторого значения, по которому может быть получен первый PFS параметр.

Значение, по которому может быть получен первый PFS параметр, в одном варианте осуществления второго сетевого устройства может содержать первый PFS параметр.

В одном варианте осуществления второго сетевого устройства первый PFS параметр содержит параметр Диффи-Хеллмана и значение, по которому может быть получен первый PFS параметр, содержит некоторый показатель степени параметра Диффи-Хеллмана.

Необходимо подчеркнуть, что термин «содержит/содержащий», используемый в этом описании, относится к существованию сформулированных признаков, элементов, этапов или компонентов, но не исключает существование или добавление одного, или более других признаков, элементов, этапов, компонентов или их групп. Слово «параметр» необходимо понимать как охватывающее значения параметра, например, то, что вычисление некоторого параметра включает в себя вычисление некоторого значения для этого параметра и что вычисление или получение результата, или ответа на основе одного или нескольких параметров включает в себя вычисление результата или ответа на основе одного или нескольких значений для одного или нескольких параметров. Аналогично прием некоторого параметра и направление/перенаправление некоторого параметра включает в себя прием и направление некоторого значения этого параметра.

Краткое описание чертежей

Далее изобретение будет описано более подробно со ссылками на приложенные чертежи, на которых:

фиг. 1 - вид, схематично показывающий известную схему аутентификации, которую осуществляют между устройством связи и сетью связи;

фиг. 2 - вид, схематично показывающий первую и вторую сети связи, а также устройство связи, которое поддерживает связь с первой сетью связи;

фиг. 3 - вид, схематично показывающий использование протокола Диффи-Хеллмана между устройством связи и первой сетью связи;

фиг. 4 - вид, показывающий структурную схему пользовательского устройства, содержащего модуль идентификации и мобильное оборудование;

фиг. 5 - вид, показывающий структурную систему мобильного оборудования;

фиг. 6 - вид, показывающий структурную систему сетевого устройства, которая применима для устройства, действующего в качестве некоторого узла, как в первой, так и во второй сети связи;

фиг. 7 - вид, показывающий блок-схему некоторого количества этапов способа улучшения безопасности связи устройства связи, при этом указанные этапы соответствуют первому варианту осуществления изобретения и их осуществляют в устройстве связи;

фиг. 8 - вид, показывающий блок-схему некоторого количества этапов способа для первого сетевого устройства в первой сети связи, при этом указанные этапы соответствуют первому варианту осуществления изобретения и их осуществляют в первом сетевом устройстве;

фиг. 9 - вид, показывающий схему передачи сигналов между устройством связи, первым сетевым устройством и вторым сетевым устройством, во второй сети связи в соответствии со вторым вариантом осуществления изобретения;

фиг. 10 - вид, более подробно показывающий проверочный код для запроса;

фиг. 11 - вид, показывающий схему передачи сигналов между устройством связи, первым сетевым устройством и вторым сетевым устройством в соответствии с третьим вариантом осуществления изобретения;

фиг. 12 - вид, показывающий компьютерный программный продукт, содержащий носитель данных с компьютерным программным кодом для реализации функциональных возможностей устройства связи;

фиг. 13 - вид, показывающий компьютерный программный продукт, содержащий носитель данных с компьютерным программным кодом для реализации функциональных возможностей сетевого устройства;

фиг. 14 - вид, показывающий дополнительный способ реализации устройства связи;

фиг. 15 - вид, показывающий дополнительный способ реализации первого сетевого устройства;

фиг. 16 - вид, показывающий дополнительный способ реализации второго сетевого устройства.

Осуществление изобретения

В приведенном ниже описании, для целей объяснения, а не ограничения, изложены конкретные подробности, такие как конкретные архитектуры, интерфейсы, технологии и так далее, что нужно для обеспечения лучшего понимания изобретения. Тем не менее, специалистам в рассматриваемой области ясно, что изобретение может быть реализовано в других вариантах осуществления изобретения, которые отходят от этих конкретных подробностей. В других примерах, опущены подробные описания хорошо известных устройств, схем и способов, чтобы не мешать описанию изобретения ненужными подробностями.

Изобретение касается улучшенной безопасности связи в сети связи с использованием заранее распределенных ключей в качестве основы для безопасности связи. Здесь сеть связи может быть сетью мобильной связи, такой как сеть мобильной связи второго поколения (2G), например глобальная система (GSM) мобильной связи, сеть третьего поколения (3G), например универсальная система (UMTS) мобильной связи, или сеть четвертого поколения (4G), например сеть технологии «Долгосрочное развитие», и любая будущая усовершенствованная система, например 3GPP 5-го поколения (5G), которую разрабатывают в настоящее время. Указанные примеры являются только некоторыми примерами, в которых может быть реализовано изобретение. Другими типами сетей, которые можно использовать, являются, например, беспроводные локальные сети (WLAN). Устройство связи, такое как пользовательское устройство (UE), мобильная станция (MS), иногда обозначаемая как сотовый телефон, может поддерживать связь с использованием этих сетей связи. Более того, здесь устройство связи соединено с модулем идентификации, при этом модуль идентификации может быть смарт-картой, такой как универсальная карта (UICC) с интегральной схемой, содержащая модуль (SIM) идентификации абонента и/или универсальный модуль (USIM) идентификации абонента или SIM (ISIM) IP мультимедийной подсистемы, встроенный SIM (eSIM) модуль, программный модуль, доверенный модуль исполнения глобальной платформы или подобное. Таким образом, модуль идентификации также может быть реализован в виде программного обеспечения, работающего в доверенной среде исполнения, или в виде программного обеспечения, работающего в процессоре общего назначения, хотя последний вариант не является предпочтительным. В результате, термин USIM будет использоваться в описаниях в качестве некоторого примера, но специалисту в рассматриваемой области ясно, что модуль идентификации любого типа будет служить той же цели. Надо понимать, что модуль идентификации может быть частью устройства связи. Также он может быть отдельным объектом, которое соединено с устройством связи при его использовании.

В качестве основы безопасности связи используется некоторый ключ, например, для аутентификации и распределения ключей. Целесообразно, чтобы ключ был заранее распределен и сохранен в модуле идентификации, как только что описано.

Далее будет описан только пример устройства связи, которое имеет форму UE. Тем не менее ясно, что устройство связи не обязано являться UE. Оно может быть беспроводной конечной точкой, мобильной станцией, мобильным телефоном, беспроводным местным телефоном, смартфоном, пользовательским устройством, настольным компьютером, PDA, сотовым телефоном, переносным компьютером, VoIP телефоном или трубкой, которые способны беспроводным образом направлять данные и/или сигналы в узел сети и/или принимать данные и/или сигналы из узла сети. Также устройство связи может быть модемом связи, например модемом 3G или 4G соединения, для электронных устройств некоторых видов (например, датчика или цифровой камеры), автомобиля, домашнего шлюза,