Способ и система скрытого помехоустойчивого оповещения

Иллюстрации

Показать всеИзобретение относится к области телекоммуникаций. Техническим результатом является обеспечение скрытности и повышение помехоустойчивости передаваемой информации. Способ скрытого помехоустойчивого оповещения заключается в том, что осуществляют обмен между корреспондентами секретными ключами Kстег и Kшифр, открытое сообщение Mi предварительно зашифровывается с использованием ключа Kшифр, получают криптограмму Ci, для передачи которой используют k+r каналов передачи данных, причем криптограмма разбивается на k фрагментов ci,1, ci,2, …, ci,k, которые интерпретируются как вычеты некоторого заранее неизвестного числа Xi. Вычисляют избыточные вычеты ck+1, …, ck+r, далее вычеты ci,1, ci,2, …, ci,k+r по защищенным каналам связи пересылают на k+r заранее подготовленных сайтов. В доверенных средах сайтов хранятся используемые однократно стеганографические контейнеры, в которые методами стеганографии осуществляют встраивание вычетов. Заполненные контейнеры передают в сеть. На абонентских пунктах осуществляют извлечение вычетов , выполняют этапы их помехоустойчивого декодирования и, при необходимости, исправление испорченных вычетов. 2 н.п. ф-лы, 4 ил.

Реферат

Изобретение относится к области телекоммуникаций и предназначено для скрытого оповещения руководящего состава гражданской обороны, специализированных служб (органов милиции, службы спасения и т.п.), вооруженных сил о возникающих угрозах безопасности.

Уровень техники

Известен способ стеганографического сокрытия информации [Патент RU 2374770, H04L 9/00, 2009 г.], заключающийся в том, что открытый текст шифруют методами многоалфавитной замены и методом перестановок. Полученную криптограмму скрывают в графическом контейнере, при этом изображение каждого символа криптограммы формируют с помощью матрицы размером n×m цифровой форме из w информативных, r пограничных и q маскирующих точек, которые перемешивают различными способами. Далее, выбирают t=s+d+f графических или иных контейнеров в которые побитно распыляют информацию из перемешанных графических матриц по s контейнерам, в контейнеров помещают ложную информацию, а f контейнеров оставляют пустыми.

Недостатком указанного способа является невозможность полноценного восстановления информации на принимающей стороне при искажении одного или нескольких контейнеров (в результате помех или атак против встроенного сообщения).

Известен способ скрытой передачи зашифрованной информации по множеству каналов связи [Патент RU 2462825, H04L 9/00, 2012 г.], заключающийся в том, что открытый текст разбивают на блоки, каждый блок шифруют с помощью шифра со сцеплением блоков на ключе k1, получая криптограмму С1, состоящую из m блоков и повторно шифруют шифром на ключе k2, получая криптограмму C2, состоящую из r блоков, далее, полученные блоки стеганографически скрывают в r контейнерах различного типа с использованием ключа k3, который определяет тип контейнера и секретные параметры алгоритмов внедрения. Полученные r контейнеров со встроенной информацией пересылают по нескольким каналам связи в соответствии с ключом k4. При организации связи используют S=Sc+Sm доступных каналов связи, где в текущем сеансе связи с помощью ключа k4 выделяют не все, а только часть доступных каналов связи Sc, по всем доступным каналам S=Sc+Sm непрерывно передают камуфлирующие сигналы, а полезную ин- формацию передают в псевдослучайные моменты времени.

Недостатками указанного способа являются: во-первых, помехоустойчивость передачи шифрованной информации достигается за счет дублирования передачи информации по разным каналам связи, что вносит избыточность равную объему передаваемых данных и увеличивает время, затрачиваемое на передачу информации; во-вторых, деструктивные воздействия на хотя бы один из контейнеров, приводят к невозможности полноценного восстановления переданной информации.

Наиболее близким из аналогов (прототипом) является способ безопасной передачи конфиденциальных данных по нескольким каналам [Belal А.А., Abdelhamid A.S. Secure transmission of sensitive data using multiple channels, The 3rd ACS/IEEE International Conference, Computer Systems and Applications, 2005. - Режим доступа: http://arxiv.org/ftp/cs/papers/0403/0403023.pdf], заключающийся в том, исходное сообщение делится на блоки, и называют их супер блоками, каждый их которых шифруется одним из алгоритмов блочного шифрования. Каждый из полученных супер блоков криптограммы рассматривают как целое битовое число N. Множество S попарно простых модулей q0, q1, …, qs-1 выбраны таким образом, что . Целое битовое число N на основании Китайской теоремы об остатках представляется своими наименьшими неотрицательными вычетами r0, r1, …, rs-1, при ri=N mod qi, i=0, 1, …, S-1. Полученные таким образом S вычетов передают по S отобранным каналам связи, при чем, незадействованная в передаче вычетов часть каналов несет некоторые несоответствующие данные, в целях уменьшения способности противника определить используемые каналы.

Недостатком известного способа является невозможность восстановления всего блока передаваемой криптограммы при потере (искажении) одного или нескольких вычетов вследствие воздействия помех.

Из уровня техники широко известны системы оповещения о чрезвычайных ситуациях преследующих единую цель - доведение сигнала оповещения до максимально большего количества конечных абонентов. В свою очередь, сегодня в условиях геополитической напряженности возникают задачи оперативного, адресного, скрытного оповещения специализированных служб силовых структур о возникающих угрозах безопасности (например, террористической направленности).

Известна глобальная система оповещения [Патент на полезную модель RU 52505, G08B 27/00, 2006 г.] представляющая собой территориально-распределенный программно-аппаратный комплекс, предназначенный для оповещения органов управления различных ведомств и информирования населения о возникновении чрезвычайной ситуации, содержащая персональный компьютер управления, блок оповещения и оконечные устройства и взаимодействующая с системами оповещения более высокого уровня.

Недостатком данной системы является невозможность обеспечения скрытого доведения сигнала оповещения до узкого круга абонентов.

Наиболее близкой по технической сущности является система адресного оповещения и информирования ГОЧС [Патент на полезную модель RU 128049 U1, H04H 20/00, 2012 г.], включающая блок формирования сообщений, связанный с принимающим устройством, по меньшей мере, одним каналом связи и содержащий базу данных абонентов, представляющую собой файл, содержащий IP-адреса приемных устройств.

Недостатком данной системы является невозможность обеспечения скрытого доведения сигнала оповещения, а также актуальность адресной базы данных может быть подтверждена на момент ее формирования, но не на момент возникновения чрезвычайной ситуации.

Техническим результатом данного изобретения является достижение скрытности при оповещении силовых структур о возникающих угрозах безопасности без информирования широкого круга лиц, а также повышение помехоустойчивости передаваемой информации. Изобретение позволяет на принимающей стороне восстановить переданное сообщение целиком при потере не более заданного количества контейнеров.

Технический результат изобретения достигается тем, что:

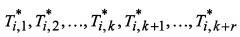

1. Способ скрытого помехоустойчивого оповещения заключается в том, что осуществляют обмен между корреспондентами секретными ключами Kстег и Kшифр. Открытое сообщение Mi предварительно зашифровывается с помощью ключа Kшифр одним из известных криптоалгоритмов. На приемной и передающей сторонах имеется k+r каналов передачи данных. Криптограмма Ci разбивается на k фрагментов ci,1, ci,2, …, ci,k, которые считают вычетами некоторого, заранее неизвестного числа Xi по системе попарно простых модулей р1, p2, …, pk, которое изоморфно криптограмме Ci. Вычисляют избыточные вычеты ck+1, …, ck+r по попарно простым модулям, таким, что р1, p2, …, pk<pk+1<…<pk+r. Далее вычеты ci,1, ci,2, …, ci,k, ci,k+1, …, ci,k+r по защищенным каналам связи пересылают на k+r заранее подготовленных сайтов. В доверенных средах сайтов хранятся специально, заранее подготовленные, стеганографические контейнеры Ti,1, Ti,2, …, Ti,k, Ti,k+1, …, Ti,k+r, в которые методами стеганографии осуществляют встраивание вычетов ci,1, ci,2, …, ci,k, ci,k+1, ci,k+1, …, ci,k+r. Заполненные контейнеры подлежат передаче в сеть. Специально подготовленные контейнеры используются однократно. На абонентских пунктах осуществляют извлечение вычетов и выполняют этап их помехоустойчивого декодирования, включающего в себя получение некоторого числа и информации о возможных ошибках. При наличии ошибок в вычетах выполняют процедуру дальнейшего декодирования исправляя и получая исправленный результат , по которому вычисляют исправленные вычеты , конкатенация которых даст исправленную криптограмму.

2. Система скрытого помехоустойчивого оповещения включает источник сообщений, содержащий блок формирования сообщений, и абонентские пункты, связанные с источником сообщений по меньшей мере, одним каналом связи. Дополнительно содержит ретранслятор, представляющий собой группу доверенных сайтов, входы которого связаны защищенными каналами связи с источником сообщений, а выходы подключены к абонентским пунктам.

В источнике сообщений блок формирования сообщений, представляет собой обособленное устройство не имеющее доступа к сети Internet и размещенное в контролируемой зоне, а также источник сообщений дополнительно включает в себя блок модулярного кодирования, блок расширения модулярного кода и устройство передачи данных. При чем выход блока формирования сообщений подключен посредством защищенного канала связи к входу блока модулярного кодирования, k выходов которого подключены к k входам блока расширения модулярного кода и входам устройства передачи данных, имеющее k+r входов, а r выходов блока расширения модулярного кода также подключены к входам устройства передачи данных.

Доверенные сайты включают в себя доверенную среду и хранилище данных. При этом хранилище данных поделено на два сектора строго разграниченных между собой виртуально или физически. А доверенная среда состоит из одного из секторов хранилища данных (доверенного сектора) и стеганографического кодера входы которого соединены с доверенным сектором хранилища данных и по средствам защищенного канала связи с устройством передачи данных источника сообщений, а выход подключен к выходу доверенного сайта.

Абонентские пункты, включают в себя устройство мониторинга, стеганографический декодер, блок декодирования расширенного модулярного кода, блок обратного преобразования расширенного модулярного кода, устройство приема сообщения (сигнала) и устройство отображения, где устройство приема сообщения (сигнала) и устройство отображения представляют собой обособленные устройства, не имеющие доступ к сети Internet и размещенные в контролируемой зоне. При чем, входы абонентского пункта являются входами устройства мониторинга, выходы которого подключены к стеганографическому декодеру, входы блока декодирования расширенного модулярного кода соединены с выходами стеганографического декодера, а выходы подключены блоку обратного преобразования расширенного модулярного кода, выход которого по средствам защищенного канала связи подключен к входу устройства приема сообщения, выход которого, в свою очередь, подключен к устройству отображения.

Благодаря новой совокупности существенных признаков в способе и системе реализована возможность скрытой передачи сигналов оповещения за счет их сокрытия в контейнерах методами стеганографии, а также безопасного кодирования информации, представляемой в избыточном модулярном коде (МК) оригинальным образом, чем достигается повышение помехоустойчивости передаваемых данных, за счет возможности МК обнаруживать (исправлять) q искажений.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Заявленное изобретение поясняется чертежами, на которых показано:

фиг. 1 - структурная схема системы скрытого, помехоустойчивого оповещения;

фиг. 2 - фрагмент реализации доверенного сайта;

фиг. 3 - схема изоморфного получения проверочного числа;

фиг. 4 - схема передачи информации на доверенные сайты (в соответствии с условием примера).

Осуществление изобретения

Для большей ясности описание изобретения, позволяющее специалисту произвести осуществление предложенного изобретения и показывающее влияние признаков, приведенных в формуле изобретения, на указанный выше технический результат, будем производить следующим образом: сначала раскроем структуру системы, а затем опишем реализацию способа в рамках предложенной системы.

Система скрытого, помехоустойчивого оповещения состоит из трех составных частей (фиг. 1): источника сообщений 1, ретранслятора 2 и абонентских пунктов 3.

Источник сообщений в себя включает блок формирования сообщений 4, блок модулярного кодирования 5, блок расширения модулярного кода (МК) 6 и устройство передачи данных 7. При чем 4 является обособленным устройством, не имеющим доступа к сети Internet и размещенным в контролируемой зоне.

Ретранслятор представляет собой среду распространения сигнала (информационно-телекоммуникационная сеть общего пользования Internet) и группу доверенных сайтов 8 состоящих из (фиг. 2): доверенной среды 15 и хранилища данных 16. При чем, хранилище данных 16 поделено на два сектора строго разграниченных между собой виртуально или физически: доверенный сектор 17, относящийся к доверенной среде 15 и общий сектор 19. Доверенная среда состоит из: доверенного сектора 17 и стеганографического кодера (СтК) 18.

Сообщения от 1 к 2 передаются по защищенному (от несанкционированного доступа) каналу связи (методы и средства организации скрытых каналов в рамках данного изобретения не рассматриваются)

Абонентские пункты представляют собой програмно-аппаратные или программные комплексы на базе ПЭВМ со специальным программным обеспечением, подключенные к сети Internet и состоят из: устройства мониторинга 9, стеганографического декодера (СтДК) 10, блока декодирования расширенного модулярного кода (РМК) 11, блока обратного преобразования РМК 12, устройства приема сообщения (сигнала) 13 и устройства отображения сообщения 14. При чем 13 является обособленным устройством, не имеющим доступа к сети Internet и размещенным в контролируемой зоне. Связь от 12 к 13 осуществляется по защищенному каналу.

Кроме того, настоящее изобретение предлагает способ скрытого помехоустойчивого оповещения.

Предлагаемый способ использует следующие положения теории чисел и теории кодирования:

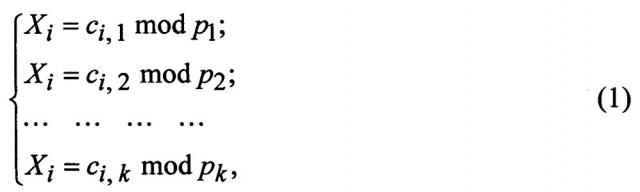

Согласно [Бояринов И.М. Помехоустойчивое кодирование числовой информации. - М.: Наука, 1983. Стр. 48-49] любое целое число Ai≥0 однозначно представляется в МК последовательностью Ai=(αi,1, αi,2, …, αi,k)МК, где αi=Ai mod pi, i=1, 2, …, k. Основаниями данной системы служат попарно простые числа р1, р2, …, pk, такие что Ai<P, где . Числа αi представляются любым способом, например в двоичной системе счисления.

Пусть фрагмент передаваемой криптограммы Ci есть результат конкатенации k чисел Ci=ci,1|ci,2|…|ci,k (поясняется с помощью фиг. 3), которые подлежат встраиванию в k контейнеров, «|» - знак конкатенации. Примем набор попарно простых модулей p1, p2, …, pk, такие что Ci<P, где - рабочий диапазон. Тогда числа ci,1, ci,2, …, ci,k можно объявить вычетами МК некоторого, заранее неизвестного числа Xi≥0, которое изоморфно криптограмме Ci. Следовательно Xi=(ci,1, ci,2, …, ci,k)МК, где ci,j=Xi mod pj, j=1, 2, …, k.

На основании Китайской теоремы об остатках (КТО) [Бухштаб А.А. Теория чисел. - М.: Просвещение, 1966. Стр. 123] система сравнений:

имеет единственное решение Xi, если выполнены вышеуказанные условия. Единственное решение системы (1) дает выражение:

,

где , , .

В соответствии с [Бояринов И.М. Помехоустойчивое кодирование числовой информации. - М.: Наука, 1983. Стр. 50-51; Акушский И.Я., Юдицкий Д.И. Модулярная арифметика в остаточных классах. - М.: Сов. Радио, 1968. Стр. 158-160] операция расширения модулярного кода (РМК) путем введения избыточных оснований pk+1, …, pk+r и получения избыточных вычетов ci,k+1=Xi mod pk+1, …, ci,k+r=Xi mod pk+r предполагая, что

выполняется в целях повышения помехоустойчивости, а условие:

, где - возможно содержащая ошибки число Xi, является ключевым условием определения наличия (отсутствия) обнаруживаемых ошибок в принятой последовательности [Бояринов И.М. Помехоустойчивое кодирование числовой информации. - М.: Наука, 1983. Стр. 50-51; Акушский И.Я., Юдицкий Д.И. Модулярная арифметика в остаточных классах. - М.: Сов. Радио, 1968. Стр. 158-160].

На приемной и передающей сторонах имеются секретные ключи Kшифр и Kстег, а также фиксированное количество попарно простых модулей p1, p2, …, pj, j=1, 2, …, k+r, таких что p1, p2, …, pk<pk+1<…<pk+r. В источнике информации 1 открытый текст (сигнал оповещения) Mi в блоке формирования сообщения 4 предварительно зашифровывается одним из известных крипто-алгоритмов с использованием ключа шифрования Kшиф. В результате, получают криптограмму Ci, которая и будет подлежать передаче. В блоке модулярного кодирования 5 Ci разбивается на k фрагментов: Ci=ci,1|ci,2|…|ci,k (размер и количество которых определяется количеством каналов передачи данных или количеством доверенных сайтов), «|» - знак конкатенации. Фрагменты ci,1, ci,2, …, ci,k назначают вычетами (информационными вычетами) некоторого числа Xi. В соответствии с КТО решают: (CRT [Chinese reminder theorem, англ.] - Китайская теорема об остатках), и в блоке расширения МК 6 вычисляют вычеты (избыточные вычеты):

ci,k+1=Xi mod pk+1, …, ci,k+r=Xi mod pk+r.

Поясним изложенное выше на примере.

Пусть требуется передать криптограмму - «СЕКРЕТ». Представим текст в двоичной форме в соответствии с таблицей ASCII (таблица 1.)

Разобьем криптограмму на 6 букв, то есть: ci,1=110100012=20910, ci,2=110001012=19710, ci,3=110010102=20210, ci,4=110100002=20810, ci,5=110001012=19710, ci,6=110100102=21010.

Решим по системе попарно простых модулей p1=17, р2=47, p3=53, р4=71, р5=97, р6=601.

Получим: Xi=156655747291. Вычислим избыточный вычет при p7=607, в соответствии с (2): ci,k+1=156655747291 mod 607=60610=10010111102

Убедимся, что Xi<Р, по формуле получаем Р=175277917189, условие выполнено, следовательно, Xi можно единственным образом представить в МК в виде Xi=(197, 202, 208, 197, 210)МК по системе попарно простых модулей, представленных выше.

Далее, устройство передачи данных 7 пересылает ci,1, ci,2, …, ci,j, j=1, 2, …, k+r по защищенным каналам связи на доверенные сайты 8 (фиг. 4).

На сайте (фиг. 2) в доверенном секторе 17 доверенной среды 15 хранятся (формируются) «уникальные стеганографические контейнеры» Ti,j, под которыми подразумеваются медиаданные не имеющие аналогов, им присваивается метка "НАн". В стеганографическом кодере (СтК) 18, методами стеганографии выполняется встраивание ci,j в Ti,j, но только в «уникальные» Ti,j. Если Ti,j не содержит метки "НАн", то такой контейнер бракуется (большое число стеганографических методов сокрытия информации описано в [Грибунин В.Г., Оков И.Н., Туринцев И.В. Цифровая стеганография. - М: Солон-Пресс, 2009. Стр. 155-247; Конахович Г.Ф., Пузыренко Ю.А. Компьютерная стеганография: теория и практика. - Киев: МК-Пресс, 2006. Стр. 70-245]). Встраивание данных в «уникальные стеганографические контейнеры» позволяет реализовать защиту передаваемой информации от атак противника на основе известного пустого контейнера. После встраивания сообщения в контейнер Ti,j, последнему присваивается метка "С", показывающая, что данный контейнер содержит встроенное сообщение и метка времени "Bp", необходимая для исключения возможности повторного получения данного сообщения, и далее контейнер средствами сайта передается в канал передачи данных. Применение тех или иных методов стеганографического преобразования здесь не является принципиальным вопросом, выбор методов будет на прямую зависеть от требований, предъявляемых к системе и имеющихся в данный момент времени на сайтах форматов контейнеров.

После отправки заполненного контейнера , его аналог удаляется из доверенной среды 15 и перезаписывается в общий сектор 19 хранилища данных 16, ему присваивается метка "Ан", указывающая на существование аналога данного контейнера.

На абонентском пункте 3 устройство мониторинга 9 осуществляет регулярное обращение к доверенным сайтам 8 и считывает их трафик (с целью скрытия следов сетевой активности устройство 9 может осуществлять обращение и к многим другим сайтам, не обращая внимание на их трафик). СтДК 10 проверяет контейнеры, передаваемые сайтами 8 на наличие/отсутствие в них встроенной информации (проверка может осуществляться по наличию/отсутствию метки "С" и/или иными способами). Если 10 принимает решение о наличии встроенного сообщения в k+r контейнерах, выполняется извлечение вычетов (возможно измененные вычеты ci,j) из возможно измененных контейнеров по ключу Kстег. Здесь осуществляется проверка меток времени "Bp", если метка старая, то контейнер принят повторно и бракуется. Если метка "Bp" актуальна, то в блоке декодирования РМК 11 решается и выполняется проверка на наличие ошибки в криптограмме по правилу [Акушский И.Я., Юдицкий Д.И. Модулярная арифметика в остаточных классах. - М.: Сов. Радио, 1968. Стр. 160], где - возможно содержащее ошибки число Xi. Выполнение неравенства означает, что принятая последовательность не содержит обнаруживаемых ошибок. Если неравенство не выполнено, то регистрируется ошибка и производится поиск и исправление испорченных вычетов по известному алгоритму [Акушский И.Я., Юдицкий Д.И. Модулярная арифметика в остаточных классах. - М.: Сов. Радио, 1968. Стр. 161-172].

В результате с 10 на блок обратного преобразования РМК 11 поступает массив возможно исправленных вычетов , где r избыточных вычетов отбрасываются. В 11 выполнив конкатенацию получают . В 12 по ключу Kшифр производят расшифрование переданного сигнала, получают Mi, отображение которого осуществляют на устройстве отображения сообщения 14.

Таким образом, полученные решения позволяют строить системы оповещения устойчивые к деструктивным воздействиям аналитика и позволяющим скрытно передавать конфиденциальные сообщения.

1. Способ скрытого помехоустойчивого оповещения, заключающийся в том, что осуществляют обмен между корреспондентами секретными ключами Kстег и Kшифр, открытое сообщение Mi предварительно зашифровывается с использованием ключа Kшифр, получают криптограмму Ci, для передачи которой используют k+r каналов передачи данных, отличающийся тем, что криптограмма Ci разбивается на k фрагментов ci,1, ci,2, …, ci,k, которые интерпретируются как вычеты некоторого заранее неизвестного числа Xi по системе попарно простых модулей p1, p2, …, pk, вычисляют избыточные вычеты ck+1, …, ck+r по попарно простым модулям pk+1, …, pk+r, таким, что p1, p2, …, pk<pk+1<…<pk+r, далее вычеты ci,1, ci,2, …, ci,k, ci,k+1, …, ci,k+r по защищенным каналам связи пересылают на k+r заранее подготовленных сайтов, в доверенных средах сайтов хранятся заблаговременно подготовленные используемые однократно стеганографические контейнеры Ti,1, Ti,2, …, Ti,k, Ti,k+1, …, Ti,k+r, в которые методами стеганографии по ключу Kстег осуществляют встраивание вычетов ci,1, ci,2, …, ci,k, ci,k+1, …, ci,k+r, заполненные контейнеры передают по каналам связи, на приемной стороне, приняв контейнеры где символ «**» означает, что полученные контейнеры могут содержать ошибки, на абонентских пунктах осуществляют извлечение вычетов где символ «*» означает, что извлеченные вычеты могут содержать ошибки, и выполняют этап их помехоустойчивого декодирования, включающего в себя получение некоторого числа и информации о возможных ошибках, при наличии ошибок в вычетах выполняют процедуру дальнейшего декодирования, исправляя и получая исправленный результат , по которому вычисляют исправленные вычеты , конкатенация которых даст исправленную криптограмму .

2. Система скрытого помехоустойчивого оповещения, включающая в себя источник сообщений, содержащий блок формирования сообщений, а также включающая абонентские пункты, связанные с источником сообщений по меньшей мере одним каналом связи, в источнике информации блок формирования сообщения предназначен для зашифровывания с использованием ключа Kшифр открытого сообщения Mi и получения криптограммы Ci, подлежащей передаче по k+r каналам передачи данных, отличающаяся тем, что дополнительно содержит ретранслятор, представляющий собой группу доверенных сайтов, входы которого связаны защищенными каналами связи с источником сообщений, а выходы подключены к абонентским пунктам, в источнике сообщений блок формирования сообщений не имеет доступа к сети Internet и размещается в контролируемой зоне, а также источник сообщений дополнительно включает в себя блок модулярного кодирования, блок расширения модулярного кода и устройство передачи данных, причем выход блока формирования сообщений подключен посредством защищенного канала связи к входу блока модулярного кодирования, k выходов которого подключены к k входам блока расширения модулярного кода и входам устройства передачи данных, имеющего k+r входов, а r выходов блока расширения модулярного кода также подключены к входам устройства передачи данных, доверенные сайты включают в себя доверенную среду и хранилище данных, при этом хранилище данных поделено на два сектора, строго разграниченных между собой виртуально или физически, а доверенная среда состоит из доверенного сектора и стеганографического кодера, входы которого соединены с доверенным сектором хранилища данных и по средствам защищенного канала связи - с устройством передачи данных источника сообщений, а выход подключен к выходу доверенного сайта, абонентские пункты включают в себя устройство мониторинга, стеганографический декодер, блок декодирования расширенного модулярного кода, блок обратного преобразования расширенного модулярного кода, устройство приема сообщения и устройство отображения, где устройство приема сообщения и устройство отображения представляют собой обособленные устройства, не имеющие доступа к сети Internet и размещенные в контролируемой зоне, причем входы абонентского пункта являются входами устройства мониторинга, выходы которого подключены к стеганографическому декодеру, входы блока декодирования расширенного модулярного кода соединены с выходами стеганографического декодера, а выходы подключены к блоку обратного преобразования расширенного модулярного кода, выход которого по средствам защищенного канала связи подключен к входу устройства приема сообщения, выход которого, в свою очередь, подключен к устройству отображения, при этом блок модулярного кодирования предназначен для разделения криптограммы Ci на k фрагментов ci,1, ci,2, …, ci,k, которые интерпретируются как вычеты некоторого заранее неизвестного числа Xi по системе попарно простых модулей p1, p2, …, pk, блок расширения модулярного кода предназначен для вычисления избыточных вычетов ck+1, …, ck+r по попарно простым модулям pk+1, …, pk+r, таким, что p1,p2, …, pk<pk+1<…<pk+r, устройство передачи данных предназначено для пересылки вычетов ci,1, ci,2, …, ci,k, ci,k+1, …, ci,k+r по защищенным каналам связи на k+r заранее подготовленных сайтов, доверенные среды сайтов предназначены для хранения специально заранее подготовленных стеганографических контейнеров Ti,1, Ti,2, …, Ti,k, Ti,k+1, …, Ti,k+r, стеганографический кодер предназначен для встраивания вычетов ci,1, ci,2, …, ci,k, ci,k+1, …, ci,k+r по ключу Kстег в контейнеры из доверенной среды сайтов и получения заполненных контейнеров подлежащих передаче по каналам связи, специально подготовленные контейнеры используются однократно, на приемной стороне стеганографический декодер предназначен для извлечения вычетов из полученных контейнеров , блок декодирования предназначен для вычисления некоторого числа по вычетам и системе попарно простых модулей р1, р2, …, pk+r, получения информации о возможных ошибках в вычетах, удаления r избыточных вычетов, а при наличии ошибок в вычетах также предназначен для поиска, исправления ошибочных вычетов и получения исправленных вычетов блок обратного преобразования РМК предназначен для выполнения конкатенации вычетов и получения исправленной криптограммы .