Способ динамического моделирования сетей связи с учетом взаимной зависимости их элементов

Иллюстрации

Показать всеИзобретение относится к области моделирования сетей связи и может быть использовано при проектировании и анализе сетей связи для определения вероятности работоспособного состояния и среднего времени работоспособного состояния информационных направлений с учетом взаимной зависимости используемых ресурсов, а также в исследовательских целях. Техническим результатом является повышение адекватности и достоверности моделирования. Технический результат достигается за счет учета взаимной зависимости ресурсов, используемых абонентами. 4 ил.

Реферат

Изобретение относится к области моделирования сетей связи и может быть использовано при проектировании и анализе сетей связи для определения вероятности работоспособного состояния и среднего времени работоспособного состояния информационных направлений с учетом взаимной зависимости используемых ресурсов, а также в исследовательских целях.

В настоящее время известен ряд способов и устройств для моделирования сетей связи.

Известен способ моделирования, реализованный [Патент 2251150 Российская Федерация, МПК G06G 7/48 (2000.01). Устройство для моделирования системы связи. / Гречишников Е.В., Любимов В.А., Клименко И.В.; заявитель и патентообладатель Академия службы специальной связи и информации при Федеральной службе охраны Российской Федерации. 2003105355/09, заявл. 25.02.2003; опубл. 27.04.2005, бюл. №12].

Способ заключается в моделировании режима доведения циркулярных сообщений от главной станции до N абонентов и режима подтверждений получения информации от абонентов до главной станции в условиях отказов и восстановлений линий связи в каждом направлении связи.

Недостатком известного способа является отсутствие возможности оперативной корректировки моделируемой сети связи относительно реально функционирующей в реальном масштабе времени с учетом следующих факторов: перемещения элементов сети связи (узлов и средств связи); особенностей физико-географических условий района функционирования сети связи; изменения структуры сети связи в зависимости от внешних воздействий. При моделировании также не учитывается взаимная зависимость элементов сети при распространении реализаций угроз безопасности, что снижает адекватность и достоверность моделирования.

Известен способ моделирования, реализованный в [Патент 2311675 Российская Федерация, МПК G06F 11/25, G06F 15/173)(2006.01). Анализатор сетей связи. / Гречишников Е.В., Любимов В.А., Поминчук О.В., Белов А.С., Шапошников Д.К.; заявитель и патентообладатель Государственное образовательное учреждение высшего профессионального образования Академия Федеральной службы охраны Российской Федерации (Академия ФСО России),- 2006107095/09, заявл. 03.06.2006; опубл. 27.11.2007, бюл. №33].

Способ заключается в формировании графа исследуемой вероятностной сети, записи в регистры генераторов псевдослучайной последовательности значения вероятности существования i-й вершины графа сети, записи кода числа планируемых экспериментов, формировании последовательности псевдослучайных чисел, закон распределения которой соответствует внезапным отказам вершин сети, формировании последовательности псевдослучайных чисел, закон распределения которой соответствует постепенным отказам вершин сети, формировании последовательности псевдослучайных чисел, закон распределения которой соответствует отказам ветвей сети, возникающим вследствие внешних воздействий, в результате этого формировании в каждом из статистических экспериментов графа, в котором может существовать или отсутствовать путь от истока графа к каждой из соединенных вершин.

Недостатком известного способа является отсутствие возможности оперативной корректировки моделируемой сети связи, относительно реально функционирующей в реальном масштабе времени с учетом следующих факторов: перемещения элементов сети связи (узлов и средств связи); особенностей физико-географических условий района функционирования сети связи; изменения структуры сети связи в зависимости от внешних воздействий. При моделировании также не учитывается взаимная зависимость элементов сети при распространении реализаций угроз безопасности, что снижает адекватность и достоверность моделирования.

Известен способ моделирования, реализованный в [Патент 2286597 Российская Федерация, МПК G06G 7/62 (2006.01). (Н04В 7/24) Устройство для моделирования системы связи. / Гречишников Е.В., Иванов В.А., Белов А.С., Панасенко А.Н.; заявитель и патентообладатель Государственное образовательное учреждение высшего профессионального образования Академия Федеральной службы охраны Российской Федерации (Академия ФСО России).-: 2005111458/09, заявл. 18.04.2005; опубл. 27.10.2006, бюл. №30].

Способ заключается в генерации импульсов для передачи по системе связи, генерации и хранении равномерно распределенного случайного числа ξ, определяющего номер N выбираемого канала связи, по которому будет осуществляться обмен информацией между абонентами, запись номера N канала связи, формировании и записи кода состояния цепи Маркова для m каналов, генерации последовательности импульсов m по числу каналов, обращении считываний условной вероятности ошибки р согласно коду состояния, проверке условияесли сумма равномерно распределенного случайного числа ξ и условной вероятности ошибки р будет больше единицы, что соответствует сигналу ошибки, формируется информация об ошибках в m каналах, производится переключение рабочего канала (имитация отказа в канале), если в рабочем канале ошибки не произошло, то переключение рабочего канала (имитация отказа в канале) произойдет, осуществляется имитация доведения информации до каждого абонента с учетом надежности линии связи, производится расчет вероятности доведения информации по линиям связи.

Недостатком известного способа является отсутствие возможности оперативной корректировки моделируемой сети связи, относительно реально функционирующей в реальном масштабе времени с учетом следующих факторов: перемещения элементов сети связи (узлов и средств связи); особенностей физико-географических условий района функционирования сети связи; изменения структуры сети связи в зависимости от внешних воздействий. Кроме того, при моделировании не учитывается взаимная зависимость элементов сети при распространении реализаций угроз безопасности, что снижает адекватность и достоверность моделирования.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является способ моделирования сетей связи [Патент 2488165 Российская Федерация, МПК G06N 5/00 (2006.01). (G06F 17/50, Н03М 13/00) Способ моделирования сетей связи. /Агеев Д.А. Баленко О.А. Бухарин В.В., Жилков Е.А., Кирьянов А.В., сагдеев А.К., Стародубцев Ю.И.; заявитель и патентообладатель Федеральное государственное казенное военное образовательное учреждение высшего профессионального образования «Военная академия связи имени Маршала Советского Союза С.М. Буденного» Министерства обороны Российской Федерации.-2012130787/08, заявл. 18.07.2012; опубл. 20.07.2013, бюл. №20].

Способ-прототип заключается в том, что формируют исходный граф исследуемой сети с заданными значениями N вершин графа сети и М ветвей, соединяющих их, задают число статических экспериментов, задают совокупности из W возможных видов угроз безопасности, Z адекватных им средств защиты и присваивают им определенные численные индексы, формируют последовательности псевдослучайных чисел и законы их распределения, которые соответствуют непреднамеренным отказам вершин и ветвей сети, формируют законы распределения случайных чисел, соответствующие появлению определенного вида угрозы безопасности, возникшим при их реализации отказам вершин сети и восстановлению вершин при использовании средств защиты, имитируют процесс функционирования моделируемой сети связи при наличии непреднамеренных отказов вершин и ветвей сети, измеряют значения времени обслуживания абонентов tобсл, вычисляют его максимальное значение, и сравнивают его с предварительно заданным требуемым значением измеряют номинальные скорости VH передачи сообщений и

количество ошибок KH в переданных сообщениях для имеющихся каналов сети связи, и вычисляют их средние значения, после чего имитируют угрозу безопасности, путем воздействия угрозы, соответствующей, сгенерированному случайным образом по заданному закону распределения, численному индексу из ранее заданной совокупности W, затем формируют промежуточный граф, включающий оставшиеся вершины и соединяющие их ветви, находящиеся на маршруте между исходящим и входящим узлами после возникновения непреднамеренных отказов и реализации угрозы безопасности, при этом, если измеренное значение времени обслуживания абонентов удовлетворяет условию корректируют условия имитации угроз безопасности путем добавления еще одной угрозы безопасности, после чего повторно имитируют реализацию угроз безопасности с учетом добавленной угрозы, а при запоминают количество РУБ реализованных угроз безопасности, затем выявляют вершины сети, которые были подвержены воздействию угроз безопасности, имитируют использование средств защиты, для чего фиксируют одну из реализуемых угроз безопасности, выбирают из ранее заданной совокупности Z адекватное средство защиты, и формируют итоговый граф, включающий восстановленные вершины и соединяющие их ветви, находящиеся на маршруте между исходящим и входящим узлами с учетом использованного средства защиты, и повторно для итогового графа измеряют время обслуживания абонентов, которое сравнивают с и при корректируют условия имитации использования адекватных средств защиты путем добавления еще одного средства защиты, после чего повторно имитируют использование средства защиты с учетом добавленного средства защиты, а приизмеряют текущие скорость VT передачи сообщений и количество ошибок KT переданных сообщений, затем сравнивают значения текущих VT, KT и номинальных скорости VH передачи сообщений и количества KH ошибок переданных сообщений, и при выполнении условий VT<VH и KT<KH запоминают количество реализуемых угроз безопасности с учетом использования средств защиты РСЗ, и вычисляют критическое количество Ркр реализуемых угроз безопасности, а при VT=VH и KT=KH повторно корректируют условия имитации угроз безопасности с учетом использования средств защиты путем добавления еще одной угрозы безопасности.

Недостатком способа-прототипа является отсутствие учета взаимной зависимости элементов сети при распространении реализаций угроз безопасности, что снижает адекватность и достоверность моделирования.

Техническим результатом изобретения является расширение функциональных возможностей способа-прототипа, а также повышение адекватности и достоверности моделирования за счет учета взаимной зависимости ресурсов, используемых абонентами.

Технический результат достигается тем, что в известном способе динамического моделирования сетей связи с учетом взаимной зависимости их элементов формируют исходный граф исследуемой сети с заданным количеством N вершин графа сети и М ветвей, соединяющих их, задают число статистических экспериментов (Е), задают угрозу безопасности W, имитируют процесс функционирования моделируемой сети связи, отличающийся тем, что дополнительно задают время моделирования (Т) и длительность шага модельного времени (Δt), R информационных направлений между вершинами графа, время распространения (tp) реализаций угрозы безопасности, время восстановления элемента сети (tв), точку входа угрозы безопасности, вероятность возникновения угрозы безопасности в точке входа (РУБ), строят кратчайшие маршруты по всем заданным информационным направлениям и запоминают их, на каждом шаге моделирования: генерируют случайное число в интервале [0,1], если вероятность возникновения угрозы безопасности в точке входа меньше сгенерированного случайного числа PУБ<ϑ, то переходят к следующему шагу моделирования и повторяют действия до тех пор, пока вероятность возникновения угрозы безопасности в точке входа не станет больше сгенерированного случайного числа РУБ>ϑ, если вероятность возникновения угрозы больше сгенерированного числа, то имитируют реализацию угрозы безопасности в отношении точки входа, имитируют реализацию угрозы безопасности в отношении всех элементов, непосредственно связанных с уже поврежденными элементами, в соответствии со временем восстановления (tв) восстанавливают поврежденные элементы, последовательно для каждого информационного направления: извлекают из памяти данные о транзитных элементах, поэлементно сравнивают множество транзитных элементов множеством поврежденных (D={d1; d2,…,dL}), если в множестве транзитных элементов присутствует хотя бы один элемент из множества поврежденных, то помечают информационное направление как неработоспособное, если в множестве транзитных элементов (G) отсутствуют элементы из множества поврежденных элементов (D), то i-е информационное направление считается работоспособным, запоминают данные о состоянии информационного направления на текущем шаге моделирования, по окончании заданного числа экспериментов рассчитывают вероятность работоспособного состояния и среднее время работоспособного состояния каждого информационного направления на каждом шаге моделирования.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественные всем признакам заявленного решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности "новизна".

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие способ.

Заявленный способ поясняется следующими чертежами:

фиг. 1 - блок-схема способа динамического моделирования сетей связи с учетом взаимной зависимости их элементов;

фиг. 2 - блок схема, поясняющая процесс реализации угрозы безопасности в соответствии с временем распространения;

фиг. 3 - блок схема, поясняющая процесс восстановления поврежденных элементов в соответствии с временем восстановления;

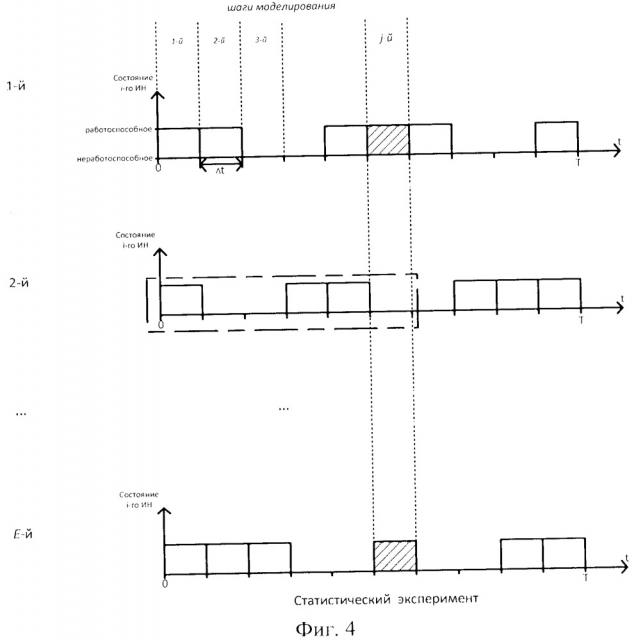

фиг. 4 - графики функционирования i-го информационного направления.

Заявленный способ может быть реализован при помощи совокупности действий, представленной на блок-схеме (фиг. 1).

В блоке 1 (фиг. 1) формируют граф исследуемой сети с заданным количеством N вершин графа и М ветвей, соединяющих их. Вершины графа соответствуют узлам сети (например, маршрутизаторы, серверы). Ветви графа соответствуют линиям связи, соединяющим узлы сети.

В блоке 2 (фиг. 1) задают исходные данные:

- число статистических экспериментов Е;

- время моделирования T;

- длительность шага модельного времени Δt;

- угрозу безопасности W;

- R информационных направлений между вершинами графа;

- время распространения реализаций угрозы безопасности tp;

- время восстановления элемента сети tв;

- точку входа угрозы безопасности;

- вероятность возникновения угрозы безопасности в точке входа РУБ.

В блоке 3 (фиг. 1) переменной Eтек счетчика, соответствующей номеру текущего статистического эксперимента, устанавливают начальное значение, равное единице.

В блоке 4 (фиг. 1) строят кратчайшие маршруты по заданным информационным направлениям. Критерием при выборе кратчайшего маршрута служит наименьшее число транзитных элементов, как, например, в протоколе OSPF [Олифер В, Олифер Н., Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. - СПб.: Питер, 2006. 992 с: ил. - (Серия «Учебник для вузов») с. - 526].

В блоке 5 (фиг.1) запоминают построенные маршруты по заданным информационным направлениям. При этом для каждого из R информационных направлений запоминают множество состоящее из F последовательно соединенных узлов сети данного информационного направления.

В блоке 6 (фиг. 1) имитируют процесс функционирования моделируемой сети связи.

В блоке 7 (фиг. 1) переменной tтек, соответствующей текущему времени моделирования, устанавливают начальное значение, равное нулю.

В блоках 8-10 (фиг. 1) моделируют процесс возникновения угрозы безопасности в точке входа. Под точкой входа угрозы безопасности понимают пограничный элемент сети, соединенный с элементом или элементами другой сети или сетей. Предполагается, что после реализации угрозы безопасности в отношении элемента сети распространение реализаций угрозы осуществляется в отношении всех связанных ним напрямую элементов. Время распространения реализаций угрозы безопасности tp должно быть кратно длительности шага модельного времени.

Для моделирования процесса возникновения угрозы безопасности в точке входа генерируют случайное число ϑ в интервале [0,1] и сравнивают с заданной вероятностью возникновения угрозы безопасности в точке входа РУБ.

Под вероятностью возникновения угрозы безопасности в точке входа РУБ понимают вероятность возникновения угрозы за длительность шага модельного времени.

Если вероятность возникновения угрозы безопасности в точке входа меньше сгенерированного случайного числа РУБ<ϑ, то переходят к следующему шагу моделирования (tтек:=tтек+Δt) и повторяют действия до тех пор, пока не выполнится условие РУБ>ϑ, что будет соответствовать моменту возникновения угрозы безопасности в точке входа.

Длительность шага модельного времени Δt выбирается исходя из минимального времени нахождения сети в неизменном состоянии [Патент 2541169 Российская Федерация, МПК G06N 99/00 (2010.01), G06G 7/48 (2006.01). Система моделирования динамических процессов. / Алисевич Е.А., Евграфов А.А., Нижегородов А.В., Стародубцев Ю.И., Сухорукова Е.В.; заявитель и патентообладатель Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «Санкт-Петербургский государственный торгово-экономический университет». - 2013108784/08, заявл. 26.02.2013; опубл. 10.02.2015,бюл. №4.-17 с; Сухорукова Е.В., Закалкин П.В., Андреянов С.Н. Моделирование торговых бизнес-процессов: способы задания модельного времени // Проблемы экономики и управления в торговле и промышленности. 2013. №1.С. 104-109.].

В блоке 11 (фиг. 1) имитируют реализацию угрозы безопасности в отношении точки входа, для чего исключают элемент из топологии сети и помечают его как поврежденный.

В блоке 12 (фиг. 1) в соответствии со временем распространения имитируют реализацию угрозы безопасности в отношении всех элементов, непосредственно связанных с уже поврежденными элементами.

Процесс реализации угрозы безопасности в соответствии с временем распространения детально описан при помощи блок-схемы, представленной на фиг. 2.

Для реализации угрозы безопасности в соответствии с временем распространения в блоке 28 (фиг. 2) задают исходные данные: текущее время моделирования tтек и время распространения реализации угрозы безопасности tр.

В блоке 29 (фиг. 2) определяют множество S={s1,s2, …,sM], состоящее из М элементов, подверженных повреждению. Это те элементы, которые связаны напрямую с уже поврежденными.

В блоке 30 (фиг. 2) переменную q счетчика, соответствующую номеру элемента из множества подверженных повреждению, устанавливают начальное значение, равное единице.

В блоке 31 (фиг. 2) выбирают q-й элемент множества S.

В блоке 32-33 (фиг.2) проверяют, определен ли q-му элементу момент времени реализации угрозы безопасности в отношении него (ty6). Нсли не определен, то в блоке 33 (фиг.2) рассчитывают его. Если определен, то управление передастся блоку 34 (фиг.2).

В блоке 34 (фиг.2) проверяют, выполняется ли условие tтек=tуб, соответствующее наступлению момента реализации угрозы безопасности. Если оно выполняется, то в блоке 35 (фиг. 2) имитируют реализацию угрозы безопасности, для чего исключают элемент из топологии сети, помечают его как поврежденный, и управление передается блоку 36 (фиг. 2). Если условие не выполняется, то управление передается блоку 36 (фиг. 2).

В блоке 36 (фиг. 2) переменную q счетчика, соответствующую номеру элемента из множества подверженных повреждению S, увеличивают на единицу.

В блоке 37 (фиг. 2) проверяют, все ли М элементов множества S проверены. Если нет, то повторяют действия в блоках 31-37. Если все элементы проверены, т.е. выполнено условие q>М, то завершают процесс реализации угрозы безопасности в соответствии со временем распространения.

Далее в блоке 13 (фиг. 1) восстанавливают поврежденные элементы в соответствии со временем восстановления. Процесс восстановления начинается немедленно после повреждения элемента.

Детально процесс восстановления поврежденных элементов описан при помощи блок-схемы, представленной на фиг. 3.

В блоке 38 (фиг. 3) задают исходные данные: текущее время моделирования tтек и время восстановления элемента tв.

В блоке 39 (фиг. 3) определяют множество поврежденных элементов на текущем шаге моделирования.

В блоке 40 (фиг. 3) вычисляют время окончания восстановления поврежденных элементов:

(

где tтек - текущее время моделирования,

tв - время восстановления элемента.

В блоке 41 (фиг. 3) переменной и счетчика, соответствующей номеру элемента из множества поврежденных D, устанавливают начальное значение, равное единице.

В блоке 42 (фиг. 3) выбирают u-й элемент множества D.

В блоке 43 (фиг. 3) проверяют, наступил ли момент восстановления работоспособности u-гo элемента, т.е. выполняется ли условие tтек=tов. Если оно выполняется, то в блоке 44 (фиг. 3) имитируют восстановление работоспособности, для чего включают элемент в топологию сети и снимают метку о его повреждении. Если условие не выполняется, то управление передается блоку 45 (фиг. 3).

В блоке 45 (фиг. 3) переменную u счетчика, соответствующую номеру элемента из множества поврежденных, увеличивают на единицу.

В блоке 46 (фиг. 3) проверяют, все ли L, элементов множества D проверены, т.е. выполняется ли условие u>L. Если проверены не все поврежденные элементы, то повторяют действия, описанные в блоках 42-46 (фиг. 3).

Если все поврежденные элементы проверены, то завершают процесс восстановления поврежденных элементов.

Далее в блоке 14 (фиг. 1) переменной i счетчика, соответствующей номеру информационного направления, устанавливают начальное значение, равное единице.

В блоке 15 (фиг. 1) извлекают из памяти данные о транзитные элементах i-го информационного направления (G).;

В блоках 16-17 (фиг. 1) поэлементно сравнивают множество транзитных элементов G с множеством поврежденных элементов D. Если в множестве G присутствует хотя бы один элемент из множества D, то i-е информационное направление считается неработоспособным и управление передается блоку 18, где помечают информационное направление как неработоспособное на текущем шаге моделирования.

Если в множестве G отсутствуют элементы из множества D, то i-е информационное направление считается работоспособным и управление передается блоку 19, где помечают информационное направление как работоспособное на текущем шаге моделирования.

В блоке 20 (фиг. 1) запоминают данные о состоянии i'-го информационного направлений на текущий шаг моделирования.

В блоке 21 (фиг. 1) переменную i счетчика, соответствующую номеру информационного направления, увеличивают на единицу.

В блоке 22 (фиг. 1) проверяют выполнение условия i>R, которое соответствует тому, что проверены все R информационных направлений. Если условие не выполняется, то в цикле повторяют действия в блоках 15-22 (фиг. 1). Если выполняется, то управление передают блоку 23 (фиг. 1).

В блоке 23 (фиг. 1) текущее время моделирования увеличивают на длительность шага модельного времени.

В блоке 24 (фиг. 1) проверяют условие tтек>Т, выполнение которого соответствует тому, что время моделирования окончено. Если условие не выполняется, то в цикле повторяют действия в блоках 12-24 (фиг. 1). Если выполняется, то управление передают блоку 25 (фиг. 1).

В блоке 25 (фиг. 1) переменную Eтек счетчика, соответствующую номеру текущего статистического эксперимента, увеличивают на единицу.

В блоке 26 (фиг. 1) проверяют условие Eтек>E выполнение которого соответствует тому, что все статистические эксперименты проведены. Если условие не выполняется, то в цикле повторяют действия в блоках 7-26 (фиг. 1). Если выполняется, то управление передают блоку 27.

В блоке 27 (фиг. 1) после окончания проведения всех статистических экспериментов рассчитывают вероятность работоспособного состояния и среднее время работоспособного состояния каждого информационного направления.

Вероятность работоспособного состояния i-го информационного направления на j-м шаге моделирования это отношение количества экспериментов, на которых i-е информационное было работоспособно на j-м шаге моделирования к общему количеству экспериментов:

где РРС вероятность работоспособного состояния i-го информационного направления на j-м шаге моделирования;

X - количество экспериментов, в которых i-е информационное направление было работоспособно на j-м шаге моделирования;

Е - общее количество экспериментов.

Среднее время работоспособного состояния i-го информационного направления на j-м шаге моделирования это среднее арифметическое от времени работоспособного состояния с момента начала процесса моделирования до j-го шага моделирования, на всех экспериментах:

где среднее время работоспособного состояния i-го информационного направления на j-м шаге моделирования;

tPCn - суммарное время работоспособного состояния на период до j-го шага моделирования при n-м эксперименте;

Е - общее количество экспериментов.

Порядок вычисления вероятности работоспособного состояния и среднего времени работоспособного состояния информационного направления может быть пояснен при помощи фиг.4.

На фиг. 4 представлены графики функционирования i-го информационного направления, которые могут быть построены по данным, полученным в результате каждого статистического эксперимента, Графики отражают состояние информационных направлений на каждом шаге моделирования (ось абсцисс графика соответствует времени, а ось ординат состоянию «работоспособное/неработоспособное»).

Для расчета вероятности работоспособного состояния i-го информационного направления на j-м шаге моделирования необходимо вычислить суммарное количество экспериментов X, когда i-е информационное направление было работоспособно. Так, на фиг. 4 i-е информационное направление на j-м шаге было работоспособно в первом и Е-м экспериментах (выделено штриховкой). Далее необходимо вычисленное число X разделить на общее число статистических экспериментов Е.

Для расчета среднего времени работоспособного состояния i-го информационного направления на j-м шаге моделирования необходимо вычислить суммарное время работоспособного состояния (tРСn) от момента начала моделирования до j-го шага моделирования включительно в каждом статистическом эксперименте. На фиг. 4, во втором статистическом эксперименте, пунктиром выделена область, в пределах которой необходимо вычислить время работоспособного состояния i-го информационного направления tPCn. В данном случае на представленной фигуре оно равно трем длительностям шага моделирования. Данные вычисления необходимо повторить в отношении каждого эксперимента. Затем полученные значения времени работоспособного состояния i-го информационного направления tPCn необходимо просуммировать и разделить на общее число экспериментов.

В результате описанных действий могут быть вычислены вероятность работоспособного состояния и среднее время работоспособного состояния информационного направления.

Таким образом, за счет учета взаимной зависимости ресурсов, используемых абонентами, достигается технический результат расширение функциональных возможностей способа-прототипа и повышение адекватности и достоверности моделирования.

Способ динамического моделирования сетей связи с учетом взаимной зависимости их элементов, заключающийся в том, что формируют исходный граф исследуемой сети с заданным количеством N вершин графа сети и М ветвей, соединяющих их, задают число статистических экспериментов (E), задают угрозу безопасности W, имитируют процесс функционирования моделируемой сети связи, отличающийся тем, что дополнительно задают время моделирования (T) и длительность шага модельного времени (Δt), R информационных направлений между вершинами графа, время распространения (tp) реализаций угрозы безопасности, время восстановления элемента сети (tв), точку входа угрозы безопасности, вероятность возникновения угрозы безопасности в точке входа (РУБ), строят кратчайшие маршруты по всем заданным информационным направлениям и запоминают их, на каждом шаге моделирования: генерируют случайное число в интервале [0,1], если вероятность возникновения угрозы безопасности в точке входа меньше сгенерированного случайного числа РУБ<ϑ, то переходят к следующему шагу моделирования и повторяют действия до тех пор, пока вероятность возникновения угрозы безопасности в точке входа не станет больше сгенерированного случайного числа РУБ>ϑ, если вероятность возникновения угрозы больше сгенерированного числа, то имитируют реализацию угрозы безопасности в отношении точки входа, имитируют реализацию угрозы безопасности в отношении всех элементов, непосредственно связанных с уже поврежденными элементами, в соответствии со временем восстановления (tв) восстанавливают поврежденные элементы, последовательно для каждого информационного направления: извлекают из памяти данные о транзитных элементах, поэлементно сравнивают множество транзитных элементов (G={g1, q2, …, gF}) с множеством поврежденных (D=[d1, d2, …, dL}), если в множестве транзитных элементов присутствует хотя бы один элемент из множества поврежденных, то помечают информационное направление как неработоспособное, если в множестве транзитных элементов (G) отсутствуют элементы из множества поврежденных элементов (D), то i-е информационное направление считается работоспособным, запоминают данные о состоянии информационного направления на текущий шаг моделирования, по окончании заданного числа экспериментов рассчитывают вероятность работоспособного состояния и среднее время работоспособного состояния каждого информационного направления на каждый шаг моделирования.