Контроль присутствия агента для самовосстановления

Иллюстрации

Показать всеИзобретение относится к технологиям сетевой связи. Технический результат заключается в повышении безопасности передачи данных. Контроллер безопасности предприятия, содержащий: сетевой интерфейс; и один или более логических элементов, содержащих механизм безопасности, выполненный с возможностью: приема, посредством сетевого интерфейса, отчета о событии безопасности от агента администрирования вне полосы устройства - клиента; и выдачи команды механизму администрирования вне полосы на осуществление действия для восстановления, при этом событие безопасности содержит остановку отслеживаемой обработки, а выдача команды механизму администрирования вне полосы на осуществление действия для восстановления выполняется в ответ на определение множества случаев практически одновременных отказов одного и того же отслеживаемого приложения. 3 н. и 20 з.п. ф-лы, 4 ил.

Реферат

Область техники, к которой относится изобретение

Данная заявка относится к области компьютерной безопасности и, более конкретно, к системе и способу обнаружения присутствия агента для самовосстановления.

Уровень техники

Инфицированная/работающая с перебоями система на предприятии может требовать предоставляемой вручную помощи и локализации неисправностей для устранения этих проблем. Иногда, если система заражена вирусом или другим злонамеренным приложением, она может стать источником или жертвой атак. Таким образом, система должна быть исправлена вручную, что может быть дорогостоящим и отнимающим много времени. Кроме того, в то время как устройство ожидает восстановления, оно может инфицировать другие устройства.

Краткое описание чертежей

Настоящее раскрытие лучше всего будет понятно из следующего подробного описания изобретения, когда его читают с приложенными чертежами. Следует подчеркнуть, что, в соответствии с стандартной практикой в отрасли промышленности, различные свойства не представлены в масштабе и используются только с целью иллюстрации. Фактически, размеры различных свойств могут быть произвольно увеличены или уменьшены для ясности описания.

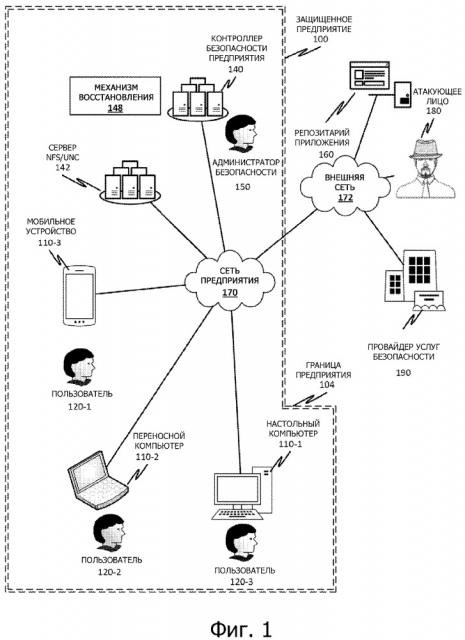

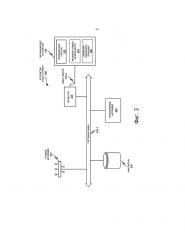

На фиг. 1 показана блок-схема сети в соответствии с одним или больше примерами настоящего описания.

На фиг. 2 показана блок-схема устройства-клиента в соответствии с одним или больше примерами настоящего описания.

На фиг. 3 показана блок-схема серверного устройства в соответствии с одним или больше примерами настоящего описания.

На фиг. 4 показана блок-схема последовательности операций способа в соответствии с одним или больше примерами настоящего описания.

Осуществление изобретения

В одном или больше примерах раскрыты система и способ для обнаружения присутствия агента для самовосстановления. Обработка отслеживания вне полосы, такая, как Intel® AMT, или любая обработка во встроенном программном обеспечении, выполняющемся в сопроцессоре, может отслеживать одну или больше обработок для определения, возникла ли неисправность или по-другому возник критерий безопасности. Неудачно выполненная обработка может быть передана в отчете в контроллер безопасности предприятия (ESC). ESC может уведомлять о тенденции в отношении затронутых устройств и может инструктировать, чтобы устройства предприняли соответствующие действия по восстановлению, такие, как загрузка из изображения восстановления.

Примеры вариантов осуществления

В следующем раскрытии представлено множество разных вариантов осуществления или примеров для воплощения различных свойств настоящего раскрытия. Конкретные примеры компонентов и компоновок описаны ниже для упрощения настоящего раскрытия. Они представляют собой, конечно, просто примеры и не предназначены для ограничения. Кроме того, в настоящем раскрытии могут повторяться номера ссылочных позиций и/или буквы в различных примерах. Такое повторение предназначено для простоты и ясности и не диктует само по себе взаимосвязь между различными описываемыми вариантами осуществления и/или конфигурациями.

Различные варианты осуществления могут иметь разные преимущества, и ни одно конкретное преимущество не является обязательно требующимся в любом варианте осуществления.

В получающей все большее развитие гонке вооружений между специалистами в области безопасности и конечными пользователями, с одной стороны, и авторами злонамеренного программного обеспечения, с другой стороны, полезная технология для злонамеренных действующих лиц состоит в идентификации в памяти механизма антивируса, механизма, работающего против злонамеренного программного обеспечения, или другого агента администрирования системой и попытаться отключить, отменить установку, повредить или по-другому его скомпрометировать. Если программное обеспечение, защищающее устройство, может быть отключено, тогда злоумышленное программное обеспечение может выполняться безнаказанно. В некоторых случаях объекты злоумышленного программного обеспечения могут даже запускать обработку мониторинга, которая постоянно отслеживает возвращение агента антивируса, и снова отключает выполняемую обработку. Они также могут пытаться блокировать обновления антивируса и по-другому вмешиваться с любую попытку запустить обработку по восстановлению, которая работает со злоумышленным объектом.

Когда пользователь осознает такие закулисные отношения на своем устройстве, его единственным практическим ресурсом может стать уведомление персонала службы безопасности предприятия, таким образом, что они могут затем вручную изолировать это устройство, и выполнить восстановление. Такая обработка может быть дорогостоящей и требует времени.

Однако в настоящем описании распознается, что вмешательство агента администрирования системой или другой критической обработки само по себе может представлять собой надежный индикатор присутствия злоумышленного программного обеспечения, и если не в отдельном случае, то, по меньшей мере, в объединенном случае в нескольких устройствах. Таким образом, если систему можно отслеживать, и обнаруживаются попытки отключения или по-другому помешать критической обработке, из сервера может быть инициировано автоматическое восстановление.

Следует, однако, отметить, что злоумышленная атака не является исключительной причиной, в соответствии с которой критическая обработка может сталкиваться с ошибками или проблемами. Например, может произойти отказ критического приложения из-за отсутствия страницы, ошибок памяти, отказов встроенного программного обеспечения, обычных ошибок или плохо сформированных входных данных, помимо прочих неограничительных примеров. Таким образом, может быть трудно детектировать злоумышленное программное обеспечение на индивидуальном устройстве просто путем мониторинга критической обработки. Однако если ESC отслеживает множество устройств и детектирует аналогичную неисправную работу на нескольких устройствах в течение короткого времени, это может представлять собой надежный указатель того, что что-то идет неправильно.

В соответствии с настоящим описанием, администратор по безопасности может определять политику безопасности, включая в себя определение списка одного или больше критических приложений, которые должны отслеживаться агентом администрирования вне полосы. Если агент администрирования вне полосы детектирует событие безопасности, относящееся к любому из отслеживаемых приложений, он может передавать отчет с этим событием в ESC. Если ESC определяет, что это событие, вероятно, вызвано злоумышленным программным обеспечением, он может предоставлять инструкции в агент администрирования вне полосы, такие как инструктирование его получать изображение для восстановления среди изображений, распространяемых по сети, и повторно выполнить загрузку устройства с изображением. Изображение восстановления может содержать актуальные определения вируса, и может иметь утилиты для сканирования жесткого диска и удаления злоумышленных объектов.

Мониторинг вне полосы может быть предусмотрен в одном примере, используя Intel® vPro™ или аналогичный защищенный сопроцессор и ассоциированное встроенное программное обеспечение. В данном описании агент администрирования вне полосы предназначен для включения сопроцессора Vpro™ или любого аналогичного или эквивалентного аппаратного обеспечения, программного обеспечения и/или встроенного программного обеспечения, выполненного с возможностью отслеживания вне полосы системных приложений. В определенных вариантах осуществления мониторинг вне полосы может происходить в пределах доверенной исполнительной среды (TEE). Механизм администрирования вне полосы может отслеживать любую обработку в сконфигурированном списке и немедленно отчитывается перед контроллером безопасности предприятия, если происходит какая-либо остановка обработки или возникают другие ошибки.

Хотя агент администрирования вне полосы может не иметь возможности определять самостоятельно случай отказа критической системы, контроллер безопасности предприятия может иметь возможность объединять соответствующую и полезную информацию для определения, например, что произошла атака со стороны злоумышленного программного обеспечения. Например, если большое количество хост-устройств внезапно и приблизительно одновременно теряют свои агенты антивируса, тогда контроллер безопасности предприятия может определить, что вероятно произошла атака со стороны злоумышленного программного обеспечения, и предпринять соответствующие действия по восстановлению.

Принятие решений в контроллере безопасности предприятия может быть упрощено в результате обнаружения множества случаев практически одновременных отказов одного и того же отслеживаемого агента. Например, для антивирусного агента на одном устройстве можно считать относительно нормальными периодические отказы из-за некоторой ошибки. Однако почти одновременные отказы антивирусных механизмов двух разных устройств должны происходить намного реже. Приблизительно одновременный отказ трех или больше устройств может обозначать с высокой степенью доверительности, что продолжается злоумышленная активность.

После определения на соответствующем уровне доверительности, что в одном или больше устройствах, вероятно, происходит злоумышленная атака, может быть предпринято соответствующее действие по восстановлению. Например, устройства могут быть переведены в режим защиты системы, где их действия в сети чрезвычайно ограничены. Они также могут быть временно помещены в защищенную подсеть, которая не имеет доступа к вычислительным ресурсам предприятия, таким образом, что может быть быстро предотвращено дальнейшее распространение атаки. После того, как хост-устройство было переведено в режим защиты системы, его работа может быть ограничена только несколькими действиями, такими как контакты с сервером восстановления, для загрузки изображения восстановления.

В определенных вариантах осуществления Intel® vPro™ предоставляет ("готовое") свойство, называемое "контроль присутствия агента", которое может быть сконфигурировано для отслеживания определенной обработки и отчетности перед контроллером безопасности предприятия, если происходит отказ этой обработки.

Система и способ для восстановления через обнаружение присутствия агента будут описаны ниже с более конкретной ссылкой на приложенные чертежи.

На фиг. 1 показана схема на уровне сети защищенного предприятия 100, в соответствии с одним или больше примерами настоящего описания. В примере на фиг. 1 множество пользователей 120 работают с множеством устройств 110 - клиентов. В частности, пользователь 120-1 работает с настольным компьютером 110-1. Пользователь 120-2 работает переносным компьютером 110-2. И пользователь 120-3 работает мобильным устройством 110-3.

Каждое вычислительное устройство может включать в себя соответствующую операционную систему, такую как Microsoft Windows, Linux, Android, Mac OSX, Apple IOS, Unix или аналогичные. Некоторые из представленных выше могут чаще использоваться на устройстве одного типа, чем на другом. Например, настольный компьютер 110-1, который в одном варианте осуществления может представлять собой рабочую станцию для автоматизированных обработок, более вероятно, может использовать одну из Microsoft Windows, Linux, Unix или Mac OSX. Переносной компьютер 110-2, который обычно представляет собой портативное стандартное устройство с меньшими возможностями настройки под клиента, может более вероятно работать с Microsoft Windows или Mac OSX. Мобильное устройство 110-3 может более вероятно работать с Android или IОS. Однако эти примеры не предназначены для ограничения.

Устройства 110 - клиенты могут быть соединены с возможностью обмена данными друг с другом и с другими сетевыми ресурсами через сеть 170 предприятия. Сеть 170 предприятия может представлять собой любую соответствующую сеть или комбинацию одной или больше сетей, работающих с одним или больше соответствующими сетевыми протоколами, включая в себя, например, локальную вычислительную сеть, интранет, виртуальную сеть, глобальную вычислительную сеть, беспроводную сеть, сотовую сеть или Интернет (в случае необходимости, доступ к которой осуществляется через прокси-устройство, виртуальное устройство или другой аналогичный механизм безопасности), в качестве неограничительного примера. Сеть 170 предприятия также может включать в себя один или больше серверов, брандмауэров, маршрутизаторов, переключателей, устройств безопасности, антивирусных серверов или других полезных сетевых устройств. На этой иллюстрации сеть 170 предприятия показана, как одна сеть, для простоты, но в некоторых вариантах осуществления, сеть 170 предприятия может включать в себя большое количество сетей, таких, как одна или больше интранет предприятия, соединенных с Интернет. Сеть 170 предприятия также может обеспечивать доступ к внешней сети, такой, как Интернет, через внешнюю сеть 172. Внешняя сеть 172 аналогично может представлять собой любой соответствующий тип сети.

Одно или больше вычислительных устройств, выполненных, как контроллер 140 безопасности предприятия (ESC), могут также взаимодействовать с сетью 170 предприятия. ESC 140 может предоставлять для интерфейса пользователя впечатляющий администратор 150 безопасности для определения политики безопасности предприятия, которую ESC 140 может внедрять в сети 170 предприятия и в устройствах 120 - клиентах. В одном неограничительном примере ESC 140 может представлять собой или может включать в себя устройство безопасности McAfee® ePolicyOrchestrator (ePO).

Защищенное предприятие 100 может сталкиваться с множеством "объектов безопасности" в сети. Защищенный объект может представлять собой любой объект, который работает на или взаимодействует с сетью 170 предприятия и который имеет фактические или потенциальные проблемы с безопасностью. В одном примере объект может быть широко подразделен на аппаратные объекты, включающие в себя любое физическое устройство, которое сообщается с или работает через сеть, и программные объекты. Программные объекты дополнительно могут быть подразделены как "исполнительные объекты" и "статические объекты". Исполнительные объекты включают в себя любой объект, который может активно исполнять код или работать автономно, такой как приложения, драйверы, программы, исполнительные программы, библиотеки, обработки, рабочие циклы, сценарии, макросы, двоичные коды, интерпретаторы, файлы на интерпретированном языке, файлы конфигурации с нелинейным кодом, встроенным кодом и инструкциями встроенного программного обеспечения, в качестве неограничительного примера. Статический объект может быть широко обозначен, как любой объект, который не является исполнительным объектом, или который невозможно исполнить, такой как документы, изображения, музыкальные файлы, текстовые файлы, файлы конфигурации без внутри-текстового кода, видеоизображения и чертежей, в качестве неограничительного примера. В некоторых случаях, гибридные программные объекты также могут быть предоставлены, такие, как, например, документ текстового редактора со встроенными макросами или анимацией с внутри-текстовым кодом. С целью безопасности, они могут рассматриваться, как отдельный класс программного объекта, или могут просто обрабатываться, как исполняемые объекты.

Политики безопасности предприятия могут включать в себя политики аутентификации, политики использования сети, квоты ресурсов сети, антивирусные политики и ограничения для исполнительных объектов в устройствах 110 - клиентах, в качестве неограничительного примера. Различные серверы сети могут обеспечивать существенные услуги, такие как маршрутизация, формирование сетей, услуги обработки данных предприятия и приложения для предприятия.

Защищенное предприятие 100 может связываться через границу 104 предприятия с внешней сетью 172. Граница 104 предприятия может представлять собой физическую, логическую или другую границу. Внешняя сеть 172 может включать в себя, например, веб-сайты, серверы, сетевые протоколы и другие услуги на основе сети. В одном примере репозитарий 160 приложения доступен через внешнюю сеть 172, и атакующее лицо 180 (или другое аналогичное, злоумышленное или небрежно относящееся к своим обязанностям действующее лицо) также соединяется с внешней сетью 172.

Цель пользователей 120 и защищенного предприятия 100 может состоять в успешном управлении устройствами 110 - клиентами без нарушения со стороны атакующего лица 180 или со стороны нежелательных объектов безопасности. В одном примере атакующее лицо 180 представляет собой действующее лицо злоумышленного программного обеспечения, цель которого или назначение состоят в том, чтобы нанести злоумышленный вред или ущерб. Злоумышленный вред или ущерб может принимать форму установки руткитов или другого злоумышленного программного обеспечения в устройствах 110 - клиентах, для того, чтобы нарушить работу системы путем установки шпионского программного обеспечения или рекламного программного обеспечения для сбора персональных и коммерческих данных, повреждения веб-сайтов, управления сетью зомбированных компьютеров, такой как на основе сервера спама, или просто для того, чтобы надоедать и оказывать беспокойство для пользователей 120. Таким образом, цель атакующего лица 180 может состоять в том, чтобы устанавливать свое злоумышленное программное обеспечение в одном или больше устройствах 110 - клиентах. Используемый в данном описании термин злоумышленное программное обеспечение включает в себя любой объект безопасности, выполненный с возможностью предоставления нежелательных результатов или выполнения ненужной работы. Во многих случаях злоумышленные объекты будут представлять собой исполнительные объекты, включая в себя, в качестве неограничительных примеров, вирусы, трояны, зомби, руткиты, лазейки, червей, шпионское программное обеспечение, рекламное программное обеспечение, вредоносные хакерские программы с требованием выкупа, диллеры, полезные нагрузки, злоумышленные объекты помощи браузера, отслеживание куки, загрузчики или аналогичные объекты, разработанные для того, чтобы предпринимать потенциально нежелательные действия, включая в себя, в качестве неограничительного примера, разрушение данных, сбор скрытых данных, захват браузера, установки прокси сервера сети или перенаправления, скрытое отслеживание, загрузка данных, регистрация нажатия на клавиатуру, чрезмерные или преднамеренные барьеры для перемещения, сбора контактов и несанкционированного самораспространения.

Атакующее лицо 180 также может желать выполнять промышленный или другой электронный шпионаж относительно защищенного предприятия 100, например, путем кражи секретных или частных данных, кражи личных данных или получения несанкционированного доступа к ресурсам предприятия. Таким образом, стратегия атакующего лица 180 также может включать в себя попытку получить физический доступ к одному или больше устройствам 110 - клиентам и работы с ними без авторизации, таким образом, что эффективная политика безопасности также может включать в себя предоставление возможности предотвращения такого доступа.

В другом примере разработчик программного обеспечения может не иметь в явном виде злоумышленного намерения, но может разработать программное обеспечение, которое создает угрозу безопасности. Например, хорошо известная и часто используемая ошибка безопасности представляет собой, так называемое, переполнение буфера, при котором злоумышленный пользователь имеет возможность ввода чрезмерно длинной строки во входную форму и, таким образом, получать возможность исполнения произвольных инструкций или работы с повышенными привилегиями в вычислительном устройстве 200. Переполнение буфера может быть результатом, например, недостаточного контроля ввода или использования ненадежных библиотек, и во многих случаях приводит к неоднозначному контексту. Таким образом, хотя он не является злоумышленным сам по себе, разработчик, выполняющий программное обеспечение для репозитария 160 приложения, может непреднамеренно обеспечивать возможность векторов атаки для атакующих лиц 180. Плохо написанные приложения также могут вызвать внутренние проблемы, такие, как сбой, потеря данных или другое нежелательное поведение. Поскольку такое программное обеспечение может быть желательным само по себе, для разработчиков может быть предпочтительным, в случае необходимости, обеспечить обновления или патчи, которые выполняют восстановление уязвимых мест, по мере того, как они становятся известными. Однако, с точки зрения безопасности, такие обновления и патчи являются, по существу, новыми.

Репозитарий 160 приложения может представлять "app store" Windows или Apple, или услугу обновления, репозитарий типа Unix или набор портов, или другую сетевую услугу, предоставляющую для пользователей 120 возможность интерактивной или автоматической загрузки и установки приложения в устройство 110 - клиент. Если в репозитарии 160 приложений на месте установлены меры для обеспечения безопасности, которые затрудняют для атакующего лица 180 распространять откровенно злоумышленное программное обеспечение, атакующее лицо 180, вместо этого, может украдкой вставлять уязвимые места во внешне полезные приложения.

В некоторых случаях, защищенное предприятие 100 может предоставлять директивы политики, которые ограничивают типы приложений, которые могут быть установлены из репозитария 160 приложения. Таким образом, репозитарий 160 приложения может включать в себя программное обеспечение, которое не было небрежно разработано и не является злоумышленным программным обеспечением, но которое, тем не менее, направлено против политики. Например, некоторые предприятия ограничивают установку развлекательных приложений, таких как мультимедийные проигрыватели и игры. Таким образом, даже защищенный мультимедийный проигрыватель или игра могут быть несоответствующими для компьютера предприятия. Администратор 150 безопасности может отвечать за распределение политики вычислений, соответствующей таким ограничениям, и может принудительно обеспечивать ее выполнение в устройствах 120 - клиентах.

Защищенное предприятие 100 также может входить в контакт с или может подписываться на провайдера 190 услуг безопасности, который может предоставлять услуги безопасности, обновления, антивирусные определения, патчи, продукты и услуги. McAfee®, Inc. представляет собой неограничительный пример такого провайдера услуг безопасности, который предоставляет всестороннюю безопасность и антивирусные решения. В некоторых случаях, провайдер 190 услуг безопасности может включать в себя возможность интеллектуальной угрозы, такую как база аналитических данных об угрозе (GTI™), предоставляемая McAfee Inc. Провайдер 190 услуги безопасности может обновлять свою базу аналитических данных об угрозе, путем анализа новых злоумышленных объектов - кандидатов, по мере того, как они появляются в сетях клиента, и их характеристики в качестве злоумышленных или доброкачественных.

В другом примере защищенное предприятие 100 может просто представлять собой семью, родители которой принимают на себя роль администратора 150 по безопасности. Родители могут желать защитить своих детей от нежелательного содержания, такого как порнография, реклама, шпионское программное приложение, содержание, не соответствующее возрасту, пропаганда определенных политических, религиозных или общественных движений, или форумы для обсуждения нелегальных или опасных действий, в качестве неограничительного примера. В этом случае, родитель может выполнять некоторые или все обязанности администратора 150 по безопасности.

Совместно, любой объект, который обозначен или может быть обозначен, как принадлежащий любому из описанных выше классов нежелательных объектов, может быть классифицирован, как злоумышленный объект. Когда неизвестный объект будет обнаружен в защищенном предприятии 100, он может быть первоначально классифицирован, как "объект - кандидат на злоумышленный объект". Смысл такого обозначения может состоять в том, чтобы обеспечить то, что объекту не будут предоставлены полные сетевые привилегии до тех пор, пока этот объект не будет дополнительно проанализирован. Таким образом, цель пользователей 120 и администратора 150 по безопасности состоит в конфигурировании и управлении устройствами 110 - клиентами и сетью 170 предприятия для исключения всех злоумышленных объектов и для быстрой и точной классификации кандидата в злоумышленные объекты.

Когда сервер 140 безопасности предприятия детектирует потенциальный компромисс в отношении одного или больше устройств 110 - клиентов, он может предпринять соответствующее действие, такое, как восстановление. В одном примере восстановление содержит инструктирование механизма администрирования вне полосы, для загрузки устройства 110 - клиента из изображения 148 восстановления. Изображение 148 восстановления может быть сохранено в сервере 142 NFS или UNC для предоставления возможности загрузки из сети. Изображение 148 восстановления может включать в себя обновленное определение вируса для сканирования и очистки системы. В некоторых случаях, провайдер 190 услуг безопасности может предоставлять регулярные обновления, и контроллер 140 безопасности предприятия может поддерживать обновленным изображение 148 восстановления. В других случаях провайдер 190 услуг безопасности может поддерживать обновленным изображение 148 восстановления и может предоставлять копии самого последнего изображения восстановления по требованию через внешнюю сеть 172. В еще одном, другом примере, контроллер 140 безопасности предприятия может регулярно предоставлять легкий и обновленный механизм восстановления в механизм администрирования вне полосы устройств 110 - клиентов, и после команды из контроллера 140 безопасности предприятия, устройства 110 - клиенты могут загружаться из локальной копии изображения восстановления.

В одном примере каждое устройство 110 - клиент включает в себя механизм администрирования вне полосы, который может работать во встроенном программном обеспечении или в защищенном аппаратном пространстве таким образом, что не может быть скомпрометирован PUC. Механизм администрирования вне полосы может отслеживать одну или больше конкретных обработок и может передавать отчет, например, если одна или больше обработок внезапно останавливается. В то время как остановка одной обработки может не быть достаточной для того, чтобы устройство 110 - клиент рассматривало это событие подозрительным, по меньшей мере, в некоторых вариантах осуществления, сервер 140 безопасности предприятия может отметить, что такая же обработка остановилась на большом количестве устройств 110 - клиентов в течение короткого периода времени. Это может представлять собой показатель подозрительного действия. Сервер 140 безопасности предприятия может затем предпринять соответствующие действия, таких как гарантия работы отдельных устройств 110 - клиентов подсети, содержащей эти устройства, или всей сети. В одном примере сервер 140 безопасности предприятия оставляет открытым один порт таким образом, что он может выполнять действия по восстановлению.

На фиг. 2 показана блок-схема вычислительного устройства 200, в соответствии с одним или больше примерами настоящего описания. Вычислительное устройство 200 может представлять собой любое соответствующее вычислительное устройство. В различных вариантах осуществления "вычислительное устройство" может представлять собой или может содержать, в качестве неограниченного примера, компьютер, рабочую станцию, сервер, главный сервер, встроенный компьютер, встроенный контроллер, встроенный датчик, карманный цифровой компьютер, переносной компьютер, сотовый телефон, IP телефон, смартфон, планшетный компьютер, конвертируемый планшетный компьютер, вычислительное устройство, сетевое устройство, приемник, носимый компьютер, переносной калькулятор или любое другое электронное, микроэлектронное, или микроэлектромеханическое устройство для обработки и передачи данных.

В некоторых вариантах осуществления устройства 110 - клиенты все могут представлять собой примеры вычислительных устройств 200.

Вычислительное устройство 200 включает в себя процессор 210, соединенный с запоминающим устройством 220, на котором содержатся исполняемые инструкции для обеспечения операционной системы 222 и, по меньшей мере, частей программного обеспечения агента 224 администрирования. Другие компоненты вычислительного устройства 200 включают в себя накопитель 250, сетевой интерфейс 260 и периферийный интерфейс 240. Такая архитектура предусматривается только в качестве примера, и предназначена для использования, как неисключительная и неограничительная. Кроме того, различные раскрытые части предназначены представлять только логическое разделение, и при этом нет необходимости представлять физически отдельные аппаратные и/или программные компоненты. Некоторые вычислительные устройства обеспечивают оперативное запоминающее устройство 220 и накопитель 250. Например, в одиночном физическом запоминающем устройстве и в других случаях, запоминающее устройство 220 и/или накопитель 250 функционально распределены между множеством физических устройств. В случае виртуальных машин или гипервизоров, вся или часть функции могут быть предусмотрены в форме программного обеспечения или встроенного программного обеспечения, работающего на уровне виртуализации, для обеспечения раскрытой логической функции. В других примерах устройство, такое, как сетевой интерфейс 260, может обеспечивать только минимальные аппаратные интерфейсы, необходимые для выполнения его логических операций, и может основываться на программном драйвере для обеспечения дополнительной необходимой логики. Таким образом, каждый логический блок, раскрытый здесь, в широком смысле предназначен для включения одного или больше логических элементов, выполненных с возможностью и действующих для предоставления раскрытых логических операций этого блока. Как используется в данном описании, "логические элементы" могут включать в себя аппаратные средства, внешние аппаратные средства (цифровой, аналоговый, или смешанный сигнал), программное обеспечение, рециркулирующее программное обеспечение, услуги, драйверы, интерфейсы, компоненты, модули, алгоритмы, датчики, компоненты, встроенное программное обеспечение, микрокод, программируемую логику или объекты, которые координируют для достижения логической операции.

В примере процессор 210 соединен с возможностью обмена данными с запоминающим устройством 220 через шину 270-3 памяти, которая может представлять собой, например, шину прямого доступа к памяти (DMA), хотя возможны другие архитектуры памяти, включая в себя архитектуры, в которых память 220 сообщается с процессором 210 через системную шину 270-1 или некоторую другую шину. Процессор 210 может быть соединен с возможностью обмена данными с другими устройствами через системную шину 270-1. Используемый в данном описании термин "шина" включает в себя любую проводную или беспроводную линию взаимного соединения, сеть, соединение, пучок, одну шину, множество шин, сеть перекрестных соединений, одноуровневую сеть, многоуровневую сеть или другой проводной носитель, выполненный с возможностью передачи данных, сигналов или питания между частями вычислительного устройства или между вычислительными устройствами. Следует отметить, что эти варианты использования раскрыты только в качестве неограничительного примера, и что некоторые варианты осуществления могут исключать одну или больше из представленных выше шин, в то время как другие могут использовать дополнительные или другие шины.

В различных примерах "процессор" может включать в себя любую комбинацию логических элементов, включая в себя, в качестве неограничительного примера, микропроцессор, цифровой сигнальный процессор, программируемую пользователем матрицу логических элементов, модуль графической обработки, программируемую логическую матрицу, специализированную интегральную схему или процессор виртуальной машины. В определенной архитектуре может быть предусмотрен многоядерный процессор, и в этом случае процессор 210 можно рассматривать, как только одно ядро многоядерного процессора, или можно рассматривать, как полностью многоядерный процессор, соответственно. В некоторых вариантах осуществления один или больше сопроцессоров также могут быть предусмотрены для специализированных функций или функций поддержки.

Процессор 210 может соединяться с запоминающим устройством 220 в конфигурации DMA через шину 270-3 DMA. Для упрощения данного раскрытия, запоминающее устройство 220 раскрыто, как одиночный логический блок, но в физическом варианте осуществления может включать в себя один или больше блоков любой соответствующей энергозависимой или энергонезависимой технологии памяти или технология, включающей в себя, например, DDR RAM, SRAM, DRAM, кэш, память L1 или L2, запоминающее устройство на кристалле, регистры, память флэш, ROM, оптические носители информации, области виртуальной памяти, магнитную память или память на ленте, или аналогичные. В некоторых вариантах осуществления запоминающее устройство 220 мо