Защищенное устройство

Иллюстрации

Показать всеИзобретение относится к защищенному устройству, оборудованному средством предотвращения неразрешенного использования содержания. Техническим результатом является обеспечение возможности загрузки программы, размер которой превышает емкость области памяти, при обеспечении уровня защиты, требуемого администратором программы. Указанный результат достигается за счет того, что устройство имеет блоки памяти с различными уровнями защиты, блок приема программы, который принимает программу и соответствующую дополнительную информацию, которую используют для определения блока памяти для хранения принятой программы, блок поиска для поиска среди блоков памяти, имеющих уровень защиты не ниже требуемого, блоков памяти, имеющих свободную область, блок определения для определения среди найденных блоков блока памяти, соответствующего самому высокому уровню защиты. Данные сохраняют в определенном блоке памяти. 8 н. и 14 з.п. ф-лы, 7 ил.

Реферат

Область техники, к которой относится изобретение

Настоящее изобретение относится к защищенному устройству, оборудованному средством предотвращения неразрешенного использования содержания, и к технологии предотвращения мошенничества в электронной торговле (мобильная ЭТ, EC).

Уровень техники

В последнее время получили широкое использование электронные информационные услуги различных типов по поставке музыкального содержания и содержания с движущимся изображением в сети, такой как Интернет. Примеры электронных информационных услуг представляют собой услугу поставки содержания и услугу мобильной EC.

При использовании таких электронных информационных услуг требуется применять средства защиты содержания, предназначенные для предотвращения неразрешенного использования содержания, и технологию защиты EC, такие как технология аутентификации и технология составления счетов при выполнении операций в мобильной EC. В соответствии с этим были разработаны и используются защищенные устройства, оборудованные такими средствами.

Пользователи, например, устанавливают такие защищенные устройства в своих мобильных телефонах для безопасного выполнения таких услуг, как поставка музыкального содержания и услуги мобильной EC.

Защищенные устройства такого типа подробно описаны в публикации "Secure multimedia card for content distribution and mobile commerce" The Hitachi Hyoron October, 2001, an extra issue, by MIYAKE Jun, ISHIHARA Harutsugu, and TSUNEHIRO Takashi, в которой раскрыта защищенная мультимедийная карта (в дальнейшем сокращенно обозначаемая как "SMMC" (ЗММК)), оборудованная средством защиты содержания и технологией защиты EC.

Существуют SMMC, которые обладают функцией загрузки программы, один из примеров которой составляет карта JAVA (JAVA - зарегистрированный товарный знак (JAVA - машинонезависимый объектно-ориентированный язык для создания распределенных прикладных систем глобальной сети)). При этом обеспечивается возможность загрузки таких программ, как новые прикладные программы и модифицированные версии программы, уже установленной на карте.

SMMC, оборудованная функцией загрузки программы, содержит в своем TRM (ЗВМ - защищенный от вмешательства модуль) механизм криптографической обработки, информацию ключа защиты, ЦПУ (CPU - центральное процессорное устройство) ОЗУ (RAM - оперативное запоминающее устройство), ПЗУ (ROM - постоянное запоминающее устройство) и ЭСППЗУ (EEPROM - электрически стираемое программируемое ПЗУ). SMMC дополнительно включает вне TRM запоминающее устройство типа флэш большой емкости (например, в диапазоне от 8 до 256 МБ). В SMMC ЦПУ выполняет управление такими процессами, как процесс аутентификации и криптографические процессы, с использованием механизма криптографической обработки и информации ключа защиты. Кроме того, ЦПУ получает программы, загружаемые с внешнего устройства, и сохраняет полученные программы в ЭСППЗУ, установленном в TRM, для выполнения этих программ.

При этом TRM представляет собой модуль, оборудованный средством, предотвращающим выполнение с использованием внешних устройств неразрешенных ссылок, вмешательства и т.п., в отношении данных, записанных в модуле.

Кроме того, в запоминающем устройстве типа флэш записаны цифровые данные различных типов, такие как музыкальное содержание и содержание подвижного изображения, которое представляет собой поставляемое содержание.

ЭСППЗУ, установленное в TRM, представляет собой дорогостоящее устройство с высокой стоимостью единицы емкости записи по сравнению с запоминающими устройствами других типов. В соответствии с этим увеличение емкости ЭСППЗУ значительно влияет на стоимость SMMC. Кроме того, емкость ЭСППЗУ, устанавливаемого в TRM, ограничена характеристиками устройства; стандартная емкость ЭСППЗУ в используемых в настоящее время структурах составляет приблизительно 64 КБ.

Кроме того, прикладные программы, которые требуется загружать в SSMC, в ближайшем будущем, как ожидается, существенно увеличатся в объеме. С учетом этого очевидно, что будет невозможно обеспечить запись необходимых прикладных программ в ЭСППЗУ TRM с применением используемой в настоящее время структуры.

Существует способ сохранения прикладных программ, которые не помещаются в ЭСППЗУ TRM, в запоминающем устройстве типа флэш, расположенном вне TRM. Однако неразборчивое использование этого способа является непрактичным с точки зрения защиты, и для его использования для каждой программы требуется, по меньшей мере, разрешение администратора. Для осуществления такой системы требуется разработать новую технологию обеспечения защиты.

Задача настоящего изобретения состоит в создании защищенного устройства, которое позволяет загружать программу, размер которой превышает емкость области памяти, имеющейся в TRM, при обеспечении уровня защиты, требуемого администратором программы.

Сущность изобретения

Защищенное устройство в соответствии с настоящим изобретением включает в себя: множество блоков памяти, каждый из которых содержит область памяти; блок приема, предназначенный для приема цифровых данных и соответствующей адресной информации, причем адресную информацию используют для определения блока памяти в качестве адресата информации для хранения цифровых данных; и блок обработки, выполненный с возможностью хранения цифровых данных в блоке памяти, определенном на основе адресной информации.

При этом защищенное устройство содержит множество блоков памяти, каждый из которых содержит область памяти, причем способ сохранения для защищенного устройства в соответствии с настоящим изобретением заключается в том, что принимают цифровые данные и соответствующую адресную информацию, причем адресную информацию используют для определения блока памяти в качестве адресата информации для хранения цифровых данных; и сохраняют цифровые данные в блоке памяти, определяемом на основе адресной информации.

При использовании описанных структур администратор каждой части цифровых данных получает возможность устанавливать адресную информацию для цифровых данных. Это можно использовать в случаях, когда существует недостаток емкости блоков памяти, имеющих высокий уровень защиты, таких как ЭСППЗУ, установленных в TRM. В частности, в этом случае цифровые данные можно сохранять в блоке памяти, имеющем низкий уровень защиты, таком как запоминающее устройство типа флэш, установленное вне TRM, если это соответствует адресной информации, установленной администратором. При этом обеспечивается возможность с использованием имеющейся структуры эффективно сохранять цифровые данные в соответствии с их значением.

Поэтому при загрузке программы, превышающей емкость области памяти, установленной в TRM, загрузка может быть реализована при обеспечении уровня защиты, требуемого администратором.

Кроме того, в заявленном защищенном устройстве каждый из множества блоков памяти может соответствовать определенному уровню защиты, при этом адресная информация может определять уровень защиты, требуемый для цифровых данных, и блок обработки может определять блок памяти, соответствующий уровню защиты, который равен уровню защиты, определяемому адресной информацией в качестве адресата информации для хранения цифровых данных.

В соответствии с этой структурой администратор каждой части цифровых данных может устанавливать уровень защиты, требуемый для цифровых данных, для определения в качестве адресата информации для хранения цифровых данных блок памяти, соответствующий тому же уровню защиты, что и уровень защиты цифровых данных. Такая структура позволяет эффективно сохранять цифровые данные в соответствии с их значением.

Кроме того, в заявленном защищенном устройстве каждый из множества блоков памяти может соответствовать определенному уровню защиты, причем адресная информация может определять уровень защиты, требуемый для цифровых данных, и блок обработки может определять блок памяти, соответствующий уровню защиты, который не ниже, чем уровень защиты, указанный адресной информацией в качестве адресата информации для хранения цифровых данных.

В соответствии с этой структурой администратор каждой части цифровых данных может установить уровень защиты, требуемый для цифровых данных, для определения в качестве адресата информации для хранения цифровых данных, блок памяти, соответствующий уровню защиты не ниже, чем уровень защиты цифровых данных. Эта структура позволяет эффективно записывать цифровые данные в соответствии с их значением.

Кроме того, в защищенном устройстве блок обработки может дополнительно включать в себя: подблок поиска, выполняющий поиск среди блоков памяти, соответствующих уровню защиты не ниже, чем уровень защиты, определенный адресной информацией для поиска всех блоков памяти, имеющих свободную область памяти для размещения цифровых данных; подблок определения, определяющий блок памяти, соответствующий самому высокому уровню защиты среди всех найденных блоков памяти, имеющих свободную область памяти для размещения цифровых данных в качестве адресата информации для хранения цифровых данных, и подблок хранения, предназначенный для хранения цифровых данных в блоке памяти, определенном подблоком определения.

Указанная выше структура позволяет определять в качестве адресата информации для хранения блок памяти, имеющий самый высокий уровень защиты среди блоков памяти, имеющих доступную область памяти. Поэтому каждую часть цифровых данных сохраняют с наивысшим возможным уровнем защиты.

Кроме того, в защищенном устройстве блок обработки может дополнительно включать в себя: подблок вывода, выводящий информацию об ошибке в случае, когда ни один из блоков памяти не был найден подблоком поиска, для представления пользователю сообщения о том, что цифровые данные не могут быть сохранены.

Описанная выше структура позволяет, при отсутствии доступной области памяти, отображать пользователю сообщение, что цифровые данные не могут быть сохранены.

Кроме того, в защищенном устройстве блок обработки может дополнительно включать в себя: подблок перемещения, работающий, когда блок поиска не нашел ни один блок памяти, для (1) считывания адресной информации, соответствующей каждым цифровым данным, уже сохраненным в любом из множества блоков памяти, соответствующих уровню защиты не ниже, чем первый уровень защиты, причем первый уровень защиты представляет собой уровень защиты, определяемый адресной информацией, которую добавляют к цифровым данным, полученным блоком приема, (2) выделения из считанной адресной информации адресной информации, определяющей более низкий уровень защиты, чем первый уровень защиты, и (3) перемещения цифровых данных, соответствующих выделенной адресной информации, в блок памяти, соответствующий уровню защиты, который ниже, чем первый уровень защиты, но не ниже, чем каждый из уровней защиты, определяемых адресной информацией, для выделения области памяти для принятых цифровых данных, и подблок хранения может при этом сохранять принятые цифровые данные в области памяти, выделенной подблоком перемещения.

В соответствии с вышеописанной структурой уже сохраненные цифровые данные могут быть перемещены в соответствии с их адресной информацией для выделения области памяти для новой части цифровых данных. Поэтому структура позволяет эффективно сохранять каждую часть цифровых данных в соответствии с их значением.

Кроме того, в защищенном устройстве блок обработки может дополнительно включать в себя: подблок вывода, выводящий информацию об ошибке, когда подблок перемещения не может выделить область памяти, представляя пользователю сообщение о том, что принятые цифровые данные не могут быть сохранены.

В соответствии с этой структурой когда область памяти не была выделена, даже если уже сохраненные цифровые данные были перемещены, пользователь будет проинформирован, что отсутствует область памяти для новых цифровых данных.

Кроме того, в защищенном устройстве каждый из множества блоков памяти может соответствовать определенному уровню защиты, причем адресная информация может определять уровень защиты, требуемый для цифровых данных, и дополнительно используется для определения, является ли адресат информации для хранения цифровых данных блоком памяти, имеющим тот же уровень защиты, что и адресная информация, или одним из блоков памяти уровень защиты которого не ниже, чем уровень защиты, указанный адресной информацией, и блок обработки может определять, в соответствии с адресной информацией, блок памяти, соответствующий тому же уровню защиты, что и адресная информация, или один из блоков памяти, уровень защиты которого не ниже, чем уровень защиты, определяемый с использованием адресной информации, в качестве адресата информации для хранения цифровых данных.

В соответствии с этой структурой администратор каждой части цифровых данных может устанавливать требование по сохранению цифровых данных в блоке памяти, имеющем тот же уровень защиты, что и цифровые данные, или в одном из блоков памяти, имеющем уровень защиты не ниже, чем уровень защиты цифровых данных. Это позволяет обеспечить большую гибкость установок.

Кроме того, в защищенном устройстве адресная информация может определять, можно ли перед сохранением цифровых данных в защищенном устройстве произвольно определять адресата информации для хранения цифровых данных, и блок обработки может, в соответствии с адресной информацией, сохранять цифровые данные либо в произвольно определенном блоке памяти или в блоке памяти, определенном на основе адресной информации.

В соответствии с этой структурой администратор каждой части цифровых данных может устанавливать возможность произвольного определения адресата информации для хранения цифровых данных в защищенном устройстве. Это позволяет обеспечить большую гибкость установок.

Кроме того, в защищенном устройстве каждый из множества блоков памяти может соответствовать определенному уровню защиты, причем адресная информация может определять, следует ли шифровать цифровые данные перед сохранением цифровых данных в блоке памяти, соответствующем более низкому уровню защиты, чем заранее определенный уровень защиты, и блок обработки может избирательно шифровать цифровые данные перед сохранением цифровых данных в блоке памяти с более низким уровнем защиты, в соответствии с адресной информацией. В соответствии с этой структурой администратор каждой части цифровых данных может устанавливать требование шифрования цифровых данных при сохранении цифровых данных в блоке памяти, имеющем более низкий уровень защиты, чем заранее определенный уровень защиты. Это позволяет обеспечить большую гибкость установок.

Кроме того, если при таком шифровании используют ключ, уникальный для каждого защищенного устройства, цифровые данные, сохраненные в блоке памяти, имеющем низкий уровень защиты, такой как запоминающее устройство типа флэш, будут защищены от атаки третьего лица при попытке получить неразрешенную копию цифровых данных на другом защищенном устройстве.

То есть, даже когда будет выполнено такое неразрешенное копирование на другое защищенное устройство, ключ, используемый в другом защищенном устройстве, будет отличаться, что не позволит правильно дешифровать данные, поэтому неразрешенное использование цифровых данных будет заблокировано.

Кроме того, в защищенном устройстве каждый из множества блоков памяти может соответствовать определенному уровню защиты, причем адресная информация определяет, следует ли добавлять код аутентификации сообщения к цифровым данным при сохранении цифровых данных в блоке памяти, имеющем более низкий уровень защиты, чем заранее определенный уровень защиты, и блок обработки может избирательно добавлять код аутентификации сообщения к цифровым данным перед сохранением цифровых данных в блоке памяти с более низким уровнем защиты, в соответствии с адресной информацией.

В соответствии с этой структурой администратор каждой части цифровых данных может устанавливать требование по добавлению к цифровым данным кода аутентификации сообщения в момент сохранения цифровых данные в блоке памяти, имеющем более низкий уровень защиты, чем ранее определенный уровень защиты. Это позволяет обеспечить большую гибкость установок.

Кроме того, если такой код аутентификации сообщения был добавлен перед сохранением цифровых данных, это предотвращает возможность атак, таких как неразрешенное использование цифровых данных, сохраненных в блоке памяти, имеющем низкий уровень защиты, таком как запоминающее устройство типа флэш, путем несанкционированного обращения к цифровым данным или к соответствующей адресной информации.

Это означает, что даже когда к цифровым данным или соответствующей адресной информации осуществляется вмешательство, этот факт будет обнаружен путем выполнения обработки аутентификации. Поэтому при обнаружении попытки вмешательства использование цифровых данных может быть запрещено.

Кроме того, в защищенном устройстве каждый из множества блоков памяти может соответствовать определенному уровню защиты, причем адресная информация может определять, следует ли вводить цифровую подпись при сохранении цифровых данных в блоке памяти, имеющем более низкий уровень защиты, чем заранее определенный уровень защиты, и блок обработки может избирательно вводить цифровую подпись в цифровые данные перед сохранением цифровых данных в блоке памяти с более низким уровнем защиты, в соответствии с адресной информацией.

В соответствии с этой структурой администратор части цифровых данных может устанавливать требование по вводу цифровой подписи в цифровые данные при сохранении цифровых данных в блоке памяти, имеющем более низкий уровень защиты, чем заранее определенный уровень защиты. Это позволяет обеспечить большую гибкость установок.

Кроме того, если такая цифровая подпись введена перед сохранением, обеспечивается защита от атак с целью неразрешенного использования цифровых данных, сохраненных в блоке памяти, имеющем низкий уровень защиты, таком как запоминающее устройство типа флэш, которые могут быть реализованы путем вмешательства в цифровые данные или соответствующую адресную информацию.

Это означает, что даже при попытке вмешательства в цифровые данные или соответствующую адресную информацию этот факт будет определен при выполнении обработки аутентификации. Поэтому в случае обнаружения вмешательства использование цифровых данных может быть запрещено.

Кроме того, в защищенном устройстве каждый из множества блоков памяти может соответствовать определенному уровню защиты, причем адресная информация может определять уровень приоритета цифровых данных, принятых в блоке приема, причем, по меньшей мере, в одном блоке памяти уже могут быть сохранены цифровые данные, причем часть уже сохраненных цифровых данных может соответствовать определенному уровню приоритета, при этом уже сохраненные цифровые данные могут быть сохранены во множестве блоков памяти в таком состоянии, что цифровые данные, имеющие более высокий уровень приоритета, сохраняют в блоке памяти, соответствующем более высокому уровню защиты, и блок обработки может сохранять принятые цифровые данные в блоке памяти в соответствии с уровнем приоритета, определяемым адресной информацией, для поддержания состояния, при котором цифровые данные, соответствующие более высокому уровню приоритета, сохраняют в блоке памяти, соответствующем более высокому уровню защиты.

В соответствии с этой структурой администратор части цифровых данных может устанавливать уровень приоритета цифровым данным для сохранения цифровых данных в блоке памяти в соответствии с уровнем приоритета. Таким образом структура реализует эффективное сохранение цифровых данных.

Кроме того, в защищенном устройстве к каждой части уже сохраненных цифровых данных может быть добавлена адресная информация, определяющая уровень приоритета, и блок обработки может дополнительно включать в себя: подблок перемещения, работающий с множеством блоков памяти, в последовательности, начиная с блока памяти, соответствующего самому высокому уровню защиты, для (1) определения, содержат ли какие-либо из множества блоков памяти свободную область памяти для размещения принятых цифровых данных, (2) считывания, при получении отрицательного результата определения, адресной информации, которую добавляют к цифровым данным, сохраненным в блоке памяти, (3) выделения каждой части адресной информации, определяющей более низкий уровень приоритета, чем уровень приоритета, определяемый адресной информацией, добавленной к принятым цифровым данным, (4) перемещения цифровых данных, соответствующих выделенной адресной информации, в блок памяти, соответствующий более низкому уровню защиты, чем уровень защиты, определяемый выделенной адресной информацией, (5) повторения этапов (1) - (4) до тех пор, пока не будет получен результат в виде утвердительного решения по выделению блока памяти для принятых цифровых данных; и подблок хранения, предназначенный для хранения принятых цифровых данных в блоке памяти, выделенном подблоком перемещения.

В соответствии с этой структурой уже сохраненные цифровые данные могут быть перемещены в соответствии с уровнем приоритета цифровых данных, так что для новой части цифровых данных может быть выделена область памяти, имеющая как можно более высокий уровень защиты. Поэтому каждая часть цифровых данных может быть сохранен с как можно более высоким уровнем защиты.

Кроме того, в защищенном устройстве адресная информация, считываемая подблоком перемещения, может указывать, следует ли шифровать при перемещении цифровые данные, соответствующие считанной адресной информации, и подблок перемещения может избирательно шифровать перемещаемые цифровые данные в соответствии с адресной информацией, добавленной к перемещаемым цифровым данным, и перемещает цифровые данные, предназначенные для перемещения.

В соответствии с этой структурой администратор каждой части цифровых данных может устанавливать требование шифрования цифровых данных при их перемещении. Это позволяет обеспечить большую гибкость установок.

Кроме того, если при таком шифровании используют ключ, уникальный для каждого защищенного устройства, цифровые данные, перемещенные в блок памяти, имеющий низкий уровень защиты, такой как запоминающее устройство типа флэш, будут защищены от атаки третьего лица, например, при попытке получения неразрешенной копии цифровых данных в другом защищенном устройстве.

То есть даже при выполнении такого неразрешенного копирования в другое защищенное устройство ключ, используемый в другом защищенном устройстве, будет отличаться, и это не позволит правильно выполнить дешифрование, поэтому неразрешенное использование цифровых данных будет заблокировано.

Кроме того, в защищенном устройстве адресная информация, считанная подблоком перемещения, может определять, следует ли к цифровым данным соответствующим считываемой адресной информации, добавлять код аутентификации сообщения при перемещении, и подблок перемещения может избирательно добавлять код аутентификации сообщения к перемещаемым цифровым данным в соответствии с адресной информацией, соответствующей перемещаемым цифровым данным, и перемещать цифровые данные, предназначенные для перемещения.

В соответствии с данной структурой администратор каждой части цифровых данных может устанавливать, следует ли добавлять код аутентификации сообщения к цифровым данным при перемещении. Это позволяет обеспечить большую гибкость установок.

Кроме того, если такой код аутентификации сообщения добавляют перед перемещением цифровых данных, предотвращаются атаки, такие как неразрешенное использование цифровых данных, перемещаемых в блок памяти, имеющий низкий уровень защиты, такой как запоминающее устройство типа флэш, которые могли бы быть реализованы путем вмешательства к цифровым данным или к соответствующей адресной информации.

То есть даже в случае вмешательства в цифровые данные или адресную информацию этот факт будет обнаружен путем выполнения обработки аутентификации. Поэтому при обнаружении вмешательства использование цифровых данных может быть запрещено.

Кроме того, в защищенном устройстве адресная информация, считываемая подблоком перемещения, может указывать, следует ли внедрять при перемещении цифровую подпись в цифровые данные, соответствующие считываемой адресной информации, и подблок перемещения может избирательно внедрять цифровую подпись в цифровые данные при перемещении в соответствии с адресной информацией, соответствующей перемещаемым цифровым данным, и перемещать цифровые данные, предназначенные для перемещения.

В соответствии с этой структурой администратор каждой части цифровых данных может устанавливать требование по вводу цифровой подписи в цифровые данные при перемещении. Это позволяет обеспечить большую гибкость установок.

Кроме того, если такая цифровая подпись будет введена перед перемещением цифровых данных, будут предотвращены атаки, направленные на неразрешенное использование цифровых данных, перемещенных в блок памяти, имеющий низкий уровень защиты, такой как запоминающее устройство типа флэш, которые могли бы быть реализованы путем вмешательства в цифровые данные или в соответствующую адресную информацию.

То есть даже в случае вмешательства в цифровые данные или адресную информацию этот факт будет обнаружен при выполнении обработки аутентификации. Поэтому при обнаружении вмешательства использование цифровых данных может быть запрещено.

Кроме того, в защищенном устройстве адресная информация может дополнительно определять уровень защиты, причем подблок перемещения может не выполнять обработку по этапам (1) - (5) для блока памяти, соответствующего более низкому уровню защиты, чем уровень защиты, определяемый адресной информацией, соответствующей принятым цифровым данным, и блок обработки может дополнительно включать в себя подблок вывода, выводящий информацию об ошибке, предназначенную для представления пользователю сообщения о том, что принятые цифровые данные невозможно сохранить, если подблок перемещения не может выделить блок памяти.

В соответствии с данной структурой администратор каждой части цифровых данных может дополнительно устанавливать уровень защиты для цифровых данных для того, чтобы было невозможно выполнять обработку перемещения в блоки памяти, имеющие более низкий уровень защиты, чем цифровые данные. Это помогает обеспечить безопасность цифровых данных.

Кроме того, когда блок памяти не может быть выделен, структура позволяет представлять пользователю сообщение о том, что отсутствует область памяти для записи новых цифровых данных.

Кроме того, в защищенном устройстве цифровые данные, принятые в блоке приема, могут представлять собой компьютерную программу, которая включает в себя множество подпрограмм, причем каждой из подпрограмм может быть добавлена адресная информация, и блок обработки может сохранять каждую подпрограмму в блоке памяти, определяемом на основе адресной информации, добавленной к подпрограмме.

В соответствии с данной структурой администратор цифровых данных может устанавливать адресную информацию каждой из подпрограмм, так что для определение адресата информации для хранения может быть выполнено для каждой подпрограммы в соответствии с соответствующей адресной информацией. Это помогает эффективно записывать каждую подпрограмму в соответствии со значением этой подпрограммы.

Кроме того, в защищенном устройстве каждый из множества блоков памяти может соответствовать определенному уровню защиты, причем цифровые данные могут представлять собой компьютерную программу, которая включает в себя одну основную программу и подпрограммы, причем к каждой из основной программы и подпрограмм добавляют адресную информацию, причем адресная информация, соответствующая основной программе, определяет, что основная программа должна быть сохранена в блоке памяти, соответствующем высокому уровню защиты, и блок обработки может сохранять каждую программу в блоке памяти, определяемом на основе адресной информации, соответствующей программе.

В соответствии с данной структурой администратор цифровых данных может устанавливать адресную информацию для каждой программы, так что может быть выполнено определение адресата информации для хранения каждой программы в соответствии с соответствующей адресной информацией. Это помогает эффективно сохранять каждую программу в соответствии со значением этой программы.

В частности, программу будет более трудно считать при сохранении единственной основной программы в элементе памяти, имеющем высокий уровень защиты.

Кроме того, в защищенном устройстве в цифровые данные может быть либо введена цифровая подпись или к ним может быть добавлен идентификатор аутентификации, причем цифровая подпись и идентификатор аутентификации показывают либо 1) правильность адресной информации, или 2) правильность соответствия между цифровыми данными и адресной информацией; и блок обработки может выполнять аутентификацию в соответствии с цифровой подписью или идентификатором аутентификации и может записывать цифровые данные, только если аутентификация была выполнена успешно.

В соответствии с данной структурой цифровые данные и соответствующую адресную информацию нельзя разделять, что повышает защиту.

Краткое описание чертежей

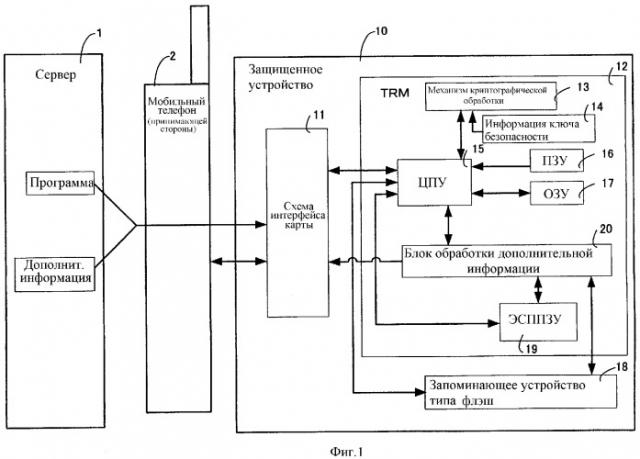

На фиг.1 показана схема, изображающая структуру защищенной системы, относящейся к первому варианту выполнения настоящего изобретения;

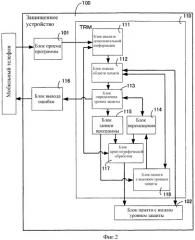

на фиг.2 представлена схема, представляющая структуру защищенного устройства 100, относящегося к первому варианту выполнения настоящего изобретения;

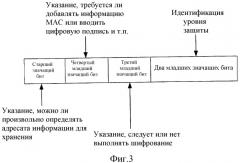

на фиг.3 изображена схема, представляющая дополнительную информацию по первому варианту выполнения настоящего изобретения;

на фиг.4 показана схема, изображающая процесс выполнения обработки при загрузке программы в защищенное устройство 100 по первому варианту выполнения настоящего изобретения;

на фиг.5 изображена схема, изображающая структуру защищенного устройства 200, относящегося ко второму варианту выполнения настоящего изобретения;

на фиг.6 показана схема, изображающая дополнительную информацию по второму варианту выполнения настоящего изобретения; и

на фиг.7 изображена схема изображающая процесс выполнения обработки при загрузке программы в защищенное устройство 200 по второму варианту выполнения настоящего изобретения.

Подробное описание изобретения

В настоящем изобретении защищенное устройство имеет несколько типов области памяти, каждый из которых соответствует различному уровню защиты. В защищенное устройство поступают цифровые данные и соответствующая им дополнительная информация, которая используется при определении области памяти, в которой должны быть сохранены цифровые данные, при этом в устройстве определяется область памяти в соответствии с дополнительной информацией, и цифровые данные сохраняют в определенной области памяти.

Более конкретно, SMMC включает два типа запоминающих устройств: ЭСППЗУ, имеющее высокий уровень защиты, и запоминающее устройство типа флэш, имеющее низкий уровень защиты. SMMC принимает программу и соответствующую ей дополнительную информацию с сервера с использованием мобильного телефона, причем дополнительная информация указывает, следует ли для записи программы использовать элемент памяти типа ЭСППЗУ или запоминающее устройство типа флэш, определяет элемент памяти в соответствии с дополнительной информацией и загружает программу в определенный элемент памяти.

(Структура системы)

На фиг. 1 показана структура защищенной системы, относящаяся к первому варианту выполнения настоящего изобретения.

Как показано на фиг. 1, защищенная система включает сервер 1, мобильный телефон 2 и защищенное устройство 10.

На сервере 1 предварительно записывают дополнительную информацию для каждой программы и передают программу и дополнительную информацию, которые соответствуют друг другу, через телефонный канал связи в мобильный телефон 2 в соответствии с инструкциями по работе под управлением оператора сервера 1 или при выполнении запроса пользователя мобильного телефона 2.

Здесь в качестве примера дополнительной информации представлен флаг, указывающий ЭСППЗУ 19, установленную в TRM 12, или указывающий запоминающее устройство типа флэш 18, установленное за пределами TRM 12. Другой пример представляет собой цифровое значение, указывающее уровень защиты, установленный для каждого элемента памяти.

Мобильный телефон 2 принимает программу и соответствующую дополнительную информацию с сервера 1 по телефонному каналу связи.

Защищенное устройство 10 представляет собой SMMC, оборудованное функцией загрузки, такой как карта JAVA, и установленной пользователем, например, в мобильный телефон 2. Защищенное устройство 10 принимает программу и соответствующую дополнительную информацию, принятую мобильным телефоном 2, определяет ЭСППЗУ 19 или запоминающее устройство 18 типа флэш c использованием дополнительной информации и загружает программу в определенный элемент памяти.

Защищенное устройство имеет размер обычной SSMC, приблизительно, как почтовая марка или интегральная схема. Защищенное устройство также может быть выполнено в других формах.

Как показано на фиг. 1, защищенное устройство 10 включает за пределами TRM 12 схему 11 интерфейса карты и запоминающее устройство 18 типа флэш. Внутри TRM 12 защищенное устройство 10 содержит механизм 13 криптографической обработки, информацию 14 ключа безопасности, ЦПУ 15, ПЗУ 16, ОЗУ 17, ЭСППЗУ 19 и дополнительный блок 20 обработки информации.

В данном случае загружаемая программа представляет собой, например, платную прикладную программу, программу, относящуюся к информации по начислению счетов или обновленную версию программы, уже установленной на карте, причем все эти программы требуют обеспечения определенного уровня безопасности при использовании в защищенном устройстве 10.

В настоящем описании ЭСППЗУ 19, установленное в TRM 12, описано как имеющее высокий уровень защиты, поскольку с помощью неразрешенного внешнего устройства трудно получить доступ к программе, записанной в ЭСППЗУ 19, и выполнить неразрешенное изменение данных, находящихся в ЭСППЗУ 19.

И, наоборот, запоминающее устройство 18 типа флэш, установленное за пределами TRM 12, описано в настоящем описании, как имеющее низкий уровень защиты, поскольку с помощью неразрешенного внешнего устройства относительно просто получить доступ к программам, записанным в запоминающее устройство 18 типа флэш.

Схема 11 интерфейса карты выполняет обмен данными с мобильным телефоном 2 и принимает программу и соответствующую дополнительную информацию с мобильного телефона 2.

TRM 12 представляет собой модуль, защищенный от внешнего воздействия, который оборудован средствами, направленными против несанкционированного доступа и вмешательства со стороны каких-либо внешних устройств, направленных на записанные в нем данные.

Механизм 13 криптографической обработки выполняет такую обработку как шифрование программы прежде, чем программа будет записана в запоминающее устройство типа флэш, и аутентификацию информации КАС (MAC - код аутентификации сообщения) и цифровую подпись, которая будет введена в программу для обеспечения безопасности этой программы.

Информацию 14 ключа безопасности используют, когда механизм 13 криптографической обработки выполняет процессы криптографической обработки, процессы обработки аутентификации и т.п.

Блок 20 обработки дополнительной информации анализирует значение дополнительной информации, соответствующей программе, принятой схемой 11 интерфейса карты, и определяет, является ли элемент памяти, в который необходимо записать программу, устройством ЭСППЗУ 19 или запоминающим устройством 18 типа флэш.

ЦПУ 15 выполняет программы, предварительно записанные в