Способ передачи данных и система тахографа

Иллюстрации

Показать всеИзобретение относится к передаче данных, а именно к защищенной передаче данных в системе тахографа. Техническим результатом является предотвращение ухудшения безопасности системы в случае компрометации отдельного секретного ключа. Технический результат достигается тем, что цифровые сообщения передаются между датчиком скорости (MS) и блоком регистрации (RU). Они имеют, соответственно, пару ключей с открытым ключом (КМР, KRP) и секретным ключом (KMS, KRS), а также полученный из соответствующей пары ключей сертификат (ZM, ZR). Осуществляется взаимная проверка открытых ключей (КМР, KRP) и сертификатов (ZM, ZR) между блоком регистрации (RU) и датчиком скорости (MS). При положительной проверке датчик скорости (MS) определяет данные датчика и формирует из них цифровое сообщение. Дополнительно формируется информация аутентификации для сообщения посредством датчика скорости (MS) в зависимости от его пары ключей (КМР, KMS). Сообщение и информация аутентификации передаются к блоку регистрации и там обрабатываются в зависимости от действительности информации аутентификации, проверенной блоком регистрации (RU). Спустя предварительно определенное время или в зависимости от числа сообщений между блоком регистрации (RU) и датчиком скорости (MS) устанавливается новый ключ сеанса. 2 н. и 11 з.п. ф-лы, 6 ил.

Реферат

Изобретение относится к способу передачи данных и системе тахографа для передачи цифровых сообщений между датчиком скорости и блоком регистрации. Изобретение также относится к системе тахографа с датчиком скорости и блоком регистрации.

Путевой регистратор или система тахографа обычно являются приборами контроля, которые предусмотрены для того, чтобы устанавливаться в автомобиле, в частности грузовом или легковом автомобиле, чтобы обеспечивать возможность контроля действий водителя автомобиля. При этом тахограф, в частности, имеет функцию регистрировать, обрабатывать и сохранять данные, относящиеся к водителю, касающиеся действий водителя автомобиля, чтобы обеспечить возможность контроля этих действий с помощью контролирующего лица.

Прежние тахографы с дисками в настоящее время заменяются электронными тахографами с цифровым хранением данных, которые также могут определяться как цифровые путевые регистраторы. Подобные цифровые путевые регистраторы в европейском пространстве предписываются также для использования, например, в новых транспортных средствах для транспортировки грузов.

В процессе эксплуатации автомобиля с помощью системы тахографа производятся регистрация, сохранение и обработка рабочих параметров автомобиля, в частности скоростей и времени пути, но также и другой информации. Данные скорости при этом передаются от датчика скорости на блок регистрации и там оцениваются и сохраняются. При этом, с одной стороны, могут передаваться сигнальные импульсы, которые вырабатываются магнитным датчиком на приводном валу и соответствуют определенному вращению приводного вала. Из этих сигнальных импульсов в соответствии с этим может определяться скорость. Кроме того, к определенным моментам времени может передаваться состояние счетчика упомянутых сигнальных импульсов, чтобы это состояние счетчика в датчике скорости и в блоке регистрации поддерживать синхронным.

Чтобы избежать манипуляций при передаче, которые вызывают ложную скорость, можно, в частности, передачу состояния счетчика осуществлять криптографическим способом. При этом в настоящее время используются криптографические способы, причем из индивидуальной для модуля информации на основе общего секретного ключа, который обозначается как главный ключ, генерируется симметричный ключ сессии. Общий секретный ключ для всех приборов одинаков и известен приборам только при инициализирующем принятии соединения, так называемом формировании пары. При компрометации секретного главного ключа целостность для всей системы тахографа, которая применяет этот ключ, оказывается под угрозой.

Задачей изобретения является создание способа передачи данных для системы тахографа и системы тахографа с датчиком скорости и блоком регистрации, которые характеризуются низкими вычислительными затратами и гарантируют высокую надежность системы.

Эта задача решается совокупностями признаков независимых пунктов формулы изобретения. Формы выполнения и дальнейшие развития изобретения следуют из зависимых пунктов формулы изобретения.

В примере осуществления способа передачи данных для системы тахографа для передачи цифровых сообщений между датчиком скорости и блоком регистрации датчик скорости и блок регистрации имеют, соответственно, пару ключей с открытым ключом и частным ключом, а также полученный из соответствующей пары ключей сертификат. Открытый ключ и сертификат датчика скорости передаются от датчика скорости на блок регистрации. В соответствии с этим также открытый ключ и сертификат блока регистрации передаются от блока регистрации на датчик скорости. Открытый ключ и сертификат датчика скорости проверяются блоком регистрации, а открытый ключ и сертификат блока регистрации проверяются датчиком скорости. При успешной проверке может осуществляться аутентифицированная передача данных между датчиком скорости и блоком регистрации. При этом посредством датчика скорости определяются данные датчика и из них вырабатывается цифровое сообщение. Дополнительно для сообщения посредством датчика скорости формируется информация аутентификации в зависимости от пары ключей. Как сообщение, так и информация аутентификации передаются от датчика скорости к блоку регистрации. Блок регистрации проверяет действительность информации аутентификации и, если она действительна, обрабатывает переданное сообщение. Например, из данных, переданных в сообщении, вычисляется или проверяется информация о скорости.

Посредством асимметричного способа шифрования с соответствующим открытым и секретным ключами, а также соответствующими сертификатами, которые подтверждают аутентичность ключа, вычислительные затраты на формирование и проверку информации аутентификации соответствующего сообщения, по сравнению с обычными симметричными способами, правда не снижаются, а даже, как правило, повышаются. Преимущество при асимметричном методе состоит в том, что в противоположность управлению ключами с едиными в пределах системы ключами компрометация отдельного секретного ключа датчика скорости или блока регистрации не может ухудшить безопасность всей системы.

Предпочтительным образом, пары ключей блока регистрации и датчика скорости основываются на криптосистеме эллиптических кривых. В соответствии с этим формирование и проверка информации аутентификации осуществляется в зависимости от криптосистемы. Тем самым вычислительные затраты системы тахографа дополнительно сокращаются.

В примере осуществления сертификаты блока регистрации и датчика скорости формируются известным блоку регистрации и датчику скорости органом сертификации.

В одной форме выполнения способа передачи данных при выработке информации аутентификации сообщение подписывается секретным ключом датчика скорости. В соответствии с этим действительность информации аутентификации может проверяться с помощью открытого ключа датчика скорости в блоке регистрации.

Кроме того, от блока регистрации на датчик скорости может передаваться задача (англ. challenge - проблема, вызов, запрос), и решение (англ. response - ответ), определенное из задачи датчиком скорости с помощью его секретного ключа, передается от датчика скорости к блоку регистрации. Действительность определенного решения может при этом проверяться блоком регистрации с помощью открытого ключа датчика скорости. Обработка сообщения зависит, в соответствии с этим, от действительности определенного решения.

Информация аутентификации в этом примере выполнения может включать в себя как подпись (сигнатуру) для сообщения, так и действительное решение, согласно способу задачи-ответа, или, соответственно, только одно из обоих.

В другом варианте выполнения способа передачи данных блок регистрации и датчик скорости формируют в зависимости от их пар ключей общий ключ сеанса, который применяется для передачи данных для формирования информации аутентификации. В соответствии с этим также действительность информации аутентификации может проверяться с помощью сформированного ключа сеанса. Ключ сеанса может в этом случае вновь также быть симметричным ключом, который применяется для аутентификации в обоих направлениях передачи. Подобный симметричный ключ может генерироваться с относительно короткой длиной ключа, которая требует меньшей вычислительной мощности. Связанная с этим меньшая защита от компрометации симметричного ключа сеанса может преодолеваться за счет регулярного формирования нового ключа сеанса.

Также и в этом примере выполнения от блока регистрации на датчик скорости может передаваться задача (запрос), которая в этом случае решается датчиком скорости с помощью ключа сеанса и передается на блок регистрации. Действительность переданного решения проверяется блоком регистрации с помощью ключа сеанса, причем обработка сообщения зависит, таким образом, от действительности определенного решения.

В примере выполнения ключ сеанса, например, вырабатывается таким образом, что блок регистрации формирует первое случайное число и подписывает своим секретным ключом. Подписанное первое случайное число датчика скорости зашифровывается посредством блока регистрации и передается на датчик скорости. Датчик скорости дешифрует зашифрованное и подписанное первое случайное число с помощью своего секретного ключа и проверяет подпись подписанного первого случайного числа с помощью открытого ключа блока регистрации. В зависимости от действительности проверенной подписи из первого случайного числа выводится общий ключ сеанса. Например, первое случайное число может применяться непосредственно как известный обоим ключ сеанса. В качестве альтернативы, ключ сеанса может также выводиться известным обеим сторонам способом из случайного числа одинаковым образом.

Сходным образом, в другом примере выполнения формирование ключа сеанса может включать в себя то, что второе случайное число формируется датчиком скорости и подписывается его секретным ключом. Датчик скорости зашифровывает в этом случае подписанное второе случайное число открытым ключом блока регистрации и передает его блоку регистрации. Блок регистрации дешифрует в соответствии с этим зашифрованное и подписанное второе случайное число своим секретным ключом и проверяет подпись подписанного второго случайного числа открытым ключом датчика скорости. Общий ключ сеанса может вновь выводиться из второго случайного числа в зависимости от действительности проверенной подписи.

В различных формах выполнения общий ключ сеанса может выводиться только из первого случайного числа, только из второго случайного числа или как из первого, так и из второго случайного числа. Например, ключ сеанса может определяться посредством логической операции «исключающее ИЛИ» над первым и вторым случайным числом. Общий ключ сеанса может в описанных примерах выполнения иметь длину ключа от 80 до 128 битов и основываться на симметричном способе шифрования, таком как 3DES или AES.

В примере выполнения системы тахографа последняя содержит датчик скорости и блок регистрации, которые, соответственно, имеют пару ключей с открытым ключом и секретным ключом, а также выведенный из соответствующей пары ключей сертификат, и выполнены с возможностью взаимно аутентифицировать себя посредством своего открытого ключа и своего сертификата. При этом датчик скорости выполнен с возможностью определять данные датчика, вырабатывать цифровое сообщение из данных датчика и информации аутентификации для сообщения в зависимости от своей пары ключей и передавать сообщение с информацией аутентификации на блок регистрации. Блок регистрации выполнен с возможностью проверять информацию аутентификации и обрабатывать сообщение в зависимости от действительности информации аутентификации.

С помощью такой системы тахографа может осуществляться передача информации между датчиком скорости и блоком регистрации при низких вычислительных затратах. К тому же обеспечивается более высокая безопасность системы по сравнению с обычными системами тахографа.

В различных предпочтительных формах выполнения системы тахографа датчик скорости и блок регистрации выполнены с возможностью выполнять соответствующие способы, которые перед этим были обсуждены в примерах выполнения для способа передачи данных.

Далее изобретение поясняется более подробно на нескольких примерах выполнения со ссылками на чертежи. Элементы или этапы способа, сходные по функции или действию, обозначены одинаковыми ссылочными позициями.

На чертежах показано:

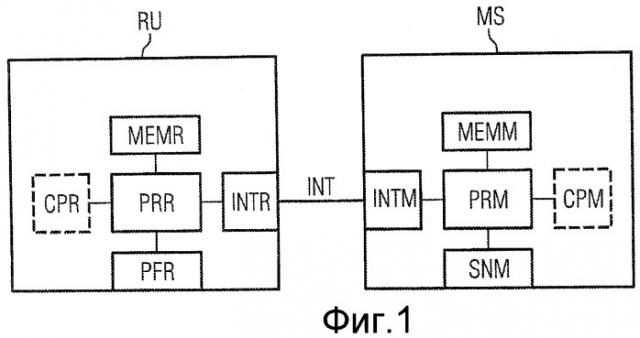

фиг.1 - пример выполнения системы тахографа с датчиком скорости и блоком регистрации,

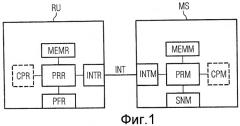

фиг.2 - схематичная диаграмма для обмена ключами и сертификатами между блоком регистрации и датчиком скорости,

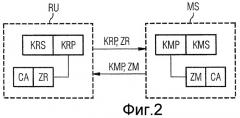

фиг.3 - первый пример выполнения способа передачи данных,

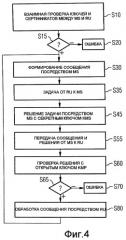

фиг.4 - второй пример выполнения способа передачи данных,

фиг.5 - третий пример выполнения способа передачи данных,

фиг.6 - четвертый пример выполнения способа передачи данных.

Фиг.1 показывает пример выполнения цифровой системы тахографа с датчиком скорости MS и блоком регистрации RU, которые связаны через интерфейс INT, который выполнен, например, как кабельное соединение. Блок регистрации RU содержит процессор PRR, соединенную с ним область памяти MEMR, периферийный блок PFR и, факультативно, криптографический сопроцессор CPR или модуль защиты. Кроме того, предусмотрен связанный с процессором PRR коммуникационный интерфейс INTR. Периферийный блок PFR содержит, например, считыватель карты, дисплей, клавиатуру, внешние коммуникационные интерфейсы, печатающее устройство или вывод печатающего устройства, а также интерфейс к CAN-шине.

Датчик скорости MS содержит аналогичным образом процессор PRM, память MEMM, датчик SNM и коммуникационный интерфейс INTM, который через интерфейс INT соединен с коммуникационным интерфейсом INTR блока регистрации RU. Также датчик скорости MS может факультативно содержать модуль защиты или криптографический сопроцессор СРМ. Датчик SNM выполнен, например, как датчик Холла, с помощью которого можно определять число оборотов приводного вала.

В процессе работы устройства, например, данные датчика определяются в датчике скорости с помощью датчика SNM, обрабатываются в процессоре PRM и снабжаются информацией аутентификации. Это может осуществляться непосредственно в процессоре PRM или в сопроцессоре СРМ. Данные и информация аутентификации могут выдаваться через коммуникационный интерфейс INTM на блок регистрации RU. В блоке регистрации RU информация аутентификации в его процессоре PRR или сопроцессоре CPR проверяется, и данные обрабатываются в процессоре PRR и, например, сохраняются в памяти MEMR. Сохраненные данные могут, например, в более поздний момент времени выдаваться через периферийный блок PFR на внешнее, здесь не изображенное устройство оценки.

Ссылаясь на фиг.2, датчик скорости содержит открытый ключ КМР, секретный ключ KMS, а также выведенный из этой пары ключей КМР, KMS сертификат ZM, действительность которого гарантируется органом сертификации СА. В соответствии с этим блок регистрации RU содержит открытый ключ KRP, секретный ключ KRS и выведенный из них сертификат ZR, который также выдается органом сертификации СА.

По меньшей мере, при первом соединении датчика скорости MS и блока регистрации RU открытый ключ KRP и сертификат ZR блока регистрации RU передаются на датчик скорости MS, а открытый ключ КМР и сертификат ZM датчика скорости MS передаются на блок регистрации RU. С помощью органа сертификации СА датчик скорости MS и блок регистрации RU могут проверять сертификат ZR, ZM партнера по связи на достоверность, посредством чего также гарантируется достоверность соответствующего открытого ключа KRP, KMP.

Ключи KRS, KRP, KMP, KMS блока регистрации RU и датчика скорости MS предпочтительно генерируются посредством криптосистемы с эллиптическими кривыми. Для этого между датчиком скорости MS и блоком регистрации RU открыто согласуется действительная эллиптическая кривая, на которой устанавливается определенная точка. Оба партнера по связи RU, MS приобретают себе или генерируют секретным образом случайное число, которое является основным для соответствующего секретного ключа KRS, KMS партнеров по связи. Из секретных ключей KRS, KMS можно с помощью ранее установленной точки на эллиптической кривой вычислить соответствующие открытые ключи KRP, KMP, которые согласно теории эллиптических кривых оба лежат на выбранной эллиптической кривой. С помощью таких ключей можно также при незначительной длине ключа достичь высокой надежности для способа шифрования.

Через интерфейс INT, после проверки ключей, могут передаваться данные датчика между датчиком скорости MS и блоком регистрации RU, например, в соответствии с одним из далее описанных примеров выполнения способа передачи данных.

На фиг.3 показан пример выполнения способа передачи данных, который предпочтительно может выполняться в системе тахографа, как представлено на фиг.1. Как поясняется со ссылкой на фиг.2, на этапе S10 выполняется взаимная проверка открытых ключей KRP, KMP и сертификатов ZR, ZM между датчиком скорости MS и блоком регистрации RU. Если на этапе S15 получают отрицательный результат, то есть один из ключей KRP, KMP или один из сертификатов ZR, ZM недействителен, то на этапе S20 происходит прерывание с выдачей ошибки.

При положительном результате проверки на этапе S30 датчик скорости MS определяет данные датчика и из данных датчика формирует цифровое сообщение.

На этапе S40 цифровое сообщение подписывается секретным ключом KMS датчика скорости MS, который известен только датчику скорости MS. После этапа S40 в соответствии с этим существуют подписанное сообщение или сообщение и соответствующая подпись. Они на этапе S50 передаются от датчика скорости MS к блоку регистрации RU.

На этапе S60 блок регистрации RU проверяет подпись или подписанное сообщение с помощью открытого ключа КМР датчика скорости MS в качестве информации аутентификации. При безуспешной аутентификации на этапе S65 вновь на этапе S70 происходит прерывание с выдачей ошибки. В противном случае на этапе S80 осуществляется обработка аутентифицированного сообщения с помощью блока регистрации RU. В завершение способ на этапе S30 может продолжаться путем получения следующих данных датчика и формирования следующего сообщения посредством датчика скорости MS.

Фиг.4 показывает другой пример выполнения способа передачи данных. Блоки S10, S15, S20, S30 соответствуют по своей функции, по существу, блокам, показанным на фиг.3.

На этапе S35 блок регистрации RU передает задачу на датчик скорости MS. Эта задача на этапе S45 решается датчиком скорости MS с помощью его секретного ключа KMS и на этапе S55 передается с сообщением на блок регистрации RU. Информация аутентификации тем самым выдается посредством задачи, решенной с помощью секретного ключа KMS. Иными словами, для аутентификации между датчиком скорости MS и блоком регистрации RU применяется способ решения задачи (англ. challenge-response, запрос-ответ). Подобная аутентификация может также определяться как протокол запроса-ответа.

На этапе S60 информация аутентификации в форме решения проверяется с помощью отрытого ключа КМР датчика скорости MS блоком регистрации RU.

Блоки S65, S70, S80 вновь соответствуют примеру выполнения, описанному со ссылкой на фиг.3.

Фиг.5 показывает другой пример выполнения способа передачи данных для системы тахографа. Блоки S10, S15, S20 соответствуют по своей функции блокам, показанным на фиг.3 и фиг.4. На этапе S25 на основе открытого и секретного ключей блока регистрации RU и датчика скорости MS формируется общий ключ сеанса KS. Для этого, например, по меньшей мере, один партнер по связи MS, RU может сгенерировать случайное число Z1, Z2 и подписать его соответствующим собственным секретным ключом. Затем подписанное случайное число зашифровывается открытым ключом соответствующего другого партнера по связи, и зашифрованное, и подписанное случайное число передается к нему. Другой партнер по связи может расшифровать зашифрованное подписанное случайное число своим секретным ключом и с помощью открытого ключа другого партнера по связи, который подписал случайное число, проверить аутентичность. Это происходит, например, посредством проверки подписи на основе соответствующего применяемого способа шифрования. К этому моменту времени случайное число или оба случайных числа Z1, Z2, сформированные партнерами MS, RU по связи, известны, так что из одного или из обоих случайных чисел Z1, Z2 может быть выведен общий ключ сеанса KS.

В одном примере выполнения сформированное случайное число Z1, Z2 представляет собой непосредственно общий ключ сеанса KS. В случае, когда оба партнера MS, RU по связи сформировали, соответственно, случайное число Z1, Z2, общий ключ сеанса KS может быть выведен посредством связывания первого случайного числа Z1 и второго случайного числа Z2 с помощью логической операции «исключающее ИЛИ». В обоих случаях, в качестве альтернативы, может также использоваться дополнительное значение при определении общего ключа сеанса KS из случайных чисел Z1, Z2.

На этапе S30, как перед этим описано со ссылками на фиг.3 и 4, из данных датчика посредством датчика скорости MS формируется сообщение. На этапе S40 датчиком скорости MS предоставляется информация аутентификации для выработанного сообщения. Это осуществляется с помощью общего ключа сеанса KS.

Сообщение с информацией аутентификации или сообщение и информация аутентификации на этапе S50 передаются от датчика скорости MS к блоку регистрации RU и на этапе S60, подобно тому, как описано выше со ссылкой на фиг.3, проверяются блоком регистрации на действительность. Для этого информация аутентификации проверяется с помощью ключа сеанса KS на действительность.

Дальнейшее действие и обработка сообщения в блоках S65, S70, S80 соответствует примерам осуществления, описанным со ссылкой на фиг.3 и фиг.4.

Другой пример выполнения способа передачи информации описан со ссылкой на фиг.6. Как в предыдущем примере выполнения, описанном со ссылкой на фиг.5, в блоках S10, S15, S20, S25 осуществляется взаимная проверка открытых ключей КМР, KRP и сертификатов ZR, ZM, а также формирование общего симметричного ключа сеанса KS.

Со ссылкой на предыдущие выполнения, на этапе S30 вновь формируется сообщение из данных датчика посредством датчика скорости. Подобно варианту осуществления по фиг.4 блок регистрации RU передает на датчик скорости MS задачу (запрос), которая на этапе S45 решается датчиком скорости MS с помощью общего ключа сеанса KS. Сообщение и решение на этапе S55 вновь передаются от датчика скорости MS на блок регистрации RU. Иными словами, осуществляется аутентификация сообщения по протоку запрос-ответ.

Действительность решения проверяется блоком регистрации RU, который может также определить решение поставленной им задачи с помощью общего ключа сеанса KS, который также применялся для формирования информации аутентификации.

Способ работы блоков S65, S70, S80 соответствует, с решением о способе действия в зависимости от действительности и обработки сообщения, примерам выполнения, описанным со ссылкой на фиг.3, 4 и 5.

В различных описанных формах выполнения способа передачи данных блок регистрации RU и датчик скорости MS имеют, соответственно, асимметричную пару ключей с открытым ключом и секретным ключом. Длина этих ключей может также при меньшей вычислительной мощности датчика скорости MS и блока регистрации RU выбираться относительно большой, если для аутентификации сообщений формируется общий ключ сеанса KS. Формирование общего ключа сеанса KS осуществляется только к определенному моменту времени и не для каждого отдельного сообщения между датчиком скорости MS и блоком регистрации RU. Например, ключ сеанса формируется при инициализации соединения между датчиком скорости MS и блоком регистрации RU. Для повышения безопасности системы можно, спустя предварительно определенное время или в зависимости от числа сообщений, сформировать новый ключ сеанса между партнерами MS и RU по связи. Предпочтительным образом асимметричная пара ключей базируется на криптосистеме, основанной на эллиптических кривых.

Хотя в криптографическом способе может также осуществляться шифрование данных, как это происходит в представленных примерах выполнения для передачи случайных чисел Z1, Z2 при формировании ключа сеанса KS, при передаче сообщения совместно посылается только информация аутентификации. Сообщение может передаваться незашифрованным. Тем самым снижаются вычислительные затраты на формирование и передачу сообщения. К тому же, могут соблюдаться правовые экспортные условия, запрещающие использование технологий шифрования. Однако при необходимости может также осуществляться шифрование сообщений между датчиком скорости MS и блоком регистрации RU, однако, не отказываясь от информации аутентификации.

1. Способ передачи данных для системы тахографа для передачи цифровых сообщений между датчиком скорости (MS) и блоком регистрации (RU), которые имеют соответственно пару ключей с открытым ключом (КМР, KRP) и секретным ключом (KMS, KRS), а также полученный из соответствующей пары ключей сертификат (ZM, ZR), при этом способ содержитпередачу открытого ключа (КМР) и сертификата (ZM) датчика скорости (MS) от датчика скорости (MS) на блок регистрации (RU),передачу открытого ключа (KRP) и сертификата (ZR) блока регистрации (RU) от блока регистрации (RU) на датчик скорости (MS),проверку открытого ключа (КМР) и сертификата (ZM) датчика скорости (MS) блоком регистрации (RU),проверку открытого ключа (KRP) и сертификата (ZR) блока регистрации (RU) датчиком скорости (MS),определение воспринимаемых данных посредством датчика скорости (MS),формирование цифрового сообщения датчиком скорости (MS) из воспринимаемых данных, отличающийся тем, что способ содержитформирование информации аутентификации для сообщения посредством датчика скорости (MS) в зависимости от его пары ключей (КМР, KMS), причем пары ключей блока регистрации (RU) и датчика скорости (MS) базируются на криптосистеме эллиптических кривых, и спустя предварительно определенное время или в зависимости от числа сообщений между блоком регистрации (RU) и датчиком скорости (MS) устанавливается новый ключ сеанса;передачу сообщения и информации аутентификации от датчика скорости (MS) к блоку регистрации (RU) иобработку сообщения в блоке регистрации (RU) в зависимости от действительности информации аутентификации, проверенной блоком регистрации (RU).

2. Способ передачи данных по п.1, в котором сертификаты блока регистрации (RU) и датчика скорости (MS) формируются известным блоку регистрации (RU) и датчику скорости (MS) органом сертификации (СА).

3. Способ передачи данных по п.1 или 2, в котором при выработке информации аутентификации сообщение подписывается секретным ключом (KMS) датчика скорости (MS).

4. Способ передачи данных по п.3, в котором действительность информации аутентификации проверяется с помощью открытого ключа (КМР) датчика скорости (MS).

5. Способ передачи данных по любому из пп.1, 2 и 4, в котором от блока регистрации (RU) на датчик скорости (MS) передается задача, и решение, определенное из задачи датчиком скорости (MS) с помощью его секретного ключа (KMS), передается от датчика скорости (MS) к блоку регистрации (RU), причем действительность определенного решения проверяется блоком регистрации (RU) с помощью открытого ключа (КМР) датчика скорости (MS), и обработка сообщения зависит от действительности определенного решения.

6. Способ передачи данных по п.1 или 2, в котором общий ключ сеанса (KS) формируется блоком регистрации (RU) и датчиком скорости (MS) в зависимости от их пар ключей и используется для передачи данных для формирования информации аутентификации.

7. Способ передачи данных по п.6, в котором действительность информации аутентификации проверяется с помощью ключа сеанса (KS).

8. Способ передачи данных по п.7, в котором от блока регистрации (RU) на датчик скорости (MS) передается задача, и решение, определенное из задачи датчиком скорости (MS) с помощью ключа сеанса (KS), передается от датчика скорости (MS) к блоку регистрации (RU), причем действительность определенного решения проверяется блоком регистрации (RU) с помощью ключа сеанса (KS), и обработка сообщения зависит от действительности определенного решения.

9. Способ передачи данных по п.8, в котором формирование ключа сеанса (KS) содержитформирование блоком регистрации (RU) первого случайного числа (Z1),подписывание блоком регистрации (RU) первого случайного числа (Z1) секретным ключом (KRS) блока регистрации (RU),зашифровывание блоком регистрации (RU) подписанного первого случайного числа с помощью открытого ключа (КМР) датчика скорости (MS),передачу зашифрованного и подписанного первого случайного числа от блока регистрации (RU) на датчик скорости (MS),дешифрование датчиком скорости (MS) зашифрованного и подписанного первого случайного числа с помощью секретного ключа (KMS) датчика скорости (MS),проверку посредством датчика скорости (MS) подписи подписанного первого случайного числа с помощью открытого ключа (KRP) блока регистрации (RU) и,в зависимости от действительности проверенной подписи вывод из первого случайного числа (Z1) общего ключа сеанса (KS).

10. Способ передачи данных по любому из пп.7-9, в котором формирование ключа сеанса (KS) содержитформирование датчиком скорости (MS) второго случайного числа (Z2),подписывание датчиком скорости (MS) второго случайного числа (Z2) секретным ключом (KMS) датчика скорости (MS),зашифровывание датчиком скорости (MS) подписанного второго случайного числа с помощью открытого ключа (KRP) блока регистрации (RU),передачу зашифрованного и подписанного второго случайного числа от датчика скорости (MS) на блок регистрации (RU),дешифрование блоком регистрации (RU) зашифрованного и подписанного второго случайного числа с помощью секретного ключа (KRS) блока регистрации (RU),проверку посредством блока регистрации (RU) подписи подписанного второго случайного числа с помощью открытого ключа (КМР) датчика скорости (MS) и,в зависимости от действительности проверенной подписи вывод из второго случайного числа (Z2) общего ключа сеанса (KS).

11. Способ передачи данных по любому из пп.7-9, в котором формирование информации аутентификации основывается на симметричном криптографическом способе.

12. Способ передачи данных по п.10, в котором формирование информации аутентификации основывается на симметричном криптографическом способе.

13. Система тахографа, содержащая датчик скорости (MS) и блок регистрации (RU), которые соответственно имеют пару ключей с открытым ключом (КМР, KRP) и секретным ключом (KMS, KRS), а также выведенный из соответствующей пары ключей сертификат (ZM, ZR) и выполнены с возможностью взаимно аутентифицировать себя посредством своего открытого ключа (КМР, KRP) и своего сертификата (ZM, ZR), при этомдатчик скорости (MS) выполнен с возможностью определять воспринимаемые данные, вырабатывать цифровое сообщение из воспринимаемых данных и информацию аутентификации для сообщения в зависимости от своей пары ключей (КМР, KMS) и передавать сообщение с информацией аутентификации на блок регистрации (RU), иблок регистрации (RU) выполнен с возможностью проверять информацию аутентификации и обрабатывать сообщение в зависимости от действительности информации аутентификации,отличающаяся тем, чтопары ключей блока регистрации (RU) и датчика скорости (MS) базируются на криптосистеме эллиптических кривых, и спустя предварительно определенное время или в зависимости от числа сообщений между блоком регистрации (RU) и датчиком скорости (MS) устанавливается новый ключ сеанса.